オペレーティングシステム(OS)セキュリティは、現代のコンピューティング環境において最も重要な基盤技術の一つです。OSはハードウェアとアプリケーションの間に位置し、システム全体のセキュリティを統制する中核的な役割を担っています。応用情報技術者試験においても頻出の重要分野であり、情報システムの安全性を確保するために不可欠な知識領域です。

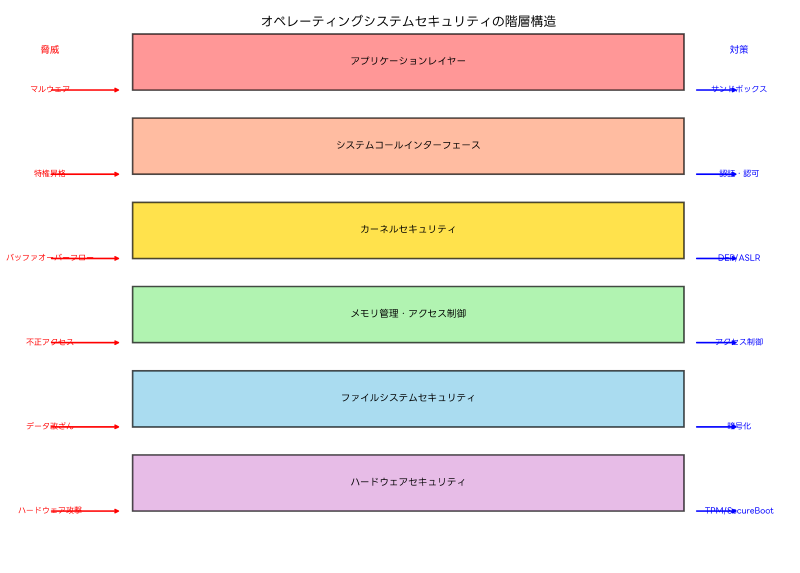

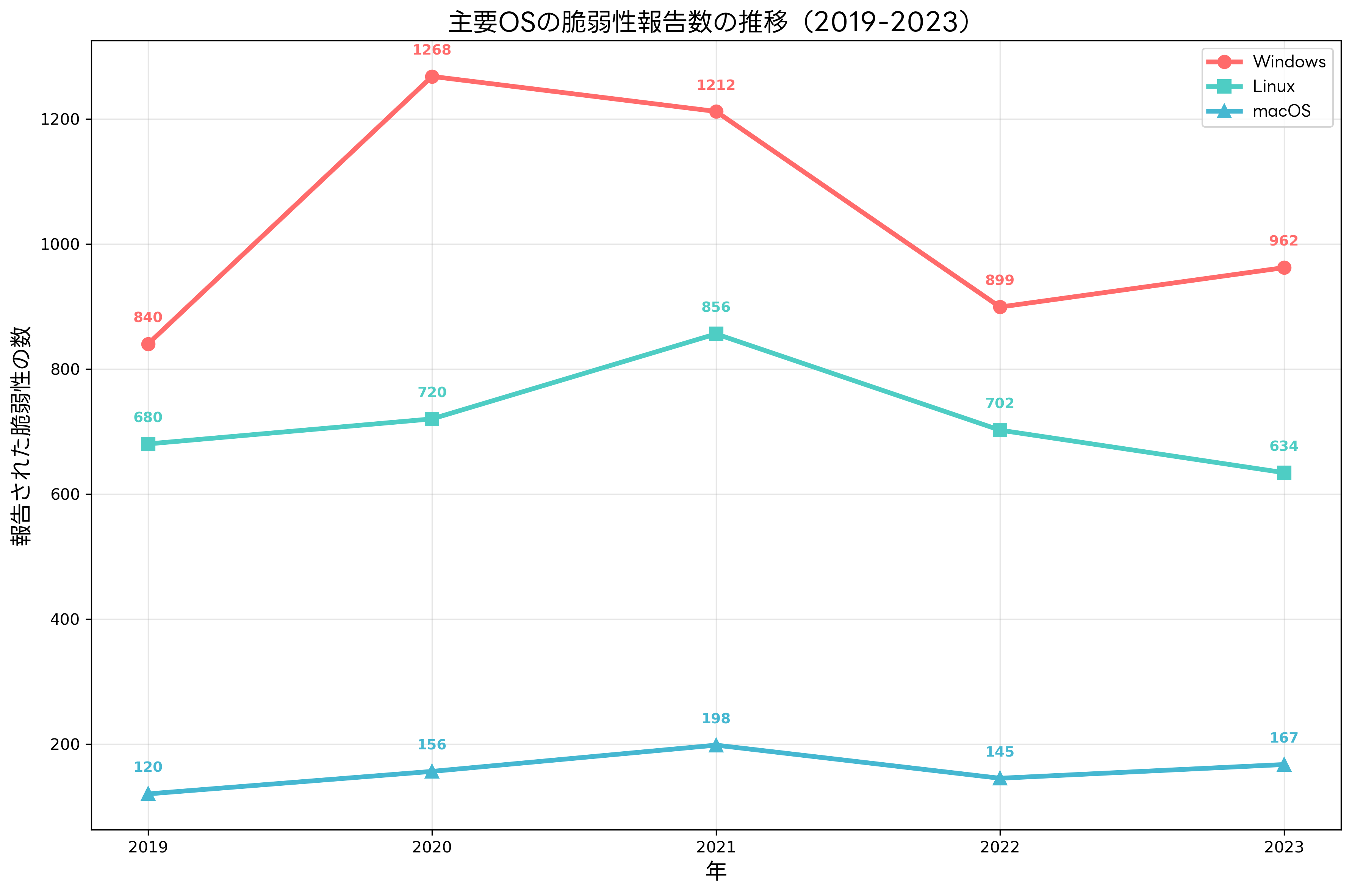

OSセキュリティは、ハードウェアレベルからアプリケーションレベルまでの多層防御構造により実現されます。各層において異なる脅威に対する適切な対策を講じることで、システム全体の包括的なセキュリティが確保されます。この記事では、OSセキュリティの基本概念から最新の技術動向まで、体系的に解説していきます。

OSセキュリティの基本概念と重要性

オペレーティングシステムセキュリティとは、OSが提供するセキュリティ機能と、OS自体の安全性を確保するための技術の総称です。OSは、プロセス管理、メモリ管理、ファイルシステム管理、デバイス管理などの基本機能を提供する一方で、これらの機能を悪用した攻撃からシステムを保護する責任も負っています。

現代のOSセキュリティにおいて最も重要な概念の一つが、特権レベルの分離です。ユーザーモードとカーネルモードを明確に分離することで、一般的なアプリケーションが直接ハードウェアや重要なシステムリソースにアクセスすることを防いでいます。この仕組みにより、悪意のあるプログラムによる システム全体への影響を最小限に抑えることができます。

メモリ保護機能も OSセキュリティの根幹を成す技術です。各プロセスに独立したアドレス空間を提供し、プロセス間での不正なメモリアクセスを防止します。高性能なメモリ保護機能付きサーバーでは、ハードウェアレベルでのメモリ保護機能と連携して、より強固なセキュリティを実現しています。

また、ファイルシステムレベルでのアクセス制御により、ユーザーやプロセスが適切な権限を持つファイルにのみアクセスできるよう制限しています。Unix系OSのパーミッション機能やWindowsのアクセス制御リスト(ACL)などが代表的な実装例です。

プロセス管理とセキュリティ

プロセス管理は、OSセキュリティにおいて中核的な役割を果たしています。OSは各プロセスを分離し、プロセス間での不正な相互作用を防ぐ責任があります。プロセス分離は、仮想メモリ機能により実現され、各プロセスが独立したアドレス空間で動作することを保証します。

プロセス実行権限の管理も重要な要素です。OSは、各プロセスに最小限の権限のみを付与する最小権限の原則に基づいて動作します。特権プロセスと一般プロセスを明確に区別し、特権操作には適切な認証と認可が必要です。プロセス監視ソフトウェアを使用することで、システム管理者は不審なプロセスの動作を早期に発見し、対処することができます。

サンドボックス技術は、プロセス分離をさらに強化する手法です。疑わしいプログラムや外部から取得したプログラムを制限された環境で実行することで、システムへの影響を最小限に抑えます。現代のWebブラウザーやモバイルOSでは、サンドボックス技術が標準的に採用されています。

プロセス間通信(IPC)のセキュリティも重要な考慮事項です。パイプ、共有メモリ、ソケットなどのIPC機能には、適切なアクセス制御機構が必要です。セキュアなIPC実装をサポートする開発ツールを活用することで、安全なプロセス間通信を実現できます。

アクセス制御メカニズム

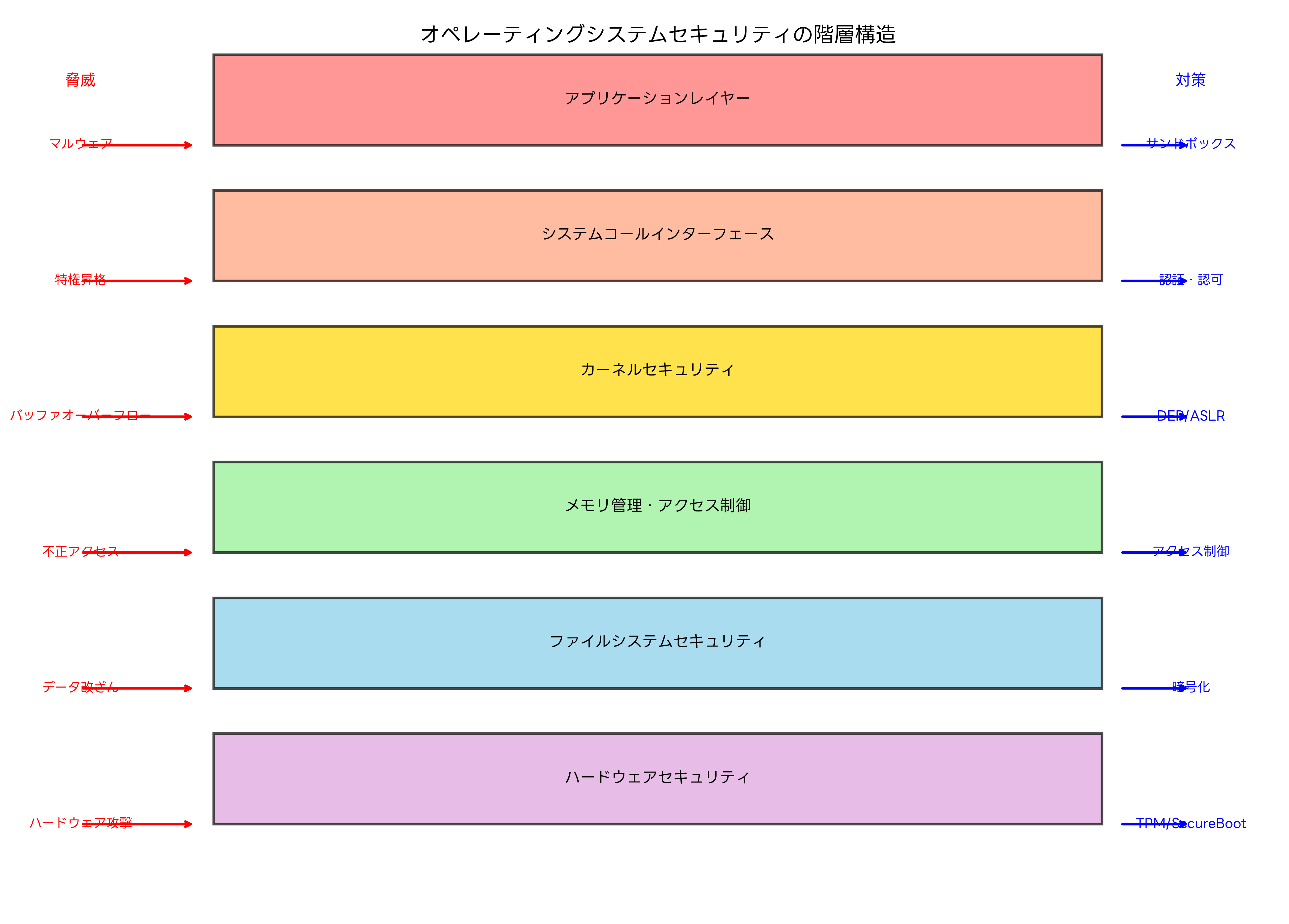

OSのアクセス制御は、システムリソースへの不正アクセスを防ぐための最も基本的で重要な機能です。アクセス制御モデルには、任意アクセス制御(DAC)、強制アクセス制御(MAC)、役割ベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)などがあります。

任意アクセス制御(DAC)は、リソースの所有者がアクセス権限を決定するモデルです。Unix系OSのファイルパーミッションが典型例で、ファイルの所有者がread、write、executeの権限を他のユーザーやグループに付与できます。実装が比較的簡単で柔軟性が高い反面、情報の機密性レベルを考慮しないため、重要な機密情報の保護には限界があります。

強制アクセス制御(MAC)は、システム管理者が定義したセキュリティポリシーに基づいて、厳格にアクセス制御を行うモデルです。SELinuxやAppArmorなどが代表的な実装例です。機密性レベルの概念を導入し、より高い機密性レベルの情報にアクセスするためには、より高いクリアランスレベルが必要です。高セキュリティ要件に対応したサーバーシステムでは、MACベースのアクセス制御が標準的に実装されています。

役割ベースアクセス制御(RBAC)は、ユーザーの役割に基づいてアクセス権限を管理するモデルです。組織の職務に応じた役割を定義し、その役割に必要な権限を割り当てます。人事異動や組織変更に対する柔軟性が高く、企業環境での採用が広がっています。エンタープライズ向けアクセス制御システムでは、RBACを基盤とした統合的なアクセス管理が可能です。

属性ベースアクセス制御(ABAC)は、ユーザー、リソース、環境の属性に基づいて動的にアクセス制御を行う最も柔軟なモデルです。時間、場所、デバイス、アクセス履歴などの多様な属性を考慮したきめ細かな制御が可能です。クラウド環境や IoT環境での採用が増加しており、次世代アクセス制御ソリューションとして注目されています。

メモリ保護技術

メモリ保護は、OSセキュリティにおいて最も基本的で重要な技術の一つです。メモリ保護の目的は、プロセス間でのメモリの不正アクセスを防ぎ、システム全体の安定性とセキュリティを確保することです。現代のOSでは、ハードウェアとソフトウェアが連携して多層的なメモリ保護を実現しています。

仮想メモリ技術は、メモリ保護の基盤となる技術です。各プロセスに独立した仮想アドレス空間を提供し、プロセス間でのメモリ領域の分離を実現します。メモリ管理ユニット(MMU)がハードウェアレベルでアドレス変換とアクセス制御を行い、不正なメモリアクセスを検出してセグメンテーション違反やページフォルトを発生させます。

データ実行防止(DEP)またはNXビット機能は、データ領域での実行を防止する重要なセキュリティ機能です。バッファオーバーフロー攻撃では、データ領域に不正なコードを注入して実行させることが多いため、DEP機能により多くの攻撃を阻止できます。DEP対応の高性能プロセッサでは、ハードウェアレベルでの実行制御が可能です。

アドレス空間配置ランダム化(ASLR)は、プログラムの各セグメント(コード、データ、スタック、ヒープ)のメモリ配置をランダムに変更する技術です。攻撃者が特定のメモリアドレスを予測することを困難にし、リターン指向プログラミング(ROP)攻撃などの高度な攻撃を阻止します。カーネルASLRにより、OS自体のメモリ配置もランダム化され、カーネルレベルでの攻撃も防げます。

スタックカナリアは、スタックベースのバッファオーバーフロー攻撃を検出する技術です。関数呼び出し時にスタックにランダムな値(カナリア)を配置し、関数終了時にその値が変更されていないかを確認します。値が変更されている場合は、バッファオーバーフロー攻撃が発生した可能性が高いため、プログラムを強制終了します。

制御フロー整合性(CFI)は、プログラムの制御フローが予期されたパスに従って実行されることを保証する技術です。間接呼び出しや間接ジャンプの際に、呼び出し先が正当な関数であるかを検証し、ROP攻撃やJOP攻撃を防ぎます。CFI対応のコンパイラツールを使用することで、開発段階からセキュアなプログラムを作成できます。

ファイルシステムセキュリティ

ファイルシステムセキュリティは、ストレージ上のデータを不正アクセス、改ざん、削除から保護するための包括的な技術群です。OSは、ファイルとディレクトリに対するアクセス制御、暗号化、整合性検証などの機能を提供し、データの機密性、完全性、可用性を確保しています。

ファイルアクセス権限は、ファイルシステムセキュリティの基本要素です。Unix系OSでは、所有者、グループ、その他に対して読み取り、書き込み、実行の権限を個別に設定できます。Windowsでは、より詳細なアクセス制御リスト(ACL)により、特定のユーザーやグループに対してきめ細かな権限設定が可能です。ファイルサーバー専用システムでは、高度なアクセス制御機能が提供されています。

ファイル暗号化は、ストレージレベルでの機密性を確保する重要な技術です。ファイルレベル暗号化では、個別のファイルやディレクトリを暗号化し、適切な鍵を持つユーザーのみがアクセスできます。ディスクレベル暗号化では、ディスク全体を暗号化し、OSブート時に鍵の入力が必要です。ハードウェア暗号化機能付きSSDを使用することで、高速で安全な暗号化が実現できます。

ファイル整合性監視は、ファイルの不正な変更を検出するための機能です。重要なシステムファイルやアプリケーションファイルのハッシュ値を定期的に計算し、変更を検出します。トリップワイヤーやAIDE(Advanced Intrusion Detection Environment)などのツールが広く使用されています。ファイル整合性監視ソリューションにより、組織全体のファイルセキュリティを一元管理できます。

ジャーナリングファイルシステムは、ファイルシステムの整合性とデータの可用性を向上させる技術です。ファイル操作をジャーナル(ログ)に記録し、システム障害時に迅速な復旧を可能にします。ext4、NTFS、ZFSなどの現代的なファイルシステムでは標準的に実装されています。

カーネルセキュリティ

カーネルセキュリティは、OSの中核部分であるカーネルを様々な攻撃から保護するための技術領域です。カーネルはシステムの最高特権レベルで動作するため、カーネルの脆弱性を悪用されると、システム全体が完全に制御される可能性があります。そのため、カーネルレベルでの包括的なセキュリティ対策が極めて重要です。

カーネル空間とユーザー空間の分離は、カーネルセキュリティの基本原則です。ユーザーモードで動作するアプリケーションは、直接カーネル空間にアクセスできず、システムコールインターフェースを通じてのみカーネル機能を利用できます。この分離により、アプリケーションの脆弱性がカーネルに直接影響することを防いでいます。

SMEP(Supervisor Mode Execution Prevention)とSMAP(Supervisor Mode Access Prevention)は、カーネルレベルでのメモリ保護を強化する機能です。SMEPは、カーネルモードでのユーザー空間コードの実行を防止し、SMAPは、カーネルモードでのユーザー空間データへの直接アクセスを防止します。これらの機能により、カーネル空間での権限昇格攻撃を効果的に阻止できます。

カーネルASLRは、カーネル自体のメモリ配置をランダム化する技術です。従来、カーネルは固定されたメモリアドレスに配置されていたため、攻撃者がカーネルの構造を予測しやすい状況でした。カーネルASLRにより、カーネルの配置が起動ごとにランダムに変更され、カーネルレベルでの攻撃が困難になります。

カーネルガード技術は、カーネルの重要な構造やデータを改ざんから保護する機能です。関数ポインタや重要なデータ構造を読み取り専用領域に配置し、実行時保護を提供します。カーネルコードの整合性を継続的に監視し、不正な変更を検出する機能も含まれます。カーネルレベルセキュリティ強化システムでは、これらの機能が統合的に提供されています。

OSの脆弱性と対策

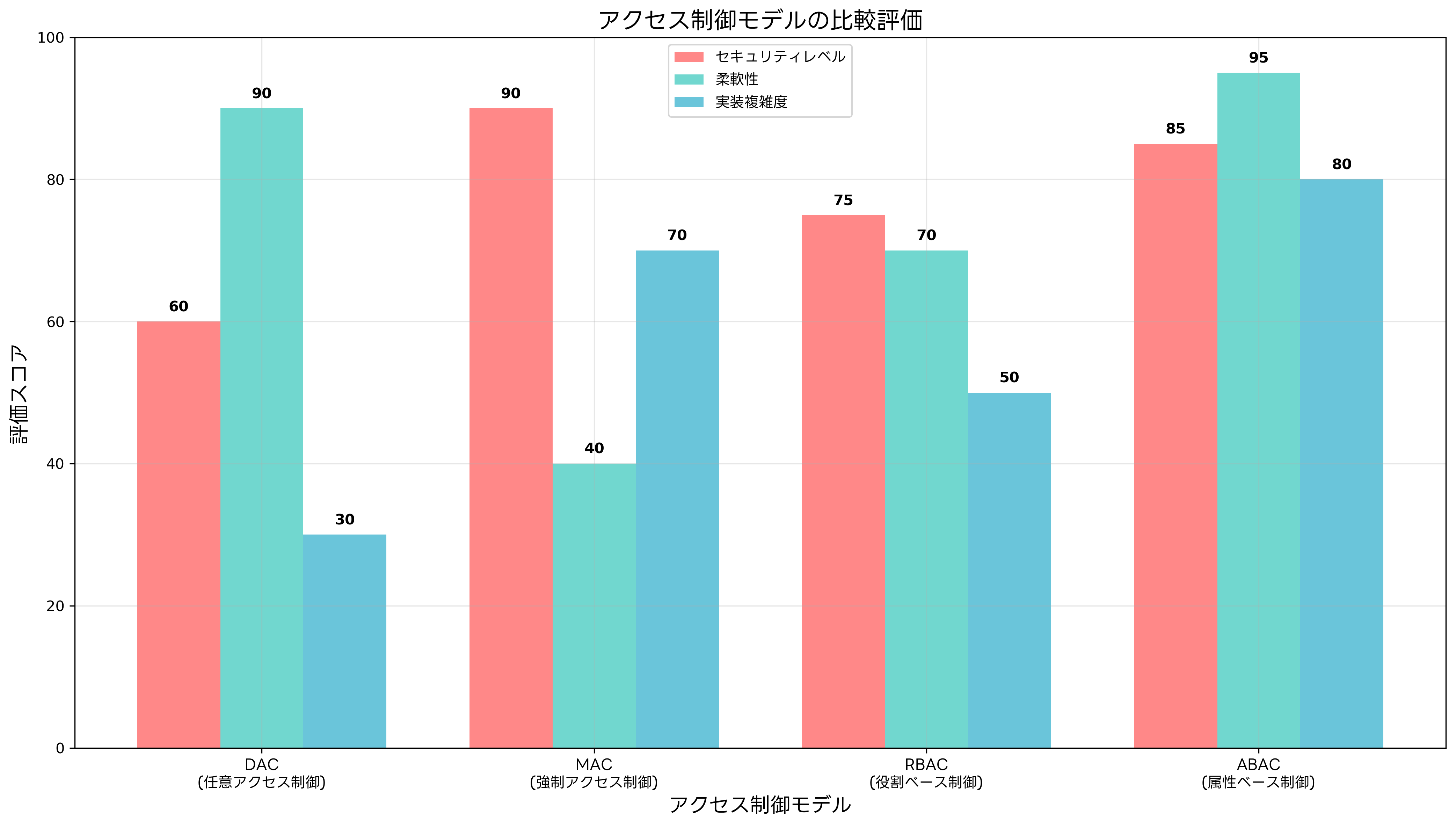

オペレーティングシステムの脆弱性は、サイバー攻撃の主要な標的となっており、その動向を理解し適切に対処することが重要です。脆弱性の種類、発生傾向、対策手法について体系的に理解することで、効果的なセキュリティ対策を講じることができます。

バッファオーバーフロー脆弱性は、最も古典的で深刻な脆弱性の一つです。プログラムがメモリ領域に対して想定以上のデータを書き込むことで、隣接するメモリ領域を破壊し、任意のコードを実行される可能性があります。スタックベースとヒープベースの両方のバッファオーバーフローが存在し、それぞれ異なる対策が必要です。バッファオーバーフロー対策ツールを使用することで、開発段階での脆弱性の発見と修正が可能です。

特権昇格脆弱性は、一般ユーザー権限で動作するプロセスが、システム管理者権限を不正に取得する脆弱性です。カーネルドライバーの脆弱性、setuidプログラムの不適切な実装、システムサービスの権限管理の不備などが原因となります。ゼロデイ攻撃では、未知の特権昇格脆弱性が悪用されることが多く、早期発見と対策が重要です。

競合状態(Race Condition)脆弱性は、複数のプロセスやスレッドが共有リソースに同時にアクセスする際に発生する脆弱性です。TOCTOU(Time-of-Check Time-of-Use)攻撃では、チェック時点と使用時点の間にファイルやリソースが変更され、セキュリティ機構が回避されます。並行プログラミング検証ツールにより、このような脆弱性を開発段階で発見できます。

情報漏洩脆弱性は、本来アクセスできない情報が不正に取得される脆弱性です。メモリダンプファイル、ログファイル、一時ファイルなどから機密情報が漏洩する可能性があります。サイドチャネル攻撃では、実行時間、消費電力、電磁波などの物理的な情報から暗号鍵などの機密情報を推測されます。

脆弱性管理プロセスの確立は、組織的な対策として重要です。脆弱性情報の収集、影響度評価、パッチ適用計画の策定、適用後の検証などの体系的なプロセスが必要です。脆弱性管理システムを導入することで、組織全体の脆弱性対応を効率化できます。

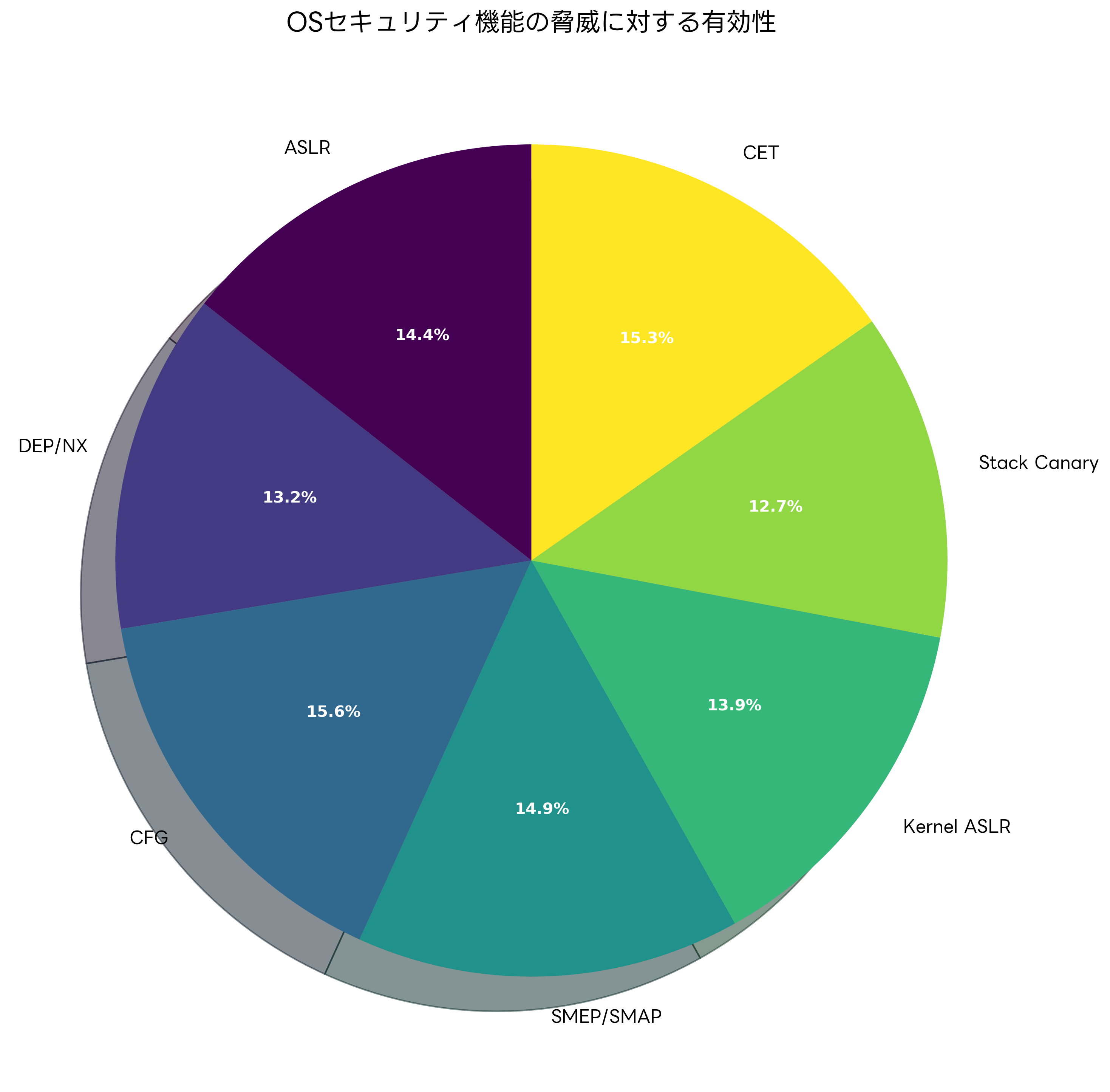

セキュリティ機能の実装と有効性

現代のOSには、様々なセキュリティ機能が実装されており、それぞれが異なる脅威に対して効果を発揮します。これらの機能の仕組みと有効性を理解することで、適切なセキュリティ設定と運用が可能になります。

アドレス空間配置ランダム化(ASLR)は、メモリ攻撃に対する効果的な対策として広く実装されています。スタック、ヒープ、ライブラリの配置をランダム化することで、攻撃者が特定のメモリアドレスを予測することを困難にします。しかし、情報漏洩脆弱性と組み合わせることでASLRを回避する攻撃も存在するため、他のセキュリティ機能との組み合わせが重要です。

データ実行防止(DEP/NXビット)は、データ領域での実行を防止し、コード注入攻撃を阻止します。現代のプロセッサではハードウェアレベルで実装されており、高い有効性を示しています。ただし、リターン指向プログラミング(ROP)攻撃では、既存のコードを組み合わせて攻撃を行うため、DEPだけでは完全な防御はできません。

制御フロー整合性(CFG)は、プログラムの制御フローが予期されたパスに従うことを保証します。間接呼び出しや間接ジャンプの際に、呼び出し先が正当な関数であるかを検証し, ROP攻撃やJOP攻撃を効果的に防ぎます。コンパイル時に制御フロー情報を埋め込み、実行時に検証する仕組みです。

Intel CET(Control-flow Enforcement Technology)は、ハードウェアレベルでの制御フロー保護を提供します。シャドウスタックとインダイレクトブランチトラッキングにより、リターンアドレスの改ざんと不正な間接ジャンプを検出します。CET対応プロセッサでは、ハードウェアレベルでの高速な制御フロー検証が可能です。

カーネルガード機能は、カーネルの重要な構造を保護し、カーネルレベルでの攻撃を防ぎます。関数ポインタテーブルや重要なデータ構造を読み取り専用領域に配置し、実行時に保護します。また、カーネルコードの整合性を継続的に監視し、不正な変更を検出する機能も提供します。

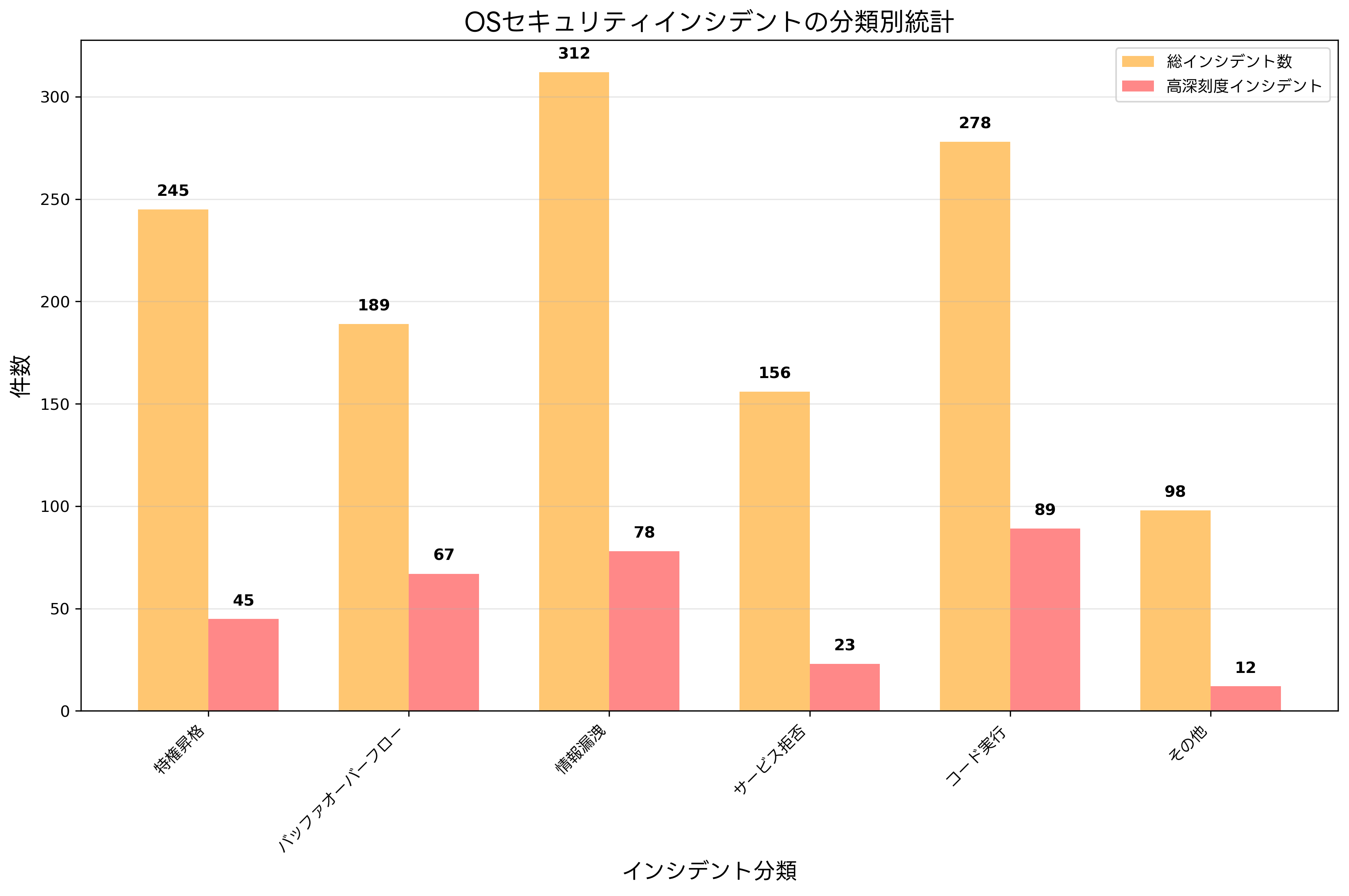

インシデント対応とフォレンジック

OSセキュリティインシデントが発生した場合の適切な対応と、フォレンジック調査のためのデータ収集は、被害の最小化と再発防止のために重要です。インシデントの種類と対応手順を理解し、効果的な調査と復旧を行う能力が求められます。

インシデント検出は、迅速な対応の前提となります。異常なプロセス活動、不審なネットワーク通信、ファイルシステムの変更、システムログの異常などを監視し、早期にインシデントを発見する必要があります。リアルタイム監視システムにより、24時間365日の継続的な監視が可能です。

インシデント分類と優先度付けは、効果的な対応リソースの配分のために重要です。攻撃の種類、影響範囲、緊急度を評価し、適切な対応チームと手順を選択します。特権昇格攻撃、データ改ざん、サービス拒否攻撃など、インシデントの種類に応じた専門的な対応が必要です。

証拠保全は、フォレンジック調査と法的対応のために不可欠です。メモリダンプ、ディスクイメージ、ネットワークログ、システムログなどの証拠を、証拠能力を損なわない方法で収集・保存する必要があります。デジタルフォレンジックツールを使用することで、専門的な証拠収集が可能です。

メモリフォレンジックは、システムのメモリイメージを解析し、実行中のプロセス、ネットワーク接続、暗号鍵などの揮発性情報を取得します。マルウェア感染やルートキット攻撃の調査では、メモリフォレンジックが重要な役割を果たします。Volatilityなどのオープンソースツールや、商用メモリ解析ソリューションが利用できます。

タイムライン分析は、インシデントの経緯を時系列で整理し、攻撃の手法と影響範囲を特定します。システムログ、ファイルタイムスタンプ、ネットワークログなどを統合し、包括的なタイムラインを構築します。この分析により、初期侵入から被害拡大までの過程を詳細に把握できます。

最新のOSセキュリティ技術動向

OSセキュリティ分野では、新しい脅威に対応するため、革新的な技術が継続的に開発されています。ハードウェアとソフトウェアの協調、機械学習の活用、クラウド環境への対応など、最新の技術動向を理解することが重要です。

ハードウェアベースのセキュリティ機能の強化が進んでいます。Intel SGX(Software Guard Extensions)は、アプリケーションレベルでの機密情報保護を実現し、OSやハイパーバイザーからも保護される安全な実行環境を提供します。AMD SEV(Secure Encrypted Virtualization)は、仮想マシンのメモリを暗号化し、ハイパーバイザーからも保護します。次世代セキュリティ機能搭載プロセッサでは、これらの機能が統合されています。

機械学習を活用した異常検知技術が普及しています。システムの正常な動作パターンを学習し、異常な活動を自動的に検出します。プロセス実行パターン、ファイルアクセスパターン、ネットワーク通信パターンなどを分析し、未知の攻撃も検出できる可能性があります。AI搭載セキュリティ監視システムにより、高度な脅威検出が実現されています。

マイクロカーネルアーキテクチャへの回帰も注目されています。従来のモノリシックカーネルと比較して、マイクロカーネルは最小限の機能のみをカーネル空間で実行し、その他の機能をユーザー空間で実行します。これにより、カーネルの攻撃対象領域を大幅に削減できます。seL4などの形式検証されたマイクロカーネルは、最高レベルのセキュリティ要件を満たします。

ゼロトラストアーキテクチャの原則がOS設計にも適用されています。従来の境界防御から、すべてのアクセスを検証するアプローチへと転換し、プロセス間通信、ファイルアクセス、ネットワーク通信のすべてで認証と認可を要求します。ゼロトラスト対応OSソリューションでは、包括的なゼロトラストセキュリティが実装されています。

応用情報技術者試験での出題傾向

応用情報技術者試験において、OSセキュリティは重要な出題分野の一つです。理論的な知識と実践的な応用能力の両方が問われるため、体系的な学習と実務経験の結合が重要です。

午前問題では、OSセキュリティの基本概念、アクセス制御モデル、メモリ保護機能、脆弱性の種類と対策などが出題されます。特に、「DACとMACの違いを説明する問題」「ASLRの効果を問う問題」「バッファオーバーフロー攻撃の仕組みを理解する問題」などが頻出です。応用情報技術者試験対策参考書では、これらのトピックが詳細に解説されています。

午後問題では、より実践的な場面でのOSセキュリティの応用が問われます。企業のセキュリティポリシー策定、インシデント対応計画の立案、セキュリティ監査の実施などの文脈で、OSセキュリティの知識を活用する能力が評価されます。

試験対策としては、セキュリティ専門書による理論学習と、実習環境構築用ソフトウェアを使用した実践的な学習の組み合わせが効果的です。仮想環境で実際にセキュリティ機能を設定し、攻撃と防御の両方を体験することで、理解が深まります。

過去問題の分析により、出題パターンの理解も重要です。過去問解説集を活用し、頻出問題の解法パターンを習得することで、試験での得点向上が期待できます。

実装におけるベストプラクティス

OSセキュリティの実装において、理論的な知識を実際のシステムに適用するためのベストプラクティスを理解することが重要です。セキュリティ設定、運用手順、監視体制などの実践的な指針により、効果的なセキュリティ対策を実現できます。

最小権限の原則は、OSセキュリティ実装の基本原則です。ユーザーアカウント、サービスアカウント、アプリケーションには、業務に必要な最小限の権限のみを付与します。定期的な権限見直しにより、不要な権限を削除し、攻撃対象領域を最小化します。権限管理システムにより、組織全体の権限を一元管理できます。

セキュリティ設定の標準化は、一貫したセキュリティレベルの確保のために重要です。ベースラインセキュリティ設定を定義し、すべてのシステムに適用します。CIS(Center for Internet Security)ベンチマークなどの業界標準を参考に、適切なセキュリティ設定を決定します。セキュリティ設定管理ツールにより、設定の自動適用と監視が可能です。

定期的なセキュリティ監査と脆弱性評価は、セキュリティレベルの維持と向上のために不可欠です。内部監査と外部監査の両方を実施し、セキュリティ統制の有効性を検証します。ペネトレーションテストにより、実際の攻撃手法を用いたセキュリティ評価も重要です。ペネトレーションテストツールにより、専門的なセキュリティ評価が可能です。

インシデント対応計画の策定と訓練は、セキュリティインシデント発生時の迅速な対応のために重要です。役割分担、連絡体制、技術的手順を明確に定義し、定期的な訓練により対応能力を維持します。インシデント対応訓練シミュレーターにより、現実的な訓練が実施できます。

継続的な教育と訓練により、システム管理者と利用者のセキュリティ意識を向上させます。最新の脅威動向、セキュリティ技術、運用手順について定期的な教育を実施します。セキュリティ教育プラットフォームにより、組織全体のセキュリティリテラシー向上が図れます。

まとめ

オペレーティングシステムセキュリティは、現代の情報システムにおいて最も重要な基盤技術の一つです。ハードウェアレベルからアプリケーションレベルまでの多層防御により、様々な脅威からシステムを保護します。アクセス制御、メモリ保護、プロセス分離、ファイルシステムセキュリティなどの基本機能に加え、最新のハードウェアセキュリティ機能や機械学習技術の活用により、より高度な保護が実現されています。

応用情報技術者試験においても、OSセキュリティは重要な出題分野であり、理論的な理解と実践的な応用能力の両方が求められます。継続的な学習により、変化する脅威に対応できる知識と技術を身につけることが重要です。

組織においては、適切なセキュリティポリシーの策定、技術的対策の実装、運用手順の確立、継続的な監視と改善により、効果的なOSセキュリティを実現できます。最新の技術動向を把握し、組織の要件に応じた最適なセキュリティ戦略を構築することで、安全で信頼性の高い情報システムを維持できます。