現代のサイバーセキュリティ環境において、最も脅威的で複雑な攻撃の一つがオーケストレーション攻撃です。この攻撃手法は、従来の単一の攻撃ベクターではなく、複数の攻撃技術を戦略的に組み合わせて実行される高度な攻撃として、応用情報技術者試験でも重要な出題分野となっています。企業や組織にとって、この攻撃の理解と対策は今や必須の課題となっています。

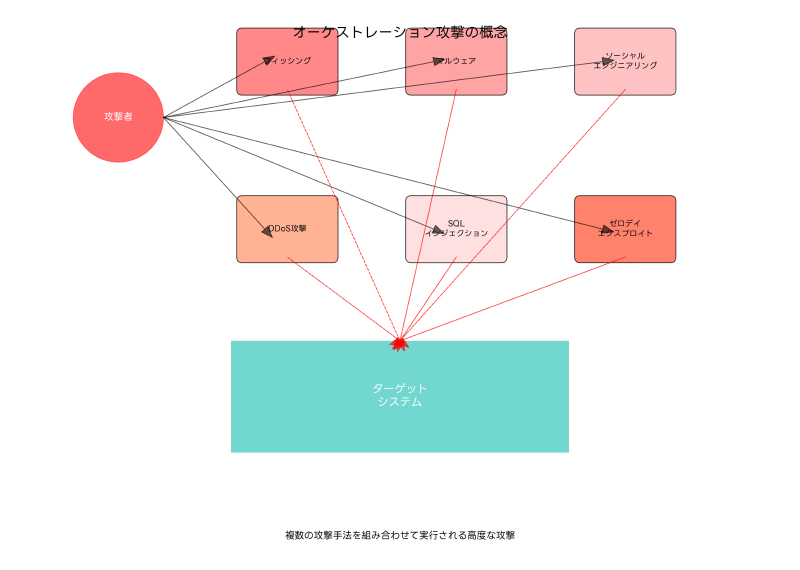

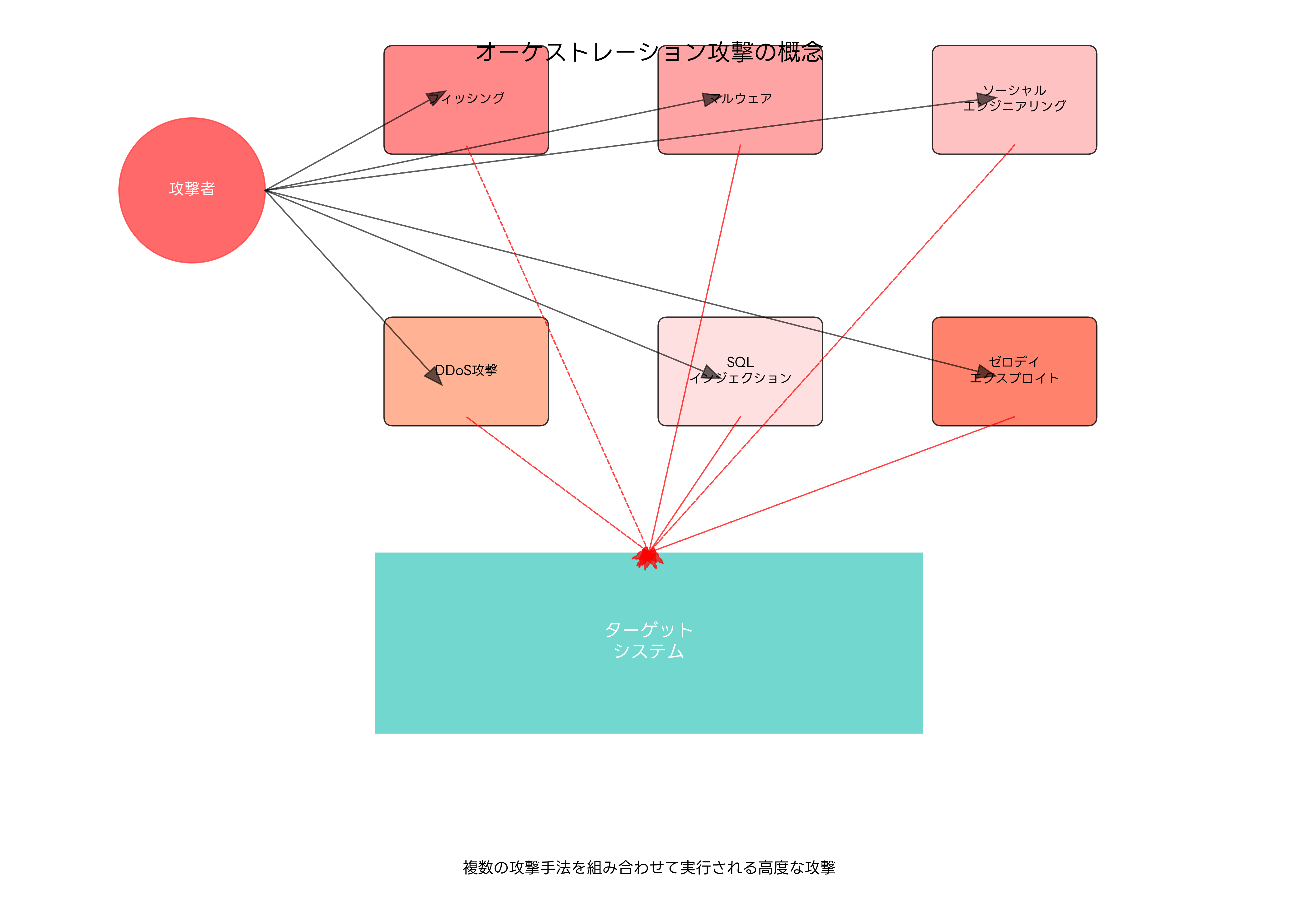

オーケストレーション攻撃の特徴は、攻撃者が複数の異なる攻撃手法を組み合わせ、それらを統合的に制御して目標を達成することにあります。単発的な攻撃とは異なり、フィッシング、マルウェア、ソーシャルエンジニアリング、DDoS攻撃、SQLインジェクション、ゼロデイエクスプロイトなどの多様な技術を並行して活用し、ターゲットシステムの防御を多角的に突破します。

オーケストレーション攻撃の定義と背景

オーケストレーション攻撃とは、複数のサイバー攻撃手法を計画的かつ協調的に実行する高度な攻撃戦略です。この用語は、音楽のオーケストラが複数の楽器を統合して一つの楽曲を演奏するように、攻撃者が様々な攻撃技術を統合して一つの大きな攻撃を実行することに由来しています。

従来のサイバー攻撃は、主に単一の攻撃ベクターに依存していました。例えば、フィッシングメールによる認証情報の窃取、マルウェアによるシステム侵入、SQLインジェクションによるデータベース攻撃などです。しかし、企業のセキュリティ対策が高度化するにつれて、単一の攻撃手法では防御を突破することが困難になってきました。

この状況を受けて、攻撃者は複数の攻撃手法を組み合わせる戦略を採用するようになりました。オーケストレーション攻撃では、各攻撃手法が相互に補完し合い、一つの攻撃が失敗しても他の攻撃が継続されることで、全体的な攻撃成功率を向上させています。また、複数の攻撃が同時に実行されることで、防御側の対応能力を分散させ、攻撃を成功させる確率を高めています。

現代の企業では、統合セキュリティ監視システムの導入により、これらの複合的な攻撃を検知し、対応する能力の向上が急務となっています。特に、複数の攻撃が同時進行する環境では、高性能なセキュリティ分析プラットフォームが不可欠です。

攻撃フェーズの詳細分析

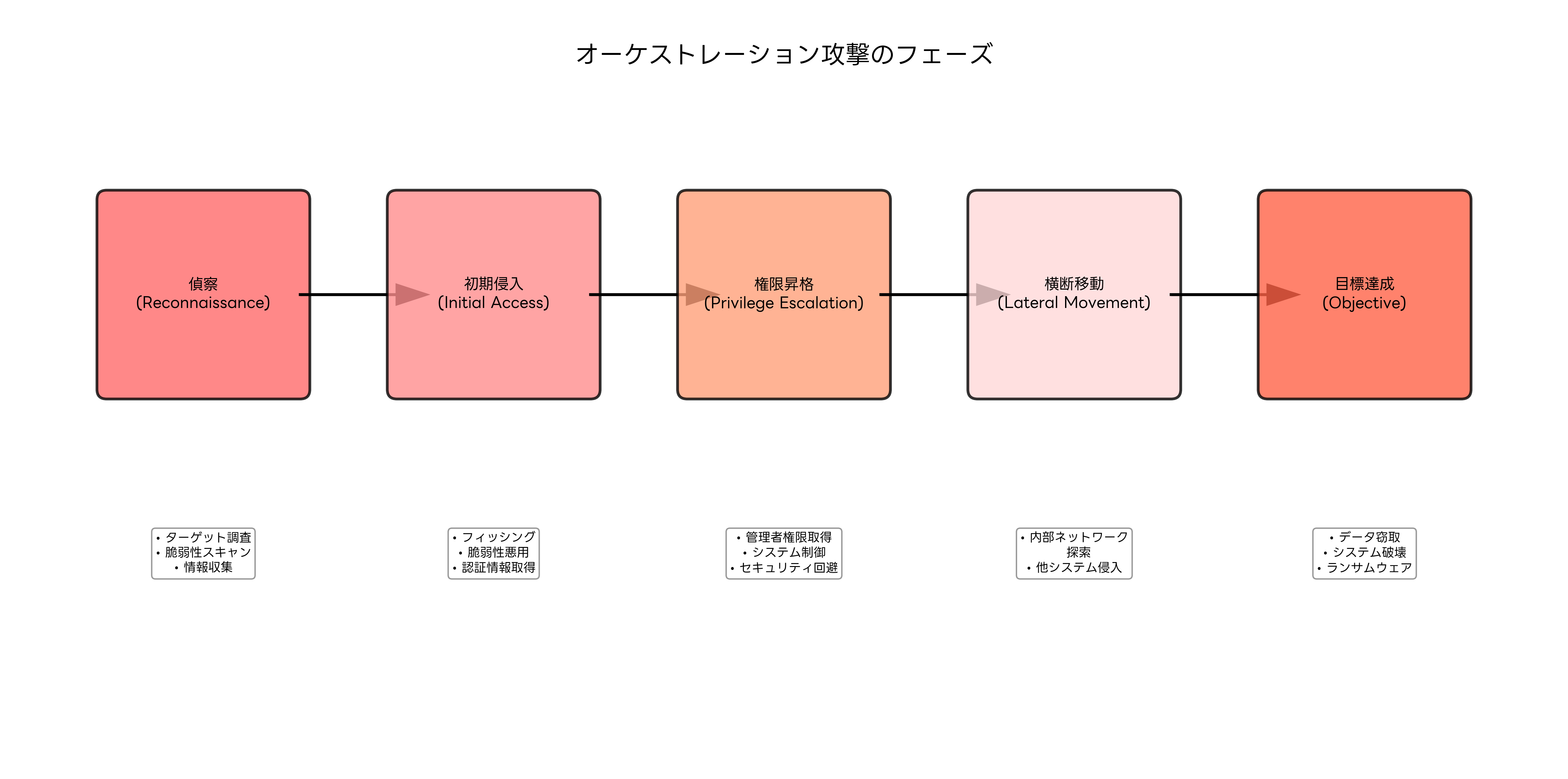

オーケストレーション攻撃は、通常5つの主要フェーズに分けられます。各フェーズでは異なる攻撃技術が使用され、前のフェーズの成果が次のフェーズの基盤となる構造になっています。

**偵察フェーズ(Reconnaissance)**では、攻撃者はターゲット組織に関する情報を収集します。このフェーズでは、公開情報の調査、ソーシャルメディアの分析、DNSクエリ、ポートスキャン、脆弱性スキャンなどが実行されます。攻撃者は、組織の技術インフラ、従業員情報、ビジネスプロセス、セキュリティ対策などの詳細な情報を収集し、攻撃計画を立案します。

**初期侵入フェーズ(Initial Access)**では、収集した情報を基に実際の攻撃が開始されます。フィッシングメールによる認証情報の窃取、マルウェアの配布、脆弱性を悪用した不正アクセス、ソーシャルエンジニアリングによる内部情報の取得などが実行されます。このフェーズでは、複数の侵入経路が同時に試行され、一つでも成功すれば次のフェーズに進みます。

**権限昇格フェーズ(Privilege Escalation)**では、初期侵入で得た限定的なアクセス権限を拡大し、システム管理者権限の取得を目指します。既知の脆弱性を悪用した権限昇格、認証情報の総当たり攻撃、システム設定の不備を突いた権限昇格などが実行されます。また、権限管理ツールの脆弱性を悪用することもあります。

**横断移動フェーズ(Lateral Movement)**では、侵入したシステムから他のシステムへと攻撃範囲を拡大します。内部ネットワークの探索、他のサーバーやワークステーションへの侵入、ドメインコントローラーへの攻撃、重要データが格納されているシステムの特定などが実行されます。このフェーズでは、ネットワークセグメンテーションの不備が攻撃者に利用されることが多くあります。

**目標達成フェーズ(Objective)**では、攻撃者の最終目標が実行されます。機密データの窃取、システムの破壊、ランサムウェアの展開、バックドアの設置、金銭的利益の獲得などが実行されます。このフェーズでは、攻撃の痕跡を隠蔽し、継続的なアクセスを確保するための活動も並行して実行されます。

主要な攻撃手法とその組み合わせ

オーケストレーション攻撃では、様々な攻撃手法が戦略的に組み合わせられます。これらの手法は個別に実行されるだけでなく、相互に補完し合うことで攻撃の成功率を高めています。

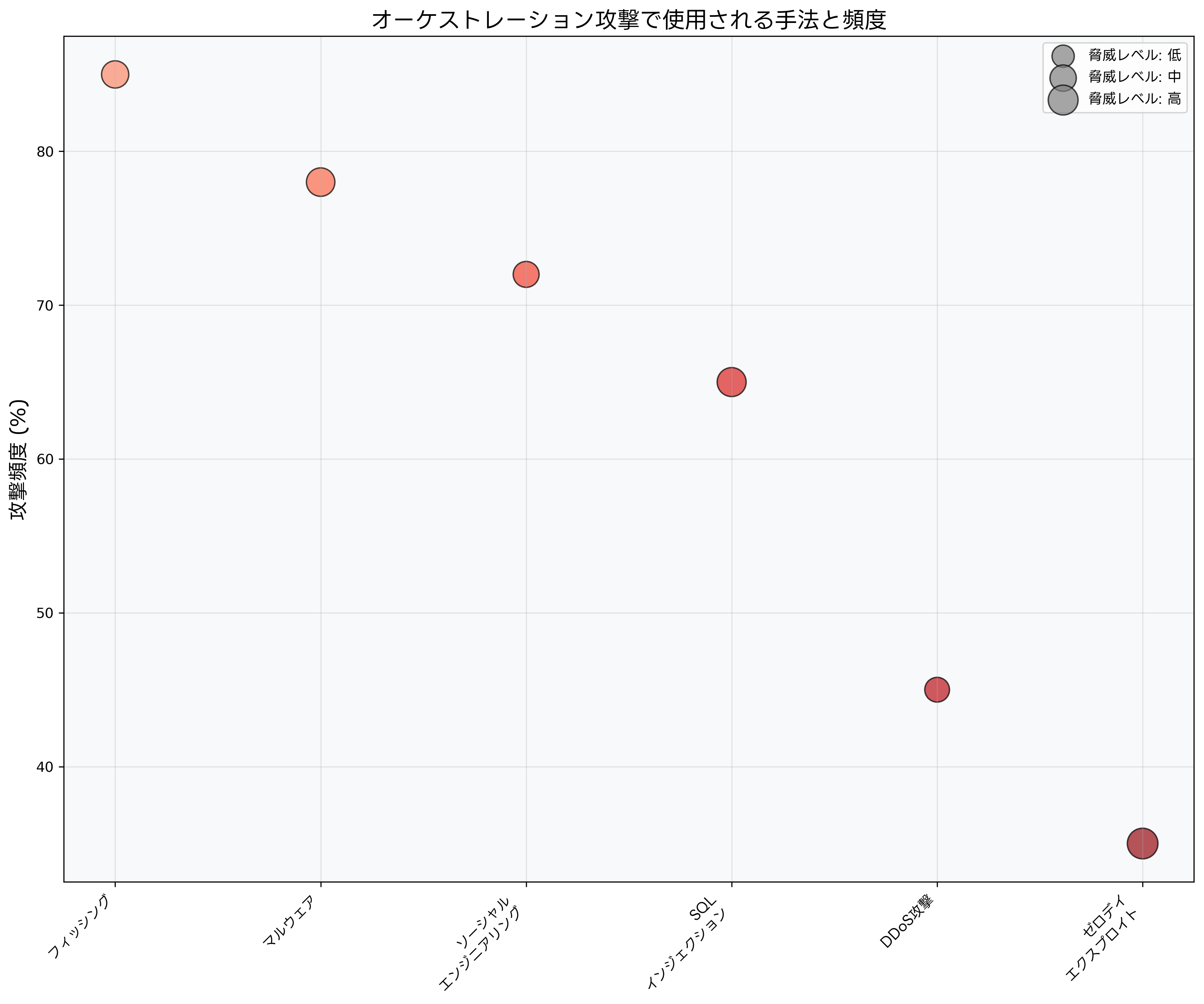

フィッシング攻撃は、オーケストレーション攻撃の初期段階で最も頻繁に使用される手法です。巧妙に作られた偽メールやWebサイトを通じて、従業員の認証情報やクレジットカード情報を窃取します。現代のフィッシング攻撃は、ソーシャルメディアから収集した個人情報を活用してパーソナライズされており、従来の訓練では対応が困難になっています。企業では、フィッシング対策ソリューションの導入と従業員向けセキュリティ教育プログラムの実施が重要です。

マルウェア攻撃では、トロイの木馬、ランサムウェア、スパイウェア、ボットネットなどの悪意のあるソフトウェアが使用されます。これらのマルウェアは、フィッシングメール、悪意のあるWebサイト、USBドライブ、ソフトウェアの脆弱性などを通じて配布されます。オーケストレーション攻撃では、複数種類のマルウェアが同時に展開され、一つが検知されても他のマルウェアが活動を継続することで攻撃の継続性を確保しています。

ソーシャルエンジニアリングは、人的要素を標的とした攻撃手法です。電話による偽装、物理的侵入、従業員への心理的操作などを通じて、セキュリティポリシーを回避し、機密情報を取得します。この手法は技術的な防御策では対応が困難であり、従業員の意識向上と適切な手順の確立が重要です。

SQLインジェクション攻撃は、Webアプリケーションの脆弱性を悪用してデータベースにアクセスする攻撃です。不適切な入力検証や動的SQLクエリの構築により発生する脆弱性を利用し、データベース内の機密情報を窃取したり、システムを制御したりします。Webアプリケーションファイアウォールやデータベースセキュリティツールによる防御が効果的です。

DDoS攻撃は、大量のトラフィックを生成してターゲットシステムのサービスを停止させる攻撃です。オーケストレーション攻撃では、DDoS攻撃を陽動として使用し、セキュリティチームの注意を分散させている間に、他の攻撃を実行することがあります。また、DDoS攻撃によりシステムが不安定になった際の脆弱性を悪用することもあります。

ゼロデイエクスプロイトは、まだパッチが提供されていない脆弱性を悪用する攻撃です。これらの攻撃は検知が困難で、従来のセキュリティ対策では防御できません。オーケストレーション攻撃では、ゼロデイエクスプロイトを他の攻撃と組み合わせることで、防御システムを回避し、高い成功率を実現しています。

攻撃の実行メカニズムと戦術

オーケストレーション攻撃の実行には、高度な計画性と技術的専門知識が必要です。攻撃者は、複数の攻撃チャネルを同時に管理し、各攻撃の進行状況を監視しながら、リアルタイムで戦術を調整します。

攻撃の調整には、C&C(Command and Control)サーバーが重要な役割を果たします。このサーバーを通じて、攻撃者は侵入したシステムを制御し、マルウェアに指示を送信し、窃取したデータを収集します。現代のC&Cサーバーは、検知を回避するために分散化されており、正規のWebサービスを装って運用されることも多くあります。

攻撃者は、ターゲット組織のセキュリティ対策を事前に分析し、各防御メカニズムに対する回避策を準備します。例えば、アンチウイルスソフトウェアを回避するためのマルウェアの難読化、侵入検知システムを回避するためのトラフィックの暗号化、ログ分析を妨害するためのログの改ざんなどが実行されます。

タイミングの調整も重要な要素です。複数の攻撃を同時に実行することで防御側の対応能力を分散させる一方で、一つの攻撃が成功した際に他の攻撃を停止することで、攻撃の痕跡を最小限に抑えることも戦術の一つです。また、業務時間外や休日などの監視体制が手薄な時間帯を狙って攻撃を実行することもあります。

防御戦略と対策技術

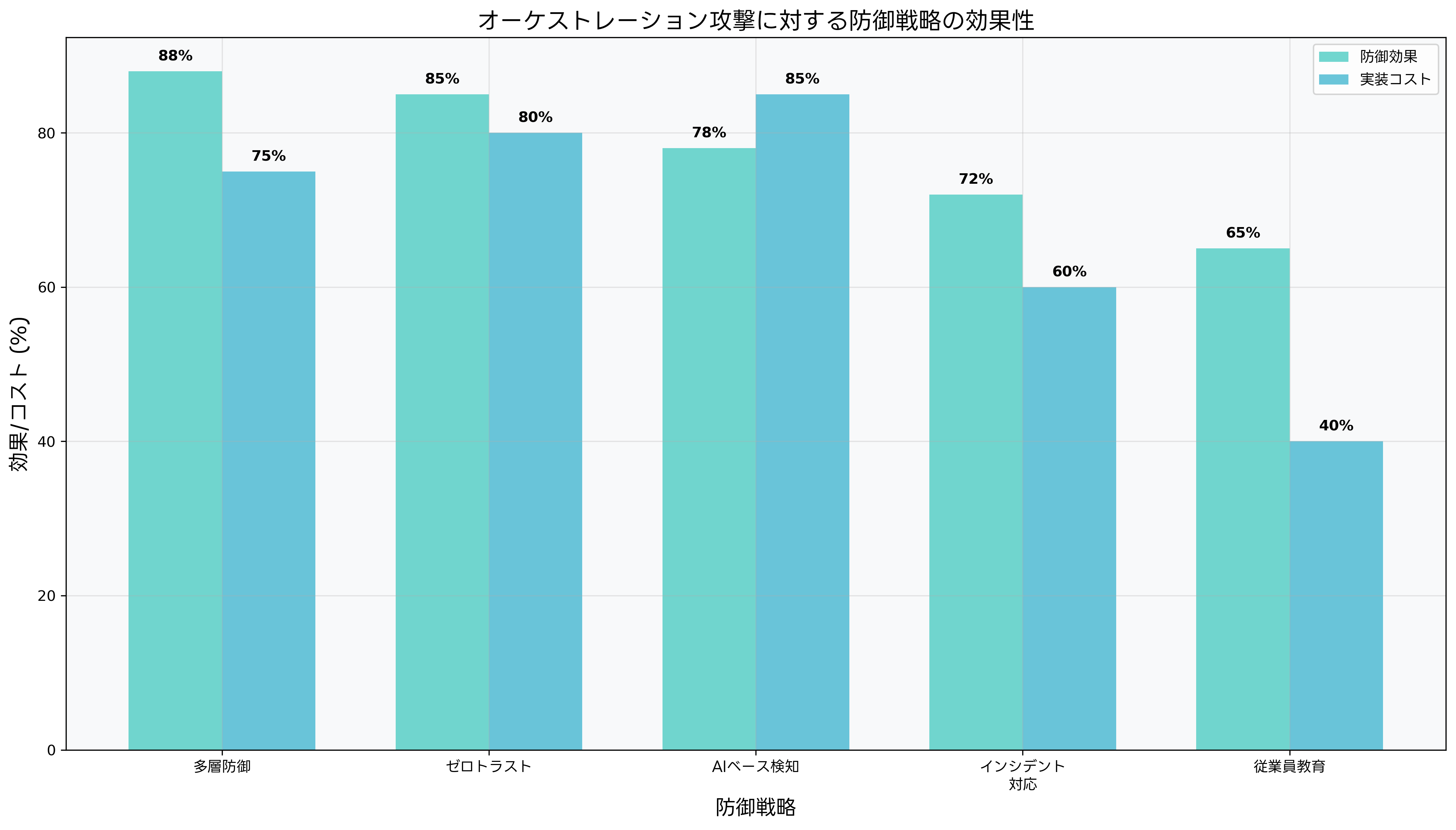

オーケストレーション攻撃に対する効果的な防御には、多層防御アプローチが不可欠です。単一のセキュリティ対策では、複数の攻撃ベクターを同時に防ぐことは困難であり、統合的な防御戦略が必要です。

**多層防御(Defense in Depth)**は、複数のセキュリティ対策を組み合わせることで、一つの防御が突破されても他の防御が機能する戦略です。ネットワークレベル、システムレベル、アプリケーションレベル、データレベルでそれぞれ異なる防御メカニズムを実装し、攻撃者が複数の障壁を突破する必要がある環境を構築します。統合セキュリティプラットフォームにより、これらの多層防御を一元的に管理することが重要です。

ゼロトラストアーキテクチャは、「信頼せずに検証する」という原則に基づく防御戦略です。ネットワーク内部からのアクセスも含めて、全てのアクセス要求を検証し、最小権限の原則に基づいてアクセスを制御します。この戦略により、内部ネットワークへの侵入が成功しても、攻撃者の横断移動を制限することができます。ゼロトラストネットワークアクセスソリューションの導入により、実現可能です。

AIベース検知システムは、機械学習と人工知能を活用して、通常のシステム動作パターンから逸脱した異常な活動を検知します。従来のシグネチャベースの検知では対応できない新しい攻撃手法や、複数の攻撃が組み合わされた複雑な攻撃パターンも検知することができます。AI搭載セキュリティ分析ツールにより、リアルタイムでの脅威検知と対応が可能になります。

インシデント対応計画は、攻撃が成功した場合の迅速な対応を可能にします。攻撃の検知、影響範囲の特定、封じ込め、根絶、復旧の各段階で実行すべき手順を事前に定義し、定期的な訓練により対応能力を維持します。オーケストレーション攻撃では複数の攻撃が同時に発生するため、インシデント対応管理システムによる効率的な対応調整が重要です。

従業員教育とセキュリティ意識向上は、人的要素を標的とした攻撃に対する重要な防御策です。フィッシング攻撃の識別方法、安全なパスワードの作成と管理、ソーシャルエンジニアリングの手口とその対策、インシデント発生時の報告手順などについて、継続的な教育を実施します。セキュリティ意識向上プログラムやフィッシングシミュレーションツールを活用することで、効果的な教育が実現できます。

攻撃トレンドと将来予測

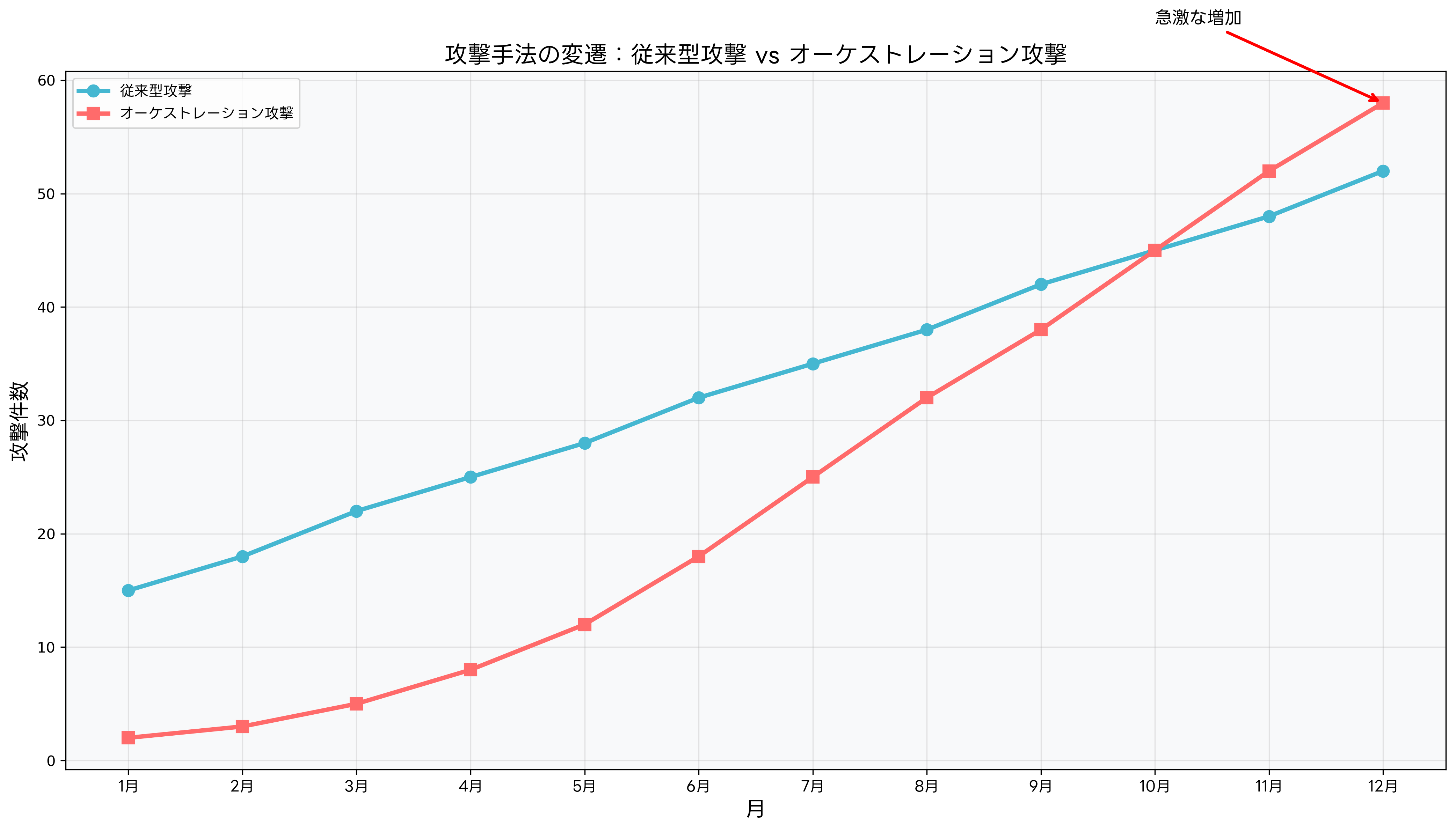

オーケストレーション攻撃の発生頻度と複雑さは年々増加しており、従来型の単一攻撃から複合型攻撃へのシフトが顕著に見られています。この傾向は、セキュリティ対策の高度化に対する攻撃者の適応反応として理解することができます。

最近の調査データによると、オーケストレーション攻撃の件数は前年同期比で約350%増加しており、特に金融機関、医療機関、政府機関、重要インフラ事業者を標的とした攻撃が急増しています。これらの組織は、高価値な情報を保有しており、攻撃が成功した場合の影響が甚大であることから、攻撃者にとって魅力的なターゲットとなっています。

攻撃手法の高度化も著しく、人工知能を活用した攻撃、量子コンピューティングを想定した暗号化攻撃、IoTデバイスを踏み台とした攻撃などの新しい技術が組み込まれるようになっています。また、クラウドサービスの普及に伴い、マルチクラウド環境を標的とした複合攻撃も増加しています。

将来的には、攻撃の自動化がさらに進み、AI同士の攻防戦となることが予想されます。攻撃者は自動化攻撃ツールを使用して大規模な攻撃を実行し、防御側も自動化防御システムにより迅速な対応を図る必要があります。

サプライチェーン攻撃の要素も取り入れられており、信頼できるソフトウェアやハードウェアサプライヤーを経由した攻撃が増加しています。これに対応するため、サプライチェーンセキュリティ管理ツールの導入が重要になっています。

応用情報技術者試験での出題傾向

応用情報技術者試験において、オーケストレーション攻撃は情報セキュリティ分野の重要な出題項目として位置づけられています。試験では、理論的な知識だけでなく、実践的な対策能力も評価されます。

午前問題では、オーケストレーション攻撃の定義、構成要素、攻撃フェーズ、主要な攻撃手法、防御戦略などの基本概念が問われます。例えば、「オーケストレーション攻撃の特徴として最も適切なものはどれか」、「複数の攻撃手法を組み合わせた攻撃に対する最も効果的な防御策はどれか」といった問題が出題されます。

午後問題では、より実践的なシナリオが提示され、具体的な攻撃事例に対する分析能力や対策立案能力が評価されます。企業のセキュリティインシデント事例を基に、攻撃の手順の分析、影響範囲の特定、適切な対応策の選択、再発防止策の立案などが問われます。

試験対策としては、応用情報技術者試験セキュリティ分野の専門書による理論学習と、実践的なセキュリティ演習環境での実習を組み合わせることが効果的です。また、最新の攻撃事例を分析し、防御策を検討する練習も重要です。

実務経験がある場合は、自組織のセキュリティ対策をオーケストレーション攻撃の観点から評価し、改善提案を作成する練習も有効です。セキュリティリスク評価ツールを使用して、実際の脆弱性評価を実施することで、理論と実践の両方の理解を深めることができます。

技術的対策の詳細実装

オーケストレーション攻撃に対する技術的対策の実装には、複数の技術領域にわたる専門知識が必要です。ネットワークセキュリティ、エンドポイントセキュリティ、アプリケーションセキュリティ、データセキュリティの各領域で適切な対策を実装し、それらを統合的に管理することが重要です。

ネットワークレベルでは、次世代ファイアウォールによる高度なトラフィック分析、侵入検知・防止システムによる異常通信の検知、ネットワークセグメンテーションによる攻撃範囲の制限が効果的です。

エンドポイントレベルでは、EDR(Endpoint Detection and Response)による高度な脅威検知、アプリケーション制御による不正プログラムの実行防止、デバイス制御による外部デバイスからの攻撃防止が重要です。

アプリケーションレベルでは、ランタイムアプリケーション自己保護によるリアルタイム攻撃検知、APIセキュリティゲートウェイによる不正API呼び出しの防止、コンテナセキュリティによる仮想化環境の保護が必要です。

データレベルでは、データ損失防止による機密情報の流出防止、データ暗号化による保存時・転送時の保護、データベース活動監視による不正アクセスの検知が重要です。

組織的対応とガバナンス

オーケストレーション攻撃に対する効果的な対応には、技術的対策だけでなく、組織的な対応体制とガバナンスの確立が不可欠です。経営層のリーダーシップ、明確な責任体制、適切なリソース配分、継続的な改善プロセスが重要な要素となります。

セキュリティガバナンスの確立には、セキュリティポリシー管理システムによる一元的なポリシー管理、定期的なリスク評価とその結果に基づく対策の見直し、セキュリティ指標の設定と監視が必要です。また、規制要件への対応や業界標準の遵守も重要な要素です。

インシデント対応体制では、セキュリティオペレーションセンターの設置による24時間監視体制の確立、専門チームの編成と役割分担の明確化、外部専門機関との連携体制の構築が必要です。また、定期的な演習により対応能力の維持向上を図ることも重要です。

まとめ

オーケストレーション攻撃は、現代のサイバーセキュリティ環境における最も深刻な脅威の一つです。複数の攻撃手法を戦略的に組み合わせることで、従来の防御手法では対応困難な高度な攻撃を実現しています。応用情報技術者試験においても重要な出題分野であり、理論的理解と実践的対応能力の両方が求められます。

効果的な防御には、多層防御、ゼロトラスト、AI活用など複数のアプローチを統合した包括的な戦略が必要です。また、技術的対策だけでなく、組織的な対応体制の確立、従業員教育の実施、継続的な改善プロセスの運用も重要な要素です。

急速に進歩する攻撃技術に対応するため、最新の脅威情報の収集、新しい防御技術の評価と導入、専門人材の育成と確保が継続的に必要です。組織全体でセキュリティ意識を共有し、技術と人の両面からバランスの取れた対策を実施することで、オーケストレーション攻撃の脅威に効果的に対抗することができます。