現代のWebアプリケーション開発において、セキュリティは最も重要な考慮事項の一つです。特に、クロスサイトリクエストフォージェリ(CSRF)や不正なクロスオリジンアクセスから守るために、オリジン検証は欠かせない技術となっています。応用情報技術者試験でも頻出するこの重要概念について、技術的な詳細から実装方法まで、包括的に解説します。

オリジン検証とは、Webブラウザから送信されるHTTPリクエストが、信頼できるドメインから発生しているかを確認するセキュリティメカニズムです。この技術は、Same-Origin Policy(同一オリジンポリシー)を補完し、Cross-Origin Resource Sharing(CORS)の適切な実装を支える基盤技術として機能します。

オリジンの概念と重要性

オリジンは、プロトコル、ドメイン、ポート番号の組み合わせによって定義される概念です。例えば、「https://example.com:443」と「http://example.com:80」は異なるオリジンとして扱われます。この厳密な定義により、Webブラウザは異なるサイト間での不正なデータアクセスを防ぐことができます。

オリジン検証の重要性は、現代のWebアプリケーションが複数のドメインやサブドメインで構成されていることに起因します。企業のWebサイトでは、メインサイト、ユーザーポータル、APIサーバー、CDNなど、様々なサービスが異なるドメインで提供されています。これらのサービス間で安全な通信を実現するために、専用のWebアプリケーションファイアウォール(WAF)やセキュリティ監視システムが必要となります。

オリジン検証が適切に実装されていない場合、攻撃者は悪意のあるサイトから正規のAPIエンドポイントに不正なリクエストを送信できる可能性があります。これにより、ユーザーの個人情報が漏洩したり、重要なデータが改ざんされたりするリスクが生じます。特に、金融機関や医療機関などの機密性の高い情報を扱う組織では、高度なセキュリティソリューションの導入が不可欠です。

HTTPヘッダーによるオリジン検証の実装

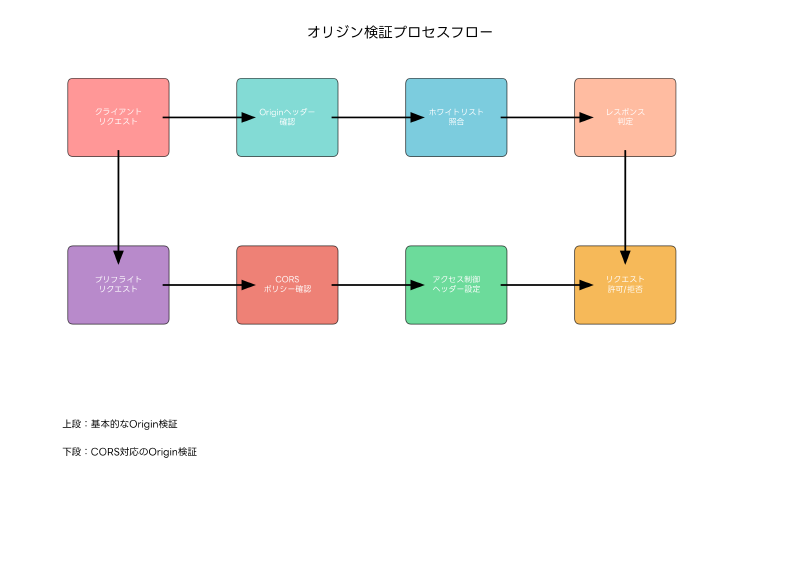

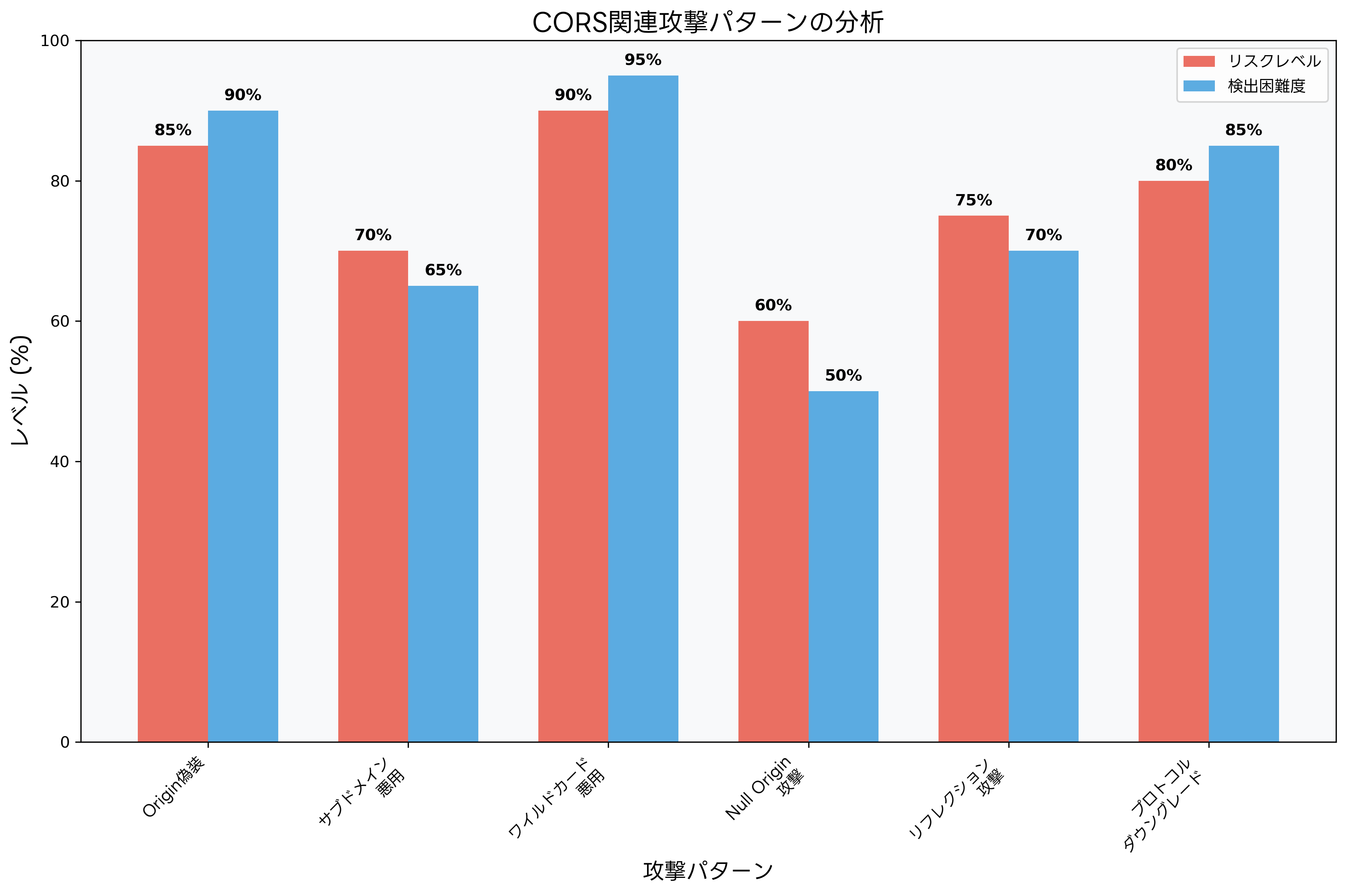

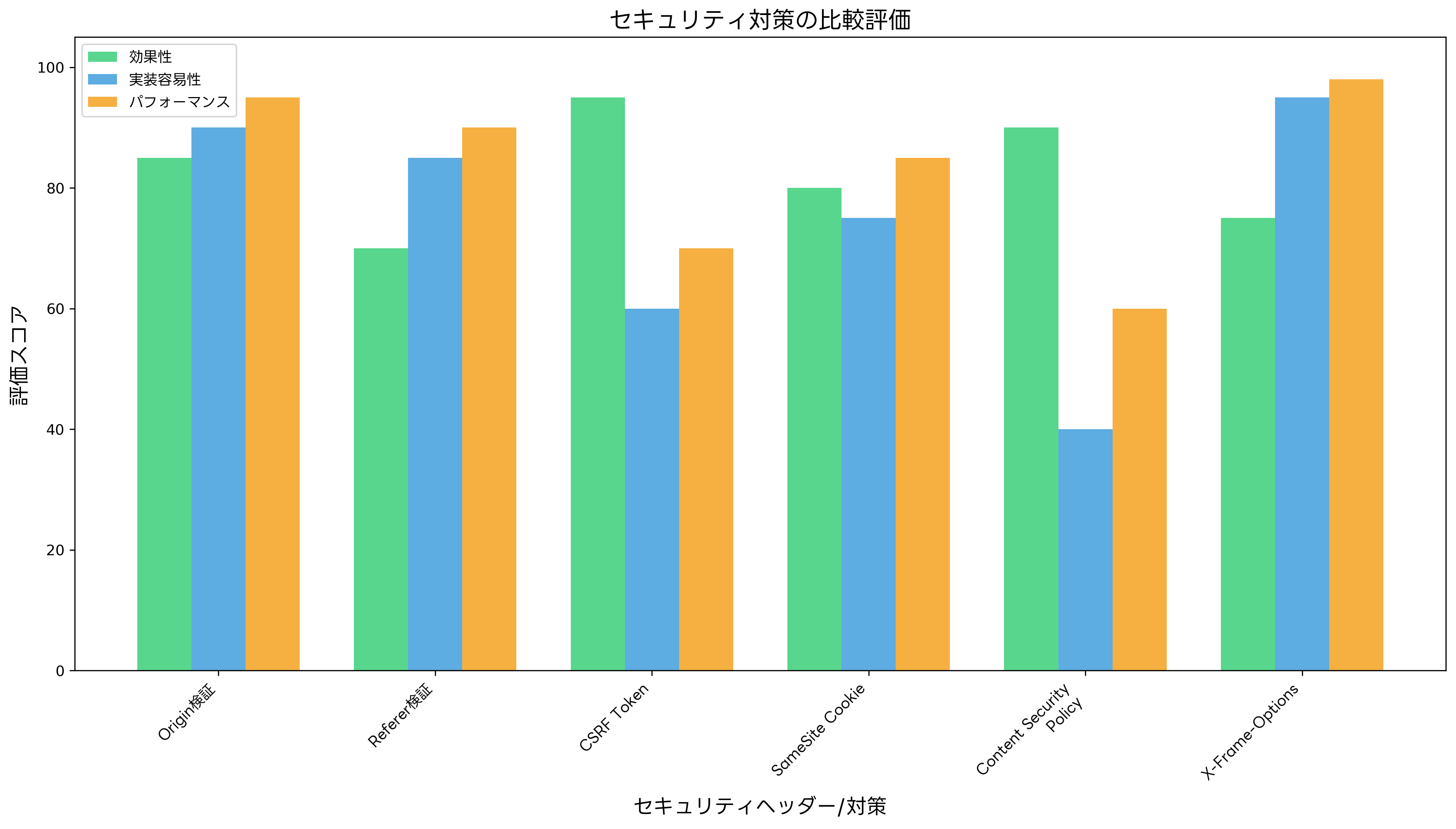

オリジン検証の実装において最も重要なのが、HTTPヘッダーの適切な処理です。ブラウザは、クロスオリジンリクエストを送信する際に、OriginヘッダーやRefererヘッダーを自動的に付加します。サーバー側では、これらのヘッダーを検証することで、リクエストの信頼性を確認できます。

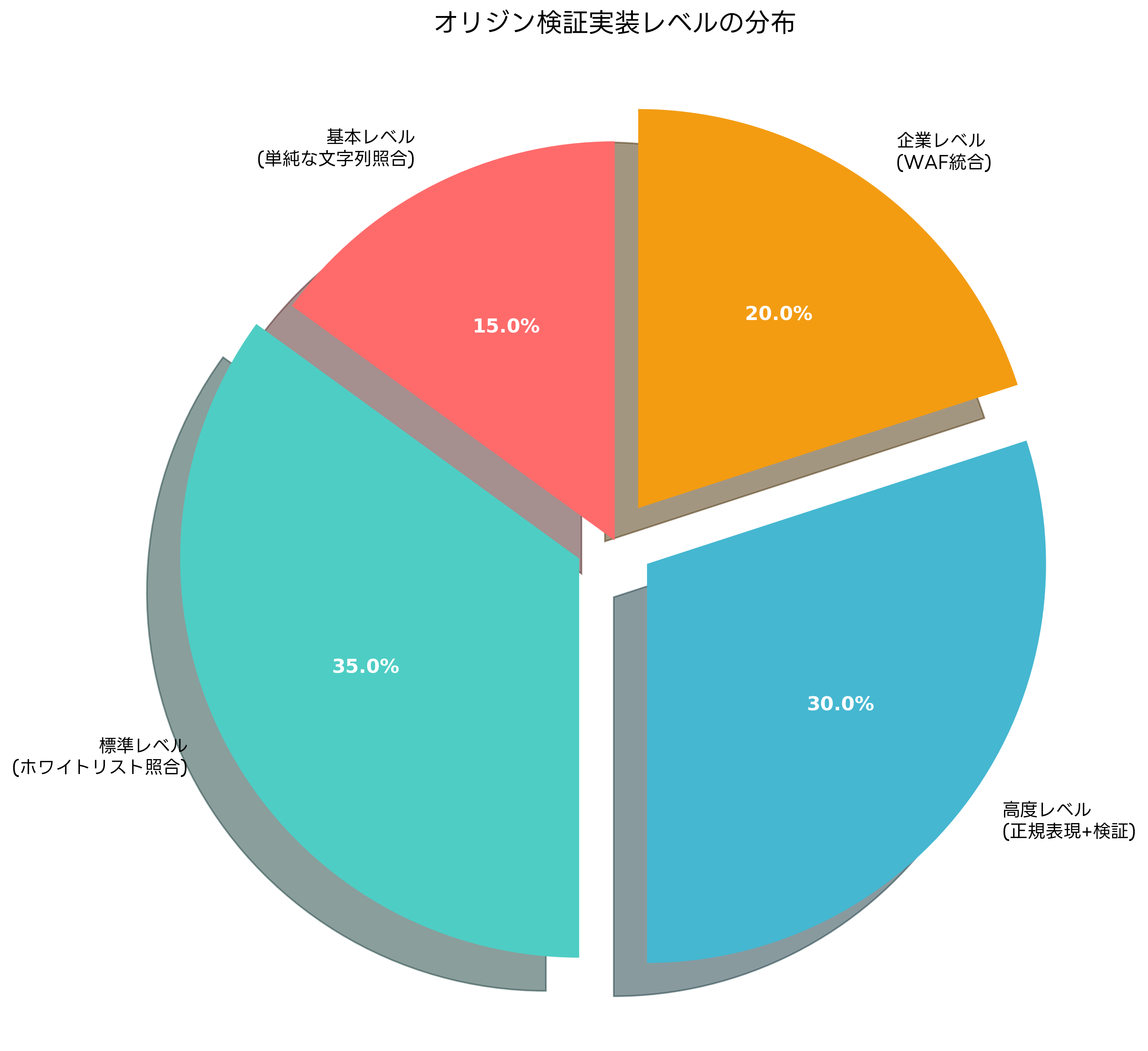

Originヘッダーは、リクエストの発信元を明確に示す最も信頼性の高い情報源です。このヘッダーには、プロトコル、ドメイン、ポート番号が含まれ、ブラウザによって自動的に設定されるため、JavaScript からの改ざんが困難です。サーバー側では、事前に定義されたホワイトリストと照合することで、許可されたオリジンからのリクエストのみを受け入れることができます。

Refererヘッダーは、リクエストがどのページから発生したかを示しますが、プライバシー設定やセキュリティポリシーによって送信されない場合があります。そのため、Refererヘッダーは補助的な検証手段として使用し、主要な検証はOriginヘッダーに依存することが推奨されます。

実際の実装では、API開発フレームワークやセキュリティミドルウェアを活用することで、効率的にオリジン検証を実装できます。また、ログ解析ツールを使用して、不正なアクセス試行を監視し、セキュリティ インシデントの早期発見に役立てることができます。

CORS(Cross-Origin Resource Sharing)との関係

CORS は、異なるオリジン間でのリソース共有を安全に実現するためのメカニズムであり、オリジン検証と密接な関係があります。CORS では、サーバーが Access-Control-Allow-Origin ヘッダーを通じて、特定のオリジンからのアクセスを明示的に許可します。

プリフライトリクエストは、CORS の重要な機能の一つです。ブラウザは、特定の条件を満たすクロスオリジンリクエストを送信する前に、OPTIONS メソッドを使用してプリフライトリクエストを送信します。サーバーは、このリクエストに対してアクセス許可情報を応答し、ブラウザはその情報に基づいて実際のリクエストの送信可否を判断します。

CORS ポリシーの設定において、ワイルドカード()の使用は慎重に検討する必要があります。Access-Control-Allow-Origin ヘッダーに「」を設定すると、すべてのオリジンからのアクセスが許可されるため、セキュリティリスクが大幅に増加します。CORS設定管理ツールを使用して、適切なポリシー設定を維持することが重要です。

クレデンシャル付きリクエスト(withCredentials)の処理では、より厳格なオリジン検証が必要です。Cookieや認証ヘッダーを含むリクエストでは、Access-Control-Allow-Credentials ヘッダーを true に設定し、Access-Control-Allow-Origin には具体的なオリジンを指定する必要があります。この場合、ワイルドカードの使用は許可されません。

セキュリティ脆弱性と攻撃手法

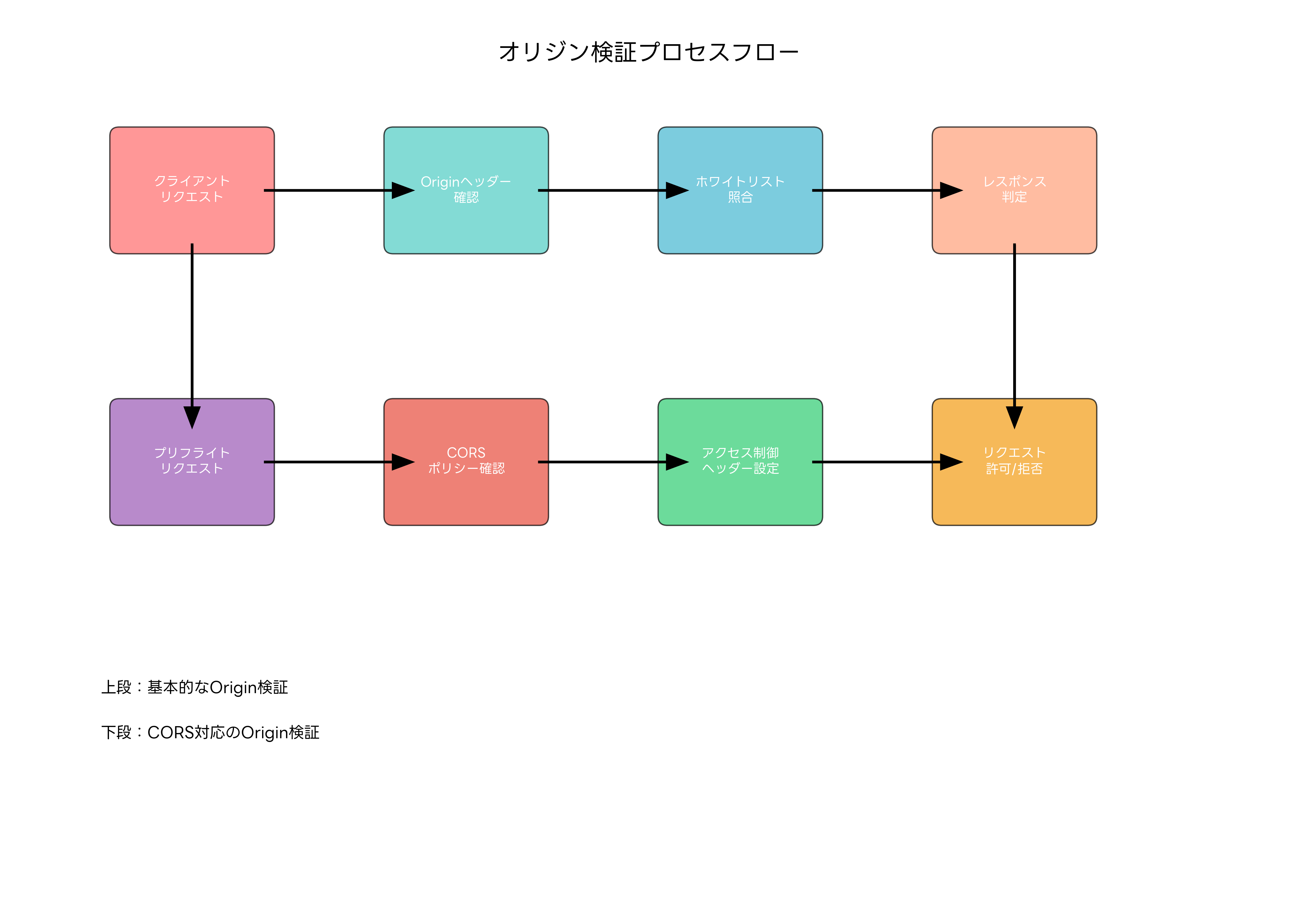

オリジン検証の実装に不備がある場合、様々な攻撃手法によってセキュリティが侵害される可能性があります。最も一般的な攻撃は、Origin ヘッダーの偽装です。攻撃者は、プロキシツールやペネトレーションテストツールを使用して、正規のオリジンを偽装したリクエストを送信する場合があります。

Null Origin 攻撃は、特に注意が必要な攻撃手法です。特定の条件下では、ブラウザが Origin ヘッダーに「null」を設定する場合があります。不適切に実装されたサーバーでは、この「null」オリジンを許可してしまい、セキュリティホールとなる可能性があります。

サブドメイン攻撃は、同一ドメインの異なるサブドメインを悪用した攻撃です。例えば、攻撃者が「evil.example.com」のようなサブドメインを制御できる場合、不適切なワイルドカード設定により「*.example.com」が許可されていると、攻撃が成功する可能性があります。

プロトコルダウングレード攻撃では、HTTPS サイトから HTTP サイトへのリクエストを利用して、暗号化されていない通信を強制します。SSL/TLS証明書管理システムとHTTPS強制ツールを使用して、このような攻撃を防ぐことができます。

実装のベストプラクティス

効果的なオリジン検証を実装するためには、複数の防御層を組み合わせた多層防御アプローチが必要です。まず、サーバーサイドでの厳格なホワイトリスト管理が基本となります。許可するオリジンのリストを明確に定義し、定期的に見直しを行うことが重要です。

環境変数や設定ファイルを使用して、オリジンのホワイトリストを管理することで、柔軟性と保守性を両立できます。開発環境、ステージング環境、本番環境それぞれで異なるオリジン設定が必要な場合が多いため、環境管理ツールや設定管理システムの活用が推奨されます。

正規表現を使用したオリジン検証では、パターンマッチングの精度を高めることができますが、正規表現の脆弱性にも注意が必要です。ReDoS(Regular Expression Denial of Service)攻撃を防ぐため、正規表現の複雑さを適切に制限し、正規表現検証ツールを使用してパフォーマンステストを実施することが重要です。

ログ記録と監視は、オリジン検証の効果を維持するために不可欠です。拒否されたリクエストの詳細なログを記録し、セキュリティ情報・イベント管理(SIEM)システムを使用して異常なパターンを検出します。また、リアルタイム監視ツールにより、攻撃の兆候を早期に発見できます。

CSRFトークンとの組み合わせ

オリジン検証は、CSRF(Cross-Site Request Forgery)攻撃に対する重要な防御手段ですが、CSRFトークンとの組み合わせにより、さらに強固なセキュリティを実現できます。CSRFトークンは、各フォームやAJAXリクエストに一意のトークンを埋め込み、サーバー側でその妥当性を検証する仕組みです。

同期型トークンパターンでは、サーバーがセッションごとに一意のトークンを生成し、クライアントがそのトークンをリクエストに含めて送信します。CSRF対策ライブラリを使用することで、この仕組みを効率的に実装できます。

ダブルサブミットクッキーパターンは、CSRFトークンをCookieとリクエストパラメータの両方に設定し、サーバー側でその一致を確認する手法です。この方法は、セッション管理が複雑な環境で特に有効です。

SameSite Cookieは、現代のブラウザでサポートされている新しいセキュリティ機能で、クロスサイトリクエストでのCookie送信を制限します。Cookieセキュリティ管理ツールを使用して、適切なSameSite設定を管理することで、CSRF攻撃のリスクを大幅に軽減できます。

フレームワーク別の実装方法

主要なWebフレームワークでは、オリジン検証の実装を簡素化する機能が提供されています。Express.js では、cors ミドルウェアを使用して、詳細なCORS設定を行うことができます。origin オプションに関数を指定することで、動的なオリジン検証ロジックを実装できます。

Django では、CORS_ALLOWED_ORIGINS 設定により、許可するオリジンを明示的に指定できます。また、CORS_ALLOW_CREDENTIALS 設定により、クレデンシャル付きリクエストの処理を制御できます。[Django セキュリティ拡張](https://www.amazon.co.jp/s?k=Django セキュリティ拡張&tag=amazon-product-items-22)を活用することで、より高度なセキュリティ機能を追加できます。

Spring Boot では、@CrossOrigin アノテーションを使用して、コントローラーレベルやメソッドレベルでCORS設定を行えます。また、WebMvcConfigurer を実装することで、グローバルなCORS設定も可能です。

React や Vue.js などのフロントエンドフレームワークでは、開発サーバーのプロキシ設定により、開発時のCORS問題を解決できます。本番環境では、CDNやリバースプロキシレベルでオリジン検証を実装することが推奨されます。

セキュリティヘッダーとの統合

オリジン検証の効果を最大化するためには、他のセキュリティヘッダーとの統合が重要です。Content Security Policy(CSP)は、Webページで実行されるスクリプトやロードされるリソースを制限する強力なセキュリティ機能です。CSPの connect-src ディレクティブにより、XHRやFetchリクエストの送信先を制限できます。

X-Frame-Options ヘッダーは、Webページが他のサイトのフレーム内で表示されることを防ぎます。DENY、SAMEORIGIN、ALLOW-FROM の設定により、クリックジャッキング攻撃を防御できます。セキュリティヘッダー管理ツールを使用して、複数のヘッダーを統合的に管理することが効果的です。

Strict-Transport-Security(HSTS)ヘッダーは、ブラウザに HTTPS の使用を強制し、プロトコルダウングレード攻撃を防ぎます。max-age、includeSubDomains、preload ディレクティブにより、詳細な制御が可能です。

Referrer Policy ヘッダーは、Referer ヘッダーの送信を制御し、プライバシー保護とセキュリティ向上の両方に寄与します。strict-origin-when-cross-origin や same-origin などの設定により、適切なバランスを実現できます。

パフォーマンスへの影響と最適化

オリジン検証の実装は、適切に行われればパフォーマンスへの影響を最小限に抑えることができます。ホワイトリストの照合処理では、ハッシュテーブルや効率的なデータ構造を使用することで、高速な検索を実現できます。パフォーマンス監視ツールを使用して、検証処理の実行時間を測定し、ボトルネックを特定することが重要です。

キャッシュ機能の活用により、繰り返し行われるオリジン検証の処理を高速化できます。Redis や Memcached などのインメモリデータベースを使用して、検証結果をキャッシュし、レスポンス時間を改善できます。

CDN(Content Delivery Network)レベルでのオリジン検証は、サーバーの負荷を軽減し、グローバルなパフォーマンス向上に寄与します。エッジコンピューティング機能を活用することで、ユーザーに近い場所でセキュリティ検証を実行できます。

応用情報技術者試験での出題傾向

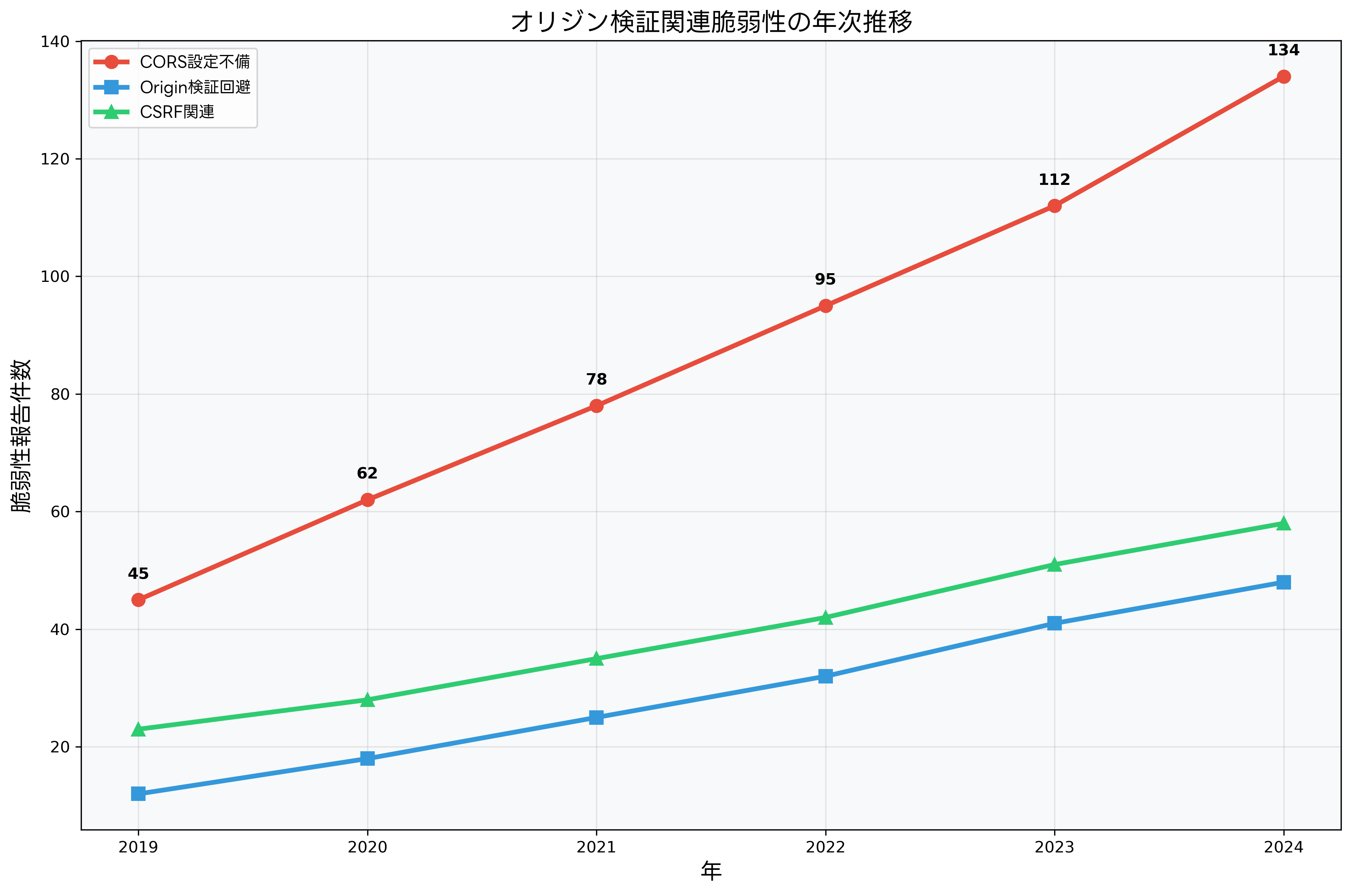

応用情報技術者試験におけるオリジン検証関連の出題は、近年増加傾向にあります。午前問題では、CORS の基本概念、Same-Origin Policy の理解、セキュリティヘッダーの役割などが頻繁に問われます。特に、どのような条件下でプリフライトリクエストが発生するか、Access-Control-Allow-Origin ヘッダーの適切な設定方法などが重要なポイントです。

午後問題では、実際のWebアプリケーション開発シナリオにおいて、適切なオリジン検証の実装方法を選択する問題が出題されます。セキュリティ要件と利便性のバランスを考慮した設計判断が求められる場合が多く、複数の選択肢から最適な解決策を選ぶ能力が評価されます。

応用情報技術者試験対策書やWebセキュリティ専門書を活用して、理論と実践の両面から理解を深めることが重要です。また、オンライン学習プラットフォームを使用して、実際のコーディング演習を通じて実践的なスキルを身につけることも効果的です。

新技術とオリジン検証の進化

Web技術の進歩に伴い、オリジン検証の実装方法も進化し続けています。Service Worker を活用したクライアントサイドセキュリティでは、ブラウザレベルでリクエストを制御し、より細かなセキュリティポリシーを実装できます。Progressive Web App(PWA)開発ツールを使用することで、オフライン環境でもセキュアなアプリケーションを構築できます。

WebAssembly(WASM)の普及により、高性能なセキュリティ処理をブラウザ内で実行することが可能になりました。暗号化処理やパターンマッチングなどの計算集約的な処理を効率的に実行できるため、WebAssembly開発ツールの活用が注目されています。

GraphQL の普及に伴い、従来の REST API とは異なるセキュリティ考慮が必要になっています。GraphQL では、単一のエンドポイントで複数のリソースにアクセスできるため、より細かなオリジン検証と認可制御が求められます。

国際標準とコンプライアンス

オリジン検証の実装において、国際標準への準拠は重要な要素です。W3C(World Wide Web Consortium)が策定するCORS仕様や、WHATWG(Web Hypertext Application Technology Working Group)のFetch標準に準拠することで、ブラウザ間での一貫した動作を保証できます。

GDPR(一般データ保護規則)やCCPA(カリフォルニア州消費者プライバシー法)などのプライバシー規制では、クロスサイトでのデータ共有に関する厳格な要件が定められています。プライバシー管理ツールを使用して、コンプライアンス要件を満たすオリジン検証を実装することが必要です。

PCI DSS(Payment Card Industry Data Security Standard)では、決済情報を扱うWebアプリケーションに対して、厳格なセキュリティ要件が定められています。オリジン検証は、これらの要件を満たすための重要な技術的統制の一つです。

まとめ

オリジン検証は、現代のWebアプリケーションセキュリティにおいて不可欠な技術です。適切な実装により、CSRF攻撃や不正なクロスオリジンアクセスから重要な情報資産を保護することができます。技術の進歩とともに攻撃手法も巧妙化していますが、基本原則を理解し、ベストプラクティスに従って実装することで、堅牢なセキュリティを実現できます。

応用情報技術者試験の準備においても、オリジン検証の理解は重要なポイントです。理論的な知識だけでなく、実際の開発現場での応用能力を身につけることで、試験での高得点獲得と実務での活用の両方を実現できます。継続的な学習と実践により、変化し続ける脅威に対応できる能力を維持することが重要です。