情報セキュリティの分野において、汚染(Contamination)は極めて深刻な脅威の一つです。この攻撃手法は、正常なシステムやデータに悪意のあるコードや不正な情報を混入させることで、システム全体の信頼性と機能を損なわせます。応用情報技術者試験においても重要な出題項目であり、現代のサイバーセキュリティ対策において理解が不可欠な概念です。

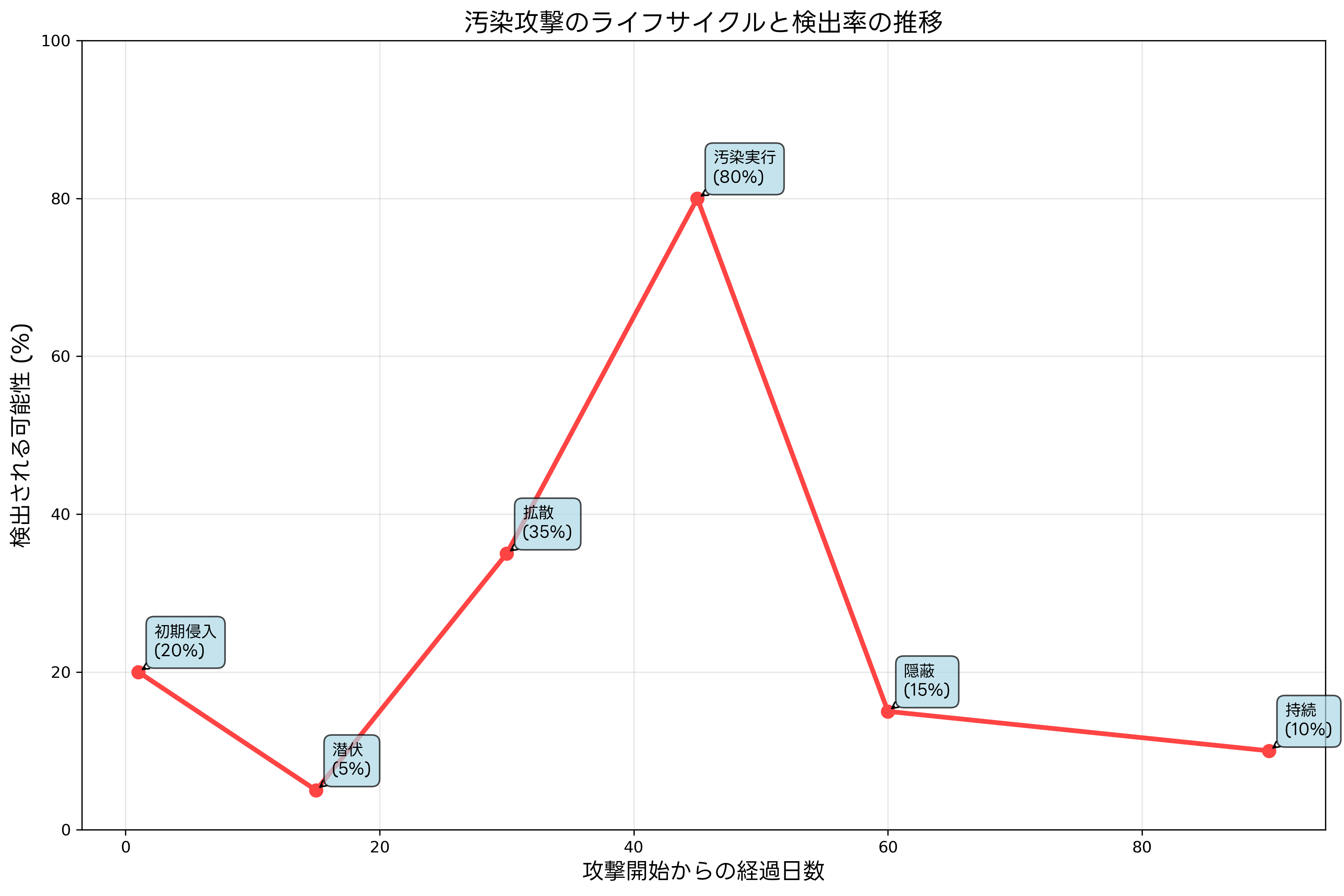

汚染攻撃は、その巧妙さと検出の困難さから、多くの組織にとって深刻な脅威となっています。攻撃者は正常な処理の中に悪意のある要素を紛れ込ませることで、長期間にわたって発見されることなく、システムの内部で活動を続けることができるのです。

汚染攻撃の基本概念と定義

汚染攻撃とは、攻撃者が正常なシステム、データ、またはプロセスに悪意のある要素を意図的に混入させる攻撃手法です。この攻撃の特徴は、汚染された要素が正常な処理と見分けがつかない形で存在し、システムの利用者や管理者が気づかないうちに被害が拡大していくことです。

汚染攻撃の最も危険な点は、その潜伏性にあります。従来のマルウェア攻撃のように明確な破壊活動を行うのではなく、システムの正常な動作を維持しながら、密かに情報を窃取したり、システムの制御を奪ったりします。このため、発見が困難で、長期間にわたって被害が継続する可能性があります。

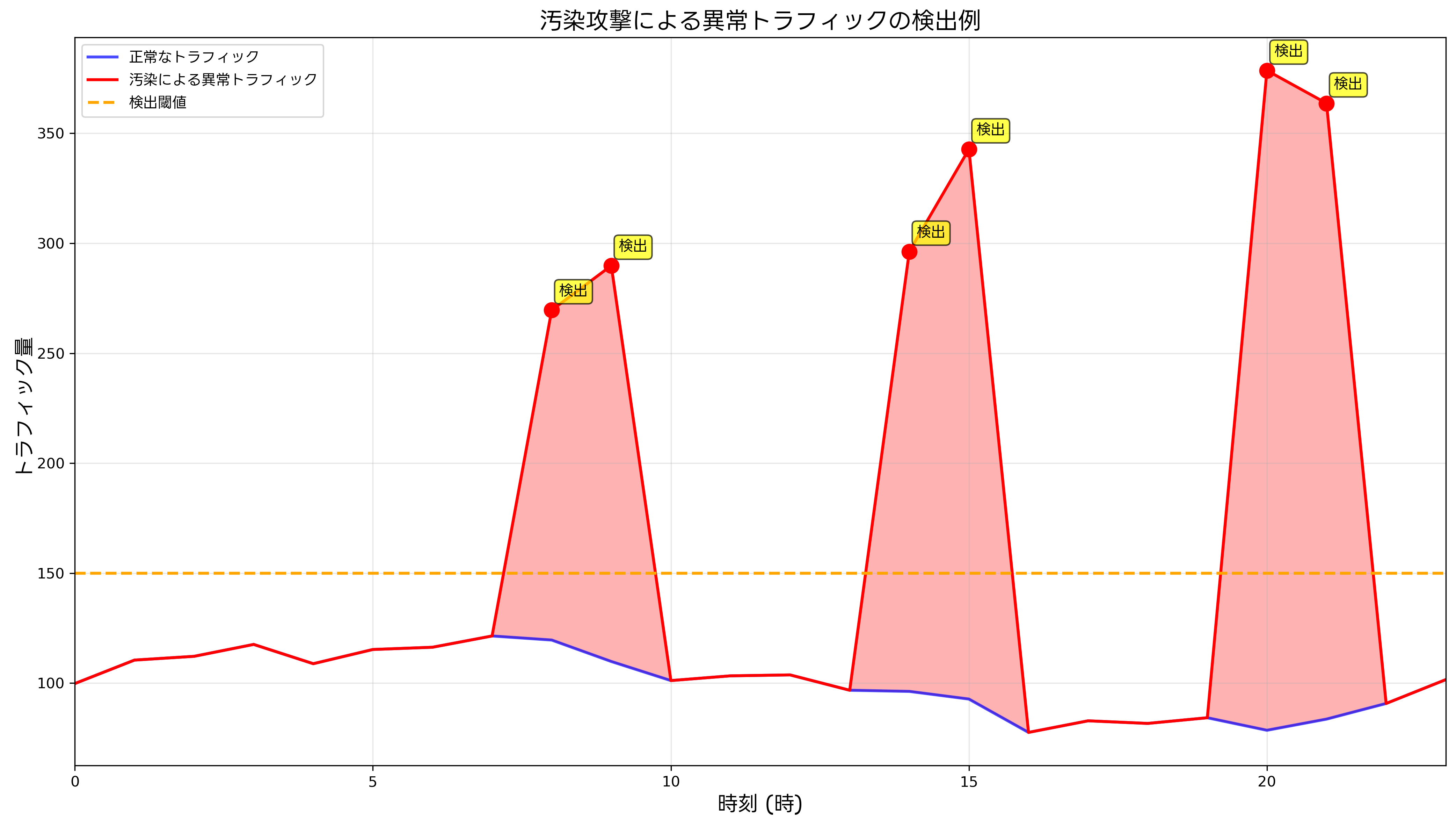

現代の汚染攻撃では、高度な分析ツールを使用して攻撃コードを解析し、対策を講じることが重要です。また、ネットワーク監視システムの導入により、異常な通信パターンを早期に検出することが可能になります。

攻撃者は様々な手法を組み合わせて汚染攻撃を実行します。ソーシャルエンジニアリング、フィッシング攻撃、サプライチェーン攻撃、内部犯行などを通じて、最初の足がかりを得た後、システム内部で汚染を拡散させていきます。この過程で、正常なファイルやプロセスと見分けのつかない形で悪意のあるコードが配置され、長期間にわたって活動を続けます。

汚染攻撃の検出には、従来のセキュリティ対策だけでは限界があります。シグネチャベースの検出手法では、未知の汚染パターンを発見することは困難です。そのため、行動分析型セキュリティソリューションやAI搭載セキュリティシステムの導入が推奨されています。

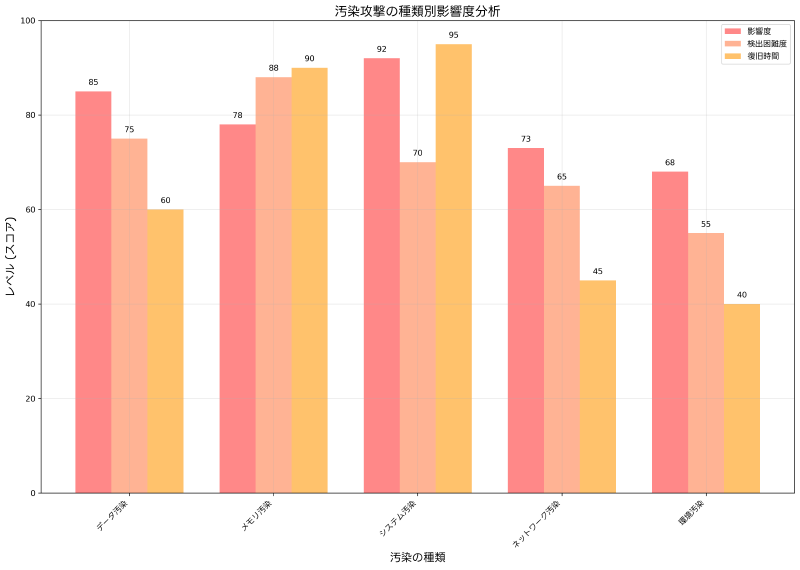

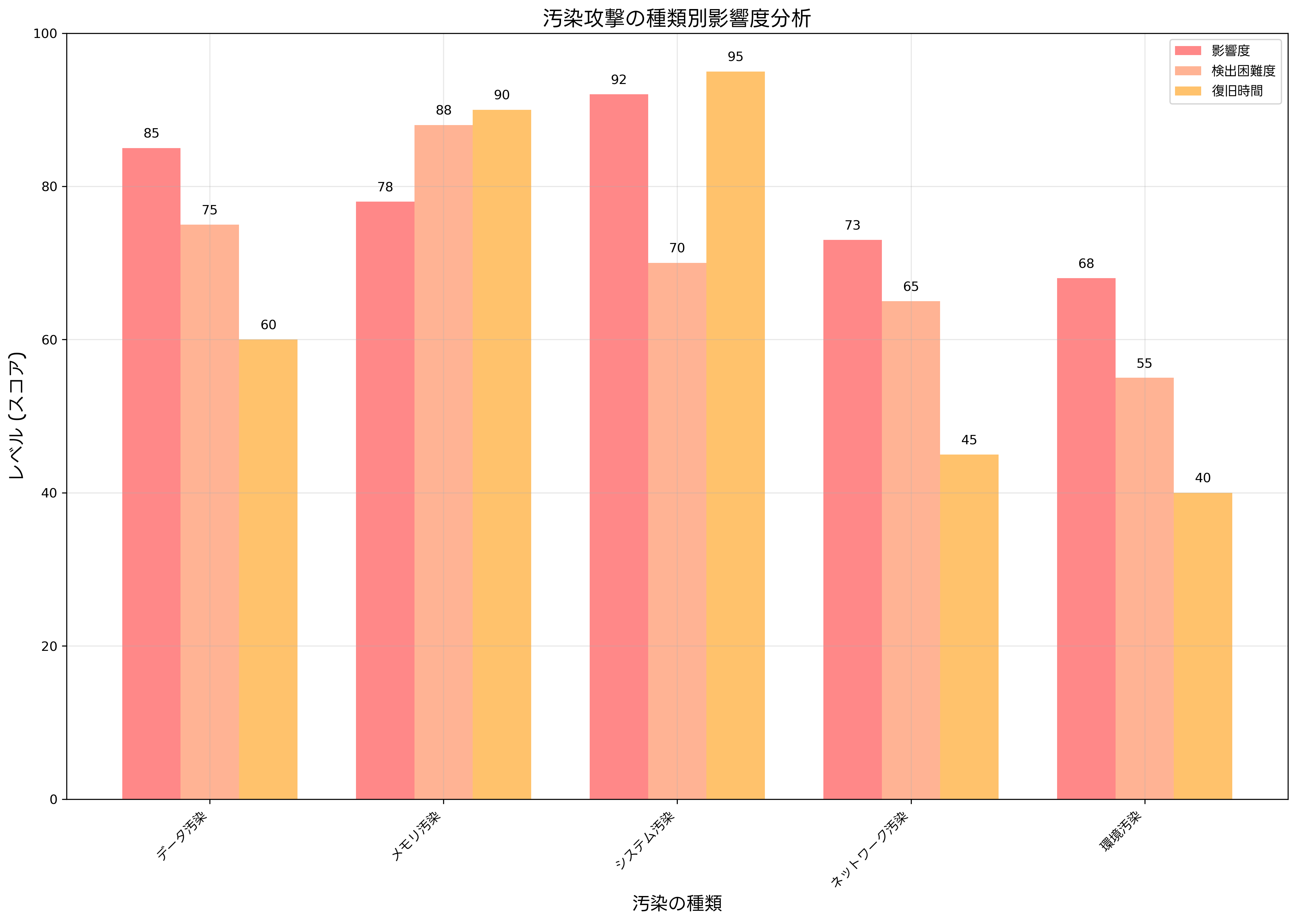

データ汚染:情報の完全性を脅かす脅威

データ汚染は、汚染攻撃の中でも特に深刻な形態の一つです。この攻撃では、攻撃者がデータベースやファイルシステム内の重要な情報を改ざんし、正常なデータと見分けのつかない形で不正な情報を混入させます。データ汚染の恐ろしさは、汚染されたデータが組織の意思決定プロセスに使用され、誤った判断を導く可能性があることです。

データ汚染の典型的な例として、財務データベースへの不正な取引記録の挿入、顧客情報の改ざん、製品仕様書への誤った情報の追加などがあります。これらの汚染は、単純な数値の変更から、複雑なビジネスロジックを悪用した巧妙な改ざんまで、様々なレベルで実行されます。

データ汚染を防ぐためには、データの完全性を保護する包括的な対策が必要です。データベースセキュリティツールの導入により、不正なデータ変更を検出し、防止することができます。また、データ暗号化ソリューションを使用することで、データの機密性も同時に保護できます。

データベースレベルでの汚染対策には、トランザクションログの監視、データ整合性チェック、異常値検出アルゴリズムの実装などが効果的です。これらの対策により、データの変更履歴を追跡し、不正な変更を早期に発見することができます。

データ汚染の検出には、統計的分析手法も有効です。過去のデータパターンと比較して異常な値や傾向を検出することで、汚染の可能性を特定できます。統計分析ソフトウェアやビッグデータ分析プラットフォームを活用することで、大量のデータから異常を効率的に検出することが可能になります。

メモリ汚染:システムの根幹を狙う攻撃

メモリ汚染は、システムのメモリ空間に悪意のあるコードやデータを注入する攻撃手法です。この攻撃は、オペレーティングシステムやアプリケーションの脆弱性を悪用して実行され、システムの制御を奪ったり、機密情報を窃取したりします。メモリ汚染攻撃の特徴は、システムの最も基本的な部分を標的とするため、検出が困難で、広範囲に影響を与える可能性があることです。

バッファオーバーフロー、ヒープオーバーフロー、フォーマットストリング攻撃などは、メモリ汚染の代表的な手法です。これらの攻撃では、プログラムのメモリ管理の不備を悪用して、任意のコードを実行したり、システムの動作を改変したりします。

メモリ汚染対策には、メモリ保護機能付きハードウェアの導入が効果的です。最新のプロセッサには、実行防止(DEP)やアドレス空間配置ランダム化(ASLR)などの保護機能が搭載されており、メモリ汚染攻撃の成功率を大幅に低下させることができます。

ソフトウェアレベルでは、静的コード解析ツールや動的コード解析ツールを使用して、メモリ関連の脆弱性を事前に発見し、修正することが重要です。これらのツールは、開発段階でメモリ汚染の原因となるコードの欠陥を特定し、セキュアなプログラムの開発を支援します。

実行時保護としては、サンドボックス技術や仮想化セキュリティソリューションの活用により、悪意のあるコードの実行を制限し、システム全体への影響を最小限に抑えることができます。

システム汚染:インフラ全体への拡散

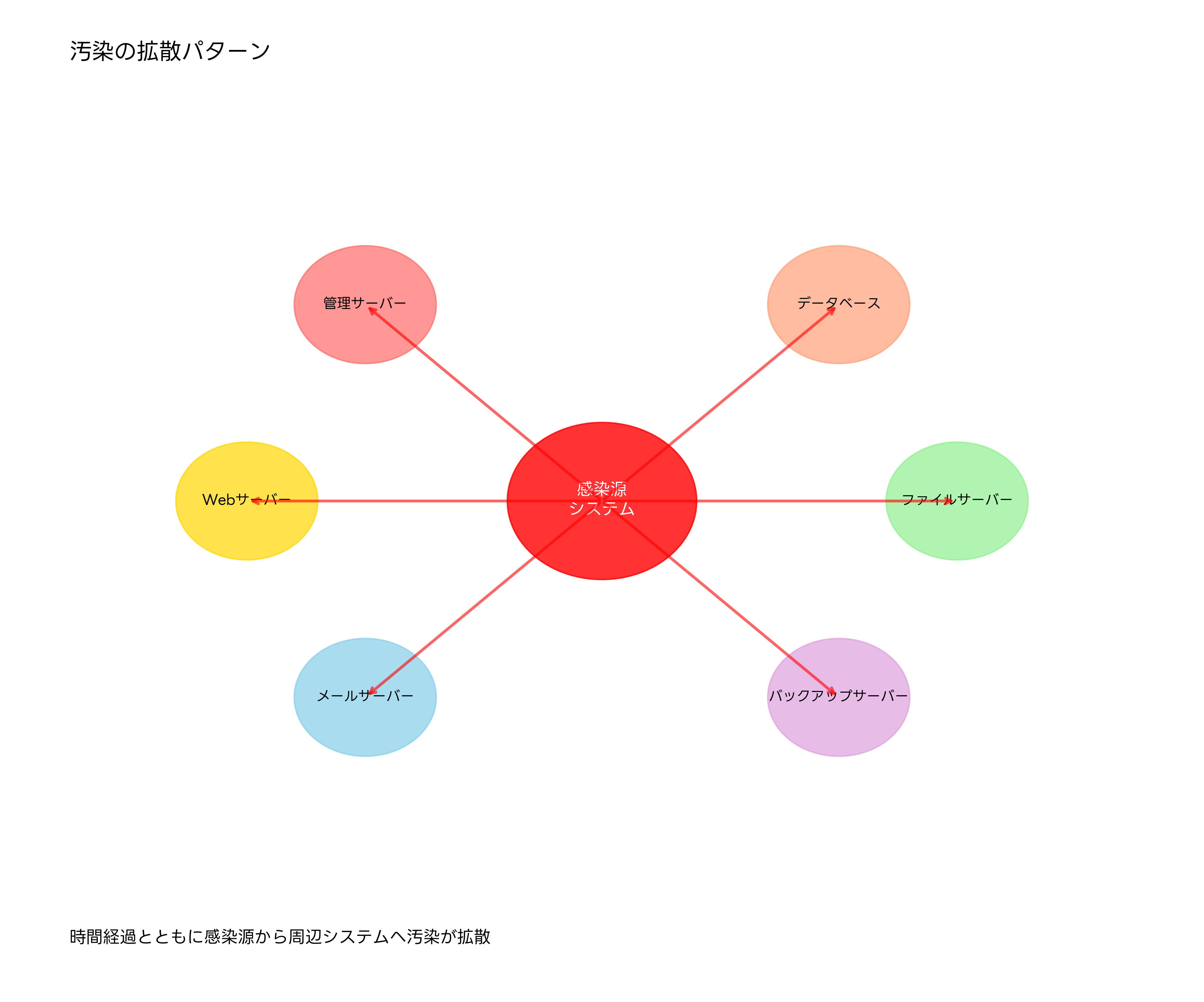

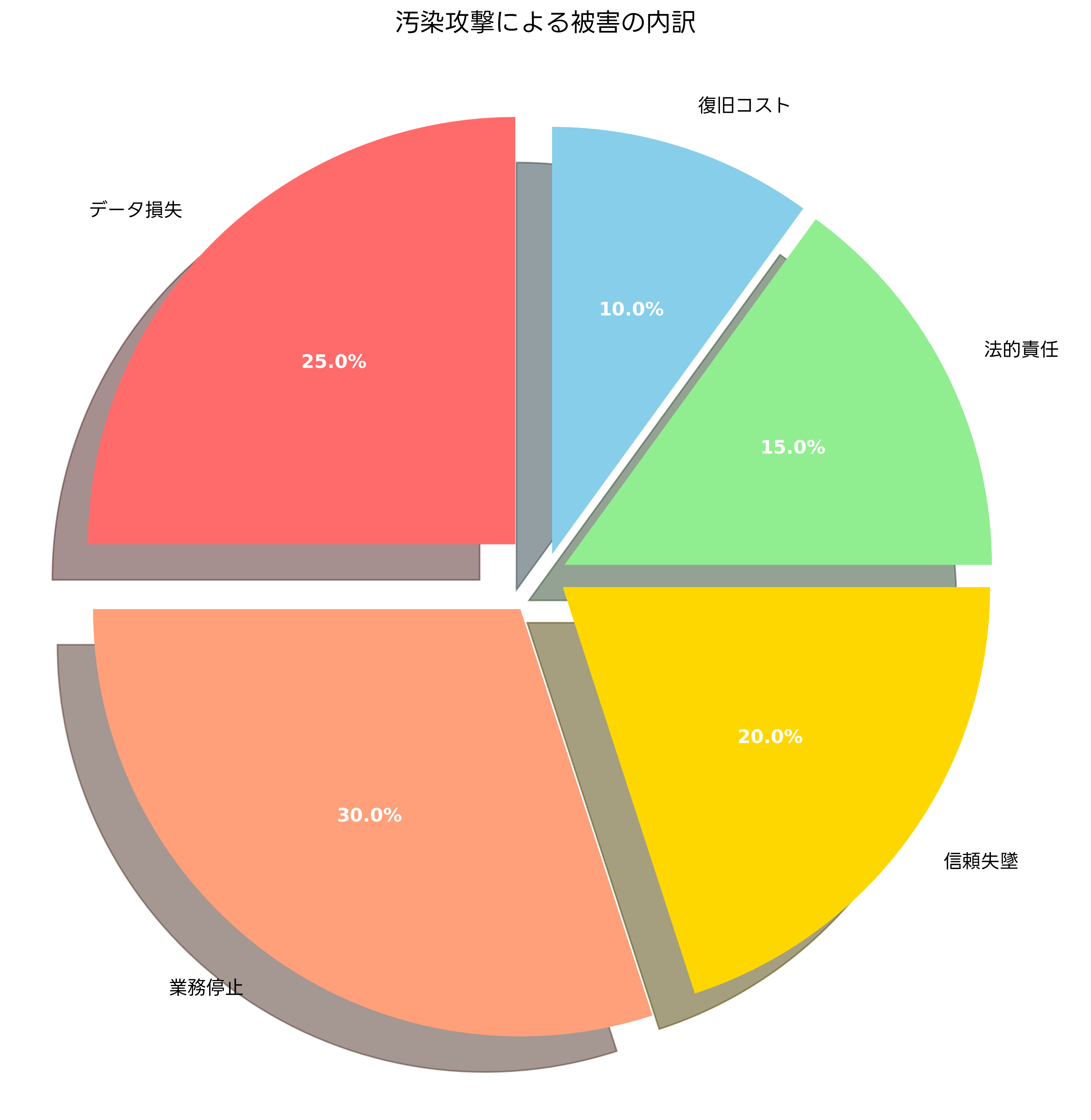

システム汚染は、汚染攻撃の中でも最も広範囲に影響を与える形態です。この攻撃では、一つのシステムコンポーネントが汚染されると、そこから他の関連システムへと汚染が拡散していきます。現代の企業システムは高度に相互接続されているため、一箇所の汚染が組織全体のITインフラに深刻な影響を与える可能性があります。

システム汚染の拡散は、ネットワーク接続、共有リソース、管理ツール、バックアップシステムなど、様々な経路を通じて発生します。攻撃者は、正常な管理プロセスや自動化されたタスクを悪用して、汚染をシステム全体に広げていきます。

システム汚染の検出には、統合セキュリティ管理プラットフォームの導入が効果的です。これらのシステムは、複数のセキュリティツールからの情報を統合し、システム全体の状況を包括的に監視することができます。

ネットワークセグメンテーションは、システム汚染の拡散を防ぐ重要な対策です。ネットワークセグメンテーションツールを使用して、重要なシステムを分離し、汚染の影響範囲を限定することができます。また、マイクロセグメンテーション技術により、より細かなレベルでのアクセス制御を実現できます。

システム汚染に対する防御には、多層防御の考え方が重要です。エンドポイント保護、ネットワーク監視、アプリケーションセキュリティ、データ保護などの複数の防御層を組み合わせることで、汚染攻撃の成功率を大幅に低下させることができます。

ネットワーク汚染:通信経路を悪用した攻撃

ネットワーク汚染は、通信ネットワークを通じて悪意のあるデータやコードを拡散させる攻撃手法です。この攻撃では、ネットワークトラフィックに紛れて汚染された情報が伝播し、接続されたシステムに感染を広げます。現代のネットワーク環境では、大量のデータが高速で流れているため、汚染されたトラフィックを検出することは困難な課題となっています。

ネットワーク汚染の典型的な例として、DNSポイズニング、ARPスプーフィング、パケット注入攻撃などがあります。これらの攻撃では、正常な通信に見せかけた悪意のあるデータを送信し、受信側のシステムを汚染します。

ネットワーク汚染対策には、次世代ファイアウォールの導入が効果的です。これらのシステムは、従来のパケットフィルタリングに加えて、アプリケーションレベルでの検査や脅威インテリジェンスを活用した高度な検出機能を提供します。

侵入検知システム(IDS)と侵入防止システム(IPS)は、ネットワーク汚染の検出と防止に重要な役割を果たします。統合IDS/IPSソリューションを導入することで、リアルタイムでネットワークトラフィックを監視し、異常なパターンを検出できます。

ネットワークトラフィックの分析には、ネットワークフォレンジックツールが有効です。これらのツールは、通信内容を詳細に分析し、汚染の証拠を発見することができます。また、パケットキャプチャツールを使用して、ネットワークトラフィックを記録し、後日の分析に活用することも重要です。

環境汚染:開発・運用環境への侵入

環境汚染は、開発環境、テスト環境、運用環境などのITインフラ環境に悪意のある要素を混入させる攻撃です。この攻撃は、CI/CDパイプライン、コンテナ環境、クラウドインフラなど、現代的な開発運用環境を標的とすることが多く、DevSecOpsの観点から重要な脅威となっています。

環境汚染の危険性は、汚染された環境で開発されたソフトウェアが、そのまま本番環境にデプロイされる可能性があることです。これにより、汚染が開発段階から本番環境まで一貫して持続し、広範囲に影響を与えることになります。

開発環境の保護には、セキュアな開発環境構築ツールの導入が重要です。これらのツールは、開発者の作業環境を隔離し、外部からの攻撃を防ぐと同時に、開発されたコードのセキュリティチェックを自動化します。

コンテナ環境では、コンテナセキュリティソリューションを使用して、コンテナイメージの脆弱性スキャンや実行時保護を実現できます。また、Kubernetesセキュリティツールにより、オーケストレーション環境のセキュリティを強化することも重要です。

クラウド環境での環境汚染対策には、クラウドワークロード保護プラットフォームの導入が効果的です。これらのソリューションは、クラウドインフラの設定ミスや脆弱性を検出し、汚染攻撃の侵入経路を封じることができます。

汚染攻撃の検出技術と手法

汚染攻撃の検出は、従来のセキュリティ手法では困難な課題です。汚染された要素は正常な処理と見分けがつかないため、シグネチャベースの検出手法では限界があります。そのため、行動分析、異常検知、機械学習などの高度な技術を活用した検出手法が重要になります。

異常検知技術は、システムの正常な動作パターンを学習し、それから逸脱した動作を検出します。異常検知システムを導入することで、汚染攻撃による微細な変化も検出できる可能性があります。

機械学習を活用したセキュリティソリューションは、大量のデータから汚染のパターンを学習し、未知の攻撃も検出できる可能性があります。機械学習型セキュリティソリューションの導入により、従来の手法では検出困難な高度な汚染攻撃にも対応できます。

ハニーポット技術は、汚染攻撃の検出に有効な手法です。ハニーポットシステムを配置することで、攻撃者を誘導し、汚染攻撃の手法や目的を分析できます。これにより、より効果的な防御策を構築することが可能になります。

フォレンジック技術は、汚染攻撃の事後分析に重要な役割を果たします。デジタルフォレンジックツールを使用することで、汚染の侵入経路、影響範囲、攻撃者の手法などを詳細に分析し、将来の攻撃に対する防御策を強化できます。

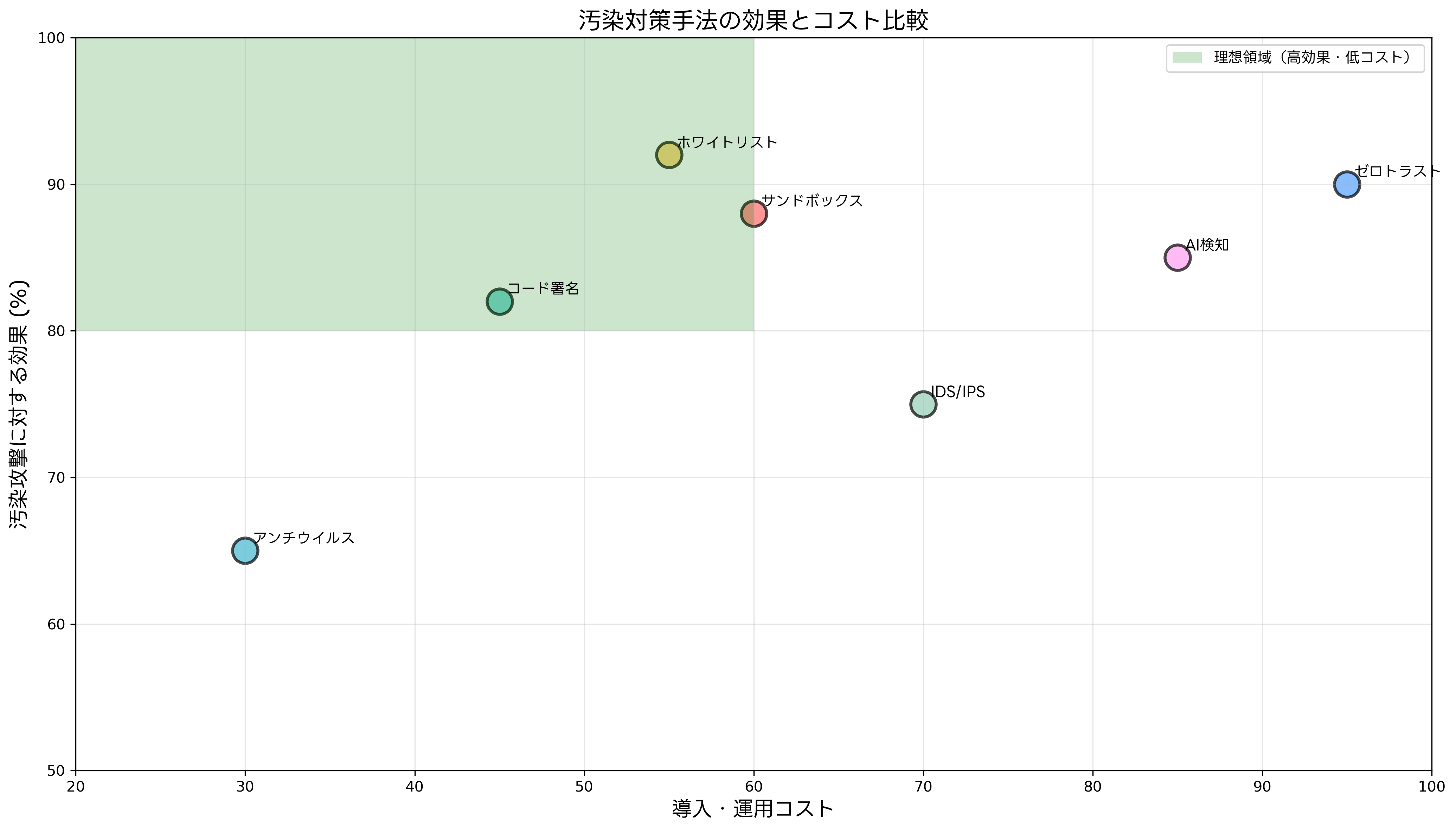

汚染攻撃への総合的な対策戦略

汚染攻撃に対する効果的な対策は、技術的対策、組織的対策、人的対策を統合した包括的なアプローチが必要です。単一の技術や手法だけでは、巧妙な汚染攻撃を完全に防ぐことは困難であり、多層防御の考え方が重要になります。

技術的対策の中核となるのは、統合セキュリティオペレーションセンター(SOC)の構築です。SOCでは、複数のセキュリティツールからの情報を統合し、24時間365日体制でセキュリティ監視を行います。これにより、汚染攻撃の早期発見と迅速な対応が可能になります。

ゼロトラストアーキテクチャの導入は、汚染攻撃に対する有効な防御策です。ゼロトラストセキュリティソリューションにより、すべてのアクセスを検証し、最小権限の原則に基づいてリソースへのアクセスを制御することで、汚染の拡散を防ぐことができます。

人工知能と機械学習を活用したセキュリティオーケストレーション、自動化、対応(SOAR)プラットフォームは、汚染攻撃への対応を自動化し、迅速な封じ込めを実現します。SOARプラットフォームの導入により、人的リソースの制約を克服し、効率的なセキュリティ運用が可能になります。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、汚染攻撃に関する問題は情報セキュリティ分野で頻繁に出題されています。特に、汚染攻撃の定義、種類、検出手法、対策技術などが問われることが多く、実践的な理解が求められます。

午前問題では、汚染攻撃の基本概念や代表的な攻撃手法に関する選択問題が出題されます。例えば、「データ汚染攻撃の特徴として最も適切なものはどれか」といった問題や、「メモリ汚染を防ぐ技術として有効なものはどれか」といった問題が見られます。

午後問題では、より実践的な場面での汚染攻撃への対応が問われます。企業のセキュリティインシデント対応、汚染攻撃の影響分析、対策の立案などの文脈で、汚染攻撃に関する知識を応用する能力が評価されます。

試験対策としては、応用情報技術者試験の情報セキュリティ専門書やサイバーセキュリティ技術書を活用して、理論的な知識を深めることが重要です。また、セキュリティ関連の資格試験対策書も併用することで、より幅広い知識を身につけることができます。

実践的な経験を積むためには、セキュリティラボ環境構築ツールを使用して、実際に汚染攻撃のシミュレーションを行うことも有効です。これにより、理論だけでなく実践的な対応能力も身につけることができます。

新技術と汚染攻撃の進化

近年の技術革新により、汚染攻撃の手法も大きく進化しています。人工知能の悪用により、より巧妙で検出困難な汚染攻撃が可能になっており、従来の防御手法では対応が困難な新たな脅威が登場しています。

AI対AI(Adversarial AI)の概念では、攻撃者がAIを使用して防御側のAIシステムを欺く攻撃が研究されています。AI対抗技術研究ツールを活用することで、これらの新しい脅威に対する理解を深めることができます。

量子コンピューティングの発展により、従来の暗号化技術が破られる可能性があり、新たな形態の汚染攻撃が登場する可能性があります。量子セキュリティソリューションの研究開発により、将来の脅威に備えることが重要になります。

IoTデバイスの普及により、汚染攻撃の対象も拡大しています。IoTセキュリティソリューションを導入することで、多様なデバイスを含む環境での汚染攻撃を防ぐことができます。

組織的な対応と人材育成

汚染攻撃に対する効果的な防御には、技術的対策だけでなく、組織としての準備と人材の育成が不可欠です。セキュリティインシデント対応計画の策定、従業員教育、継続的な訓練などが重要な要素となります。

セキュリティ意識向上のための継続的な教育プログラムは、汚染攻撃の予防に重要な役割を果たします。セキュリティ教育プラットフォームを活用することで、従業員のセキュリティリテラシーを向上させ、汚染攻撃の早期発見につなげることができます。

サイバーセキュリティ専門家の育成も重要な課題です。セキュリティ専門家育成プログラムや実践的セキュリティトレーニングを通じて、汚染攻撃に対応できる専門人材を育成することが必要です。

まとめ

汚染攻撃は、現代のサイバーセキュリティにおいて最も深刻な脅威の一つです。その巧妙さと検出の困難さから、組織にとって長期間にわたる深刻な被害をもたらす可能性があります。応用情報技術者試験においても重要な出題項目であり、理論的な理解と実践的な対応能力の両方が求められます。

効果的な汚染攻撃対策には、多層防御の考え方に基づいた包括的なアプローチが必要です。技術的対策、組織的対策、人的対策を統合し、継続的な改善を行うことで、進化する汚染攻撃に対応することができます。

新技術の発展とともに汚染攻撃の手法も進化し続けているため、最新の脅威情報と対策技術を常に把握し、組織のセキュリティ態勢を継続的に強化することが重要です。適切な知識と準備により、汚染攻撃による被害を最小限に抑え、組織の情報資産を保護することが可能になります。