オーバーフロー攻撃は、コンピューターセキュリティにおいて最も古くから知られ、かつ現在でも深刻な脅威となっている攻撃手法の一つです。この攻撃は、プログラムが想定している以上のデータを入力することで、メモリの境界を越えてデータを書き込み、システムの制御を奪う手法です。応用情報技術者試験においても頻出の重要なセキュリティトピックであり、プログラミングやシステム設計において理解が欠かせない概念です。

オーバーフロー攻撃の基本的な仕組みは、プログラムが確保したメモリ領域を超えてデータを書き込むことにあります。これにより、隣接するメモリ領域に格納されている重要な情報、例えばリターンアドレスや制御データが破壊され、攻撃者が意図する悪意のあるコードの実行が可能になります。この攻撃は、1988年のモリスワームから現代のAPT攻撃まで、様々な形で悪用され続けています。

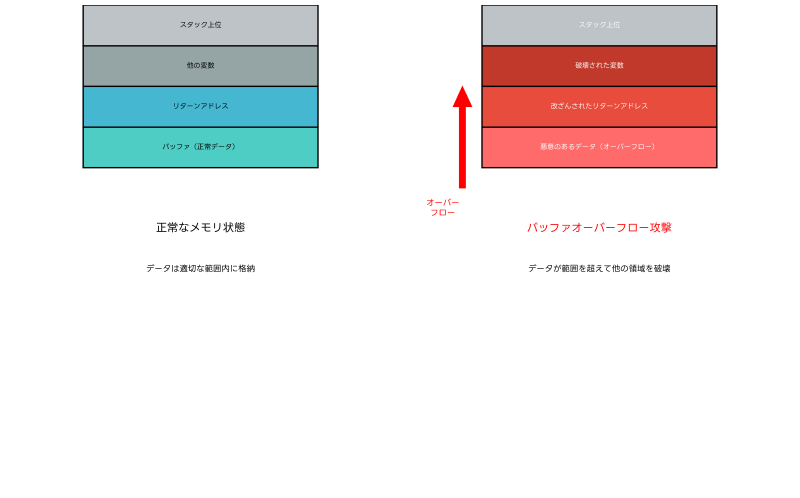

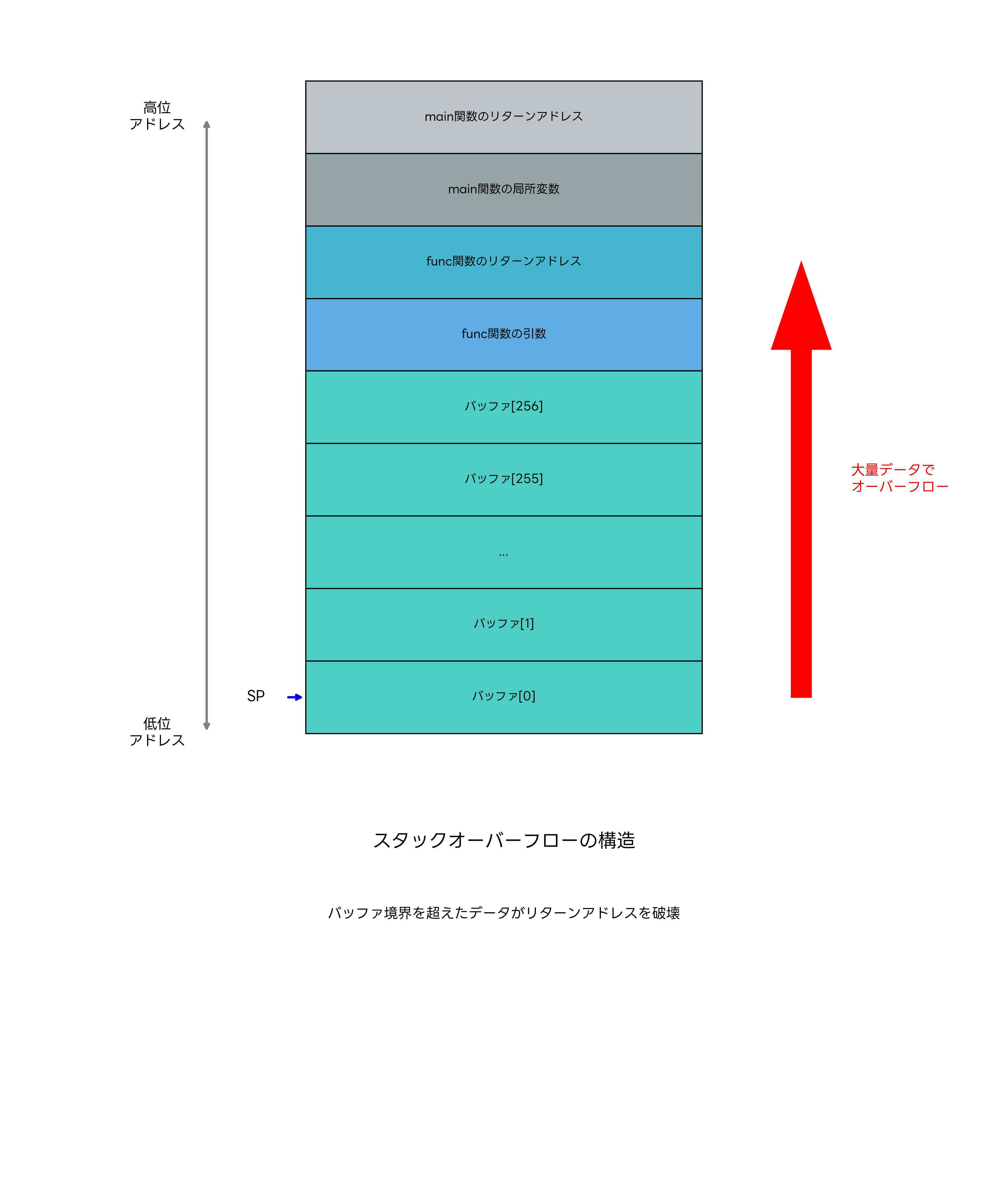

バッファオーバーフローの基本メカニズム

バッファオーバーフローは、オーバーフロー攻撃の中でも最も一般的で危険な形態です。この攻撃は、プログラムが入力データの長さを適切にチェックしない場合に発生します。通常、プログラムは特定のサイズのバッファを確保してデータを格納しますが、このバッファのサイズを超えるデータが入力されると、隣接するメモリ領域が上書きされてしまいます。

特に危険なのは、スタック上に確保されたバッファでオーバーフローが発生する場合です。スタックには、関数の戻り先アドレス(リターンアドレス)や局所変数などの重要な制御情報が格納されているため、これらが攻撃者によって制御されると、プログラムの実行流れを完全に乗っ取られる可能性があります。

攻撃者は通常、脆弱なプログラムに対して計算された長さの悪意のあるデータを送信します。このデータには、実行したい悪意のあるコード(シェルコード)と、そのコードの開始アドレスを指すリターンアドレスが含まれています。プログラムが関数から戻る際に、改ざんされたリターンアドレスを参照することで、攻撃者のコードが実行されます。

現代のセキュリティ研究者や企業は、こうした攻撃を理解し対策を講じるために、専門的なセキュリティ書籍や脆弱性解析ツールを活用しています。また、実践的な学習のためにセキュリティ演習環境を構築することも重要です。

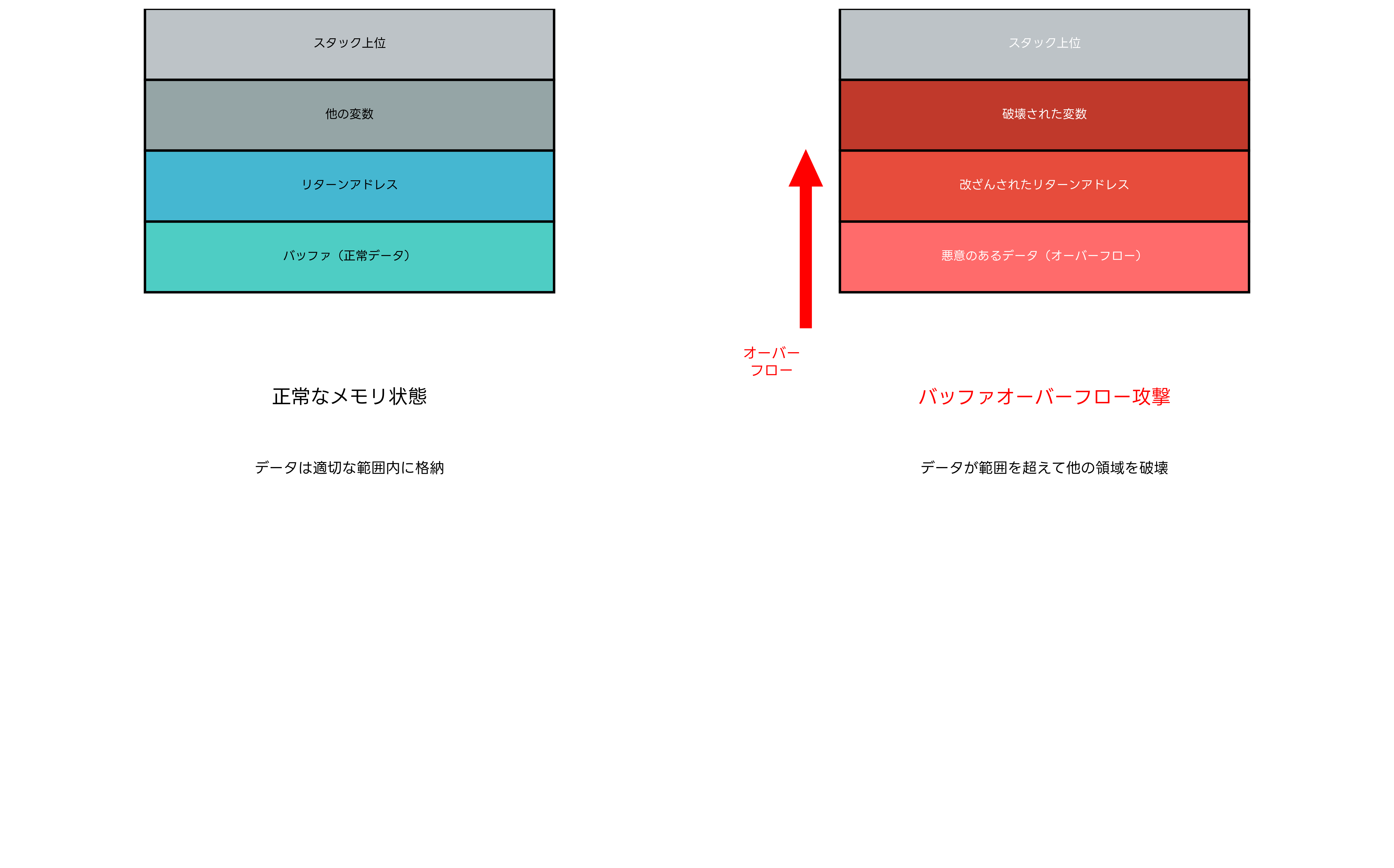

スタックオーバーフローの深刻性

スタックオーバーフローは、バッファオーバーフローの中でも特に深刻な影響を与える攻撃です。スタックは、プログラムの実行制御に直接関わる重要な情報を格納しているため、ここでオーバーフローが発生すると、システム全体の制御権を攻撃者に奪われる危険性があります。

スタック上では、関数が呼び出されるたびに新しいフレームが作成され、戻り先アドレス、引数、局所変数などが順次格納されます。これらの情報は、プログラムの正常な実行フローを維持するために不可欠です。攻撃者がスタック上のバッファをオーバーフローさせることで、これらの制御情報を改ざんし、任意のコードを実行することが可能になります。

特に危険なのは、攻撃者が準備したシェルコードと呼ばれる小さなプログラムをメモリ上に配置し、リターンアドレスをそのシェルコードの開始位置に書き換える手法です。これにより、関数から戻る際に攻撃者のコードが実行され、システム権限の昇格、機密情報の窃取、マルウェアのインストールなどが行われる可能性があります。

システム管理者やセキュリティエンジニアは、このような攻撃に備えてスタック保護機能付きのコンパイラやスタック監視ツールを活用しています。また、開発段階での対策として静的解析ツールを導入し、脆弱性の早期発見に努めています。

ヒープオーバーフローの特徴と脅威

ヒープオーバーフローは、動的に確保されるメモリ領域であるヒープ上で発生するオーバーフロー攻撃です。スタックオーバーフローと比較して検出が困難で、攻撃の成功確率も高いとされています。ヒープは、プログラムの実行中に必要に応じて動的にメモリを確保・解放する領域であり、その管理構造を悪用することで、攻撃者は様々な悪意のある操作を行うことができます。

ヒープオーバーフローでは、隣接するヒープブロックのメタデータ(サイズ情報、次のブロックへのポインタなど)を改ざんすることで、メモリ管理システムを混乱させます。この結果、任意のメモリアドレスに任意のデータを書き込む能力を攻撃者に与えてしまいます。これは「write-what-where」と呼ばれる非常に強力な攻撃能力であり、システムの完全な制御権を奪取することが可能になります。

ヒープオーバーフローの対策は、スタックオーバーフローよりも複雑です。ヒープの動的な性質により、攻撃パターンが多様化し、従来の静的な防御手法では対応が困難な場合があります。そのため、動的解析ツールやヒープ監視システムの導入が重要になります。

また、現代のヒープ管理システムでは、攻撃を困難にするための様々な機能が実装されています。ランダム化、ガードページ、メタデータの暗号化などがその例です。これらの対策技術について詳しく学ぶために、メモリ管理専門書やセキュアプログラミング教材の活用が推奨されます。

整数オーバーフローとその影響

整数オーバーフローは、数値計算において変数の表現可能な範囲を超えた値が発生することで起こる問題です。この現象自体は計算上の問題ですが、セキュリティの観点では、メモリ確保サイズの計算ミスやバッファサイズの検証バイパスなどにより、間接的に他のオーバーフロー攻撃を引き起こす重要な要因となります。

例えば、32ビット符号なし整数で表現できる最大値は4,294,967,295ですが、この値に1を加算すると0に戻ります。攻撃者がこの性質を悪用して、メモリ確保サイズの計算をオーバーフローさせることで、実際に必要なサイズよりも小さなバッファを確保させ、後続の処理でバッファオーバーフローを引き起こすことができます。

整数オーバーフローは、特にC/C++のような低レベル言語で書かれたプログラムで頻繁に発生します。これらの言語では、整数演算の結果が型の範囲を超えた場合の動作が実装依存である場合が多く、プログラマーが意図しない動作を引き起こす可能性があります。

この問題に対処するために、開発者は整数オーバーフロー検出ツールやセーフ数学ライブラリを活用しています。また、コンパイル時のチェック機能を強化するために、高度なコンパイラオプションを活用することも重要です。

近年では、Rust言語のように、デフォルトで整数オーバーフローをチェックする言語も登場しており、根本的な解決策として注目されています。既存のC/C++プロジェクトでも、モダンC++セキュリティライブラリを導入することで、同様の保護を実現できます。

フォーマット文字列攻撃の仕組み

フォーマット文字列攻撃は、printf系関数の不適切な使用により発生する攻撃です。この攻撃は、ユーザーからの入力をフォーマット文字列として直接使用することで、攻撃者がメモリの内容を読み取ったり、任意のメモリアドレスに値を書き込んだりすることを可能にします。

典型的な脆弱性は、printf(user_input)のように、ユーザー入力をフォーマット文字列として直接使用するコードに存在します。攻撃者が"%x %x %x"のような文字列を入力すると、スタック上の値が出力され、機密情報が漏洩する可能性があります。さらに危険なのは、"%n"フォーマット指定子を使用することで、任意のメモリアドレスに値を書き込むことができる点です。

この攻撃の防止は比較的単純で、printf("%s", user_input)のように、フォーマット文字列を固定し、ユーザー入力を引数として渡すことで回避できます。しかし、大規模なコードベースでは、このような脆弱性が見落とされる場合があります。

開発チームでは、フォーマット文字列脆弱性検出ツールやコード品質チェックツールを活用して、このような問題を自動的に検出しています。また、セキュアコーディング規約書を整備し、チーム全体でのセキュリティ意識の向上を図っています。

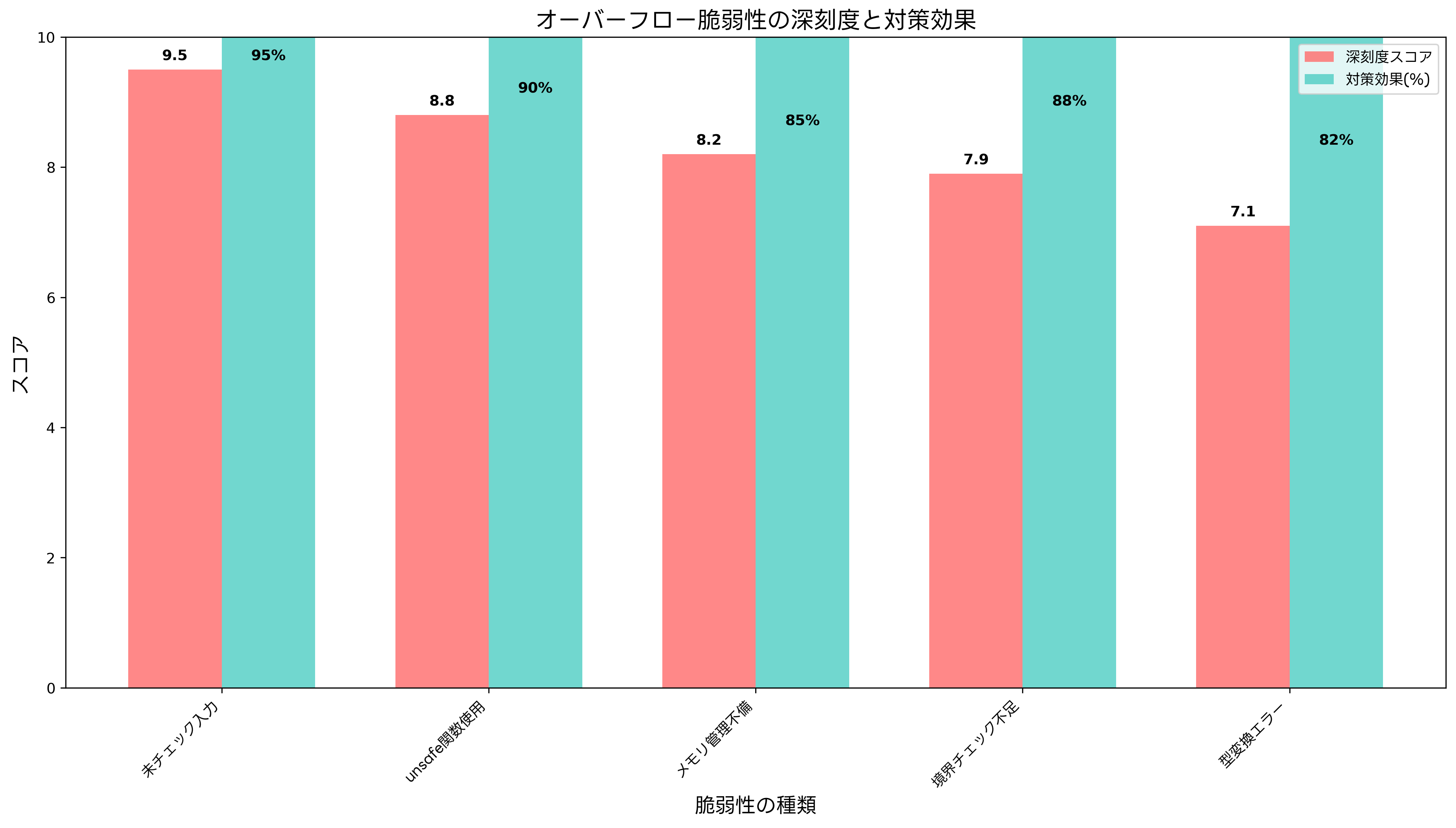

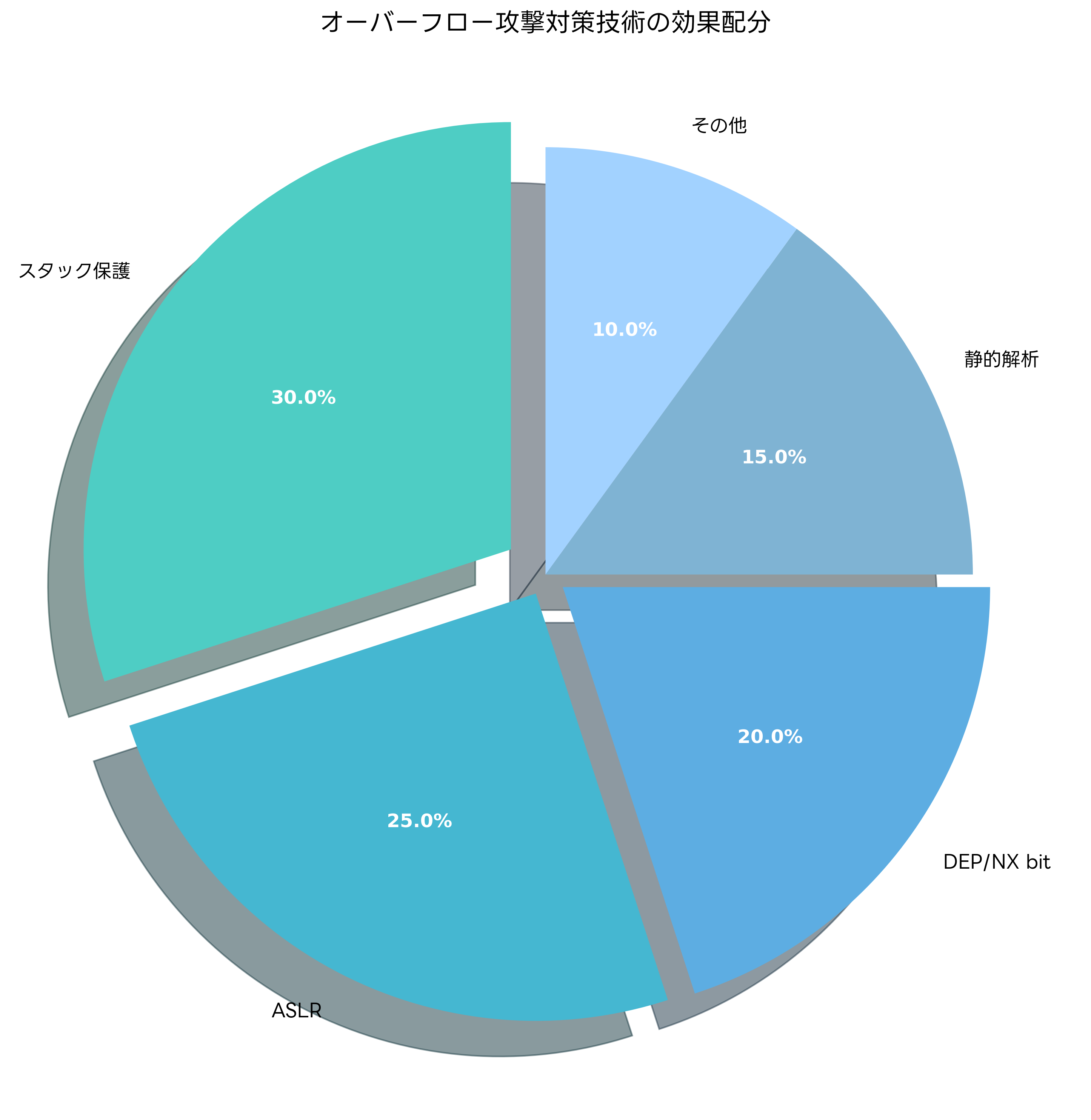

現代の防御技術とその効果

オーバーフロー攻撃に対する防御技術は、過去数十年間にわたって大きく進歩してきました。現代のオペレーティングシステムとコンパイラは、様々な保護機能を提供し、攻撃の成功確率を大幅に低下させています。

スタック保護(Stack Canary)は、最も効果的な防御技術の一つです。この技術では、リターンアドレスの直前に特別な値(カナリア値)を配置し、関数から戻る前にこの値が改ざんされていないかをチェックします。オーバーフロー攻撃によってリターンアドレスが改ざんされる場合、通常はカナリア値も同時に破壊されるため、攻撃を検出できます。

アドレス空間配置ランダム化(ASLR)は、プログラムの各セグメント(スタック、ヒープ、ライブラリなど)の配置をランダム化する技術です。これにより、攻撃者が事前に特定のメモリアドレスを狙い撃ちすることが困難になります。ASLR強化ツールを使用することで、さらに高度なランダム化を実現できます。

データ実行防止(DEP/NX bit)は、データ領域に格納されたコードの実行を防ぐハードウェア機能です。この機能により、攻撃者がスタックやヒープに配置したシェルコードの実行を阻止できます。ただし、ROP(Return-Oriented Programming)などの高度な攻撃手法により、この保護も回避される場合があります。

これらの防御技術を効果的に活用するために、システム管理者は統合セキュリティ管理プラットフォームやエンドポイント保護ソリューションを導入しています。

静的解析と動的解析による検出

オーバーフロー脆弱性の検出には、静的解析と動的解析の両方のアプローチが重要です。静的解析は、プログラムを実行することなくソースコードや実行ファイルを解析して脆弱性を検出する手法であり、開発段階での早期発見に適しています。

静的解析ツールは、データフロー解析、制御フロー解析、記号実行などの技術を用いて、潜在的な脆弱性を特定します。これらのツールは、バッファの境界チェック不足、安全でない関数の使用、整数オーバーフローの可能性などを自動的に検出できます。ただし、静的解析では誤検出(false positive)が多く発生する場合があり、結果の精査が重要です。

動的解析は、プログラムを実際に実行しながら脆弱性を検出する手法です。この手法では、実際の実行パスに沿った解析が可能であり、静的解析では検出困難な実行時のみに発生する問題を発見できます。ファジングテスト、動的テイント解析、実行時境界チェックなどが代表的な動的解析技術です。

企業の開発チームでは、総合的な脆弱性スキャンソリューションを導入し、CI/CDパイプラインに組み込むことで、継続的なセキュリティチェックを実現しています。また、ファジングテストツールを活用して、想定外の入力に対するプログラムの堅牢性を確認しています。

特に重要なのは、静的解析と動的解析を組み合わせたハイブリッドアプローチです。統合開発環境連携型セキュリティツールを使用することで、開発者はコーディング中にリアルタイムで脆弱性の警告を受け取ることができ、セキュアなコードの作成が促進されます。

セキュアプログラミングの実践

オーバーフロー攻撃を根本的に防ぐためには、セキュアプログラミングの実践が不可欠です。これは、セキュリティを考慮したコーディング手法を採用し、脆弱性の発生を未然に防ぐアプローチです。

入力検証は、セキュアプログラミングの最も基本的な要素です。すべての外部入力に対して、長さ、形式、範囲などの適切な検証を行う必要があります。特に、バッファのサイズを超える入力を確実に拒否することで、バッファオーバーフローを防ぐことができます。この際、単純な長さチェックだけでなく、文字エンコーディングやマルチバイト文字の考慮も重要です。

安全な関数の使用も重要な要素です。C言語のstrcpy、strcat、sprintfなどの関数は、境界チェックを行わないため危険です。代わりに、strncpy、strncat、snprintfなどの長さ制限付きの関数を使用するか、より安全な文字列処理ライブラリを採用することが推奨されます。

メモリ管理の適切な実装も欠かせません。動的に確保したメモリは必ず解放し、解放後のポインタへのアクセスを避ける必要があります。また、メモリ確保時のサイズ計算で整数オーバーフローが発生しないよう注意が必要です。

開発者のスキル向上のために、セキュアプログラミング専門書や実践的セキュリティ演習教材を活用することが重要です。また、コードレビューチェックリストを整備し、チーム全体でのセキュリティ品質の向上を図ることも効果的です。

応用情報技術者試験での出題パターン

応用情報技術者試験においては、オーバーフロー攻撃に関する問題が情報セキュリティ分野で頻繁に出題されています。試験では、攻撃の原理理解、対策技術の知識、実際のシステムへの影響評価などが問われます。

午前問題では、バッファオーバーフローの基本的な仕組み、スタック保護技術の原理、ASLRの効果、静的解析と動的解析の特徴などが選択問題として出題されます。特に、「攻撃者がバッファオーバーフローを利用して何を実現しようとするか」「どの防御技術が最も効果的か」といった実践的な理解を問う問題が多く見られます。

午後問題では、より具体的なシナリオでの問題解決能力が評価されます。企業のシステム管理者として、脆弱性スキャンの結果を分析し、適切な対策を選択する能力や、セキュアな開発プロセスの設計能力などが問われます。

試験対策としては、応用情報技術者試験セキュリティ分野専門書での理論学習と、実際の脆弱性解析演習環境での実践的な経験の両方が重要です。また、過去問題詳解集を活用して、出題傾向と解答パターンを理解することも効果的です。

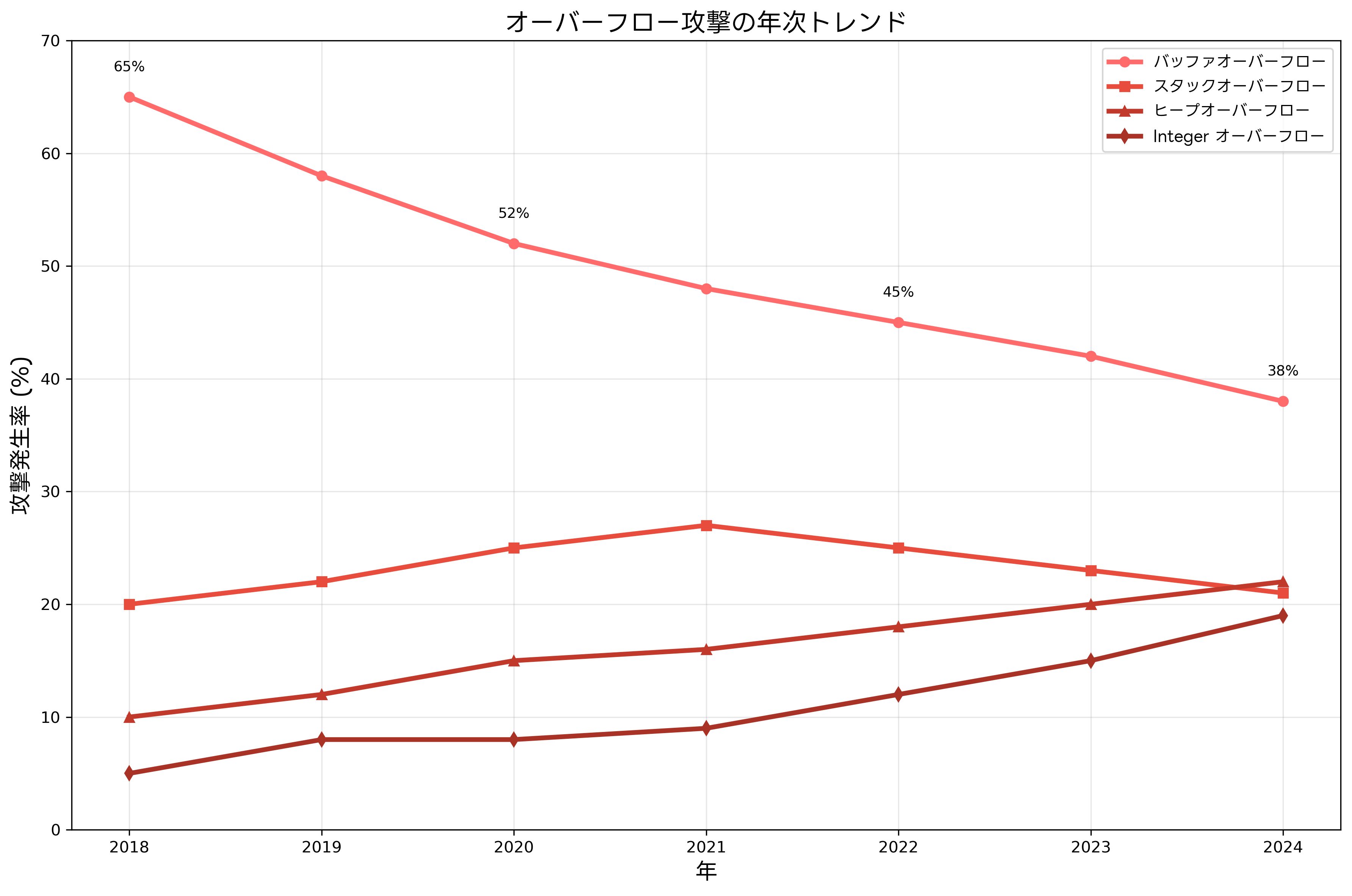

新たな攻撃手法と将来の課題

オーバーフロー攻撃は、従来の単純な手法から、より巧妙で検出困難な手法へと進化し続けています。ROP(Return-Oriented Programming)、JOP(Jump-Oriented Programming)、BROP(Blind Return-Oriented Programming)などの高度な攻撃手法は、従来の防御技術を回避する能力を持っています。

IoTデバイスの普及により、新たな攻撃面も拡大しています。これらのデバイスは、限られたリソースと更新困難な特性により、従来の防御技術の適用が困難な場合があります。組み込みシステム特有の脆弱性を理解し、適切な対策を講じることが重要になっています。

人工知能技術の発達により、攻撃手法の自動化と高度化も進んでいます。機械学習を用いた自動的な脆弱性発見や、攻撃コードの自動生成などが現実的な脅威となっています。一方で、防御側でも同様にAI技術を活用した高度な検出システムが開発されています。

これらの新しい脅威に対応するため、セキュリティ専門家は最新セキュリティ脅威解析書やAI活用セキュリティソリューションの導入を検討しています。また、次世代セキュリティ技術研修教材を活用して、チームのスキルアップを図ることも重要です。

まとめ

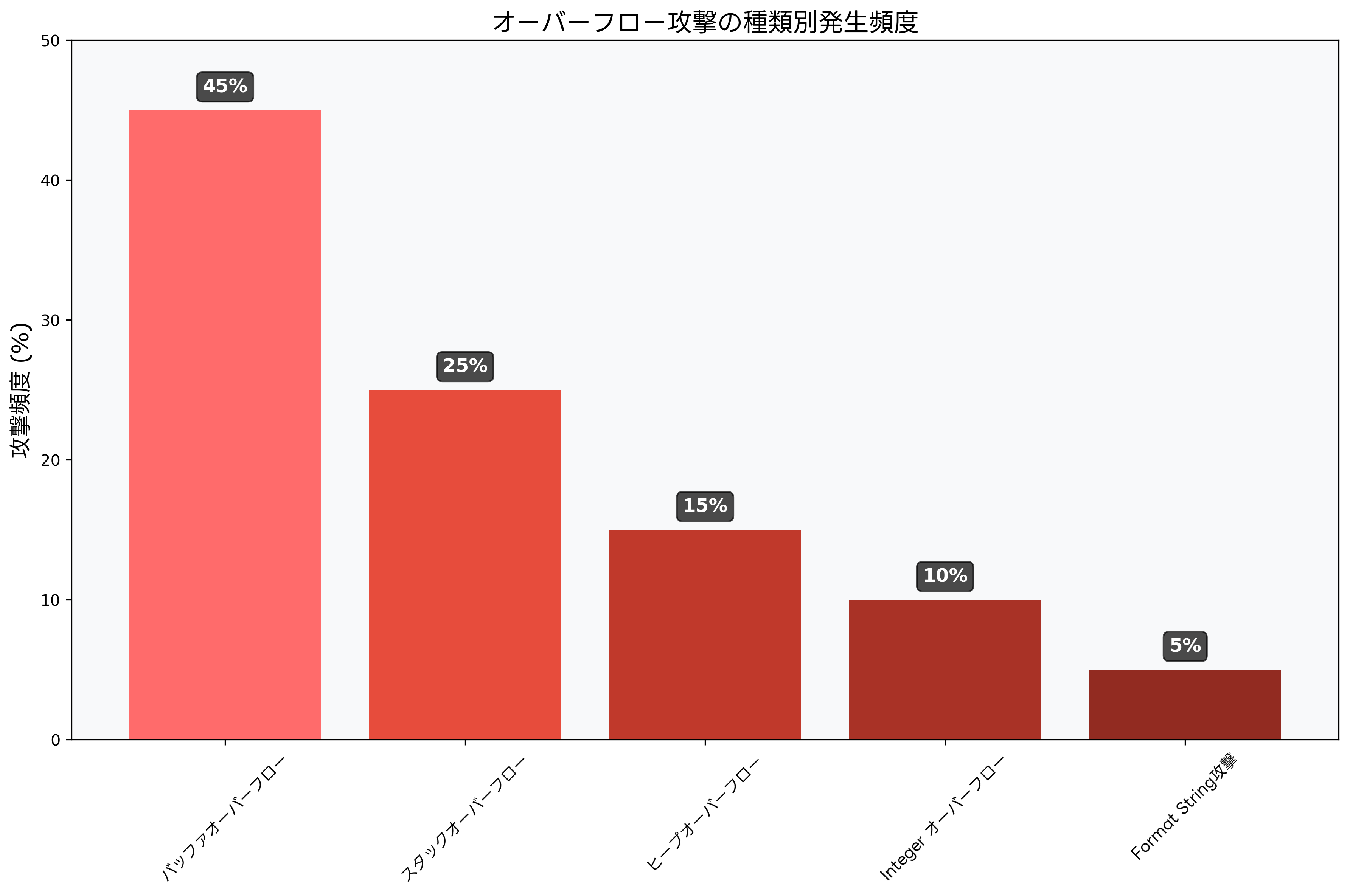

オーバーフロー攻撃は、コンピューターセキュリティにおいて長年にわたって深刻な脅威となり続けている攻撃手法です。バッファオーバーフロー、スタックオーバーフロー、ヒープオーバーフロー、整数オーバーフロー、フォーマット文字列攻撃など、様々な形態が存在し、それぞれ異なる対策が必要です。

現代の防御技術により攻撃の成功確率は大幅に低下していますが、攻撃手法も同時に進化し続けています。セキュアプログラミングの実践、適切な防御技術の導入、継続的な脆弱性検査が、これらの脅威に対する効果的な対策となります。

応用情報技術者試験の観点からも、オーバーフロー攻撃の理解は重要です。技術的な詳細だけでなく、リスク評価、対策選択、コスト分析などの実践的な能力が求められます。継続的な学習と実践を通じて、変化する脅威環境に対応できる専門知識を身につけることが重要です。

技術の進歩とともに、新たな攻撃手法と防御技術が生まれ続けています。セキュリティ専門家として、最新の動向を把握し、適切な対策を講じることで、安全で信頼性の高いシステムの構築と運用が可能になります。