オーバーランアタックは、コンピュータセキュリティの分野において最も古典的でありながら、現在でも深刻な脅威となっている攻撃手法の一つです。この攻撃は、プログラムのメモリ管理の不備を悪用し、システムの制御を奪取したり、機密情報を窃取したりする極めて危険な手法として知られています。応用情報技術者試験においても頻出の重要トピックであり、セキュリティ対策の理解において欠かせない知識です。

オーバーランアタックの最も代表的な形態であるバッファオーバーフロー攻撃は、1980年代から存在が知られており、現在に至るまで多くのシステムで深刻な被害をもたらしています。この攻撃手法は、プログラムが入力データの長さを適切にチェックしないことによって発生する脆弱性を利用しており、攻撃者が巧妙に作成したデータを送信することで、システムの完全な制御を奪うことが可能になります。

バッファオーバーフロー攻撃の基本原理

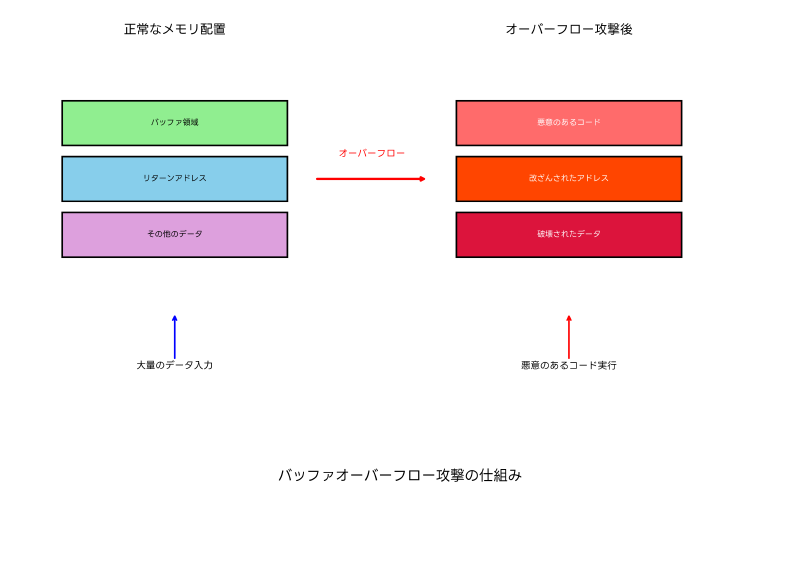

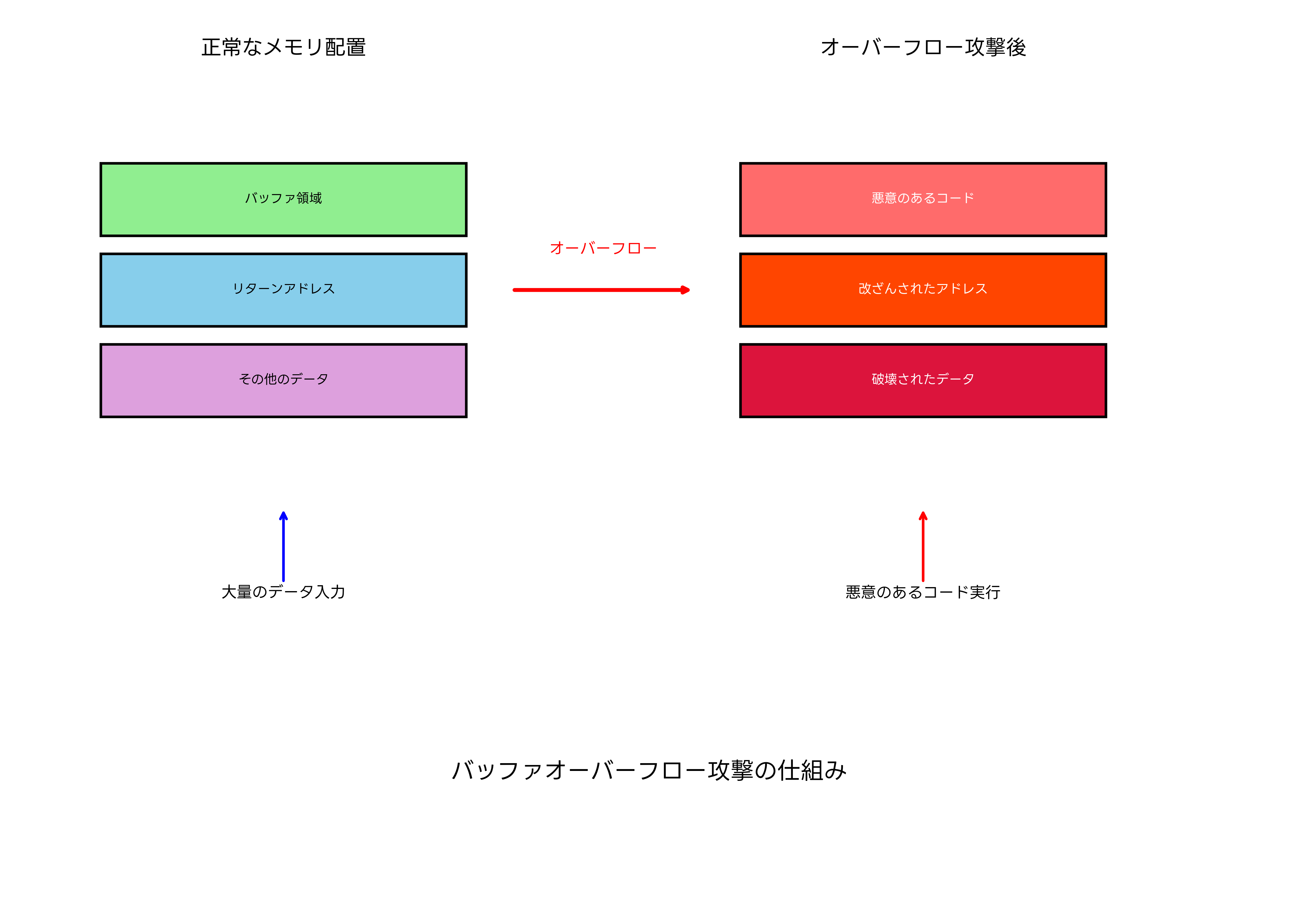

バッファオーバーフロー攻撃の基本原理を理解するためには、まずコンピュータのメモリ構造について知ることが重要です。プログラムが実行される際、メモリ上には様々な領域が確保されます。その中でも、スタック領域は関数の呼び出し情報や局所変数を格納する重要な役割を果たしています。

プログラムが文字列や配列データを処理する際、これらのデータはバッファと呼ばれるメモリ領域に格納されます。正常な動作では、入力されるデータの長さがバッファのサイズを超えることはありません。しかし、プログラマーが適切な境界チェックを実装していない場合、バッファのサイズを超える大量のデータが入力されると、隣接するメモリ領域にデータが書き込まれてしまいます。

この現象をバッファオーバーフローと呼び、攻撃者はこの脆弱性を悪用して、リターンアドレスやその他の重要なメモリ領域を書き換えることができます。リターンアドレスが改ざんされると、プログラムの実行フローが攻撃者の意図した方向に変更され、最終的にはシステムの完全な制御を奪取される可能性があります。

このような攻撃を防ぐためには、開発者はセキュアプログラミング関連の専門書を参考にして、適切な境界チェックやメモリ管理技術を学ぶ必要があります。また、静的解析ツールを活用することで、開発段階でこのような脆弱性を早期に発見することが可能になります。

脆弱なプログラミング言語と環境

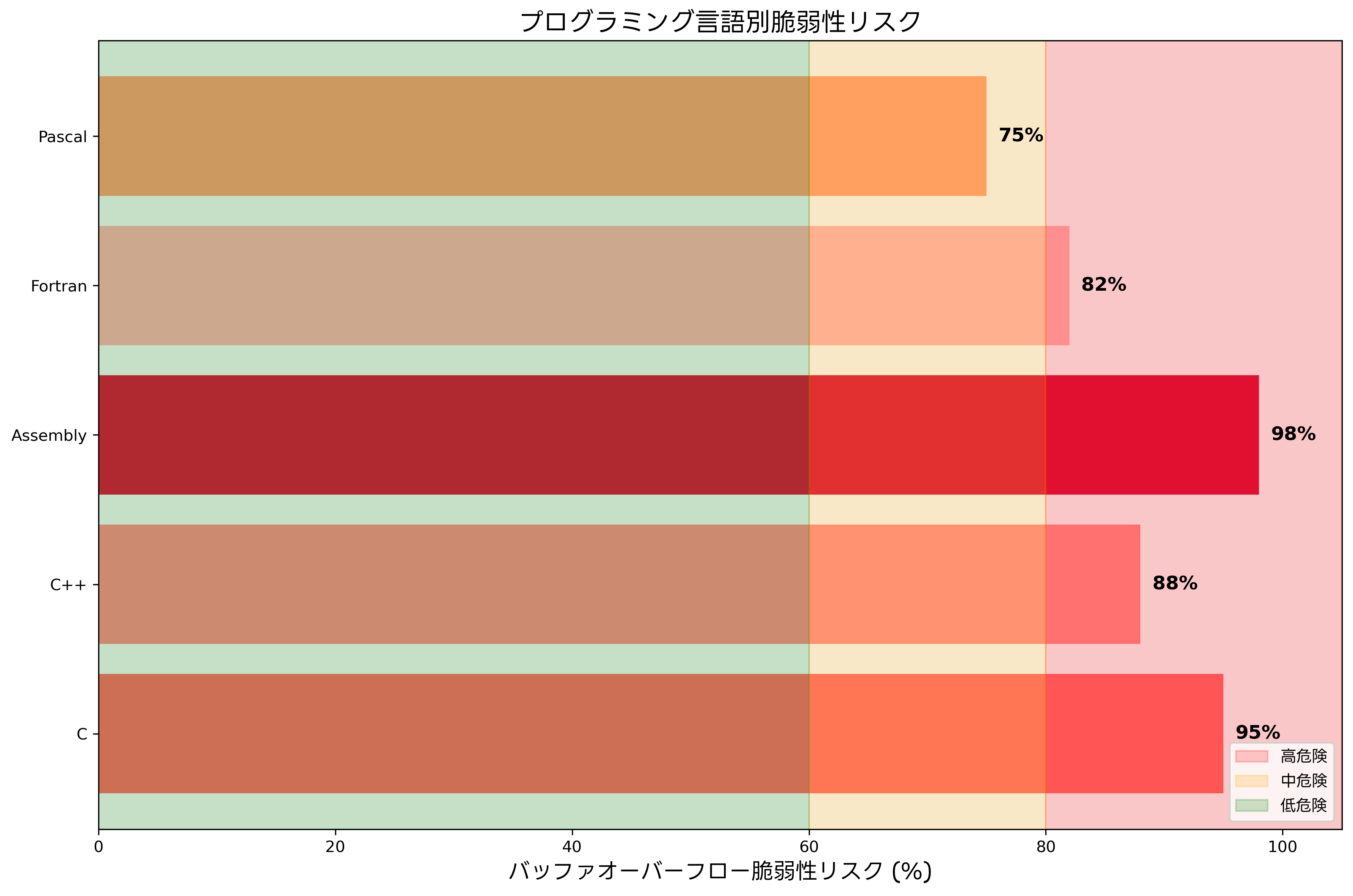

バッファオーバーフロー攻撃の標的となりやすいのは、主にメモリ管理を手動で行う低水準プログラミング言語です。C言語やC++言語は、パフォーマンスと柔軟性の面で優れている反面、メモリ管理の責任がプログラマーに委ねられているため、不適切な実装によってバッファオーバーフロー脆弱性が発生しやすい特徴があります。

特に危険な関数として、C言語のstrcpy、strcat、gets、sprintfなどが挙げられます。これらの関数は、入力データの長さを検証せずにバッファにデータをコピーするため、不正なデータが入力された場合にバッファオーバーフローが発生する可能性があります。現代のセキュアプログラミングでは、これらの関数の代替として、strncpy、strncat、fgets、snprintfなどの安全な関数の使用が推奨されています。

アセンブリ言語で記述されたプログラムも、同様に高いリスクを抱えています。アセンブリ言語では、メモリ操作が直接的に行われるため、プログラマーの経験と注意深い実装が不可欠です。アセンブリ言語プログラミングの参考書を参考にして、安全なメモリ操作技術を習得することが重要です。

一方で、Java、C#、Python、Rubyなどの高水準プログラミング言語では、言語レベルでメモリ管理が自動化されており、従来型のバッファオーバーフロー攻撃のリスクは大幅に軽減されています。しかし、これらの言語でもJNI(Java Native Interface)やP/Invoke(Platform Invoke)などの機能を通じてネイティブコードを呼び出す場合には、依然として脆弱性のリスクが存在します。

古いシステムやレガシーアプリケーションは、特に注意が必要です。これらのシステムでは、現代のセキュリティ対策が実装されていない場合が多く、攻撃者にとって格好の標的となります。レガシーシステムセキュリティ強化ツールを活用して、既存システムの脆弱性を評価し、適切な対策を実施することが重要です。

攻撃の実行プロセスと手法

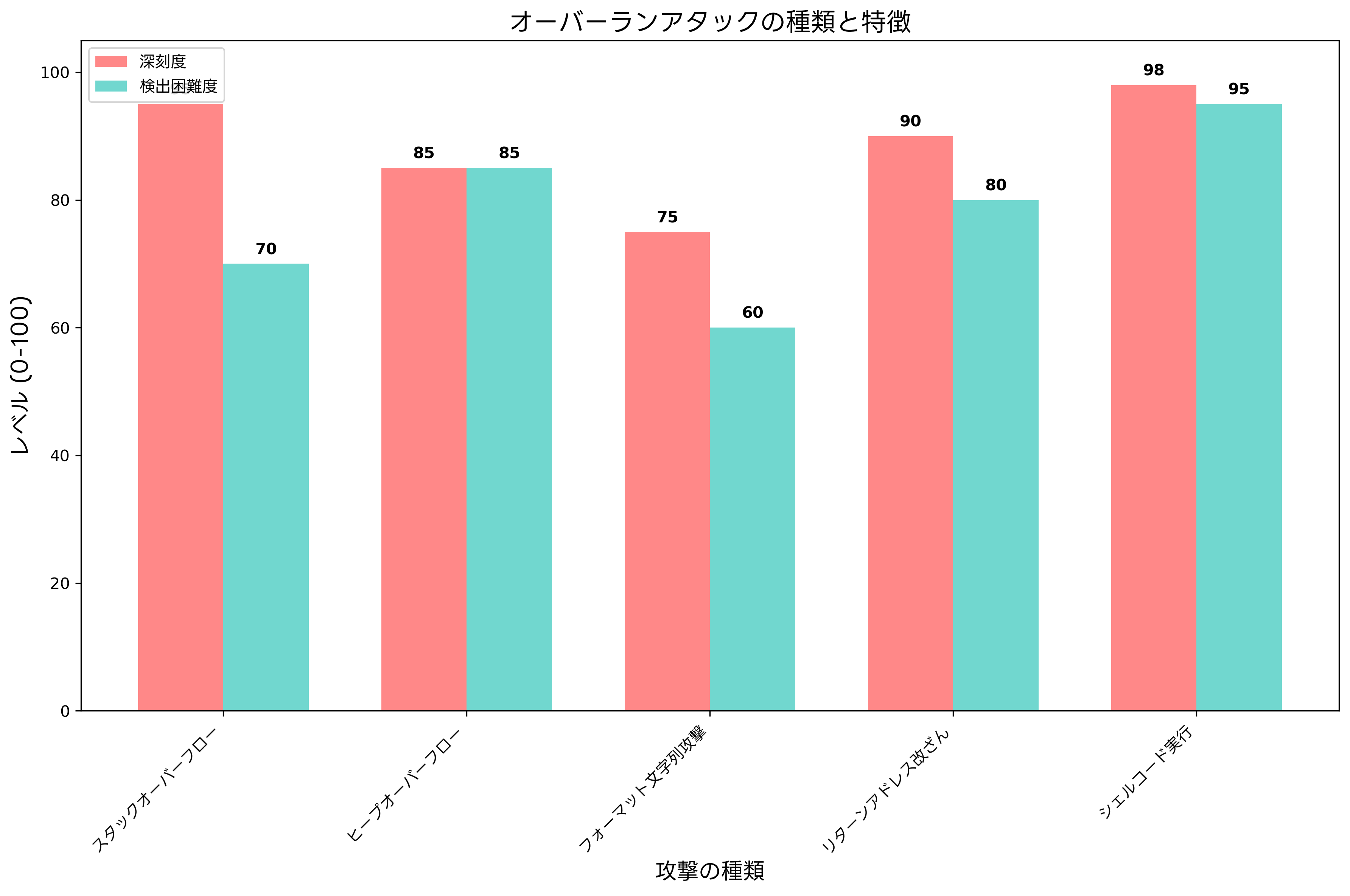

オーバーランアタックの実行プロセスは、複数の段階に分けることができます。まず、攻撃者はターゲットとなるシステムやアプリケーションの脆弱性を調査します。この段階では、脆弱性スキャナーやペネトレーションテストツールを使用して、システムの弱点を特定します。

脆弱性が発見されると、攻撃者は悪意のあるペイロードを作成します。このペイロードには、バッファをオーバーフローさせるための大量のデータと、システムの制御を奪取するためのシェルコードが含まれています。シェルコードは、攻撃者がシステム上で任意のコマンドを実行するための機械語コードであり、非常に小さなサイズで効果的な攻撃を実行できるよう巧妙に設計されています。

ペイロードの作成には、高度な技術知識が必要です。攻撃者は、ターゲットシステムのアーキテクチャ、オペレーティングシステム、使用されているプログラミング言語、コンパイラの特性などを詳細に分析し、最適化されたペイロードを作成します。この過程で、リバースエンジニアリングツールやデバッガーが使用されることがあります。

攻撃の実行段階では、作成されたペイロードがターゲットシステムに送信されます。この送信方法は、攻撃対象によって異なります。Webアプリケーションの場合はHTTPリクエスト、ネットワークサービスの場合は専用のプロトコル、ローカルアプリケーションの場合はファイル入力などの方法が使用されます。

ペイロードが正常に実行されると、攻撃者はシステムの制御を獲得します。この時点で、攻撃者は機密情報の窃取、システムの破壊、他のシステムへの侵入のための踏み台として利用するなど、様々な悪意のある活動を実行することが可能になります。

防御メカニズムと対策技術

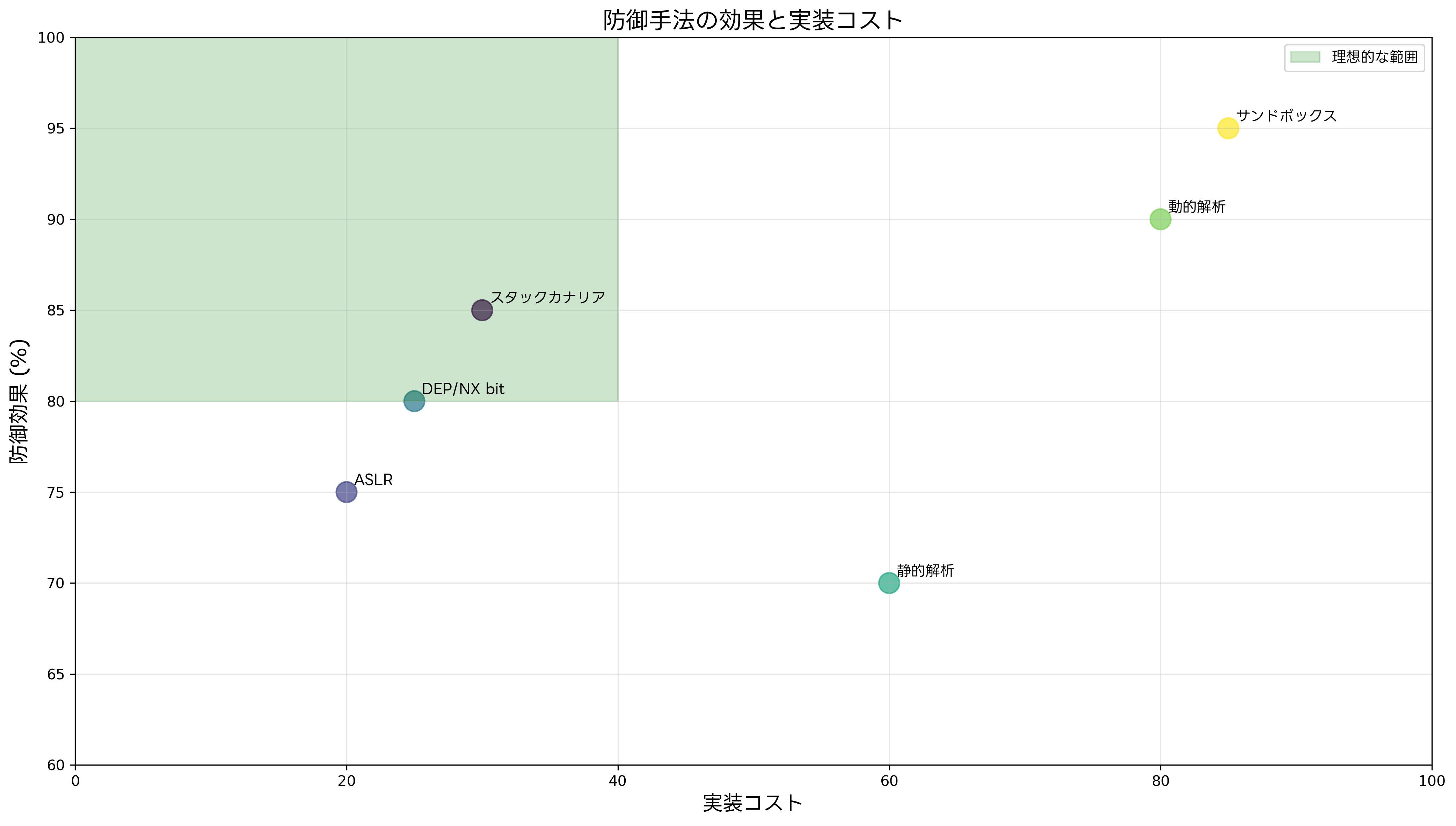

現代のコンピュータシステムでは、オーバーランアタックに対抗するため、多層防御の考え方に基づいた様々な防御メカニズムが実装されています。これらの技術は、攻撃の成功率を大幅に低下させ、システムの安全性を向上させる重要な役割を果たしています。

スタックカナリア(Stack Canary)は、最も効果的な防御手法の一つです。この技術では、関数の開始時にスタック上の特定の位置にランダムな値(カナリア値)を配置し、関数の終了時にこの値が変更されていないかをチェックします。バッファオーバーフローが発生してリターンアドレスが改ざんされた場合、カナリア値も同時に変更されるため、攻撃を検出することができます。コンパイラセキュリティオプション付きの開発環境を使用することで、この機能を簡単に有効にできます。

ASLR(Address Space Layout Randomization)は、プログラムがメモリ上にロードされる際のアドレスをランダム化する技術です。この機能により、攻撃者が事前に特定のメモリアドレスを予測することが困難になり、攻撃の成功率が大幅に低下します。現代のオペレーティングシステムでは、この機能がデフォルトで有効になっている場合が多く、OSセキュリティ設定管理ツールを使用して適切な設定を確認することができます。

DEP(Data Execution Prevention)やNX bit(No eXecute bit)は、データ領域に格納されたコードの実行を防ぐハードウェアレベルの保護機能です。この技術により、攻撃者がバッファ上にシェルコードを配置しても、そのコードを実行することができなくなります。現代のプロセッサーでは、この機能が標準的に搭載されており、システム管理ツールを使用して機能の有効性を確認できます。

静的解析と動的解析は、開発段階での脆弱性検出に重要な役割を果たします。静的解析では、ソースコードを実行せずに分析し、潜在的な脆弱性を特定します。一方、動的解析では、プログラムを実際に実行しながら、異常な動作や脆弱性を検出します。[統合開発環境のセキュリティプラグイン](https://www.amazon.co.jp/s?k=IDE セキュリティプラグイン&tag=amazon-product-items-22)を活用することで、開発プロセスにこれらの分析機能を組み込むことができます。

攻撃の影響と実際の被害事例

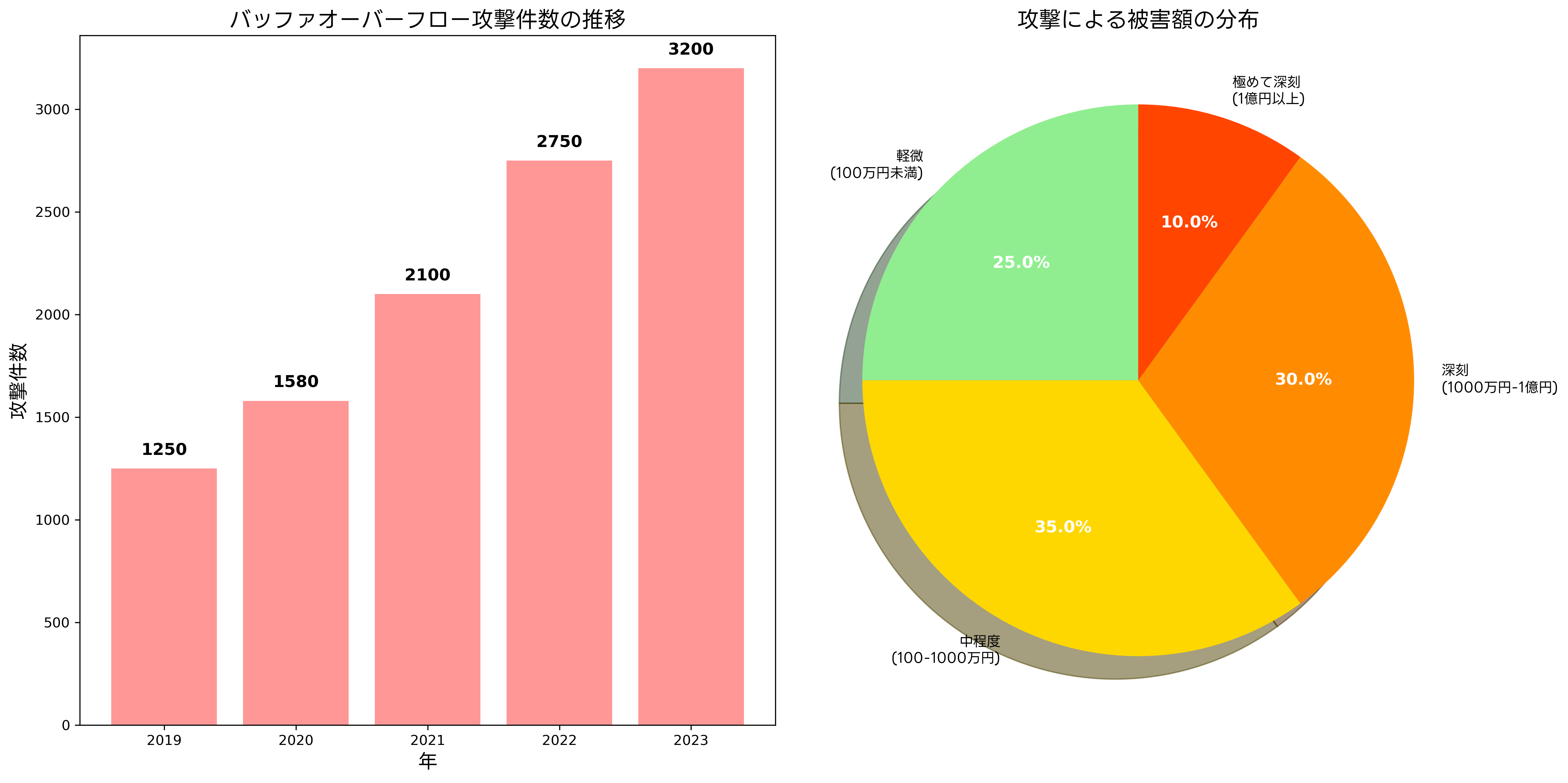

オーバーランアタックによる被害は、個人レベルから企業、政府機関まで幅広い範囲に及んでいます。過去数十年間で、この攻撃手法によって数多くの深刻なセキュリティインシデントが発生しており、その経済的・社会的影響は計り知れません。

企業レベルでの被害では、機密情報の漏洩、システムの停止、顧客データの窃取などが主要な影響として挙げられます。特に、金融機関や医療機関では、個人情報の漏洩によって法的責任や信頼失墜といった深刻な結果を招く可能性があります。インシデント対応計画策定ガイドを参考にして、事前に適切な対応体制を構築することが重要です。

政府機関や重要インフラへの攻撃では、国家安全保障や社会の安定に深刻な影響を与える可能性があります。電力システム、通信網、交通管制システムなどの重要インフラが攻撃を受けると、社会全体の機能が麻痺する恐れがあります。重要インフラセキュリティガイドラインに基づいた包括的な対策が必要です。

個人レベルでも、パーソナルコンピューターやスマートフォンが攻撃を受けることで、個人情報の窃取、プライバシーの侵害、金銭的被害などが発生する可能性があります。個人用セキュリティソフトウェアの導入やセキュリティ意識向上のための書籍の活用により、個人レベルでの対策を強化することが重要です。

攻撃による直接的な被害だけでなく、復旧コストや機会損失も重要な要素です。システムの復旧には、専門的な技術者による長時間の作業が必要であり、その間の業務停止による損失は膨大なものになります。災害復旧計画策定支援ツールを活用して、事前に復旧手順を準備しておくことが重要です。

法的な観点からも、オーバーランアタックによる被害は深刻な問題となります。個人情報保護法やGDPRなどの規制により、企業は適切なセキュリティ対策を実施する法的義務を負っており、違反した場合には重大な制裁措置が科せられる可能性があります。コンプライアンス管理システムを導入して、法的要件への適合性を確保することが重要です。

セキュアプログラミングのベストプラクティス

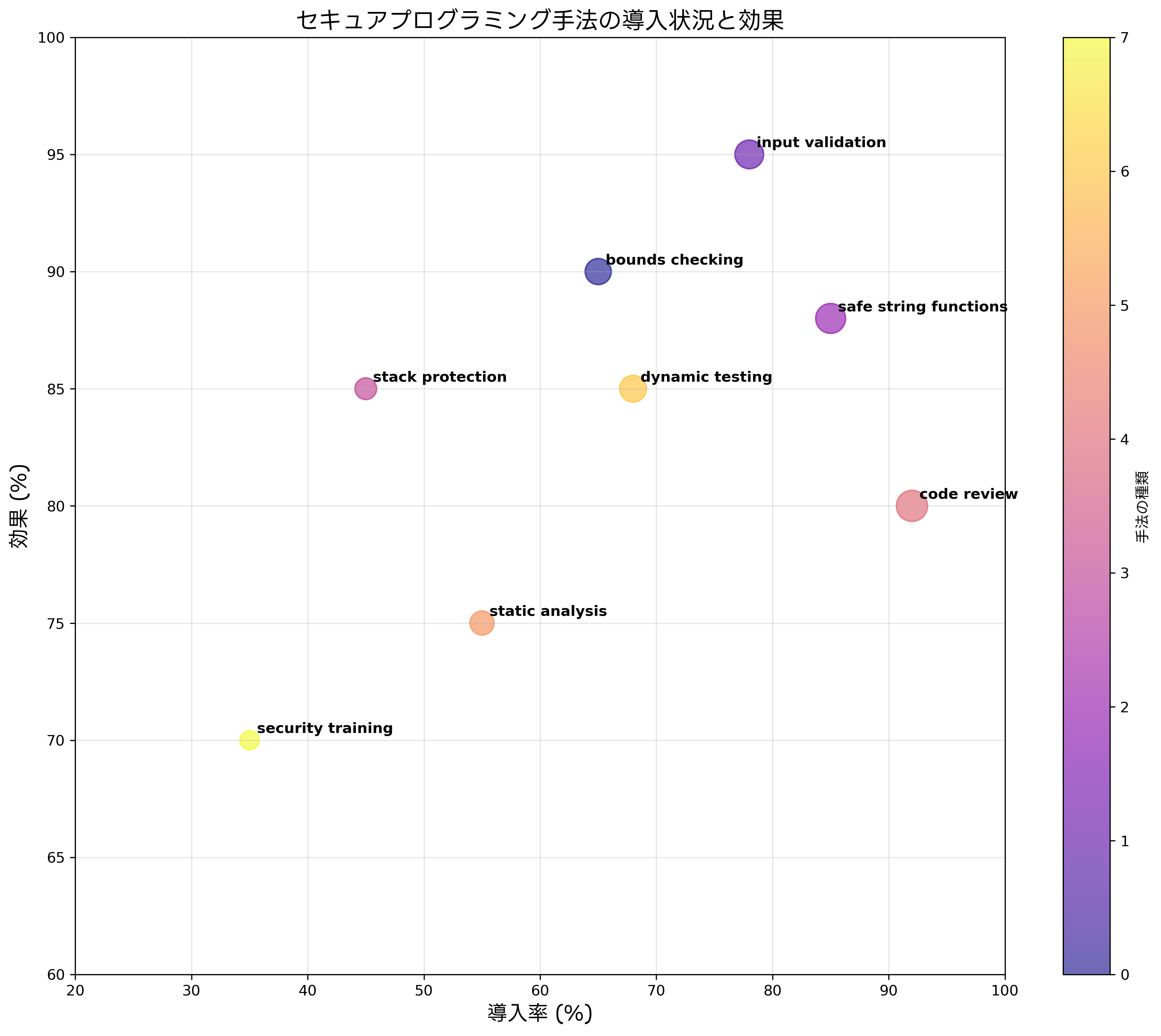

オーバーランアタックを防ぐためには、開発段階からセキュリティを考慮したプログラミング手法を採用することが不可欠です。セキュアプログラミングは、単なる技術的な手法ではなく、開発プロセス全体にセキュリティの観点を組み込む包括的なアプローチです。

入力検証は、セキュアプログラミングの最も基本的で重要な要素です。すべての外部からの入力データに対して、長さ、形式、内容の妥当性を厳密にチェックすることで、バッファオーバーフローをはじめとする多くの攻撃を防ぐことができます。入力検証ライブラリを活用することで、効率的で確実な検証機能を実装できます。

境界チェック(Bounds Checking)は、配列やバッファへのアクセス時に、インデックスが有効な範囲内にあることを確認する技術です。C言語では手動で実装する必要がありますが、現代の多くのプログラミング言語では、ランタイムレベルで自動的に境界チェックが実行されます。安全なプログラミング言語の学習書を参考にして、適切な言語選択と実装技術を習得することが重要です。

メモリ管理の自動化は、バッファオーバーフロー脆弱性を根本的に解決する効果的な手法です。ガベージコレクション機能を持つプログラミング言語を使用することで、メモリリークやダングリングポインタなどの問題も同時に解決できます。ただし、パフォーマンスが重要な用途では、高性能メモリ管理ライブラリを使用して、安全性とパフォーマンスのバランスを取ることが重要です。

安全な文字列操作関数の使用は、特にC言語での開発において重要です。strcpy、strcat、sprintfなどの危険な関数の代わりに、strncpy、strncat、snprintfなどの長さ制限付きの関数を使用することで、バッファオーバーフローのリスクを大幅に軽減できます。セキュアコーディング標準ガイドを参考にして、適切な関数の選択と使用方法を学ぶことが重要です。

コードレビューとペアプログラミングは、人的なエラーによる脆弱性を発見するための効果的な手法です。複数の開発者がコードを確認することで、個人では見落としがちな問題を発見できます。コードレビューツールを活用することで、効率的で体系的なレビューを実施できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、オーバーランアタックに関する問題が情報セキュリティ分野で頻繁に出題されています。試験では、攻撃の仕組みの理解、防御手法の知識、セキュアプログラミングの実践など、幅広い観点からの理解が求められます。

午前問題では、バッファオーバーフローの基本概念、スタックカナリアやASLRなどの防御技術、脆弱なプログラミング手法の識別などが主要な出題範囲となります。特に、「どの関数が最もバッファオーバーフローの危険性が高いか」「ASLRの主な目的は何か」といった具体的な知識を問う問題が多く見られます。

午後問題では、より実践的な場面での対応が問われます。例えば、脆弱性のあるコード例を示して、その問題点と改善方法を答える問題や、セキュリティインシデントの対応手順を策定する問題などが出題されます。これらの問題では、理論的な知識だけでなく、実際の開発現場での経験や判断力が評価されます。

試験対策としては、まず基本的な概念をしっかりと理解することが重要です。応用情報技術者試験対策書や情報セキュリティ専門書を活用して、体系的な知識を身につけることが重要です。

実践的な学習のためには、セキュリティ検証環境構築キットを使用して、実際にバッファオーバーフロー攻撃を体験してみることも有効です。ただし、これらの活動は適切な学習環境で、教育目的に限定して実施することが重要です。

過去問題の分析と演習も欠かせません。過去問題集を使用して、出題パターンを理解し、時間配分の練習を行うことで、試験本番での対応力を向上させることができます。

最新の脅威動向と新技術への対応

近年のサイバーセキュリティの脅威環境は急速に変化しており、オーバーランアタックも従来の手法から大きく進化しています。攻撃者は、既存の防御メカニズムを回避するため、より高度で巧妙な手法を開発し続けています。

ROP(Return-Oriented Programming)攻撃は、現代の防御技術を回避するために開発された高度な攻撃手法です。この攻撃では、既存のプログラムコード片(ガジェット)を組み合わせて、DEPやASLRなどの防御機能を回避しながら任意のコードを実行します。高度脅威対策ソリューションを導入することで、このような新しい攻撃手法に対応できます。

JIT-ROP(Just-In-Time Return-Oriented Programming)は、さらに高度な攻撃手法であり、ASLRによってランダム化されたメモリレイアウトをリアルタイムで解析し、動的にROPチェーンを構築する技術です。この攻撃に対抗するためには、次世代防御技術の導入が必要になります。

IoT(Internet of Things)デバイスの普及により、新たな攻撃対象が増加しています。多くのIoTデバイスは、リソースの制約からセキュリティ機能が限定的であり、従来型のバッファオーバーフロー攻撃に対して脆弱な場合が多くあります。IoTセキュリティソリューションを導入して、これらのデバイスを保護することが重要です。

クラウド環境でのセキュリティも重要な課題となっています。コンテナ技術やサーバーレスアーキテクチャの普及により、従来とは異なるセキュリティリスクが生じています。クラウドセキュリティ管理プラットフォームを活用して、動的な環境でのセキュリティを確保することが重要です。

人工知能と機械学習の技術は、攻撃検知と防御の両面で活用されています。異常検知システムや行動分析システムにより、従来の手法では検出が困難だった高度な攻撃も発見できるようになりました。AI搭載セキュリティプラットフォームを導入することで、進化する脅威に対応できます。

組織的な対策と人材育成

オーバーランアタックに対する効果的な防御には、技術的な対策だけでなく、組織全体での取り組みが不可欠です。セキュリティ文化の醸成、適切なポリシーの策定、継続的な教育と訓練が重要な要素となります。

セキュリティポリシーの策定では、開発プロセスにセキュリティ要件を組み込み、全ての開発者がセキュアプログラミングの原則を理解し実践できるような体制を構築することが重要です。セキュリティポリシー策定ガイドを参考にして、組織に適したポリシーを作成する必要があります。

開発者教育は、継続的なプロセスとして実施される必要があります。新しい脅威や技術の動向に対応するため、定期的な研修や認定プログラムへの参加が重要です。セキュア開発研修プログラムを活用して、開発チーム全体のスキル向上を図ることができます。

インシデント対応体制の構築も重要な要素です。バッファオーバーフロー攻撃が発生した場合の迅速な検知、分析、対応手順を事前に準備しておくことで、被害を最小限に抑えることができます。インシデント対応マニュアルを整備し、定期的な訓練を実施することが重要です。

まとめ

オーバーランアタックは、コンピュータセキュリティの分野において長年にわたって脅威となり続けている攻撃手法です。その基本的な仕組みは古典的でありながら、攻撃者は常に新しい手法を開発し、既存の防御機能を回避しようと試みています。応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な対策能力の両方が求められます。

効果的な防御には、多層防御のアプローチが不可欠です。技術的な対策としてのスタックカナリア、ASLR、DEP、静的・動的解析ツールの活用に加えて、セキュアなプログラミング手法の採用、適切な開発プロセスの確立、継続的な教育と訓練が重要な要素となります。

現代のサイバーセキュリティ環境では、脅威が絶えず進化しているため、単一の対策に依存することはできません。組織全体でのセキュリティ意識の向上、最新の技術動向への対応、インシデント対応能力の強化を通じて、包括的な防御体制を構築することが重要です。

将来的には、人工知能や機械学習技術の活用により、より高度で自動化された防御システムが実現されると予想されます。しかし、技術の進歩と同時に攻撃手法も進化するため、継続的な学習と適応が不可欠であることに変わりはありません。セキュリティ専門家、システム開発者、そして組織のすべてのメンバーが協力して、安全で信頼性の高い情報システムの構築と運用に取り組むことが重要です。