パケットフィルタリングは、ネットワークセキュリティの基盤技術として、企業や組織のネットワークを外部からの脅威から守る重要な役割を果たしています。ファイアウォールの中核機能として位置づけられるこの技術は、応用情報技術者試験においても頻出の重要トピックであり、ネットワークセキュリティを理解する上で欠かせない知識です。

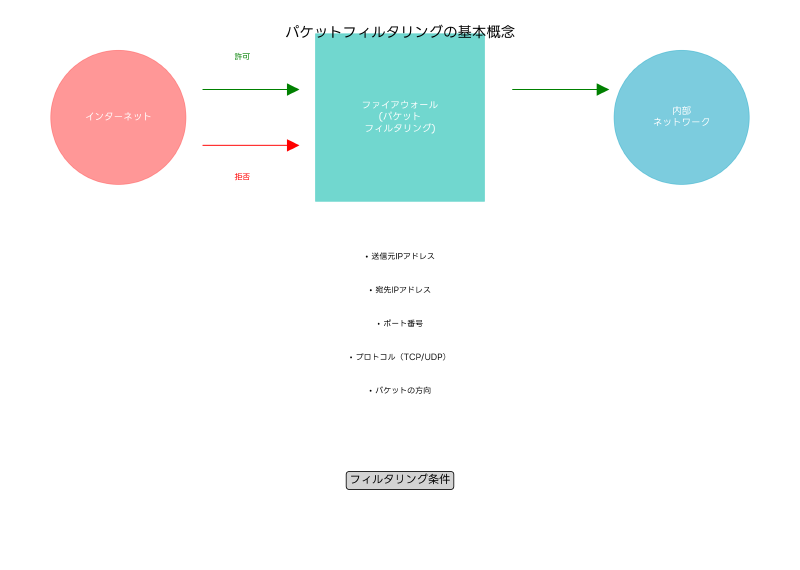

パケットフィルタリングとは、ネットワークを流れるデータパケットを監視し、事前に設定されたルールに基づいて通信を許可または拒否する技術です。この仕組みにより、不正なアクセスや悪意のあるトラフィックを効果的にブロックし、内部ネットワークの安全性を確保できます。

パケットフィルタリングの基本原理

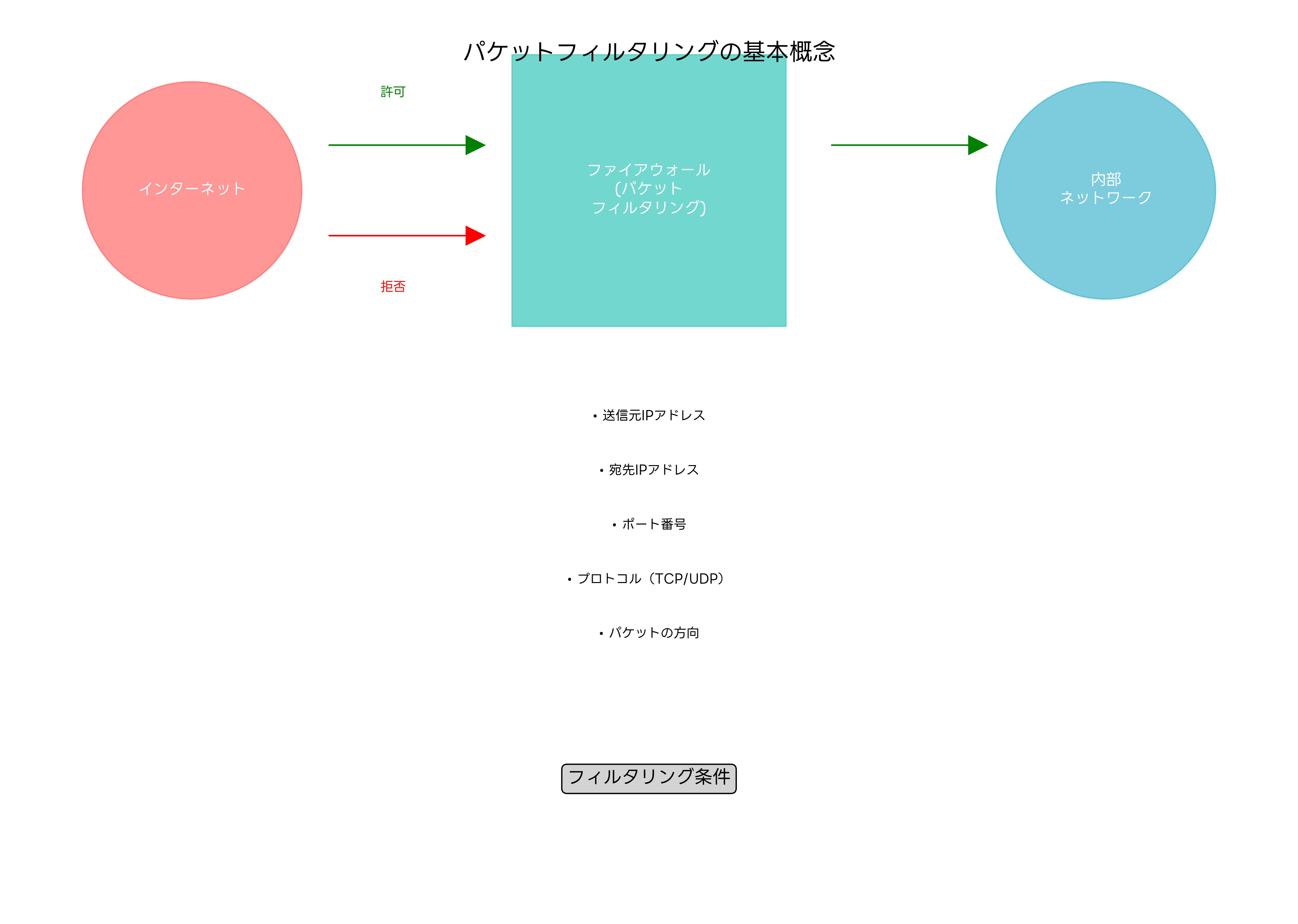

パケットフィルタリングは、OSI参照モデルの第3層(ネットワーク層)と第4層(トランスポート層)で動作し、IPパケットのヘッダ情報を検査することで通信制御を行います。主な検査項目には、送信元IPアドレス、宛先IPアドレス、ポート番号、プロトコルタイプ、パケットの方向性などがあります。

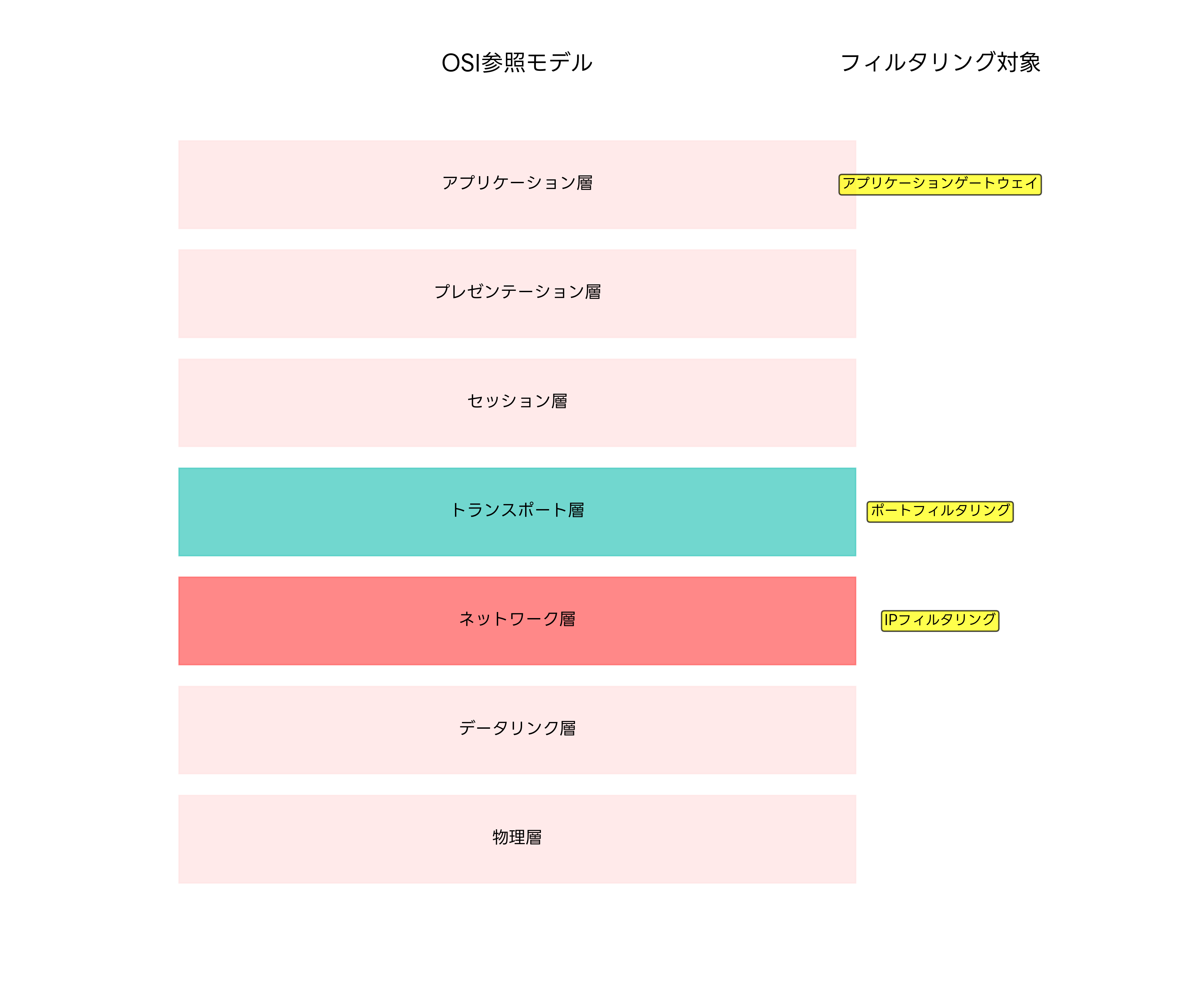

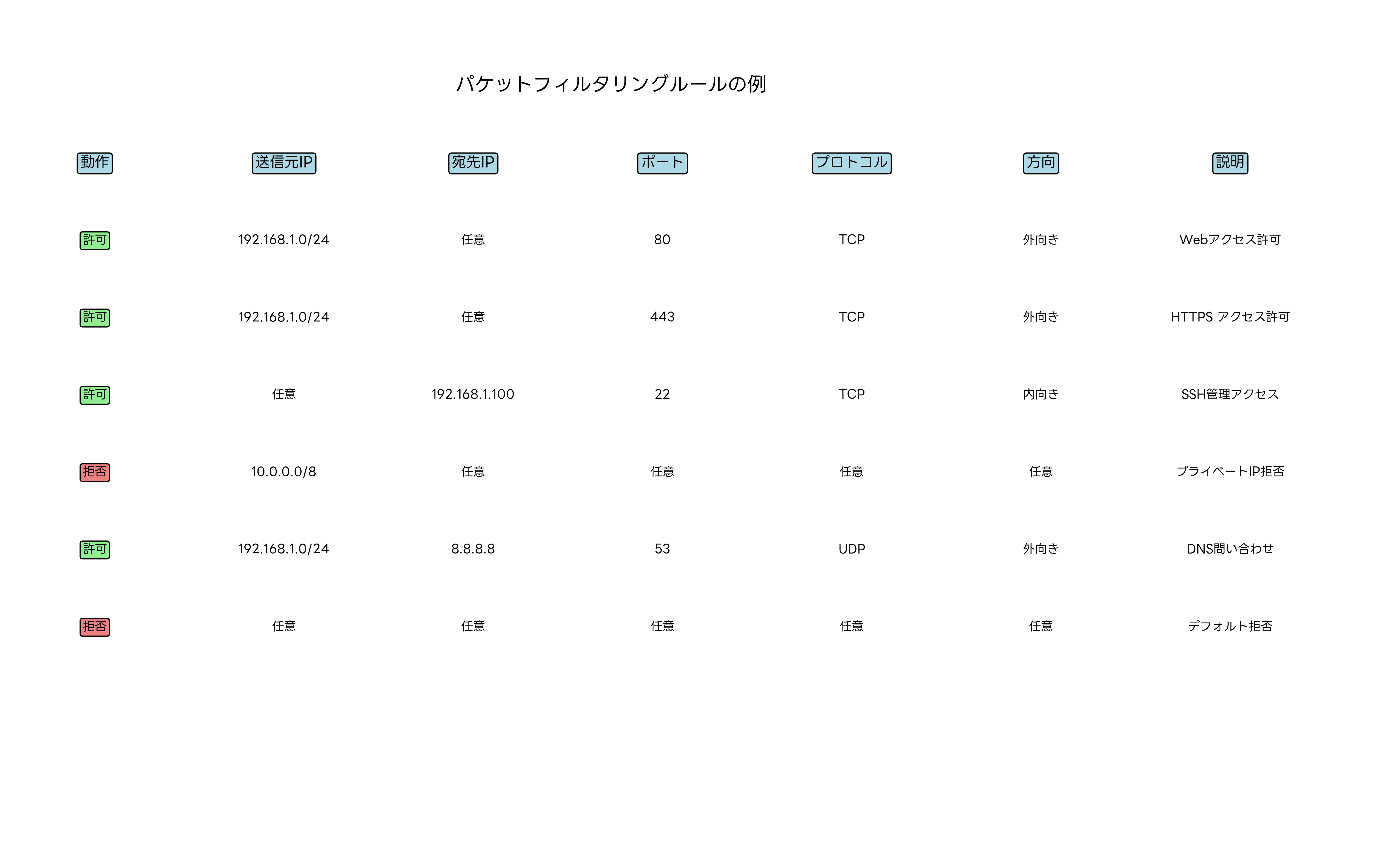

ネットワーク管理者は、組織のセキュリティポリシーに基づいてフィルタリングルールを設定します。これらのルールは通常、Access Control List(ACL)として管理され、パケットが通過する際に順次評価されます。現代の企業では、高性能なファイアウォール機器を導入して、複雑なフィルタリングルールを効率的に処理しています。

フィルタリングルールの設計においては、最小権限の原則(Principle of Least Privilege)が重要です。デフォルトですべての通信を拒否し、必要な通信のみを明示的に許可することで、セキュリティレベルを最大化できます。このアプローチを実装するために、多くの組織ではセキュリティポリシー管理ツールを活用してルールの一元管理を行っています。

ステートレスフィルタリングとステートフルフィルタリング

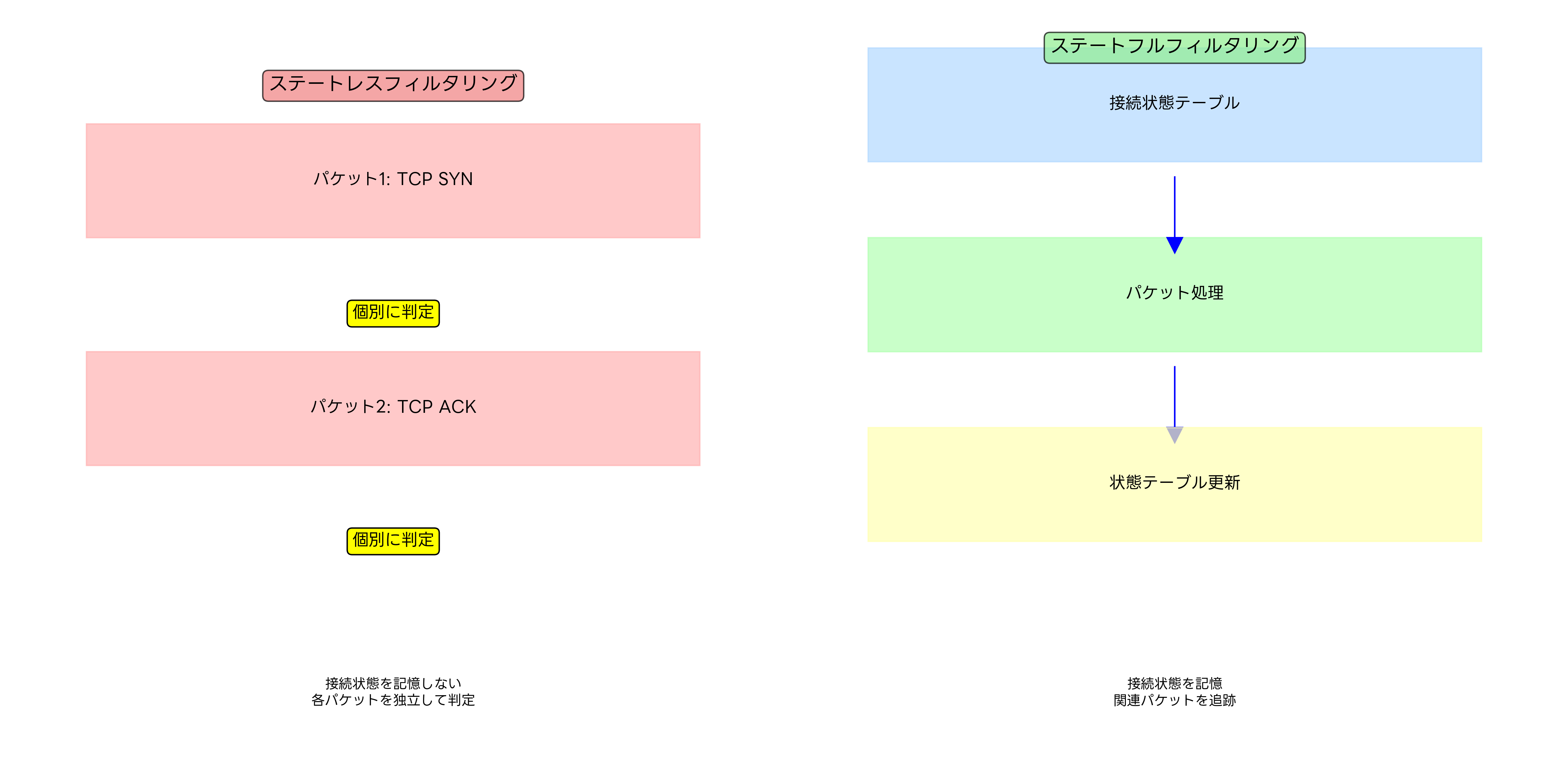

パケットフィルタリングには、大きく分けてステートレス(Stateless)とステートフル(Stateful)の2つのアプローチがあります。これらの違いを理解することは、適切なセキュリティ戦略を立案する上で極めて重要です。

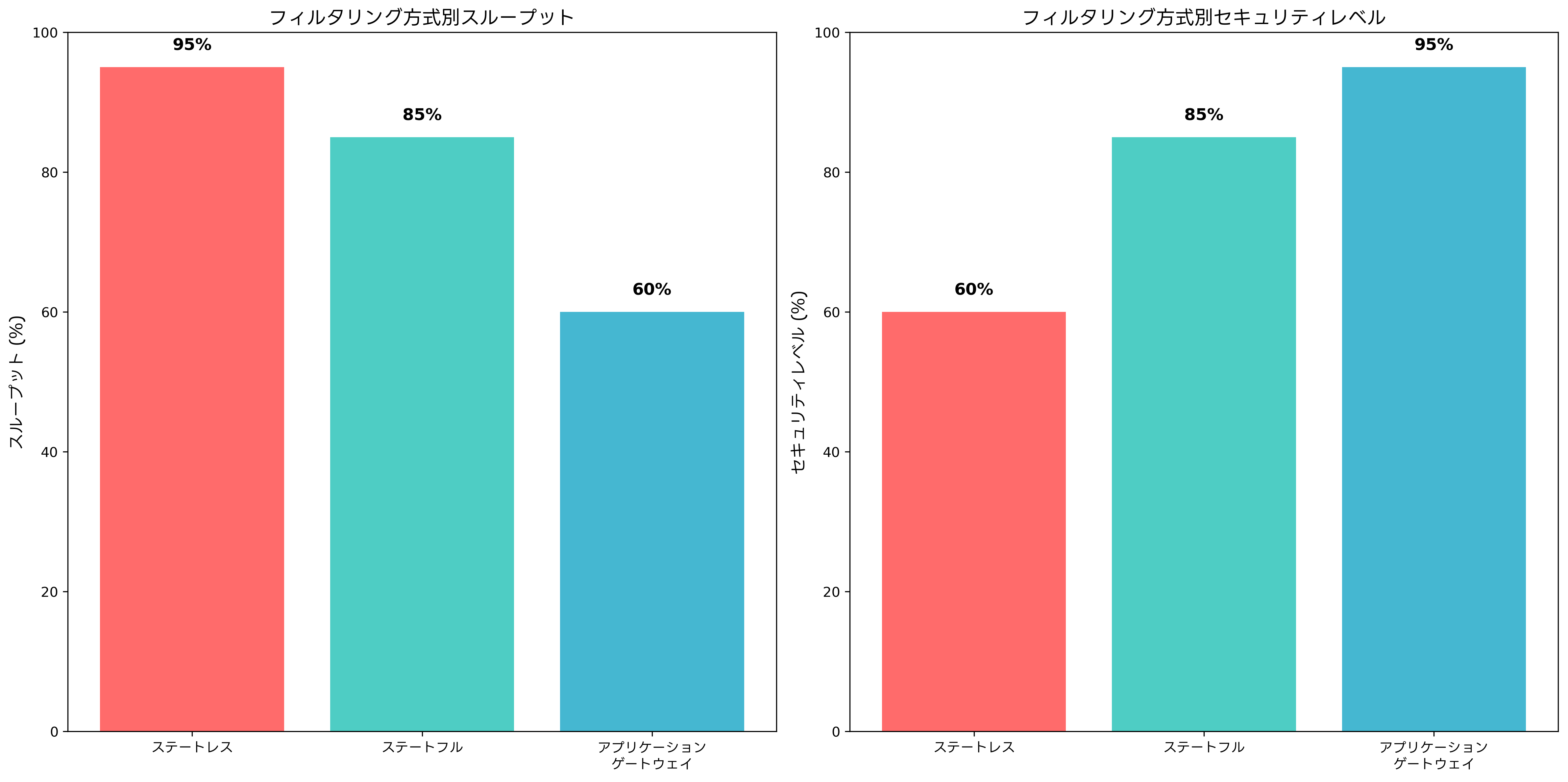

ステートレスフィルタリングは、各パケットを独立して評価する方式です。接続の状態や履歴を記録せず、パケットヘッダの情報のみを基に判定を行います。この方式は処理速度が高速である反面、TCP接続の確立状態を考慮しないため、より柔軟な攻撃に対して脆弱性を持つ場合があります。高速パケット処理装置は、このアプローチを採用することで大容量のトラフィックを効率的に処理できます。

一方、ステートフルフィルタリングは、接続の状態情報を記録・管理し、関連するパケットの文脈を考慮して判定を行います。TCP接続の3ウェイハンドシェイクを追跡し、確立された接続に関連するパケットのみを許可することで、より高度なセキュリティを実現します。

ステートフルフィルタリングでは、接続状態テーブルを維持するため、メモリ使用量と処理負荷が増加しますが、セキュリティレベルは大幅に向上します。現代の次世代ファイアウォールでは、ステートフル機能を基盤として、より高度な脅威検出機能を統合しています。

パフォーマンスとセキュリティのトレードオフ

パケットフィルタリングの実装において、パフォーマンスとセキュリティのバランスを適切に保つことは重要な課題です。フィルタリングルールが複雑になるほど、パケット処理に要する時間が増加し、ネットワークのスループットに影響を与える可能性があります。

高トラフィック環境では、専用ハードウェア加速器を搭載したファイアウォール機器を選択することで、高速処理とセキュリティ機能の両立が可能になります。また、ロードバランサーとの組み合わせにより、複数のファイアウォール機器に負荷を分散し、可用性を向上させることもできます。

ルールの最適化も重要な要素です。よく使用されるルールを上位に配置し、使用頻度の低いルールを下位に配置することで、平均的な処理時間を短縮できます。ネットワーク分析ツールを使用してトラフィックパターンを分析し、ルールの順序を最適化することが推奨されます。

脅威に対するパケットフィルタリングの効果

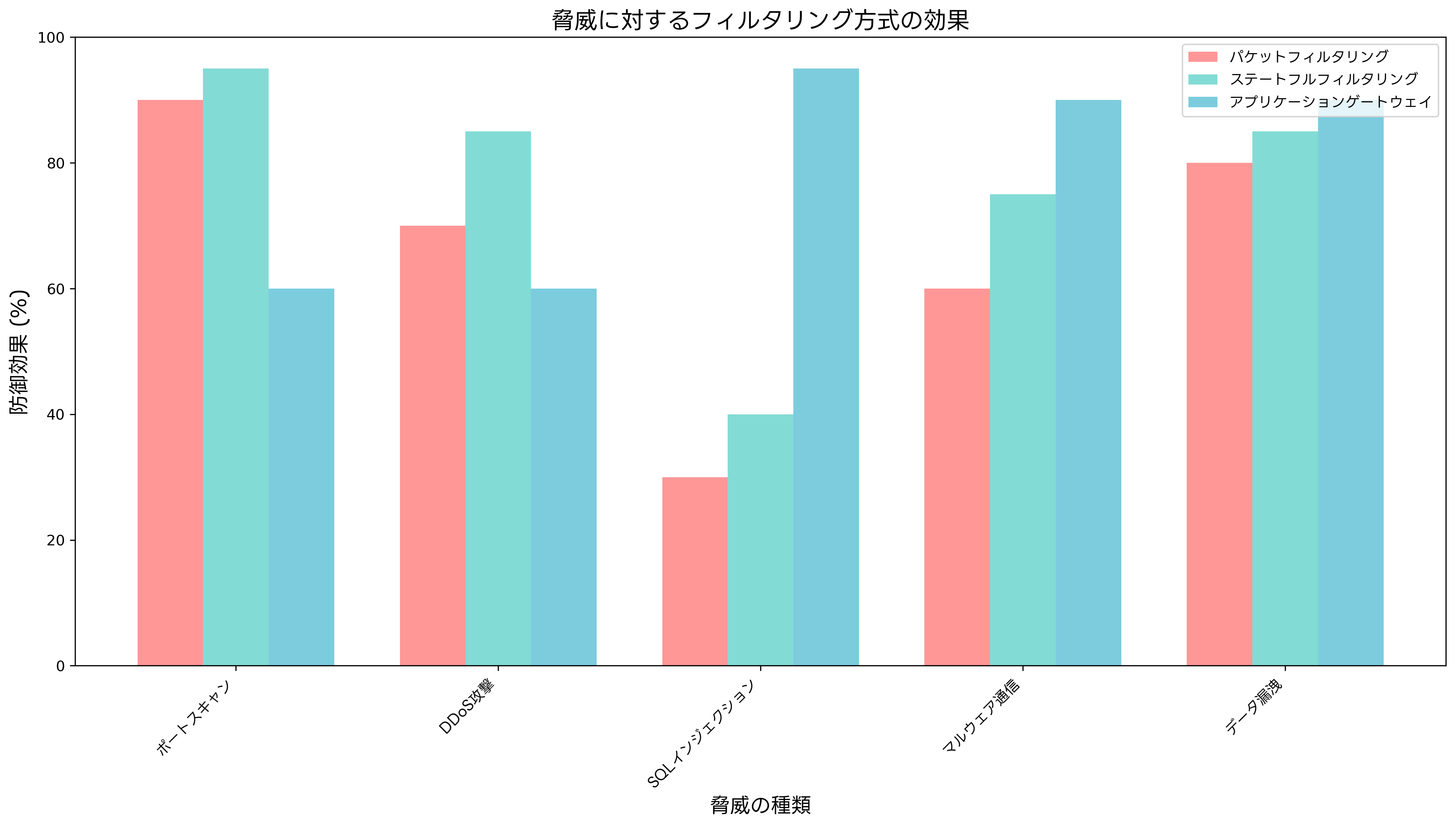

パケットフィルタリングは、様々なネットワーク脅威に対して異なる程度の防御効果を発揮します。各脅威の特性を理解し、適切な対策を講じることが重要です。

ポートスキャンやネットワーク偵察に対しては、パケットフィルタリングは非常に効果的です。不要なポートを閉じ、特定のIPアドレス範囲からのアクセスを制限することで、攻撃者による情報収集を大幅に困難にできます。侵入検知システム(IDS)と組み合わせることで、スキャン活動を検出し、自動的にブロック規則を追加することも可能です。

DDoS攻撃に対しては、レート制限機能を持つファイアウォールが効果的です。特定のIPアドレスからの過度なリクエストを制限し、帯域幅の枯渇を防ぎます。大規模なDDoS攻撃に対しては、DDoS対策専用機器やクラウドベースのDDoS保護サービスとの併用が推奨されます。

一方、アプリケーション層の攻撃(SQLインジェクション、クロスサイトスクリプティングなど)に対しては、従来のパケットフィルタリングでは限界があります。これらの攻撃は正常な通信として見える場合が多く、アプリケーションレベルでの検査が必要です。Web Application Firewall(WAF)を導入することで、これらの高度な脅威に対する防御を強化できます。

フィルタリングルールの設計と管理

効果的なパケットフィルタリングを実現するためには、適切なルール設計と継続的な管理が不可欠です。ルール設計の基本原則として、ビジネス要件の明確化、最小権限の適用、定期的な見直しがあります。

ルール設計プロセスでは、まず組織のネットワーク構成とトラフィックフローを詳細に分析します。ネットワーク監視ツールを使用して実際のトラフィックパターンを把握し、必要最小限の通信を特定します。この分析結果に基づいて、具体的なフィルタリングルールを策定します。

ルールの文書化と管理も重要な要素です。各ルールの目的、設定者、設定日時、見直し予定日などを記録し、構成管理データベース(CMDB)で一元管理します。これにより、ルールの重複や矛盾を防ぎ、メンテナンス作業を効率化できます。

変更管理プロセスの確立も不可欠です。ルールの追加、修正、削除は必ず承認を得て実施し、変更内容をログに記録します。緊急時の対応手順も事前に定義し、緊急対応用のツールを準備しておくことで、迅速な対応が可能になります。

応用情報技術者試験での出題傾向

応用情報技術者試験では、パケットフィルタリングに関する問題が情報セキュリティ分野を中心に多く出題されています。理論的な理解に加えて、実践的な設定や運用に関する知識も問われる傾向があります。

午前問題では、パケットフィルタリングの基本概念、ステートフルとステートレスの違い、フィルタリングルールの動作原理、OSI参照モデルとの関係などが頻出テーマです。特に、具体的なルール設定例を示して、その効果や問題点を問う問題が多く見られます。

午後問題では、より実践的なシナリオでの応用が問われます。企業のネットワーク構成図を示して適切なフィルタリングルールを設計する問題や、セキュリティインシデントの分析とその対策としてのルール修正を求める問題などが出題されます。

試験対策として、応用情報技術者試験の参考書で基礎知識を固めると同時に、ネットワークセキュリティの実践書で実際の設定例を学習することが効果的です。また、仮想環境構築ソフトウェアを使用して実際にファイアウォールを設定し、動作を確認することで理解を深めることができます。

新世代のパケットフィルタリング技術

近年、従来のパケットフィルタリング技術は大きな進化を遂げています。人工知能(AI)と機械学習(ML)の活用により、動的な脅威検出と自動応答が可能になりました。これらの技術により、従来の静的なルールベースの制限を超えた、よりインテリジェントなセキュリティ対策が実現されています。

AI搭載ファイアウォールでは、正常なトラフィックパターンを学習し、異常な通信を自動的に検出してブロックします。これにより、ゼロデイ攻撃や未知の脅威に対しても効果的な防御が可能になります。

Deep Packet Inspection(DPI)技術の進歩により、パケットの内容まで詳細に検査できるようになりました。暗号化通信の増加に対応するため、SSL/TLS復号化機能を搭載した製品も登場し、より高度な脅威検出が可能になっています。

Software-Defined Networking(SDN)の普及により、ネットワーク制御の柔軟性が向上しました。SDN対応ファイアウォールでは、中央制御によりネットワーク全体のセキュリティポリシーを統一的に管理でき、動的なルール変更も容易になります。

クラウド環境でのパケットフィルタリング

クラウドコンピューティングの普及により、パケットフィルタリングの実装方法も変化しています。従来のオンプレミス環境とは異なる考慮事項があり、新しいアプローチが必要です。

クラウドプロバイダーが提供するネイティブなファイアウォール機能を活用することで、管理の負荷を軽減できます。クラウドファイアウォールサービスでは、自動スケーリングや高可用性が標準で提供されており、物理機器の管理が不要です。

ハイブリッドクラウド環境では、オンプレミスとクラウド間の通信制御が重要です。ハイブリッドクラウド対応セキュリティ機器により、一貫したセキュリティポリシーを適用できます。

マイクロセグメンテーション技術により、クラウド内でより細かな通信制御が可能になりました。コンテナやサーバーレス環境に対応したマイクロセグメンテーション対応ツールを使用することで、東西方向の通信も効果的に制御できます。

実装時のベストプラクティス

パケットフィルタリングを効果的に実装するためには、計画的なアプローチと継続的な改善が必要です。実装前の準備段階では、ネットワーク要件の詳細な分析と、段階的な導入計画の策定が重要です。

パフォーマンステストは実装の成功に不可欠です。ネットワーク負荷テストツールを使用して、想定される最大負荷での動作を事前に検証します。また、フェイルオーバーテストにより、冗長構成の正常性も確認します。

ログ管理と分析体制の構築も重要です。ログ管理システムにより、フィルタリング動作を継続的に監視し、異常やパターンの変化を早期に検出できます。

定期的な設定レビューとルールの最適化により、セキュリティレベルの維持と向上を図ります。セキュリティ監査ツールを活用して客観的な評価を行い、改善点を特定することが推奨されます。

まとめ

パケットフィルタリングは、ネットワークセキュリティの基盤技術として、あらゆる組織にとって必要不可欠な防御手段です。基本的な原理から最新の技術動向まで幅広い知識が求められ、応用情報技術者試験においても重要な出題分野となっています。

ステートレスとステートフルの違い、適切なルール設計、パフォーマンスとセキュリティのバランス、新技術の活用など、多面的な理解が必要です。クラウド化やAI技術の発展により、パケットフィルタリングの実装方法は継続的に進化しており、最新の動向を把握し続けることが重要です。

効果的なパケットフィルタリングの実装により、組織は外部からの脅威を効果的に防御し、安全なネットワーク環境を構築できます。理論的な理解と実践的な経験を組み合わせることで、変化し続ける脅威環境に対応できる能力を身につけることができます。