現代のデジタル社会において、パスワード認証は情報システムへのアクセス制御における最も基本的かつ重要な技術です。応用情報技術者試験でも頻出のトピックであり、情報セキュリティの根幹を成すこの技術について、その仕組み、脅威、対策、そして最新の動向まで詳しく解説します。パスワード認証は単純に見えますが、その背景には複雑な暗号化技術やセキュリティ理論が存在し、適切な理解と実装が求められます。

パスワード認証とは、事前に設定された秘密の文字列(パスワード)を入力することで、ユーザーの身元を確認し、システムへのアクセスを許可する認証方式です。この技術は1960年代のメインフレーム時代から使用されており、現在でも最も広く採用されている認証手段の一つです。その普及の背景には、実装の容易さ、コストの低さ、ユーザーの理解しやすさがあります。

パスワード認証の基本仕組みと技術的詳細

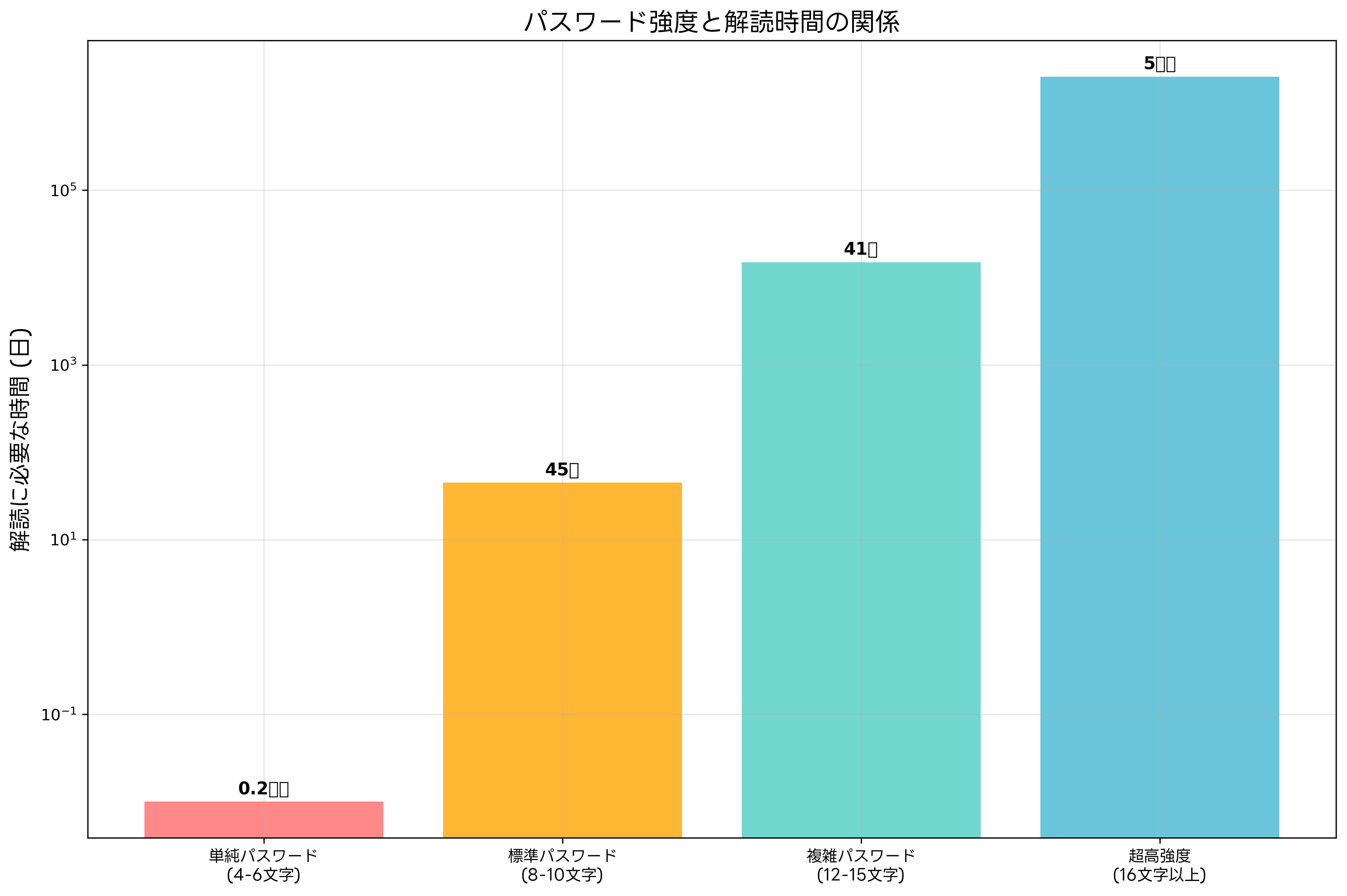

パスワード認証システムの動作原理は、表面的には単純ですが、セキュリティを確保するために様々な技術的工夫が施されています。ユーザーがシステムにアクセスしようとする際、まず登録されたユーザーIDとパスワードの組み合わせを入力します。システム側では、入力されたパスワードを暗号化処理し、事前にデータベースに保存されているハッシュ値と照合することで認証を行います。

この過程で最も重要な技術的要素が、パスワードのハッシュ化です。平文のパスワードをそのままデータベースに保存することは、セキュリティ上極めて危険であるため、一方向ハッシュ関数を使用してパスワードを変換します。現在では、SHA-256、bcrypt、scrypt、Argon2などのハッシュアルゴリズムが使用されており、特にArgon2は2015年のPassword Hashing Competitionで優勝した最新の標準として注目されています。

さらに、レインボーテーブル攻撃を防ぐために、ソルト(Salt)と呼ばれるランダムな値をパスワードに付加してからハッシュ化する手法が標準的に採用されています。ソルトは各パスワードに対して一意の値を生成し、同じパスワードでも異なるハッシュ値が生成されるため、事前計算攻撃を効果的に防ぐことができます。

パスワード認証システムの実装には、高品質なパスワードハッシュライブラリの選択が重要です。また、認証処理の性能を向上させるため、高速SSDストレージを使用したデータベースサーバーの構築も検討すべき要素です。

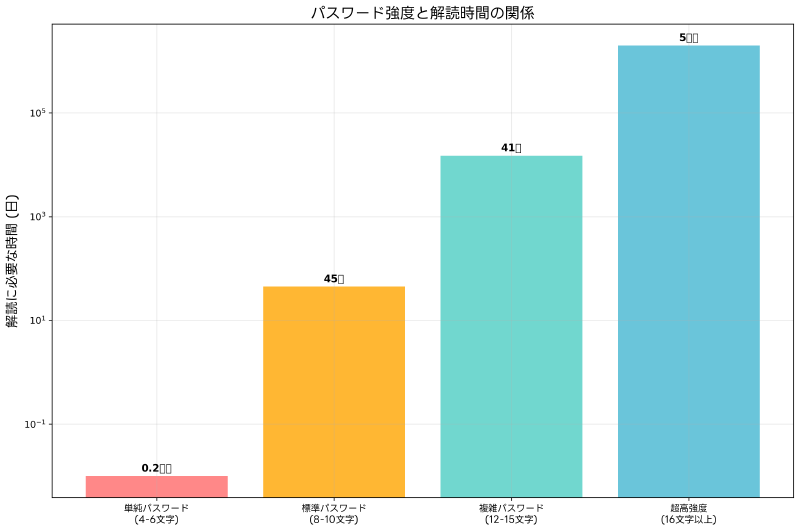

パスワード強度と解読時間の関係性

パスワードの強度は、攻撃者がそれを解読するのに必要な時間と直接関係しています。パスワードの強度を決定する要因には、文字数、使用する文字種(英数字、記号)、予測可能性などがあります。一般的に、パスワードの強度は可能な組み合わせ数(エントロピー)で測定され、これが大きいほど解読困難になります。

単純な4文字の数字パスワードの場合、10の4乗で10,000通りの組み合わせしかなく、現代のコンピューターであれば数秒で全通り試すことが可能です。一方、大文字・小文字・数字・記号を含む12文字以上のパスワードになると、組み合わせ数は天文学的な数字になり、現実的な時間での解読は不可能になります。

実際のパスワード解読では、辞書攻撃やブルートフォース攻撃などの手法が用いられます。辞書攻撃では、よく使用されるパスワードや単語のリストを使用して効率的に解読を試みます。そのため、辞書に含まれる可能性の高い単語や一般的なパスワードパターンの使用は避けるべきです。

パスワード強度の評価には、専用のパスワード強度測定ツールを活用することが推奨されます。また、組織でのパスワードポリシー策定には、エンタープライズ向けパスワード管理ソリューションの導入が効果的です。

パスワード攻撃手法の詳細分析

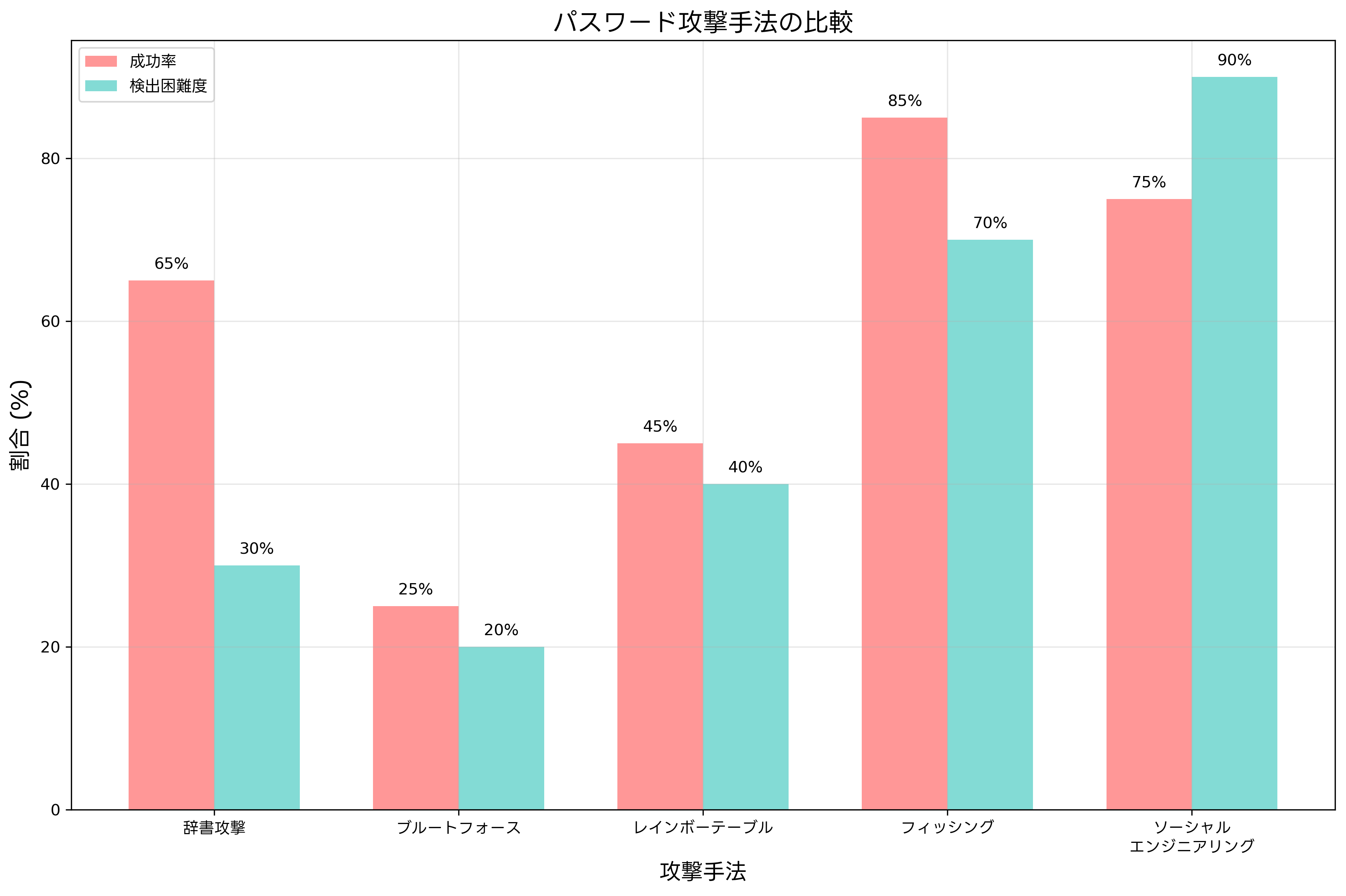

パスワード認証システムに対する攻撃手法は多様化しており、技術の進歩とともにその脅威も高度化しています。主要な攻撃手法を理解することで、適切な防御策を講じることができます。

辞書攻撃は、最も効率的で成功率の高い攻撃手法の一つです。この攻撃では、一般的に使用されるパスワードや過去の漏洩データから収集されたパスワードリストを使用して、システムへの侵入を試みます。近年では、機械学習を活用してパスワードの生成パターンを学習し、より効果的な辞書を作成する手法も開発されています。

ブルートフォース攻撃は、可能なすべての文字の組み合わせを体系的に試す攻撃手法です。計算資源の増大により、短いパスワードに対するブルートフォース攻撃の脅威は年々高まっています。特に、高性能GPUを使用した並列処理により、従来では非現実的と考えられていた解読時間が大幅に短縮されています。

レインボーテーブル攻撃は、事前に計算されたハッシュ値のテーブルを使用して、ハッシュ化されたパスワードを逆引きする攻撃手法です。この攻撃に対する防御として、前述のソルトの使用が極めて重要になります。また、十分な計算コストを持つハッシュアルゴリズムの選択も重要な対策です。

フィッシング攻撃は、技術的な脆弱性ではなく、人間の心理的な弱点を突く攻撃手法です。偽のログインページを作成し、ユーザーに正規のサイトと誤認させてパスワードを入力させる手法です。この攻撃の検出と防止には、フィッシング対策ソフトウェアやセキュリティ意識向上トレーニングが効果的です。

ソーシャルエンジニアリング攻撃は、技術的手段ではなく、人間関係や心理的操作を通じてパスワードなどの機密情報を取得する攻撃手法です。この攻撃は検出が最も困難であり、組織的な対策が必要です。従業員教育と明確なセキュリティポリシーの策定が重要な防御手段となります。

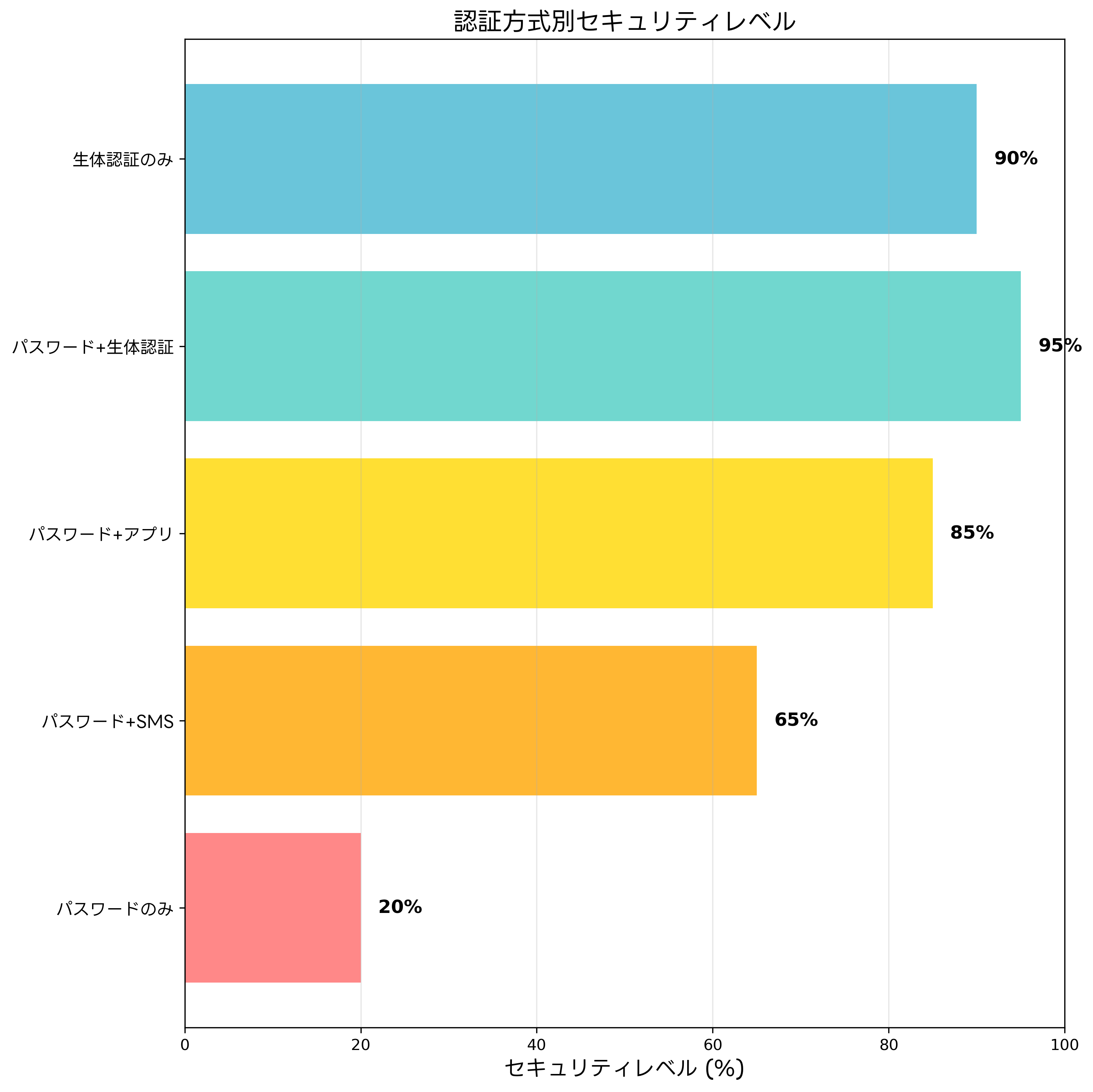

多要素認証によるセキュリティ強化

パスワード単体の脆弱性を補うため、多要素認証(Multi-Factor Authentication, MFA)の導入が広く推奨されています。多要素認証は、「知識要素(パスワード)」「所有要素(トークン、スマートフォン)」「生体要素(指紋、顔認証)」の3つの要素のうち、2つ以上を組み合わせる認証方式です。

二要素認証(2FA)の最も一般的な形態は、パスワードとSMSによるワンタイムパスワード(OTP)の組み合わせです。しかし、SIMスワッピング攻撃やSMSインターセプトなどの脅威により、SMS認証の安全性に疑問が投げかけられています。より安全な代替手段として、認証アプリやハードウェアトークンの使用が推奨されています。

TOTP(Time-based One-Time Password)は、時刻同期に基づくワンタイムパスワード生成方式であり、Google AuthenticatorやMicrosoft Authenticatorなどのアプリで実装されています。この方式は、共有秘密鍵と現在時刻を組み合わせて一意のパスワードを生成するため、ネットワーク通信に依存せず、高いセキュリティを提供します。

FIDO(Fast Identity Online)規格に基づく認証は、次世代の認証技術として注目されています。FIDO2/WebAuthn標準では、公開鍵暗号化を基盤とした認証により、フィッシング攻撃に対して根本的な耐性を持ちます。FIDO対応セキュリティキーの導入により、パスワードレス認証の実現も可能になります。

生体認証技術の進歩により、指紋認証、顔認証、虹彩認証、声紋認証などが実用化されています。これらの技術は利便性が高い一方で、生体情報の漏洩リスクや偽造攻撃への対策が重要な課題となっています。高精度生体認証デバイスの選択には、セキュリティレベルとユーザビリティのバランスを慎重に検討する必要があります。

パスワード管理のベストプラクティス

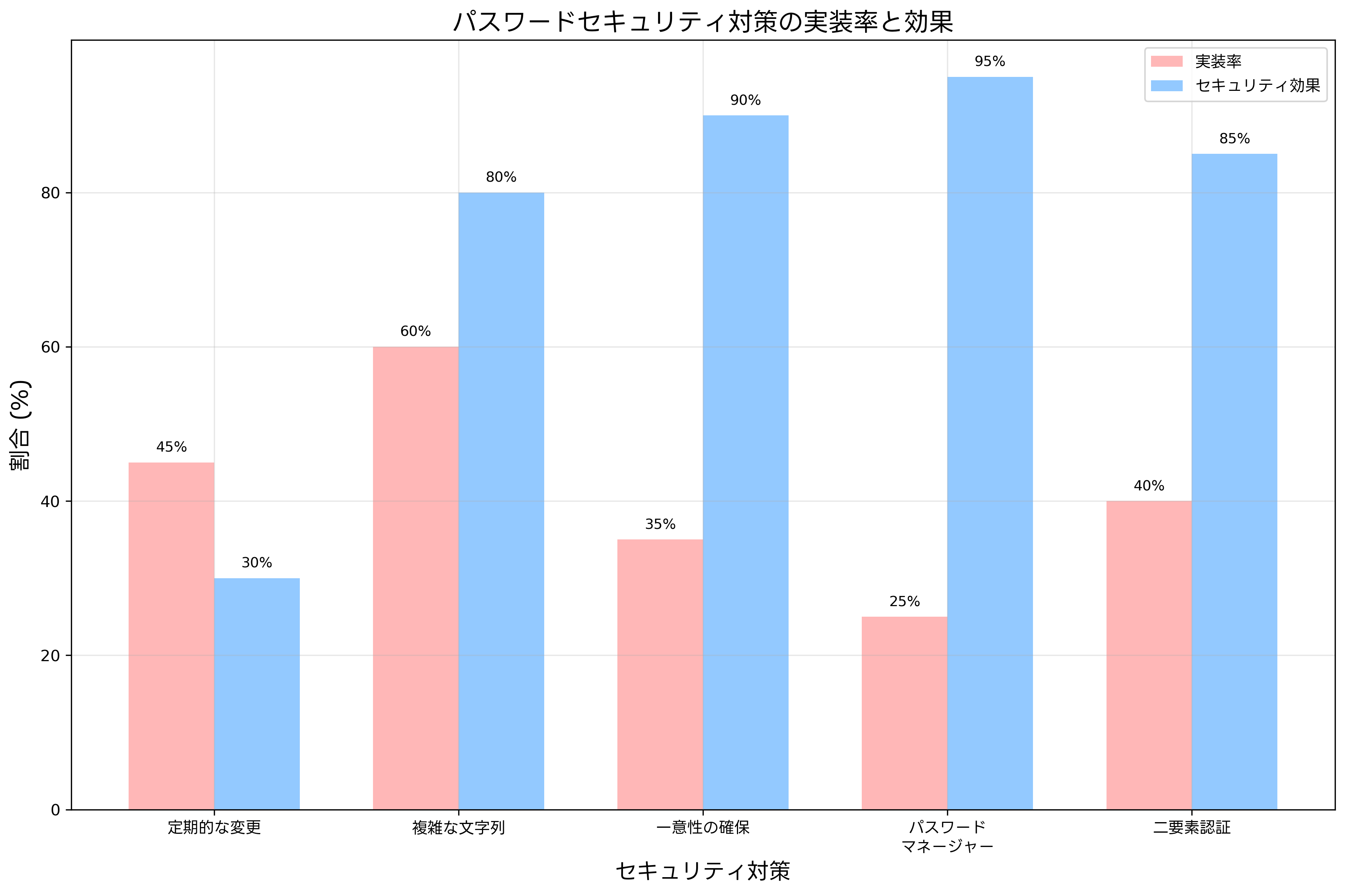

効果的なパスワード管理は、個人レベルと組織レベルの両方で重要です。従来のパスワード管理指針では定期的な変更が推奨されていましたが、近年の研究により、頻繁な変更がかえってセキュリティを低下させる可能性が指摘されています。現在では、強力なパスワードの長期使用と、侵害が確認された場合の即座の変更が推奨されています。

パスワードの一意性確保は、最も重要なセキュリティ原則の一つです。同じパスワードを複数のサービスで使用することは、一つのサービスが侵害された場合に他のサービスにも影響が波及するリスクを生みます。しかし、すべてのサービスで異なる強力なパスワードを記憶することは現実的ではないため、パスワードマネージャーの使用が強く推奨されています。

高品質なパスワードマネージャーは、強力なマスターパスワードで保護された暗号化されたデータベースに、すべてのパスワードを安全に保存します。多くのパスワードマネージャーは、自動的なパスワード生成機能、ブラウザ統合、多デバイス同期などの便利な機能を提供しています。

企業環境では、エンタープライズ向けパスワード管理ソリューションの導入により、組織全体でのパスワード管理を統一できます。これらのソリューションには、集中管理機能、コンプライアンス報告、特権アカウント管理などの機能が含まれています。

パスワード生成においては、真の乱数性の確保が重要です。人間が作成するパスワードは予測可能なパターンを持つことが多いため、暗号学的に安全な乱数生成器を使用したパスワード生成ツールの活用が推奨されます。

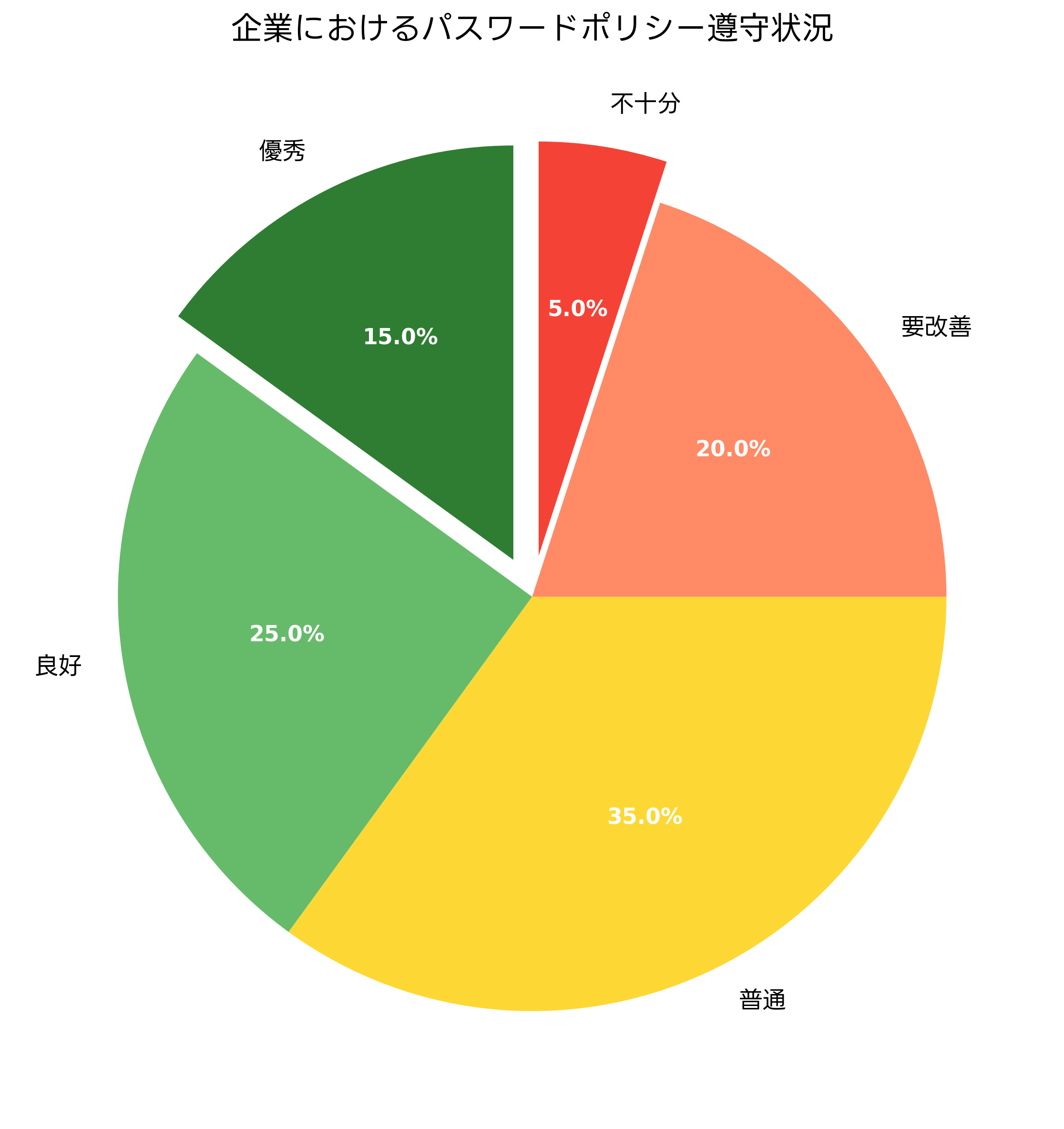

組織におけるパスワードポリシーの設計と実装

企業や組織でのパスワードセキュリティを確保するためには、包括的なパスワードポリシーの策定と実装が不可欠です。効果的なポリシーは、セキュリティ要件とユーザビリティのバランスを適切に取り、組織の特性とリスク評価に基づいて設計される必要があります。

パスワードポリシーの核となる要素には、最小文字数、文字種の要件、禁止パスワードリスト、アカウントロックアウト設定などがあります。NIST SP 800-63Bなどの国際標準に準拠したポリシー設計により、セキュリティレベルの向上と法規制への対応を両立できます。

アカウントロックアウトポリシーは、ブルートフォース攻撃を防ぐ重要な防御機能ですが、一方でサービス拒否攻撃の手段としても悪用される可能性があります。適切な閾値設定とロックアウト解除手順の策定により、セキュリティと可用性のバランスを取ることが重要です。

パスワード強度の自動チェック機能の実装により、ユーザーがパスワードを設定する際にリアルタイムでフィードバックを提供できます。パスワード強度チェックAPIの活用により、効率的な実装が可能です。

定期的なパスワード監査により、組織内での侵害されたパスワードの使用を検出できます。パスワード監査ツールを使用して、既知の漏洩データベースとの照合や弱いパスワードの特定を自動化できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、パスワード認証に関する問題が情報セキュリティ分野で頻繁に出題されています。出題範囲は、基本的な認証メカニズムから高度なセキュリティ技術まで幅広くカバーされており、理論的理解と実践的応用の両方が求められます。

午前問題では、ハッシュ関数の特性、ソルトの役割、パスワード強度の計算、攻撃手法の分類などが問われます。特に、SHA系ハッシュ関数の特徴や、bcrypt、scryptなどのパスワード特化ハッシュ関数の違いについての理解が重要です。

午後問題では、より実践的なシナリオでの問題解決能力が評価されます。企業のパスワードポリシー設計、インシデント対応、多要素認証の導入計画などの文脈で、パスワード認証の知識を活用する能力が求められます。

試験対策としては、応用情報技術者試験の専門書による理論学習と、情報セキュリティ技術書による実践的知識の習得が効果的です。また、過去問題集を活用した演習により、出題パターンの理解と解答テクニックの習得が可能です。

新技術動向とパスワードレス認証への移行

パスワード認証技術は現在、重要な転換点を迎えています。従来のパスワードベース認証の限界が明らかになる中、パスワードレス認証技術への移行が加速しています。この動向は、ユーザビリティの向上とセキュリティ強化の両立を実現する可能性を秘めています。

WebAuthn標準の普及により、ブラウザネイティブな生体認証やハードウェアキーによる認証が実用化されています。主要なWebブラウザとオペレーティングシステムがWebAuthnをサポートしており、WebAuthn対応デバイスの普及も進んでいます。

Microsoft、Google、Appleなどの主要技術企業は、FIDO Allianceと協力してパスキー(Passkeys)技術の標準化を推進しています。パスキーは、デバイス間での同期可能な暗号鍵ペアを使用し、フィッシング攻撃に対する根本的な耐性を提供します。

人工知能技術の進歩により、行動生体認証や継続認証などの新しい認証手法も実用化されています。ユーザーのタイピングパターン、マウス操作、歩行パターンなどの行動特性を分析することで、継続的な身元確認が可能になります。行動生体認証ソリューションの導入により、従来の静的認証から動的認証への移行が進んでいます。

ブロックチェーン技術を活用した分散型ID(DID)システムも注目されています。中央集権的な認証局に依存しない自己主権型アイデンティティにより、プライバシー保護と認証の両立が可能になります。

量子コンピューティング時代への備え

量子コンピューターの実用化が現実味を帯びる中、現在の暗号化技術に対する脅威が懸念されています。パスワード認証システムで使用されているハッシュ関数も、量子アルゴリズムによる攻撃の影響を受ける可能性があります。

Groverアルゴリズムにより、従来のハッシュ関数の安全性が平方根の時間で破られる可能性があります。これに対応するため、量子耐性暗号アルゴリズムの研究開発と標準化が進められています。

NIST(米国国立標準技術研究所)は、ポスト量子暗号標準の策定を進めており、格子暗号、符号ベース暗号、多変数暗号などの量子耐性アルゴリズムが候補として検討されています。

組織においては、量子脅威に対する長期的な対策計画の策定が重要です。量子セキュリティ対策コンサルティングサービスの活用により、適切な移行戦略を立案できます。

クラウド時代のパスワード管理戦略

クラウドサービスの普及により、パスワード管理の複雑性が増大しています。複数のクラウドプロバイダー、SaaSアプリケーション、ハイブリッドクラウド環境での一貫したセキュリティ管理が課題となっています。

シングルサインオン(SSO)ソリューションにより、複数のクラウドサービスへの統一認証が可能になります。エンタープライズSSOの導入により、ユーザビリティの向上とセキュリティ管理の簡素化を両立できます。

Identity as a Service(IDaaS)プラットフォームでは、クラウドベースでの包括的なID管理が提供されます。認証、認可、プロビジョニング、監査などの機能を統合したプラットフォームにより、効率的なパスワード管理が実現できます。

ゼロトラストアーキテクチャの採用により、ネットワーク境界に依存しないセキュリティモデルが注目されています。すべてのアクセス要求を検証し、継続的な認証により動的なセキュリティを実現します。ゼロトラストソリューションの導入により、クラウド時代に適応したセキュリティアーキテクチャを構築できます。

まとめ

パスワード認証は、情報セキュリティの基盤技術として長年にわたって重要な役割を果たしてきました。しかし、技術の進歩と脅威の高度化により、従来のパスワード認証単体では十分なセキュリティを提供することが困難になっています。多要素認証、パスワードレス認証、継続認証などの新技術との組み合わせにより、より堅牢で使いやすい認証システムの構築が可能になります。

応用情報技術者試験においても、パスワード認証に関する理解は必須の知識です。基本的な仕組みから最新の技術動向まで幅広い知識を身につけることで、実際の業務でも活用できる実践的な能力を獲得できます。

組織においては、包括的なパスワード管理戦略の策定と実装により、情報資産を効果的に保護できます。技術的対策と人的対策の両面からアプローチし、継続的な改善により変化する脅威に対応することが重要です。適切なツールとソリューションの活用により、セキュリティレベルの向上と運用効率の改善を両立できます。