パッチ管理は、現代の情報システム運用において不可欠な要素として位置づけられています。この管理プロセスは、ソフトウェアの脆弱性を修正し、システムの安全性と安定性を維持するための体系的なアプローチです。応用情報技術者試験においても頻出の重要なトピックであり、システム管理者やITエンジニアにとって必須の知識となっています。

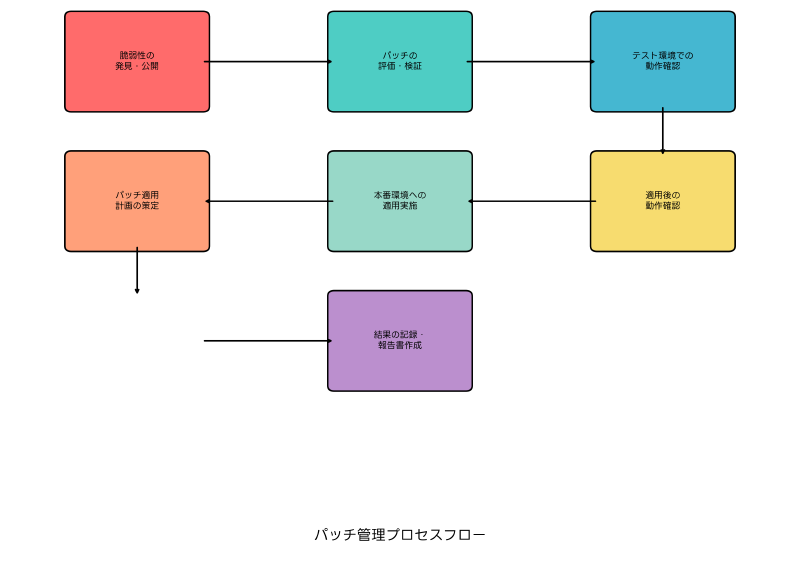

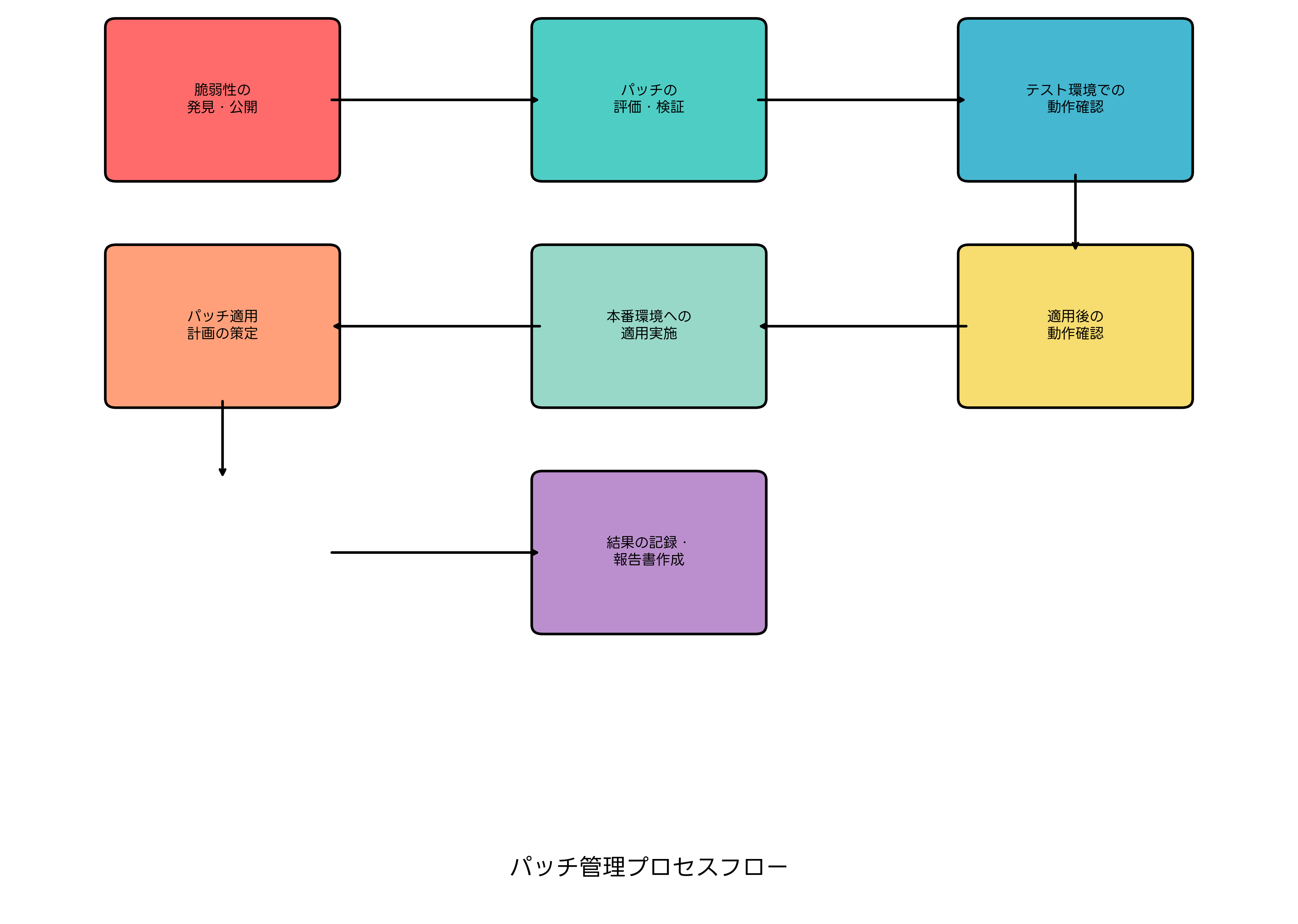

パッチ管理とは、オペレーティングシステム、アプリケーションソフトウェア、ファームウェアなどに対して、セキュリティ修正プログラムや機能改善を行うアップデートを計画的に適用する一連のプロセスです。このプロセスには、脆弱性の評価、パッチの検証、テスト環境での動作確認、本番環境への適用、適用後の監視といった複数の段階が含まれます。

パッチ管理の重要性と現状

現代のIT環境においては、新たな脆弱性が日々発見され、これらに対する迅速な対応が求められています。サイバー攻撃の手法が高度化する中で、未パッチの脆弱性を狙った攻撃は特に深刻な脅威となっています。実際に、多くの重大なセキュリティインシデントが、既知の脆弱性に対するパッチが適用されていないことが原因で発生しています。

組織におけるパッチ管理の課題は多岐にわたります。システムの複雑化により、パッチ適用によるシステム間の相互影響を予測することが困難になっています。また、24時間365日稼働するビジネスクリティカルなシステムでは、メンテナンス時間の確保も重要な課題となります。さらに、システム管理ツールやパッチ管理ソフトウェアの導入コストと効果のバランスを取ることも重要な検討事項です。

パッチ管理の効果的な実施には、技術的な対策だけでなく、組織全体での取り組みが必要です。経営層の理解と支援、適切な予算配分、専門スキルを持った人材の確保、そして明確なポリシーとプロセスの策定が不可欠です。これらの要素が揃って初めて、効果的なパッチ管理が実現できます。

脆弱性の分類と対応の優先順位

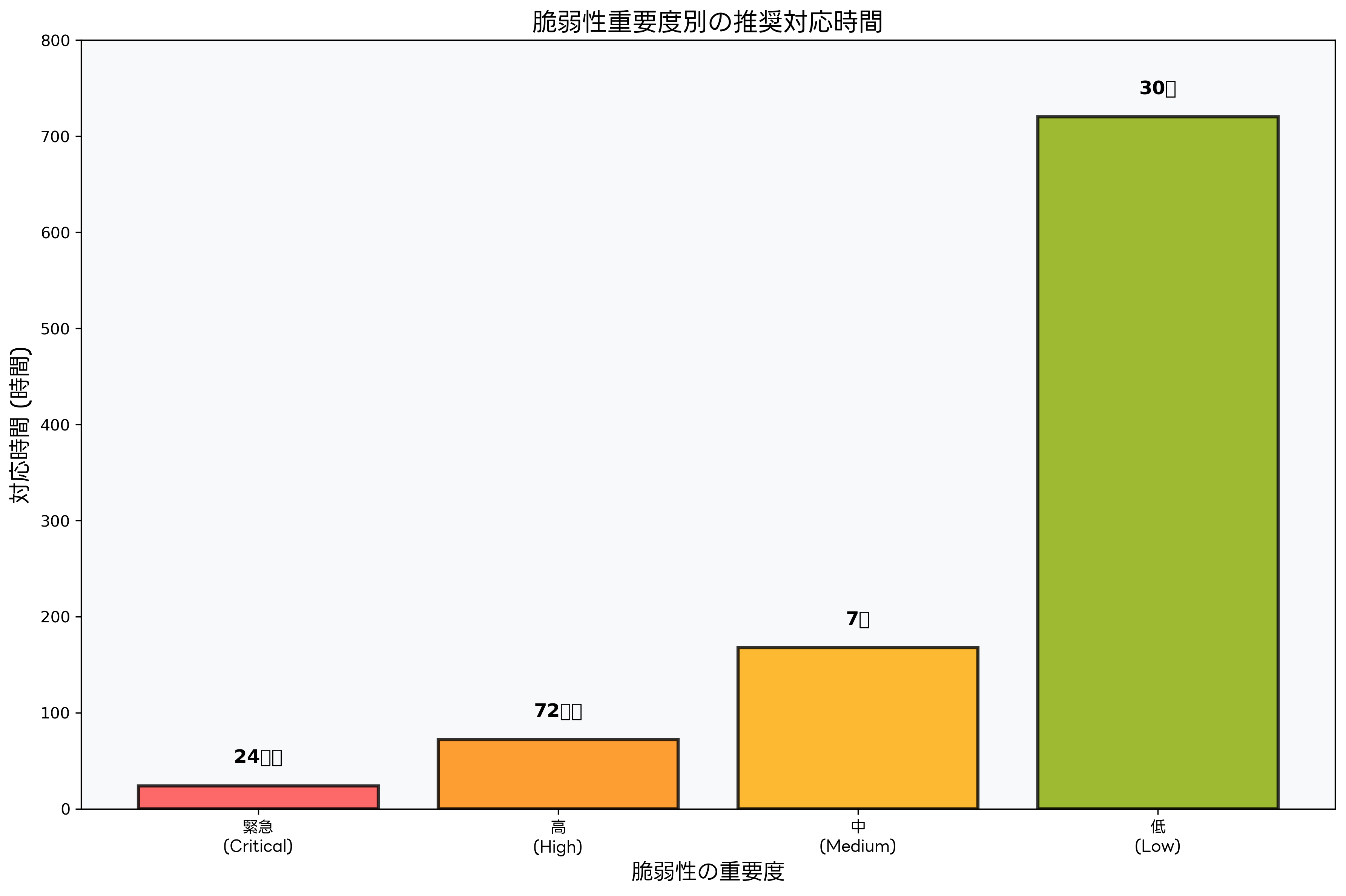

脆弱性の重要度は、CVSS(Common Vulnerability Scoring System)スコアやベンダーの評価基準に基づいて分類されます。一般的に、緊急度の高い脆弱性から順に対応することが推奨されており、各レベルに応じた対応時間の目安が設定されています。

緊急レベルの脆弱性は、悪意のある攻撃者によって積極的に悪用されている、またはその可能性が極めて高い脆弱性です。これらの脆弱性に対しては、24時間以内の対応が求められます。このような緊急事態に備えて、緊急対応用のシステム管理ツールやリモートアクセスソリューションの準備が重要です。

高レベルの脆弱性は、攻撃の可能性があり、システムに重大な影響を与える可能性がある脆弱性です。これらに対しては72時間以内の対応が一般的な目安となります。中レベルの脆弱性は1週間以内、低レベルの脆弱性は1ヶ月以内の対応が推奨されています。

脆弱性の評価においては、単にCVSSスコアだけでなく、自組織の環境における実際のリスクを考慮することが重要です。例えば、内部ネットワークからのみアクセス可能なシステムの脆弱性と、インターネットに直接公開されているWebサーバーの脆弱性では、同じCVSSスコアでも実際のリスクレベルは大きく異なります。このような評価を効率的に行うため、脆弱性評価ツールの活用が推奨されます。

パッチ管理プロセスの詳細

効果的なパッチ管理を実現するためには、体系的なプロセスの確立が不可欠です。このプロセスは、脆弱性の発見から適用後の監視まで、複数の段階にわたって実施されます。

最初の段階は脆弱性情報の収集と評価です。CERT(Computer Emergency Response Team)、ベンダーのセキュリティアドバイザリ、CVE(Common Vulnerabilities and Exposures)データベースなどから、最新の脆弱性情報を継続的に収集します。この作業を効率化するため、脆弱性情報収集ツールやセキュリティ情報管理システムの導入が有効です。

次の段階は、パッチの評価と検証です。ベンダーから提供されるパッチを、自組織の環境に適用する前に、その影響範囲と必要性を詳細に評価します。この評価には、技術的な影響だけでなく、ビジネスへの影響も含めて検討する必要があります。評価の結果、適用が必要と判断されたパッチについては、テスト環境での動作確認を実施します。

テスト環境での動作確認は、パッチ管理プロセスの中でも特に重要な段階です。本番環境を可能な限り忠実に再現したテスト環境で、パッチ適用後のシステムの動作を確認します。この段階で問題が発見された場合は、対策を検討し、必要に応じて適用時期を延期することもあります。テスト環境の構築と管理には、仮想化ソリューションやクラウドテスト環境の活用が効果的です。

パッチ適用の成功要因と失敗要因

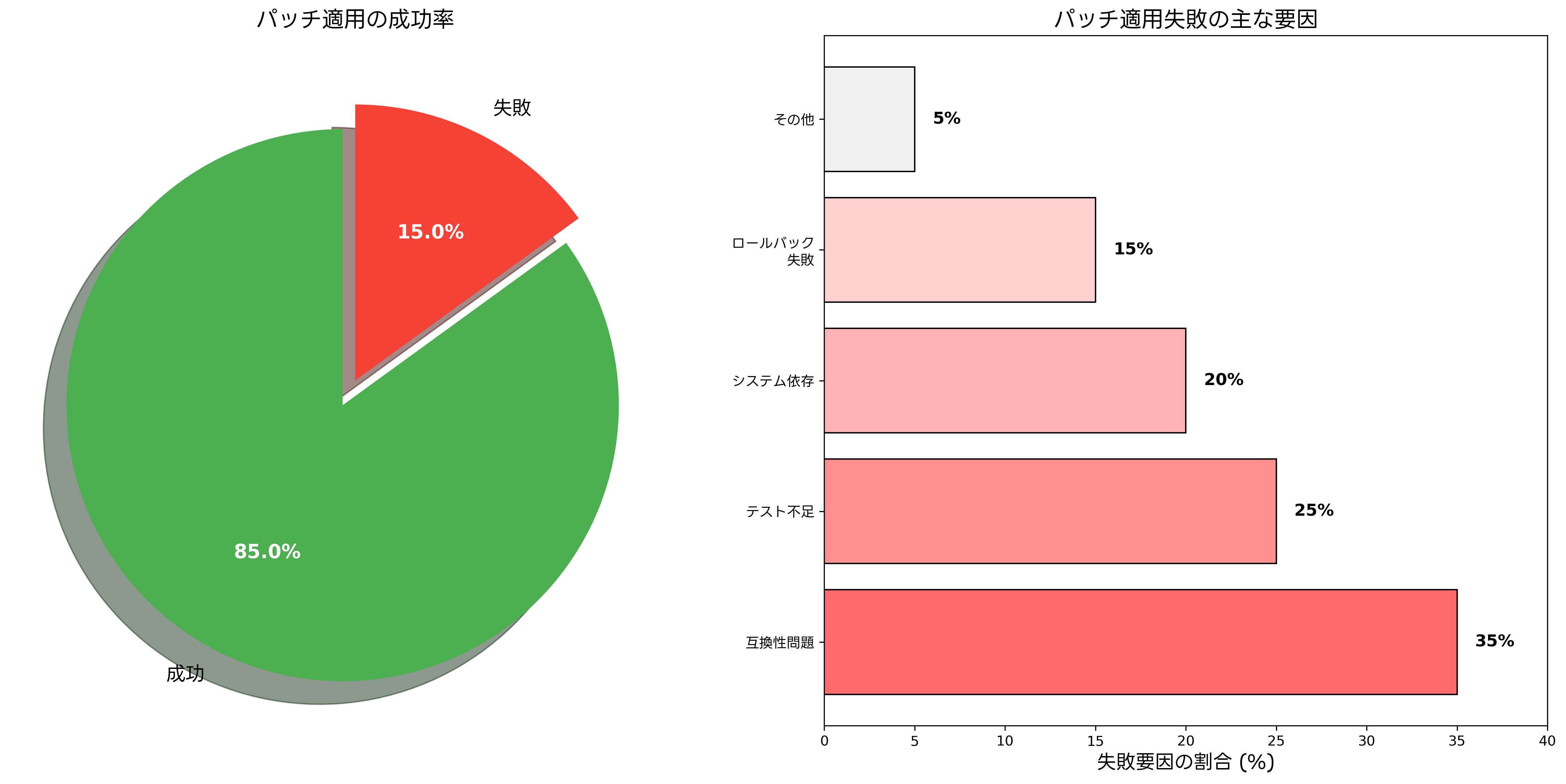

パッチ適用の成功率を向上させるためには、過去の事例から学ぶことが重要です。統計的に見ると、適切なプロセスを経て実施されるパッチ適用の成功率は85%程度となっています。一方で、15%程度の失敗が発生しており、これらの失敗要因を理解し、対策を講じることが重要です。

パッチ適用失敗の最も多い要因は互換性問題です。特に、カスタマイズされたアプリケーションや古いシステムでは、パッチ適用によってシステムが正常に動作しなくなる場合があります。この問題を防ぐため、アプリケーション互換性検証ツールの活用が推奨されます。

テスト不足も重要な失敗要因です。時間的制約や人的リソースの制約により、十分なテストが実施されずにパッチが適用される場合があります。このような状況を避けるため、自動化テストツールの導入により、効率的なテストプロセスの構築が重要です。

システム依存の問題は、特定のシステム環境でのみ発生する問題です。ハードウェア構成、ネットワーク構成、他のソフトウェアとの組み合わせなどが原因で、予期しない問題が発生する場合があります。このような問題に対処するため、システム構成管理ツールを使用して、システム環境を詳細に把握し、文書化することが重要です。

ロールバック失敗は、パッチ適用後に問題が発生した際に、元の状態に戻すことができない問題です。この問題を防ぐため、パッチ適用前には必ずシステムバックアップソリューションを使用して、完全なバックアップを取得することが必要です。また、スナップショット機能を活用することで、迅速なロールバックが可能になります。

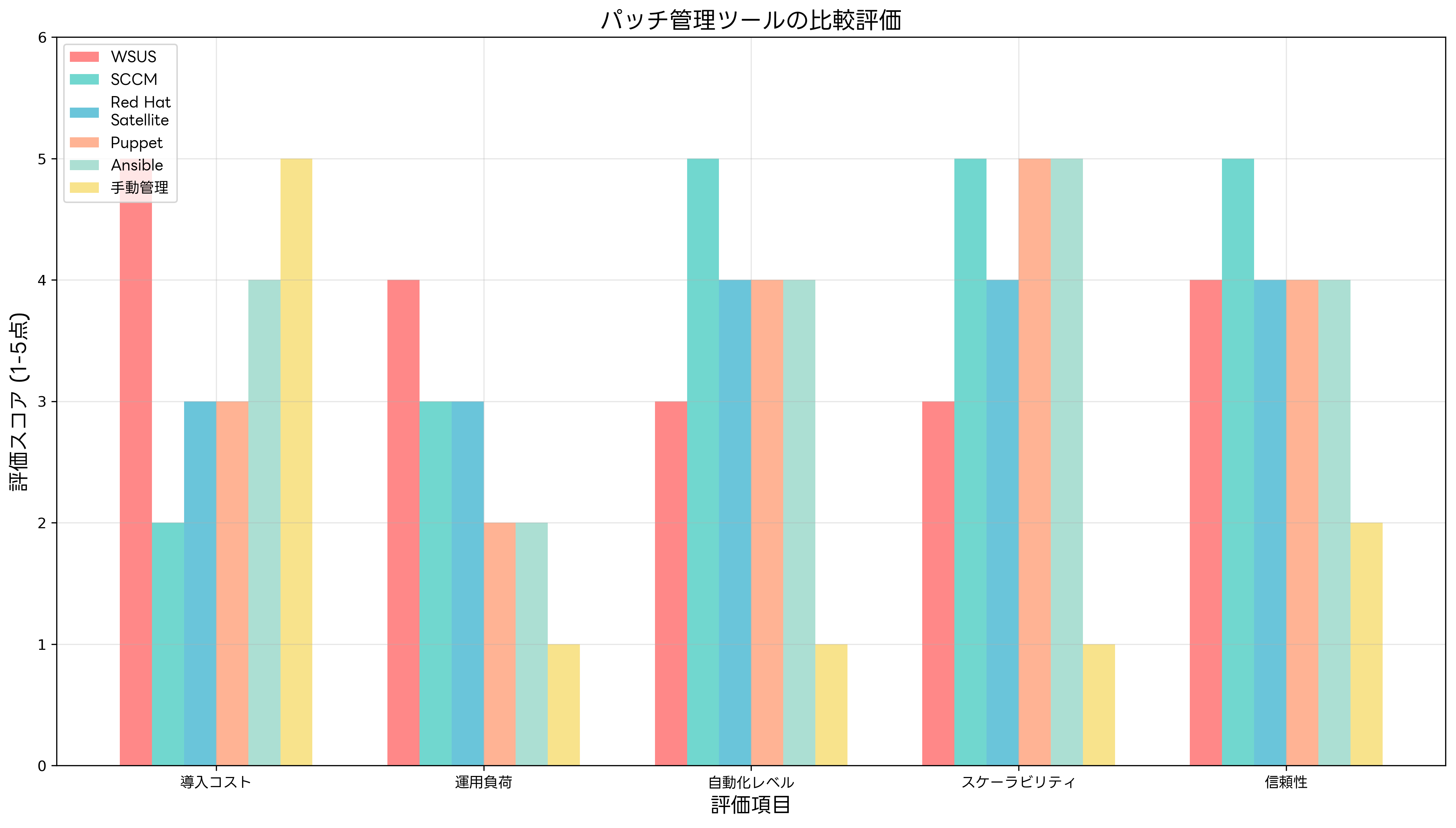

パッチ管理ツールの選択と活用

効果的なパッチ管理を実現するためには、適切なツールの選択と活用が重要です。市場には様々なパッチ管理ツールが存在し、それぞれに特徴と適用場面があります。

WSUS(Windows Server Update Services)は、Microsoftが提供する無料のパッチ管理ツールです。Windows環境に特化しており、導入コストが低く、中小規模の環境では最適な選択肢となります。しかし、自動化レベルやスケーラビリティには限界があり、大規模環境では他のソリューションの検討が必要です。

SCCM(System Center Configuration Manager)は、より高度な機能を提供するエンタープライズ向けのソリューションです。パッチ管理だけでなく、ソフトウェア配布、資産管理、リモート制御などの包括的な機能を提供します。導入コストは高いですが、大規模環境では投資対効果が高いソリューションです。このようなエンタープライズソリューションの導入には、専門的なトレーニングが必要です。

Red Hat Satelliteは、Red Hat Enterprise Linux環境に特化したパッチ管理ソリューションです。Linuxサーバーの管理に特化した機能を提供し、企業のLinux環境では標準的な選択肢となっています。

PuppetやAnsibleは、Infrastructure as Code(IaC)の概念に基づく構成管理ツールです。パッチ管理だけでなく、システム全体の構成管理を自動化できるため、DevOpsの実践において重要な役割を果たします。これらのツールを効果的に活用するため、DevOps関連の技術書での学習が推奨されます。

手動管理は、小規模環境や特殊な要件がある場合に選択される方法です。導入コストは最も低いですが、運用負荷が高く、人的ミスのリスクも高くなります。手動管理を効率化するため、システム管理用のスクリプト集の活用が有効です。

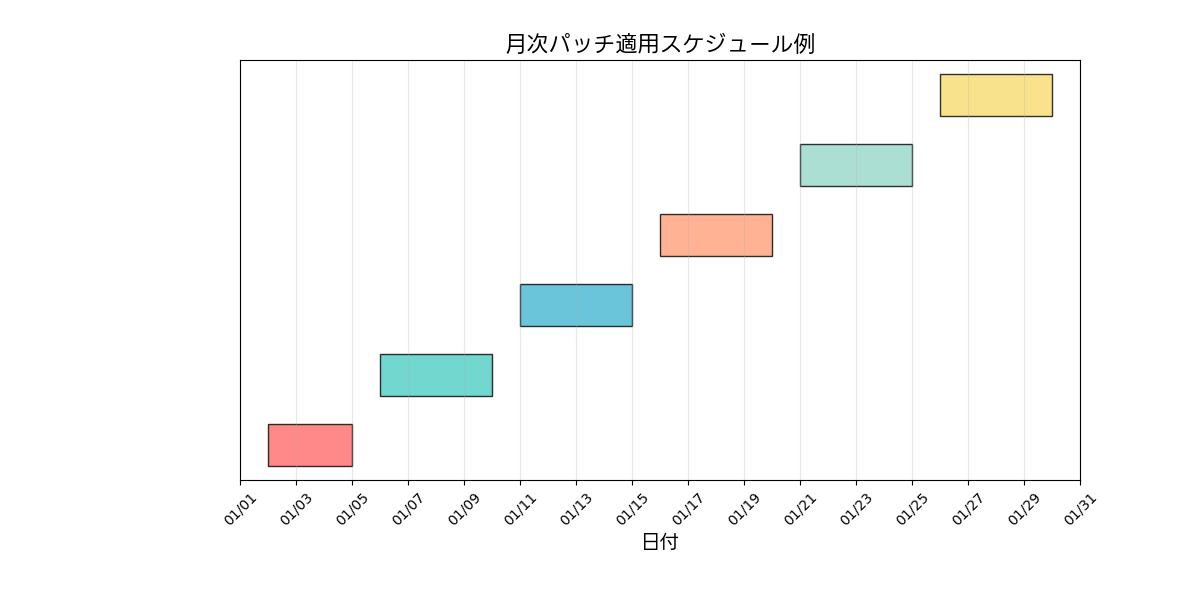

パッチ適用スケジュールの計画と実行

効果的なパッチ管理には、適切なスケジューリングが不可欠です。パッチ適用スケジュールは、脆弱性の緊急度、システムの重要度、ビジネスへの影響、利用可能なメンテナンス時間などを総合的に考慮して策定する必要があります。

月次の定期パッチ適用サイクルは、多くの組織で採用されている標準的なアプローチです。Microsoftの月例セキュリティ更新プログラムの公開スケジュールに合わせて、毎月第2火曜日(パッチ・チューズデー)から約2週間のサイクルでパッチ適用を実施します。このスケジュールでは、脆弱性評価、テスト環境での検証、本番環境への適用、監視・確認、報告書作成という一連のプロセスを体系的に実施します。

緊急パッチの場合は、通常のスケジュールとは別に、迅速な対応が必要です。緊急パッチのプロセスでは、通常のテスト期間を短縮し、リスクを受け入れながらも迅速な適用を行います。このような緊急対応に備えて、緊急対応マニュアルの整備と定期的な訓練が重要です。

パッチ適用の時期については、システムの利用パターンを考慮することが重要です。業務時間外や休日を利用してパッチ適用を実施することで、ビジネスへの影響を最小限に抑えることができます。また、段階的な適用により、問題が発生した場合の影響範囲を限定することも効果的です。

メンテナンス時間の確保は、パッチ管理において重要な課題です。24時間365日稼働するシステムでは、計画的なメンテナンス時間の確保が困難な場合があります。このような環境では、高可用性システム構成やローリングアップデートの手法を活用することで、サービス停止時間を最小限に抑えることができます。

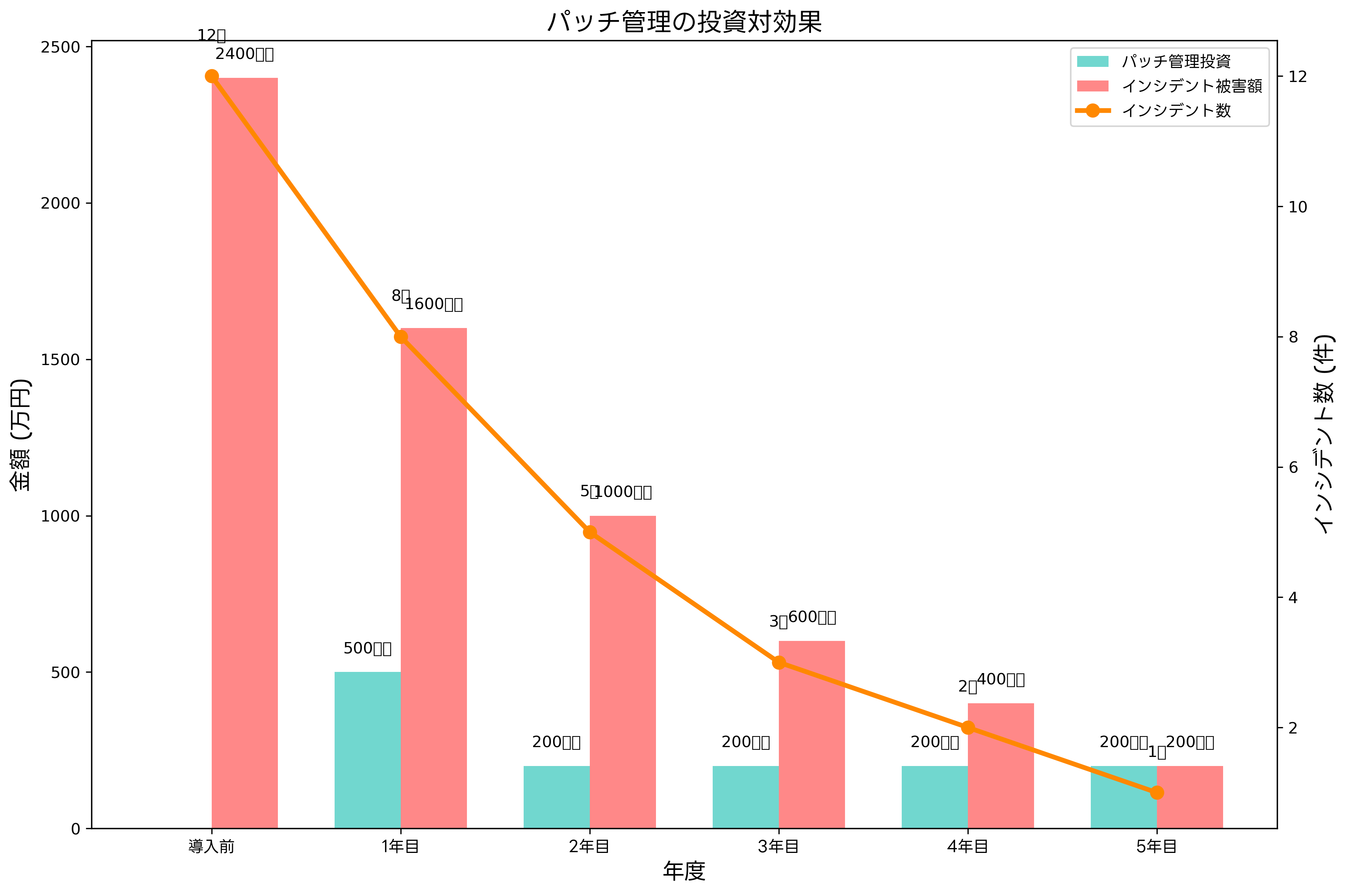

パッチ管理の投資対効果

パッチ管理への投資は、長期的な視点で見ると高い投資対効果を実現します。適切なパッチ管理の実施により、セキュリティインシデントの発生を大幅に削減でき、結果として組織全体のリスクとコストを削減できます。

パッチ管理システムの導入初年度は、ツールの購入費用、システム構築費用、トレーニング費用などの初期投資が必要です。しかし、システムが稼働を開始すると、セキュリティインシデントの発生頻度が大幅に減少し、インシデント対応にかかるコストも削減されます。

投資対効果の計算においては、直接的なコスト削減だけでなく、間接的な効果も考慮する必要があります。セキュリティインシデントによる信頼失墜、法的責任、規制当局への対応、顧客対応などの間接的なコストは、直接的な復旧コストを大きく上回る場合があります。

また、パッチ管理の自動化により、システム管理者の工数削減も期待できます。手動でのパッチ適用作業にかかる時間を、より戦略的な業務に活用することで、組織全体の生産性向上にも貢献します。自動化を効果的に実現するため、ITプロセス自動化ツールの導入が推奨されます。

コンプライアンスの観点からも、パッチ管理は重要な投資です。多くの業界標準や規制要件では、適切なパッチ管理の実施が要求されています。これらの要求に対応するためのコンプライアンス管理ソフトウェアの導入により、監査対応の効率化も図れます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、パッチ管理は情報セキュリティマネジメントの重要な要素として頻繁に出題されています。特に、パッチ管理プロセス、脆弱性評価、リスク管理の観点からの出題が多く見られます。

午前問題では、CVSSスコアの計算、脆弱性の分類、パッチ適用の優先順位決定、パッチ管理ツールの特徴などが問われます。これらの問題に対応するため、応用情報技術者試験の参考書での学習に加え、実際のパッチ管理ツールの操作経験も重要です。

午後問題では、より実践的な場面でのパッチ管理の適用が問われます。企業のIT環境を想定したケーススタディにおいて、適切なパッチ管理戦略の策定、緊急パッチへの対応、インシデント発生時の対処などが出題されます。

試験対策としては、理論的な知識だけでなく、実際の企業環境でのパッチ管理の実践例を理解することが重要です。システム管理の実践書やセキュリティ管理のケーススタディを通じて、実践的な知識を身につけることが推奨されます。

また、パッチ管理の関連技術として、脆弱性スキャン、ペネトレーションテスト、インシデント対応などの知識も重要です。これらの技術分野についても、情報セキュリティ技術書での学習が効果的です。

クラウド環境でのパッチ管理

近年のクラウド採用の拡大に伴い、クラウド環境でのパッチ管理も重要な課題となっています。クラウド環境では、従来のオンプレミス環境とは異なる考慮事項があり、新しいアプローチが必要です。

IaaS(Infrastructure as a Service)環境では、仮想マシンのパッチ管理は利用者の責任となります。この場合、従来のパッチ管理ツールをクラウド環境に適用することが可能ですが、クラウドの特性を活かした効率的な管理手法の採用が推奨されます。クラウド管理ツールを活用することで、複数のクラウドプロバイダーにまたがる環境の一元管理が可能になります。

PaaS(Platform as a Service)環境では、プラットフォーム層のパッチ管理はクラウドプロバイダーが担当し、アプリケーション層のパッチ管理は利用者の責任となります。この責任分界点を明確に理解し、適切な管理を実施することが重要です。

SaaS(Software as a Service)環境では、パッチ管理はクラウドプロバイダーが完全に担当しますが、利用者はサービスの更新スケジュールを把握し、ビジネスへの影響を評価する必要があります。

コンテナ環境でのパッチ管理では、コンテナイメージの管理が重要です。ベースイメージのパッチ適用により、新しいコンテナイメージを作成し、ローリングアップデートによってサービスを更新します。この際、コンテナセキュリティツールを使用して、脆弱性の検出と管理を自動化することが効果的です。

ゼロダウンタイムパッチ適用

ビジネスクリティカルなシステムでは、サービス停止時間を最小限に抑えながらパッチを適用する技術が重要です。ゼロダウンタイムパッチ適用は、この要求に応える高度な技術として注目されています。

ローリングアップデートは、複数のサーバーで構成されるシステムにおいて、一台ずつ順次パッチを適用する手法です。ロードバランサーが正常なサーバーにのみトラフィックを転送することで、サービス全体の可用性を維持します。この手法を効果的に実施するため、ロードバランサーやヘルスチェック機能の導入が重要です。

ブルーグリーンデプロイメントは、本番環境と同じ構成の待機環境を用意し、パッチ適用後に本番環境と待機環境を切り替える手法です。問題が発生した場合は即座に元の環境に戻すことができるため、リスクを最小限に抑えながらパッチ適用を実施できます。

カナリアリリースは、新しいバージョンを一部のユーザーやトラフィックに対してのみ適用し、段階的に展開範囲を拡大する手法です。問題の早期発見と影響範囲の限定が可能で、大規模システムでの安全なパッチ適用に効果的です。

これらの高度な手法を実現するため、継続的インテグレーション・継続的デプロイメント(CI/CD)ツールの導入が推奨されます。また、モニタリングソリューションにより、パッチ適用後のシステム状態を継続的に監視することが重要です。

パッチ管理におけるセキュリティ考慮事項

パッチ管理自体がセキュリティリスクの源泉となる可能性があることも認識する必要があります。パッチの配布チャネルが攻撃者に悪用されたり、偽のパッチが配布されたりするリスクがあります。

パッチの真正性確認は、セキュアなパッチ管理の基本です。デジタル署名の検証、ハッシュ値の確認、信頼できるソースからの取得などにより、パッチの真正性を確保します。デジタル署名検証ツールの活用により、この検証プロセスを自動化できます。

パッチ配布ネットワークのセキュリティも重要です。パッチ管理サーバーへの不正アクセスを防ぐため、適切なアクセス制御、暗号化通信、監査ログの記録などの対策を実施します。ネットワークセキュリティ機器による通信制御とセキュリティ監視システムによる継続的な監視が必要です。

パッチ管理の権限管理も重要な要素です。パッチ適用権限を持つ管理者アカウントの管理、多要素認証の実装、権限の最小化などにより、内部からの脅威に対処します。特権アクセス管理(PAM)ソリューションの導入により、管理者権限の適切な制御が可能になります。

まとめ

パッチ管理は、現代の情報システム運用において不可欠な要素です。効果的なパッチ管理の実現には、技術的な対策、プロセスの整備、適切なツールの選択、組織的な取り組みが必要です。応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な経験の両方が求められます。

クラウド化、コンテナ化、DevOpsの普及により、パッチ管理の手法も進化し続けています。新しい技術やツールを積極的に活用し、継続的な改善を行うことで、組織のセキュリティレベルを向上させることができます。また、パッチ管理は単独の活動ではなく、包括的なセキュリティ戦略の一部として位置づけることが重要です。

今後も新たな脅威や技術の出現により、パッチ管理の重要性はさらに高まると予想されます。継続的な学習と実践により、変化する環境に対応できる能力を身につけることが、ITプロフェッショナルにとって不可欠となっています。