情報セキュリティの分野において、ペネトレーションテストは企業や組織のセキュリティ対策の有効性を評価するための重要な手法として位置づけられています。近年、サイバー攻撃の巧妙化と頻発化により、従来の守備的なセキュリティ対策だけでは不十分であることが明らかになっており、攻撃者の視点から自社システムの脆弱性を発見・評価するペネトレーションテストの重要性が高まっています。

ペネトレーションテストの基本的な定義

ペネトレーションテストは、システムやネットワークに対して実際の攻撃手法を模倣した侵入テストを実施し、セキュリティホールや脆弱性を発見・検証するプロセスです。日本語では「侵入テスト」や「ペンテスト」と呼ばれることもあります。このテストは、攻撃者が実際に用いる可能性のある技術や手法を使用して、システムの防御機能を突破できるかどうかを確認することを目的としています。

従来の脆弱性診断やセキュリティ監査とは異なり、ペネトレーションテストは単に脆弱性を発見するだけでなく、その脆弱性を実際に悪用してシステムに侵入できるかどうかを検証します。そのため、より実践的で現実的なセキュリティ評価が可能となり、組織のセキュリティ対策の実効性を正確に把握することができます。

ペネトレーションテストの歴史と発展

ペネトレーションテストの概念は1960年代に遡ります。当時、コンピュータシステムの普及とともに、システムのセキュリティ評価の必要性が認識されるようになりました。特に軍事や政府機関において、機密情報を扱うシステムの安全性を確保するため、攻撃者の視点からシステムを評価する手法が求められていました。

1970年代には、アメリカ国防総省(DoD)が「Red Team」と呼ばれる専門チームを組織し、システムに対する模擬攻撃を実施するようになりました。この取り組みが現在のペネトレーションテストの原型となっています。1980年代に入ると、民間企業でもコンピュータシステムの普及とともに、セキュリティ評価の重要性が認識され、ペネトレーションテストが徐々に商業化されていきました。

1990年代のインターネットの普及により、ネットワークセキュリティの重要性が急速に高まりました。この時期に、現在のペネトレーションテストに近い形の評価手法が確立され、専門的なセキュリティ評価ツールやネットワーク監視機器が開発されるようになりました。

ペネトレーションテストの分類と種類

ペネトレーションテストは、実施方法や対象範囲によって複数の種類に分類されます。まず、テスト実施者の事前知識の有無によって「ブラックボックステスト」「ホワイトボックステスト」「グレーボックステスト」に分類されます。

ブラックボックステストは、テスト実施者が対象システムに関する事前情報を一切持たない状態で実施されるテストです。この手法は、外部の攻撃者の視点を最も忠実に再現できる反面、テストに長時間を要する場合があります。実際の外部攻撃者は、標的システムについて詳細な情報を持っていないため、この手法により最も現実的な攻撃シナリオを評価することができます。

ホワイトボックステストでは、テスト実施者が対象システムの構成、設定、ソースコードなどの詳細情報を事前に入手してテストを実施します。この手法では、短時間で効率的に多くの脆弱性を発見できる反面、内部犯行や特権ユーザによる攻撃のシナリオを想定したテストとなります。システムの内部構造を理解している攻撃者による脅威を評価する際に有効です。

グレーボックステストは、ブラックボックステストとホワイトボックステストの中間的な位置づけで、限定的な情報を事前に提供してテストを実施します。一般的なユーザーアカウントの認証情報や、公開されている範囲のシステム情報を提供することが多く、内部ユーザーによる攻撃や、部分的な情報を持つ攻撃者による脅威を評価できます。

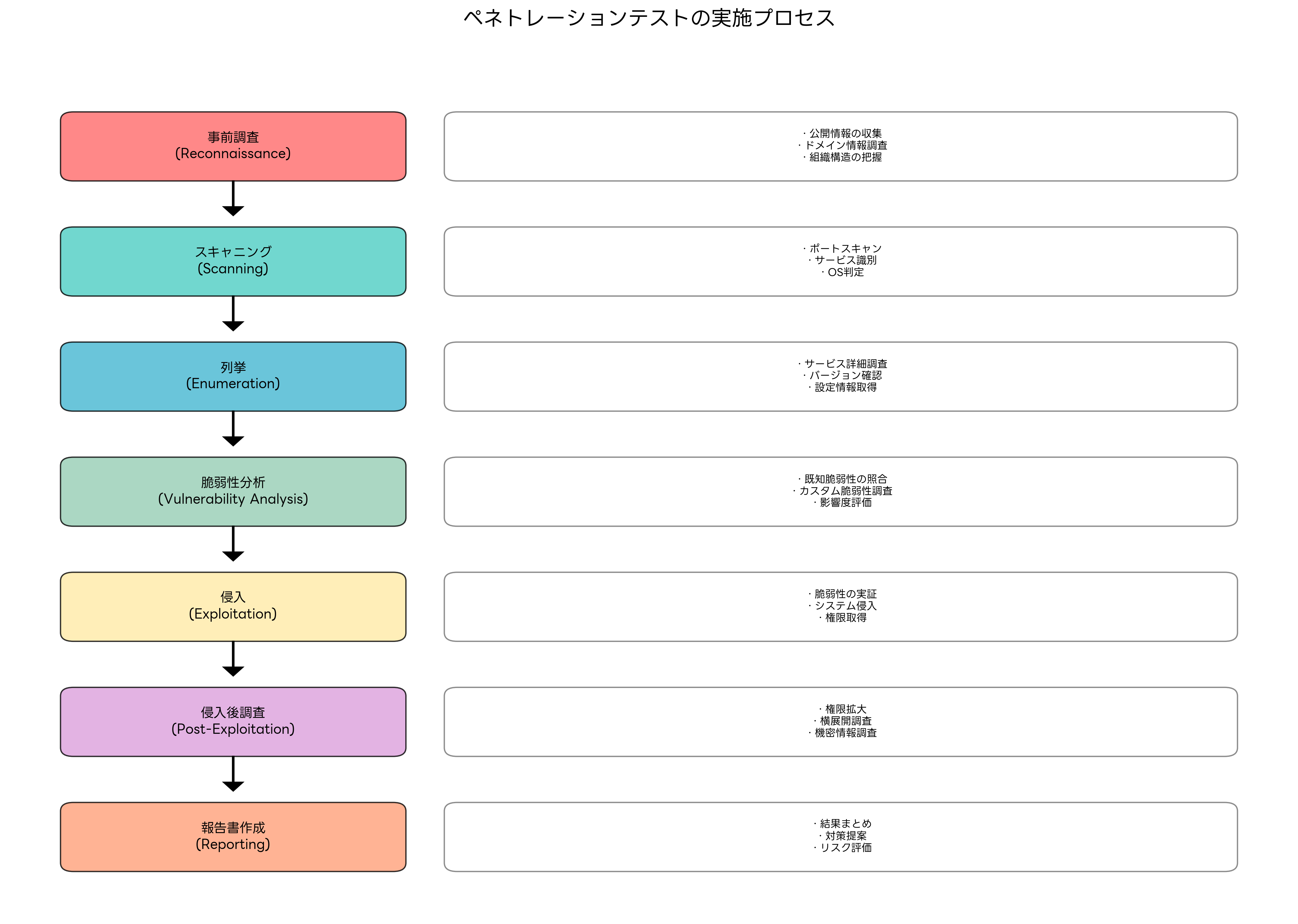

ペネトレーションテストの実施手順とプロセス

ペネトレーションテストは一般的に以下の段階を経て実施されます。まず、事前調査(Reconnaissance)の段階では、対象システムに関する情報を収集します。この段階では、公開されている情報源からドメイン名、IPアドレス、組織構造、使用技術などの情報を収集します。情報収集ツールやネットワーク解析ソフトを活用することで、効率的な情報収集が可能となります。

次に、スキャニング(Scanning)の段階では、対象システムに対してポートスキャンやサービス識別を実施し、稼働しているサービスや開放されているポートを特定します。この段階では、ポートスキャナーや脆弱性スキャナーなどの専門ツールが使用されます。

列挙(Enumeration)の段階では、特定されたサービスに対してより詳細な調査を実施し、バージョン情報や設定情報を取得します。この情報を基に、既知の脆弱性との照合を行い、攻撃対象となり得る箇所を特定します。システム監視ツールやログ解析ソフトを使用することで、システムの動作状況を詳細に把握できます。

脆弱性分析(Vulnerability Analysis)の段階では、収集した情報を基に、対象システムに存在する脆弱性を特定し、その深刻度を評価します。この段階では、最新の脆弱性情報データベースとの照合や、カスタムテストによる独自の脆弱性発見が行われます。

侵入(Exploitation)の段階では、特定された脆弱性を実際に悪用してシステムへの侵入を試みます。この段階では、エクスプロイト開発ツールや攻撃テストフレームワークなどの専門的なツールが使用されます。

侵入後の調査(Post-Exploitation)では、侵入に成功した場合に、どの程度の権限を取得できるか、どのような情報にアクセスできるかを調査します。また、他のシステムへの横展開の可能性についても評価を行います。

最後に、報告書作成(Reporting)の段階では、テスト結果を整理し、発見された脆弱性の詳細、影響範囲、対策方法などを記載した報告書を作成します。この報告書は、経営陣向けのエグゼクティブサマリーから、技術者向けの詳細な技術情報まで、対象読者に応じて適切な形式で作成されます。

ペネトレーションテストで使用される主要なツール

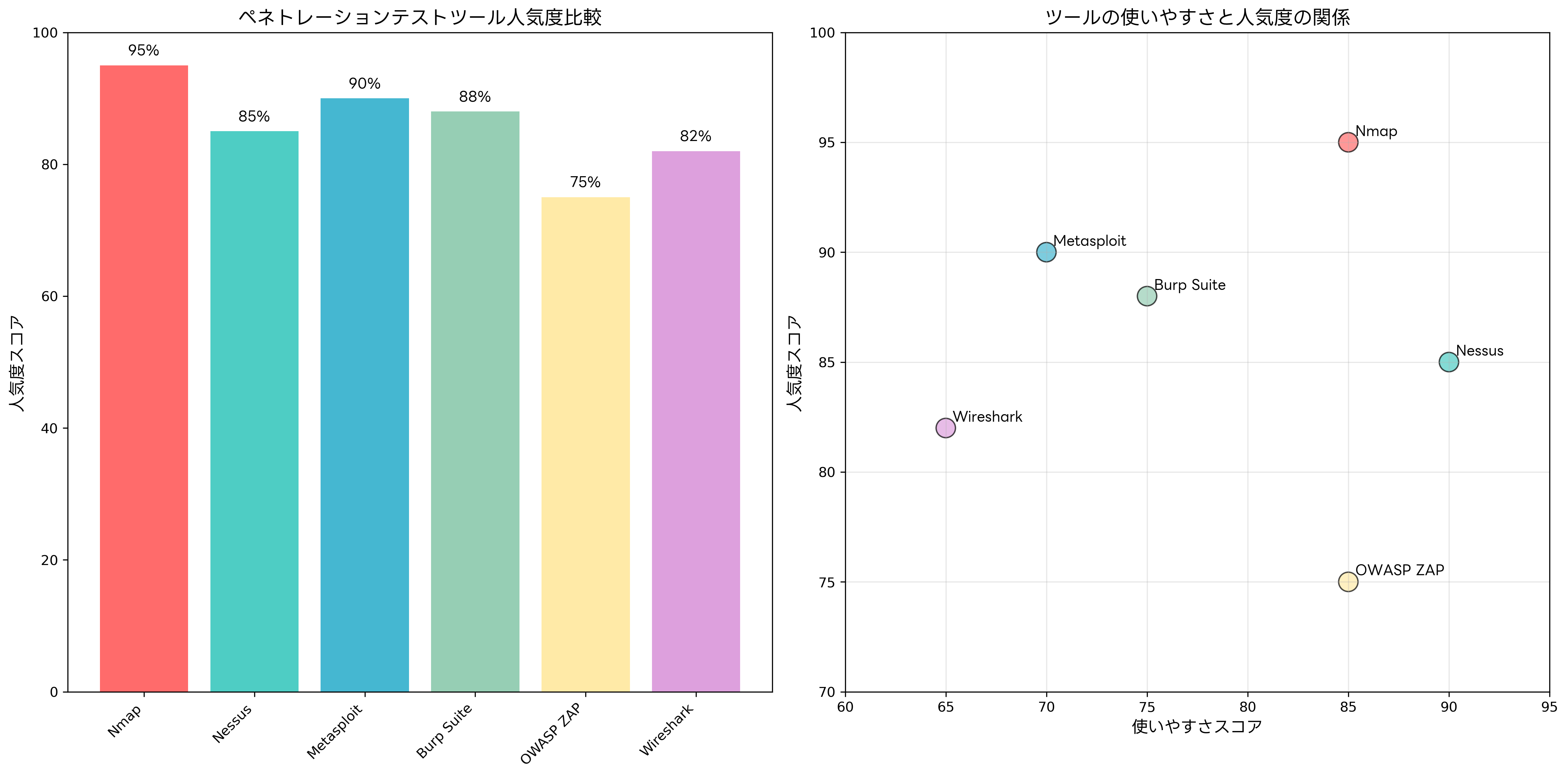

ペネトレーションテストでは、多種多様なツールが使用されます。情報収集段階では、NmapやMasscanなどのポートスキャナーが広く使用されています。これらのツールは、ネットワーク上のホストの発見やポートの開放状況を効率的に調査できます。より高度なネットワーク分析ツールを使用することで、ネットワークトラフィックの詳細な解析も可能になります。

脆弱性スキャンでは、NessusやOpenVASなどの商用・オープンソースのスキャナーが使用されます。これらのツールは、既知の脆弱性データベースと対象システムを照合し、潜在的なセキュリティホールを自動的に発見します。脆弱性管理ソフトと組み合わせることで、継続的な脆弱性管理が可能となります。

実際の侵入テストでは、MetasploitやCobalt Strikeなどのエクスプロイトフレームワークが使用されます。これらのツールは、発見された脆弱性を実際に悪用するためのエクスプロイトコードを提供し、侵入の成功確率を高めます。セキュリティテストプラットフォームを活用することで、より効率的なテストが可能になります。

Webアプリケーションのテストでは、Burp SuiteやOWASP ZAPなどの専用ツールが使用されます。これらのツールは、SQLインジェクション、クロスサイトスクリプティング、認証バイパスなどの一般的なWebアプリケーションの脆弱性を発見・検証できます。

無線ネットワークのテストでは、AircrackやKismetなどの無線専用ツールが使用されます。これらのツールは、無線LANの暗号化設定の強度や、不正アクセスポイントの発見などを行います。無線セキュリティアナライザーを使用することで、より詳細な無線ネットワークの分析が可能になります。

ペネトレーションテストの法的側面と倫理的配慮

ペネトレーションテストを実施する際には、法的な側面と倫理的な配慮が極めて重要です。まず、テストを実施する前には、対象システムの所有者から明確な書面による許可を得る必要があります。この許可書には、テストの範囲、期間、使用する手法、連絡先などを明記し、法的な問題を回避するための措置を講じます。

日本においては、不正アクセス禁止法により、他人のコンピュータシステムに無断で侵入する行為は犯罪として処罰されます。そのため、ペネトレーションテストを実施する際には、事前の承認と適切な契約書の締結が不可欠です。また、テスト中に発見した脆弱性情報や個人情報の取り扱いについても、厳格な機密保持契約を結ぶ必要があります。

国際的にも、各国のサイバーセキュリティ法制により、ペネトレーションテストの実施には制約があります。特に、クラウドサービスを利用している場合は、サービス提供者の利用規約を確認し、テスト実施の可否を事前に確認することが重要です。法的文書管理システムを活用することで、適切な契約管理が可能になります。

ペネトレーションテストの実施体制と人材

ペネトレーションテストを効果的に実施するためには、適切な知識とスキルを持った人材が不可欠です。一般的に、ペネトレーションテスターには、ネットワーク技術、オペレーティングシステム、プログラミング、セキュリティ技術などの幅広い知識が求められます。

多くの組織では、内部でペネトレーションテストの能力を構築するか、外部の専門企業に依頼するかの選択を行います。内部での実施は、組織固有の環境や要件に精通したテストが可能である反面、専門知識の習得と維持に相当な投資が必要です。セキュリティ専門書籍や技術研修プログラムを活用することで、内部人材の育成が可能になります。

外部企業への依頼は、最新の攻撃手法や専門的なツールを活用した高品質なテストが期待できる反面、組織固有の環境への理解や継続的な改善の観点では課題があります。多くの組織では、これらの要因を総合的に検討し、最適な実施体制を構築しています。

ペネトレーションテストの効果測定と継続的改善

ペネトレーションテストの効果を最大化するためには、テスト結果の適切な評価と継続的な改善が重要です。テスト結果は、発見された脆弱性の数だけでなく、その深刻度、影響範囲、対策の優先度などを総合的に評価する必要があります。

一般的に、脆弱性はCVSS(Common Vulnerability Scoring System)などの標準的な評価基準により、その深刻度が数値化されます。しかし、組織固有の環境や業務要件を考慮した場合、標準的な評価とは異なる優先度付けが必要となることがあります。リスク評価ツールを活用することで、より正確なリスク評価が可能になります。

継続的改善の観点では、ペネトレーションテストを定期的に実施し、セキュリティ対策の効果を継続的に評価することが重要です。多くの組織では、年1回から四半期ごとの定期テストに加えて、システムの大幅な変更時やセキュリティインシデント発生後の臨時テストを実施しています。

ペネトレーションテストと他のセキュリティ評価手法の比較

ペネトレーションテストは、他のセキュリティ評価手法と組み合わせることで、より包括的なセキュリティ評価が可能となります。例えば、脆弱性スキャンは、既知の脆弱性を効率的に発見できる反面、実際にその脆弱性が悪用可能かどうかは検証できません。ペネトレーションテストでは、この点を補完し、脆弱性の実際の悪用可能性を検証できます。

セキュリティ監査は、セキュリティポリシーや手順の遵守状況を評価しますが、技術的な脆弱性の発見には限界があります。ペネトレーションテストは、この技術的な側面を重点的に評価し、実際の攻撃に対する防御力を測定します。セキュリティ監査ツールと組み合わせることで、より総合的なセキュリティ評価が可能になります。

Red Teamエクササイズは、ペネトレーションテストをより発展させた手法で、実際の攻撃者の行動を長期間にわたって模倣します。この手法では、組織の検知・対応能力も同時に評価されるため、より実践的なセキュリティ評価が可能です。

ペネトレーションテストの業界標準と認証

ペネトレーションテストの品質と信頼性を確保するため、業界では様々な標準や認証制度が確立されています。NIST(米国国立標準技術研究所)のサイバーセキュリティフレームワークや、OWASP(Open Web Application Security Project)のテストガイドラインなどが、テストの実施方法や評価基準の参考として広く使用されています。

個人レベルでは、CEH(Certified Ethical Hacker)、OSCP(Offensive Security Certified Professional)、CISSP(Certified Information Systems Security Professional)などの認証が、ペネトレーションテスターの技術レベルを証明する指標として利用されています。これらの認証を取得するためには、専門試験対策書籍や実践的な学習教材を活用した継続的な学習が必要です。

組織レベルでは、ISO 27001などの情報セキュリティマネジメントシステムの要求事項として、定期的なペネトレーションテストの実施が求められることがあります。また、PCI DSS(Payment Card Industry Data Security Standard)などの業界固有の基準でも、ペネトレーションテストの実施が義務付けられています。

ペネトレーションテストの結果報告と対策立案

ペネトレーションテストの価値は、発見された脆弱性に対する適切な対策の実施にあります。テスト結果の報告書では、発見された脆弱性の詳細、攻撃シナリオ、影響範囲、対策方法などを明確に記載し、関係者が理解しやすい形で提供することが重要です。

一般的に、報告書は経営陣向けのエグゼクティブサマリー、IT管理者向けの技術詳細、開発者向けの修正指針などに分けて作成されます。エグゼクティブサマリーでは、ビジネスへの影響や対策の優先度を中心に記載し、技術詳細では具体的な脆弱性の内容と検証結果を記載します。報告書作成ツールを活用することで、効率的で高品質な報告書の作成が可能になります。

対策立案では、発見された脆弱性の深刻度と対策の難易度を考慮し、適切な優先度付けを行います。緊急度の高い脆弱性については即座に対策を実施し、中長期的な対策が必要な項目については、セキュリティ強化計画に組み込んで段階的に実施します。

近年の脅威動向とペネトレーションテストの進化

近年、サイバー攻撃の手法は急速に進化しており、従来のペネトレーションテストでは対応できない新たな脅威が出現しています。特に、AI(人工知能)を活用した攻撃手法や、クラウド環境特有の脆弱性、IoTデバイスを標的とした攻撃などが注目されています。

AI技術の発達により、攻撃者は大量のデータを分析して標的を特定し、個人化された攻撃を効率的に実行できるようになりました。これに対応するため、ペネトレーションテストでもAI技術を活用した攻撃シミュレーションや、機械学習による異常検知の評価が導入されています。AI・機械学習関連書籍を参考に、最新の攻撃手法への理解を深めることが重要です。

クラウド環境では、従来のネットワーク境界に基づくセキュリティモデルが通用しない場合が多く、新たなテスト手法が求められています。コンテナ技術やサーバーレスアーキテクチャに対応したペネトレーションテストでは、従来とは異なる視点での評価が必要となります。クラウドセキュリティ専門書を活用することで、クラウド環境特有の脅威への理解を深めることができます。

ペネトレーションテストの自動化と効率化

ペネトレーションテストの需要増加と人材不足により、テストプロセスの自動化が重要な課題となっています。多くのツールベンダーは、AI技術を活用した自動化機能を提供し、テスト実施の効率化を図っています。

自動化されたペネトレーションテストでは、情報収集からエクスプロイトの実行まで、多くの工程を自動的に実行できます。しかし、完全な自動化は現在のところ困難であり、人間のペネトレーションテスターの経験と判断が依然として重要な役割を果たしています。自動化ツールを効果的に活用することで、テスト効率の向上が期待できます。

また、DevSecOpsの概念の普及により、開発サイクルの初期段階からセキュリティテストを組み込む動きが加速しています。これにより、従来のような定期的なペネトレーションテストに加えて、継続的なセキュリティ評価が可能となります。

ペネトレーションテストの成功事例と教訓

多くの組織がペネトレーションテストを導入し、セキュリティ向上に成功しています。ある金融機関では、定期的なペネトレーションテストの実施により、外部からの不正アクセスを完全に防ぐことに成功しました。この成功の要因は、テスト結果に基づく迅速な対策実施と、継続的な改善サイクルの確立にありました。

一方で、ペネトレーションテストの実施だけでは十分ではない場合もあります。ある製造業では、技術的な脆弱性は発見されなかったものの、ソーシャルエンジニアリング攻撃により重要な情報が漏洩する事例がありました。これにより、技術的な対策だけでなく、従業員の教育やプロセスの改善も同時に実施する必要性が明らかになりました。従業員教育教材を活用することで、総合的なセキュリティ対策が可能になります。

まとめ

ペネトレーションテストは、現代の組織にとって不可欠なセキュリティ評価手法として確立されています。技術の急速な発展とサイバー脅威の巧妙化により、従来の守備的なセキュリティ対策だけでは不十分であることが明らかになっており、攻撃者の視点からシステムを評価するペネトレーションテストの重要性は今後さらに高まることが予想されます。

効果的なペネトレーションテストの実施には、適切な計画、専門的な知識、最新のツールや手法の活用が不可欠です。また、テスト結果に基づく迅速な対策実施と継続的な改善サイクルの確立により、組織のセキュリティレベルを持続的に向上させることが可能となります。

今後も、新たな脅威の出現や技術の進化に対応するため、ペネトレーションテストの手法も継続的に発展していくことが予想されます。組織は、この動向を注視し、適切なセキュリティ評価体制を構築・維持することが求められています。