フィッシング(Phishing)は、現代のサイバーセキュリティにおいて最も深刻な脅威の一つです。この攻撃手法は、正規のWebサイトやサービスになりすまして、ユーザーから個人情報やログイン情報を騙し取る悪質な行為です。応用情報技術者試験においても重要なトピックとして頻繁に出題され、情報セキュリティの基礎知識として必須の理解が求められています。

フィッシングという名前は、「釣り(Fishing)」と「洗練された(Sophisticated)」を組み合わせた造語で、餌を撒いて魚を釣り上げるように、偽の情報で被害者を誘い出すことに由来しています。攻撃者は、銀行、ECサイト、SNS、クラウドサービスなどの正規サービスを装った偽のメールやWebサイトを作成し、利用者を騙して機密情報を入力させます。

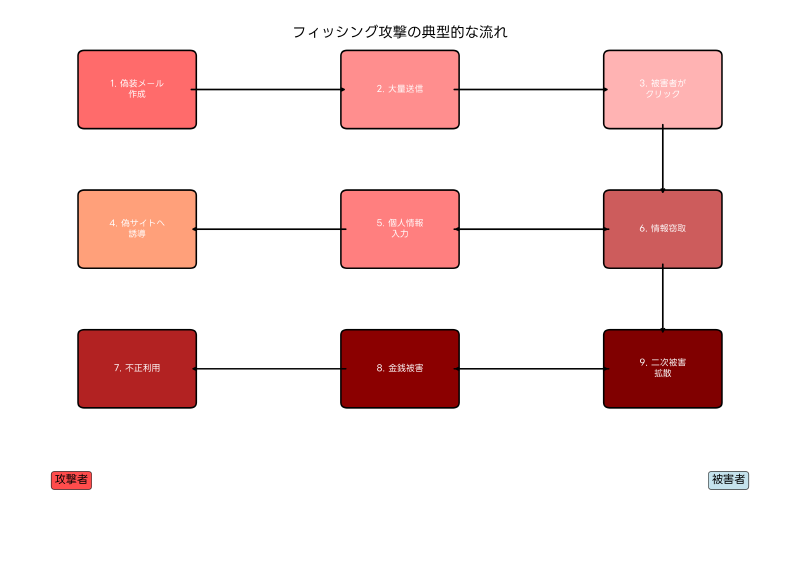

フィッシング攻撃の基本的な手口と流れ

フィッシング攻撃は、綿密に計画された多段階のプロセスで実行されます。まず攻撃者は、ターゲットとなるサービスの正規メールやWebサイトを詳細に分析し、見た目やコンテンツをできる限り忠実に再現した偽装メールと偽サイトを作成します。この段階では、プロフェッショナル向けデザインソフトウェアやWebサイト作成ツールを悪用して、非常に精巧な偽装を行います。

次に、大量の偽装メールが無差別に送信されます。これらのメールには、「アカウントが停止される」「不正ログインを検知した」「セキュリティ強化のため認証が必要」といった緊急性を演出する内容が記載され、受信者の心理的な隙を突きます。メールには偽サイトへのリンクが巧妙に仕込まれており、クリックすると正規サイトそっくりの偽サイトに誘導されます。

偽サイトでは、ログインフォームやクレジットカード情報の入力画面が表示され、利用者が情報を入力するとそのデータが攻撃者に送信されます。窃取された情報は、不正ログイン、金銭的被害、個人情報の売買などに悪用され、被害が拡散していきます。

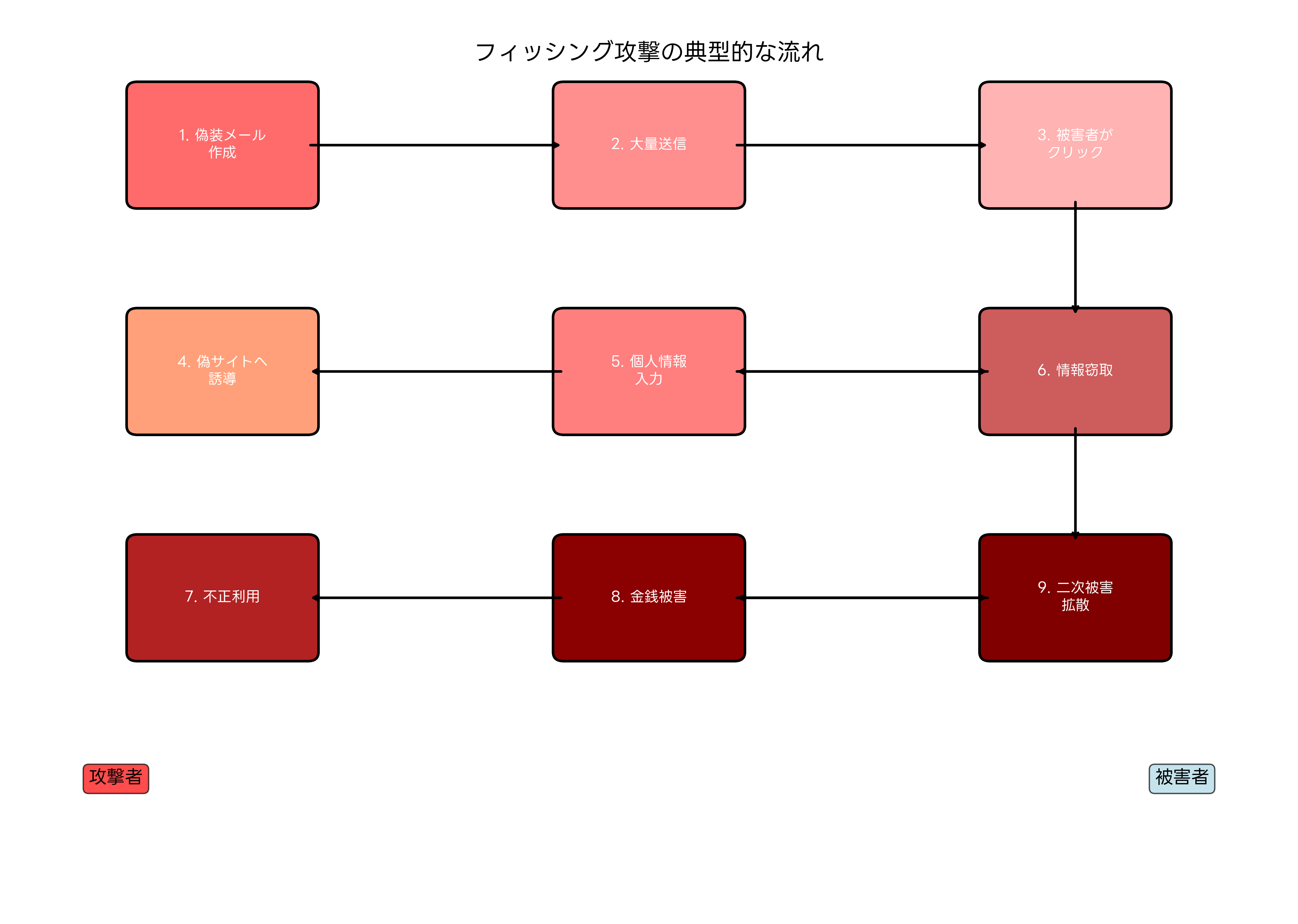

フィッシングメールの特徴と見分け方

フィッシングメールには、いくつかの共通的な特徴があります。最も顕著なのは、緊急性を強調する件名です。「【緊急】アカウント停止のお知らせ」「【重要】セキュリティ警告」「今すぐ確認が必要です」といった表現で、受信者を焦らせて冷静な判断を阻害しようとします。このような緊急性を煽る手法に対抗するため、セキュリティ意識向上のための教材を活用した社員教育が重要です。

送信者の偽装も巧妙化しています。表示名では正規の企業名やサービス名を使用しながら、実際の送信元アドレスは全く異なるドメインを使用します。例えば、銀行からのメールを装いながら、送信元が無料メールサービスのアドレスになっているケースがあります。メールセキュリティソリューションを導入することで、こうした送信者偽装を検出できます。

日本語の不自然さも重要な判断材料です。機械翻訳を使用したと思われる不自然な表現、敬語の使い方の間違い、漢字とひらがなの使い分けの不適切さなどが見られます。また、正規のサービスでは使用しないような過度に丁寧な表現や、逆に馴れ馴れしすぎる表現も警戒すべきポイントです。

URLの短縮サービスの使用も要注意です。bit.lyやtinyurl.comなどの短縮URLを使用することで、実際のリンク先を隠蔽しようとします。正規の企業では、重要な通知に短縮URLを使用することは稀であり、このような場合は疑ってかかるべきです。URLスキャンツールを使用して、リンク先の安全性を事前に確認することが推奨されます。

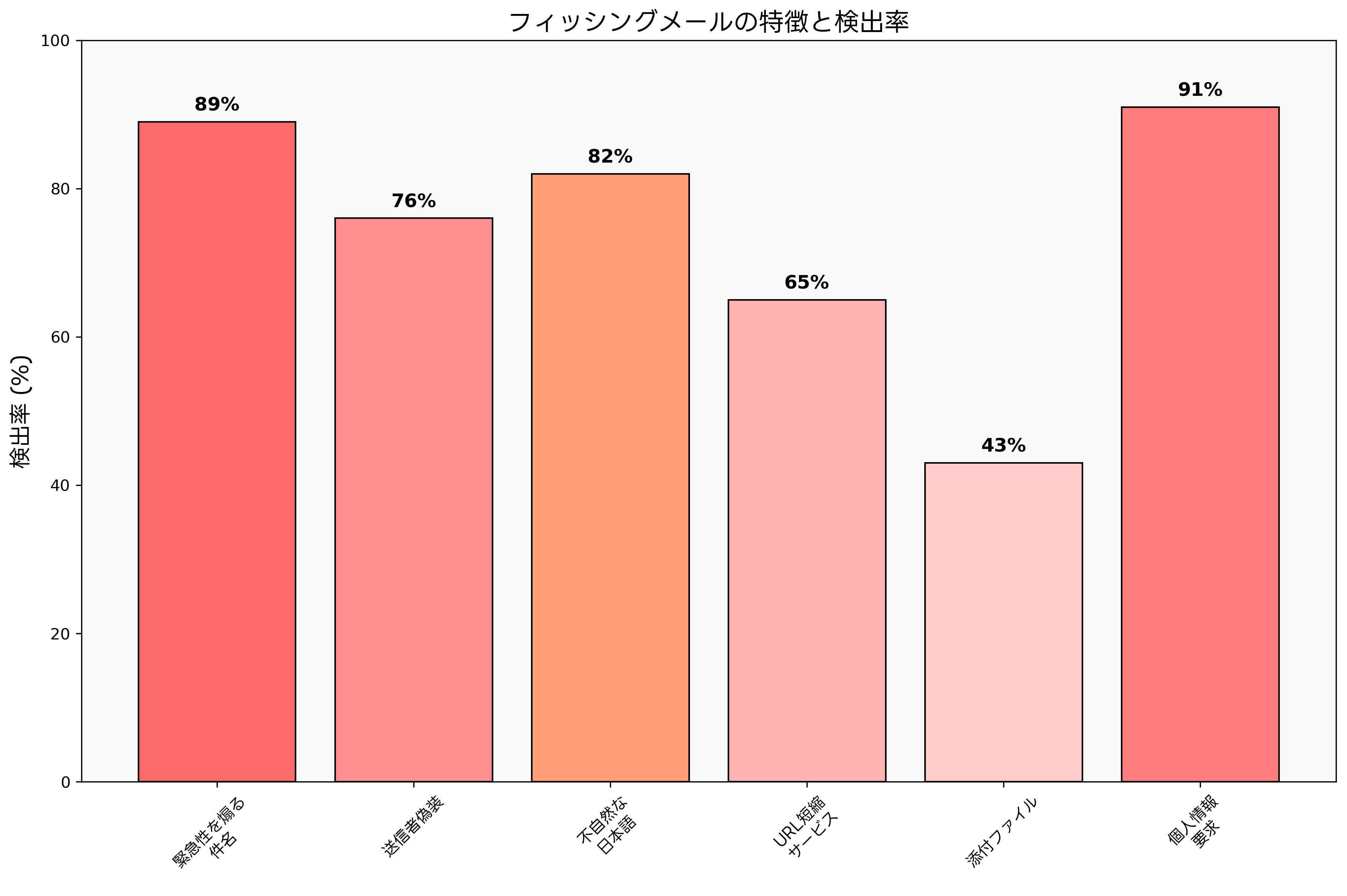

フィッシング被害の実態と統計

フィッシング被害は年々深刻化しており、その規模と影響は社会問題となっています。年代別の被害状況を見ると、40代の被害率が最も高く、次いで30代、50代となっています。これは、これらの年代がオンラインバンキングやECサイトを頻繁に利用する一方で、セキュリティ意識が十分でない場合があることが要因として考えられます。

被害額の分布を見ると、1万円未満の被害が最も多く全体の35%を占めていますが、10万円以上の高額被害も約19%存在します。特に50万円以上の深刻な被害も4%発生しており、個人の経済的基盤を脅かすレベルの損失をもたらしています。こうした被害を未然に防ぐため、個人向けセキュリティソフトウェアの導入が強く推奨されます。

企業への影響も深刻です。従業員がフィッシング攻撃の被害に遭うと、企業の機密情報や顧客データが漏洩するリスクがあります。また、企業のメールアカウントが乗っ取られると、そのアカウントを使って取引先や顧客に対するさらなるフィッシング攻撃が実行される可能性があります。このため、企業では統合セキュリティソリューションの導入が不可欠です。

被害の回復には長期間を要することも問題です。金銭的な被害の補償を受けるまでに数ヶ月かかる場合があり、その間の経済的負担や精神的ストレスは計り知れません。また、個人情報が悪用されることで、二次的な被害が長期間にわたって発生する可能性もあります。

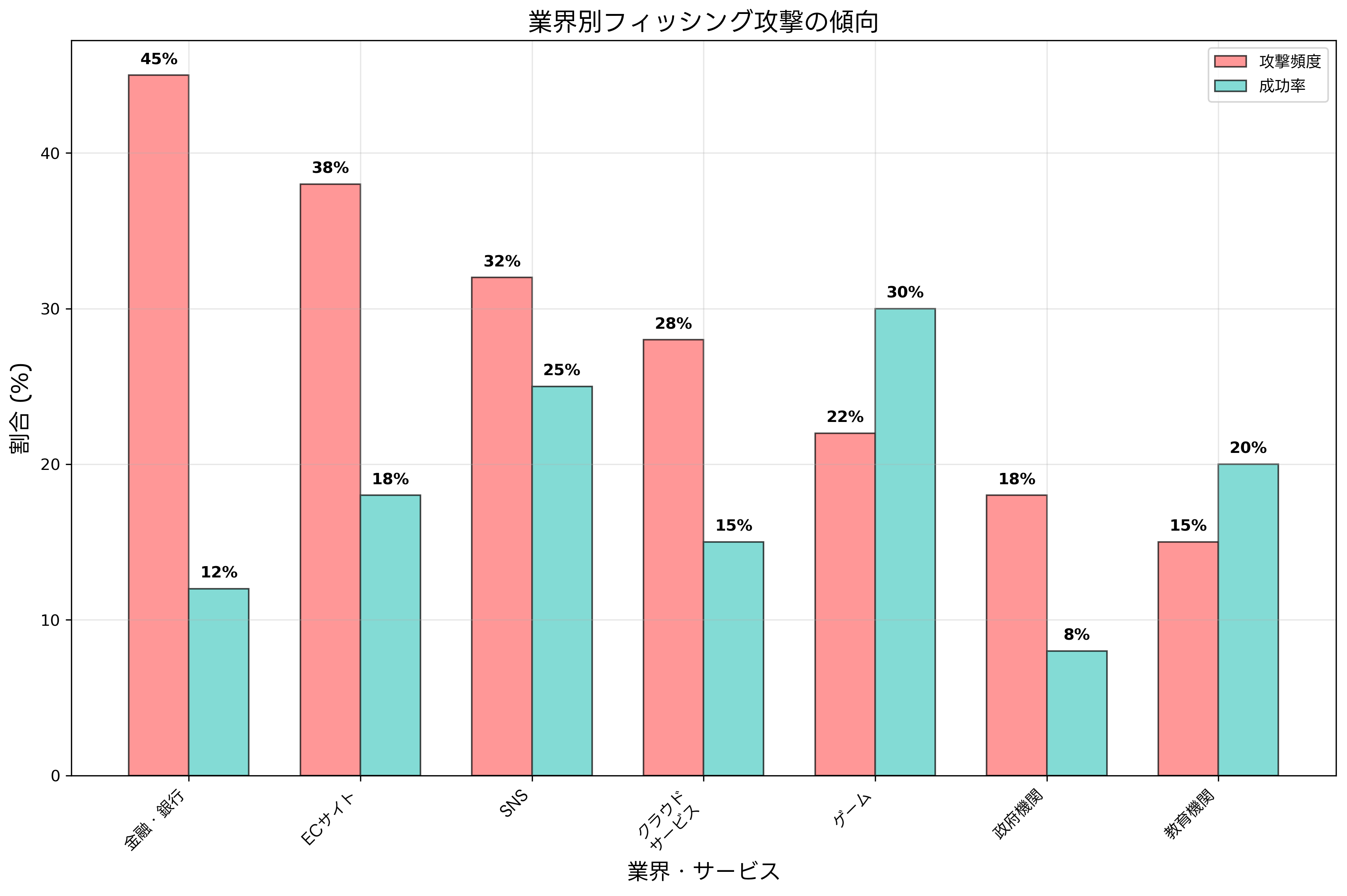

業界別フィッシング攻撃の傾向

フィッシング攻撃は、特定の業界やサービスに集中する傾向があります。最も標的にされやすいのは金融・銀行業界で、攻撃頻度は45%と圧倒的に高い数値を示しています。これは、銀行口座の情報が直接的な金銭被害につながりやすいためです。次いでECサイトが38%、SNSが32%となっており、日常的に利用されるサービスほど攻撃対象となりやすい傾向があります。

興味深いことに、攻撃頻度と成功率は必ずしも比例していません。金融機関への攻撃は頻度が高い一方で成功率は12%と比較的低く、これは金融機関がセキュリティ対策に多額の投資を行っているためと考えられます。逆に、ゲーム関連のサービスは攻撃頻度こそ22%と低いものの、成功率は30%と高く、若年層のセキュリティ意識の低さや、ゲーム内アイテムの価値に対する認識の甘さが影響していると推測されます。

クラウドサービスへの攻撃も注目すべき傾向です。リモートワークの普及により、企業のクラウドサービス利用が急激に増加し、それに伴ってフィッシング攻撃も増えています。クラウドセキュリティ対策ツールの導入により、クラウド環境での認証セキュリティを強化することが重要です。

政府機関や教育機関への攻撃は頻度こそ低いものの、機密性の高い情報を扱っているため、一度攻撃が成功すると社会的影響が大きくなります。特に教育機関では、教育機関向けセキュリティソリューションを導入して、学生や教職員の個人情報を保護することが求められています。

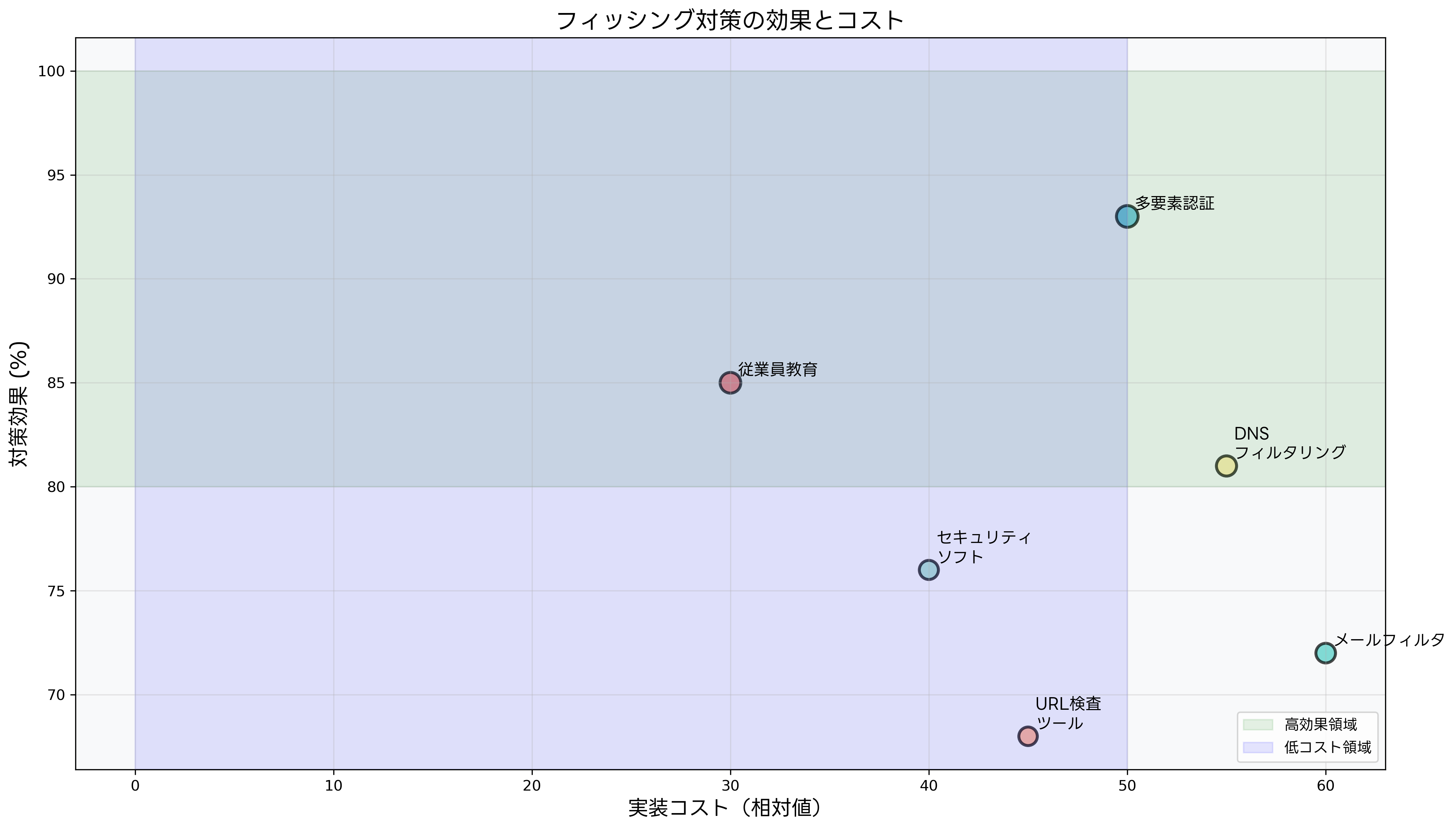

効果的なフィッシング対策とその実装

フィッシング対策の効果を最大化するには、技術的対策と人的対策を組み合わせた多層防御が必要です。最も効果が高いとされるのは多要素認証(MFA)で、93%の高い防御効果を示しています。パスワードだけでなく、SMSやアプリによる認証コード、生体認証などを組み合わせることで、たとえパスワードが盗まれても不正アクセスを防ぐことができます。

従業員教育も85%という高い効果を示しており、実装コストが低いことから費用対効果の高い対策として注目されています。定期的なセキュリティ研修プログラムの実施により、従業員のセキュリティ意識を向上させることができます。模擬フィッシング攻撃を実施して、実際の攻撃を体験させることで、理論だけでなく実践的な対応能力を身につけさせることが重要です。

技術的対策では、メールフィルタリングシステムの導入が効果的です。高性能メールフィルタリングシステムにより、既知のフィッシングメールをブロックし、疑わしいメールには警告を表示できます。また、機械学習を活用したAI搭載メールセキュリティにより、新しいタイプのフィッシング攻撃も検出可能です。

DNS フィルタリングは81%の効果を示し、悪意のあるWebサイトへのアクセスを事前にブロックします。DNSセキュリティサービスを導入することで、組織全体のWebアクセスを監視し、フィッシングサイトや マルウェア配布サイトへのアクセスを防げます。

URL検査ツールは68%の効果を示しており、メール内のリンクや添付ファイルを自動的にスキャンして危険性を判定します。統合脅威管理システムを導入することで、メール、Web、ファイルなど様々な経路からの脅威を一元的に管理できます。

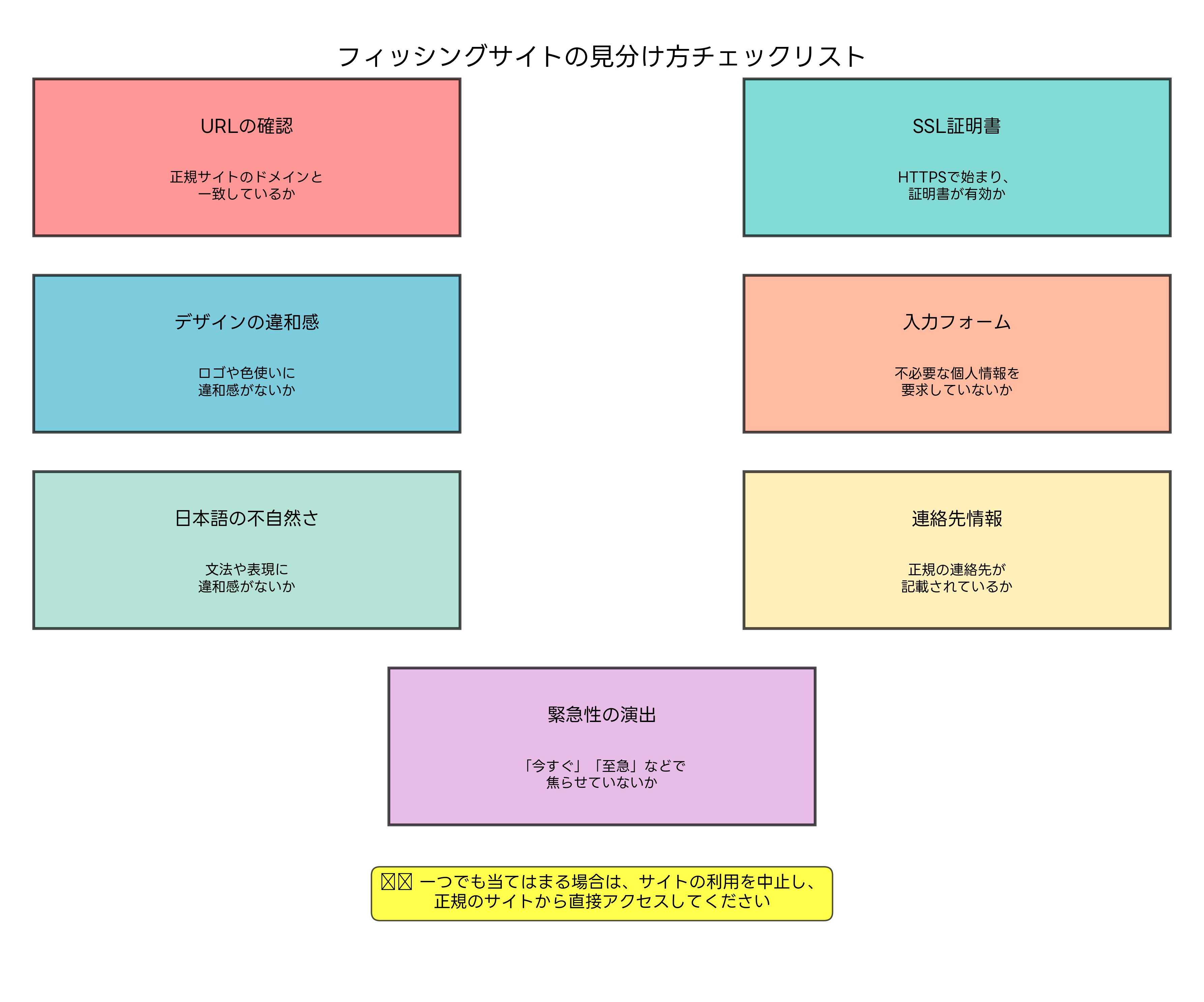

フィッシングサイトの見分け方

フィッシングサイトを見分けるには、いくつかの重要なチェックポイントがあります。最も基本的で重要なのは、URLの確認です。正規サイトのドメイン名と完全に一致しているかを慎重に確認する必要があります。攻撃者は、正規ドメインに似せた紛らわしいドメインを使用することが多く、たとえば「amazon.co.jp」を「amazom.co.jp」のように一文字違いのドメインに変更したり、「amazon-security.com」のように正規の名前を含む別ドメインを使用したりします。

SSL証明書の確認も重要です。正規のサイトでは、URLが「https://」で始まり、ブラウザのアドレスバーに鍵のマークが表示されます。しかし、フィッシングサイトでも SSL証明書を取得している場合があるため、証明書の発行者や有効期限も確認する必要があります。SSL証明書チェックツールを使用することで、証明書の詳細を確認できます。

デザインや表示の違和感も重要な判断材料です。正規サイトと比較して、ロゴの品質が低い、色使いが微妙に違う、レイアウトが崩れている、画像が表示されないなどの問題がある場合は疑うべきです。また、正規サイトでは要求されない不必要な個人情報の入力を求められる場合も警戒が必要です。

文章の日本語に違和感がある場合も要注意です。機械翻訳特有の不自然な表現、敬語の使い方の間違い、専門用語の誤用などが見られる場合があります。正規の日本企業であれば、適切な日本語でWebサイトを作成するはずです。

連絡先情報の記載も確認すべきポイントです。正規の企業サイトでは、本社住所、電話番号、問い合わせ先などが明記されていますが、フィッシングサイトではこれらの情報が不正確だったり、全く記載されていなかったりします。企業情報検索ツールを使用して、記載されている企業情報の真偽を確認することも有効です。

新しいフィッシング手法とその対策

近年、フィッシング攻撃は大幅に巧妙化しており、従来の対策では防ぎきれない新しい手法が登場しています。スピアフィッシングは、特定の個人や組織を標的とした高度な攻撃で、事前に収集した詳細な情報を基に、非常にリアルな偽装メールを作成します。攻撃者は、SNSや企業のWebサイトから標的の個人情報、組織構造、業務内容などを詳細に調査し、それらの情報を悪用して信憑性の高い偽装メールを作成します。

ホエーリング(Whaling)は、CEO やCTO などの経営陣を標的とした攻撃で、「クジラ釣り」という意味からこの名前が付けられました。経営陣は機密情報へのアクセス権限が高く、また忙しさから十分な注意を払わずにメールを処理する傾向があるため、攻撃者にとって魅力的な標的となります。経営層向けセキュリティ教育プログラムにより、経営陣のセキュリティ意識向上を図ることが重要です。

ビジネスメール詐欺(BEC: Business Email Compromise)は、企業の経営陣や財務担当者になりすまして、従業員に不正な送金を指示する攻撃です。この攻撃では、実在する経営陣のメールアカウントが乗っ取られるか、または非常に似たメールアドレスが使用されます。ビジネスメール詐欺対策ソリューションの導入により、こうした高度な攻撃を検出できます。

ソーシャルエンジニアリングと組み合わせたフィッシング攻撃も増加しています。攻撃者は事前に電話をかけて被害者の信頼を得た上で、「先ほど電話でお話しした件の確認メールを送りました」といった形でフィッシングメールを送信します。このような多段階攻撃に対抗するため、統合セキュリティ監視システムにより、電話とメールの両方を含む包括的な脅威監視が必要です。

モバイルフィッシングも重要な脅威です。スマートフォンの普及により、SMS やメッセージアプリを悪用したフィッシング攻撃が増加しています。小さな画面では URL やサイトの詳細を確認しにくく、また移動中などの忙しい状況で急いで操作することが多いため、被害に遭いやすくなります。モバイルセキュリティソリューションの導入により、モバイルデバイスでの安全性を確保できます。

AIとフィッシング攻撃の関係

人工知能(AI)技術の発展は、フィッシング攻撃の両面で大きな影響を与えています。攻撃者側では、AI を使用してより自然で説得力のある偽装メールを自動生成したり、大量のターゲットに対して個別化されたフィッシングメールを効率的に作成したりできるようになりました。また、機械学習を使用して従来のセキュリティ対策を回避する新しい攻撃手法を開発することも可能です。

一方で、防御側でも AI技術を活用した高度な対策が開発されています。AI搭載セキュリティシステムでは、機械学習アルゴリズムを使用してフィッシングメールのパターンを学習し、新しいタイプの攻撃も高い精度で検出できます。自然言語処理技術により、メールの文章から不自然な表現や詐欺の兆候を自動的に識別することも可能になっています。

深層学習を活用した画像解析により、フィッシングサイトで使用される偽装ロゴや画像を自動検出することもできます。画像解析セキュリティツールにより、視覚的な偽装も効果的に検出できるようになっています。

行動分析AI は、ユーザーの通常の行動パターンを学習し、異常な操作や不審なアクセスを検出します。たとえば、普段とは異なる時間帯や場所からのアクセス、通常とは違う操作パターンなどを検出して警告を発することができます。行動分析セキュリティシステムの導入により、高度な脅威を早期に発見できます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、フィッシング攻撃は情報セキュリティマネジメントの重要なトピックとして頻繁に出題されています。午前問題では、フィッシングの定義、攻撃手法の分類、対策技術の理解などが問われます。特に、フィッシングとファーミング、スパム、マルウェアなどの他の攻撃手法との違いを正確に理解することが重要です。

午後問題では、より実践的な場面での対応が問われます。企業のセキュリティインシデント対応、フィッシング対策の立案、被害発生時の対処手順などが出題されます。また、技術的な対策だけでなく、組織的な対策や従業員教育の重要性についても理解が求められます。

試験対策としては、応用情報技術者試験セキュリティ分野の専門書を活用して、理論的な知識を体系的に学習することが重要です。また、情報セキュリティ事例集を読むことで、実際のインシデント事例から学ぶことも効果的です。

実務経験者は、自社のセキュリティ対策をフィッシング攻撃の観点から分析し、改善点を検討する練習も有効です。セキュリティ監査ガイドラインを参考にして、包括的なセキュリティ評価を実施することで、理論と実践の両面から理解を深めることができます。

組織的なフィッシング対策の構築

効果的なフィッシング対策を構築するには、技術的対策だけでなく、組織全体でのセキュリティガバナンスが必要です。まず、明確なセキュリティポリシーの策定と周知が重要です。セキュリティポリシー策定ガイドを参考にして、フィッシング攻撃に特化した対応手順を明文化し、全従業員に周知徹底します。

インシデント対応体制の整備も不可欠です。フィッシング攻撃の疑いがある場合の報告ルート、初動対応の手順、関係機関への連絡方法などを事前に定めておく必要があります。インシデント対応マニュアルを整備し、定期的な訓練により対応能力を向上させることが重要です。

継続的な従業員教育プログラムの実施により、セキュリティ意識の向上を図ります。年に数回の集合研修だけでなく、eラーニングシステムを活用した継続的な学習機会を提供することで、最新の脅威情報を共有し、対応能力を維持向上させることができます。

模擬フィッシング訓練の実施も効果的です。実際のフィッシングメールを模倣した訓練メールを送信し、従業員の反応を測定することで、教育の効果を定量的に評価できます。模擬フィッシング訓練サービスを活用することで、専門的な訓練を効率的に実施できます。

まとめ

フィッシング攻撃は、技術の進歩とともに年々巧妙化しており、個人や組織にとって深刻な脅威となっています。この攻撃手法は、技術的な脆弱性だけでなく、人間の心理的な隙を突く特徴があるため、技術的対策と人的対策の両方を組み合わせた包括的なアプローチが必要です。

応用情報技術者試験においても重要なトピックとして位置づけられており、理論的な理解だけでなく、実践的な対応能力が求められています。継続的な学習と実践により、変化する脅威に対応できる能力を身につけることが重要です。

組織では、最新のセキュリティ技術の導入と従業員教育の充実により、フィッシング攻撃に対する防御力を向上させることができます。また、個人レベルでも、常に警戒心を持ち、疑わしいメールやサイトに遭遇した場合は慎重に対応することで、被害を未然に防ぐことができます。フィッシング攻撃との戦いは継続的な取り組みであり、常に最新の情報を収集し、対策を更新していくことが成功の鍵となります。