PKI(Public Key Infrastructure)は、現代の情報セキュリティにおいて不可欠な技術基盤です。公開鍵基盤とも呼ばれるこの仕組みは、デジタル証明書を用いて安全な通信を実現し、電子商取引、オンラインバンキング、企業内ネットワークなど、様々な場面で活用されています。応用情報技術者試験においても重要な出題分野であり、暗号化技術とセキュリティマネジメントの理解に欠かせない概念です。

PKIは、公開鍵暗号方式を基盤として、デジタル証明書の発行、管理、検証を行う包括的なシステムです。この技術により、インターネット上での身元確認、データの暗号化、デジタル署名の検証が可能になり、安全で信頼性の高いデジタル社会の実現に貢献しています。

公開鍵暗号方式の基本原理

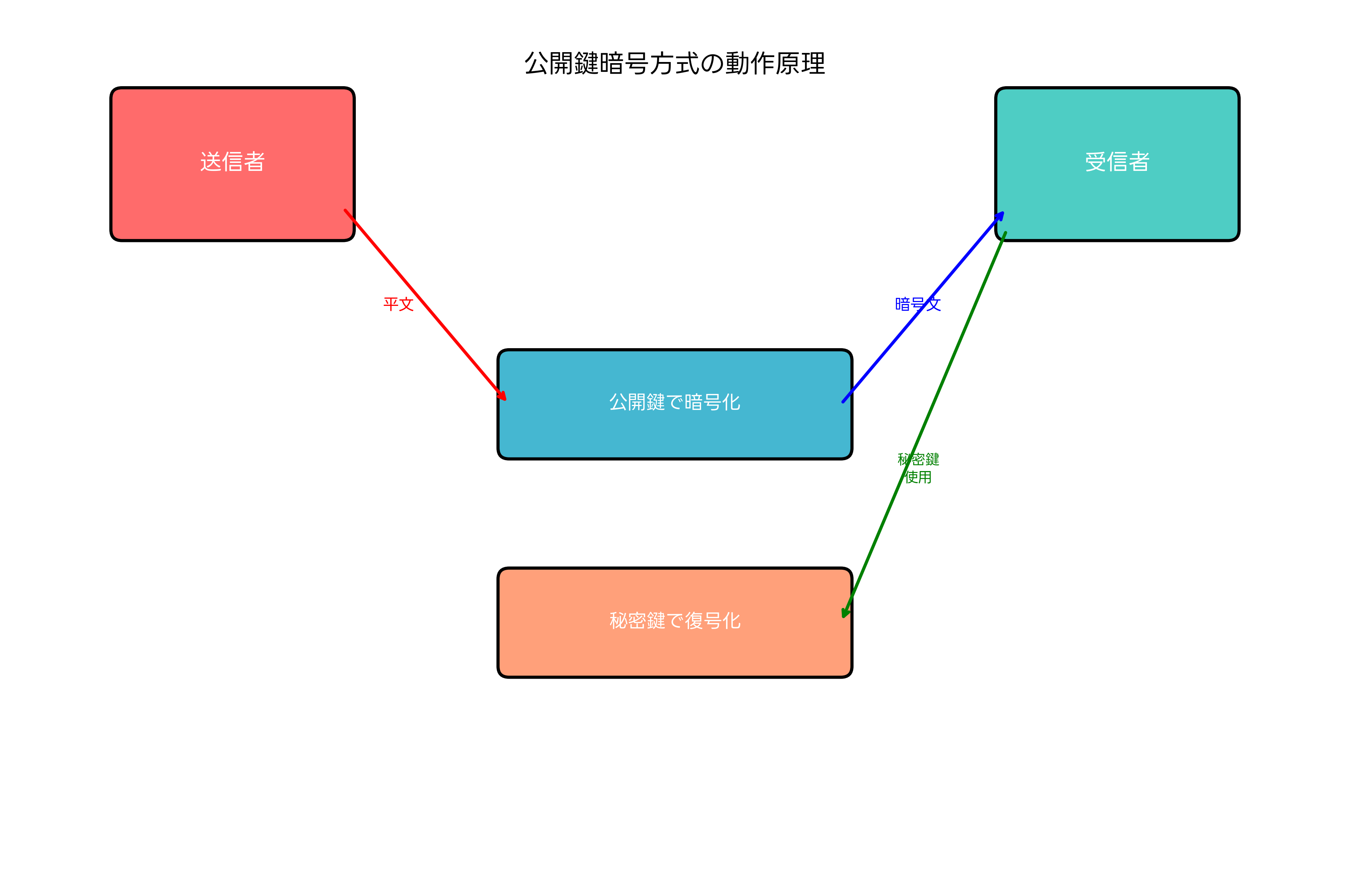

PKIの理解には、まず公開鍵暗号方式の仕組みを理解することが重要です。公開鍵暗号方式は、数学的に関連する一組の鍵(公開鍵と秘密鍵)を使用する暗号化技術です。公開鍵は誰でもアクセス可能な場所に公開され、秘密鍵は所有者のみが知る機密情報として厳重に管理されます。

この方式の画期的な点は、暗号化と復号化に異なる鍵を使用することです。送信者は受信者の公開鍵を使ってメッセージを暗号化し、受信者は自分の秘密鍵を使って復号化します。これにより、事前に秘密の鍵を共有することなく、安全な通信が可能になります。企業でセキュアな通信を実現するためには、高性能な暗号化ハードウェアの導入が効果的です。

代表的な公開鍵暗号アルゴリズムには、RSA、楕円曲線暗号(ECC)、Diffie-Hellman鍵交換などがあります。RSAは最も広く使用されているアルゴリズムで、大きな整数の素因数分解の困難性に基づいています。一方、ECCはより小さな鍵長で同等のセキュリティレベルを実現できるため、モバイルデバイスやIoT機器での使用に適しています。

公開鍵暗号方式の計算処理は共通鍵暗号方式と比較して重く、大量のデータの暗号化には適していません。そのため、実際のシステムでは、公開鍵暗号で共通鍵を安全に交換し、その共通鍵でデータを暗号化するハイブリッド暗号方式が採用されています。専用の暗号化アクセラレータを使用することで、処理性能の向上が期待できます。

デジタル署名とメッセージ認証

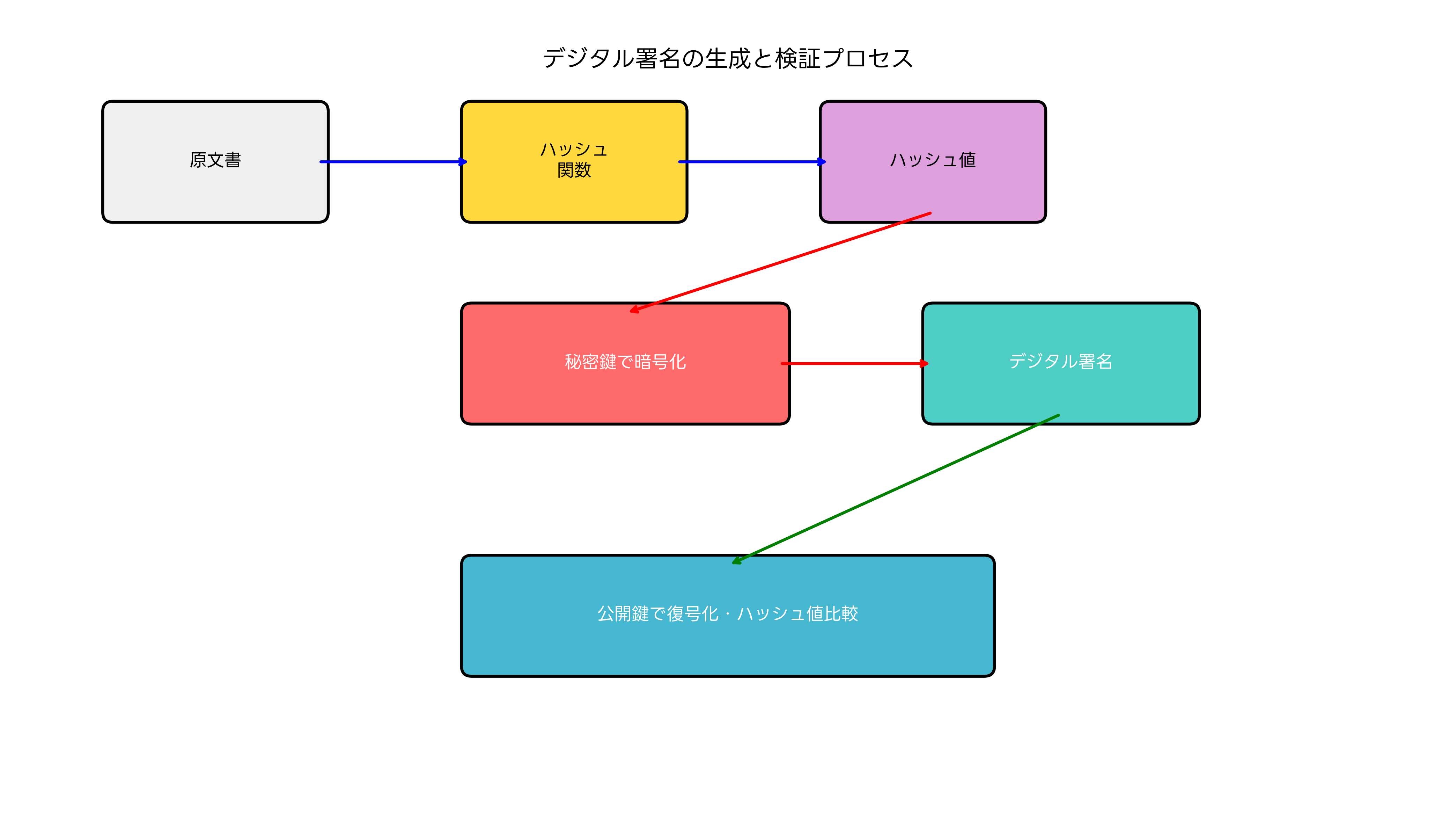

デジタル署名は、PKIの重要な機能の一つです。これは、デジタル文書の真正性と完全性を証明するための技術で、手書きの署名や押印に相当するデジタル版として機能します。デジタル署名により、文書の作成者を確認し、文書が改ざんされていないことを検証できます。

デジタル署名の生成プロセスでは、まず原文書からハッシュ関数を使ってハッシュ値を計算します。次に、このハッシュ値を作成者の秘密鍵で暗号化してデジタル署名を生成します。検証プロセスでは、受信者が作成者の公開鍵を使って署名を復号化し、得られたハッシュ値と原文書から計算したハッシュ値を比較します。

ハッシュ関数は、任意の長さのデータから固定長のハッシュ値を生成する一方向関数です。代表的なハッシュアルゴリズムには、SHA-256、SHA-3、BLAKE2などがあります。これらのアルゴリズムは、わずかなデータの変更でも大きく異なるハッシュ値を生成するため、文書の改ざん検出に有効です。デジタル署名対応ソフトウェアを導入することで、業務文書の電子化とセキュリティ強化を同時に実現できます。

タイムスタンプサービスと組み合わせることで、署名の生成時刻も証明できます。これは、法的な文書や契約書において重要な意味を持ちます。日本では、電子署名法により、一定の要件を満たすデジタル署名は手書きの署名と同等の法的効力を持つとされています。

非否認性(ノンリパディエーション)は、デジタル署名の重要な特性です。これにより、署名者は後になって「署名していない」と否認することができません。この特性は、電子商取引や契約締結において極めて重要です。法的効力を持つ電子署名システムの導入により、ペーパーレス化と業務効率化を実現できます。

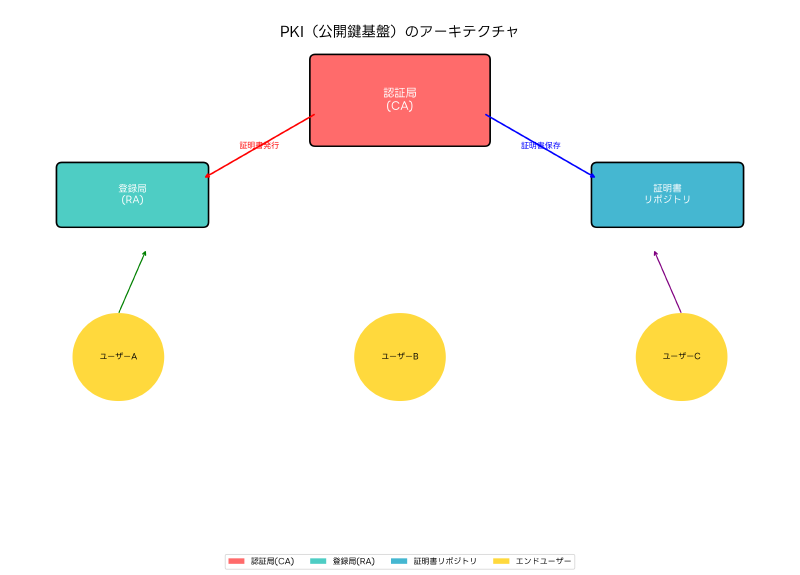

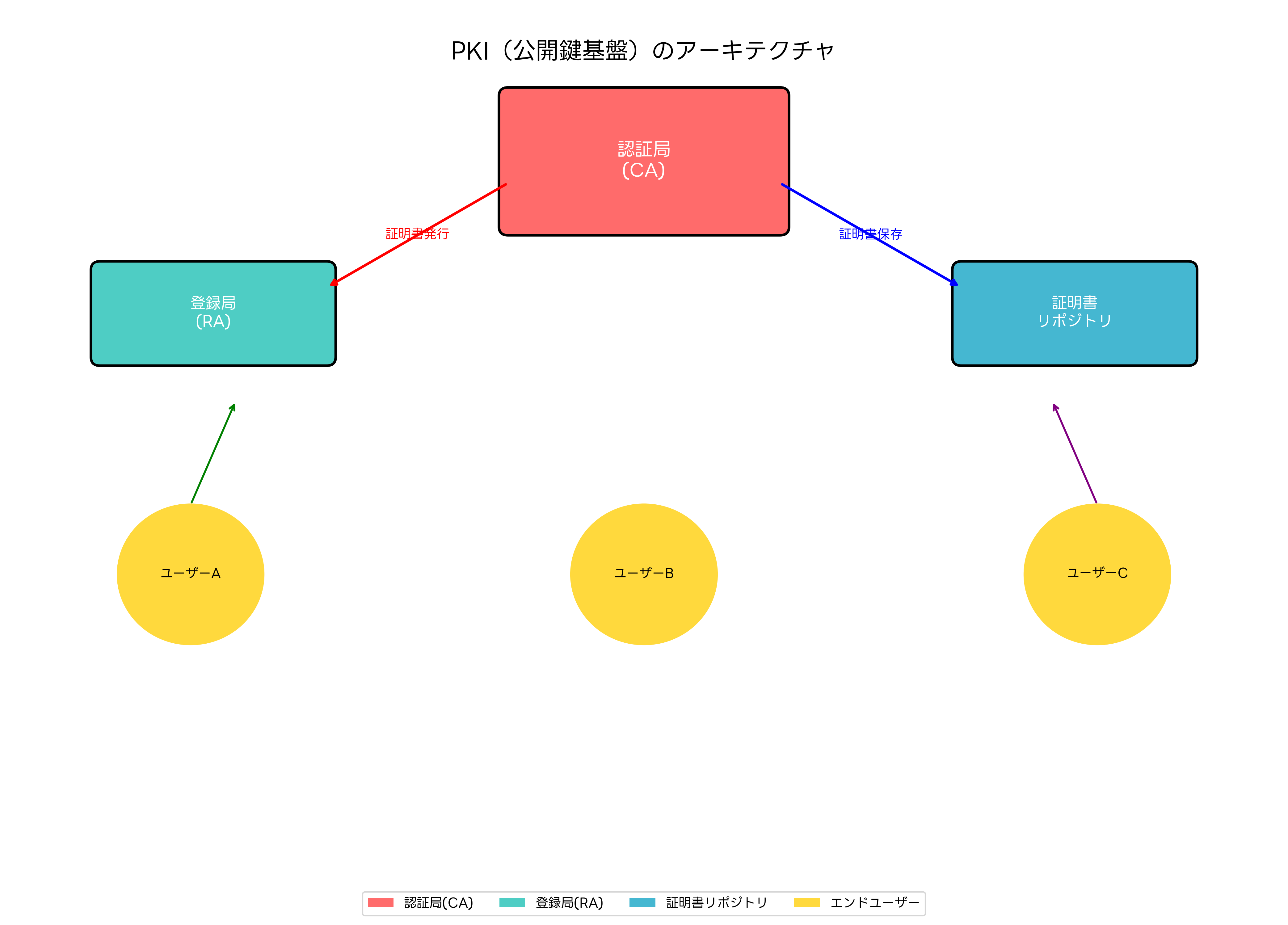

PKIの構成要素と役割

PKIは複数の構成要素から成り立っており、それぞれが重要な役割を果たしています。認証局(CA: Certificate Authority)は、PKIの中核となる要素で、デジタル証明書の発行、管理、失効を行います。CAは信頼の起点として機能し、発行する証明書の信頼性を保証します。

登録局(RA: Registration Authority)は、証明書の申請者の身元確認を行う機関です。RAは申請者の本人確認、申請内容の審査、CAへの証明書発行依頼などを担当します。大規模な組織では、業務の分散と専門性の向上のため、CAとRAを分離することが一般的です。

証明書リポジトリは、発行された証明書を保存・公開するシステムです。証明書の検索、取得、検証が効率的に行えるよう設計されています。LDAPディレクトリやWebベースのリポジトリが一般的に使用されます。エンタープライズ証明書管理システムにより、大規模組織での証明書ライフサイクル管理が自動化できます。

証明書失効リスト(CRL: Certificate Revocation List)は、有効期限前に失効した証明書の一覧です。秘密鍵の漏洩、従業員の退職、証明書情報の変更などの理由で証明書を無効化する必要がある場合に使用されます。OCSPレスポンダは、リアルタイムで証明書の有効性を確認するサービスで、CRLの欠点を補完します。

ハードウェアセキュリティモジュール(HSM)は、暗号鍵を安全に生成、保存、管理するための専用ハードウェアです。HSMは改ざん検知機能を持ち、物理的な攻撃に対しても鍵を保護します。特に、CAの根証明書の秘密鍵など、極めて重要な鍵の保護には、高セキュリティHSMの使用が推奨されます。

X.509デジタル証明書の構造と機能

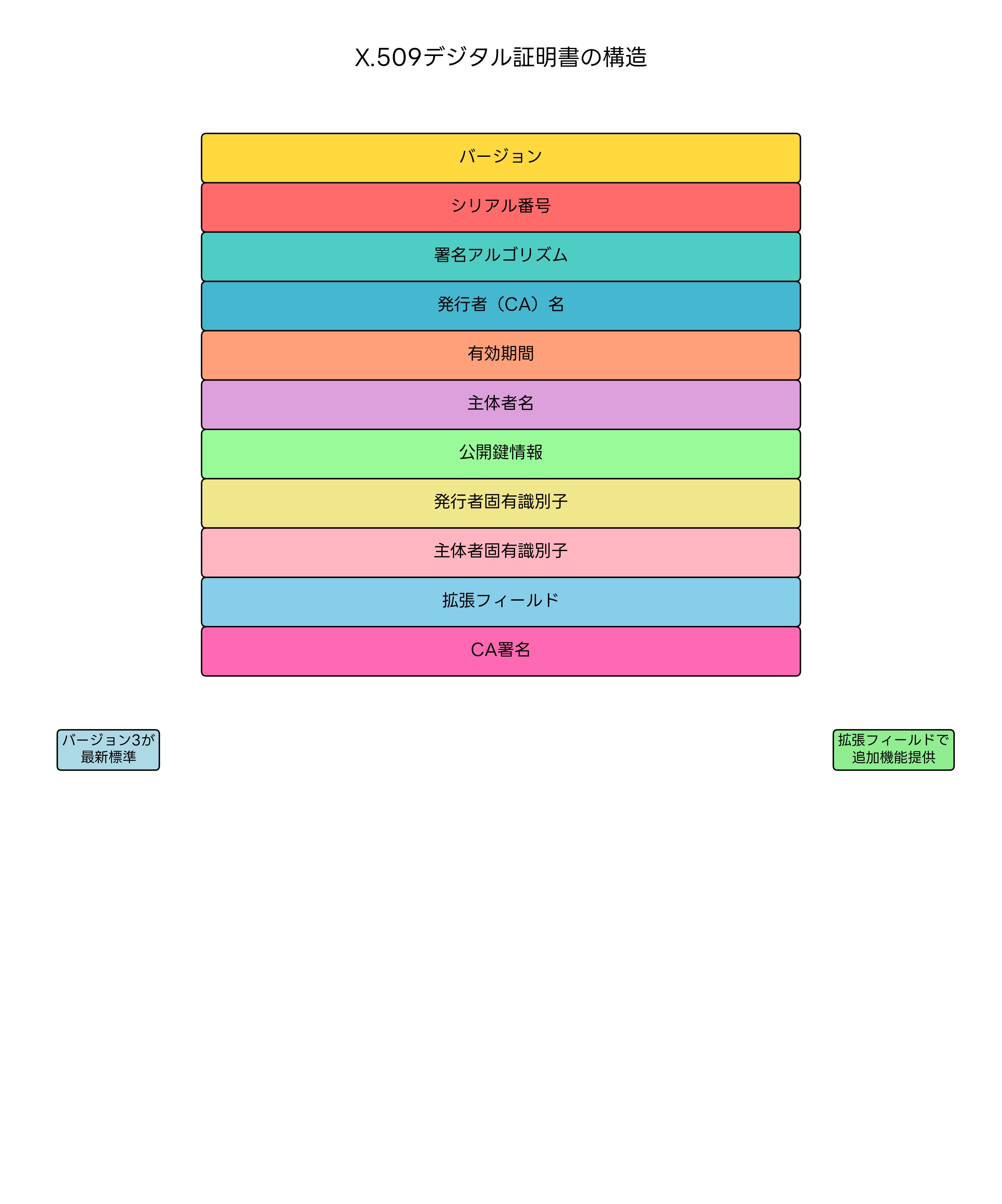

X.509は、PKIで使用される標準的なデジタル証明書の形式です。この規格はITU-T(国際電気通信連合電気通信標準化部門)により策定され、現在はバージョン3が最新版として広く使用されています。

X.509証明書には、証明書の主体者(証明書が発行された個人または組織)に関する情報、公開鍵、発行者(CA)の情報、有効期間、証明書の用途を示す拡張フィールドなどが含まれています。証明書の最後には、CAのデジタル署名が付与され、証明書の真正性を保証しています。

識別名(DN: Distinguished Name)は、証明書の主体者や発行者を一意に識別するための階層的な名前です。DNは国名(C)、組織名(O)、組織単位名(OU)、一般名(CN)などの属性で構成されます。例えば、“CN=John Smith, OU=IT Department, O=Example Corp, C=JP"のような形式で表現されます。

証明書の拡張フィールドは、基本的な証明書情報に加えて、追加的な機能や制約を定義するために使用されます。重要な拡張には、鍵用途(Key Usage)、拡張鍵用途(Extended Key Usage)、基本制約(Basic Constraints)、主体者代替名(Subject Alternative Name)などがあります。これらの拡張により、証明書の使用目的を限定し、セキュリティを向上させることができます。

証明書チェーンは、エンドエンティティ証明書から信頼できるルート証明書までの証明書の連鎖です。中間CA証明書を含む場合、各証明書は上位のCAによって署名され、最終的にルートCAに到達します。証明書チェーン検証ツールを使用することで、複雑な証明書チェーンの妥当性を効率的に確認できます。

証明書の有効期間は、セキュリティと運用性のバランスを考慮して設定されます。一般的に、個人用証明書は1-2年、サーバー証明書は1-2年、中間CA証明書は5-10年、ルートCA証明書は10-20年程度の有効期間が設定されます。有効期間が短いほどセキュリティは向上しますが、証明書の更新頻度が増加します。

PKIの導入と運用管理

PKIの導入には、組織の要件に応じた設計と計画が必要です。まず、PKIで実現したいセキュリティ目標を明確にし、対象となるユーザー数、アプリケーション、セキュリティレベルを定義します。次に、CA階層の設計、証明書ポリシーの策定、運用手順の確立を行います。

CA階層の設計では、ルートCA、中間CA、発行CAの役割分担を決定します。ルートCAは最上位の信頼点として機能し、通常はオフラインで厳重に管理されます。中間CAは特定の組織や部門ごとに設置され、実際の証明書発行は発行CAが担当します。この階層化により、セキュリティリスクの分散と管理の効率化を実現できます。

証明書ポリシー(CP: Certificate Policy)と認証実施規程(CPS: Certification Practice Statement)は、PKI運用の基本文書です。CPは証明書の使用目的と信頼性レベルを定義し、CPSは具体的な運用手順を詳述します。これらの文書により、PKIの信頼性と透明性が確保されます。PKI運用管理ソフトウェアを導入することで、複雑な運用プロセスを自動化し、人的ミスを削減できます。

鍵のライフサイクル管理は、PKI運用の重要な側面です。鍵の生成、配布、保存、更新、破棄の各段階で適切なセキュリティ対策が必要です。特に、秘密鍵の安全な保存と管理は極めて重要で、HSMや専用の鍵管理システムの使用が推奨されます。

バックアップとディザスタリカバリも重要な考慮事項です。CAの秘密鍵、証明書データベース、設定情報などの重要なデータは、適切にバックアップし、災害時の復旧手順を準備しておく必要があります。高可用性PKIソリューションにより、システム停止リスクを最小限に抑えることができます。

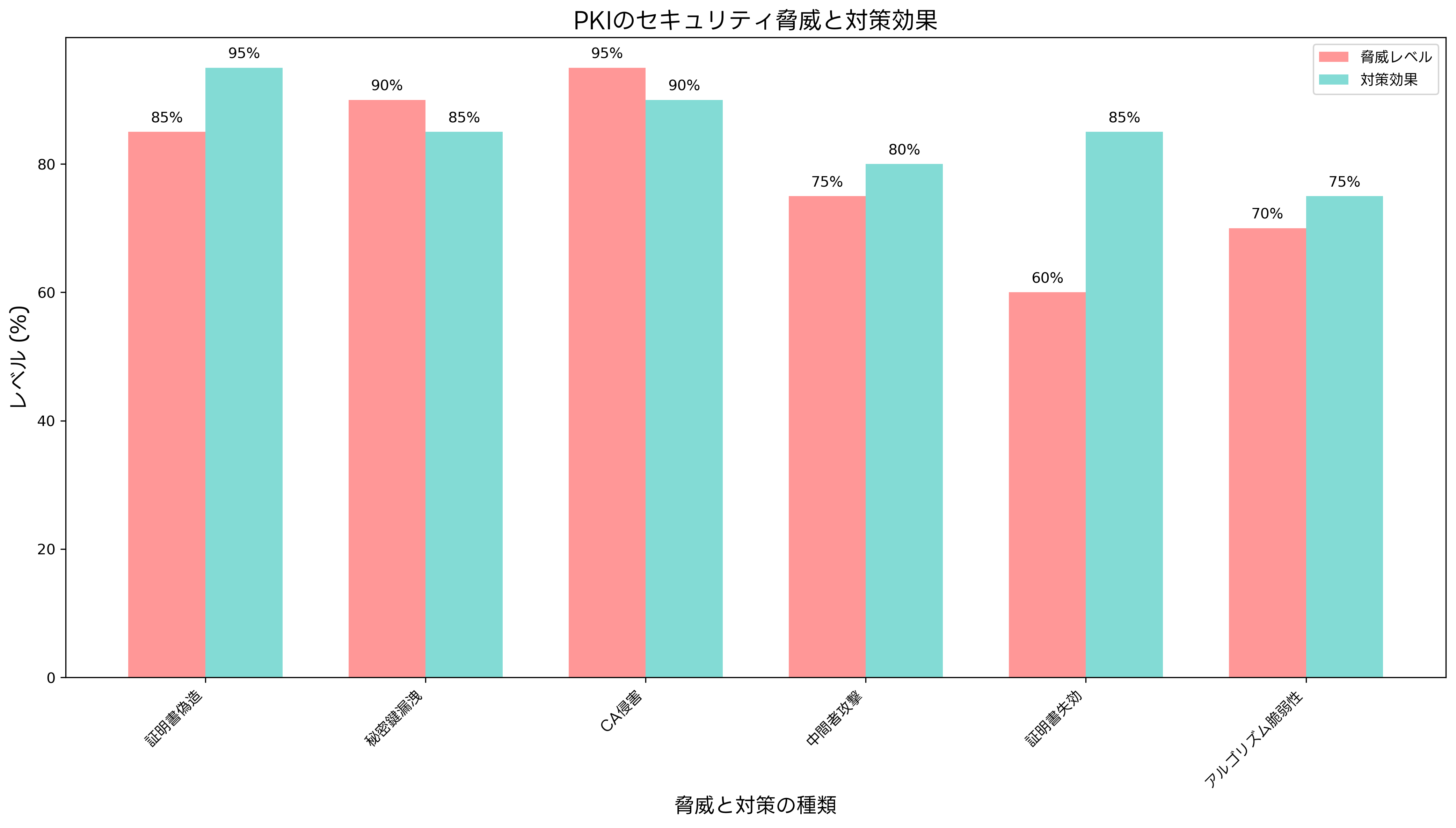

PKIのセキュリティ脅威と対策

PKIシステムは、様々なセキュリティ脅威にさらされており、適切な対策が必要です。最も深刻な脅威の一つは、CAの侵害です。CAが攻撃者に乗っ取られると、偽の証明書が発行され、大規模なセキュリティ侵害につながる可能性があります。

秘密鍵の漏洩は、個人ユーザーレベルから組織レベルまで影響する重要な脅威です。秘密鍵が攻撃者の手に渡ると、なりすまし、データの不正な復号化、偽の署名生成などが可能になります。この脅威に対抗するため、多要素認証システムや生体認証技術の導入が効果的です。

中間者攻撃は、通信経路に攻撃者が介在し、通信内容の盗聴や改ざんを行う攻撃です。PKIにおいては、偽の証明書を使って正当なサーバーになりすます攻撃が懸念されます。この対策として、証明書ピンニング、HSTS(HTTP Strict Transport Security)、証明書透明性(Certificate Transparency)などの技術が開発されています。

暗号アルゴリズムの脆弱性も長期的な脅威です。技術の進歩や量子コンピュータの発展により、現在安全とされている暗号アルゴリズムが将来的に破られる可能性があります。この脅威に対抗するため、暗号アジリティ(暗号アルゴリズムの容易な変更機能)の実装や、量子暗号対応システムへの移行計画が重要になっています。

社会工学攻撃は、技術的な脆弱性ではなく人間の心理を悪用する攻撃です。PKIにおいては、偽の身元で証明書を申請したり、従業員を騙して機密情報を入手したりする攻撃が考えられます。これに対しては、厳格な本人確認プロセス、従業員教育、セキュリティ意識向上プログラムが有効です。

PKIの応用分野と実装例

PKIは、現代のデジタル社会の様々な分野で活用されています。Webサイトの SSL/TLS 証明書は、最も身近なPKI応用例です。HTTPSによる暗号化通信により、Webブラウザとサーバー間の通信が保護され、オンラインショッピングやオンラインバンキングが安全に行えます。

企業内ネットワークでは、VPN接続の認証、Wi-Fi接続の認証、ファイル暗号化、メール暗号化などにPKIが活用されています。特に、リモートワークの普及により、安全なVPN接続の重要性が高まっており、エンタープライズVPNソリューションにPKI認証が組み込まれています。

政府機関では、行政手続きの電子化にPKIが活用されています。日本の公的個人認証サービス(JPKI)やマイナンバーカードの電子証明書は、PKI技術を基盤としています。これにより、オンラインでの行政手続きや電子申告が可能になっています。

コード署名は、ソフトウェアの配布におけるPKI活用例です。ソフトウェア開発者が自分の秘密鍵でプログラムにデジタル署名を付与することで、ソフトウェアの真正性と完全性を保証します。これにより、ユーザーはマルウェアでないことを確認してソフトウェアをインストールできます。コード署名証明書は、ソフトウェア開発企業にとって必須のツールとなっています。

IoT(Internet of Things)分野では、デバイス認証にPKIが活用されています。IoTデバイスには個別の証明書が組み込まれ、ネットワークに接続する際の認証に使用されます。これにより、不正なデバイスの接続を防ぎ、IoTネットワーク全体のセキュリティを確保できます。IoTセキュリティプラットフォームには、PKIベースのデバイス認証機能が標準装備されています。

クラウド環境でのPKI実装

クラウドコンピューティングの普及により、PKIの実装方式も大きく変化しています。従来のオンプレミス型PKIに加えて、クラウドベースのPKIサービスや、ハイブリッド型の実装が登場しています。

クラウドPKIサービスは、CAの運用をクラウドプロバイダーに委託する形態です。これにより、初期投資コストの削減、運用負荷の軽減、スケーラビリティの向上が実現できます。主要なクラウドプロバイダーは、マネージドPKIサービスを提供しており、企業は専門知識がなくても高品質なPKIサービスを利用できます。

マルチクラウド環境では、複数のクラウドプロバイダー間でのPKI連携が課題となります。クラウド間での証明書の相互運用性、統一的な鍵管理、一貫したセキュリティポリシーの適用などが重要な考慮事項です。マルチクラウドセキュリティ管理ツールにより、複雑なクラウド環境でのPKI管理を統一化できます。

コンテナ技術とマイクロサービスアーキテクチャの採用により、PKIの実装方式も進化しています。短期間で更新される証明書、サービス間認証、動的な証明書プロビジョニングなどの新しい要件に対応するため、コンテナ対応PKIソリューションが開発されています。

応用情報技術者試験でのPKI出題傾向

応用情報技術者試験においては、PKIに関する問題が情報セキュリティ分野で頻繁に出題されています。試験では、PKIの基本概念、構成要素、動作原理、セキュリティ特性などが問われます。

午前問題では、公開鍵暗号方式とPKIの基本的な仕組み、デジタル証明書の構造と機能、CAの役割、証明書の検証プロセスなどが選択肢問題として出題されます。また、PKIの利点と制限、適用分野、セキュリティ脅威と対策についても理解が求められます。

午後問題では、より実践的な場面でのPKI活用が問われます。企業のセキュリティ戦略におけるPKIの位置づけ、PKI導入計画の策定、証明書ポリシーの設計、インシデント対応などの文脈で、PKIの知識を応用する能力が評価されます。

試験対策としては、PKIの技術的な側面だけでなく、運用面やビジネス面での理解も重要です。情報処理技術者試験の専門書やPKI技術解説書を活用して、体系的な知識を身につけることが重要です。また、実習用PKIソフトウェアを使用して、実際にPKIシステムを構築・運用する経験を積むことも有効です。

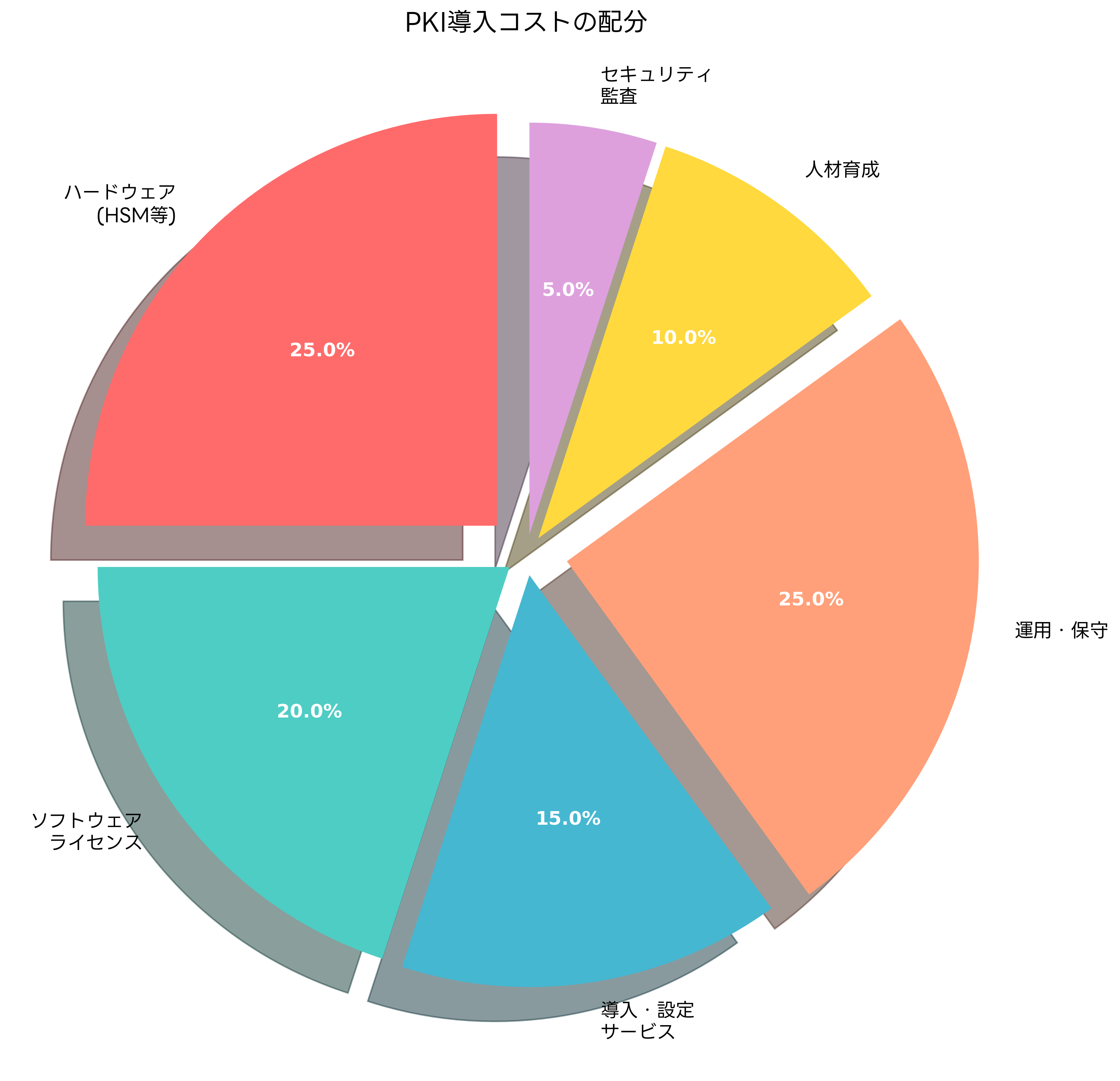

PKI導入時のコスト考慮事項

PKIの導入には、様々なコスト要因を考慮する必要があります。初期投資として、PKIソフトウェアのライセンス費用、HSMなどのハードウェア費用、システム構築費用、コンサルティング費用などが発生します。

運用コストには、システムの保守・監視費用、証明書の発行・更新費用、人件費、セキュリティ監査費用などが含まれます。特に、24時間365日の運用を行う場合は、監視・運用サービスの利用により、安定した運用を実現できます。

隠れたコストとして、従業員の教育・訓練費用、システム統合費用、既存システムの改修費用なども考慮する必要があります。また、PKIの導入により業務プロセスが変更される場合は、変更管理に伴うコストも発生します。

ROI(投資収益率)の計算では、PKI導入によるセキュリティ向上、業務効率化、コンプライアンス対応などの効果を定量化する必要があります。セキュリティインシデントの削減、紙ベース業務の電子化、監査コストの削減などが主な効果として期待されます。[PKI ROI計算ツール](https://www.amazon.co.jp/s?k=PKI ROI計算ツール&tag=amazon-product-items-22)を活用することで、投資効果を客観的に評価できます。

新技術とPKIの進化

技術の進歩とともに、PKIも継続的に進化しています。量子コンピュータの発展は、現在のPKIに大きな影響を与える可能性があります。量子アルゴリズムにより、RSAや楕円曲線暗号が解読される恐れがあるため、量子耐性暗号への移行が検討されています。

ブロックチェーン技術は、PKIの新しい実装方式として注目されています。分散型PKIでは、従来の中央集権的なCAに代わって、ブロックチェーンが信頼の基盤として機能します。これにより、単一障害点の排除、透明性の向上、コスト削減などの効果が期待されています。ブロックチェーンPKIソリューションは、次世代のPKI技術として研究・開発が進んでいます。

人工知能と機械学習の活用により、PKIの運用効率とセキュリティが向上しています。異常な証明書発行パターンの検出、自動化された証明書ライフサイクル管理、リスクベースの認証などが実現されています。AI搭載PKI管理システムにより、従来は人手に依存していた運用業務の自動化が可能になっています。

エッジコンピューティングの普及により、分散環境でのPKI実装が重要になっています。IoTデバイスやエッジサーバーでの軽量な証明書処理、オフライン環境での認証、帯域制限下での効率的な証明書配布などが新しい課題として浮上しています。エッジ対応PKIソリューションにより、これらの課題に対応できます。

まとめ

PKI(Public Key Infrastructure)は、現代のデジタル社会を支える重要な技術基盤です。公開鍵暗号方式を基盤として、安全な通信、デジタル署名、身元確認を実現し、電子商取引からIoTまで幅広い分野で活用されています。応用情報技術者試験においても重要な出題分野であり、情報セキュリティ技術者にとって必須の知識です。

PKIの導入と運用には、技術的な理解だけでなく、組織的な取り組み、適切なコスト管理、継続的なセキュリティ対策が必要です。新技術の進歩とともにPKIも進化し続けており、量子耐性暗号、ブロックチェーン、AI技術などの統合により、より安全で効率的なシステムが実現されています。

企業や組織がPKIを効果的に活用するためには、明確な目標設定、適切な設計、専門知識を持った人材の確保、継続的な運用改善が重要です。PKI技術の理解を深め、実践的な経験を積むことで、安全で信頼性の高いデジタル環境の構築に貢献できます。