現代のネットワーク社会において、適切なユーザー認証は情報セキュリティの根幹を成しています。その中でも、RADIUS(Remote Authentication Dial-In User Service)は、ネットワークアクセス認証の事実上の標準として広く採用されているプロトコルです。応用情報技術者試験においても重要な出題範囲であり、ネットワーク管理者や情報システム担当者にとって必須の知識となっています。

RADIUSは1991年に開発され、RFC 2865として標準化されています。当初はダイヤルアップ接続の認証を目的として設計されましたが、現在では無線LANアクセスポイント、VPN接続、スイッチポートアクセス制御など、様々なネットワークアクセス制御に利用されています。その柔軟性と拡張性により、企業ネットワークから大規模なサービスプロバイダーまで、幅広い環境で活用されています。

RADIUSの基本概念と動作原理

RADIUSプロトコルは、認証(Authentication)、認可(Authorization)、アカウンティング(Accounting)の3つの機能を提供するため、しばしばAAAプロトコルと呼ばれます。この統合されたアプローチにより、ネットワークアクセスの包括的な管理が可能になります。

認証機能では、ユーザーの身元を確認し、提供された認証情報(ユーザー名とパスワードなど)の正当性を検証します。認可機能では、認証されたユーザーに対して適切なアクセス権限を付与し、利用可能なサービスやリソースを制御します。アカウンティング機能では、ユーザーのネットワーク利用状況を記録し、課金情報やセキュリティ監査のためのログを提供します。

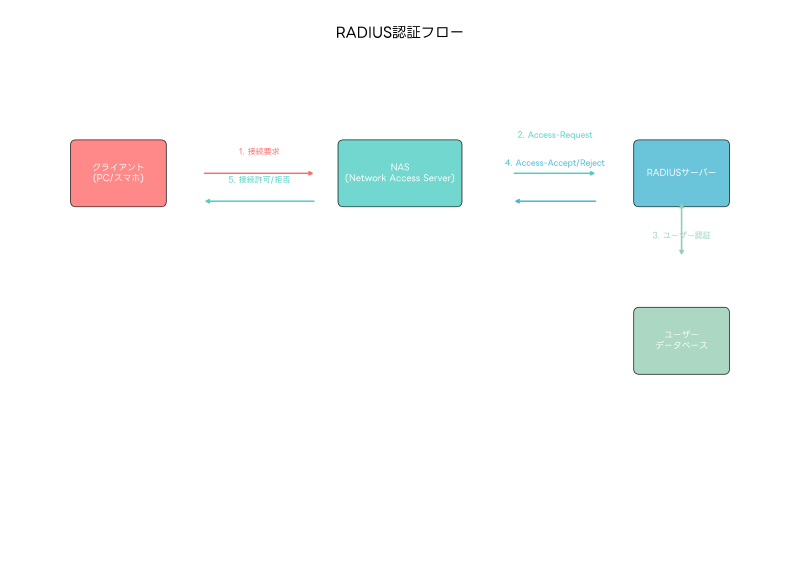

RADIUSアーキテクチャは、クライアント・サーバーモデルを採用しています。NAS(Network Access Server)がRADIUSクライアントとして機能し、RADIUSサーバーに認証要求を転送します。この分散型アーキテクチャにより、複数のネットワークアクセスポイントから単一の認証サーバーへの集約が可能になり、管理の効率化と一貫性の確保が実現されます。

企業環境でRADIUSを効果的に導入するためには、高性能なRADIUSサーバーソフトウェアやエンタープライズ認証システムの選択が重要です。これらのソリューションは、高可用性、負荷分散、詳細なログ管理などの機能を提供し、大規模な企業ネットワークでも安定した認証サービスを実現できます。

RADIUSメッセージタイプと通信フロー

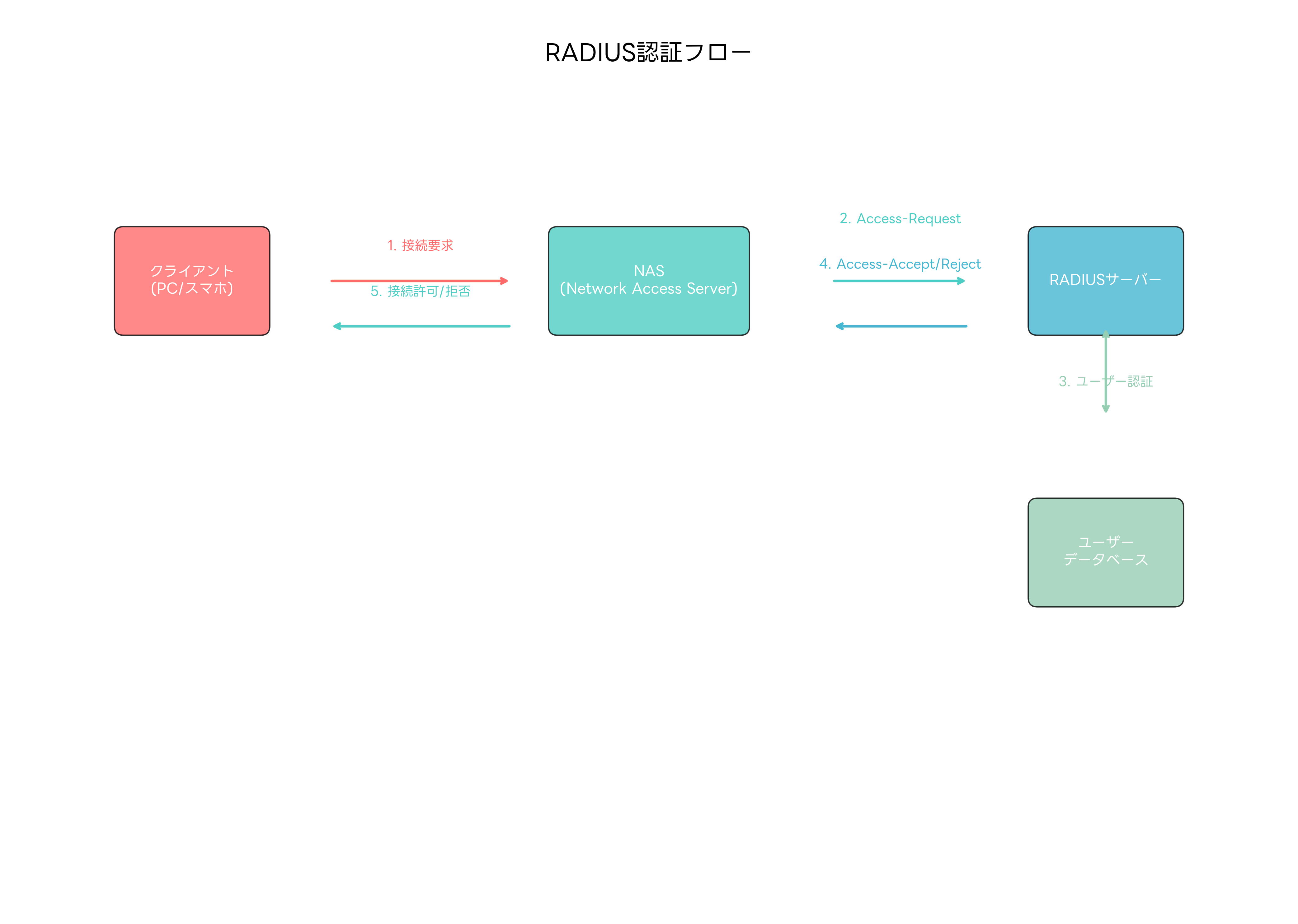

RADIUSプロトコルでは、認証プロセスを実行するために複数のメッセージタイプが定義されています。最も基本的なメッセージタイプには、Access-Request、Access-Accept、Access-Reject、Access-Challengeがあります。

Access-Requestメッセージは、NASからRADIUSサーバーに送信される認証要求です。このメッセージには、ユーザー名、パスワード、NASの識別情報、接続方法などの情報が含まれます。RADIUSサーバーは、この情報を基にユーザーデータベースまたは外部認証システムと照合し、認証の可否を判断します。

認証が成功した場合、RADIUSサーバーはAccess-Acceptメッセージを返信します。このメッセージには、認可情報(VLAN ID、帯域制限、アクセス制御リストなど)が含まれ、NASに対してユーザーへのサービス提供方法を指示します。認証が失敗した場合は、Access-Rejectメッセージが送信され、アクセスが拒否されます。

Access-Challengeメッセージは、より高度な認証方式で使用されます。例えば、二要素認証やワンタイムパスワード認証において、追加の認証情報の入力を求める際に利用されます。このメカニズムにより、多要素認証システムとの連携が可能になり、セキュリティレベルの向上が図れます。

通信セキュリティの観点から、RADIUSでは共有秘密鍵を使用してメッセージの完全性を保護します。ただし、ユーザーパスワードの暗号化方式には制限があるため、より高度なセキュリティが要求される環境では、EAP対応認証システムやRADSEC(RADIUS over TLS)の導入が推奨されます。

RADIUS属性システムの詳細

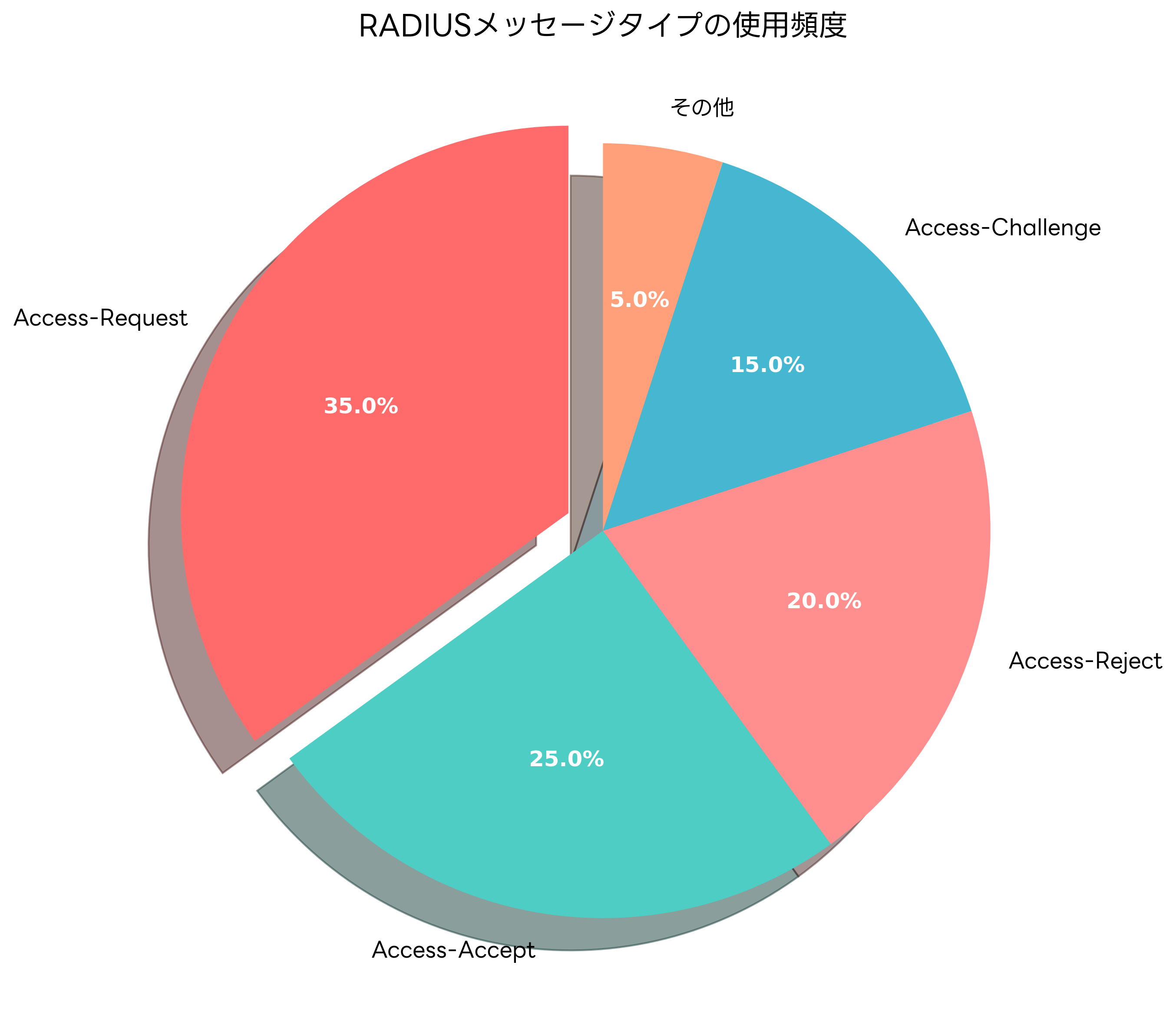

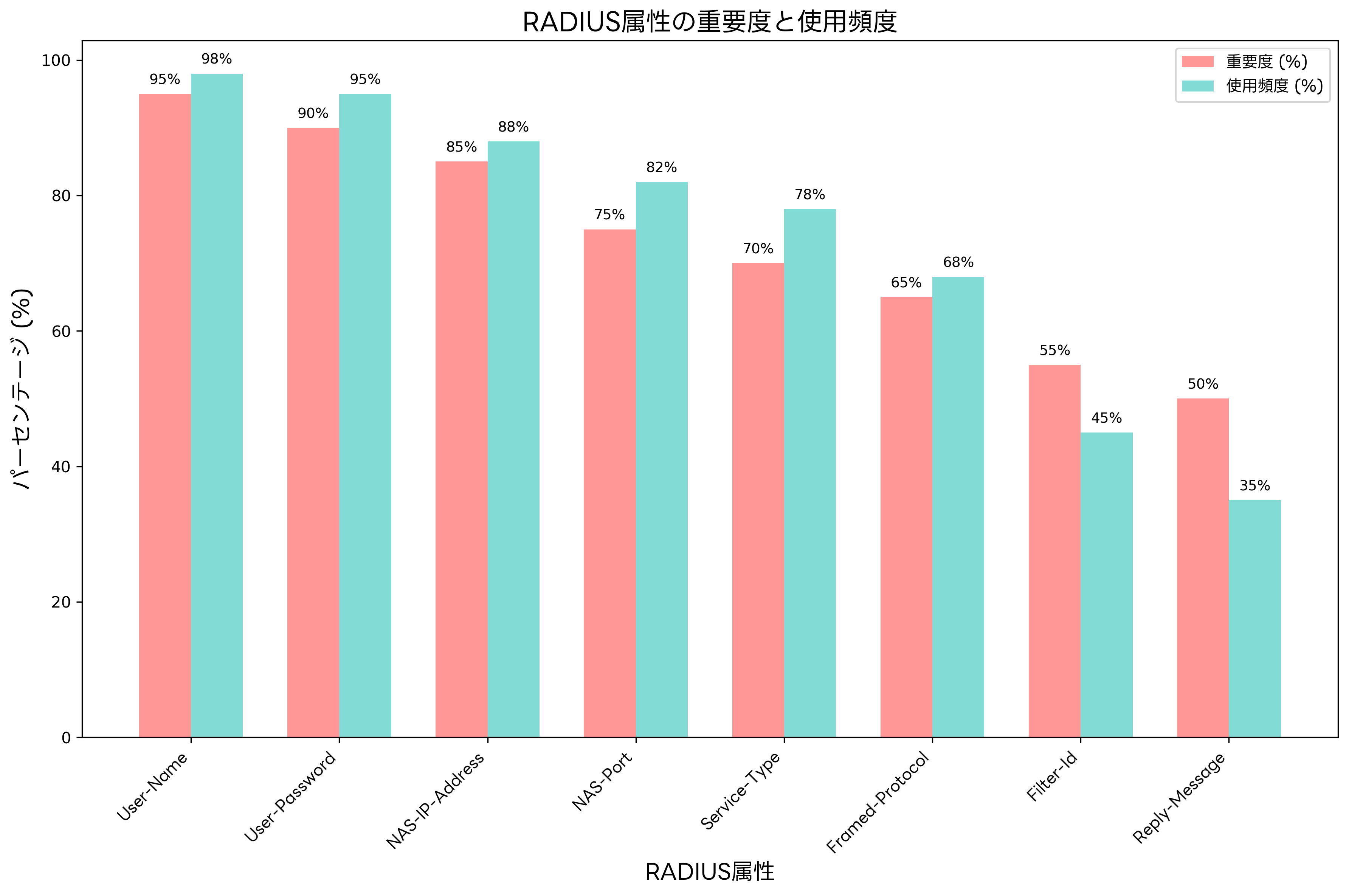

RADIUS属性システムは、認証・認可・アカウンティング情報を柔軟に伝達するための仕組みです。各属性は、タイプ・長さ・値(TLV)形式で定義され、拡張性と互換性を確保しています。

最も基本的な属性であるUser-Name属性(属性タイプ1)は、認証対象のユーザーアカウント名を指定します。User-Password属性(属性タイプ2)は、ユーザーのパスワード情報を暗号化して伝送します。これらの属性は、ほぼすべてのRADIUS認証要求で使用される必須要素です。

NAS識別情報を提供する属性群も重要です。NAS-IP-Address属性(属性タイプ4)は、認証要求を送信したNASのIPアドレスを示し、NAS-Port属性(属性タイプ5)は、ユーザーが接続したポート番号を指定します。これらの情報は、接続元の特定とアクセス制御ポリシーの適用に使用されます。

サービス制御に関する属性も豊富に定義されています。Service-Type属性(属性タイプ6)は、提供されるサービスの種類を指定し、Framed-Protocol属性(属性タイプ7)は、フレーム化プロトコルの種類を示します。これらの属性により、ネットワークアクセス制御機器は適切なサービス品質とセキュリティポリシーを適用できます。

VLAN制御やトラフィック制御に関するベンダー固有属性(VSA:Vendor-Specific Attributes)も広く利用されています。これらの属性により、VLAN対応スイッチやQoS対応ルーターとの高度な連携が可能になり、詳細なネットワーク制御が実現できます。

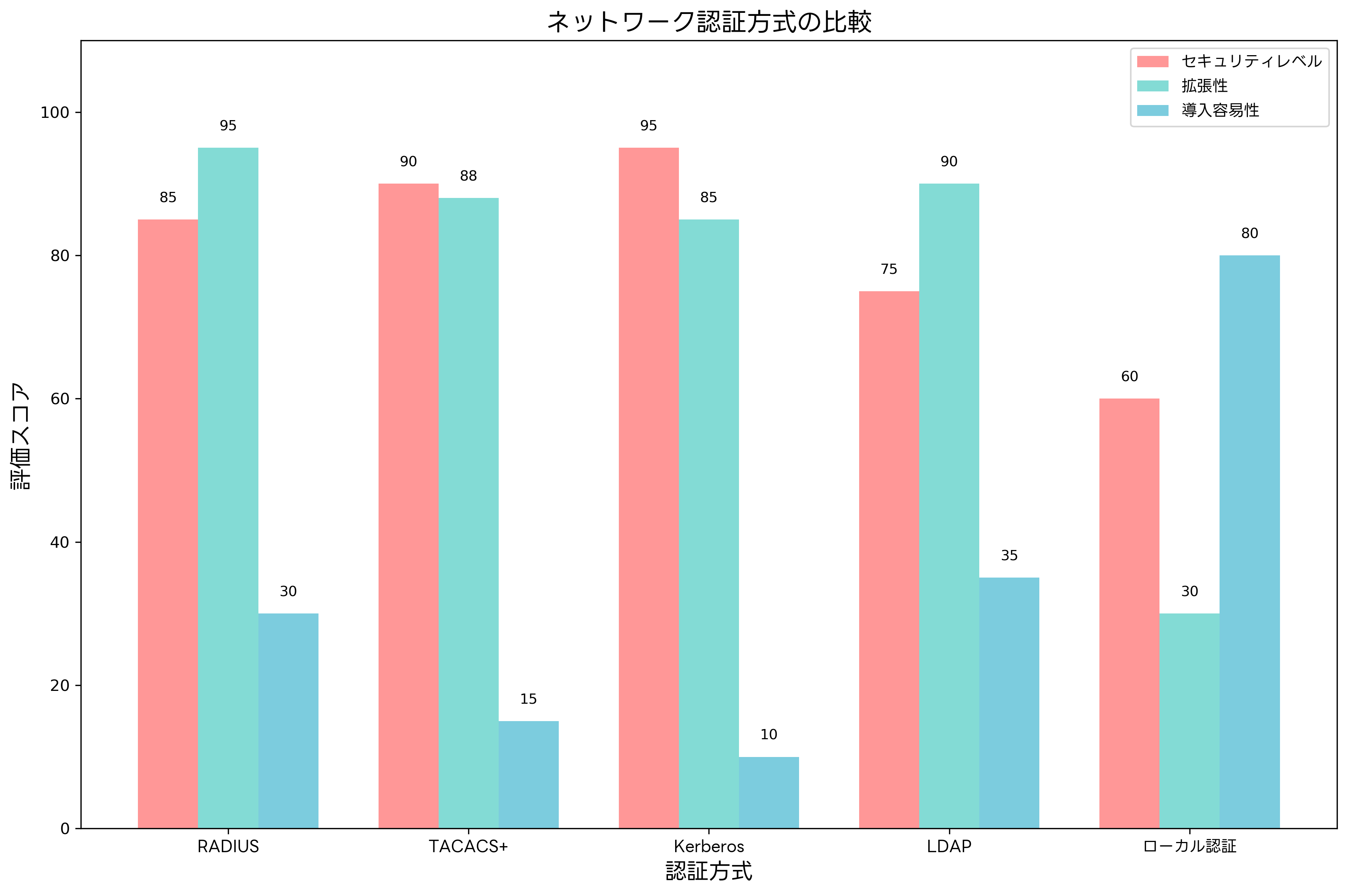

他の認証プロトコルとの比較

ネットワーク認証の分野では、RADIUSの他にも複数のプロトコルが利用されています。それぞれに特長と適用分野があり、適切な選択が重要です。

TACACS+(Terminal Access Controller Access-Control System Plus)は、シスコシステムズが開発したプロトコルで、主にネットワーク機器の管理アクセス認証に使用されます。RADIUSと比較して、認証・認可・アカウンティングの各機能が独立しており、より細かな制御が可能です。また、TCP接続を使用するため、より信頼性の高い通信が実現されます。TACACS+対応認証サーバーは、ネットワーク機器の統合管理において威力を発揮します。

Kerberosは、MITで開発された認証プロトコルで、シングルサインオン機能と強力な暗号化機能を提供します。Active DirectoryやLinuxの統合認証環境で広く利用されており、Kerberos対応統合認証システムにより、企業内のすべてのリソースへの統一されたアクセス制御が可能になります。

LDAPは、ディレクトリサービスのアクセスプロトコルとして設計されましたが、認証機能も提供します。ユーザー情報の管理と認証を同一のシステムで実行できる利点があり、LDAP対応ディレクトリサーバーは、中小規模の組織で効果的に活用されています。

ローカル認証は、各ネットワーク機器に個別にユーザーアカウントを設定する方式です。小規模な環境では管理が容易ですが、拡張性に限界があります。しかし、ローカル認証対応機器は、バックアップ認証方式としても重要な役割を果たします。

RADIUS実装時の性能とスケーラビリティ

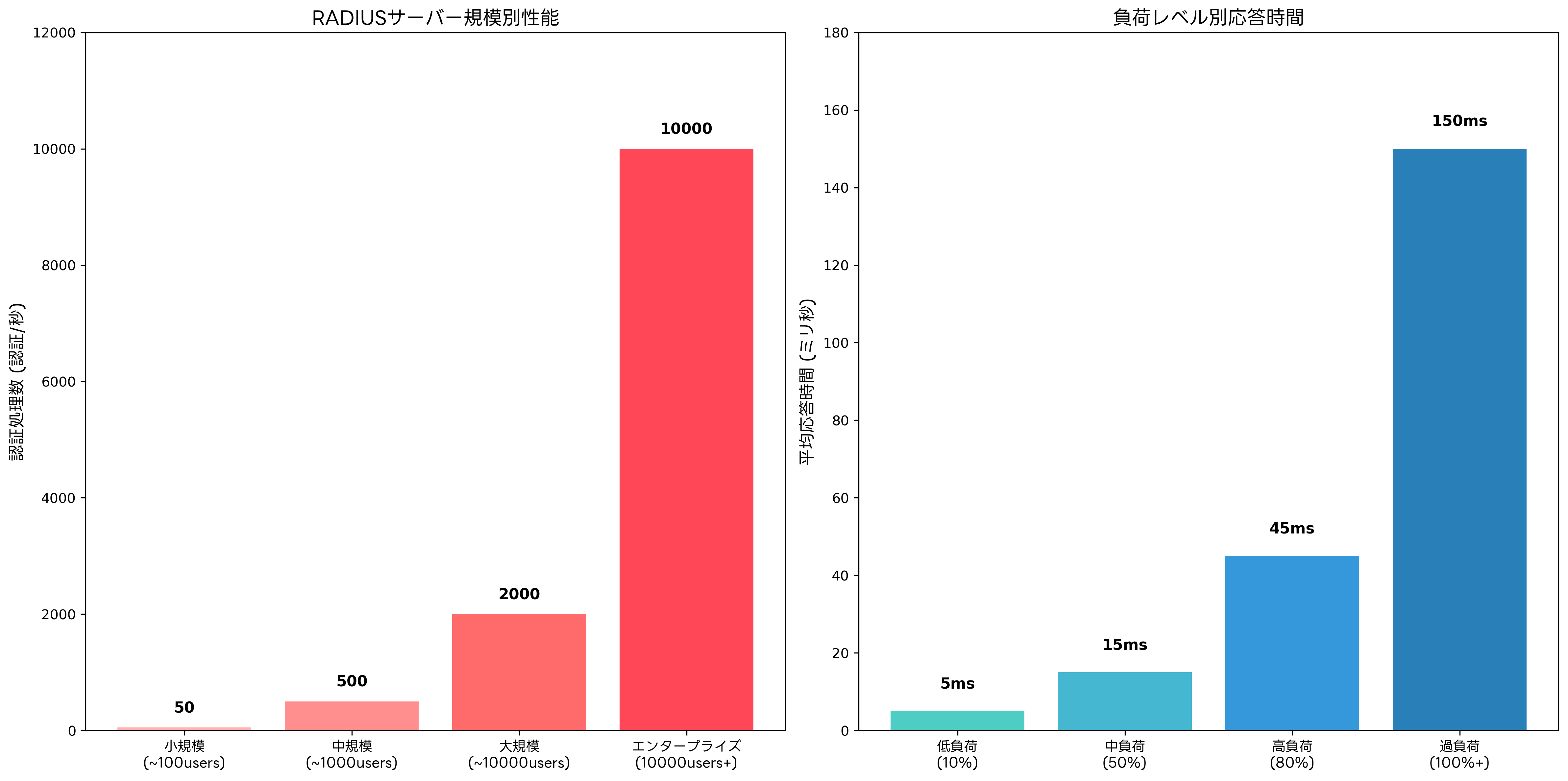

RADIUSサーバーの性能設計は、対象となるユーザー数、同時接続数、認証頻度などの要件に基づいて決定されます。適切な性能設計により、安定した認証サービスの提供が可能になります。

小規模環境(100ユーザー程度)では、エントリーレベルの小型RADIUSサーバーでも十分な性能を提供できます。通常、毎秒50認証程度の処理能力があれば、ほとんどの小規模オフィス環境に対応できます。

中規模環境(1000ユーザー程度)では、より高性能なハードウェアと最適化されたソフトウェア構成が必要になります。毎秒500認証以上の処理能力を持つ中規模RADIUSサーバーシステムの導入により、安定したサービス提供が可能になります。

大規模環境(10000ユーザー以上)では、負荷分散とクラスタリング機能を備えたエンタープライズRADIUSソリューションが必要です。複数のRADIUSサーバーを連携させることで、毎秒数千認証以上の処理能力と高可用性を実現できます。

応答時間の最適化も重要な要素です。通常の運用では5ミリ秒以内の応答時間が理想的ですが、負荷が増加すると応答時間も延長されます。高速ストレージシステムの導入により、データベースアクセス時間を短縮し、全体的な性能向上を図ることができます。

セキュリティ強化とベストプラクティス

RADIUSプロトコル自体にはいくつかのセキュリティ上の制約があるため、実装時には追加のセキュリティ対策が重要です。特に、パスワード暗号化の弱点やメッセージの完全性保護に関する課題への対処が必要です。

IPsecやTLSを使用した暗号化通信の実装により、RADIUSメッセージの盗聴や改ざんを防止できます。VPN機能付きルーターや暗号化通信機器の導入により、安全な通信チャネルの確保が可能になります。

EAP(Extensible Authentication Protocol)との連携により、より高度な認証方式の実装が可能になります。EAP-TLS、EAP-TTLS、PEAPなどのプロトコルを使用することで、証明書ベース認証や強力なパスワード暗号化が実現できます。EAP対応無線LANアクセスポイントとの組み合わせにより、企業レベルの無線LAN認証システムを構築できます。

ログ監視と異常検知の実装も重要なセキュリティ対策です。認証失敗の頻発、異常な接続パターン、不審なIPアドレスからのアクセスなどを検出するため、ログ解析ツールやSIEM(Security Information and Event Management)システムの導入が効果的です。

定期的なセキュリティ監査とペネトレーションテストにより、RADIUSシステムの脆弱性を特定し、対策を実施することも重要です。セキュリティ監査ツールを使用して、設定の不備や未知の脆弱性を発見し、継続的なセキュリティ向上を図ります。

応用情報技術者試験での出題傾向

応用情報技術者試験におけるRADIUS関連の問題は、午前問題と午後問題の両方で出題されています。特に、ネットワークセキュリティとシステム管理の分野で重要な位置を占めています。

午前問題では、RADIUSの基本概念、メッセージタイプ、属性システム、他のプロトコルとの比較などが出題されます。「RADIUSで使用されるデフォルトポート番号はどれか」「Access-Requestメッセージに含まれる情報として適切なものはどれか」といった基本的な知識問題が頻出します。

午後問題では、より実践的な文脈でのRADIUSの応用が問われます。企業ネットワークの認証システム設計、既存システムとの統合、セキュリティポリシーの実装などの場面で、RADIUSの知識を活用する能力が評価されます。

試験対策としては、応用情報技術者試験対策書による理論学習に加えて、ネットワークセキュリティ実習書を使用した実践的な演習が効果的です。実際のRADIUSサーバーの構築と設定を体験することで、理論と実践の両面からの理解が深まります。

クラウド環境でのRADIUS実装

近年、クラウドサービスの普及に伴い、RADIUSサーバーのクラウド展開も一般的になっています。従来のオンプレミス環境と比較して、拡張性、可用性、管理効率の面で大きな利点があります。

Amazon Web Services、Microsoft Azure、Google Cloud Platformなどの主要クラウドプラットフォームでは、マネージドRADIUSサービスや仮想マシンベースのRADIUS実装が提供されています。クラウドRADIUSソリューションを活用することで、初期投資を抑えながら高機能な認証システムを構築できます。

ハイブリッドクラウド環境では、オンプレミスの既存システムとクラウドRADIUSサーバーとの連携が重要です。ハイブリッドクラウド認証システムにより、段階的なクラウド移行と既存投資の有効活用が可能になります。

コンテナ技術を活用したRADIUSサーバーの展開も注目されています。Docker、Kubernetesなどの技術を使用することで、迅速なデプロイメント、スケールアウト、災害復旧が実現できます。コンテナオーケストレーション対応システムの導入により、現代的なインフラストラクチャでのRADIUS運用が可能になります。

IoTデバイス認証への対応

インターネット・オブ・シングス(IoT)の普及により、RADIUSプロトコルの適用範囲も拡大しています。従来のPC中心の環境から、多様なIoTデバイスの認証管理が必要な環境へと変化しています。

IoTデバイスの認証では、デバイスの計算能力やメモリ容量の制約を考慮した軽量な認証方式が重要です。IoT対応認証ゲートウェイや軽量認証プロトコル対応システムの導入により、効率的なIoTデバイス認証が実現できます。

証明書ベース認証の重要性も高まっています。各IoTデバイスに固有の電子証明書を配布し、RADIUSサーバーで証明書の検証を行うことで、強固なデバイス認証が可能になります。PKI管理システムと連携することで、大規模なIoT環境での証明書ライフサイクル管理が実現できます。

デバイス制御とネットワーク分離も重要な要素です。認証されたIoTデバイスに対して適切なVLANやネットワークセグメントを割り当て、セキュリティポリシーに基づいたアクセス制御を実施します。ネットワークセグメンテーション機器との連携により、IoTセキュリティの向上が図れます。

まとめ

RADIUSは、ネットワーク認証の分野で長年にわたって重要な役割を果たしてきたプロトコルです。その基本的なアーキテクチャとメッセージング仕様は、現在でも多くの認証システムの基盤となっています。応用情報技術者試験においても、ネットワークセキュリティの理解を問う重要な出題分野として位置づけられています。

技術の進歩とともに、RADIUSの実装方法や適用分野も拡大し続けています。クラウド環境での展開、IoTデバイスの認証、高度なセキュリティ要件への対応など、新しい課題に対しても柔軟に対応できる拡張性がRADIUSの強みです。

効果的なRADIUSシステムの構築と運用には、プロトコルの基本理解に加えて、セキュリティベストプラクティス、性能設計、運用監視などの幅広い知識が必要です。継続的な学習と実践経験により、変化する技術環境に対応できる専門性を身につけることが重要です。企業のデジタル変革を支える基盤技術として、RADIUSの重要性は今後もますます高まっていくでしょう。