レインボーテーブル攻撃は、現代の情報セキュリティにおいて最も重要な脅威の一つです。この攻撃手法は、事前に計算されたハッシュ値とパスワードの対応表を使用することで、従来のブルートフォース攻撃よりも大幅に高速なパスワード解読を可能にします。応用情報技術者試験においても頻出の重要トピックであり、パスワードセキュリティの根幹を理解するために欠かせない知識です。

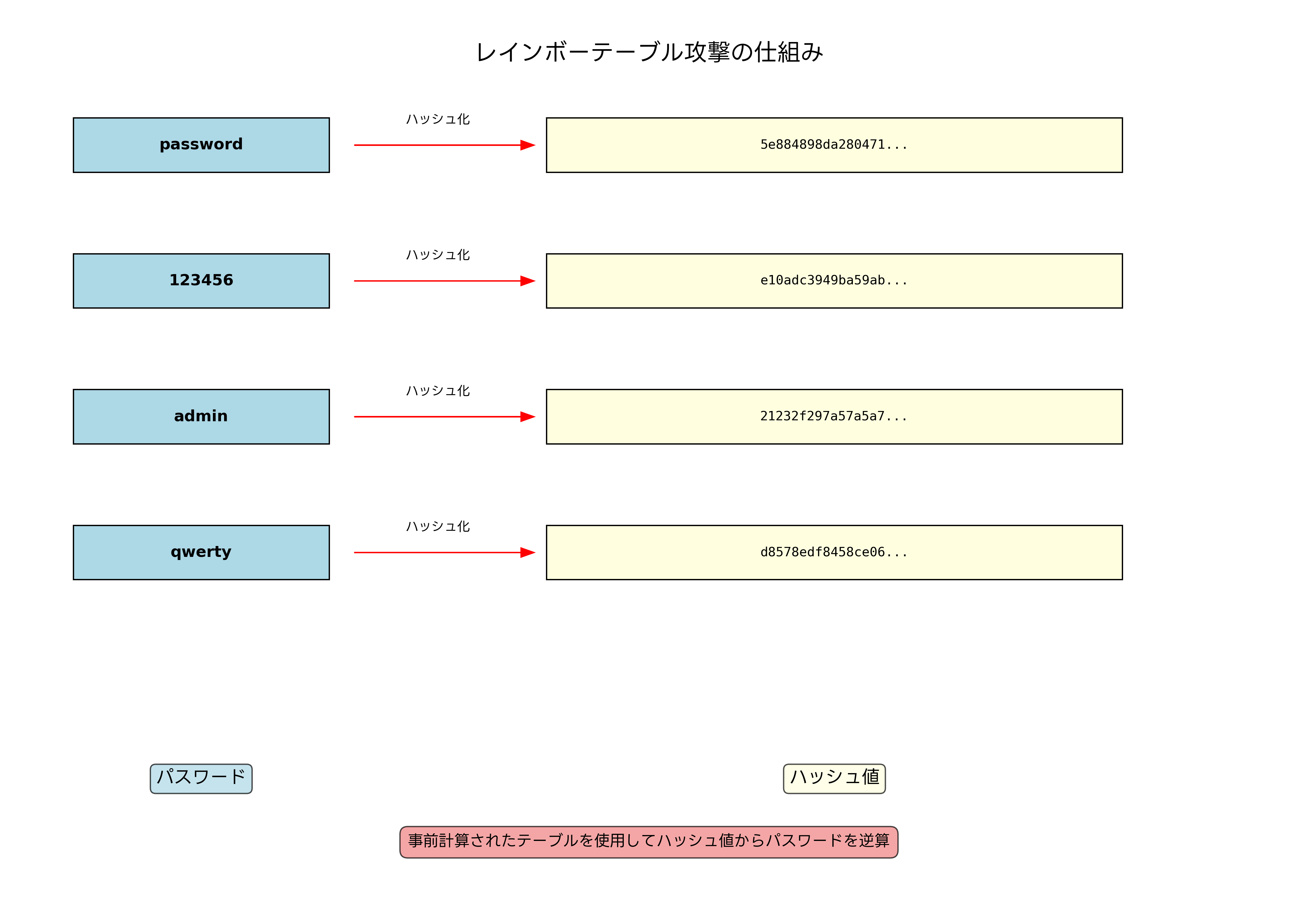

レインボーテーブル攻撃の本質は、時間と空間のトレードオフを活用することにあります。攻撃者は事前に大量の時間とコンピューティングリソースを投資してハッシュテーブルを作成し、実際の攻撃時には高速な検索により瞬時にパスワードを特定します。この手法により、数時間から数日かかっていたパスワード解読が、わずか数秒で完了する場合があります。

レインボーテーブル攻撃の仕組みと理論

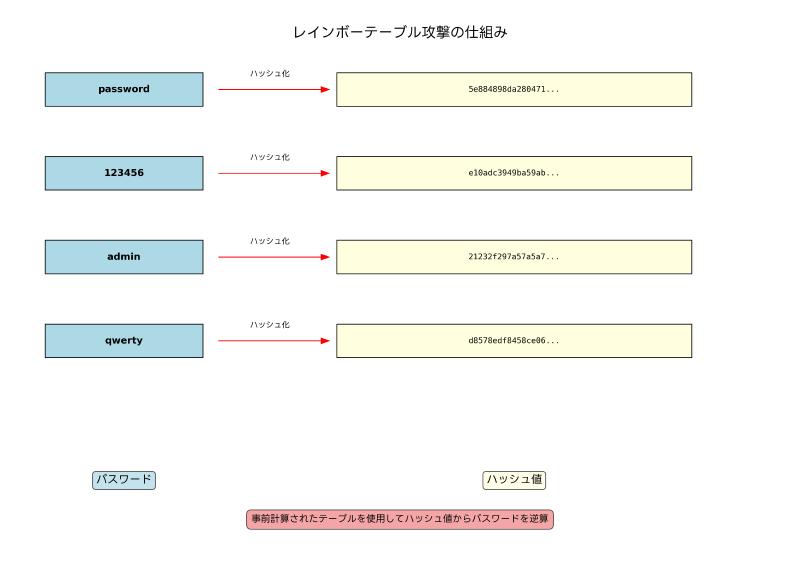

レインボーテーブル攻撃は、ハッシュ関数の一方向性を逆用した攻撃手法です。通常、パスワードはMD5、SHA-1、SHA-256などのハッシュ関数により暗号化されてデータベースに保存されます。ハッシュ関数は一方向関数であり、ハッシュ値からもとのパスワードを直接計算することは計算量的に困難とされています。

しかし、レインボーテーブル攻撃では、この問題を事前計算により回避します。攻撃者は考えられるすべてのパスワード候補をハッシュ化し、パスワードとハッシュ値の対応表を作成します。この表があれば、盗み出したハッシュ値を検索するだけで、対応するパスワードを瞬時に特定できます。

レインボーテーブルの「レインボー」という名前は、テーブル構築時に使用される削減関数(reduction function)から来ています。削減関数は、ハッシュ値を別のパスワード候補に変換する関数で、複数の異なる削減関数を色に例えて「レインボー」と呼ばれます。これにより、テーブルサイズを削減しながら、効率的な検索を可能にしています。

実際の攻撃プロセスは以下のように進行します。まず、攻撃者は標的となるハッシュ値を取得します。次に、そのハッシュ値をレインボーテーブル内で検索します。一致するハッシュ値が見つかれば、対応するパスワードが特定されます。見つからない場合は、削減関数を適用してチェーンを辿り、別のパスワード候補を生成して再度検索を行います。

この手法の効率性は、高性能なストレージシステムの発達により、さらに向上しています。現代の企業では、テラバイト級のレインボーテーブルを格納できる大容量SSDやNVMeストレージが普及しており、検索速度の大幅な向上を実現しています。

パスワードの脆弱性とリスク評価

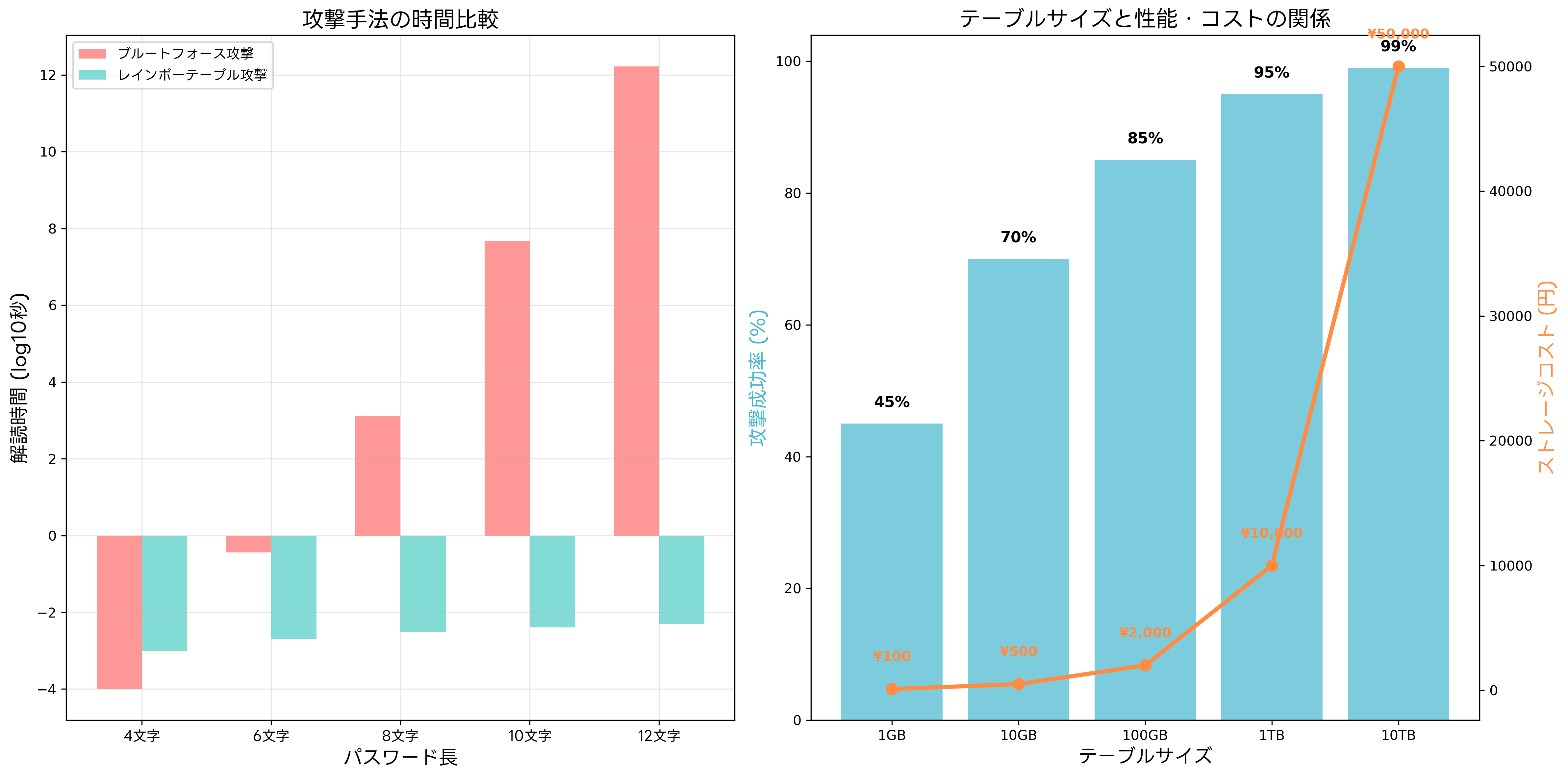

レインボーテーブル攻撃に対するパスワードの脆弱性は、パスワードの複雑さと長さに大きく依存します。短い数字のみのパスワードは、非常に高い脆弱性を持ち、攻撃者にとって格好の標的となります。一方、長く複雑なパスワードは、レインボーテーブルの作成コストが膨大になるため、実質的に安全とされています。

数字のみの4桁パスワードは、わずか10,000通りの組み合わせしか存在しないため、完全なレインボーテーブルを作成することは極めて容易です。このような脆弱なパスワードは、パスワード管理ソフトウェアの導入により、強固なランダムパスワードに置き換えることが推奨されます。

英小文字のみの6文字パスワードでも、約3億通りの組み合わせとなり、現代のコンピューティング能力では比較的容易にレインボーテーブルを作成できます。この脆弱性を理解するため、多くの組織ではパスワード強度評価ツールを導入し、従業員のパスワード品質を定期的に監査しています。

英数字を組み合わせた8文字パスワードになると、組み合わせ数は約2.8兆通りに増加します。しかし、GPU集約型の高性能計算システムの普及により、このレベルのパスワードでも現実的な脅威となっています。特に、クラウドベースの並列計算サービスを活用することで、攻撃者は低コストで大規模な計算リソースを確保できるようになりました。

記号を含む10文字以上のパスワードは、現在のところ実用的なレインボーテーブル攻撃に対して十分な耐性を持っています。このようなパスワードの組み合わせ数は10の18乗を超え、完全なレインボーテーブルの作成には膨大なストレージと時間が必要となります。企業の重要システムでは、エンタープライズ向けパスワードポリシー管理ツールを使用して、このレベルの強度を強制することが一般的です。

ソルト(Salt)による防御メカニズム

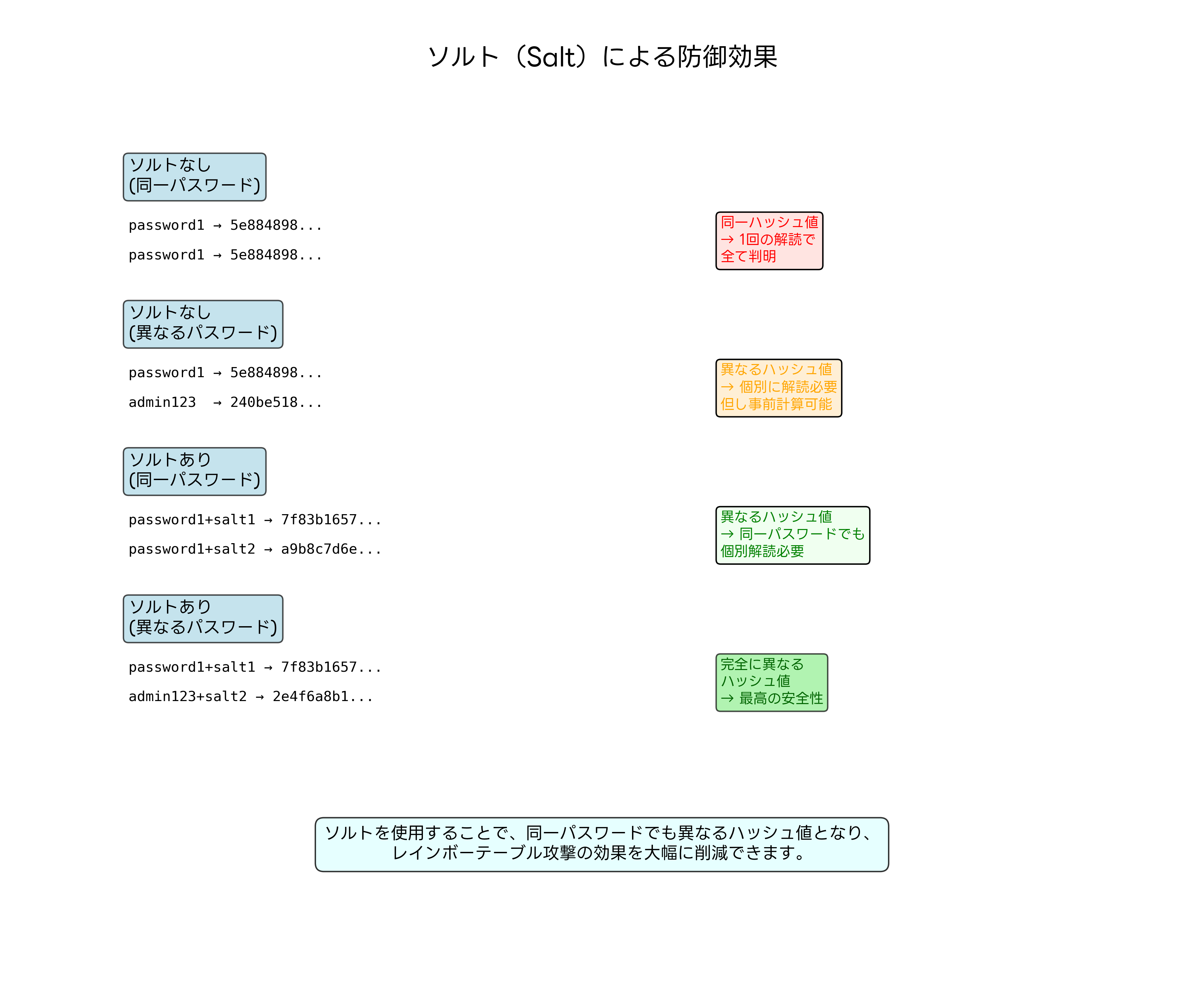

レインボーテーブル攻撃に対する最も効果的な防御手法の一つが、ソルト(Salt)の使用です。ソルトとは、パスワードをハッシュ化する前に追加するランダムな文字列のことで、同一のパスワードでも異なるハッシュ値を生成することで、レインボーテーブル攻撃の効果を無力化します。

ソルトの仕組みは比較的単純ですが、その効果は絶大です。通常のハッシュ化では、「password」というパスワードは常に同じハッシュ値を生成します。しかし、ソルトを使用すると、「password + ランダムソルト1」と「password + ランダムソルト2」は完全に異なるハッシュ値を生成します。これにより、同一パスワードを使用する複数のユーザーがいても、攻撃者は個別にパスワードを解読する必要があります。

ソルトの実装では、各ユーザーまたは各パスワードに対して一意のソルト値を生成することが重要です。暗号学的に安全な乱数生成器を使用して、十分な長さ(通常は128ビット以上)のランダムソルトを生成します。このソルト値は、ハッシュ値と共にデータベースに保存され、認証時にパスワード検証に使用されます。

ソルトの効果は、レインボーテーブルの事前計算を実質的に不可能にすることにあります。攻撃者がレインボーテーブルを作成するためには、可能なすべてのソルト値との組み合わせを計算する必要があり、これは現実的ではありません。例えば、128ビットのソルトを使用した場合、各パスワードに対して2の128乗通りの異なるハッシュ値が存在することになります。

現代のWebアプリケーションフレームワークでは、ソルトの使用が標準機能として組み込まれています。セキュアなWebアプリケーション開発フレームワークを選択することで、開発者は適切なソルト実装を容易に行うことができます。また、パスワードハッシュライブラリを活用することで、bcrypt、scrypt、Argon2などの強力なハッシュ関数とソルトの組み合わせを利用できます。

高度なハッシュ関数による防御強化

ソルトに加えて、計算コストの高いハッシュ関数の使用も、レインボーテーブル攻撃に対する効果的な防御策です。従来のMD5やSHA-1は高速に計算できるため、レインボーテーブルの作成が比較的容易でした。しかし、bcrypt、scrypt、Argon2などの計算集約的なハッシュ関数は、意図的に計算時間を長くすることで、攻撃者の作業を困難にします。

bcryptは、Blowfish暗号をベースとしたハッシュ関数で、「コストファクター」と呼ばれるパラメータにより計算時間を調整できます。コストファクターを高く設定することで、単一のハッシュ計算に数秒を要するようにでき、大量のハッシュ値を必要とするレインボーテーブル攻撃を事実上不可能にします。bcrypt実装ライブラリは多くのプログラミング言語で利用可能で、企業システムでの導入が進んでいます。

scryptは、メモリ集約的な計算を行うハッシュ関数で、大量のメモリを必要とすることで、並列攻撃を困難にします。GPU やASICを使用した高速計算に対しても耐性を持つため、専用ハードウェアによる攻撃システムに対しても有効な防御を提供します。

Argon2は、パスワードハッシュ競技会(Password Hashing Competition)で優勝したハッシュ関数で、現在最も推奨される選択肢の一つです。時間コスト、メモリコスト、並列度を独立して調整できるため、様々な環境に適応できます。Argon2実装ツールを使用することで、最新のセキュリティ標準に準拠したパスワード保護を実現できます。

これらの高度なハッシュ関数の導入には、システムの計算負荷の増加を考慮する必要があります。認証処理の遅延を最小限に抑えるため、高性能認証サーバーやロードバランシングシステムの導入が推奨されます。

多要素認証による追加防御層

レインボーテーブル攻撃がパスワードの解読に成功したとしても、多要素認証(MFA)により追加の防御層を構築できます。多要素認証は、「知識要素(パスワード)」「所有要素(トークン、スマートフォン)」「生体要素(指紋、顔認証)」の複数を組み合わせることで、単一のパスワード漏洩では突破できないセキュリティを実現します。

最も一般的な多要素認証は、パスワードに加えてワンタイムパスワード(OTP)を使用する方法です。ハードウェアトークンやスマートフォンアプリを使用してOTPを生成し、ログイン時に入力を求めます。これにより、攻撃者がパスワードを解読しても、物理的なデバイスにアクセスできなければシステムに侵入できません。

生体認証技術も急速に発達しており、指紋認証デバイス、顔認証システム、虹彩認証装置などが企業環境で活用されています。これらの生体情報は一意性が高く、複製が困難であるため、レインボーテーブル攻撃による影響を大幅に軽減できます。

近年では、FIDO2/WebAuthn標準に準拠した認証システムが注目されています。この標準では、公開鍵暗号を使用してパスワードレス認証を実現し、レインボーテーブル攻撃の対象となるパスワード自体を排除します。FIDO2対応セキュリティキーの導入により、従来のパスワードベース認証からの脱却が可能になります。

セキュリティ投資の効果分析

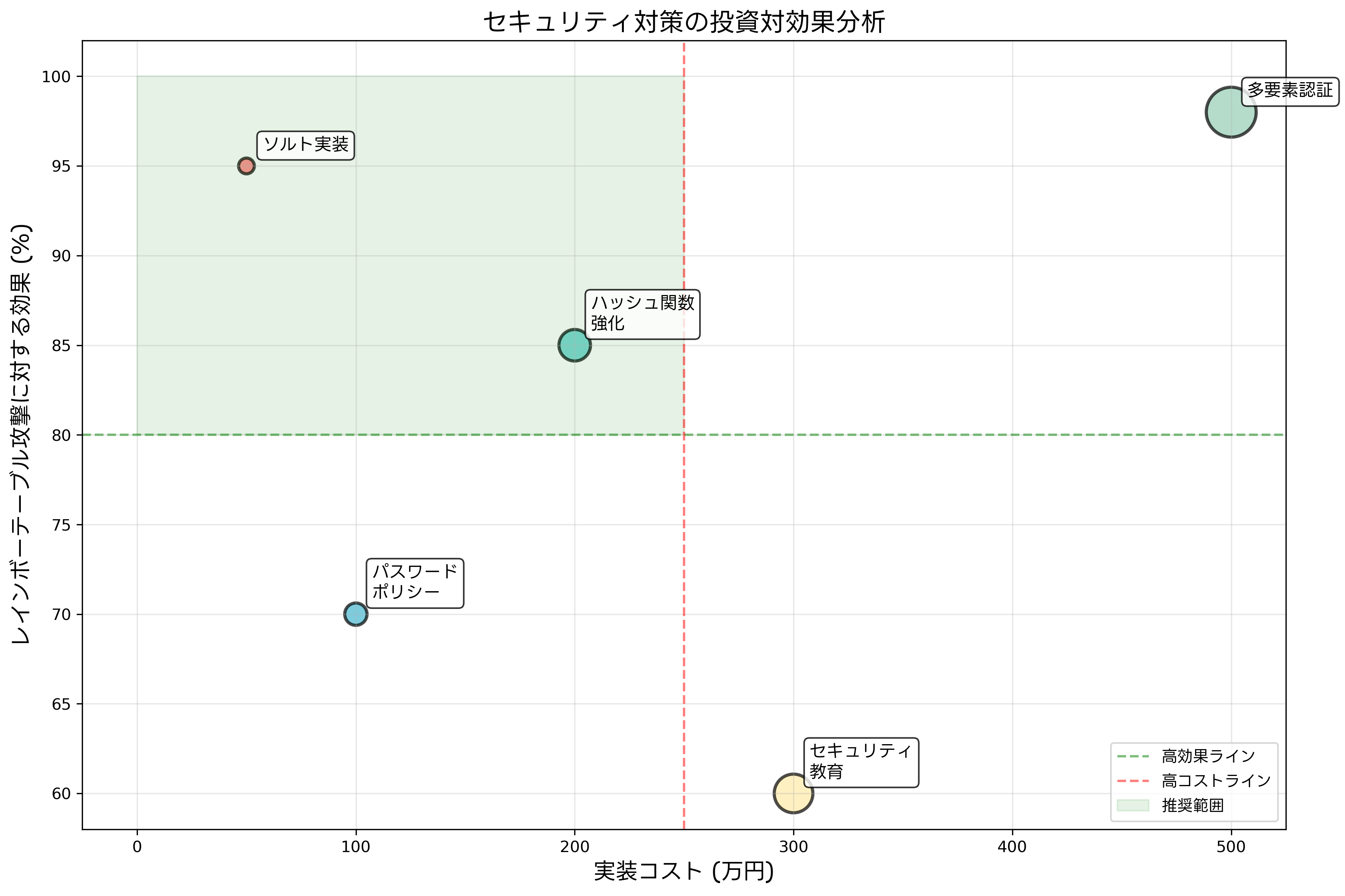

レインボーテーブル攻撃対策への投資は、コストと効果のバランスを慎重に評価する必要があります。各対策手法には異なる実装コストと防御効果があり、組織の要件とリスクレベルに応じて最適な組み合わせを選択することが重要です。

ソルトの実装は、最もコストパフォーマンスに優れた対策の一つです。既存システムへの実装コストは比較的低く、レインボーテーブル攻撃に対する効果は95%以上と非常に高いものです。ソルト実装サポートツールを活用することで、短期間での導入が可能です。

ハッシュ関数の強化は、中程度の実装コストで高い効果を期待できます。既存のMD5やSHA-1をbcryptやArgon2に置き換える作業には、システムの詳細な検証と段階的な移行が必要ですが、ハッシュ関数移行ツールを使用することで、リスクを最小限に抑えた移行が可能です。

多要素認証の導入は、高い実装コストを要しますが、レインボーテーブル攻撃を含む幅広い脅威に対して98%以上の防御効果を提供します。エンタープライズ多要素認証システムの導入により、組織全体のセキュリティレベルを大幅に向上させることができます。

パスワードポリシーの強化は、技術的な実装コストは低いものの、ユーザー教育と運用体制の構築に投資が必要です。パスワードポリシー管理システムとユーザー教育プラットフォームを組み合わせることで、効果的な運用が可能になります。

攻撃手法の進化と将来の脅威

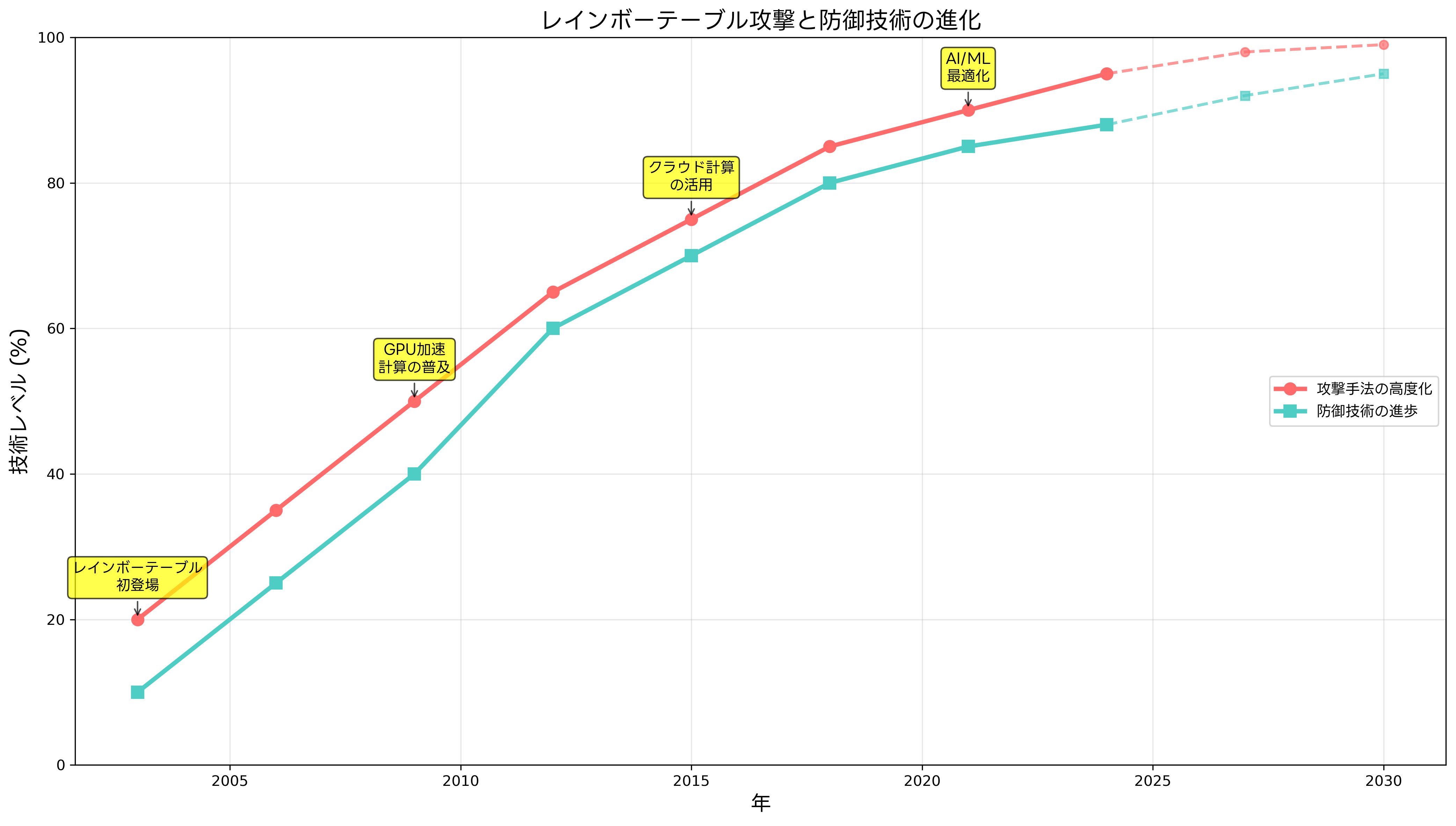

レインボーテーブル攻撃の手法は、技術の進歩とともに継続的に進化しています。初期のレインボーテーブル攻撃は、単一のハッシュ関数に対する静的なテーブルでしたが、現在では複数のハッシュ関数に対応した動的テーブル生成や、クラウドコンピューティングを活用した分散計算などが実用化されています。

GPU(Graphics Processing Unit)の活用により、レインボーテーブルの生成速度は劇的に向上しました。現代の高性能GPUシステムでは、従来のCPUベース計算の数百倍の速度でハッシュ計算が可能であり、攻撃者にとって強力な武器となっています。これに対抗するため、防御側でもGPU加速セキュリティ分析ツールを活用した脅威検出が重要になっています。

クラウドコンピューティングの普及により、攻撃者は低コストで大規模な計算リソースを確保できるようになりました。クラウドベースの並列計算サービスを悪用することで、個人の攻撃者でも企業レベルの計算能力を利用できる環境が整っています。この脅威に対応するため、クラウドセキュリティ監視システムによる異常な計算活動の検出が重要になっています。

人工知能(AI)と機械学習の活用も、レインボーテーブル攻撃の新たな発展方向です。AIを使用してより効率的なパスワード候補の生成や、ユーザーの行動パターンに基づいたパスワード推測が可能になっています。AI駆動セキュリティ分析プラットフォームを導入することで、このような高度な攻撃に対する防御能力を向上させることができます。

量子コンピューティングの実用化は、暗号学全体に革命的な変化をもたらす可能性があります。量子コンピュータが実用レベルに達すると、現在の暗号化手法の多くが破られる恐れがあり、レインボーテーブル攻撃の概念自体が変化する可能性があります。量子耐性暗号研究ツールによる次世代暗号技術の研究が、長期的なセキュリティ戦略として重要になっています。

応用情報技術者試験での出題パターン

応用情報技術者試験においては、レインボーテーブル攻撃に関する問題が情報セキュリティ分野で頻繁に出題されています。試験では、攻撃の仕組み、防御手法、実装上の注意点などが総合的に問われる傾向があります。

午前問題では、レインボーテーブル攻撃の定義や特徴、ソルトの効果、ハッシュ関数の選択などに関する選択問題が出題されます。例えば、「レインボーテーブル攻撃を防ぐために最も効果的な対策はどれか」といった問題や、「ソルトを使用する主な目的は何か」といった基本概念の理解を問う問題が典型的です。

午後問題では、より実践的な場面でのレインボーテーブル攻撃対策の設計や評価が問われます。企業のパスワードポリシー策定、セキュリティ監査での脆弱性評価、インシデント対応計画での考慮事項などの文脈で、総合的な判断力が評価されます。

試験対策としては、応用情報技術者試験の専門参考書で理論的な知識を習得し、情報セキュリティ実践書籍で実装面の理解を深めることが重要です。また、過去問題集の詳細解説版を活用して、出題パターンと解答テクニックを身につけることが効果的です。

実際の業務経験がない場合は、仮想環境構築ツールを使用して、パスワードハッシュの実験や脆弱性評価の練習を行うことで、理論と実践の橋渡しができます。

組織的な対策と運用体制

レインボーテーブル攻撃に対する効果的な防御には、技術的対策だけでなく、組織的な取り組みも不可欠です。包括的なパスワードセキュリティ戦略の策定、従業員教育の実施、定期的なセキュリティ監査の実行などが重要な要素となります。

パスワードセキュリティポリシーの策定では、パスワードの複雑さ要件、有効期限、再利用制限などを明確に定義する必要があります。パスワードセキュリティポリシーテンプレートを活用することで、業界標準に準拠したポリシーを効率的に作成できます。また、ポリシー管理システムにより、組織全体での一貫したポリシー適用を確保できます。

従業員教育では、レインボーテーブル攻撃の脅威と防御方法について、技術的な詳細よりも実践的な対策に焦点を当てた内容が効果的です。セキュリティ意識向上トレーニング教材やインタラクティブ学習プラットフォームを活用することで、従業員の理解度と実践度を向上させることができます。

定期的なセキュリティ監査では、パスワードの強度評価、ハッシュ化手法の検証、ソルト実装の確認などを体系的に実施します。セキュリティ監査自動化ツールを使用することで、効率的で一貫性のある監査を実現できます。また、脆弱性評価スキャナーにより、システム全体のセキュリティ状況を定期的に評価することが重要です。

インシデント対応計画では、パスワード漏洩が発生した場合の迅速な対応手順を定義します。影響範囲の特定、緊急パスワード変更、システムの一時停止、関係者への通知などの手順を明確化し、インシデント対応管理システムにより効率的な対応を可能にします。

新技術との統合とセキュリティ強化

レインボーテーブル攻撃対策は、新しい技術の発展と共に進化し続けています。ゼロトラストアーキテクチャ、パスワードレス認証、ブロックチェーン技術などの新技術を統合することで、より強固なセキュリティ体制を構築できます。

ゼロトラストアーキテクチャでは、「信頼しない、常に検証する」という原則に基づき、すべてのアクセス要求を厳格に検証します。ゼロトラストセキュリティプラットフォームを導入することで、パスワードが漏洩した場合でも、追加の検証により不正なアクセスを阻止できます。

パスワードレス認証技術は、レインボーテーブル攻撃の根本的な解決策として注目されています。パスワードレス認証システムや生体認証統合プラットフォームの導入により、パスワードに依存しない認証体系を構築できます。

ブロックチェーン技術を活用した分散型認証システムも、将来的な解決策として研究が進んでいます。ブロックチェーン認証ソリューションにより、中央集権的なパスワードデータベースを排除し、分散型の安全な認証を実現できる可能性があります。

まとめ

レインボーテーブル攻撃は、現代の情報セキュリティにおいて重要な脅威であり、その理解と対策は組織の情報資産保護に不可欠です。事前計算による高速パスワード解読という攻撃の本質を理解し、ソルト、強力なハッシュ関数、多要素認証などの多層防御を実装することで、効果的な対策が可能になります。

応用情報技術者試験においても頻出の重要トピックであり、理論的な理解と実践的な対策能力の両方が求められます。技術の進歩とともに攻撃手法も進化し続けているため、継続的な学習と最新技術への対応が重要です。

組織全体でのセキュリティ意識の向上、適切な技術投資、新技術との統合により、レインボーテーブル攻撃を含む様々な脅威から情報資産を保護できます。パスワードセキュリティは情報セキュリティの基盤であり、その強化は組織の競争力と信頼性の向上に直結する重要な取り組みです。