ランサムウェアは、現代のサイバーセキュリティにおいて最も深刻な脅威の一つです。このマルウェアは、被害者のデータを暗号化し、復号のために身代金を要求する悪質なソフトウェアです。応用情報技術者試験においても重要なトピックであり、企業のセキュリティ担当者にとって理解が不可欠な知識となっています。

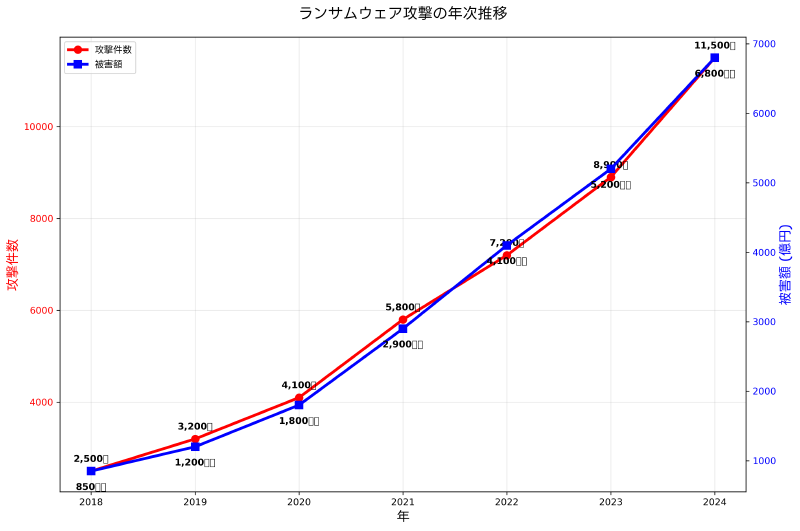

近年、ランサムウェア攻撃は急激に増加しており、その被害額も年々拡大しています。2024年には世界で11,500件以上の攻撃が確認され、被害額は6,800億円を超える規模に達しています。この脅威は単なる技術的な問題を超えて、経済活動や社会インフラに深刻な影響を与える社会問題となっています。

ランサムウェアの基本概念と動作原理

ランサムウェアの名称は、身代金を意味する「ransom」とソフトウェアの「ware」を組み合わせたものです。この悪質なマルウェアは、被害者のファイルシステムに侵入し、重要なデータファイルを強力な暗号化アルゴリズムで暗号化します。暗号化が完了すると、攻撃者は被害者に対して復号キーと引き換えに金銭の支払いを要求します。

ランサムウェアの動作原理は、対称暗号化と非対称暗号化を組み合わせた高度な暗号技術に基づいています。通常、AES(Advanced Encryption Standard)などの対称暗号化アルゴリズムを使用してファイルを暗号化し、その暗号化キーをRSAなどの非対称暗号化で保護します。これにより、攻撃者のみが復号可能な強固な暗号化システムを構築しています。

現代のランサムウェアは、単純なファイル暗号化だけでなく、より複雑な攻撃手法を採用しています。データの窃取と暗号化を組み合わせた「二重脅迫」や、バックアップシステムの破壊、システムの完全停止など、多角的なアプローチで被害者に圧力をかけます。また、高性能なセキュリティソフトウェアを回避する技術も年々高度化しています。

ランサムウェア攻撃の手法と侵入経路

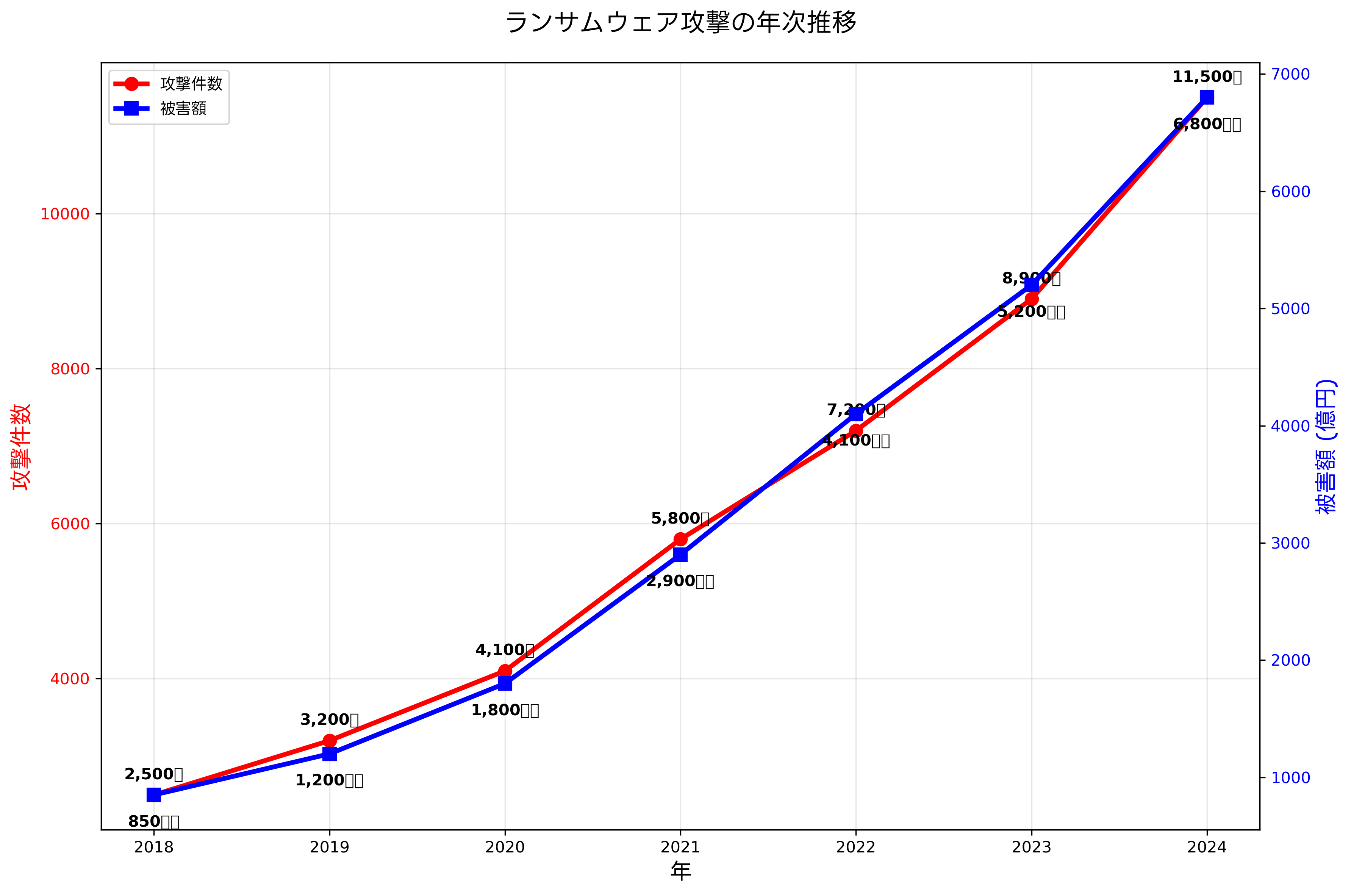

ランサムウェア攻撃には様々な侵入経路が存在しており、攻撃者は組織の最も脆弱な部分を狙って侵入を試みます。最も一般的な攻撃手法はフィッシングメールで、全体の45%を占めています。この手法では、正当な組織や個人を装った電子メールに悪意のある添付ファイルやリンクを含め、受信者を騙してマルウェアをダウンロードさせます。

リモートデスクトッププロトコル(RDP)攻撃は、全体の25%を占める二番目に多い攻撃手法です。パンデミック以降、テレワークの普及により、多くの組織がRDPを使用してリモートアクセスを提供していますが、適切なセキュリティ設定がなされていない場合、攻撃者の標的となります。強力なRDPセキュリティソリューションの導入により、このリスクを大幅に軽減できます。

Webサイトの改ざんによる攻撃は15%を占め、正当なWebサイトに悪意のあるコードを埋め込むことで、訪問者のシステムに感染させます。この手法は「水飲み場攻撃」とも呼ばれ、特定の組織や業界をターゲットにした標的型攻撃でよく使用されます。Web改ざん検知システムの導入により、こうした攻撃を早期に検出することが可能です。

USBメディアを介した感染は8%程度ですが、物理的なセキュリティ対策が不十分な組織では深刻な脅威となります。攻撃者は、駐車場や受付などの公共エリアに感染したUSBデバイスを意図的に放置し、好奇心から接続した従業員のシステムを感染させます。USBポート制御ソリューションにより、不正なデバイスの接続を防ぐことができます。

サプライチェーン攻撃は比較的新しい手法で、信頼された第三者のソフトウェアやサービスを通じて攻撃を実行します。この手法は検出が困難で、一度成功すると広範囲にわたって被害が拡大する可能性があります。サプライチェーンセキュリティ管理ツールを使用して、第三者リスクを継続的に監視することが重要です。

業界別被害状況と特徴

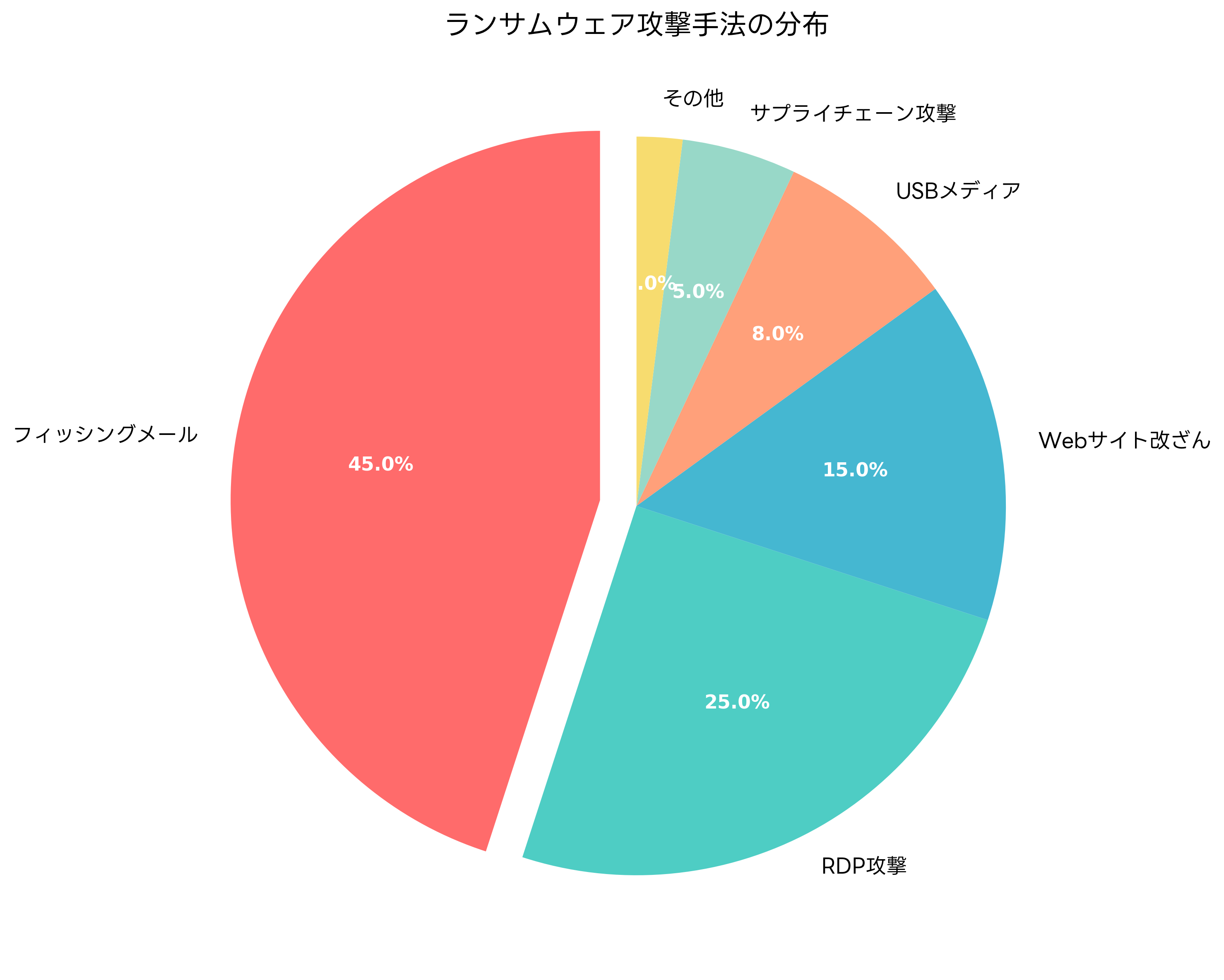

ランサムウェア攻撃は、すべての業界に影響を与えていますが、特に重要なインフラや機密情報を扱う業界では被害が深刻化しています。製造業は攻撃件数の28%を占め、最も標的とされている業界です。製造業では、生産ライン停止による経済損失が直接的な被害となり、サプライチェーン全体に影響を与える可能性があります。

金融業界は攻撃件数では22%ですが、平均被害額が8.5億円と最も高額になっています。これは、金融機関が扱う資産の価値と、規制要件による厳格な復旧プロセスが関係しています。金融機関では、金融業界専用のセキュリティソリューションの導入が必須となっており、多層防御による包括的な保護が求められています。

医療・福祉業界では、患者の生命に直結するシステムが攻撃されることで、医療サービスの提供に深刻な影響が生じます。電子カルテシステムや医療機器の停止は、患者の治療遅延や安全性の問題を引き起こす可能性があります。医療機関専用のサイバーセキュリティソリューションにより、患者データの保護と医療サービスの継続性を確保できます。

教育機関は比較的被害額が少ないものの、攻撃頻度が高い傾向にあります。これは、教育機関のセキュリティ予算が限られており、最新のセキュリティ対策を導入することが困難な場合が多いためです。教育機関向けの包括的セキュリティパッケージを活用することで、コスト効率的な保護を実現できます。

政府・自治体への攻撃は、社会インフラへの影響が大きく、住民サービスの停止や重要な公的情報の漏洩リスクがあります。近年では、複数の自治体が同時に攻撃される大規模な事案も発生しており、自治体向けセキュリティソリューションの導入による防御強化が急務となっています。

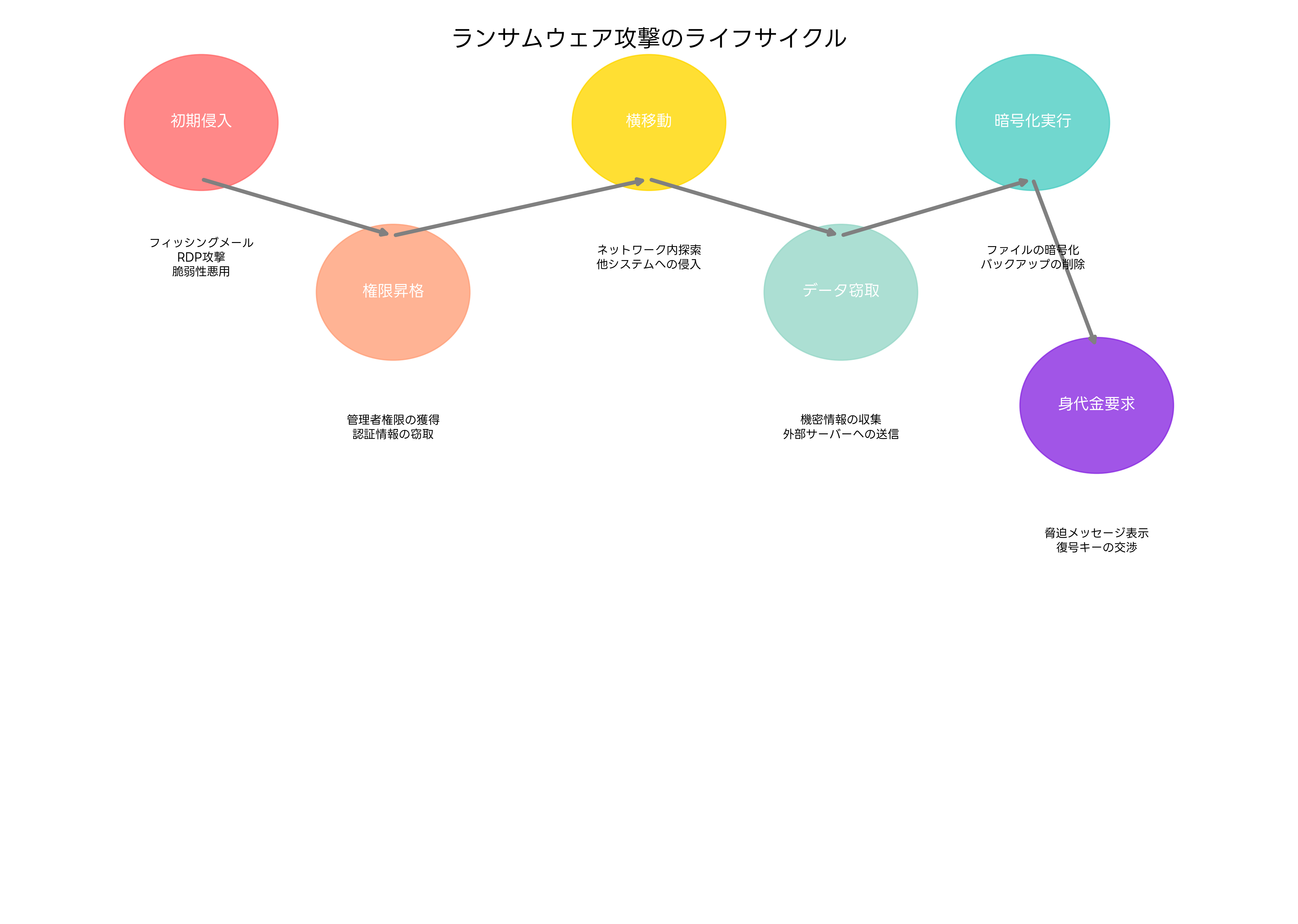

ランサムウェア攻撃のライフサイクル

ランサムウェア攻撃は、複数の段階を経て実行される組織的な犯罪です。攻撃のライフサイクルを理解することで、各段階での適切な対策を講じることが可能になります。攻撃は通常、初期侵入、権限昇格、横移動、データ窃取、暗号化実行、身代金要求の6つの主要段階で構成されます。

初期侵入段階では、攻撃者が標的システムへの最初のアクセスを獲得します。この段階では、フィッシングメール、RDP攻撃、脆弱性の悪用など、様々な手法が使用されます。組織は、次世代ファイアウォールやエンドポイント検知・対応(EDR)ソリューションを導入することで、この段階での攻撃を検出・阻止できます。

権限昇格段階では、攻撃者が初期アクセスで得た限定的な権限から、より高い権限を獲得しようとします。この段階では、パスワードクラッキング、認証情報の窃取、システム脆弱性の悪用などが行われます。特権アクセス管理(PAM)ソリューションの導入により、管理者権限の不正使用を防ぐことができます。

横移動段階では、攻撃者がネットワーク内の他のシステムやサーバーに侵入を拡大します。この段階では、内部ネットワークの偵察、追加システムへの感染、重要なデータの所在確認などが行われます。ネットワークセグメンテーションとゼロトラストセキュリティアーキテクチャにより、横移動を制限できます。

データ窃取段階では、攻撃者が機密情報を外部サーバーに送信します。この段階は、後の二重脅迫のための準備として行われることが多く、顧客情報、財務データ、知的財産などの重要な情報が標的となります。データ損失防止(DLP)ソリューションにより、機密データの不正な外部送信を検出・防止できます。

暗号化実行段階では、攻撃者がランサムウェアを展開し、標的システムのファイルを暗号化します。この段階では、バックアップシステムの破壊や復旧ツールの無効化も同時に行われることが多く、被害者の復旧能力を意図的に削減します。イミュータブルバックアップソリューションにより、攻撃者による破壊から保護されたバックアップを維持できます。

身代金要求段階では、攻撃者が被害者に対して復号キーと引き換えに金銭の支払いを要求します。近年では、支払いを拒否した場合の追加脅迫として、窃取したデータの公開を威嚇する二重脅迫が一般的になっています。この段階では、インシデント対応計画に基づいた迅速かつ適切な対応が重要です。

効果的な対策と防御戦略

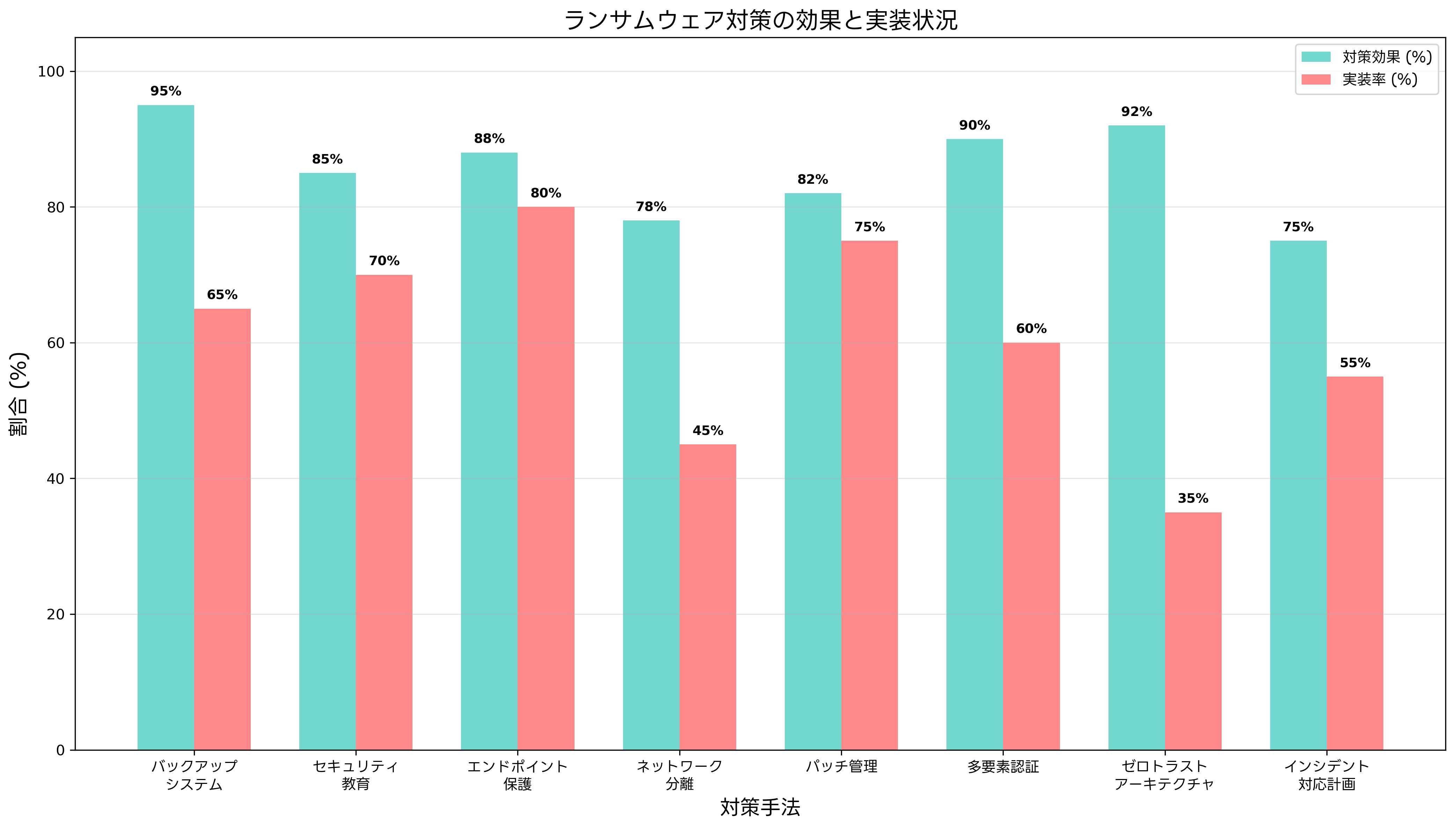

ランサムウェア攻撃に対する効果的な防御には、多層防御アプローチが不可欠です。単一の対策では完全な保護は不可能であり、技術的対策、運用的対策、人的対策を組み合わせた包括的なセキュリティ戦略が必要です。

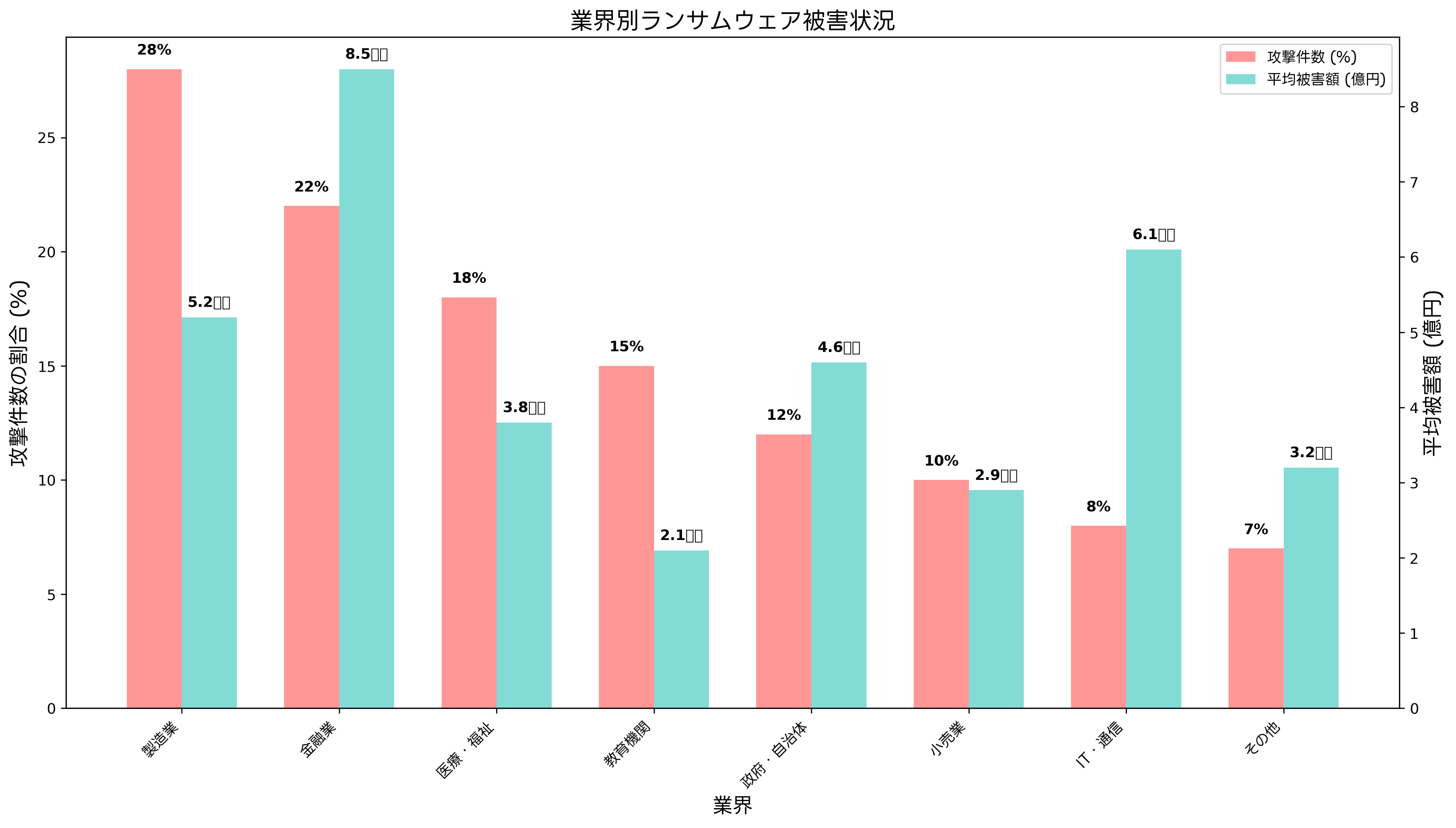

バックアップシステムの構築は、ランサムウェア対策において最も効果的な手段の一つです。効果率95%を示すバックアップシステムは、攻撃を受けた場合でも迅速な復旧を可能にします。しかし、実装率は65%にとどまっており、多くの組織でバックアップ戦略の改善が必要です。効果的なバックアップシステムには、3-2-1ルール(3つのコピー、2つの異なるメディア、1つのオフサイト保管)の実践が重要です。企業向け包括的バックアップソリューションを導入することで、自動化されたバックアップと高速復旧を実現できます。

セキュリティ教育は85%の効果率を持ちながら、実装率は70%となっています。従業員の意識向上は、フィッシングメールなどの人的要因による攻撃を防ぐ重要な要素です。定期的なセキュリティ教育プログラムには、対話型セキュリティ教育プラットフォームを活用し、実践的なシミュレーション訓練を含めることが効果的です。

エンドポイント保護は88%の効果率を示し、実装率も80%と比較的高い水準にあります。従来のアンチウイルスソフトウェアに加えて、次世代エンドポイント保護(EPP)やエンドポイント検知・対応(EDR)ソリューションの導入により、未知の脅威にも対応できる高度な保護が可能です。

ネットワーク分離は78%の効果率を持ちますが、実装率は45%と低く、多くの組織で改善の余地があります。適切なネットワークセグメンテーションにより、攻撃者の横移動を制限し、被害の拡大を防ぐことができます。ソフトウェア定義ネットワーク(SDN)ソリューションを活用することで、動的なネットワーク分離と細かなアクセス制御が実現できます。

パッチ管理は82%の効果率を示し、実装率は75%となっています。脆弱性の迅速な修正は、攻撃者の侵入を防ぐ基本的な対策です。自動パッチ管理システムの導入により、効率的で一貫性のあるパッチ適用プロセスを確立できます。

多要素認証は90%の高い効果率を示していますが、実装率は60%にとどまっています。パスワードのみの認証では不十分であり、多要素認証ソリューションの導入により、認証の強化が可能です。

ゼロトラストアーキテクチャは92%の効果率を示す最も効果的な対策の一つですが、実装率は35%と最も低い水準にあります。従来の境界防御から「何も信頼しない」アプローチへの転換により、内部からの脅威も含めた包括的な保護が可能です。ゼロトラスト統合プラットフォームを活用することで、段階的なゼロトラスト導入が実現できます。

インシデント対応計画は75%の効果率を持ち、実装率は55%となっています。攻撃を受けた場合の迅速で適切な対応は、被害の最小化と早期復旧に不可欠です。インシデント対応管理プラットフォームにより、体系的な対応プロセスと継続的な改善が可能です。

復旧プロセスと事業継続性

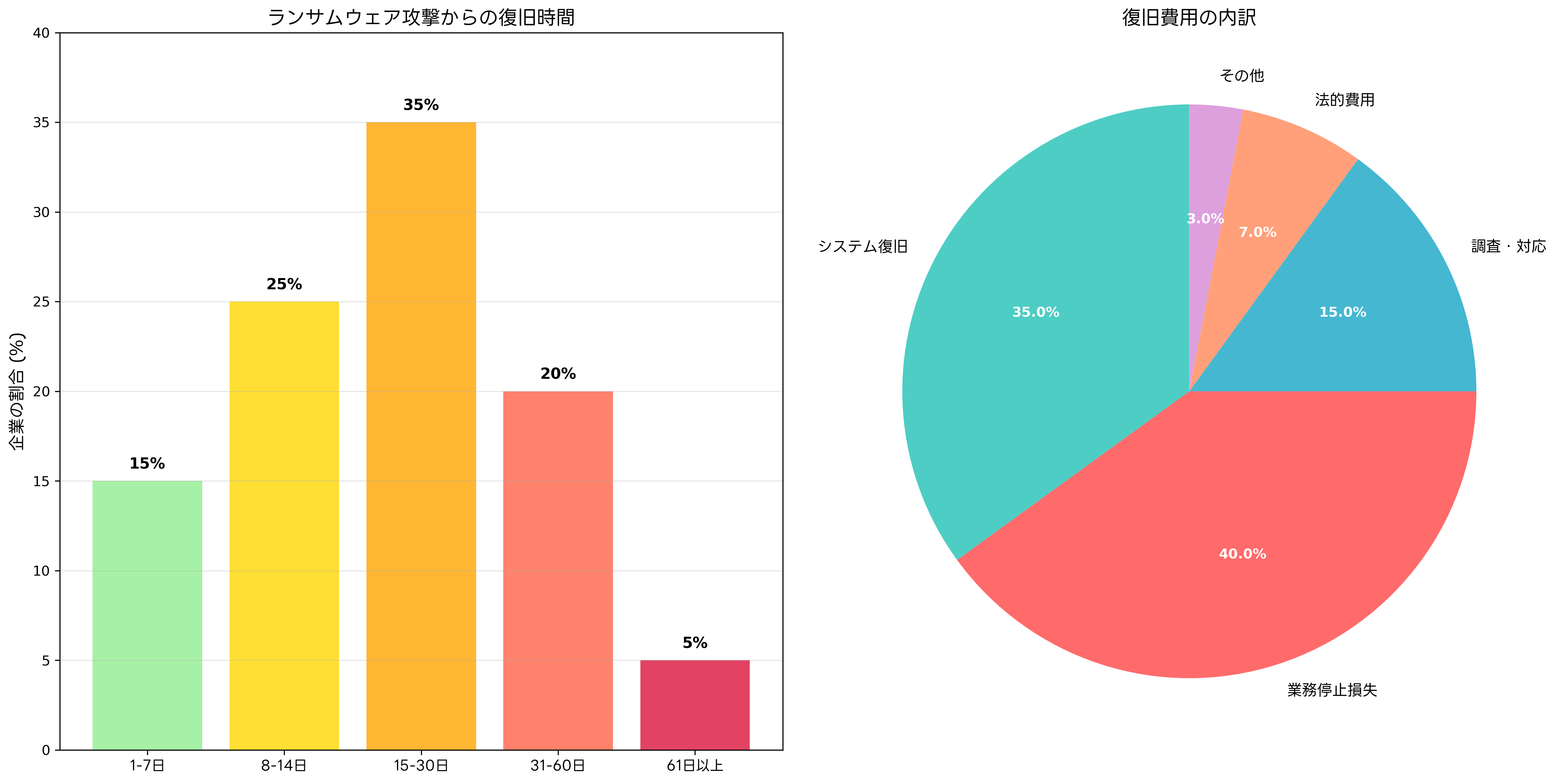

ランサムウェア攻撃を受けた場合の復旧プロセスは、組織の事業継続性に直接影響する重要な要素です。復旧時間は被害の規模や準備状況により大きく異なり、適切な事前準備が復旧時間の短縮に決定的な影響を与えます。

復旧時間の分析によると、15%の組織が1週間以内に復旧を完了している一方で、25%の組織は復旧に61日以上を要しています。この大きな差は、事前の準備状況、バックアップシステムの品質、インシデント対応計画の整備状況によるものです。迅速な復旧を実現するためには、災害復旧自動化ソリューションの導入により、復旧プロセスの自動化と高速化が重要です。

復旧費用の内訳を見ると、業務停止による損失が全体の40%を占め、最大の費用要因となっています。これは、システム停止による売上機会の損失、顧客対応コスト、代替手段の実装コストなどが含まれます。システム復旧費用は35%を占め、新しいハードウェアの購入、ソフトウェアライセンスの再取得、技術者の作業費用などが含まれます。

調査・対応費用は15%を占め、フォレンジック調査、外部専門家の支援、法的調査などの費用が含まれます。デジタルフォレンジックツールを事前に準備することで、初期対応の効率化と費用削減が可能です。

法的費用は7%を占めますが、データ保護規制違反による罰金や訴訟費用が含まれる場合、この割合は大幅に増加する可能性があります。コンプライアンス管理ソリューションにより、規制要件への適合と法的リスクの軽減が可能です。

効果的な復旧戦略には、事業影響分析(BIA)と復旧時間目標(RTO)、復旧ポイント目標(RPO)の設定が不可欠です。重要なシステムとデータを特定し、優先順位に基づいた復旧計画を策定することで、事業への影響を最小限に抑えることができます。事業継続計画管理ソフトウェアを活用することで、包括的な事業継続戦略を構築できます。

新しい脅威の動向と将来展望

ランサムウェアの脅威は常に進化しており、攻撃者は新しい技術と手法を継続的に開発しています。人工知能と機械学習の活用により、攻撃の自動化と精度向上が進んでいます。AI技術を使用した標的選定、攻撃経路の最適化、検出回避技術の高度化などが観察されています。

IoT(Internet of Things)デバイスの普及により、新たな攻撃ベクターが生まれています。スマートビルディング、産業制御システム、医療機器などのIoTデバイスがランサムウェア攻撃の標的となる事例が増加しています。IoTセキュリティ管理プラットフォームの導入により、IoTデバイスの包括的な保護が可能です。

クラウドサービスの普及に伴い、クラウド環境を標的としたランサムウェア攻撃も増加しています。設定ミスや不適切なアクセス制御を悪用した攻撃が報告されており、クラウドセキュリティ態勢管理(CSPM)ツールによる継続的な監視と改善が重要です。

暗号通貨の普及により、身代金の支払い方法も多様化しています。従来のビットコイン以外にも、追跡がより困難なプライバシーコインが使用されるケースが増加しています。また、身代金以外の要求として、政治的メッセージの発信や競合他社への攻撃代行なども報告されています。

国家が支援する攻撃グループによるランサムウェア攻撃も増加しており、従来の金銭目的から政治的・戦略的目的への変化が見られます。これらの攻撃は、より高度で持続的な脅威(APT)として分類され、高度脅威対策ソリューションによる対応が必要です。

応用情報技術者試験での出題傾向

応用情報技術者試験では、ランサムウェアに関する問題が情報セキュリティ分野で頻繁に出題されています。出題内容は、ランサムウェアの基本概念、攻撃手法、対策技術、インシデント対応などの幅広い領域にわたります。

午前問題では、ランサムウェアの定義や特徴に関する基本的な知識問題が出題されます。例えば、「ランサムウェアの主な目的はどれか」といった選択問題や、「ランサムウェア対策として最も効果的な手法はどれか」といった対策技術に関する問題が頻出です。応用情報技術者試験対策書を活用して、基本概念を確実に理解することが重要です。

午後問題では、より実践的なシナリオでのランサムウェア対策が問われます。企業のセキュリティ戦略立案、インシデント対応計画の策定、復旧計画の作成などの文脈で、総合的な知識と応用能力が評価されます。実際の事例を基にした問題も多く、情報セキュリティ事例集による事例研究が効果的です。

試験対策としては、技術的な知識だけでなく、経営的な観点からのリスク管理や事業継続性の理解も重要です。IT経営とセキュリティ関連書籍を通じて、包括的な視点を養うことが推奨されます。

また、最新の脅威動向や対策技術についても出題される可能性が高いため、情報セキュリティ専門誌やセキュリティベンダーの技術レポートを定期的に読むことで、最新情報をキャッチアップすることが重要です。

法的・規制面での対応

ランサムウェア攻撃に対する法的・規制面での対応も重要な要素です。日本では、個人情報保護法やサイバーセキュリティ基本法などの法令により、組織にはセキュリティインシデントの報告義務が課されています。攻撃を受けた場合の適切な報告プロセスと法的要件の理解が不可欠です。

国際的には、EU一般データ保護規則(GDPR)により、72時間以内のインシデント報告が義務付けられており、違反した場合は重大な制裁金が課される可能性があります。GDPR対応支援ツールを活用することで、適切なコンプライアンス管理が可能です。

サイバー保険の活用も重要な対策の一つです。ランサムウェア攻撃による損失を補償するサイバー保険商品が普及しており、適切な保険選択と契約条件の理解が重要です。ただし、保険会社は加入時にセキュリティ対策の実装状況を詳細に審査するため、サイバーセキュリティ評価ツールによる事前の準備が必要です。

身代金の支払いについては、法的・倫理的な複雑な問題があります。多くの専門家は支払いを推奨していませんが、事業継続性や人命に関わる場合の判断は困難です。このような場合に備えて、法的リスク管理コンサルティングサービスとの事前の相談関係を構築することが重要です。

まとめ

ランサムウェアは、現代のデジタル社会における最も深刻な脅威の一つであり、その影響は単なる技術的問題を超えて、経済活動や社会インフラ全体に及んでいます。応用情報技術者試験においても重要なトピックであり、包括的な理解が求められています。

効果的な防御には、技術的対策、運用的対策、人的対策を組み合わせた多層防御アプローチが不可欠です。バックアップシステムの整備、セキュリティ教育の実施、最新の脅威検知技術の導入など、複数の対策を組み合わせることで、攻撃のリスクを大幅に軽減できます。

また、攻撃を受けた場合の迅速な対応と復旧能力も重要な要素です。事前の準備と計画により、被害の最小化と早期の事業復旧が可能になります。継続的な脅威情報の収集と対策の更新により、進化する脅威に対応できる能力を維持することが重要です。

ランサムウェア対策は、組織全体で取り組むべき重要な課題であり、経営層から現場の従業員まで、すべてのステークホルダーの理解と協力が不可欠です。適切な投資と継続的な改善により、安全で信頼性の高い情報システムを構築し、事業の持続的な成長を支えることができます。