情報システムの複雑化とユーザー数の増加に伴い、従来の個別権限管理では限界が見えてきています。役割ベースアクセス制御(Role-Based Access Control: RBAC)は、この課題を解決する強力なアクセス制御モデルとして、多くの企業や組織で採用されています。応用情報技術者試験においても重要なトピックであり、現代の情報セキュリティ管理には欠かせない知識となっています。

RBACは、ユーザーに直接権限を付与するのではなく、役割(Role)という概念を介して権限を管理するアクセス制御モデルです。この仕組みにより、大規模なシステムでも効率的かつ安全な権限管理が可能になります。特に、数百人から数千人規模の組織では、RBACの導入により権限管理の複雑さを大幅に軽減できます。

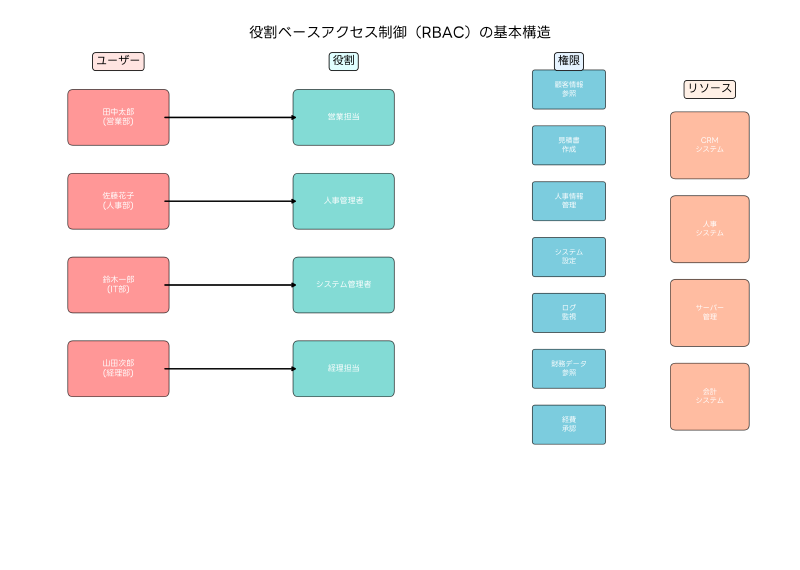

RBACの基本概念と構成要素

RBACは四つの主要な構成要素から成り立っています。まず、ユーザー(User)は実際にシステムを利用する個人や実体を指します。次に、役割(Role)は職務や責任に基づいて定義された権限の集合体です。権限(Permission)は特定のリソースに対する操作権限を表し、リソース(Resource)は保護対象となるデータやシステム機能を意味します。

この構造により、ユーザーは一つまたは複数の役割に割り当てられ、役割を通じて必要な権限を取得します。例えば、営業部の田中太郎さんは「営業担当」という役割に割り当てられ、その役割を通じて顧客情報の参照権限や見積書作成権限を取得することになります。

RBACの最大の特徴は、権限の管理が役割レベルで行われることです。新しい営業担当者が入社した場合、個別に権限を設定するのではなく、既存の「営業担当」役割に割り当てるだけで、必要なすべての権限が自動的に付与されます。これにより、管理者の負担が大幅に軽減され、権限設定のミスも防げます。

企業でRBACを効果的に運用するためには、包括的なアクセス制御管理システムの導入が重要です。また、役割の設計段階では、ITガバナンス関連の専門書を参考にして、組織の業務フローに適した役割定義を行うことが推奨されます。

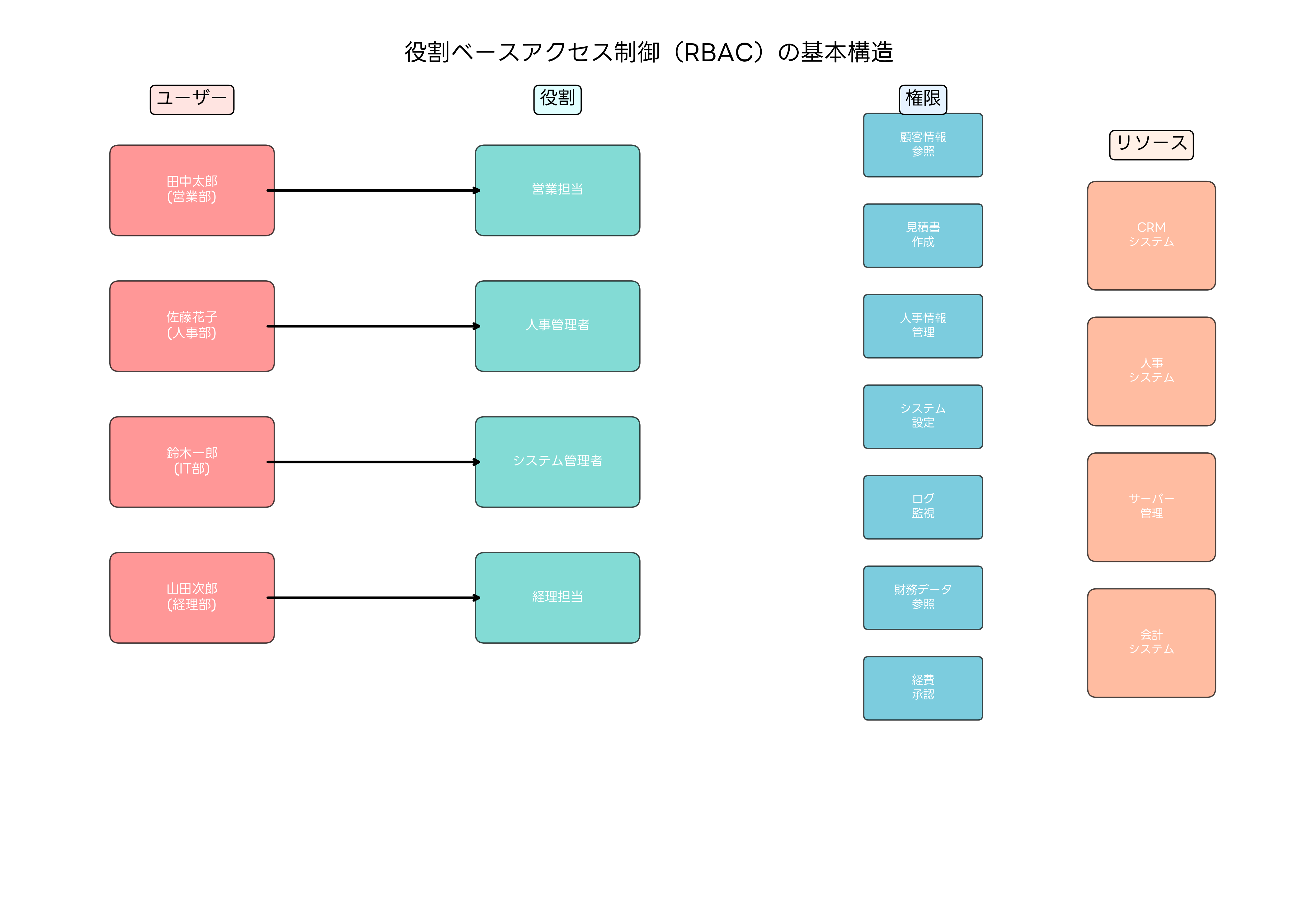

従来のアクセス制御との比較

従来のアクセス制御では、各ユーザーに対して個別に権限を設定する必要がありました。この方式では、ユーザー数とリソース数の増加に伴い、管理すべき権限の組み合わせが指数関数的に増大し、管理が困難になります。100人のユーザーと50のリソースがある環境では、最大で5,000通りの権限設定を管理する必要があります。

RBACでは、役割という中間層を設けることで、この複雑さを大幅に軽減できます。10の役割を定義すれば、100人のユーザーは10の役割への割り当てのみで管理でき、50のリソースへの権限も10の役割に対してのみ設定すれば済みます。これにより、管理すべき関係性は5,000から160(100+50+10)まで大幅に削減されます。

さらに、RBACでは権限の変更や追加が容易になります。新しいシステム機能が追加された場合、関連する役割に権限を追加するだけで、その役割を持つすべてのユーザーが自動的に新機能にアクセスできるようになります。従来の方式では、関連するすべてのユーザーに対して個別に権限を追加する必要がありました。

組織での権限管理を効率化するため、統合ID管理ソリューションを導入する企業が増えています。これらのシステムでは、RBACの仕組みを活用して、ユーザープロビジョニング自動化ツールにより、新入社員の権限設定や退職者の権限削除を自動化できます。

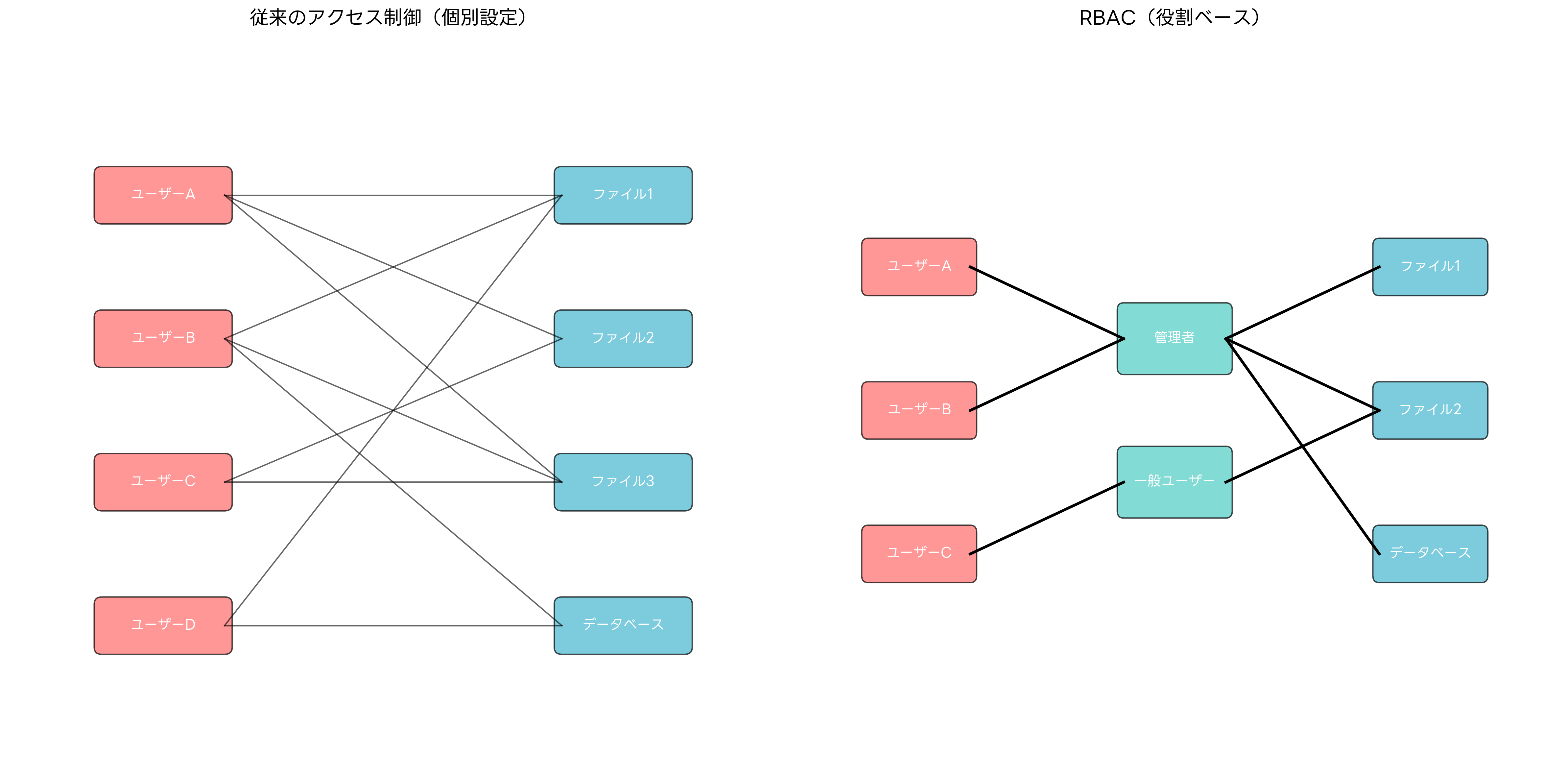

役割の階層構造と権限継承

RBACの高度な機能の一つが、役割の階層構造と権限継承です。これにより、組織の階層構造を反映した柔軟な権限管理が可能になります。上位の役割は下位の役割のすべての権限を継承し、さらに追加の権限を持つことができます。

例えば、システム管理者は最上位の役割として、すべてのシステム機能にアクセスできます。部門管理者はシステム管理者の下位に位置し、自部門に関連する管理機能にアクセスできます。一般ユーザーは最下位の役割として、基本的な業務機能のみにアクセスできます。

この階層構造により、権限の管理がより直感的になります。新しい中間管理職が任命された場合、その人に「チームリーダー」役割を割り当てるだけで、一般ユーザーの権限に加えて、チーム管理に必要な追加権限が自動的に付与されます。

権限継承の実装には、エンタープライズディレクトリサービスが重要な役割を果たします。Active DirectoryやLDAPなどの技術を活用することで、組織構造に基づいた階層的な権限管理を実現できます。

また、権限の継承関係を視覚的に管理するため、権限管理可視化ツールを導入する組織も増えています。これにより、複雑な権限継承関係を理解しやすくなり、セキュリティ監査の効率も向上します。

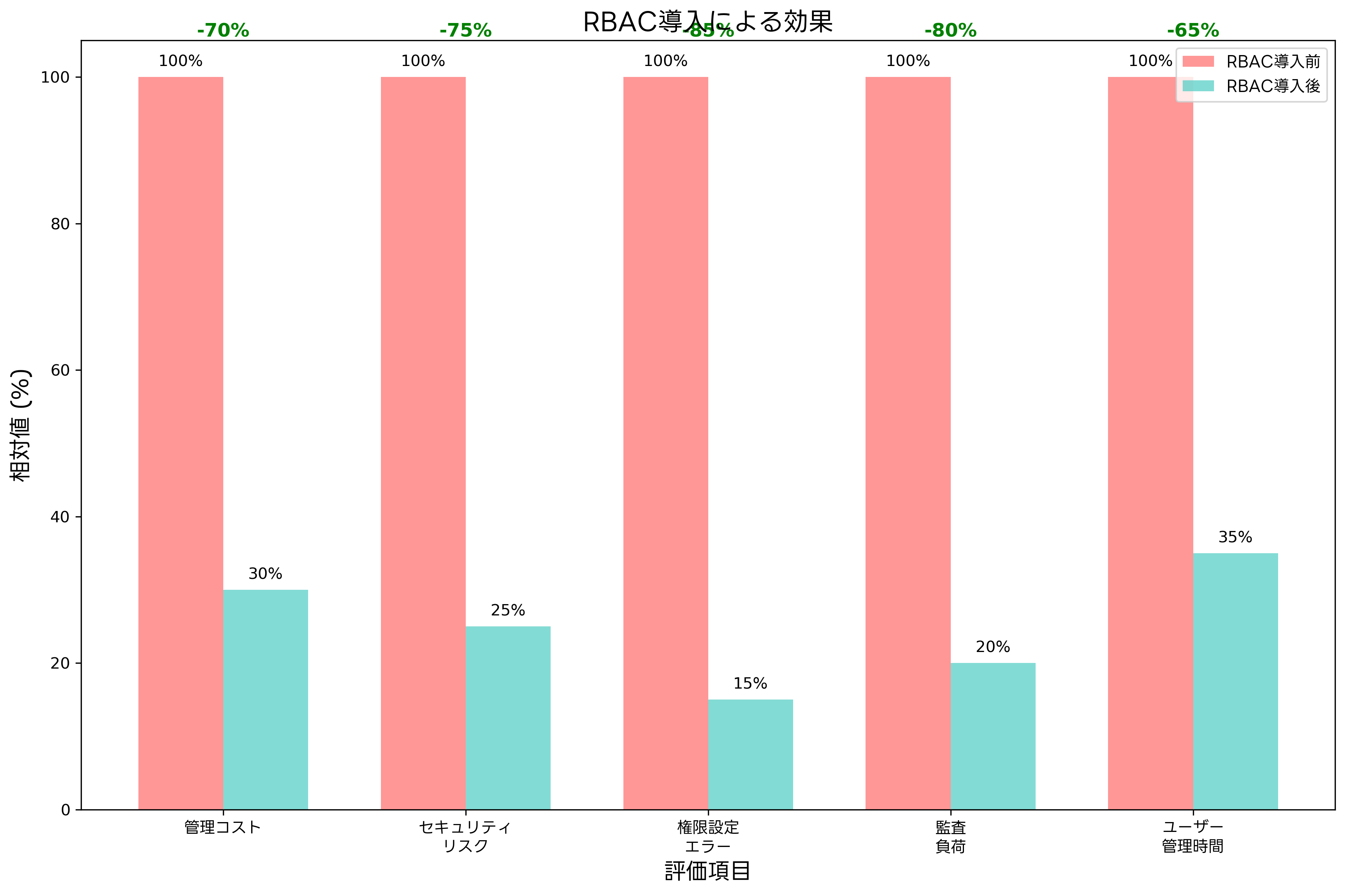

RBACの導入効果と定量的メリット

RBACの導入により、組織は様々な定量的メリットを享受できます。最も顕著な効果は、権限管理に要する人的コストの大幅な削減です。従来の個別権限管理と比較して、管理コストを70%以上削減できる事例が多数報告されています。

セキュリティ面では、権限設定エラーの大幅な削減が期待できます。個別権限管理では人的ミスによる権限の過剰付与や設定漏れが頻繁に発生しますが、RBACでは役割ベースの一貫した権限付与により、これらのエラーを85%以上削減できます。

監査負荷の軽減も重要なメリットです。役割ベースの権限管理により、監査対象となる権限設定の数が大幅に削減され、監査に要する時間とコストを80%以上削減できます。また、権限の変更履歴の追跡も容易になり、コンプライアンス要件への対応が効率化されます。

RBACの効果測定には、IT運用分析ツールを活用することが重要です。これにより、権限管理の効率化効果を定量的に評価し、継続的な改善につなげることができます。

さらに、セキュリティインシデントの削減効果も期待できます。適切に設計されたRBACシステムでは、最小権限の原則が自動的に適用され、内部脅威によるセキュリティリスクを大幅に軽減できます。このような効果を最大化するため、セキュリティリスク評価ソフトウェアを併用する組織が増えています。

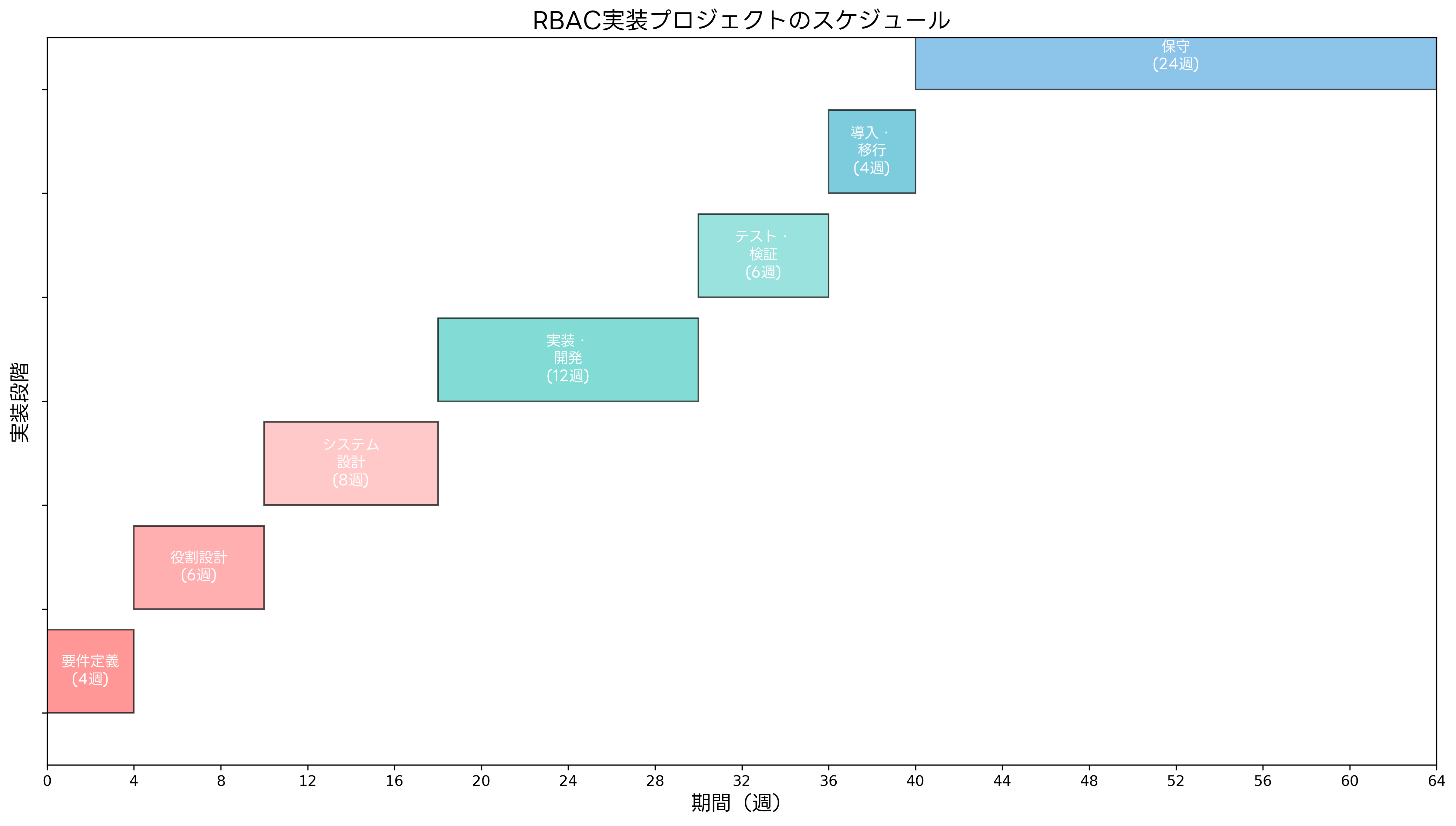

RBACの実装プロセスと段階的アプローチ

RBACの成功的な実装には、綿密な計画と段階的なアプローチが必要です。実装プロセスは通常、要件定義、役割設計、システム設計、実装・開発、テスト・検証、導入・移行、運用・保守の7つの段階に分かれます。

要件定義段階では、現在の権限管理の課題を詳細に分析し、RBACによる解決目標を明確化します。この段階で重要なのは、組織の業務フローと既存のシステム構成を正確に把握することです。業務プロセス分析ツールを活用することで、効率的な要件定義が可能になります。

役割設計段階では、組織の職務と責任に基づいて適切な役割を定義します。この段階では、職務分離の原則を考慮し、利害関係の対立する権限を同一の役割に含めないよう注意する必要があります。役割の数は多すぎると管理が複雑になり、少なすぎると柔軟性が損なわれるため、バランスが重要です。

システム設計段階では、技術的なアーキテクチャを決定します。既存システムとの統合性を考慮し、エンタープライズアーキテクチャ設計ツールを活用して、スケーラブルで保守性の高いシステム設計を行います。

実装・開発段階では、設計に基づいてシステムを構築します。この段階では、セキュアコーディング関連の技術書を参考にして、セキュリティベストプラクティスに従った開発を行うことが重要です。

テスト・検証段階では、権限制御の動作確認とセキュリティテストを徹底的に実施します。セキュリティテスト自動化ツールを活用することで、効率的かつ包括的なテストが可能になります。

高度なRBAC機能と拡張モデル

基本的なRBACに加えて、より高度な機能を提供する拡張モデルも存在します。制約ベースRBAC(Constrained RBAC)では、職務分離制約や相互排他制約を適用し、より厳密なアクセス制御が可能になります。

時間ベース制約では、特定の時間帯や期間のみ有効な権限を設定できます。例えば、システム管理者の権限を平日の営業時間内のみに制限することで、セキュリティリスクを軽減できます。この機能を実装するには、時間制御対応アクセス管理システムの導入が有効です。

動的RBACでは、ユーザーの属性や環境情報に基づいて、リアルタイムで権限を調整できます。例えば、リモートアクセス時には通常よりも制限された権限のみを付与し、社内ネットワークからのアクセス時にはフル権限を付与するといった制御が可能です。

属性ベースアクセス制御(ABAC)との統合により、さらに細かな制御が可能になります。ユーザーの部署、プロジェクト、セキュリティクリアランスレベルなどの属性を組み合わせて、動的に権限を決定できます。この高度な機能を実現するため、属性ベースアクセス制御ソリューションを検討する組織が増えています。

コンテキスト認識型RBACでは、アクセス時の状況(場所、デバイス、ネットワーク等)を考慮した権限制御が可能です。例えば、信頼できないデバイスからのアクセスでは読み取り専用権限のみを付与し、企業支給デバイスからのアクセスでは完全な権限を付与するといった制御ができます。

クラウド環境でのRBAC実装

クラウドコンピューティングの普及に伴い、クラウド環境でのRBAC実装の重要性が高まっています。Amazon Web Services(AWS)のIAM、Microsoft AzureのAzure AD、Google CloudのCloud IAMなど、主要なクラウドプロバイダーはすべて高度なRBAC機能を提供しています。

マルチクラウド環境では、複数のクラウドプロバイダーにまたがった一貫した権限管理が課題となります。この課題を解決するため、マルチクラウド統合管理ツールを活用し、統一されたRBACポリシーを各クラウド環境に適用する手法が注目されています。

コンテナ環境でのRBACも重要な考慮事項です。KubernetesのRBAC機能を活用することで、コンテナレベルでの細かな権限制御が可能になります。Kubernetesセキュリティ管理ツールを使用することで、コンテナ環境での効率的なRBAC管理が実現できます。

サーバーレス環境では、従来のサーバーベースのRBACとは異なるアプローチが必要です。関数レベルでの権限制御や、APIゲートウェイを通じたアクセス制御など、新しい概念に対応したサーバーレスセキュリティソリューションの導入が重要になります。

RBACと他のセキュリティ技術との統合

RBACの効果を最大化するためには、他のセキュリティ技術との統合が重要です。多要素認証(MFA)との組み合わせにより、認証の強化とアクセス制御の精密化を同時に実現できます。特に、高権限の役割には強力な認証を要求し、一般的な役割には標準的な認証を適用するといった階層的なアプローチが効果的です。

シングルサインオン(SSO)との統合により、ユーザビリティとセキュリティの両立が可能になります。エンタープライズSSO解決策を導入することで、ユーザーは一度の認証で複数のシステムにアクセスでき、同時にRBACによる適切な権限制御が維持されます。

セキュリティ情報イベント管理(SIEM)システムとの連携により、RBACの動作をリアルタイムで監視し、異常なアクセスパターンを検出できます。統合SIEM解決策を活用することで、包括的なセキュリティ監視体制を構築できます。

ゼロトラストアーキテクチャとの統合では、「決して信頼せず、常に検証する」という原則に基づき、すべてのアクセス要求に対してRBACによる動的な権限判定を実施します。このアプローチにより、内部脅威を含むあらゆる脅威に対する強固な防御が可能になります。

応用情報技術者試験での出題傾向

応用情報技術者試験においては、RBACに関する問題が情報セキュリティ分野で頻繁に出題されています。特に、RBACの基本概念、実装方法、他のアクセス制御モデルとの比較、セキュリティ効果などが主要な出題トピックとなっています。

午前問題では、RBACの構成要素(ユーザー、役割、権限、リソース)の関係性、権限継承の仕組み、職務分離の原則などの理論的な知識が問われます。また、従来のアクセス制御手法(任意アクセス制御、強制アクセス制御)との違いや、RBACの利点・欠点に関する問題も出題されます。

午後問題では、より実践的な場面でのRBAC設計・実装が問われます。具体的な組織構造や業務要件に基づいて適切な役割設計を行う問題や、セキュリティ要件を満たすRBACシステムの構築方法に関する問題が出題される傾向があります。

試験対策としては、応用情報技術者試験の参考書でRBACの理論を学習し、セキュリティ管理実践ガイドで実際の運用事例を理解することが重要です。

また、情報セキュリティ資格対策問題集を活用して、様々な出題パターンに慣れ親しむことも効果的です。実際の業務でRBACシステムを運用している場合は、その経験を試験問題の解答に活かすことができます。

RBACの運用とベストプラクティス

RBACシステムの効果的な運用には、継続的な監視と改善が不可欠です。定期的な権限レビューを実施し、不要になった権限の削除や新しい業務要件に対応した権限の追加を行う必要があります。このプロセスを効率化するため、権限レビュー自動化ツールの導入が推奨されます。

最小権限の原則の徹底も重要なベストプラクティスです。各役割には業務遂行に必要最小限の権限のみを付与し、定期的に権限の妥当性を見直します。過剰な権限付与は、セキュリティリスクの増大につながるため、厳格な管理が必要です。

職務分離制約の適用により、利害関係の対立する権限を同一の役割や同一のユーザーに集中させないよう制御します。例えば、発注権限と支払承認権限を分離することで、不正行為のリスクを軽減できます。この制約を効果的に管理するため、職務分離制約管理システムの活用が有効です。

変更管理プロセスの確立も重要です。役割の変更、権限の追加・削除、ユーザーの役割割り当て変更などは、すべて承認プロセスを経て実施し、変更履歴を詳細に記録する必要があります。変更管理ワークフローシステムを導入することで、効率的で統制の取れた変更管理が可能になります。

新技術とRBACの進化

人工知能(AI)と機械学習の技術革新により、RBACも進化を続けています。AI駆動型RBACでは、ユーザーの行動パターンを学習し、異常なアクセス要求を自動的に検出・阻止できます。また、機械学習を活用して最適な役割設計を提案する技術も開発されています。

ブロックチェーン技術との統合により、権限変更の透明性と監査性が向上します。分散台帳技術を活用することで、権限変更の履歴を改ざん不可能な形で記録し、高度な監査要件に対応できます。ブロックチェーンベースアクセス制御ソリューションの研究開発が活発に進められています。

IoT(Internet of Things)環境でのRBACも重要な研究分野です。数百万のデバイスが接続される環境では、従来のRBACモデルでは処理能力の限界があります。軽量化されたRBACプロトコルや、エッジコンピューティングと連携したスケーラブルなアクセス制御の研究が進んでいます。

量子コンピューティングの発展は、RBACの暗号化技術にも影響を与えます。量子耐性暗号の実装や、量子鍵配送技術との統合により、将来的な脅威に対応したRBACシステムの構築が課題となっています。

まとめ

役割ベースアクセス制御(RBAC)は、現代の複雑な情報システム環境において不可欠なセキュリティ技術です。従来の個別権限管理と比較して、管理効率の向上、セキュリティリスクの軽減、監査負荷の削減など、多くのメリットを提供します。応用情報技術者試験においても重要なトピックであり、理論的理解と実践的応用能力の両方が求められます。

RBACの成功的な実装には、組織の業務要件を正確に理解し、適切な役割設計を行うことが重要です。また、継続的な運用改善と新技術への対応により、変化するセキュリティ要件に柔軟に対応できるシステムを構築することが求められます。

技術の進歩とともに、RBACも進化を続けています。AIやブロックチェーン、IoTなどの新技術との統合により、より高度で効率的なアクセス制御が可能になることが期待されます。これらの動向を継続的に把握し、組織のセキュリティ戦略に反映させることが、情報セキュリティ専門家には求められています。