現代の企業情報システムにおいて、複数のアプリケーションやサービス間でのシームレスな認証は不可欠な要素となっています。SAML(Security Assertion Markup Language)は、このような要求に応えるために開発された、XML ベースのセキュリティ規格です。応用情報技術者試験においても重要なトピックとして位置づけられており、エンタープライズ環境での認証システムの理解には欠かせない知識です。

SAMLは、異なる組織やドメイン間でのセキュアな認証情報の交換を可能にし、ユーザーが一度認証を受ければ複数のサービスにアクセスできるシングルサインオン(SSO)を実現します。この技術により、企業は運用コストの削減とユーザー体験の向上を同時に実現できます。

SAMLの基本概念と構成要素

SAMLは、セキュリティアサーション(Security Assertion)と呼ばれる認証情報をXML形式で表現し、異なるシステム間で安全に交換するための規格です。この規格は、OASIS(Organization for the Advancement of Structured Information Standards)によって標準化されており、現在ではSAML 2.0が広く採用されています。

SAMLの基本的な構成要素として、アイデンティティプロバイダー(IdP)とサービスプロバイダー(SP)があります。IdPは認証を行う主体で、ユーザーの身元を確認し、認証情報を含むSAMLアサーションを生成します。一方、SPは認証が必要なサービスやアプリケーションを提供する主体で、IdPから受け取ったSAMLアサーションを検証してユーザーにサービスへのアクセスを許可します。

この仕組みにより、企業は統合認証システムを構築し、従業員の認証管理を一元化できます。特に、複数のクラウドサービスを利用している企業では、[エンタープライズSSO ソリューション](https://www.amazon.co.jp/s?k=エンタープライズSSO ソリューション&tag=amazon-product-items-22)の導入により、セキュリティの向上とコスト削減を同時に実現できます。

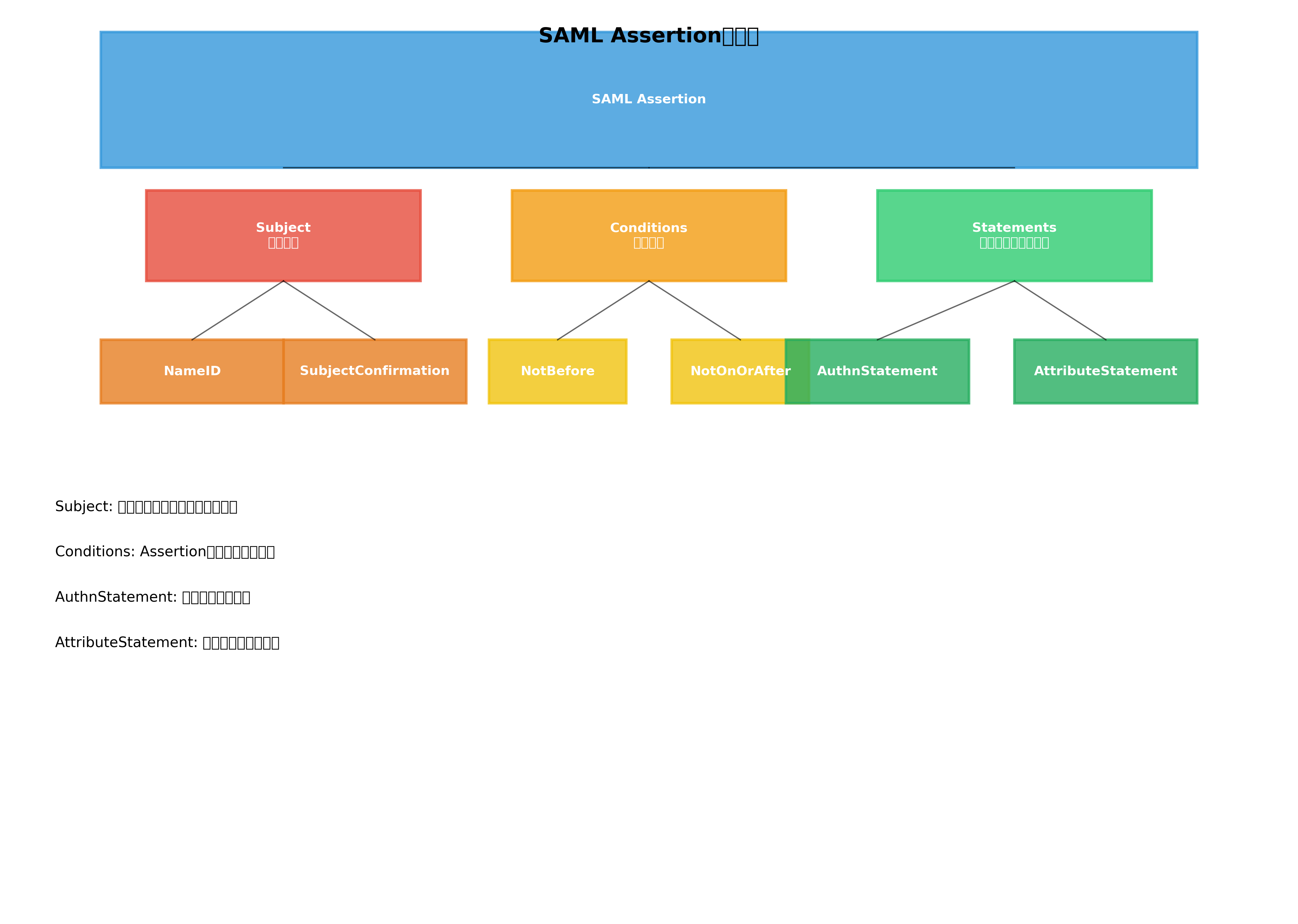

SAMLアサーションの構造と内容

SAMLアサーションは、認証情報を含む重要な構成要素であり、XML形式で構造化されています。アサーションには、主体(Subject)、条件(Conditions)、ステートメント(Statements)の3つの主要な要素が含まれています。

主体(Subject)は、認証されたユーザーの識別情報を含み、NameIDと呼ばれる一意の識別子とSubjectConfirmationが含まれます。NameIDは、ユーザーをシステム間で一意に識別するための情報で、メールアドレス、従業員番号、または匿名識別子など、さまざまな形式で表現できます。

条件(Conditions)は、SAMLアサーションの有効性を定義する重要な要素です。NotBeforeとNotOnOrAfterの時刻情報により、アサーションの有効期間が定められ、リプレイアタックなどのセキュリティ脅威から保護します。適切なタイムスタンプサーバーの導入により、時刻同期の精度を向上させることが重要です。

ステートメント(Statements)には、認証に関する情報(AuthnStatement)と属性情報(AttributeStatement)が含まれます。AuthnStatementは、いつ、どのような方法で認証が行われたかを記録し、AttributeStatementは、ユーザーの役職、部署、権限などの属性情報を含みます。これらの情報により、きめ細かなアクセス制御が可能になります。

SAMLアサーションのセキュリティを確保するため、XMLデジタル署名やXML暗号化が用いられます。PKI証明書管理システムを導入することで、証明書のライフサイクル管理と署名の検証を効率的に行えます。

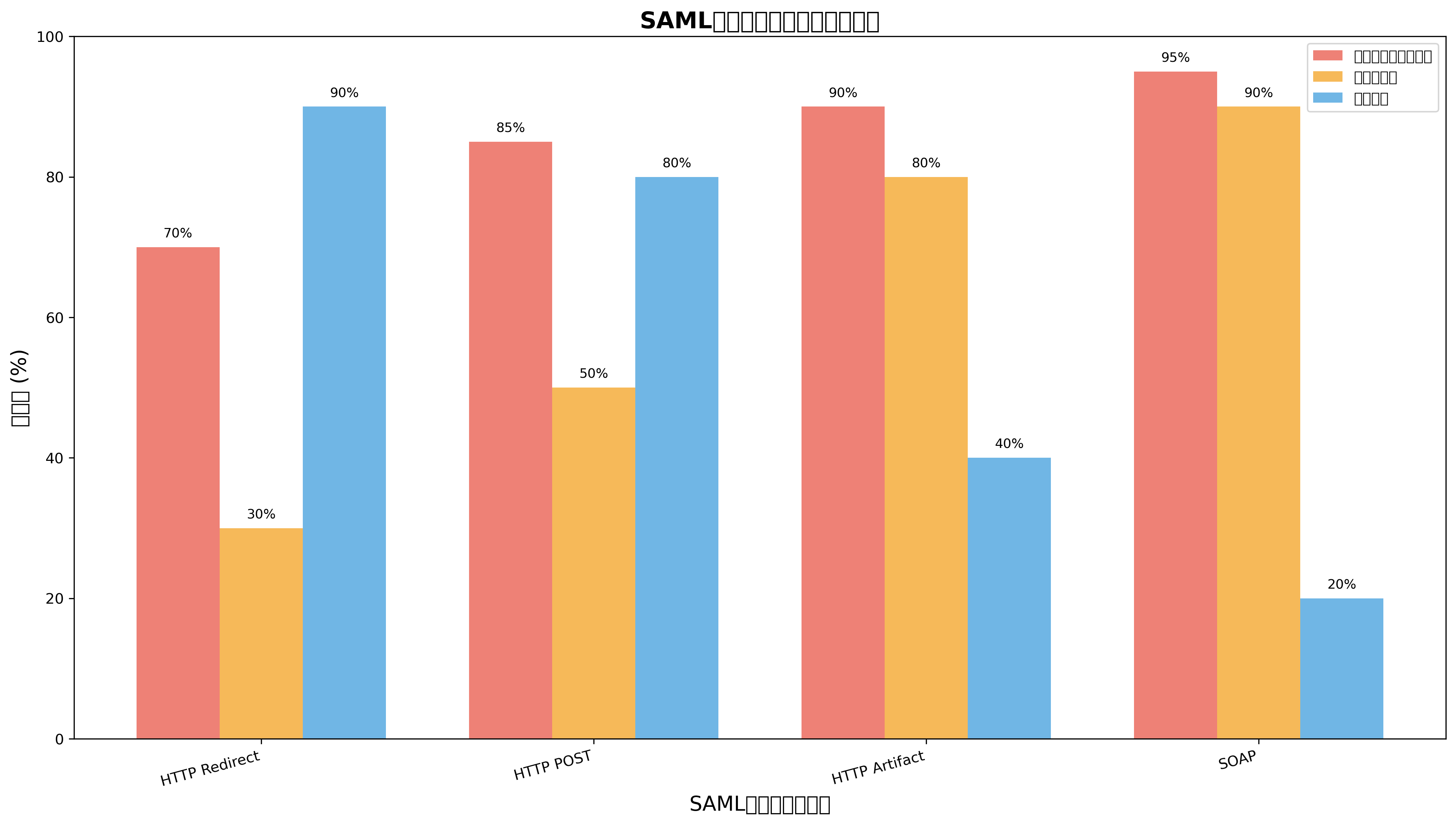

SAMLバインディングとプロトコル

SAMLでは、異なるプロトコルとトランスポート層を使用してメッセージを交換するため、複数のバインディングが定義されています。主要なバインディングには、HTTP Redirect、HTTP POST、HTTP Artifact、SOAPバインディングがあります。

HTTP Redirectバインディングは、最も一般的なバインディングで、SAMLメッセージをURLパラメータとして送信します。実装が簡単で、多くのWebアプリケーションで採用されていますが、URLの長さ制限により、大きなメッセージの送信には適さない場合があります。

HTTP POSTバインディングは、SAMLメッセージをHTTPのPOSTリクエストのボディに含めて送信します。URLの長さ制限に左右されないため、大きなメッセージの送信に適していますが、実装の複雑性がやや高くなります。

HTTP Artifactバインディングは、直接SAMLメッセージを送信せず、代わりにArtifactと呼ばれる参照情報を送信し、受信側が別途SOAPを使用して実際のメッセージを取得する方法です。高いセキュリティレベルを実現できますが、実装の複雑性が高く、追加の通信が必要になります。

企業での実装では、負荷分散装置やWebアプリケーションファイアウォールとの連携を考慮して適切なバインディングを選択することが重要です。

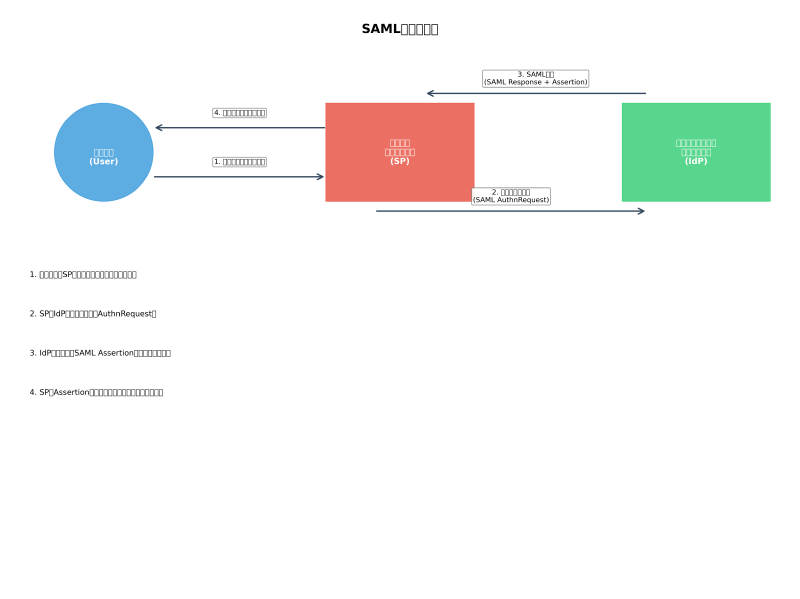

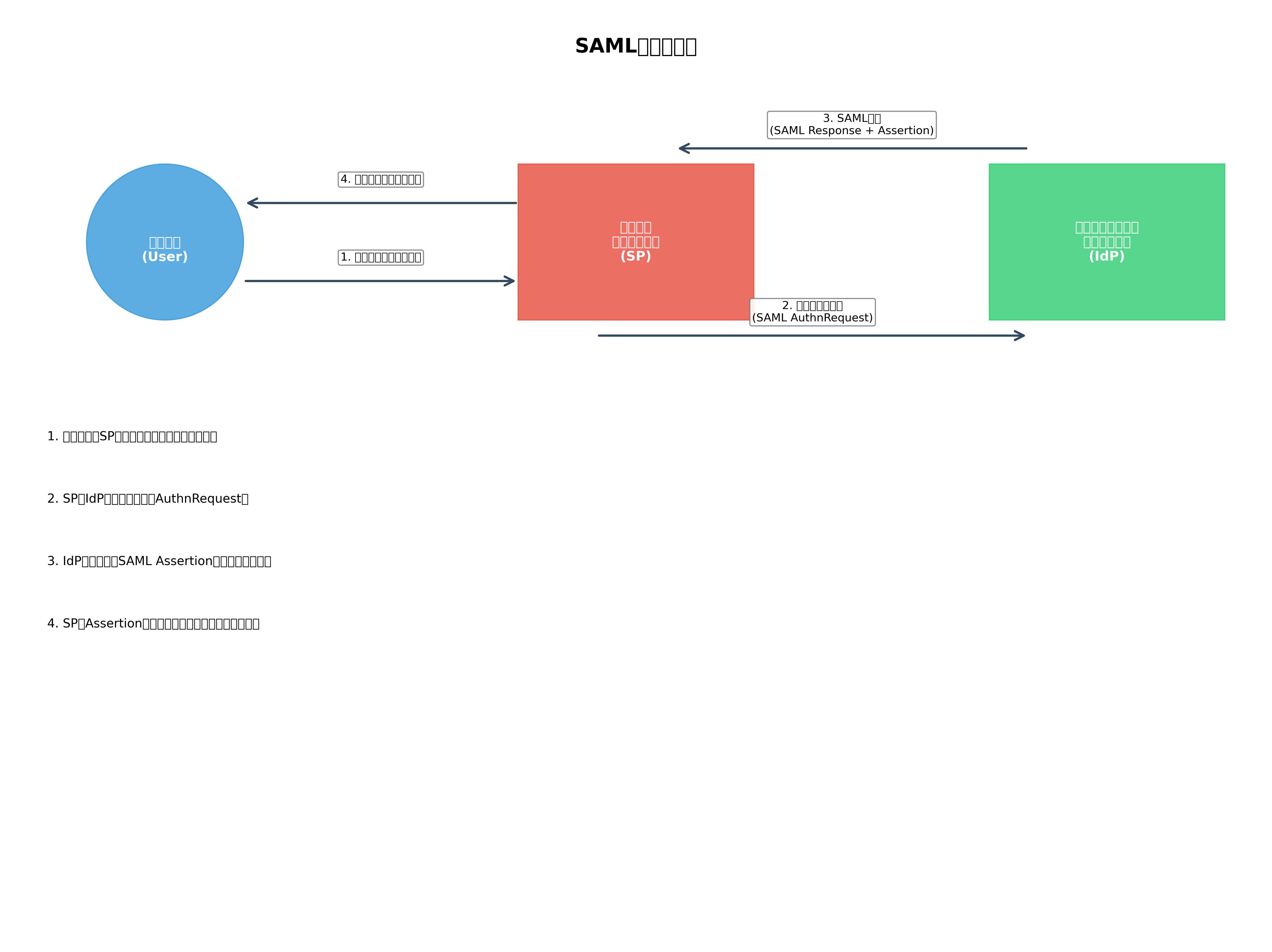

SAMLフローと認証プロセス

SAMLの認証フローは、SP-Initiated(サービスプロバイダー開始)とIdP-Initiated(アイデンティティプロバイダー開始)の2つの主要なパターンがあります。

SP-Initiatedフローでは、ユーザーが最初にSPのリソースにアクセスを試み、SPが認証の必要性を判断してIdPにリダイレクトします。IdPでの認証完了後、SAMLレスポンスがSPに送信され、検証が成功すればリソースへのアクセスが許可されます。このフローは、ユーザーが直接アプリケーションにアクセスする場合に適しています。

IdP-Initiatedフローでは、ユーザーが最初にIdPにログインし、利用可能なサービス一覧から目的のSPを選択します。IdPが直接SAMLレスポンスをSPに送信し、ユーザーは自動的にサービスにログインされます。このフローは、企業ポータルサイトからの統一的なアクセス管理に適しています。

認証プロセスの各段階では、適切なセキュリティ監視ツールによる監視が重要です。異常なアクセスパターンや失敗した認証試行を検出することで、セキュリティインシデントの早期発見が可能になります。

他の認証技術との比較

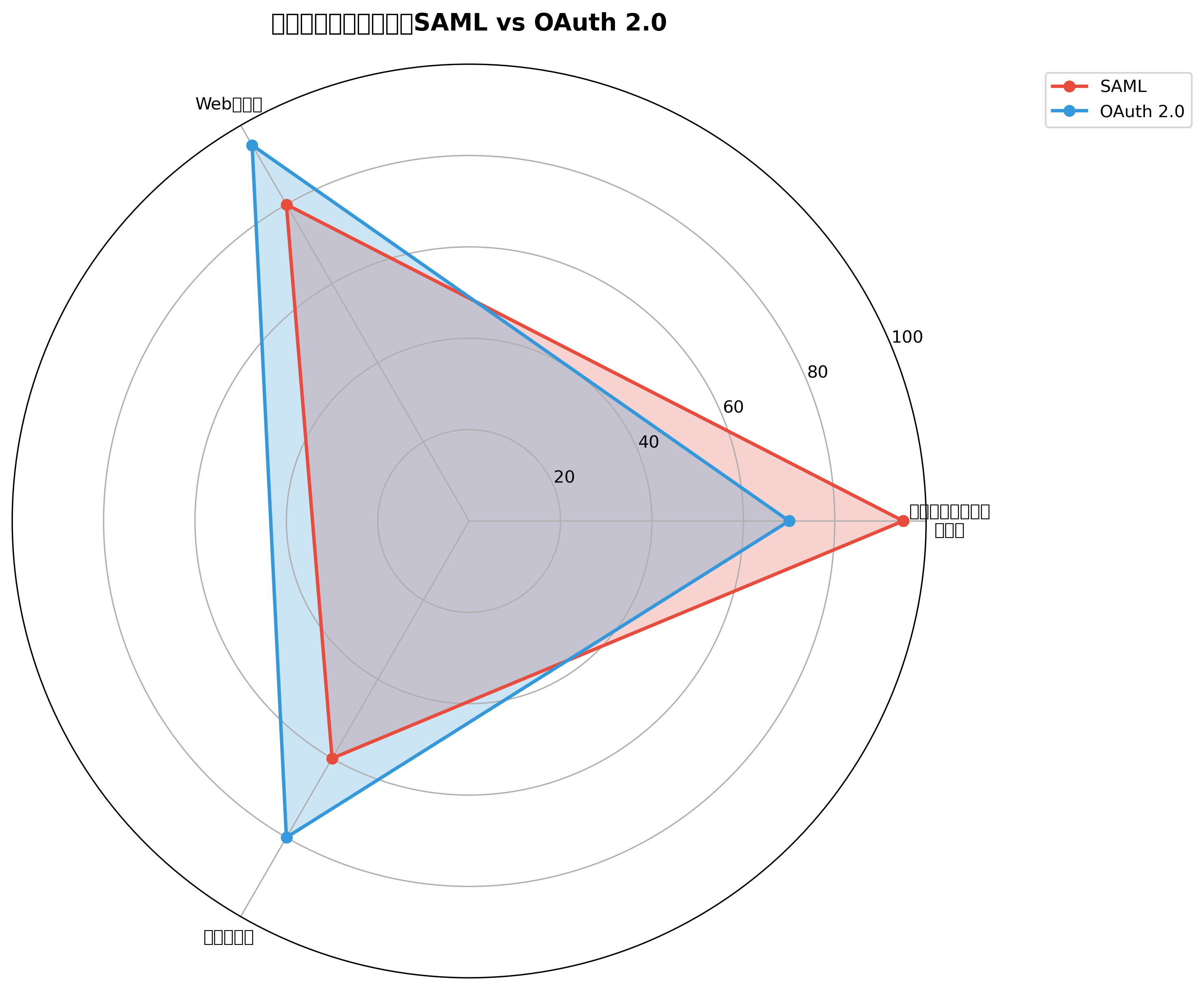

SAMLは、OAuth 2.0、OpenID Connect、Kerberosなどの他の認証技術と比較して、それぞれ異なる特徴と適用場面があります。

OAuth 2.0は主に認可に焦点を当てた仕様で、APIアクセスの制御に適していますが、認証情報の詳細な属性管理にはSAMLの方が適しています。OpenID ConnectはOAuth 2.0の上に構築された認証レイヤーで、WebアプリケーションとモバイルアプリケーションでのSSOに適していますが、エンタープライズ環境でのレガシーシステム統合にはSAMLの方が成熟しています。

Kerberosは、主にWindows Active Directory環境での認証に使用されており、ネットワーク内での高速な認証が可能ですが、ファイアウォールを越えた認証やWeb環境での利用にはSAMLの方が適しています。

企業での技術選択では、既存システムとの互換性、セキュリティ要件、運用コストなどを総合的に評価することが重要です。認証システム評価ツールを活用することで、客観的な比較検討が可能になります。

セキュリティベストプラクティス

SAMLの実装において、セキュリティの確保は最重要課題です。適切なセキュリティ対策を実施することで、様々な脅威から認証システムを保護できます。

XMLデジタル署名は、SAMLアサーションの完全性と真正性を保証するための重要な仕組みです。IdPが生成するすべてのアサーションにデジタル署名を付与し、SPがその署名を検証することで、メッセージの改ざんやなりすましを防げます。ハードウェアセキュリティモジュール(HSM)を導入することで、署名に使用する秘密鍵を安全に管理できます。

XML暗号化は、機密性の高い属性情報を含むアサーションを保護するために使用されます。特に、個人情報や機密な業務情報を含むアサーションでは、適切な暗号化アルゴリズムを使用して情報を保護することが重要です。

タイムスタンプ検証は、リプレイアタックを防ぐための重要な対策です。SAMLアサーションには必ずNotBeforeとNotOnOrAfterの時刻情報を含め、SPはこれらの値を厳密に検証する必要があります。また、システム間の時刻同期を確保するため、[NTP サーバー](https://www.amazon.co.jp/s?k=NTP サーバー&tag=amazon-product-items-22)の導入も推奨されます。

証明書検証では、IdPの証明書チェーンを適切に検証し、失効状態も確認する必要があります。証明書監視ソリューションを導入することで、証明書の有効期限管理と更新の自動化が可能になります。

メタデータ管理は、IdPとSP間の信頼関係を構築するための重要な要素です。メタデータには、エンドポイント情報、証明書、サポートするバインディングなどの重要な設定情報が含まれているため、適切なアクセス制御と整合性検証が必要です。

実装における課題と対策

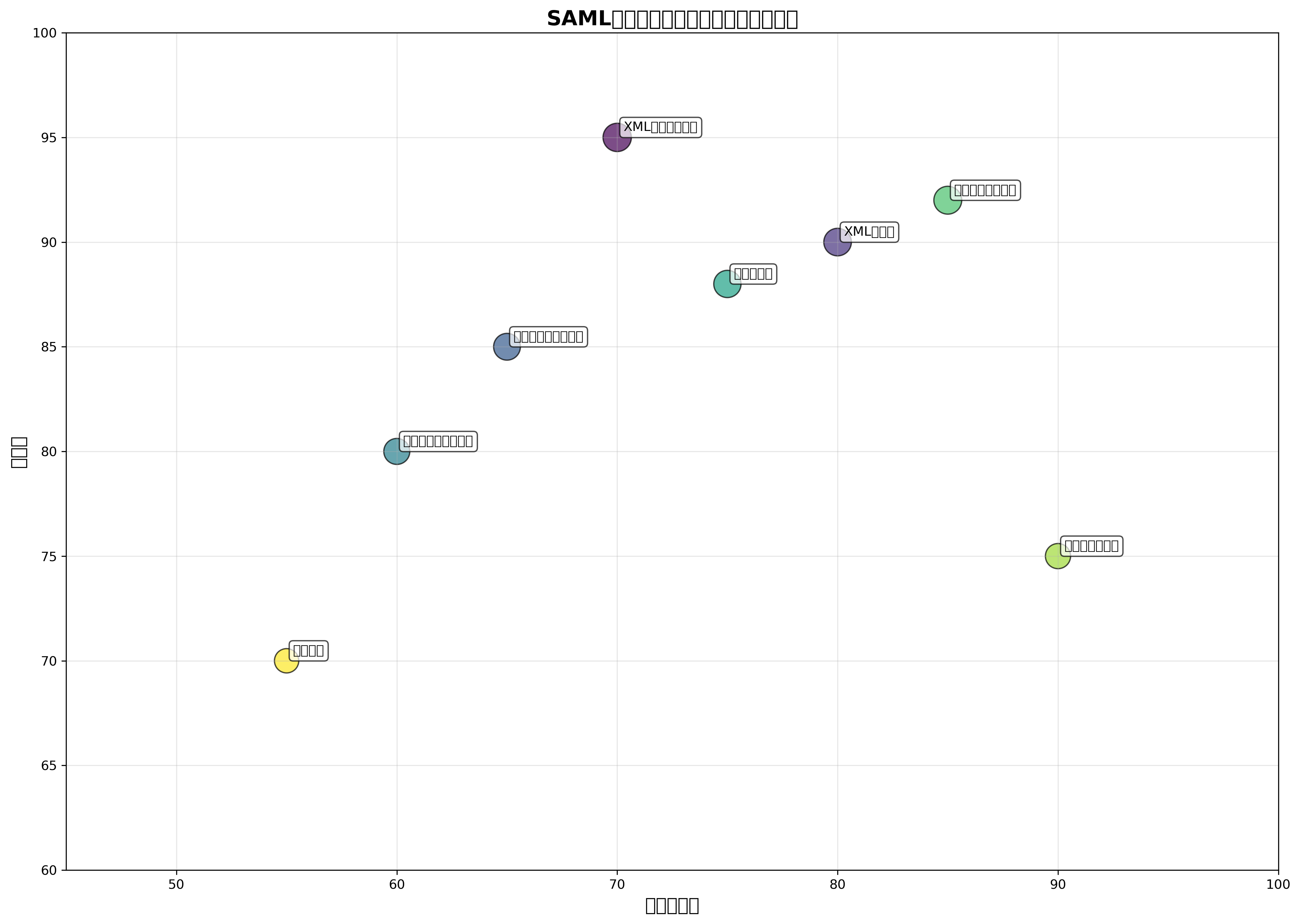

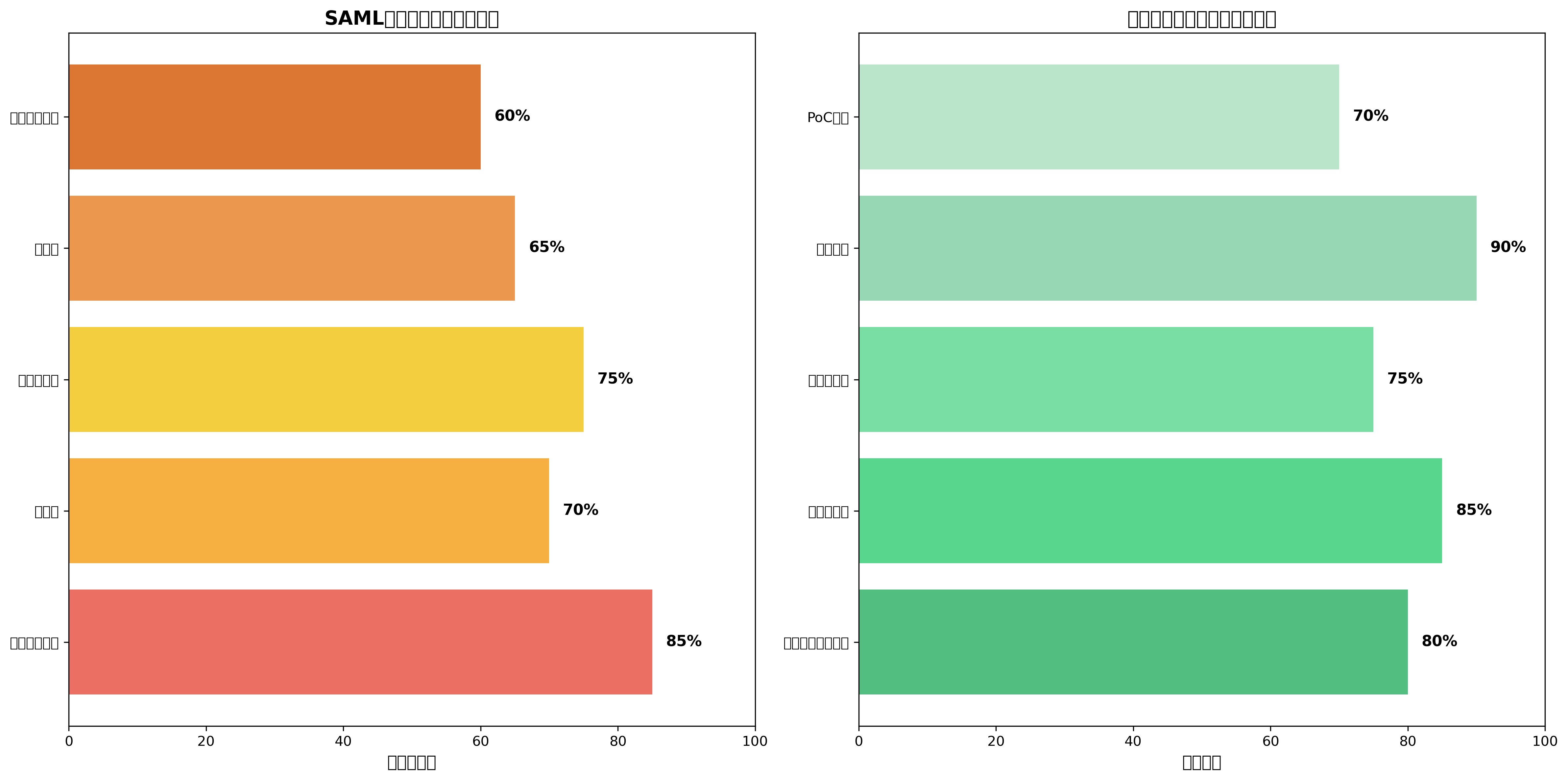

SAML の実装には、技術的な複雑性、コスト、スキル不足など、様々な課題があります。これらの課題を理解し、適切な対策を講じることで、成功する実装を実現できます。

技術的複雑性の課題では、XMLの処理、デジタル署名の実装、証明書管理など、多くの技術要素を適切に組み合わせる必要があります。この課題に対しては、SAML開発フレームワークや認証ミドルウェアの活用により、実装の複雑性を軽減できます。

コストの課題では、初期導入費用、運用費用、人件費などが大きな負担となる場合があります。段階的な導入アプローチを採用し、重要度の高いシステムから順次統合することで、投資効果を最大化できます。また、クラウドベースの認証サービスを活用することで、初期投資を抑制できます。

スキル不足の課題では、SAML の専門知識を持つ技術者が不足している場合があります。SAML技術研修プログラムの受講や認証技術専門書による学習により、チーム内の専門知識を向上させることが重要です。

互換性の課題では、既存システムやサードパーティアプリケーションとの統合において、SAMLバージョンやプロファイルの違いによる問題が発生する場合があります。事前の互換性検証とPoC(Proof of Concept)の実施により、実装前に潜在的な問題を特定できます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、SAMLに関する問題は情報セキュリティの分野で頻出しています。基本的な概念から実践的な実装まで、幅広い知識が求められます。

午前問題では、SAMLの基本概念、構成要素、バインディングの種類、セキュリティ機能などが問われます。特に、IdP とSPの役割分担、SAMLアサーションの構造、認証フローの理解が重要です。また、他の認証技術との比較問題も頻出しており、それぞれの特徴と適用場面を理解しておく必要があります。

午後問題では、企業でのSAML導入シナリオを想定した実践的な問題が出題されます。既存システムとの統合計画、セキュリティ要件の分析、実装方針の決定などの文脈で、SAMLの知識を活用する能力が評価されます。

試験対策としては、理論的な知識の習得と実践的な理解の両方が重要です。情報処理技術者試験対策書での学習に加えて、仮想環境構築ソフトを使用した実際のSAML環境の構築体験も有効です。

実際の導入事例と活用場面

SAMLは、様々な業界と用途で広く採用されており、特に大企業や政府機関での実装事例が豊富です。

金融業界では、複数の業務システム間でのセキュアなSSO環境を構築するためにSAMLが活用されています。銀行では、勘定系システム、CRMシステム、リスク管理システムなどの異なるシステム間で、行員の認証情報を安全に共有し、業務効率の向上を図っています。金融業界向けセキュリティソリューションとの統合により、規制要件への対応も実現されています。

製造業では、工場管理システム、生産計画システム、品質管理システムなどの統合認証にSAMLが使用されています。特に、多拠点展開している企業では、各拠点のシステムを統一的に管理するため、製造業向け統合認証システムの導入が進んでいます。

教育機関では、学習管理システム(LMS)、図書館システム、学生情報システムなどの認証統合にSAMLが活用されています。学生と教職員が複数のシステムに簡単にアクセスできる環境を提供することで、教育効果の向上と管理コストの削減を実現しています。

政府機関では、各省庁間でのセキュアな情報共有を実現するため、SAMLベースの認証連携システムが構築されています。高度なセキュリティ要件を満たすため、政府認定暗号ソリューションとの組み合わせが採用されています。

技術トレンドと将来展望

SAMLは継続的に進化しており、新しい技術トレンドと組み合わせることで、さらなる価値を提供しています。

クラウドファーストの時代において、SAMLはハイブリッドクラウド環境での認証統合において重要な役割を果たしています。オンプレミスのActive DirectoryとクラウドサービスをSAMLで連携させることで、シームレスなユーザー体験を提供できます。ハイブリッドクラウド管理プラットフォームの導入により、統一的な認証管理が可能になります。

ゼロトラストアーキテクチャにおいて、SAMLは継続的な認証検証の基盤として活用されています。従来の境界防御から、すべてのアクセスを検証するアプローチへの移行において、SAMLの持つ豊富な属性情報とセキュリティ機能が重要な役割を果たします。

モバイルデバイスの普及に伴い、SAMLはモバイル認証においても重要な技術となっています。モバイルデバイス管理(MDM)ソリューションとの統合により、企業モバイルアプリケーションでのセキュアなSSO環境を構築できます。

人工知能(AI)と機械学習(ML)の活用により、SAML認証ログの分析による異常検知や脅威予測が可能になっています。AI搭載セキュリティ分析プラットフォームを導入することで、高度な脅威に対する防御力を向上させることができます。

運用管理とモニタリング

SAMLシステムの安定稼働には、適切な運用管理とモニタリングが不可欠です。認証システムの可用性とパフォーマンスを維持するため、包括的な監視体制の構築が重要です。

システム監視では、IdPとSPの応答時間、スループット、エラー率などの重要指標を継続的に監視する必要があります。ネットワーク監視ソリューションを導入することで、リアルタイムでのシステム状態把握と迅速な障害対応が可能になります。

ログ管理では、認証成功・失敗、アサーション生成、証明書検証などの重要なイベントを記録し、分析する必要があります。ログ管理・分析プラットフォームを活用することで、セキュリティインシデントの早期発見と根本原因の特定が可能になります。

証明書管理では、IdPとSPで使用する証明書の有効期限管理と自動更新が重要です。証明書の期限切れによるサービス停止を防ぐため、自動証明書管理システムの導入が推奨されます。

メタデータ管理では、IdPとSP間の設定情報を一元的に管理し、変更時の影響範囲を適切に把握する必要があります。構成管理データベース(CMDB)を活用することで、システム構成の可視化と変更管理の自動化が実現できます。

まとめ

SAMLは、エンタープライズ環境での認証統合において重要な役割を果たす成熟した技術です。XMLベースの標準規格として、高い相互運用性とセキュリティを提供し、多くの企業や組織で採用されています。

応用情報技術者試験においても重要なトピックとして位置づけられており、情報システムの設計・構築・運用に携わる技術者にとって必須の知識です。基本的な概念から実装の詳細まで、幅広い理解が求められます。

技術の進歩とともに、SAMLはクラウド、モバイル、AIなどの新しい技術と組み合わせることで、さらなる価値を提供しています。企業の情報セキュリティ戦略において、SAMLは今後も重要な技術として発展し続けるでしょう。

成功するSAML実装のためには、技術的な理解だけでなく、運用管理、セキュリティ、コストなどの観点を総合的に考慮することが重要です。適切な計画と実装により、セキュリティの向上とユーザー体験の改善を同時に実現できる強力な認証基盤を構築することができます。