現代のデジタル社会において、セキュリティインシデントは企業や組織にとって避けることのできない重大な脅威となっています。サイバー攻撃の高度化、リモートワークの普及、IoTデバイスの急速な普及により、セキュリティインシデントの発生頻度と深刻度は年々増加の一途を辿っています。応用情報技術者試験においても、セキュリティインシデントの理解と対応は重要な出題分野であり、情報システム担当者にとって必須の知識となっています。

セキュリティインシデントとは、組織の情報資産やシステムに対する不正アクセス、データ漏洩、システム障害、マルウェア感染など、情報セキュリティに関わる様々な事象を指します。これらのインシデントは、企業の業務継続性、顧客の信頼、財務状況に深刻な影響を与える可能性があるため、適切な予防策と迅速な対応体制の構築が不可欠です。

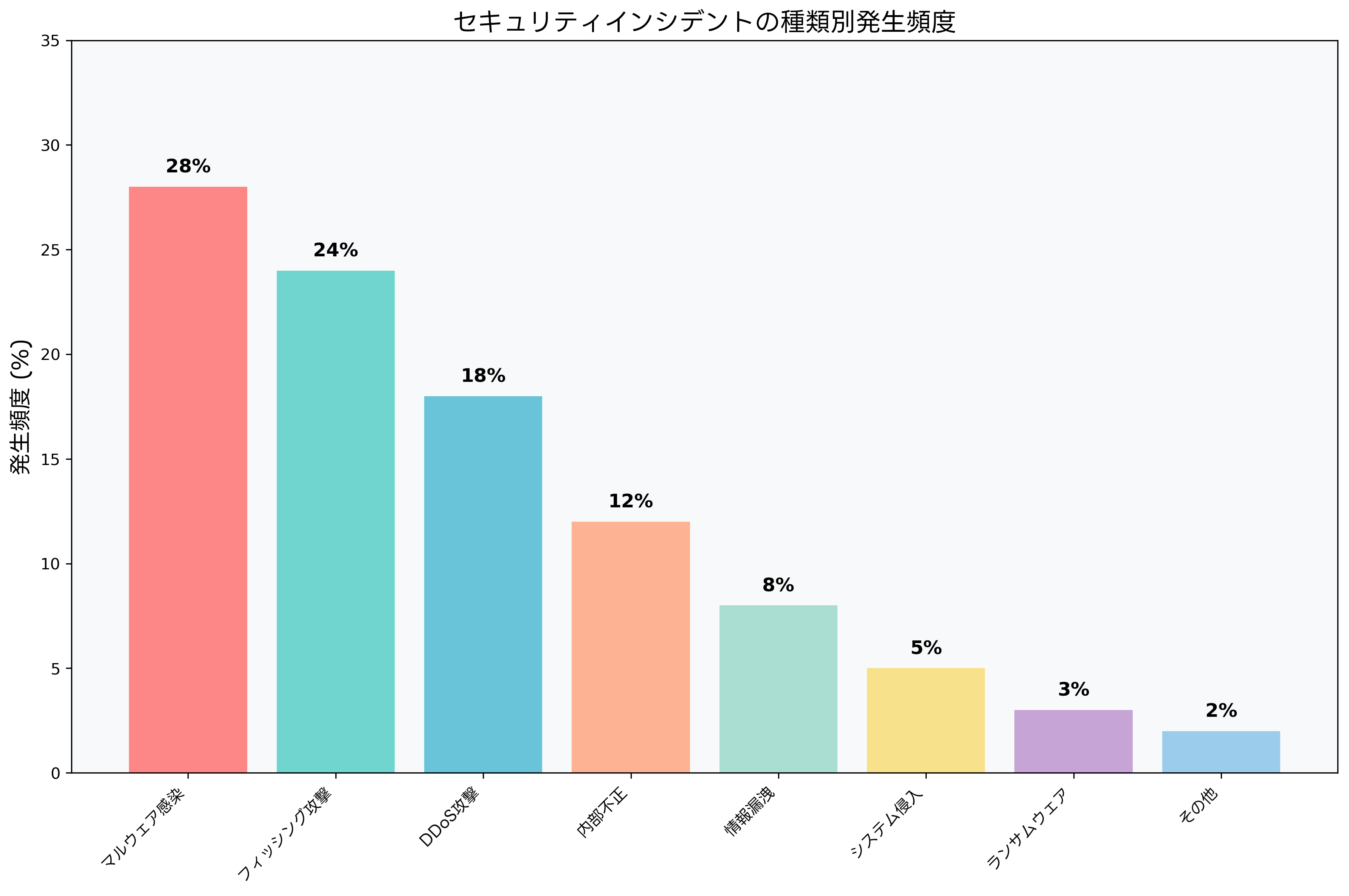

セキュリティインシデントの種類と特徴

セキュリティインシデントは多岐にわたる形態で発生し、それぞれ異なる特徴と対応方法を持っています。最も一般的なインシデントの種類としては、マルウェア感染、フィッシング攻撃、DDoS攻撃、内部不正、情報漏洩、システム侵入、ランサムウェア攻撃などが挙げられます。

マルウェア感染は、最も頻繁に発生するセキュリティインシデントの一つです。ウイルス、ワーム、トロイの木馬、スパイウェアなどの悪意のあるソフトウェアがシステムに侵入し、データの破壊、情報の窃取、システムの乗っ取りなどを行います。現代のマルウェアは非常に巧妙化しており、従来のアンチウイルスソフトウェアだけでは検出が困難な場合も多く、次世代エンドポイント保護システムの導入が重要となっています。

フィッシング攻撃は、偽装されたメールやWebサイトを使用して、ユーザーから認証情報や個人情報を騙し取る攻撃手法です。特に、標的型フィッシング攻撃(スピアフィッシング)は、特定の組織や個人を狙い撃ちにした高度な攻撃であり、成功率が高いことで知られています。このような攻撃に対抗するため、フィッシング対策ソリューションやメールセキュリティゲートウェイの導入が効果的です。

DDoS攻撃(分散型サービス拒否攻撃)は、複数のコンピューターから同時に大量のトラフィックを送信し、対象のサーバーやネットワークを過負荷状態にしてサービスを停止させる攻撃です。近年では、IoTデバイスを悪用したボットネットによる大規模なDDoS攻撃が増加しており、DDoS攻撃対策システムの導入が不可欠となっています。

内部不正は、組織内部の関係者(従業員、契約社員、派遣社員など)が故意に機密情報を漏洩したり、システムを不正に操作したりする行為です。外部からの攻撃とは異なり、正当なアクセス権限を持つ人物による不正行為であるため、発見が困難な場合が多く、内部脅威対策ソリューションや特権アクセス管理システムによる監視が重要です。

ランサムウェア攻撃は、近年特に深刻化しているサイバー攻撃の一つです。攻撃者がシステムに侵入してデータを暗号化し、復号のための身代金を要求する手法で、医療機関、教育機関、地方自治体などの重要インフラを狙った攻撃が頻発しています。ランサムウェア対策には、バックアップソリューションの強化とランサムウェア専用対策ツールの導入が効果的です。

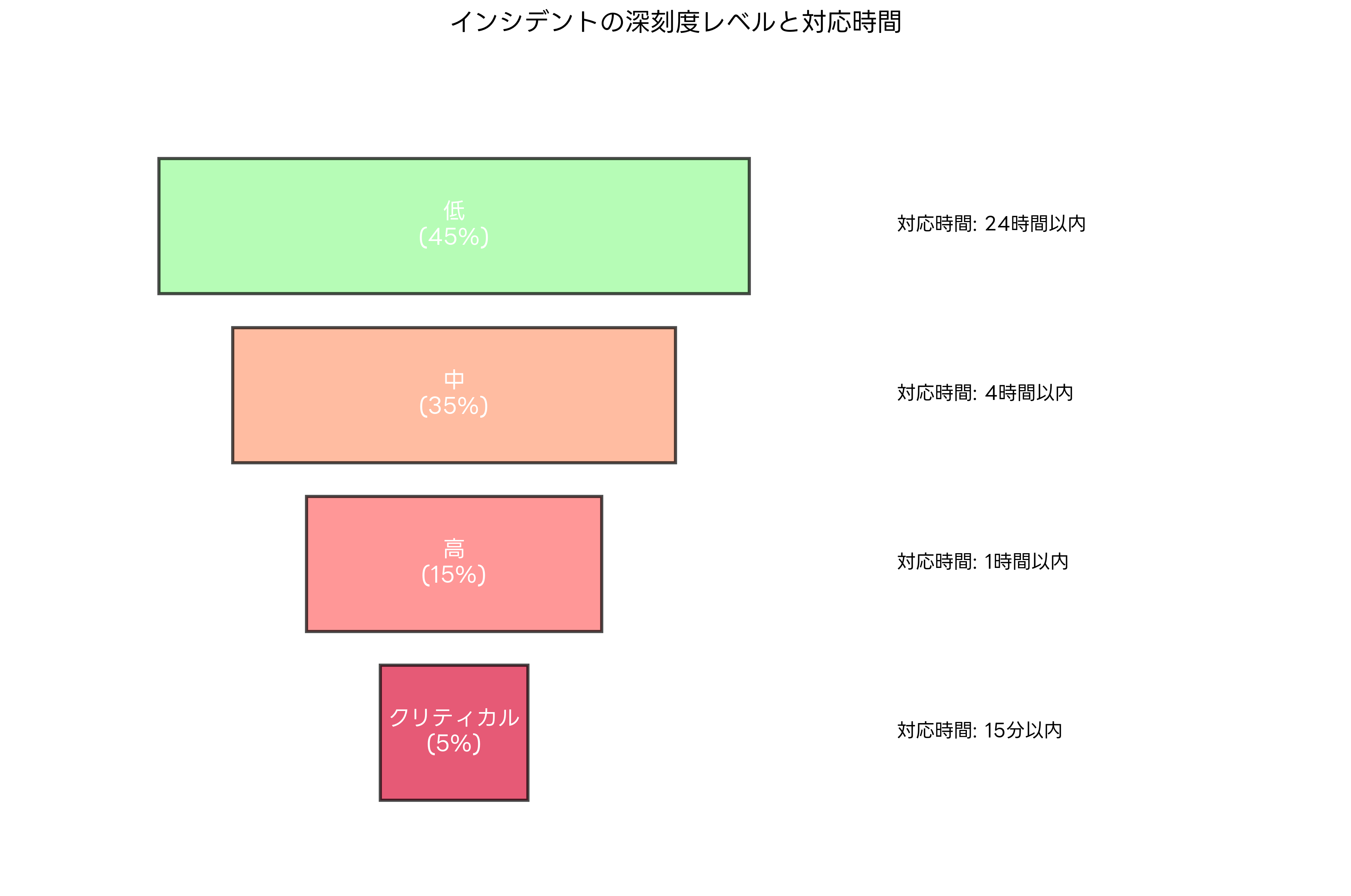

インシデントの深刻度評価と分類

セキュリティインシデントを効果的に管理するためには、適切な深刻度評価と分類が不可欠です。一般的に、インシデントの深刻度は影響範囲、被害の程度、業務への影響、復旧に要する時間などを総合的に評価して決定されます。

クリティカルレベルのインシデントは、組織全体のシステムが停止し、業務継続に深刻な影響を与える最も重篤な事象です。このレベルのインシデントでは、15分以内の初期対応が要求され、経営陣への即座の報告と緊急対策チームの招集が必要となります。例えば、基幹システムの完全停止、大規模なデータ漏洩、ランサムウェアによる全社的なシステム暗号化などが該当します。

高レベルのインシデントは、重要なシステムやサービスに影響を与えるものの、代替手段により業務継続が可能な状況です。1時間以内の対応開始が求められ、影響範囲の特定と封じ込め措置が優先されます。特定部門のシステム障害、重要な顧客情報の限定的な漏洩、主要サービスの部分的な停止などが含まれます。

中レベルのインシデントは、一部のシステムやユーザーに影響を与えるものの、全体的な業務への影響は限定的な事象です。4時間以内の対応が標準的であり、計画的な対応と復旧作業が実施されます。個人PCのマルウェア感染、特定アプリケーションの障害、軽微な不正アクセスの試行などが該当します。

低レベルのインシデントは、業務への直接的な影響が少ない軽微な事象で、24時間以内の対応で十分とされます。セキュリティログの異常検知、軽微なポリシー違反、パッチ未適用による脆弱性の発見などが含まれます。これらのインシデントも適切に記録し、傾向分析を行うことで、より深刻なインシデントの予防に役立てることが重要です。

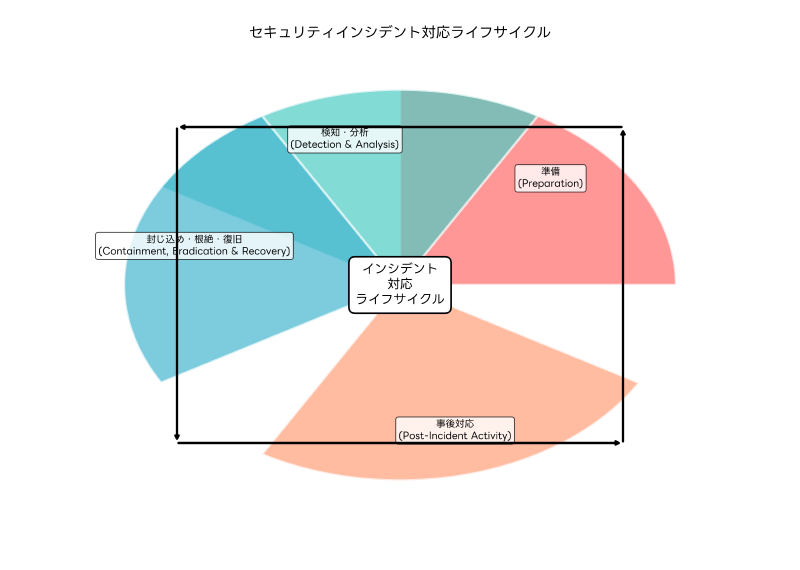

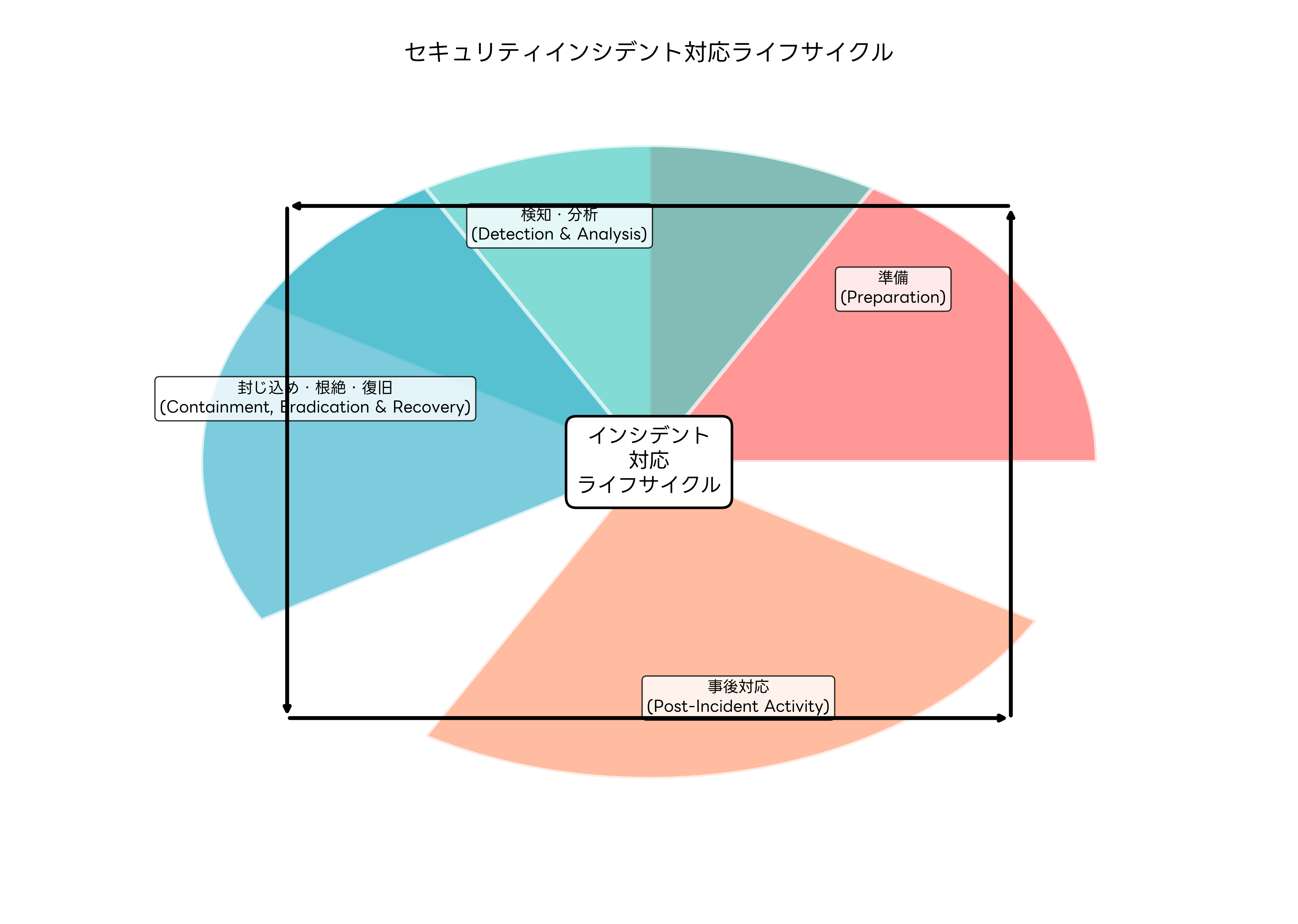

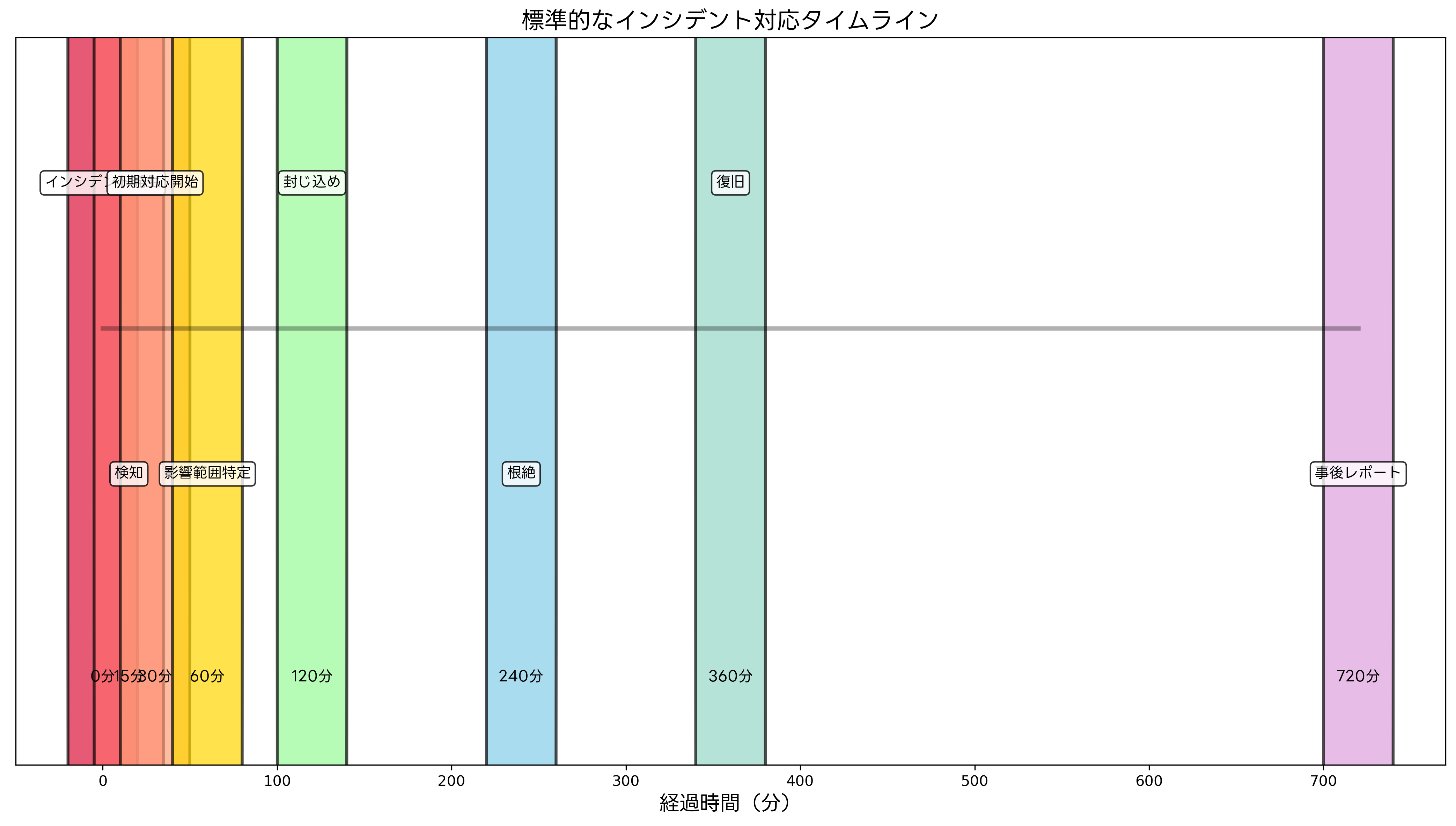

インシデント対応プロセスとタイムライン

効果的なインシデント対応には、体系的なプロセスと明確なタイムラインの設定が不可欠です。NIST(米国国立標準技術研究所)のサイバーセキュリティフレームワークやISO27035などの国際標準に基づいた対応プロセスの確立により、一貫性のある効果的な対応が可能になります。

準備段階では、インシデント対応計画の策定、対応チームの編成、必要なインシデント対応ツールの準備、定期的な訓練の実施などが行われます。この段階でフォレンジック調査キットやインシデント対応マニュアルを整備し、迅速な対応を可能にする基盤を構築します。

検知・分析段階では、セキュリティ監視システムやSOC(Security Operations Center)による24時間365日の監視により、異常な活動やセキュリティイベントを検知し、真のインシデントかどうかを分析します。SIEM(Security Information and Event Management)システムやセキュリティ監視ツールの活用により、大量のログデータから重要なセキュリティイベントを効率的に特定できます。

封じ込め段階では、インシデントの拡大を防ぐための緊急措置が実施されます。感染したシステムのネットワークからの隔離、不正アクセスのブロック、影響を受けたアカウントの無効化などが行われます。この段階では、ネットワーク隔離ツールやエンドポイント隔離システムが重要な役割を果たします。

根絶段階では、インシデントの原因となった脆弱性や攻撃手法を完全に除去します。マルウェアの除去、セキュリティパッチの適用、設定の修正、アカウントの再設定などが実施されます。マルウェア除去ツールや脆弱性スキャナーを使用して、システムの完全性を確認します。

復旧段階では、影響を受けたシステムやサービスを正常な状態に戻し、業務の再開を行います。データの復元、システムの再構築、ユーザーアクセスの復旧などが段階的に実施されます。データ復旧ソリューションやシステム復旧ツールの準備により、迅速な復旧が可能になります。

事後対応段階では、インシデントの詳細な分析、教訓の抽出、対応プロセスの改善、再発防止策の実施などが行われます。インシデント対応報告書の作成、関係者への説明、規制当局への報告なども重要な要素です。インシデント分析ツールを活用して、今後の対策改善に活かすことが重要です。

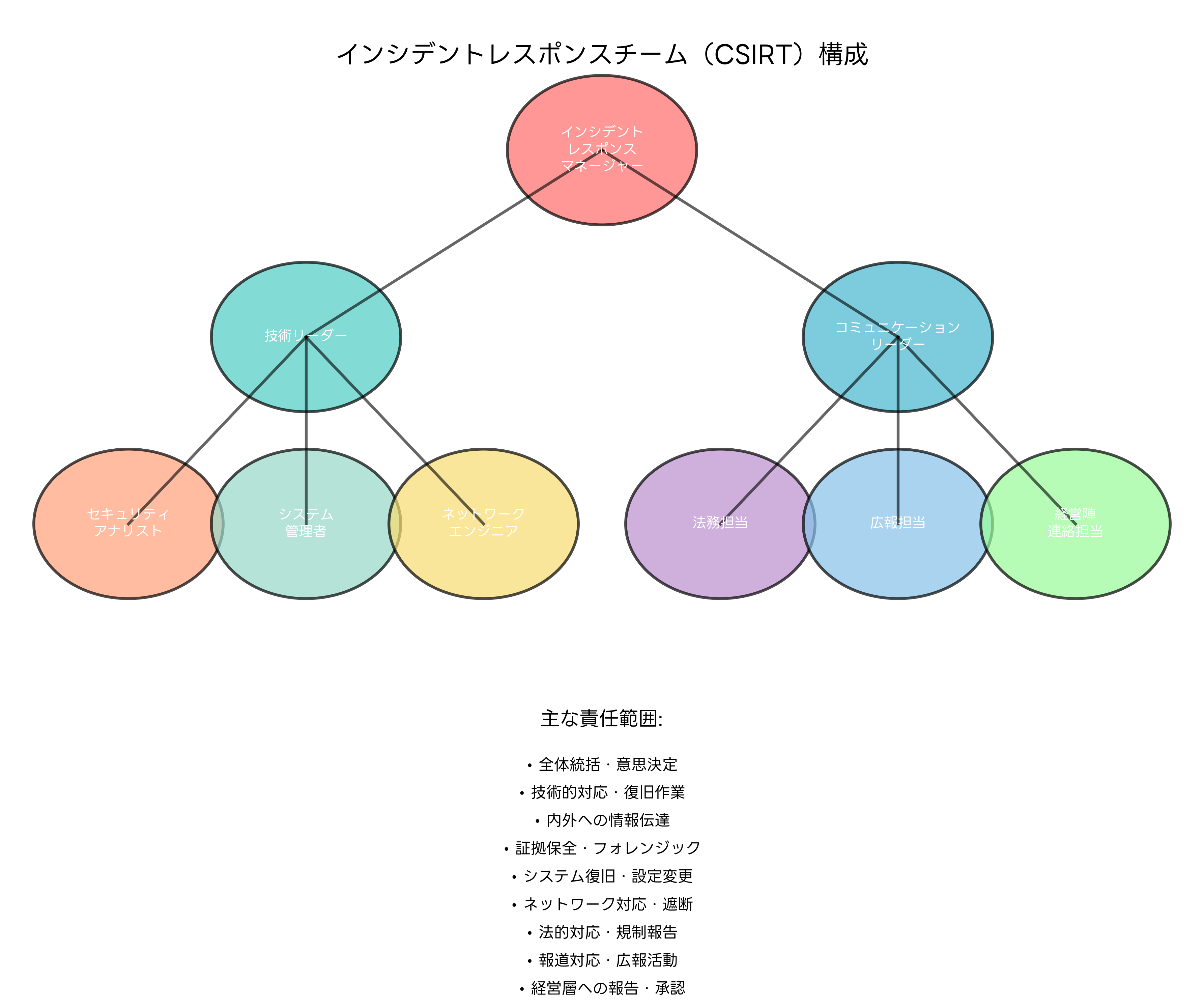

インシデントレスポンスチーム(CSIRT)の構築

効果的なインシデント対応には、専門的な知識とスキルを持った対応チームの存在が不可欠です。CSIRT(Computer Security Incident Response Team)は、セキュリティインシデントに対する組織的な対応を統括する専門チームであり、その構築と運営は現代の情報セキュリティ戦略の中核を成しています。

インシデントレスポンスマネージャーは、チーム全体の統括責任者として、インシデントの全体的な管理、意思決定、リソースの配分、経営陣への報告などを担当します。高度な技術知識と管理能力を兼ね備え、緊急時においても冷静な判断を下せる人材が求められます。インシデント管理資格の取得やセキュリティ管理者向け研修の受講により、必要なスキルを身につけることができます。

技術リーダーは、インシデントの技術的側面を担当し、システムの分析、攻撃手法の特定、技術的対策の実施などを統括します。ネットワーク、システム、セキュリティに関する深い専門知識を持ち、チームメンバーへの技術的指導も行います。セキュリティアナリスト認定資格やフォレンジック専門書による学習が推奨されます。

コミュニケーションリーダーは、インシデントに関する情報の内外への伝達を担当します。経営陣、従業員、顧客、規制当局、報道機関などへの適切な情報提供と、風評被害の最小化を図ります。危機管理コミュニケーションに関する専門知識が必要です。

セキュリティアナリストは、インシデントの詳細な技術分析、証拠の収集と保全、攻撃手法の解明などを担当します。マルウェア解析、ログ分析、フォレンジック調査などの高度な技術スキルが要求されます。マルウェア解析ツールやフォレンジック解析ソフトウェアの習熟が重要です。

システム管理者とネットワークエンジニアは、それぞれの専門分野におけるインシデント対応を担当します。システムの復旧、ネットワークの再構築、セキュリティ設定の変更などを実施し、技術的な復旧作業の中核を担います。システム復旧専門書やネットワークセキュリティツールの知識が必要です。

法務担当者は、インシデントに関連する法的問題、規制要件への対応、捜査機関との協力などを担当します。個人情報保護法、サイバーセキュリティ基本法、各種業界規制などの理解が必要で、サイバーセキュリティ法務に関する専門書による学習が推奨されます。

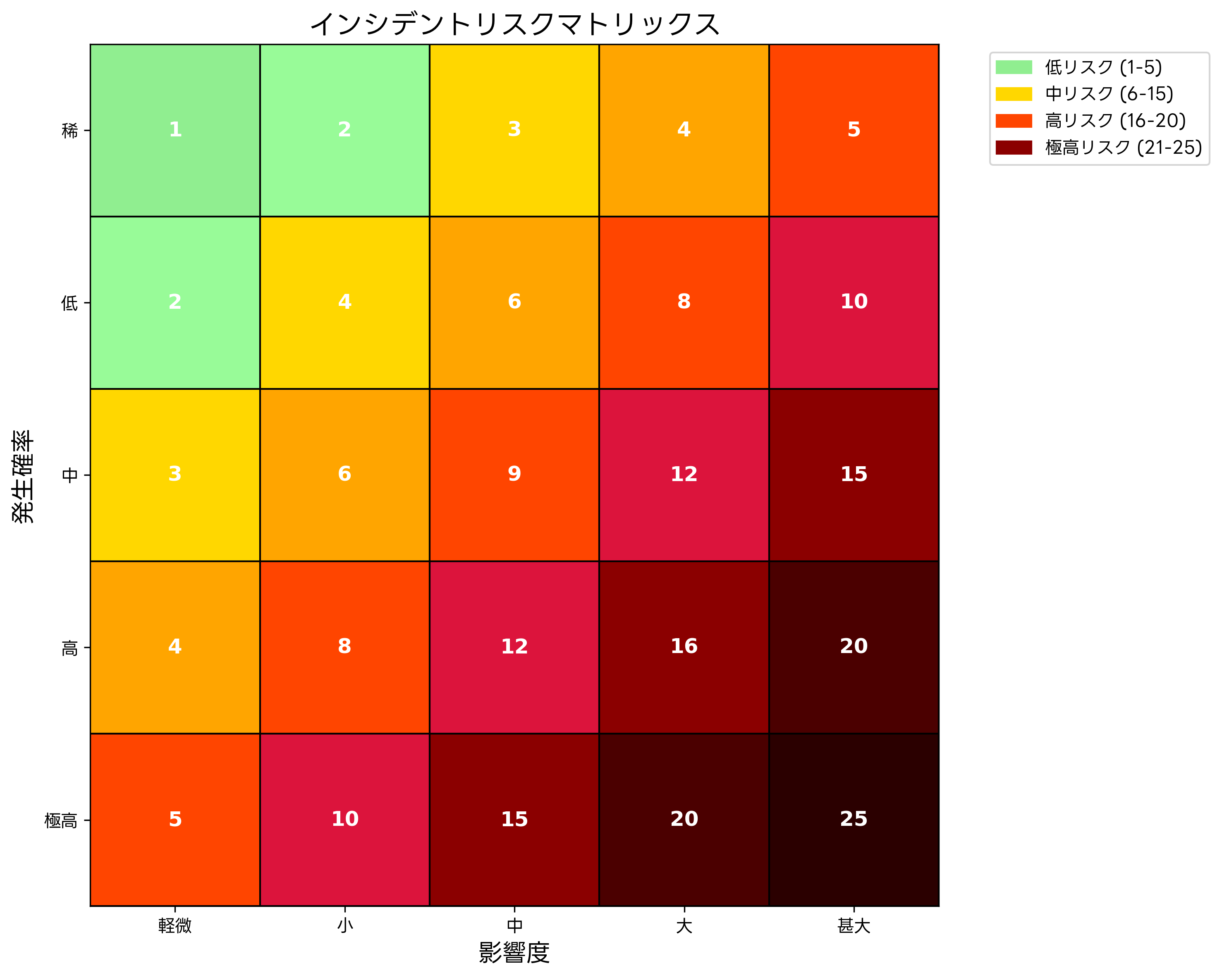

リスク評価とインシデント予防

セキュリティインシデントの効果的な管理には、事後対応だけでなく、事前のリスク評価と予防策の実施が重要です。組織のリスクプロファイルを正確に把握し、適切な予防措置を講じることで、インシデントの発生確率と影響度を大幅に削減できます。

リスクアセスメントでは、組織が直面する様々な脅威を特定し、それぞれの発生確率と潜在的な影響度を評価します。外部からのサイバー攻撃、内部不正、自然災害、システム障害、人的ミスなど、多角的な視点からリスクを分析することが重要です。リスクアセスメントツールや脅威インテリジェンスサービスを活用することで、より精度の高いリスク評価が可能になります。

脆弱性管理は、インシデント予防の基盤となる重要な活動です。定期的な脆弱性スキャン、セキュリティパッチの迅速な適用、設定の見直し、古いシステムの更新などを継続的に実施することで、攻撃者に悪用される可能性のあるセキュリティホールを最小化できます。統合脆弱性管理システムの導入により、組織全体の脆弱性を一元的に管理することができます。

セキュリティ意識向上教育は、人的要因によるインシデントを防ぐ重要な取り組みです。フィッシング攻撃の識別、安全なパスワードの作成、ソーシャルエンジニアリングへの対処、機密情報の適切な取り扱いなどについて、継続的な教育を実施することが必要です。セキュリティ教育プラットフォームや模擬フィッシング訓練サービスの活用により、実践的な教育が可能になります。

アクセス制御の強化は、不正アクセスによるインシデントを防ぐ基本的な対策です。最小権限の原則に基づいたアクセス権限の設定、多要素認証の導入、特権アクセスの監視、定期的なアクセス権限の見直しなどを実施することで、内外からの不正アクセスを効果的に防ぐことができます。統合ID管理システムや多要素認証ソリューションの導入が推奨されます。

応用情報技術者試験でのセキュリティインシデント

応用情報技術者試験において、セキュリティインシデントに関する問題は情報セキュリティ分野の重要なトピックとして頻繁に出題されています。試験では、インシデントの種類と特徴、対応プロセス、予防策、法的要件などの幅広い知識が問われます。

午前問題では、セキュリティインシデントの分類、CSIRT の役割、インシデント対応フレームワーク、リスク評価手法などに関する基礎的な知識が出題されます。例えば、「セキュリティインシデントの深刻度を判断する際に最も重要な要素はどれか」といった問題や、「NIST のサイバーセキュリティフレームワークにおけるインシデント対応の段階はどれか」といった問題が見られます。

午後問題では、具体的なインシデントシナリオを題材として、適切な対応手順の選択、リスク評価の実施、予防策の立案などの実践的な能力が評価されます。企業におけるランサムウェア攻撃への対応、個人情報漏洩インシデントの処理、内部不正の調査手順などが問題として設定されることが多く見られます。

試験対策としては、応用情報技術者試験対策書による体系的な学習に加えて、情報セキュリティインシデント対応ガイドなどの実践的な書籍による理解の深化が効果的です。また、セキュリティインシデント事例集を読むことで、実際のインシデント事例から学習することも重要です。

最新のインシデント動向と対策技術

サイバー攻撃の手法は日々進歩しており、新たな種類のセキュリティインシデントが継続的に出現しています。AI(人工知能)を悪用した攻撃、クラウド環境を狙った攻撃、IoTデバイスを標的とした攻撃、サプライチェーン攻撃など、従来の対策では対応が困難な新しい脅威への備えが必要です。

AI を活用したサイバー攻撃では、機械学習アルゴリズムを使用して従来の検知システムを回避する高度なマルウェアや、自然言語処理技術を使った巧妙なフィッシングメールなどが登場しています。これらの脅威に対抗するため、AIベースのセキュリティソリューションや機械学習型脅威検知システムの導入が注目されています。

クラウドセキュリティインシデントは、クラウドサービスの普及とともに急速に増加しています。設定ミスによるデータ露出、認証情報の漏洩、権限昇格攻撃などが主要な脅威となっています。クラウドセキュリティ監視ツールやクラウド設定管理システムによる継続的な監視と管理が重要です。

IoTセキュリティインシデントは、接続されたデバイスの急速な増加により深刻化しています。IoTデバイスの脆弱性を悪用したボットネットの構築、プライバシー情報の窃取、重要インフラへの攻撃などが報告されています。IoTセキュリティプラットフォームやIoTデバイス管理システムの導入により、多数のIoTデバイスを安全に管理することが可能になります。

法的要件とコンプライアンス

セキュリティインシデントが発生した場合、適切な法的対応とコンプライアンス要件への準拠が重要です。個人情報保護法、サイバーセキュリティ基本法、各種業界規制などに基づく報告義務、対応手順、記録保管要件などを理解し、適切に対応することが求められます。

個人情報保護法では、個人データに関するセキュリティインシデントが発生した場合、個人情報保護委員会への報告と本人への通知が義務付けられています。報告は原則として72時間以内に行う必要があり、インシデントの詳細、影響範囲、対応措置などを正確に報告することが要求されます。個人情報保護法対応ガイドによる学習が重要です。

金融機関や重要インフラ事業者には、より厳格な報告要件が課せられています。金融庁、経済産業省、総務省などの所管官庁への報告に加えて、NISC(内閣サイバーセキュリティセンター)への報告も必要な場合があります。サイバーセキュリティ関連法規集を参照して、適用される法的要件を正確に把握することが重要です。

国際的な事業を展開する企業では、GDPR(一般データ保護規則)、CCPA(カリフォルニア州消費者プライバシー法)などの海外の法規制への対応も必要です。これらの法律は、日本企業であっても EU や米国の個人データを取り扱う場合には適用されるため、国際的なプライバシー法対応に関する知識が不可欠です。

まとめ

セキュリティインシデントは、現代の組織が直面する最も重要な課題の一つです。攻撃手法の高度化、デジタル化の進展、リモートワークの普及により、インシデントのリスクは増加の一途を辿っています。効果的なインシデント管理には、包括的な予防策、迅速な検知・対応体制、専門的な対応チーム、継続的な改善プロセスが必要です。

応用情報技術者試験の観点からも、セキュリティインシデントに関する深い理解は必須の知識です。技術的な対策だけでなく、組織的な取り組み、法的要件、リスク管理などの幅広い知識を身につけることで、実践的なセキュリティ専門家として活躍することができます。

継続的な学習と実践を通じて、変化し続けるサイバー脅威に対応できる能力を身につけ、組織の情報資産を守る重要な役割を果たしていくことが求められています。最新の脅威情報、対策技術、法的要件に常に注意を払い、組織全体のセキュリティレベル向上に貢献することが、現代の情報システム担当者に期待される責務です。