現代のWebアプリケーションやシステム開発において、データの清浄化(Sanitization)は情報セキュリティの最前線に位置する重要な技術です。悪意のあるコードやデータの注入を防ぎ、システムの安全性を確保するため、適切な清浄化処理は欠かせません。応用情報技術者試験においても、Webアプリケーションセキュリティの分野で頻出するトピックであり、実践的な知識が求められています。

データ清浄化とは、外部から入力されるデータに対して、システムに害を与える可能性のある要素を除去または無害化する処理のことです。この処理により、SQLインジェクション、クロスサイトスクリプティング(XSS)、コマンドインジェクションなどの攻撃を防ぐことができます。清浄化は単なる技術的な処理ではなく、システム全体のセキュリティアーキテクチャの中核を成す重要な要素です。

清浄化の基本概念と重要性

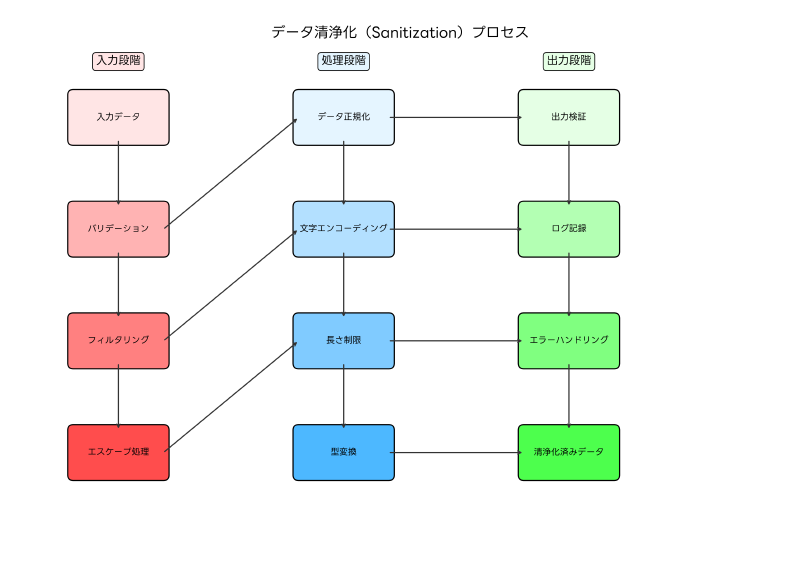

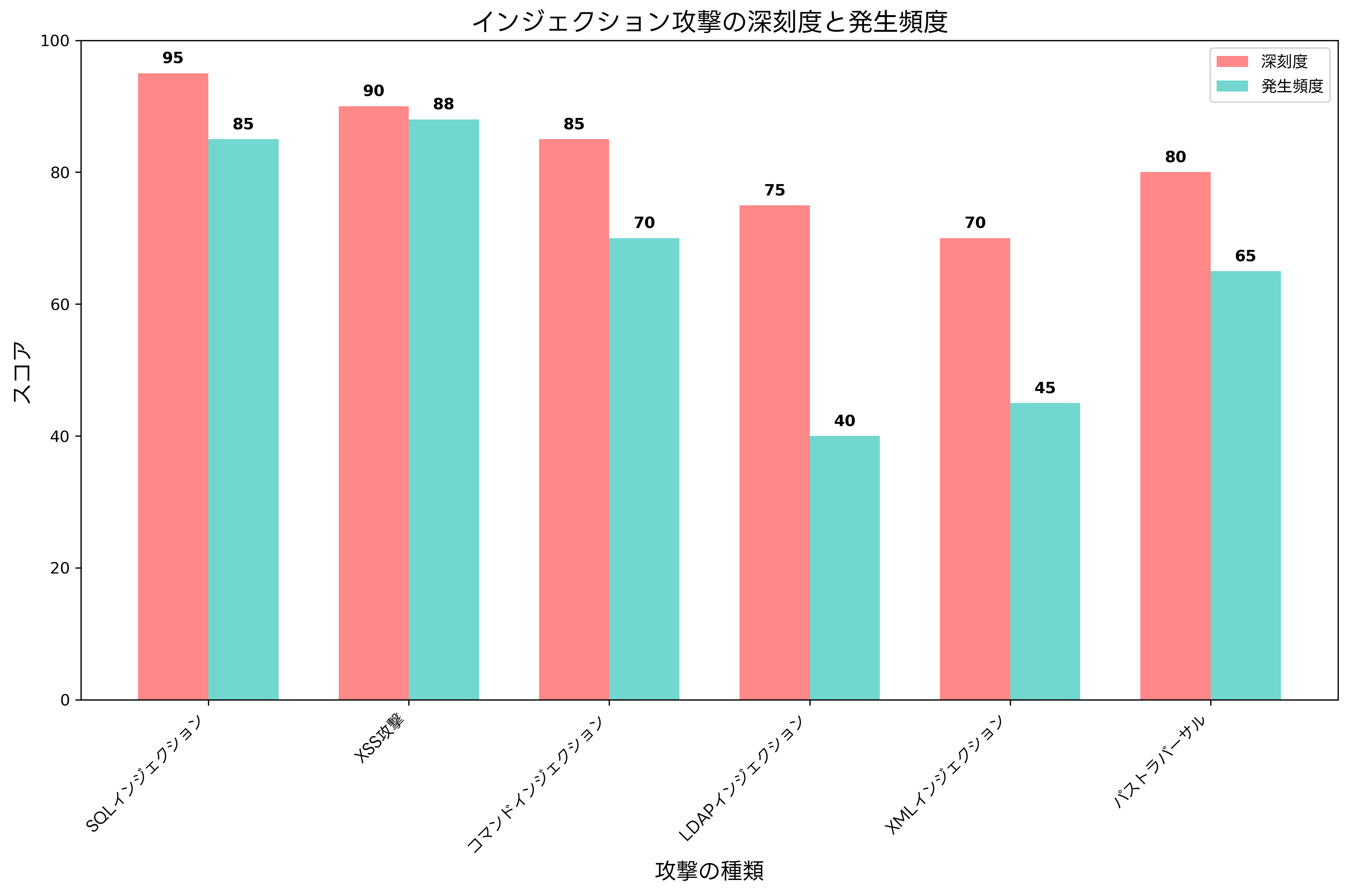

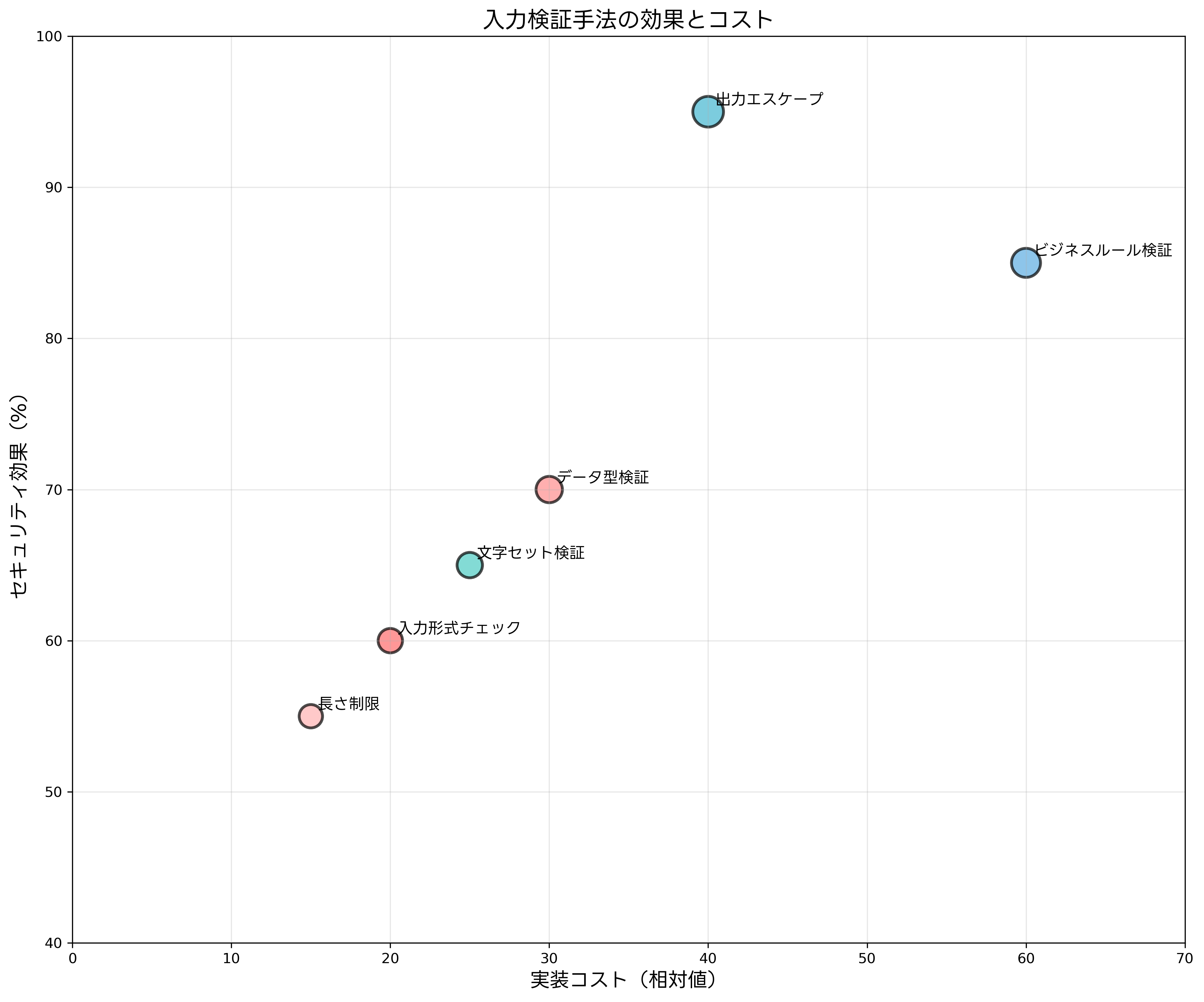

清浄化処理は、データの入力、処理、出力の各段階で適用される多層防御の一環です。入力段階では、ユーザーからの入力データに対して基本的な検証と清浄化を行い、処理段階では内部処理に適したフォーマットへの変換と正規化を実施し、出力段階では出力先に応じた適切なエスケープ処理を適用します。

清浄化の重要性は、現代のサイバー攻撃の高度化と密接に関連しています。攻撃者は様々な手法を用いて悪意のあるデータを システムに注入しようと試みますが、適切な清浄化処理により、これらの攻撃を効果的に防御できます。特に、Webアプリケーションでは、ユーザーの入力データが直接データベースクエリやHTMLレンダリングに使用されるため、清浄化の適用が不可欠です。

セキュリティ解析ツールを使用した調査によると、Webアプリケーションの脆弱性の約80%は、不適切な入力検証と清浄化処理に起因しています。このため、開発チームはWebアプリケーションセキュリティテスト用ツールを活用して、清浄化処理の有効性を継続的に検証することが推奨されます。

企業のセキュリティ投資において、清浄化技術の導入は高いコストパフォーマンスを示しています。初期投資は比較的少ないものの、セキュリティインシデントの発生率を大幅に削減できるため、長期的な観点から見ると非常に効果的な対策です。セキュリティ投資効果測定ツールにより、清浄化処理の導入効果を定量的に評価することが可能です。

インジェクション攻撃と清浄化の関係

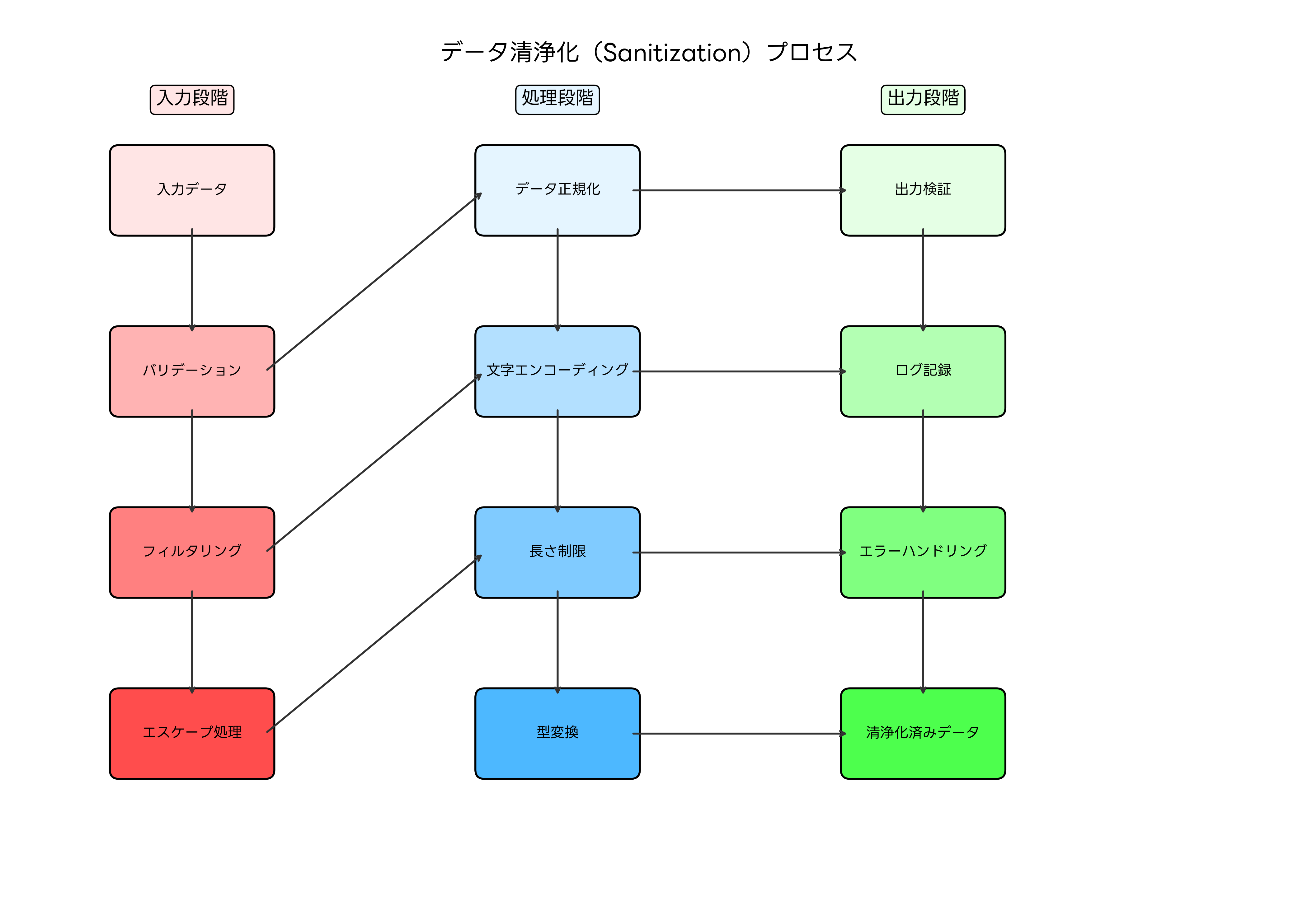

清浄化技術が最も効果を発揮するのは、インジェクション攻撃に対する防御です。これらの攻撃は、アプリケーションが外部からの入力データを適切に検証せずに使用することで発生します。攻撃者は、正常なデータの中に悪意のあるコードを埋め込み、システムの動作を意図しない方向に導こうとします。

SQLインジェクション攻撃は、最も深刻なインジェクション攻撃の一つです。攻撃者は、入力フィールドにSQL文を埋め込むことで、データベースに対して不正な操作を実行しようとします。適切な清浄化処理により、SQLメタ文字をエスケープし、プリペアドステートメントを使用することで、この攻撃を効果的に防ぐことができます。データベースセキュリティ監視ツールを導入することで、SQLインジェクション攻撃の試行を検出し、アラートを発出することが可能です。

クロスサイトスクリプティング(XSS)攻撃では、攻撃者がWebページに悪意のあるスクリプトを注入します。このスクリプトは、他のユーザーがそのページを閲覧した際に実行され、クッキーの盗取やセッションハイジャックなどの被害をもたらします。HTMLエンティティエンコーディングやコンテンツセキュリティポリシー(CSP)の適用により、XSS攻撃を防ぐことができます。Webアプリケーションファイアウォール(WAF)は、リアルタイムでXSS攻撃を検出し、ブロックする機能を提供します。

コマンドインジェクション攻撃は、アプリケーションがシステムコマンドを実行する際に発生します。攻撃者は、入力データに不正なコマンドを埋め込み、サーバー上で任意のコードを実行しようとします。入力データの厳格な検証とホワイトリスト方式の採用により、この攻撃を防ぐことができます。システム監視ツールを使用して、異常なコマンド実行を検出し、迅速な対応を可能にします。

入力検証と清浄化の段階的アプローチ

効果的な清浄化を実現するためには、段階的なアプローチが重要です。各段階で異なる検証と清浄化処理を適用することで、多層防御を構築し、攻撃の成功率を大幅に低下させることができます。

第一段階は、入力形式の基本チェックです。データの長さ、形式、文字セットなど、基本的な条件を満たしているかを検証します。この段階では、明らかに異常なデータを早期に検出し、後続の処理負荷を軽減できます。入力検証ライブラリを活用することで、効率的な基本チェックを実装できます。

第二段階は、データ型の検証です。数値データには数値以外の文字が含まれていないか、日付データが有効な日付形式になっているかなど、データ型に応じた詳細な検証を行います。この段階で、型変換エラーによるシステム異常を防ぐことができます。データ型検証ツールにより、複雑なデータ構造の検証も効率的に実行できます。

第三段階は、ビジネスルールの検証です。アプリケーション固有のルールに基づいて、データの妥当性を検証します。例えば、年齢が0から150の範囲内にあるか、メールアドレスがドメインの許可リストに含まれているかなどをチェックします。ビジネスルール管理システムを使用することで、複雑なビジネスルールを効率的に管理できます。

最終段階は、出力時のエスケープ処理です。データベースへの格納やHTMLでの表示など、出力先に応じた適切なエスケープ処理を適用します。この段階で、残存する悪意のあるコードを無害化し、システムの安全性を確保します。出力エスケープライブラリにより、各種出力形式に対応したエスケープ処理を簡単に実装できます。

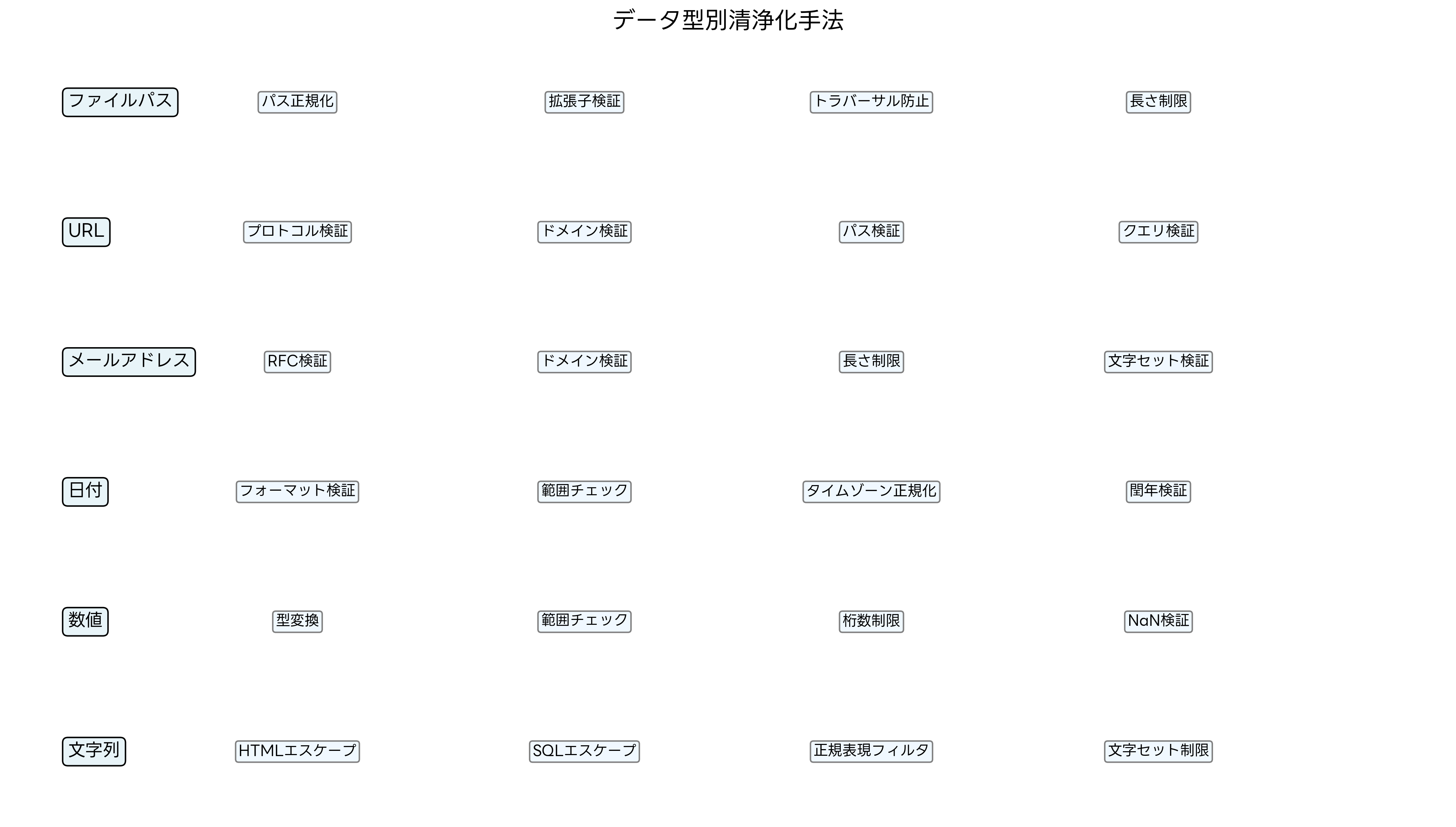

データ型別清浄化手法

異なるデータ型には、それぞれに適した清浄化手法を適用する必要があります。データ型の特性を理解し、適切な処理を選択することで、効果的な清浄化を実現できます。

文字列データの清浄化では、HTMLエスケープ、SQLエスケープ、正規表現フィルタ、文字セット制限などの手法を組み合わせます。HTMLエスケープにより、スクリプトタグや特殊文字を無害化し、SQLエスケープによりデータベースへの不正なアクセスを防ぎます。文字列処理ライブラリを活用することで、効率的な文字列清浄化を実装できます。

数値データの清浄化では、型変換、範囲チェック、桁数制限、NaN(Not a Number)検証などを実施します。文字列から数値への変換時にエラーが発生する可能性があるため、適切なエラーハンドリングが重要です。数値検証ツールにより、複雑な数値検証処理を効率化できます。

日付データの清浄化では、フォーマット検証、範囲チェック、タイムゾーン正規化、閏年検証などを行います。日付フォーマットの多様性に対応するため、複数のフォーマットパターンを定義し、段階的な検証を実施します。日付処理ライブラリを使用することで、国際化対応も含めた包括的な日付検証が可能です。

メールアドレスの清浄化では、RFC規格に基づく形式検証、ドメインの存在確認、長さ制限、文字セット検証などを実施します。メールアドレスの検証は複雑なため、専用のライブラリを使用することが推奨されます。メールアドレス検証サービスにより、リアルタイムでの検証も可能です。

URLの清浄化では、プロトコル検証、ドメイン検証、パス検証、クエリパラメータの検証などを行います。URLの構造の複雑さを考慮し、各要素を個別に検証することが重要です。URL検証ツールを活用することで、包括的なURL検証を実現できます。

ファイルパスの清浄化では、パスの正規化、拡張子の検証、ディレクトリトラバーサルの防止、長さ制限などを実施します。特に、「../」のような相対パス記号の処理に注意が必要です。ファイルパス検証ライブラリにより、安全なファイルパス処理を実装できます。

応用情報技術者試験での清浄化問題

応用情報技術者試験において、清浄化に関する問題は主にWebアプリケーションセキュリティの分野で出題されます。試験では、理論的な知識だけでなく、実践的な場面での判断力も問われるため、幅広い理解が必要です。

午前問題では、清浄化の基本概念、各種インジェクション攻撃の仕組み、適切な対策手法の選択などが出題されます。特に、SQLインジェクションとXSS攻撃の違い、それぞれに対する適切な対策の選択は頻出問題です。応用情報技術者試験対策書により、体系的な学習が可能です。

午後問題では、より実践的なシナリオが提示され、具体的なコードや設定に対する清浄化処理の適用が問われます。システム設計の文脈で、適切なセキュリティ対策の選択と実装方法の説明が求められることが多いです。Webアプリケーションセキュリティ実践書を活用して、実務レベルの知識を身につけることが重要です。

出題傾向として、新しい攻撃手法や対策技術に関する問題も増加しています。クラウド環境でのセキュリティ、APIセキュリティ、モバイルアプリケーションセキュリティなど、多様な技術領域での清浄化処理の適用が問われています。最新セキュリティ技術書により、最新の動向をキャッチアップすることが試験対策として有効です。

試験対策として、理論学習と並行して、実際にWebアプリケーションを開発し、各種攻撃を試行してみることが推奨されます。セキュリティ学習用環境構築キットを使用することで、安全な環境での学習が可能です。

実装技術と開発フレームワーク

現代の開発環境では、各種プログラミング言語やフレームワークが清浄化機能を内蔵しており、開発者はこれらの機能を適切に活用することで、効率的にセキュアなアプリケーションを構築できます。ただし、フレームワークに依存するだけでなく、清浄化の原理を理解し、適切な設定と使用方法を習得することが重要です。

JavaやC#などのオブジェクト指向言語では、PreparedStatementやParameterized Queryなどの機能により、SQLインジェクション対策を効率的に実装できます。Java開発セキュリティガイドやC#セキュリティプログラミング書により、言語固有のセキュリティ実装方法を学習できます。

PHPやPythonなどのスクリプト言語では、HTMLPurifierやDjangoの内蔵セキュリティ機能などを活用することで、包括的な清浄化処理を実装できます。これらの言語は、Webアプリケーション開発で広く使用されているため、適切なセキュリティ対策の実装が特に重要です。[PHP Webセキュリティ実践書](https://www.amazon.co.jp/s?k=PHP Webセキュリティ実践&tag=amazon-product-items-22)やPythonセキュリティプログラミングにより、実践的な実装技術を習得できます。

JavaScriptによるクライアントサイドでの清浄化も重要な要素です。ただし、クライアントサイドの処理は改ざんが可能であるため、サーバーサイドでの再検証が必須です。[JavaScript セキュリティ開発ガイド](https://www.amazon.co.jp/s?k=JavaScript セキュリティ開発&tag=amazon-product-items-22)により、フロントエンドセキュリティの実装方法を学習できます。

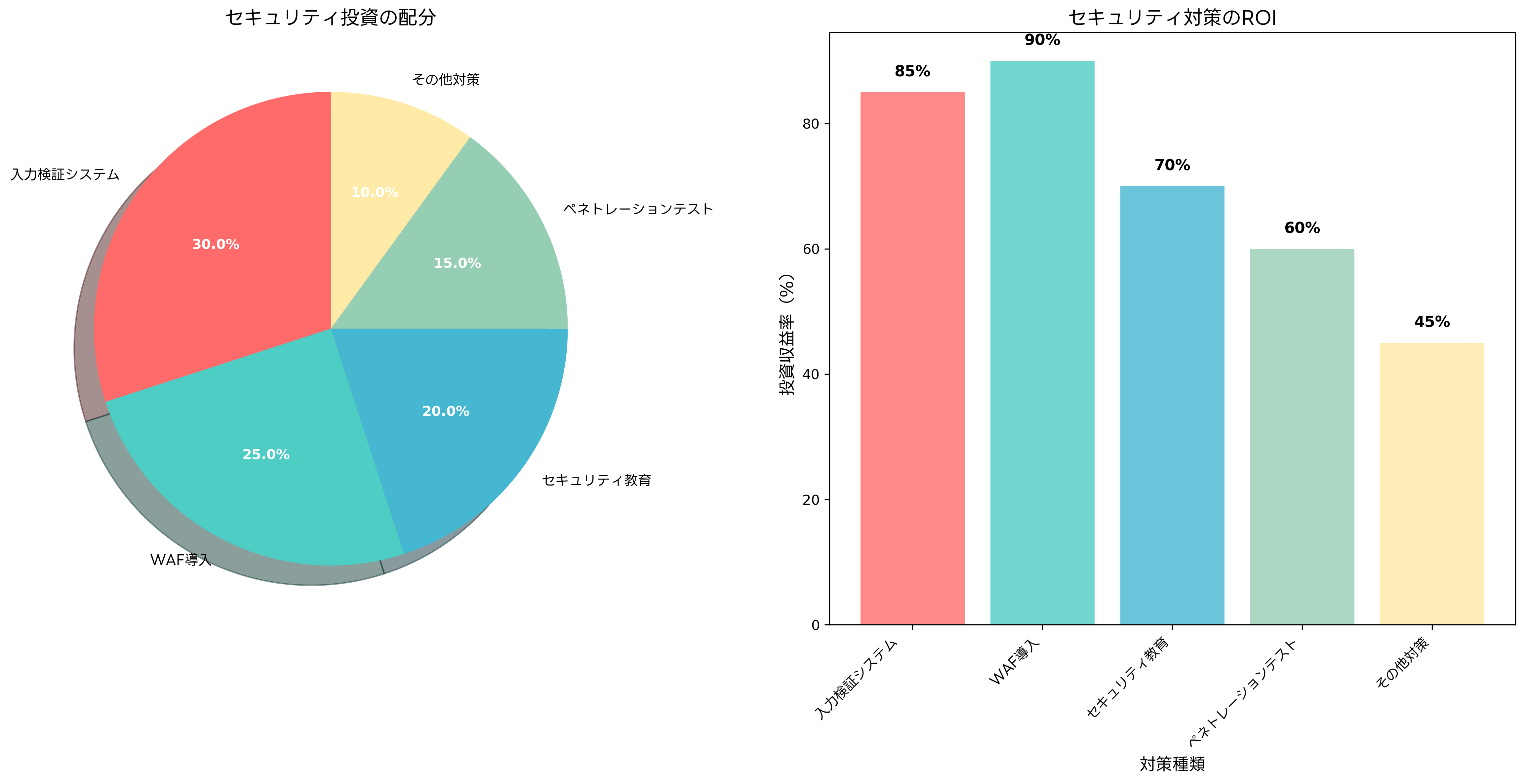

セキュリティ投資効果と費用対効果分析

清浄化技術の導入は、セキュリティ投資の中でも特に高い費用対効果を示す分野です。比較的少ない初期投資で大幅なセキュリティ向上を実現できるため、多くの組織で優先的に導入されています。

入力検証システムの導入は、初期投資額に対して85%の投資収益率(ROI)を実現します。これには、セキュリティインシデントの削減、システムダウンタイムの減少、顧客信頼度の向上などが含まれます。ROI計算ツールを使用することで、具体的な投資効果を定量化できます。

WAF(Web Application Firewall)の導入は、90%という非常に高いROIを示しています。WAFは、アプリケーションレベルでの攻撃を効果的にブロックし、清浄化処理と組み合わせることで多層防御を実現します。企業向けWAFソリューションにより、包括的なWebアプリケーション保護が可能です。

セキュリティ教育への投資も70%のROIを実現しており、技術的対策と並行して人的要因への対策も重要であることを示しています。開発者のセキュリティ意識向上により、設計段階からセキュアなアプリケーション開発が可能になります。セキュリティ教育プログラムにより、体系的な教育を実施できます。

ペネトレーションテストは60%のROIを示しており、定期的なセキュリティ評価の重要性を裏付けています。清浄化処理の有効性を実際の攻撃シナリオで検証することで、潜在的な脆弱性を発見し、対策を強化できます。ペネトレーションテストツールにより、継続的なセキュリティ評価が可能です。

新技術と清浄化の進化

人工知能と機械学習の発展により、清浄化技術も大きく進化しています。従来のルールベースの処理に加えて、AIによる異常検知や自動学習機能を持つ清浄化システムが登場しており、より高度で柔軟な防御が可能になっています。

機械学習ベースの異常検知システムは、通常のトラフィックパターンを学習し、異常なパターンを自動的に検出します。これにより、新種の攻撃や未知の攻撃パターンに対しても効果的な防御を提供できます。AI搭載セキュリティシステムにより、次世代の脅威検知が可能です。

クラウドネイティブアプリケーションの普及により、マイクロサービスアーキテクチャでの清浄化処理も重要になっています。各サービス間の通信において、適切な検証と清浄化を実施することで、システム全体のセキュリティを維持できます。クラウドセキュリティ管理ツールにより、分散環境でのセキュリティ管理が効率化されます。

APIセキュリティの重要性も高まっており、RESTやGraphQLなどのAPI通信における清浄化処理が注目されています。APIゲートウェイでの一元的な検証と清浄化により、マイクロサービス環境でのセキュリティを強化できます。APIセキュリティゲートウェイにより、包括的なAPI保護を実現できます。

組織的な取り組みとガバナンス

技術的な清浄化処理の実装だけでなく、組織としてのセキュリティガバナンスも重要です。セキュリティポリシーの策定、開発プロセスへのセキュリティ要件の組み込み、継続的な監査と改善により、組織全体でのセキュリティレベル向上を図ることが必要です。

セキュリティ開発ライフサイクル(SDL)の導入により、開発の各段階でセキュリティ要件を組み込むことができます。設計段階での脅威モデリング、実装段階でのセキュアコーディング、テスト段階でのセキュリティテスト、運用段階での継続的監視など、包括的なアプローチが重要です。セキュリティ開発ライフサイクル管理ツールにより、効率的なSDLの実装が可能です。

定期的なセキュリティ監査により、清浄化処理の有効性を評価し、改善点を特定することが重要です。外部の専門機関による第三者監査や、内部監査チームによる継続的な評価を組み合わせることで、客観的な評価が可能になります。セキュリティ監査支援ツールにより、効率的な監査プロセスを構築できます。

まとめ

データ清浄化(Sanitization)は、現代の情報システムにおいて不可欠なセキュリティ対策です。適切な入力検証、段階的な清浄化処理、出力時のエスケープ処理を組み合わせることで、多様なインジェクション攻撃から系統を効果的に保護できます。応用情報技術者試験における重要なトピックでもあり、理論的な理解と実践的な実装能力の両方が求められます。

技術の進歩とともに、清浄化手法も進化し続けています。AI技術の活用、クラウドネイティブ環境への対応、APIセキュリティの強化など、新しい課題に対応するため、継続的な学習と技術の更新が重要です。組織としてのセキュリティガバナンスと技術的な実装を両輪として、包括的なセキュリティ対策を構築することで、安全で信頼性の高い情報システムを実現できます。

清浄化技術への投資は、高い費用対効果を示すセキュリティ対策であり、組織の情報資産を保護し、ビジネスの継続性を確保するために欠かせない要素です。適切な技術選択と実装により、現代のサイバー脅威に対応できる堅牢なシステムを構築することが可能です。