SHA-1(Secure Hash Algorithm 1)は、1995年にアメリカ国立標準技術研究所(NIST)によって発表された暗号学的ハッシュ関数です。長年にわたってインターネットセキュリティの基盤技術として広く利用されてきましたが、近年の暗号解析技術の進歩により、その安全性に深刻な問題が発見されています。応用情報技術者試験においても、SHA-1の仕組みと脆弱性に関する問題が頻出しており、現代の情報セキュリティを理解する上で欠かせない知識となっています。

SHA-1は、任意の長さの入力データから160ビット(20バイト)の固定長ハッシュ値を生成する一方向性関数です。この特性により、データの整合性確認、デジタル署名、パスワード認証など、様々なセキュリティ機能の基盤として利用されてきました。しかし、2005年以降に発見された数々の理論的攻撃と2017年のGoogle SHAtteredプロジェクトによる実証的な衝突攻撃により、SHA-1の実用性は大幅に低下し、現在では多くの用途で使用が非推奨とされています。

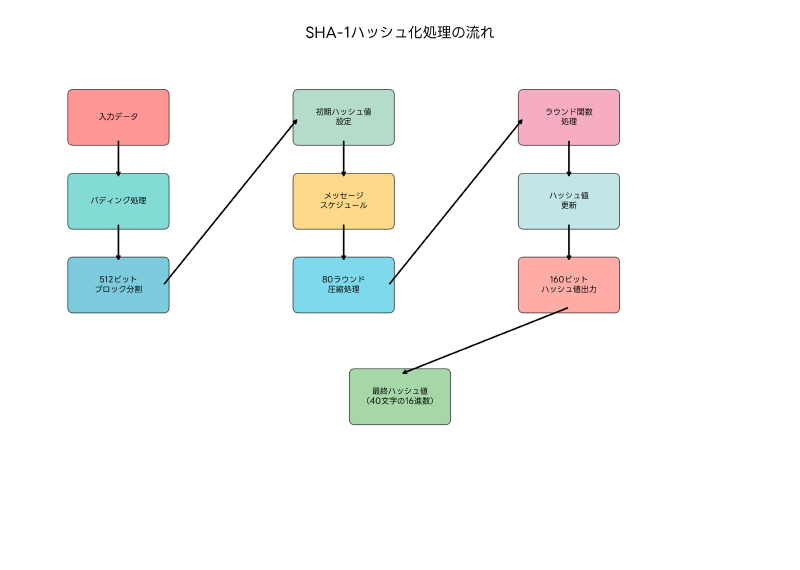

SHA-1の基本的な仕組みと動作原理

SHA-1は、メッセージダイジェスト(ハッシュ値)を生成するために、入力データに対して複数の段階的な処理を実行します。まず、入力データにパディング処理を施し、データ長を512ビットの倍数に調整します。パディングには、データの末尾に1ビットを追加し、続いて必要な数の0ビットを追加した後、元のデータ長を64ビットで表現した値を付加します。

パディング処理が完了したデータは、512ビットごとのブロックに分割されます。各ブロックは、80ラウンドの圧縮処理を通じて160ビットのハッシュ値に変換されます。この処理では、5つの32ビットワード(A、B、C、D、E)を初期値として設定し、各ラウンドで論理演算、モジュラー加算、左ローテーションなどの操作を実行します。

SHA-1の圧縮処理は、4つの段階に分かれており、各段階で異なる論理関数と定数を使用します。第1段階(0-19ラウンド)では関数f(x,y,z) = (x AND y) OR ((NOT x) AND z)を使用し、第2段階(20-39ラウンド)では関数f(x,y,z) = x XOR y XOR zを使用します。第3段階(40-59ラウンド)では関数f(x,y,z) = (x AND y) OR (x AND z) OR (y AND z)を使用し、第4段階(60-79ラウンド)では再び関数f(x,y,z) = x XOR y XOR zを使用します。

各ラウンドの処理では、高性能な暗号化プロセッサやハードウェアセキュリティモジュールを使用することで、大量のデータを効率的に処理できます。特に、企業のデータセンターでは、専用のハッシュ処理装置を導入して処理速度の向上を図っています。

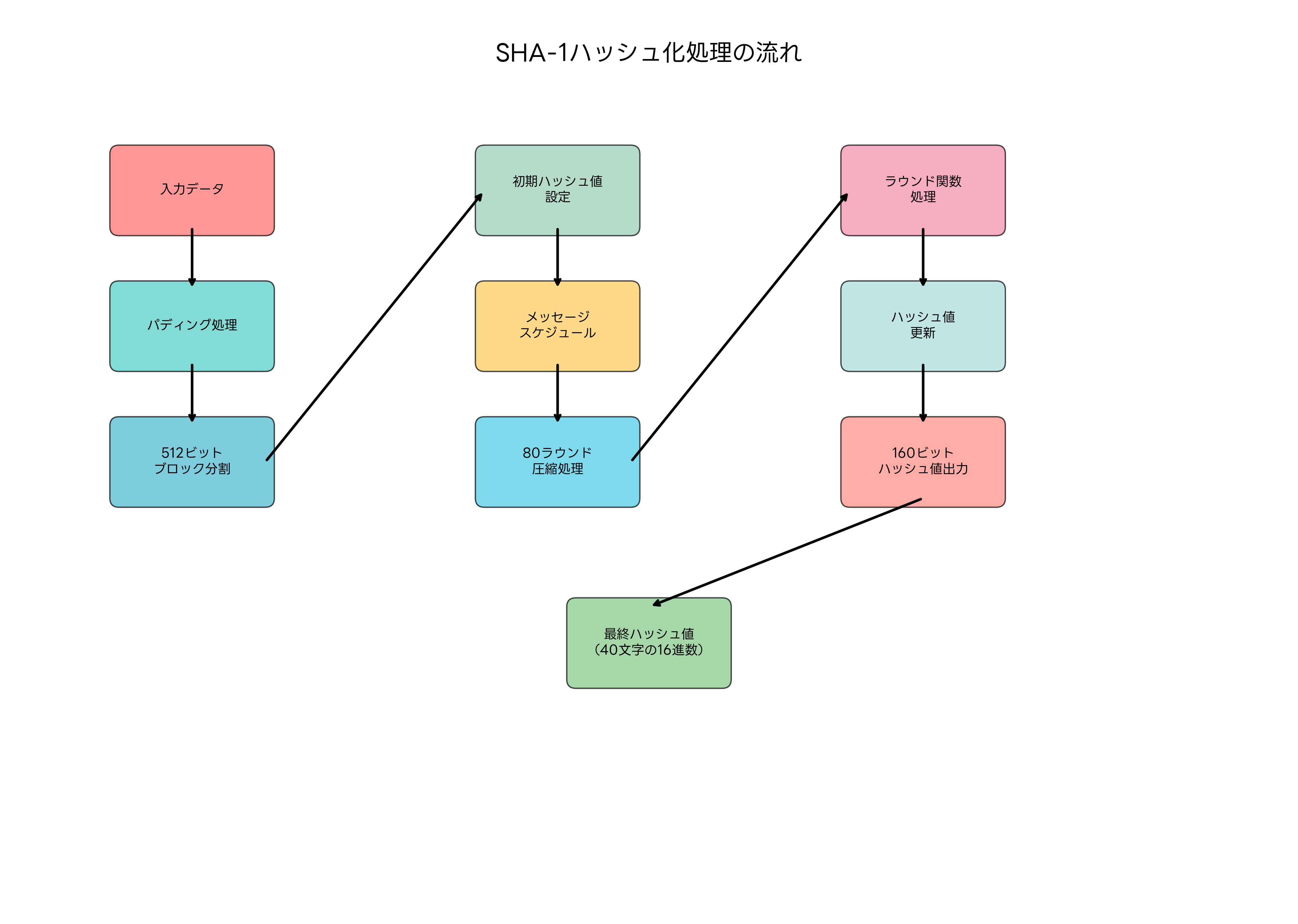

他のハッシュアルゴリズムとの比較分析

SHA-1は、MD5やSHA-2ファミリーなどの他のハッシュアルゴリズムと比較して、独特の特徴を持っています。MD5は128ビットのハッシュ値を生成し、SHA-1よりも高速ですが、セキュリティ強度はさらに低く、現在では暗号学的な用途での使用は完全に非推奨とされています。

SHA-256は、SHA-1の後継として開発されたアルゴリズムで、256ビットのハッシュ値を生成します。SHA-1と比較して、より長いハッシュ値とより多くの処理ラウンド(64ラウンド)により、格段に高いセキュリティ強度を提供します。ただし、処理速度はSHA-1よりも遅くなる傾向があります。

現代の企業システムでは、SHA-256対応の暗号化ライブラリや高速ハッシュ計算ソフトウェアを導入して、安全性と性能のバランスを取っています。特に、金融機関や医療機関では、FIPS 140-2認証済みの暗号化製品を使用することが求められています。

SHA-384とSHA-512は、さらに長いハッシュ値(それぞれ384ビットと512ビット)を生成し、将来的な量子コンピュータ攻撃に対する耐性も考慮されています。これらのアルゴリズムは、最高レベルのセキュリティが要求される用途で使用されており、量子耐性暗号システムの研究開発においても重要な役割を果たしています。

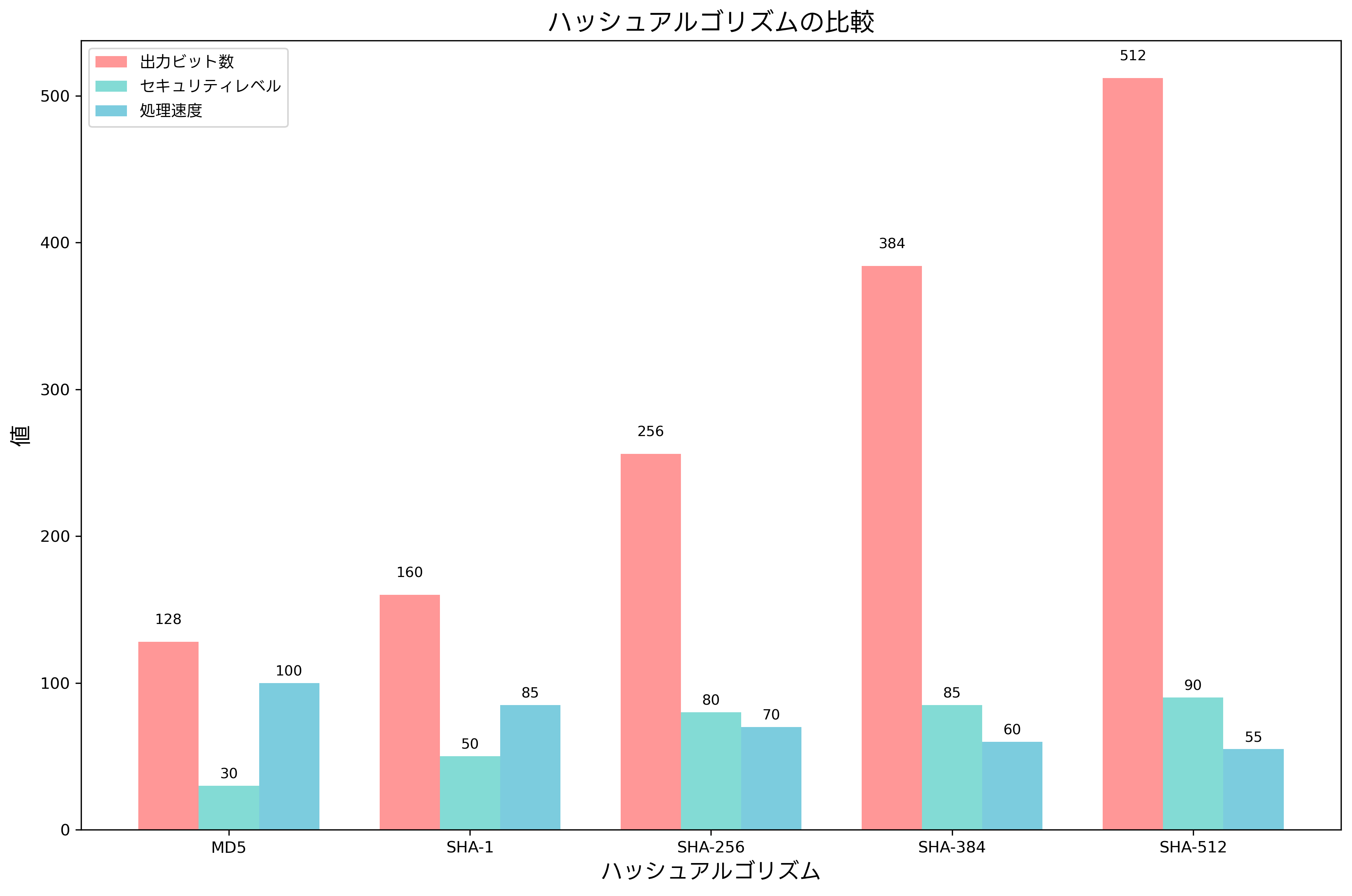

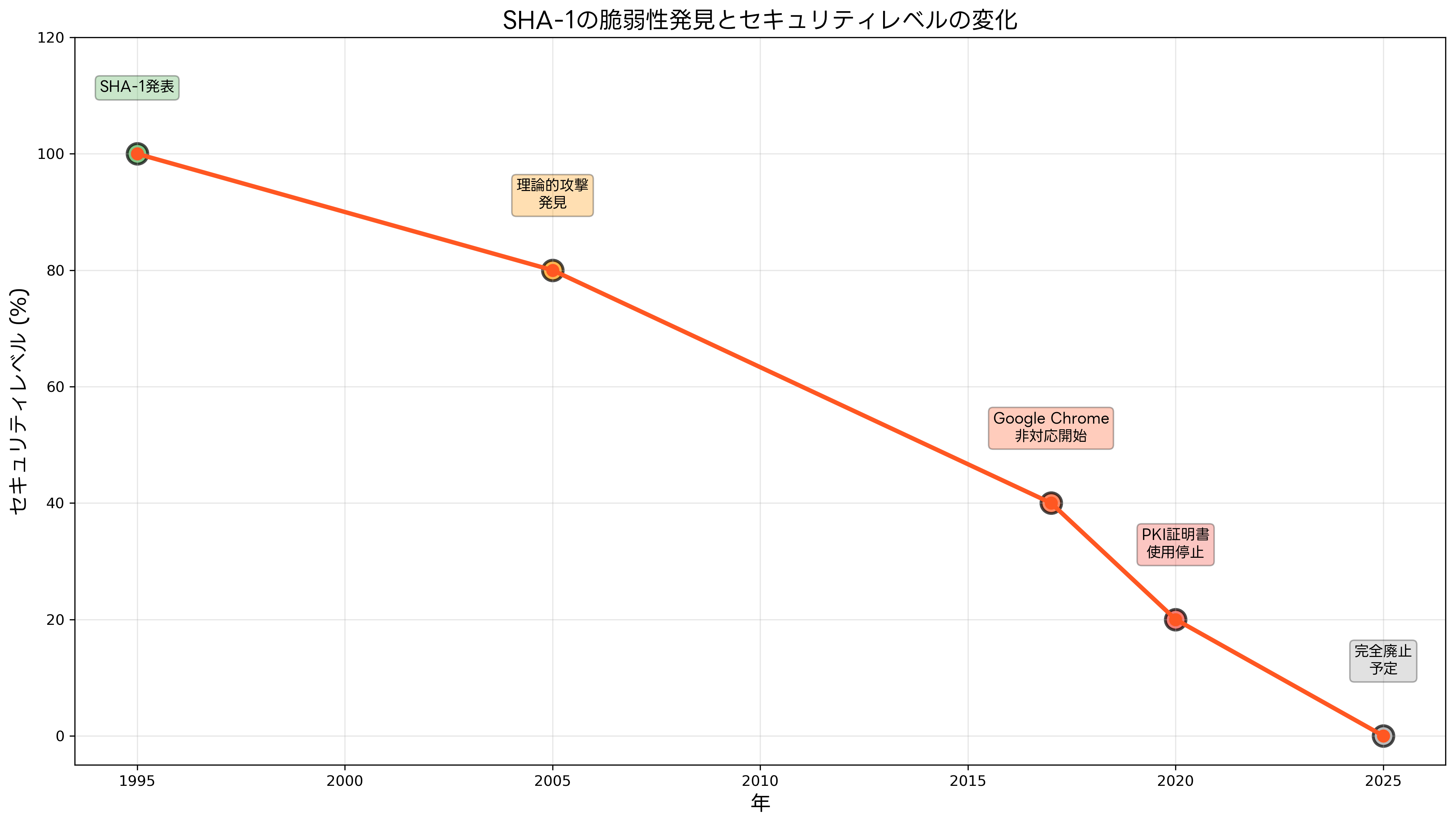

SHA-1の脆弱性発見の歴史的経緯

SHA-1の脆弱性は、段階的に発見されました。2005年、中国の暗号学者である王小雲(Xiaoyun Wang)教授らが、SHA-1に対する理論的な衝突攻撃を発表し、従来考えられていた2^80回の計算量を2^69回まで削減できることを示しました。この発見は、暗号学界に大きな衝撃を与え、SHA-1の安全性に対する疑問が提起されました。

2017年2月、GoogleとCWI Amsterdamの研究者らが、「SHAttered」と呼ばれるプロジェクトにおいて、SHA-1の実用的な衝突攻撃を実証しました。この攻撃では、2つの異なるPDFファイルが同じSHA-1ハッシュ値を持つことが示され、理論上の脆弱性が現実的な脅威となったことが証明されました。この攻撃に要した計算量は約2^63回で、理論値よりもさらに削減されていました。

SHAtteredプロジェクトの成功により、主要なWebブラウザや認証局は、SHA-1証明書のサポートを段階的に停止しました。Google Chromeは2017年1月から、Mozilla Firefoxは2017年2月から、SHA-1証明書に対して警告を表示するようになり、最終的には完全にサポートを停止しました。

この脆弱性への対応として、多くの組織がSHA-256移行ツールや証明書管理システムを導入し、既存システムの安全な移行を実現しました。また、暗号化監査ツールを使用して、組織内でSHA-1が使用されている箇所を特定し、計画的な移行を実施しています。

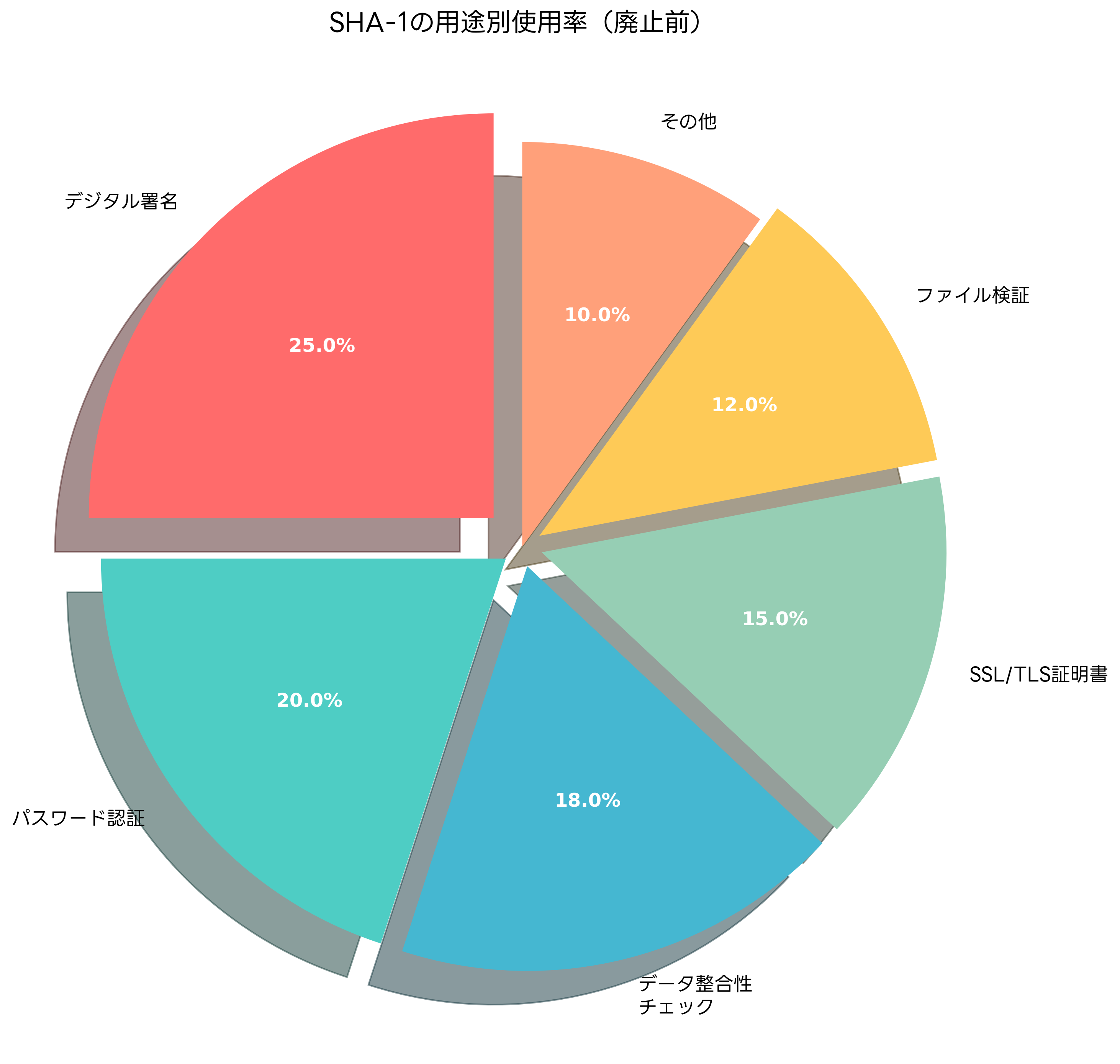

SHA-1の実用的な用途と使用事例

SHA-1は、長年にわたって様々な分野で利用されてきました。最も一般的な用途の一つは、SSL/TLS証明書におけるデジタル署名です。WebサイトのHTTPS通信において、証明書の真正性を保証するために、認証局がSHA-1を使用してデジタル署名を生成していました。しかし、前述の脆弱性発見により、現在では新規のSSL/TLS証明書でSHA-1が使用されることはありません。

パスワード認証システムにおいても、SHA-1は広く使用されていました。ユーザーのパスワードをハッシュ化して保存する際に、SHA-1を使用することで、平文パスワードの漏洩リスクを軽減していました。ただし、現在では、パスワードハッシュ化には、より安全なbcrypt、scrypt、Argon2などの専用アルゴリズムの使用が推奨されています。

ファイルの整合性チェックも、SHA-1の重要な用途の一つでした。ソフトウェアのダウンロード時に、配布サイトでSHA-1ハッシュ値を公開し、ユーザーがダウンロードしたファイルの整合性を確認できるようにしていました。現在でも、ファイル整合性チェックツールやデータ検証ソフトウェアにおいて、SHA-1のサポートが継続されている場合がありますが、新規システムではSHA-256以上の使用が推奨されています。

バージョン管理システムであるGitにおいても、SHA-1がコミットハッシュの生成に使用されています。Gitプロジェクトでは、SHA-1からより安全なハッシュアルゴリズムへの移行を検討していますが、既存のリポジトリとの互換性を保つため、段階的な移行が計画されています。

デジタルフォレンジックの分野では、証拠データの整合性を保証するために、SHA-1ハッシュ値が証拠保全の一環として記録されることがあります。デジタルフォレンジックツールや証拠保全システムでは、SHA-1と併せて、より安全なハッシュアルゴリズムも並行して使用することが一般的になっています。

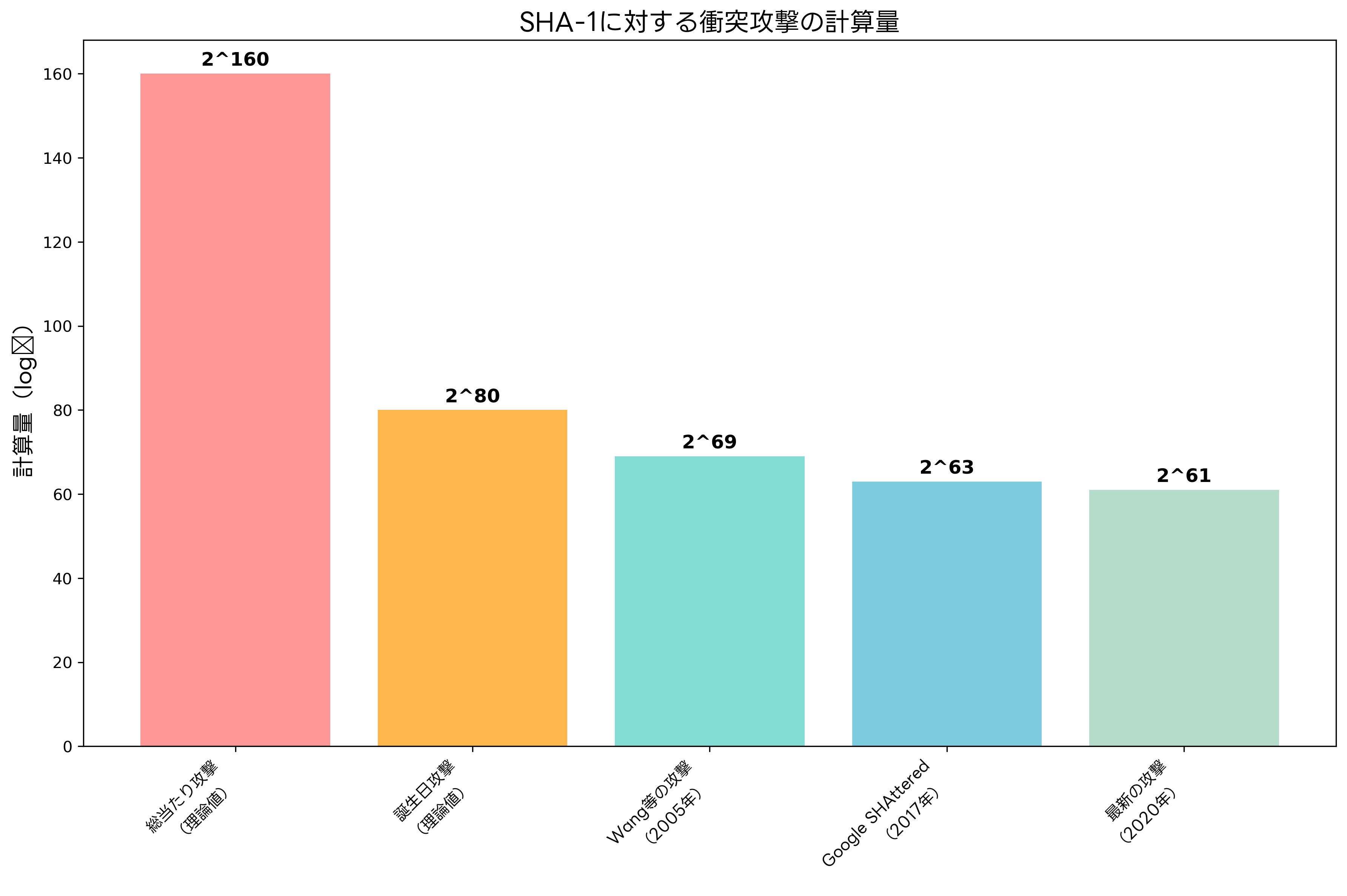

衝突攻撃の技術的詳細と計算量

SHA-1に対する衝突攻撃は、同じハッシュ値を持つ2つの異なる入力を見つける攻撃です。理論的には、SHA-1の160ビット出力に対して、誕生日攻撃により2^80回の計算で衝突を見つけることができるとされていました。しかし、実際の攻撃では、SHA-1の内部構造の弱点を利用することで、計算量を大幅に削減できることが示されました。

Wang等の2005年の攻撃では、差分暗号解析の手法を用いて、計算量を2^69回まで削減しました。この攻撃は、SHA-1の圧縮関数における特定のビットパターンを利用し、衝突を引き起こす入力の構造を予測可能にします。具体的には、入力メッセージの特定の位置に意図的な差分を導入し、その差分が80ラウンドの処理を通じて相殺されるように設計されています。

2017年のSHAtteredプロジェクトでは、計算量をさらに2^63.1回まで削減し、実用的な攻撃を実現しました。この攻撃では、約9,223,372,036,854,775,808回(約920京回)の計算が必要でしたが、現代のコンピュータリソースを使用して実行可能なレベルでした。攻撃の実行には、Googleのクラウドコンピューティングリソースが使用され、約6,500年分のCPU時間と110年分のGPU時間が投入されました。

この攻撃の成功には、高性能GPUクラスターや並列計算システムなどの最新の計算リソースが活用されました。攻撃者が同様のリソースを入手することは容易ではありませんが、技術の進歩により、将来的にはより少ない計算量で攻撃が可能になる可能性があります。

最新の研究では、計算量をさらに2^61回程度まで削減できる可能性が示されており、SHA-1の安全性は継続的に低下しています。これらの攻撃手法の詳細を学習するためには、暗号解析専門書やハッシュ関数理論書を参照することが有効です。

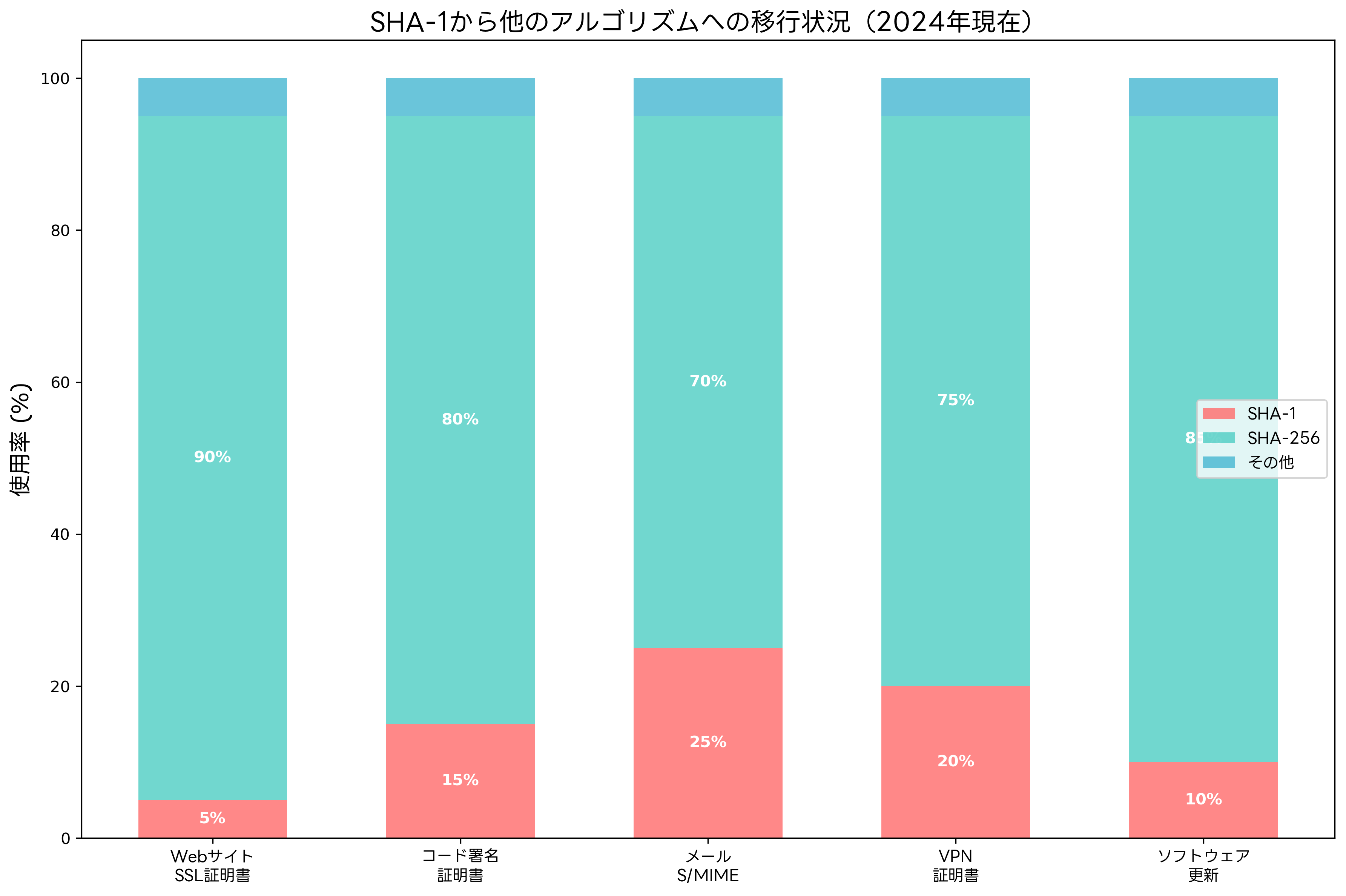

SHA-1からの移行戦略と実装事例

SHA-1からより安全なハッシュアルゴリズムへの移行は、多くの組織にとって重要な課題となっています。移行の複雑さは、既存システムとの互換性、性能要件、セキュリティポリシーなどの要因によって決まります。段階的な移行アプローチを採用することで、システムの安定性を保ちながら安全性を向上させることができます。

SSL/TLS証明書の分野では、移行は比較的順調に進んでいます。主要な認証局は、2016年以降、新規のSHA-1証明書の発行を停止し、既存の証明書も段階的に失効させました。企業は、SSL証明書管理ツールや自動証明書更新システムを導入して、証明書の更新作業を自動化し、移行を効率化しています。

レガシーシステムにおける移行は、より複雑な課題を抱えています。古いハードウェアやソフトウェアでは、SHA-256などの新しいアルゴリズムがサポートされていない場合があります。このような状況では、ハードウェア暗号化モジュールの追加や暗号化プロキシサーバーの導入により、システム全体を置き換えることなく安全性を向上させることができます。

パスワード認証システムの移行では、既存のパスワードハッシュとの互換性を保ちながら、新しいアルゴリズムに移行する必要があります。一般的なアプローチは、ユーザーが次回ログインする際に、新しいアルゴリズムでパスワードを再ハッシュ化する方法です。この移行を支援するため、パスワード管理システムや認証基盤ソリューションが広く利用されています。

組織の移行戦略では、リスク評価が重要な要素となります。セキュリティリスク評価ツールを使用して、SHA-1が使用されているシステムを特定し、各システムのリスクレベルを評価します。高リスクシステムから優先的に移行を実施し、限られたリソースを効果的に活用することができます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験におけるSHA-1関連の問題は、アルゴリズムの基本的な仕組み、他のハッシュ関数との比較、脆弱性の理解、実用的な応用例などが出題されます。午前問題では、SHA-1の出力ビット数、処理ラウンド数、使用される論理関数などの基本的な知識が問われることが多くあります。

午後問題では、より実践的な文脈でSHA-1の知識が評価されます。例えば、システムセキュリティの設計において、適切なハッシュアルゴリズムの選択理由を説明する問題や、SHA-1の脆弱性がシステムに与える影響を分析する問題などが出題されます。

試験対策としては、応用情報技術者試験対策書や情報セキュリティ技術解説書を活用して、理論的な知識を深めることが重要です。また、暗号技術実習書を使用して、実際にSHA-1の計算を行い、アルゴリズムの動作を理解することも効果的です。

過去の出題傾向を分析すると、SHA-1の脆弱性に関する問題が増加しています。特に、2017年のSHAtteredプロジェクト以降、衝突攻撃の影響や移行戦略に関する問題が頻出しています。過去問題集を活用して、これらの問題パターンに慣れることが重要です。

実務経験がある受験者は、自社のシステムでSHA-1がどのように使用されているかを分析し、移行計画を立案する練習をすることも有効です。システム監査ツールを使用して、実際のシステムを評価し、セキュリティ改善提案を作成することで、実践的な能力を身につけることができます。

現代におけるSHA-1の位置づけと今後の展望

現在、SHA-1は暗号学的に安全ではないとみなされており、新規システムでの使用は強く非推奨とされています。しかし、レガシーシステムや互換性の要求により、完全な廃止には時間がかかっているのが現状です。主要なソフトウェアベンダーやセキュリティ機関は、2025年を目処にSHA-1のサポートを完全に終了する計画を発表しています。

技術的な観点から見ると、SHA-1の教訓は次世代のハッシュ関数設計に活かされています。SHA-3(Keccak)は、SHA-1やSHA-2とは異なる設計原理を採用し、より高い安全性を提供します。また、量子コンピュータの実用化を見据えて、量子耐性ハッシュ関数の研究開発も活発に行われています。

産業界では、SHA-1からの移行を支援するためのツールやサービスが充実してきています。暗号化アルゴリズム移行サービスやセキュリティコンサルティングを利用することで、組織は効率的かつ安全に移行を実現できます。

教育分野では、SHA-1の歴史と脆弱性が、暗号学やセキュリティ教育の重要な教材として活用されています。暗号学教育教材やセキュリティ学習プラットフォームでは、SHA-1の事例を通じて、暗号技術の進歩と脆弱性発見の歴史を学ぶことができます。

まとめ

SHA-1は、暗号学的ハッシュ関数の発展において重要な役割を果たしましたが、現在ではその脆弱性により使用が非推奨とされています。2005年の理論的攻撃の発見から2017年の実証的攻撃まで、SHA-1の安全性は段階的に損なわれ、現在では暗号学的な用途での使用は適切ではありません。

応用情報技術者試験においては、SHA-1の基本的な仕組み、脆弱性の理解、他のハッシュアルゴリズムとの比較、移行戦略などが重要な出題ポイントとなっています。受験者は、理論的な知識と実践的な応用能力の両方を身につけることが求められます。

現代の情報システムでは、SHA-256以上の安全なハッシュアルゴリズムの使用が標準となっており、組織は計画的にSHA-1からの移行を実施する必要があります。この移行プロセスは、技術的な課題だけでなく、コスト、スケジュール、リスク管理の観点からも重要な意思決定を要求します。

SHA-1の歴史と教訓は、暗号技術の進歩と脆弱性発見の継続的なサイクルを示しており、情報セキュリティ専門家にとって貴重な学習材料となっています。将来的には、量子コンピュータなどの新技術に対応した、より高度なハッシュ関数の開発と普及が期待されています。