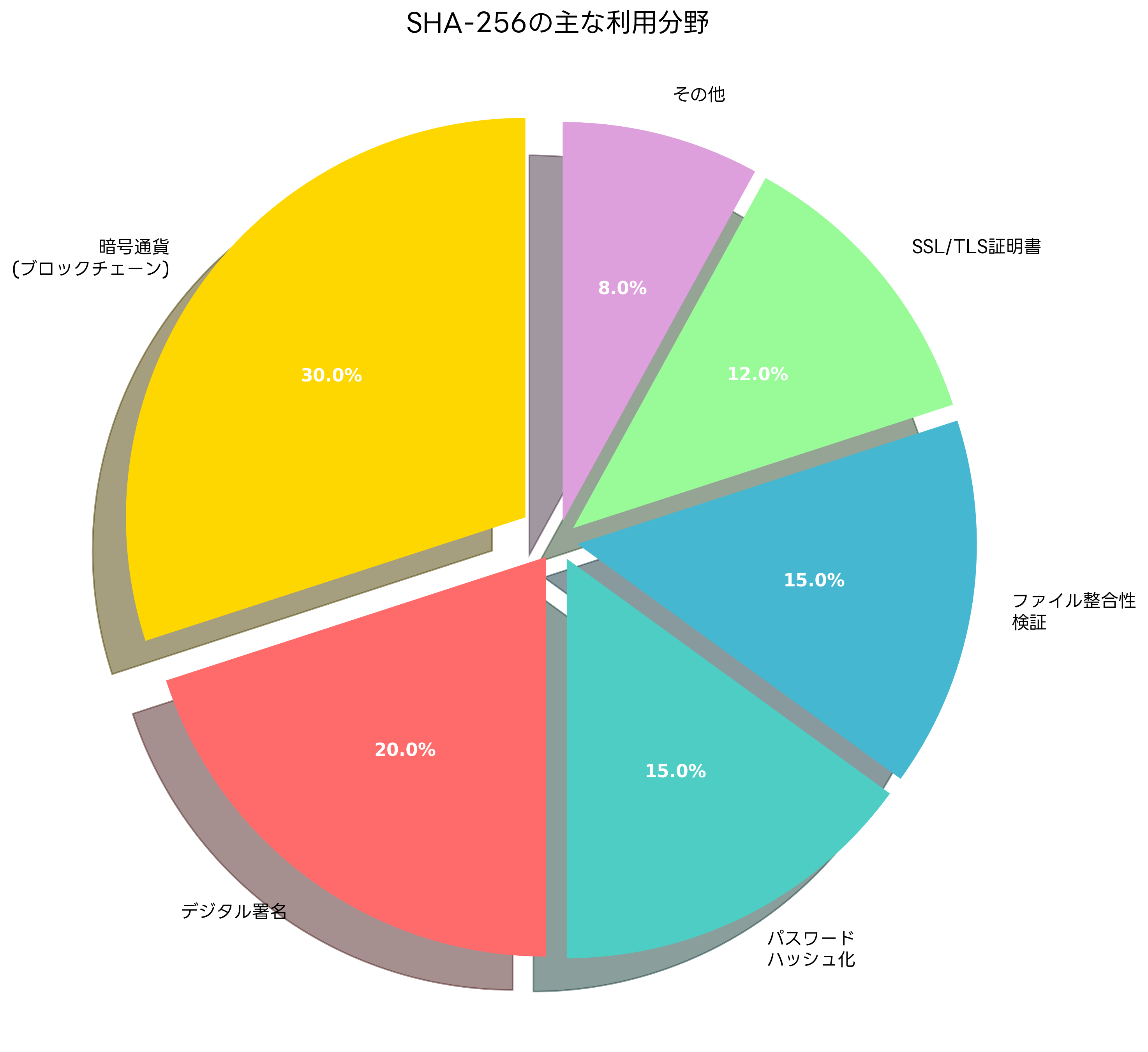

SHA-256(Secure Hash Algorithm 256-bit)は、現代の情報セキュリティにおいて最も重要で広く使用されている暗号学的ハッシュ関数の一つです。2001年にアメリカ国立標準技術研究所(NIST)によって標準化されたこの技術は、ビットコインをはじめとする暗号通貨、デジタル署名、SSL/TLS通信など、デジタル社会の基盤を支える重要な役割を果たしています。応用情報技術者試験においても頻出の重要トピックであり、情報セキュリティの根幹を理解するために必要不可欠な知識です。

SHA-256は、任意の長さの入力データから256ビット(32バイト)の固定長ハッシュ値を生成する一方向関数です。この関数の最大の特徴は、わずかな入力の変化でも出力が大きく変わる雪崩効果と、ハッシュ値から元のデータを逆算することが計算量的に困難である一方向性にあります。これらの特性により、データの完全性検証、デジタル署名、パスワード保護など、様々なセキュリティ用途に活用されています。

SHA-256の技術的基盤と設計原理

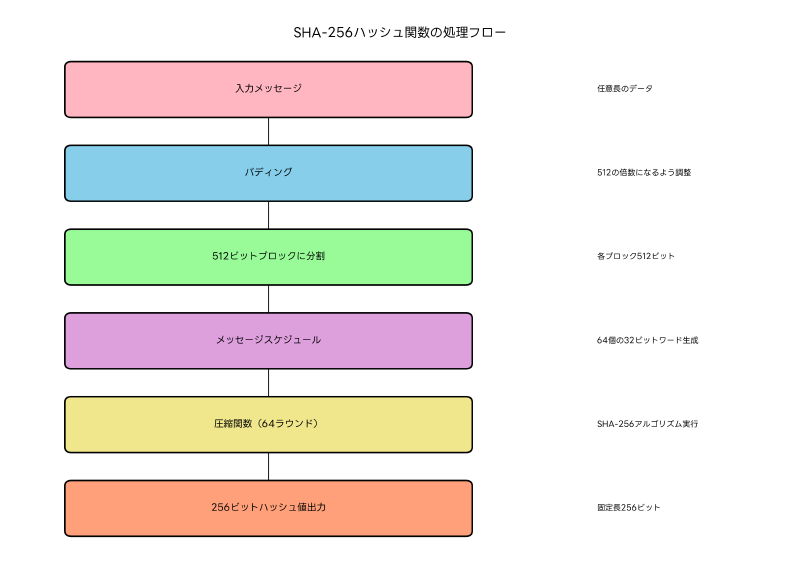

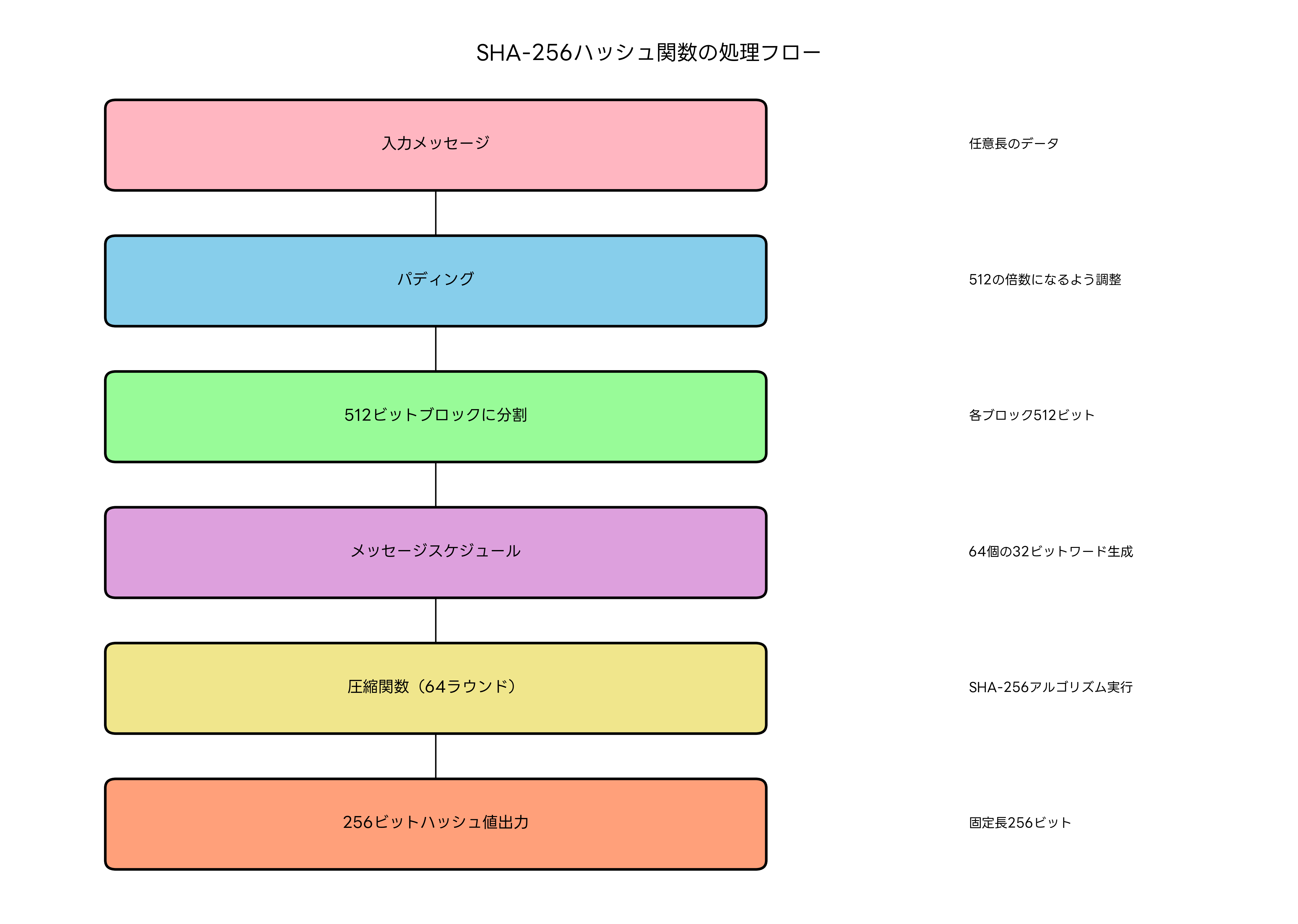

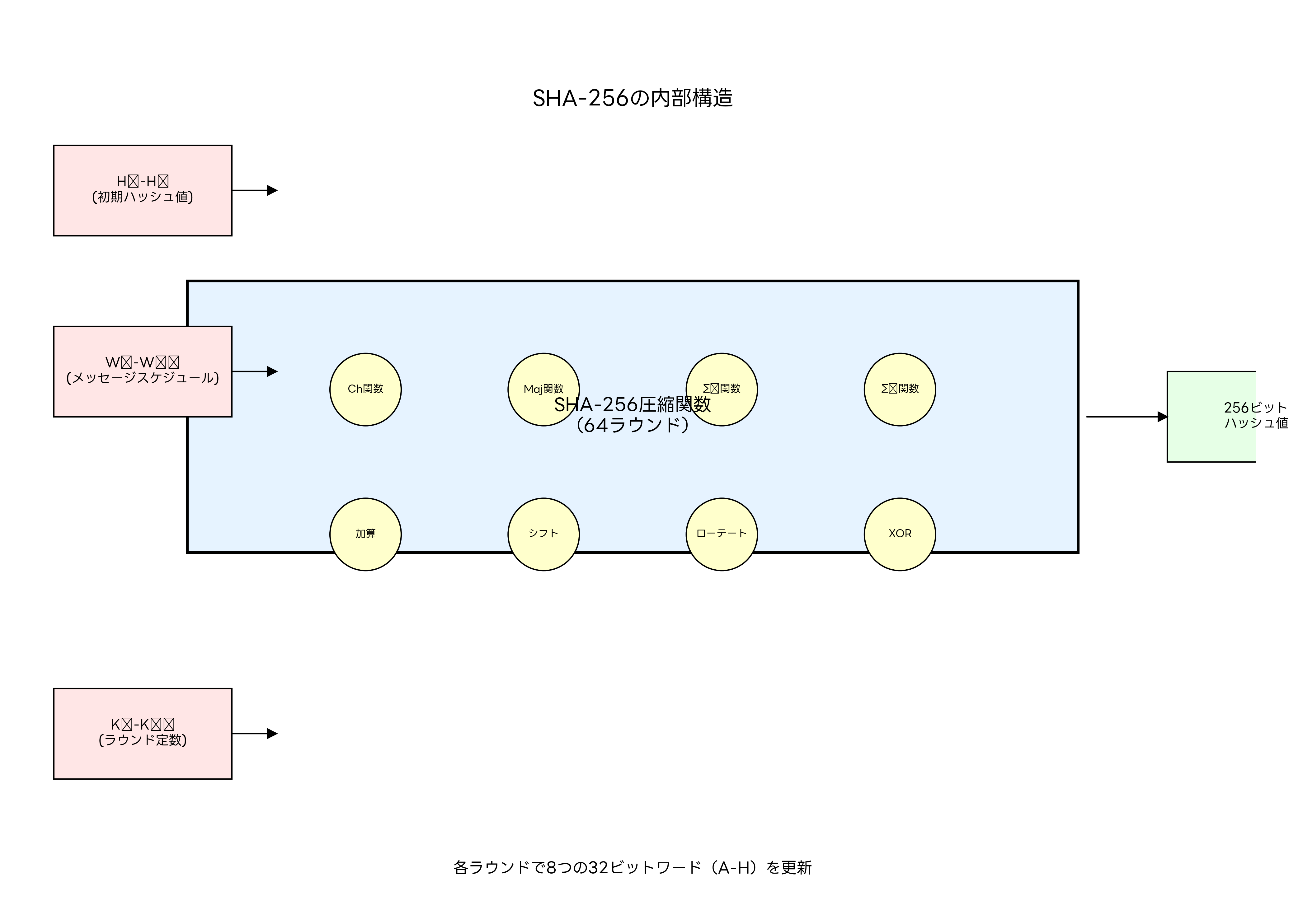

SHA-256は、SHA-2ファミリーの一員として設計された暗号学的ハッシュ関数です。このアルゴリズムは、1996年に発表されたSHA-1の脆弱性を克服するために開発され、より強固なセキュリティと効率的な処理を実現しています。SHA-256の設計には、マークル・ダムゴール構造という理論的基盤が採用されており、入力データを512ビットのブロックに分割して順次処理する構造となっています。

アルゴリズムの核心部分である圧縮関数は、64ラウンドの反復処理を行います。各ラウンドでは、8つの32ビットワード(A-H)を使用して複雑な数学的操作を実行し、前のラウンドの結果と現在のメッセージブロック、事前定義されたラウンド定数を組み合わせて新しい状態を生成します。この設計により、高度な暗号解析装置を用いても実用的な時間内での攻撃が困難になっています。

SHA-256の初期化には、8つの32ビットハッシュ値が使用されます。これらの値は、最初の8つの素数の平方根の小数部分から導出されており、数学的な偶然性を排除して意図的なバックドアの可能性を最小化しています。このような設計思想は、暗号学の専門書やセキュリティエンジニア向けの技術書で詳しく解説されており、現代の暗号理論の基礎となっています。

メッセージスケジューリングも重要な要素です。各512ビットブロックから64個の32ビットワードを生成する過程で、最初の16ワードは入力データから直接取得され、残りの48ワードは複雑な数学的関数によって生成されます。この処理により、入力の小さな変化が出力全体に波及する雪崩効果が強化され、攻撃者による意図的な衝突の生成が極めて困難になります。

暗号学的特性と安全性

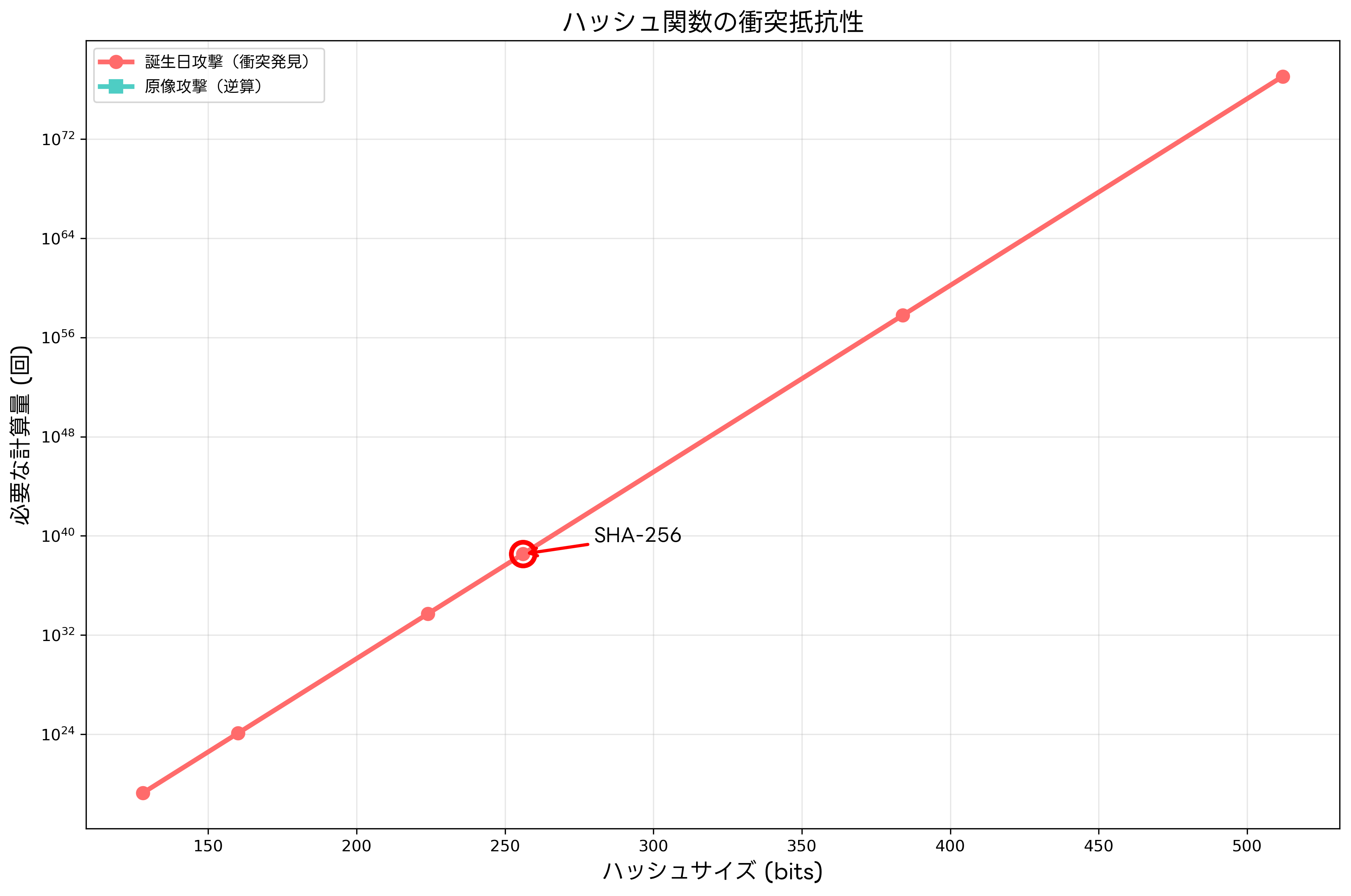

SHA-256の安全性は、三つの基本的な暗号学的特性に基づいています。第一に原像抵抗性があり、これはハッシュ値から元のメッセージを復元することが計算量的に困難であることを意味します。現在の技術では、2^256回の計算が必要とされ、これは現在のコンピュータ技術では実現不可能な計算量です。

第二の特性は第二原像抵抗性で、与えられたメッセージと同じハッシュ値を持つ異なるメッセージを見つけることの困難さを表します。この特性により、デジタル署名や証明書の偽造が防がれています。金融機関や政府機関では、高度なハードウェアセキュリティモジュール(HSM)と組み合わせてSHA-256を使用し、重要な文書の完全性を保護しています。

第三の特性は衝突抵抗性で、異なる二つのメッセージが同じハッシュ値を持つ組み合わせを見つけることの困難さです。誕生日攻撃に対する理論的な計算量は2^128回とされていますが、実際にはSHA-256の構造的な強度により、この理論値よりもはるかに多くの計算が必要になると考えられています。現在までに、SHA-256に対する実用的な衝突攻撃は発見されておらず、世界中の研究者による解析に耐え続けています。

量子コンピュータの登場により、従来の暗号化手法に対する脅威が議論されていますが、SHA-256に対するGroverのアルゴリズムの影響は限定的です。量子コンピュータを使用した場合でも、原像攻撃に必要な計算量は2^128回程度にしか削減されず、実用的な攻撃は依然として困難とされています。そのため、量子暗号研究機器を使用した研究でも、SHA-256の安全性は当面維持されると予測されています。

ブロックチェーンとビットコインでの役割

SHA-256の最も注目される応用例は、ビットコインをはじめとする暗号通貨のブロックチェーン技術での使用です。ビットコインのプルーフ・オブ・ワーク(PoW)コンセンサスアルゴリズムでは、マイナーが新しいブロックを生成するために、特定の条件を満たすSHA-256ハッシュ値を見つける必要があります。この過程は「マイニング」と呼ばれ、膨大な計算資源を要求します。

ビットコインネットワークでは、ブロックヘッダーに含まれる前ブロックのハッシュ、マークルルート、ナンス値を含むデータのSHA-256ハッシュを2回連続で計算し、その結果が特定の難易度ターゲット以下になるまで計算を繰り返します。この二重ハッシュ(SHA-256d)の採用により、潜在的な暗号学的攻撃に対する追加の保護層が提供されています。

マイニング効率を向上させるため、専用のASIC(Application-Specific Integrated Circuit)マイニング機器が開発されています。これらの機器は、SHA-256計算に特化した設計により、一般的なCPUやGPUと比較して桁違いの計算効率を実現しています。大規模マイニング施設では、産業用冷却システムと組み合わせて数千台のASICマイナーを運用し、ネットワークの安全性維持に貢献しています。

ブロックチェーンの改ざん耐性もSHA-256の特性に依存しています。各ブロックが前のブロックのハッシュを含むチェーン構造により、過去のデータを変更するには、その後のすべてのブロックを再計算する必要があります。これは、ネットワークの過半数を上回る計算力を必要とし、現実的に不可能とされています。このセキュリティモデルを理解するため、ブロックチェーン技術の専門書や暗号通貨の技術解説書が参考になります。

デジタル署名とPKIでの応用

SHA-256は、デジタル署名技術の重要な構成要素として広く使用されています。RSA、ECDSA、EdDSAなどの署名アルゴリズムでは、署名対象のメッセージを直接処理するのではなく、まずSHA-256でハッシュ値を生成し、そのハッシュ値に対して署名を作成します。この手法により、任意の長さの文書に対して効率的な署名処理が可能になります。

公開鍵基盤(PKI)においても、SHA-256は中核的な役割を果たしています。X.509証明書では、証明書の内容のSHA-256ハッシュに対して認証局(CA)が署名を付与することで、証明書の完全性と真正性を保証しています。HTTPS通信で使用されるSSL/TLS証明書も同様の仕組みを採用しており、Webサイトの身元確認とデータの暗号化に重要な役割を果たしています。

企業や政府機関では、高度なデジタル署名ソリューションを導入して文書管理の効率化とセキュリティ強化を実現しています。電子契約システムでは、契約書のSHA-256ハッシュに対してタイムスタンプと電子署名を付与することで、法的効力を持つ電子文書を作成できます。これらのシステムでは、専用の署名検証ソフトウェアを使用して、文書の改ざんや偽造を検出できます。

コードサイニングにおいても、SHA-256は重要な役割を果たしています。ソフトウェア開発者は、配布するプログラムのSHA-256ハッシュに対してデジタル署名を付与することで、ソフトウェアの完全性と発行者の身元を証明できます。この技術により、マルウェアの混入や不正な改変を防ぐことができ、ユーザーは安全にソフトウェアをダウンロードして使用できます。

パスワード保護とデータベースセキュリティ

SHA-256は、パスワード保護システムでも広く使用されていますが、適切な実装には注意が必要です。単純にパスワードをSHA-256でハッシュ化するだけでは、レインボーテーブル攻撃や辞書攻撃に対して脆弱になる可能性があります。そのため、現代のシステムでは、ソルト(ランダムな文字列)を付加してからハッシュ化するソルテッドハッシュや、より安全なパスワードハッシュ化アルゴリズムとの組み合わせが推奨されています。

データベースの完全性保護においても、SHA-256は重要な役割を果たしています。重要なデータレコードのハッシュ値を別途保存することで、データの改ざんを検出できます。金融システムや医療システムなどの重要なデータベースでは、エンタープライズデータベースセキュリティツールと組み合わせてSHA-256を使用し、データの完全性監視を実現しています。

ログファイルの改ざん検知にもSHA-256が活用されています。システムの監査ログやセキュリティログのハッシュ値を定期的に計算し、改ざんの有無を確認することで、内部からの不正アクセスや外部からの攻撃を検出できます。ログ管理・分析システムでは、このようなハッシュベースの完全性チェック機能が標準的に実装されています。

ファイル整合性検証とバックアップシステム

SHA-256は、ファイルの整合性検証において標準的な手法となっています。ソフトウェアの配布時には、インストーラーファイルと一緒にSHA-256ハッシュ値が提供され、ユーザーはダウンロード後にハッシュ値を比較することで、ファイルの完全性を確認できます。これにより、通信エラーによるファイル破損や悪意ある改変を検出できます。

クラウドストレージサービスでも、SHA-256によるファイル整合性チェックが広く採用されています。大容量ファイルのアップロード時やダウンロード時に、チャンクレベルでのハッシュ値比較を行うことで、データの完全性を保証しています。企業向けのクラウドストレージソリューションでは、このような高度な完全性チェック機能が標準装備されています。

バックアップシステムにおいても、SHA-256は重要な役割を果たしています。重複排除(デデュプリケーション)技術では、ファイルのSHA-256ハッシュ値を使用して同一ファイルを識別し、ストレージ容量の効率化を実現しています。エンタープライズバックアップソリューションでは、この技術により大幅なストレージコスト削減が可能になっています。

災害復旧システムでは、バックアップデータの完全性を継続的に監視するため、定期的なSHA-256ハッシュ値の計算と比較が行われています。これにより、ストレージ機器の故障やデータの劣化を早期に検出し、適切な対策を講じることができます。災害復旧管理システムでは、このような監視機能が統合されており、重要なデータの保護を実現しています。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、SHA-256を含むハッシュ関数に関する問題が頻繁に出題されています。午前問題では、ハッシュ関数の基本的な性質、衝突抵抗性、一方向性などの概念的な理解が問われます。具体的には、「SHA-256の出力ビット長はいくつか」「ハッシュ関数の衝突とは何か」「デジタル署名でハッシュ関数を使用する理由」といった問題が出題されます。

午後問題では、より実践的な場面でのSHA-256の応用が問われます。セキュリティシステムの設計、PKIの構成、ブロックチェーンの仕組み、完全性チェックの実装などの文脈で、SHA-256の知識を活用する能力が評価されます。これらの問題に対応するには、理論的な知識だけでなく、実際のシステムでの使用例を理解することが重要です。

試験対策としては、応用情報技術者試験の専門参考書で基礎概念を習得し、暗号技術の解説書で詳細な技術的内容を学習することが効果的です。また、過去問題集を活用して出題パターンを理解し、実践的な問題解決能力を身につけることが重要です。

実務経験がある場合は、自社のシステムでSHA-256がどのように使用されているかを調査し、セキュリティ要件との関係を分析することも有効です。セキュリティ監査ツールを使用して、実際のシステムでのハッシュ関数の使用状況を確認し、理論と実践の橋渡しを行うことで、試験での応用問題にも対応できるようになります。

実装における注意点とベストプラクティス

SHA-256を実際のシステムに実装する際には、いくつかの重要な注意点があります。まず、ライブラリの選択が重要です。信頼性の高い暗号ライブラリを使用し、独自実装は避けるべきです。OpenSSL、Bouncy Castle、.NET Frameworkの暗号化クラスなど、広く使用され、セキュリティ監査を受けたライブラリの使用が推奨されます。

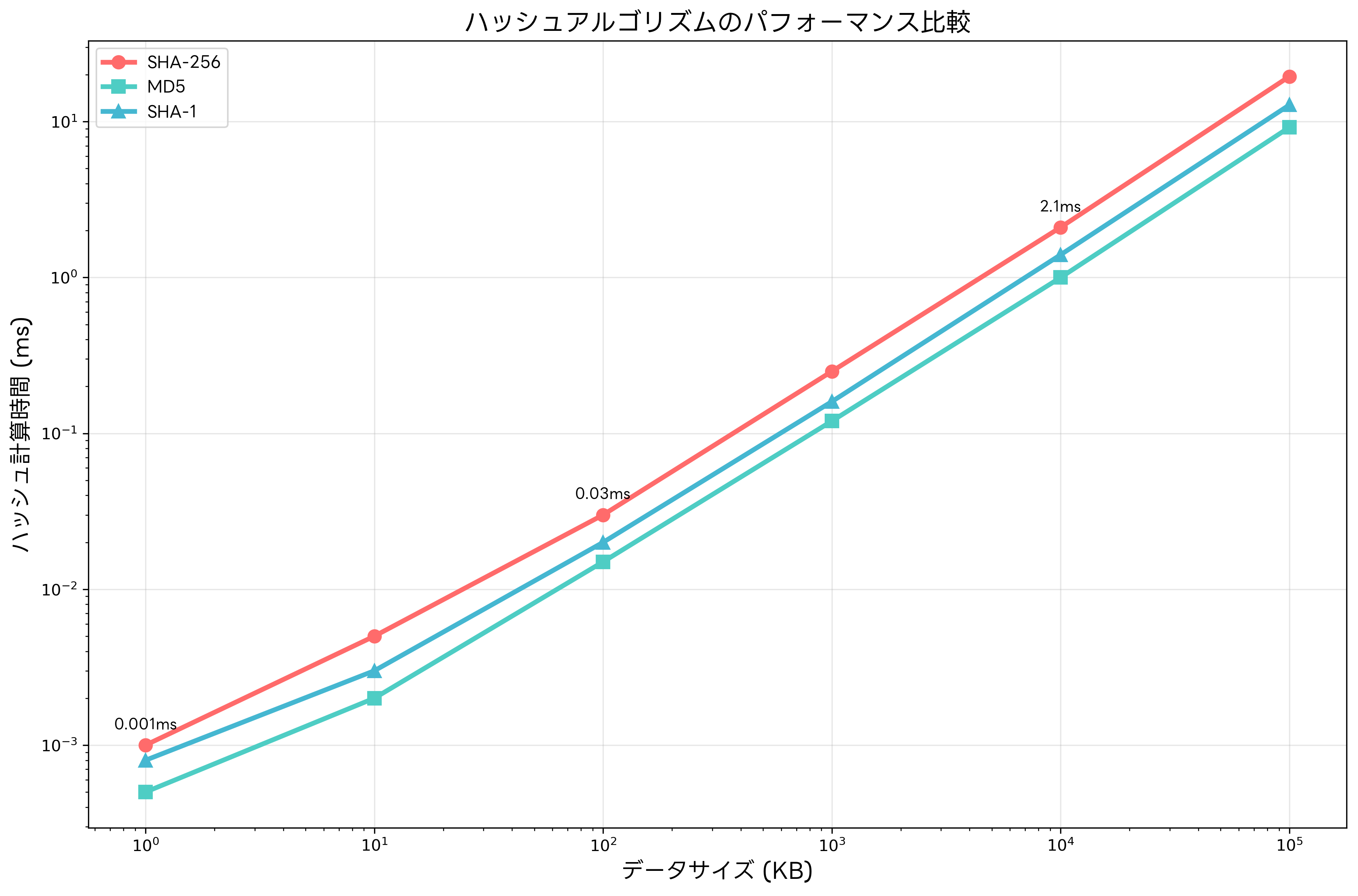

パフォーマンスの最適化も重要な考慮事項です。大量のデータを処理する場合、ハードウェアアクセラレーションを活用できる専用暗号化アクセラレータの導入により、処理速度を大幅に向上させることができます。また、マルチコア環境では、並列処理によってスループットを向上させることも可能です。

セキュリティ面では、サイドチャネル攻撃に対する対策も重要です。タイミング攻撃、電力解析攻撃、電磁波解析攻撃などから保護するため、耐タンパー性を持つハードウェアセキュリティモジュールの使用や、定数時間実装の採用が推奨されます。

メモリ管理も重要な要素です。機密データを含むメモリ領域は、使用後に確実にゼロクリアする必要があります。また、スワップファイルへの機密データの書き込みを防ぐため、メモリロック機能の使用も検討すべきです。セキュアメモリ管理ツールを活用することで、これらの対策を効率的に実装できます。

今後の展望と新技術との関係

SHA-256の将来性について、現在の技術動向を踏まえて考察することが重要です。量子コンピュータの進歩により、従来の暗号化手法に対する脅威が議論されていますが、SHA-256に対する影響は他の暗号技術と比較して限定的とされています。NIST(アメリカ国立標準技術研究所)のポスト量子暗号標準化プロジェクトでも、SHA-256は当面使用継続可能と評価されています。

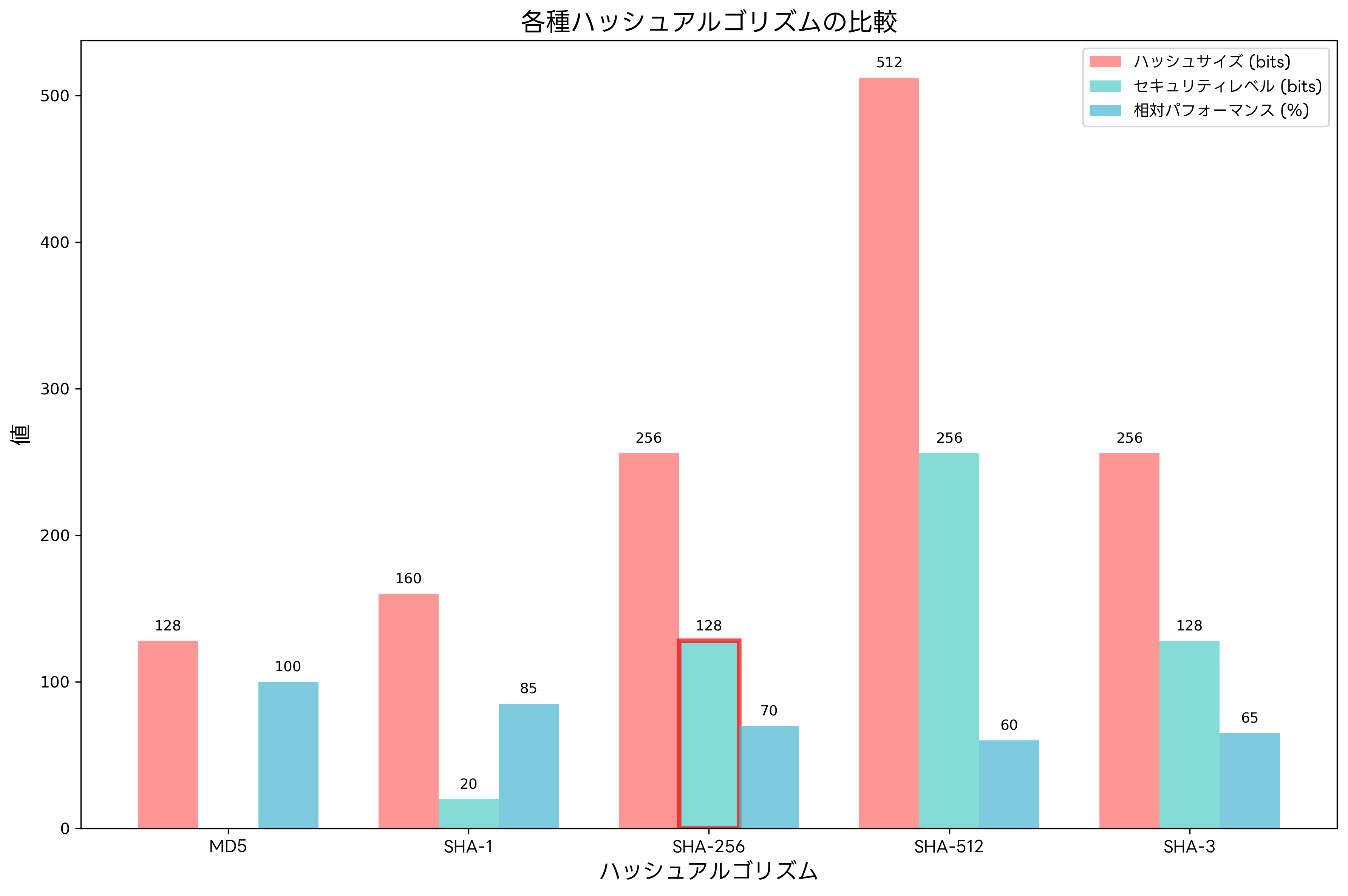

新しいハッシュ関数ファミリーであるSHA-3(Keccak)との関係も注目されています。SHA-3は異なる数学的基盤に基づいて設計されており、SHA-256と並行して使用することで、より高度なセキュリティを実現できます。次世代暗号技術の研究書では、これらの技術の比較分析が詳しく解説されています。

エッジコンピューティングやIoTデバイスの普及により、計算資源が限られた環境でのハッシュ関数の効率的な実装がますます重要になっています。低消費電力で高速なSHA-256専用チップの開発や、ソフトウェア最適化技術の進歩により、様々なデバイスでの実用性が向上しています。IoTセキュリティソリューションでは、このような最適化されたハッシュ関数実装が活用されています。

人工知能と機械学習の分野でも、SHA-256は重要な役割を果たしています。モデルの完全性検証、データセットの改ざん検知、分散学習における検証可能な計算などの用途で活用されており、AI・機械学習セキュリティツールの開発が進んでいます。

まとめ

SHA-256は、現代のデジタル社会において不可欠な暗号学的ハッシュ関数として、幅広い分野で活用されています。その強固な安全性、効率的な処理性能、標準化された仕様により、ブロックチェーン技術、デジタル署名、ファイル整合性検証など、様々なセキュリティ用途の基盤となっています。応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な応用能力の両方が求められます。

技術の進歩とともに新たな脅威や要求が生まれていますが、SHA-256の基本的な設計思想と数学的基盤は今後も長期間にわたって有効であると考えられています。継続的な学習と実践により、変化する技術環境に対応できる能力を身につけることで、情報セキュリティの専門家として活躍することができます。SHA-256を含む暗号技術の深い理解は、安全で信頼性の高いデジタルシステムの構築に不可欠な知識です。