現代の企業環境では、従業員が日常業務で利用するシステムやアプリケーションの数が飛躍的に増加しています。メールシステム、人事システム、会計システム、プロジェクト管理ツールなど、それぞれに個別のログイン情報が必要な従来の環境では、ユーザビリティとセキュリティの両面で大きな課題が生じていました。この課題を解決する革新的なソリューションが、シングルサインオン(SSO:Single Sign-On)です。

シングルサインオンは、一度の認証手続きで複数のシステムやアプリケーションにアクセスできる認証システムです。ユーザーは最初に一度だけログインすれば、その後は追加の認証なしに許可されたすべてのシステムを利用できます。この技術は、応用情報技術者試験においても重要なトピックとして頻繁に出題され、情報システム管理者にとって必須の知識となっています。

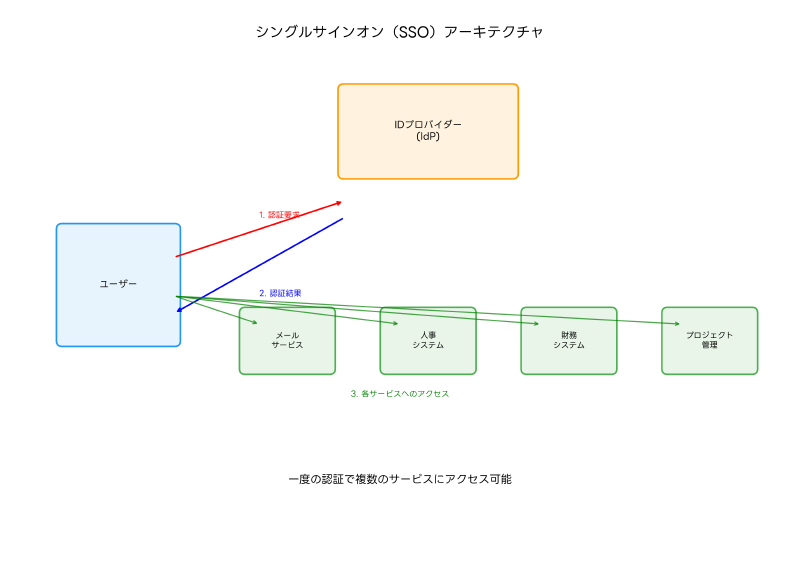

SSOの基本概念と動作原理

シングルサインオンの根本的な考え方は、認証と認可を分離し、中央集約化された認証システムを構築することにあります。この仕組みでは、IDプロバイダー(Identity Provider、IdP)が認証機能を担当し、各アプリケーションやサービスプロバイダー(Service Provider、SP)が認可機能を担当します。

ユーザーが最初にシステムにアクセスする際、IDプロバイダーに対して認証を行います。認証が成功すると、IDプロバイダーは認証情報を含むセキュリティトークンを発行します。このトークンには、ユーザーの身元情報、権限情報、有効期限などが含まれています。その後、ユーザーが他のアプリケーションにアクセスする際は、このトークンを提示することで追加の認証なしにアクセスが可能になります。

現代の企業では、統合ID管理システムを導入することで、数百から数千のアプリケーションを一元管理しています。これにより、IT部門の管理負担が大幅に軽減され、セキュリティの一貫性も向上します。

SSOの実装には複数のプロトコルが使用されますが、最も広く採用されているのはSAML(Security Assertion Markup Language)、OAuth 2.0、OpenID Connectなどです。これらのプロトコルは、それぞれ異なる特徴と適用分野を持ち、組織の要件に応じて選択されます。

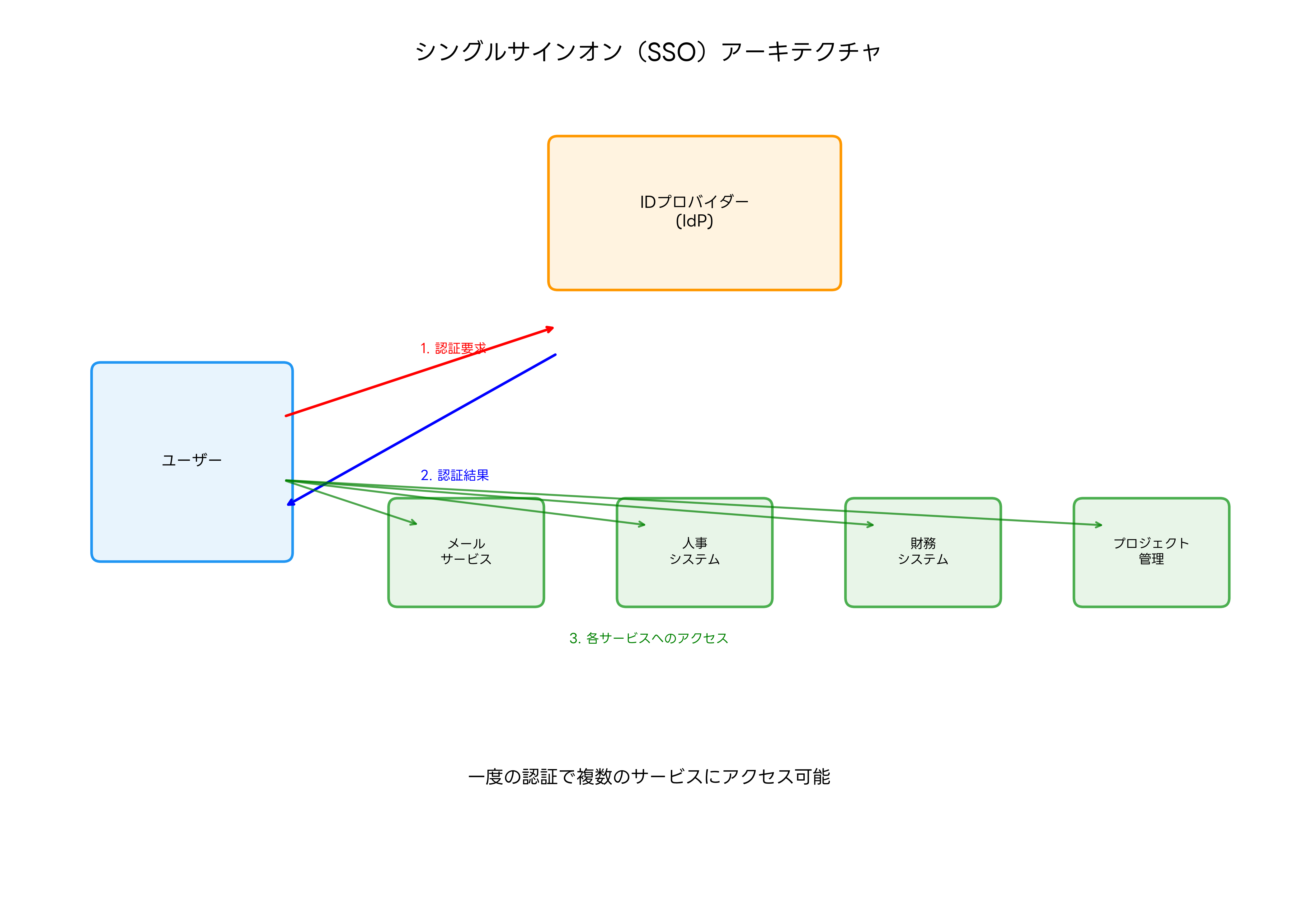

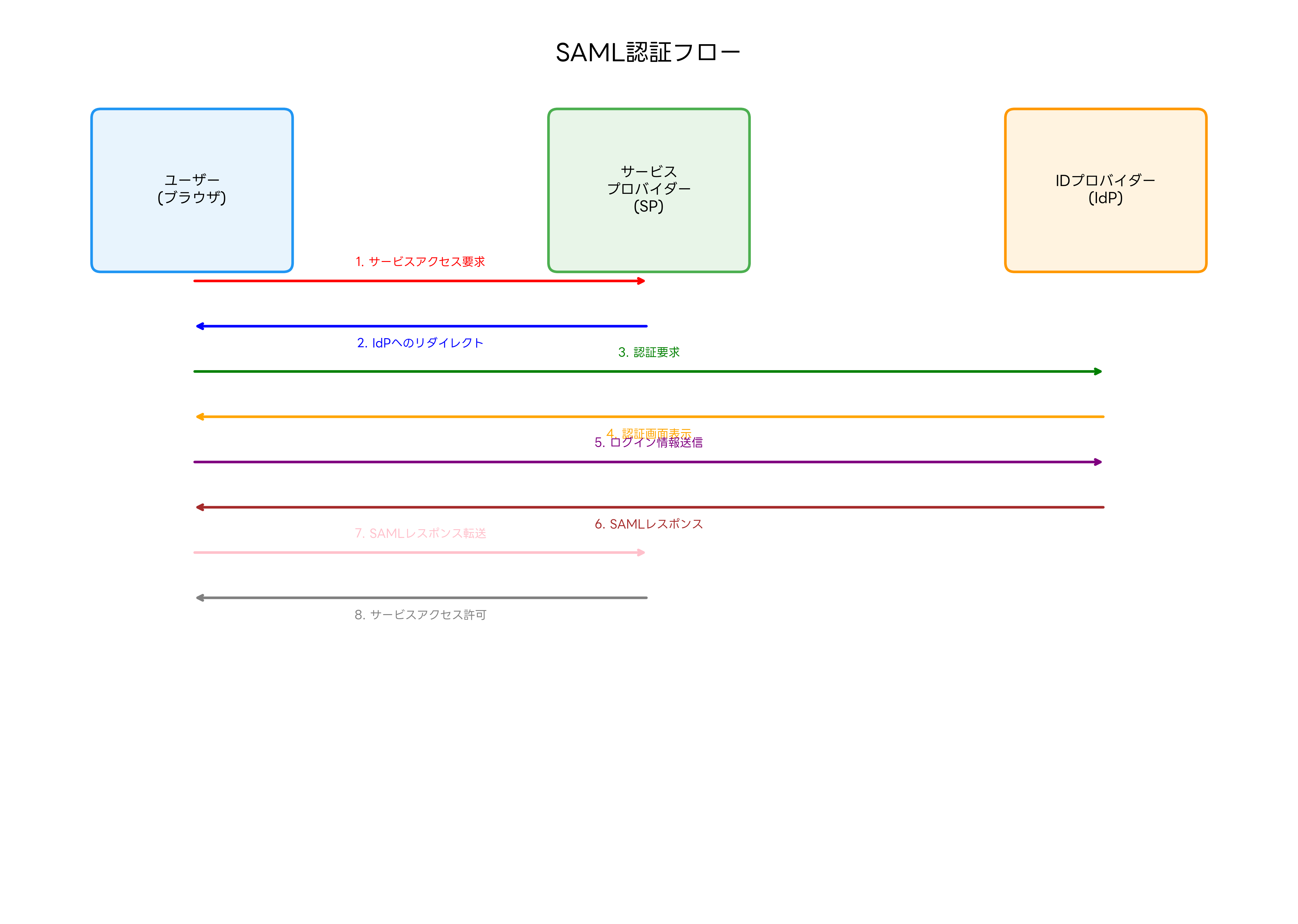

SAML認証プロトコルの詳細

SAML(Security Assertion Markup Language)は、セキュリティアサーション(認証情報)を交換するためのXMLベースの標準プロトコルです。特にエンタープライズ環境でのSSO実装において広く採用されており、高いセキュリティレベルと相互運用性を提供します。

SAMLの認証フローは以下の手順で進行します。まず、ユーザーがブラウザを通じてサービスプロバイダー(SP)にアクセスを試みます。SPは、ユーザーが未認証であることを確認すると、IDプロバイダー(IdP)への認証要求を含むSAMLリクエストを生成し、ユーザーのブラウザをIdPにリダイレクトします。

IdPでは、ユーザーの認証状態を確認し、未認証の場合はログイン画面を表示します。ユーザーが正しい認証情報を入力すると、IdPは認証情報を検証し、成功した場合はSAMLアサーション(認証応答)を生成します。このアサーションには、ユーザーの身元情報、認証結果、有効期限、デジタル署名などが含まれています。

企業向けSAMLソリューションを導入することで、複雑なSAML実装を効率的に管理できます。特に大規模組織では、SAML対応のIDプロバイダーを活用することで、数千のアプリケーションを統合管理することが可能です。

SAMLの大きな利点は、強力なセキュリティ機能です。デジタル署名による改ざん防止、暗号化による機密性保護、タイムスタンプによるリプレイ攻撃防止など、エンタープライズレベルのセキュリティ要件を満たしています。また、XMLベースの標準規格であるため、異なるベンダーのシステム間でも高い相互運用性を実現できます。

OAuth 2.0とOpenID Connectの活用

OAuth 2.0は、認可に特化したオープンスタンダードのプロトコルです。元々はAPIアクセスの認可を目的として設計されましたが、SSOの実装にも広く活用されています。特に、モバイルアプリケーションやWebAPIとの連携において優れた性能を発揮します。

OAuth 2.0の特徴は、そのシンプルさと柔軟性にあります。HTTPベースのプロトコルであり、RESTful APIとの親和性が高く、現代のWebアプリケーション開発に適しています。また、複数の認可フローをサポートしており、Webアプリケーション、モバイルアプリケーション、サーバーサイドアプリケーションなど、様々な環境に対応できます。

OpenID Connectは、OAuth 2.0の上に構築された認証レイヤーです。OAuth 2.0が認可に特化しているのに対し、OpenID Connectはユーザー認証機能を追加し、SSOの実装をより簡単にします。JSONベースのIDトークンを使用することで、軽量でパフォーマンスの高い認証システムを構築できます。

モダン認証ソリューションを導入する企業では、OAuth 2.0とOpenID Connectの組み合わせが主流となっています。特に、クラウドネイティブアプリケーションの開発において、これらのプロトコルは標準的な選択肢となっています。

多要素認証(MFA)との統合も重要な要素です。多要素認証システムをOAuth 2.0やOpenID Connectと組み合わせることで、セキュリティレベルを大幅に向上させることができます。生体認証、スマートカード、ワンタイムパスワードなど、様々な認証要素を組み合わせることが可能です。

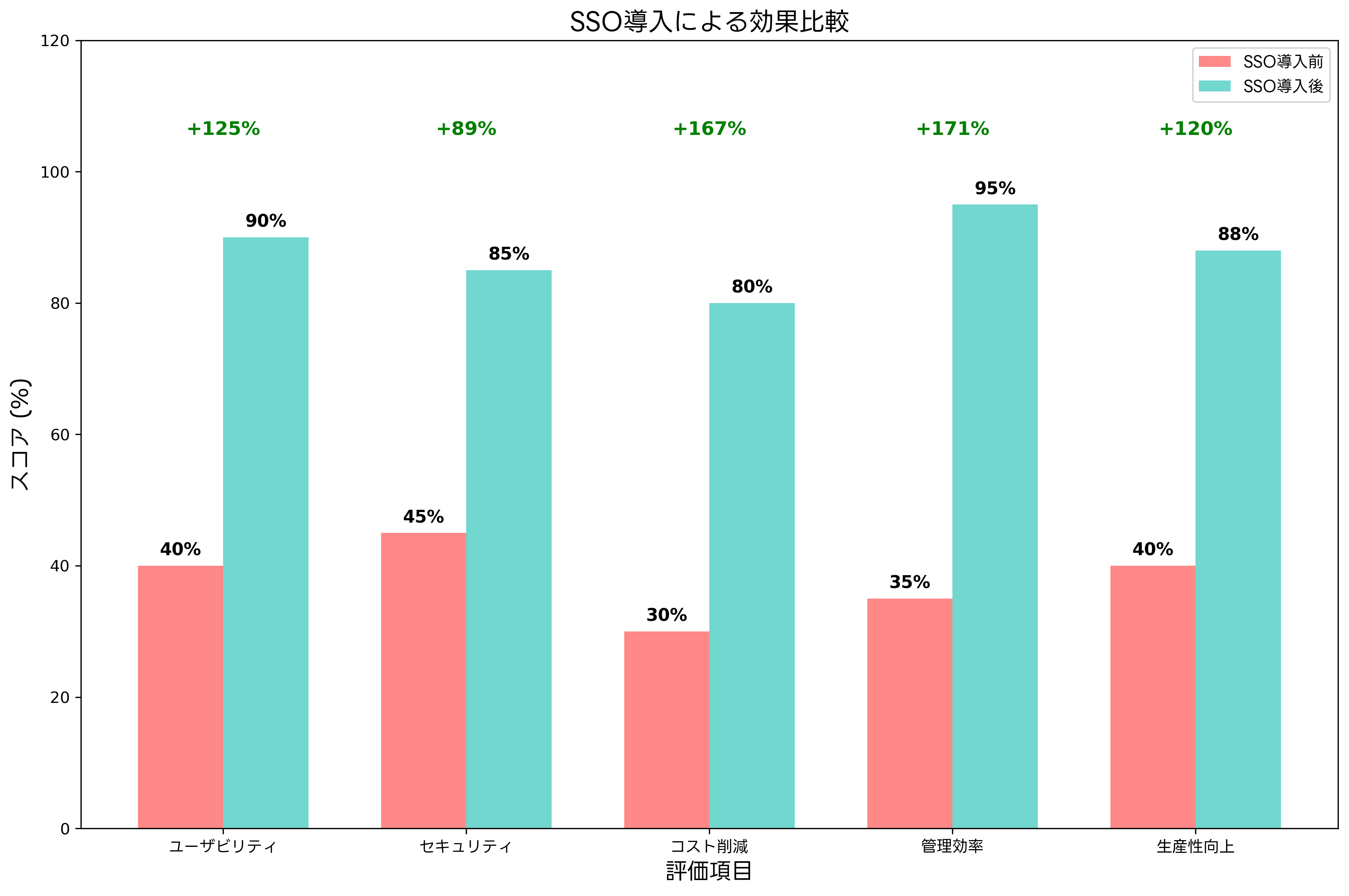

SSOの導入効果とメリット

シングルサインオンの導入は、組織に多岐にわたるメリットをもたらします。最も直接的な効果は、ユーザーエクスペリエンスの大幅な改善です。従業員は複数のパスワードを記憶する必要がなくなり、ログイン手続きの時間も大幅に短縮されます。これにより、業務効率が向上し、生産性の向上に直結します。

セキュリティ面でも大きなメリットがあります。パスワードの数が減ることで、弱いパスワードの使用や同一パスワードの使い回しといったリスクが軽減されます。また、中央集約化された認証システムにより、アクセス監視や監査ログの管理が容易になり、不正アクセスの検出と対応が迅速に行えます。

IT部門にとっては、管理コストの大幅な削減が実現できます。ヘルプデスクへのパスワードリセット依頼が減少し、アカウント管理の効率化が進みます。IT資産管理ソフトウェアと連携することで、ユーザーのライフサイクル管理も自動化できます。

コンプライアンス要件への対応も容易になります。SOX法、GDPR、個人情報保護法など、様々な規制要件に対して、一元化されたアクセス制御により効率的に対応できます。コンプライアンス管理ツールと統合することで、監査対応の負担も軽減されます。

プロトコル比較と選択指針

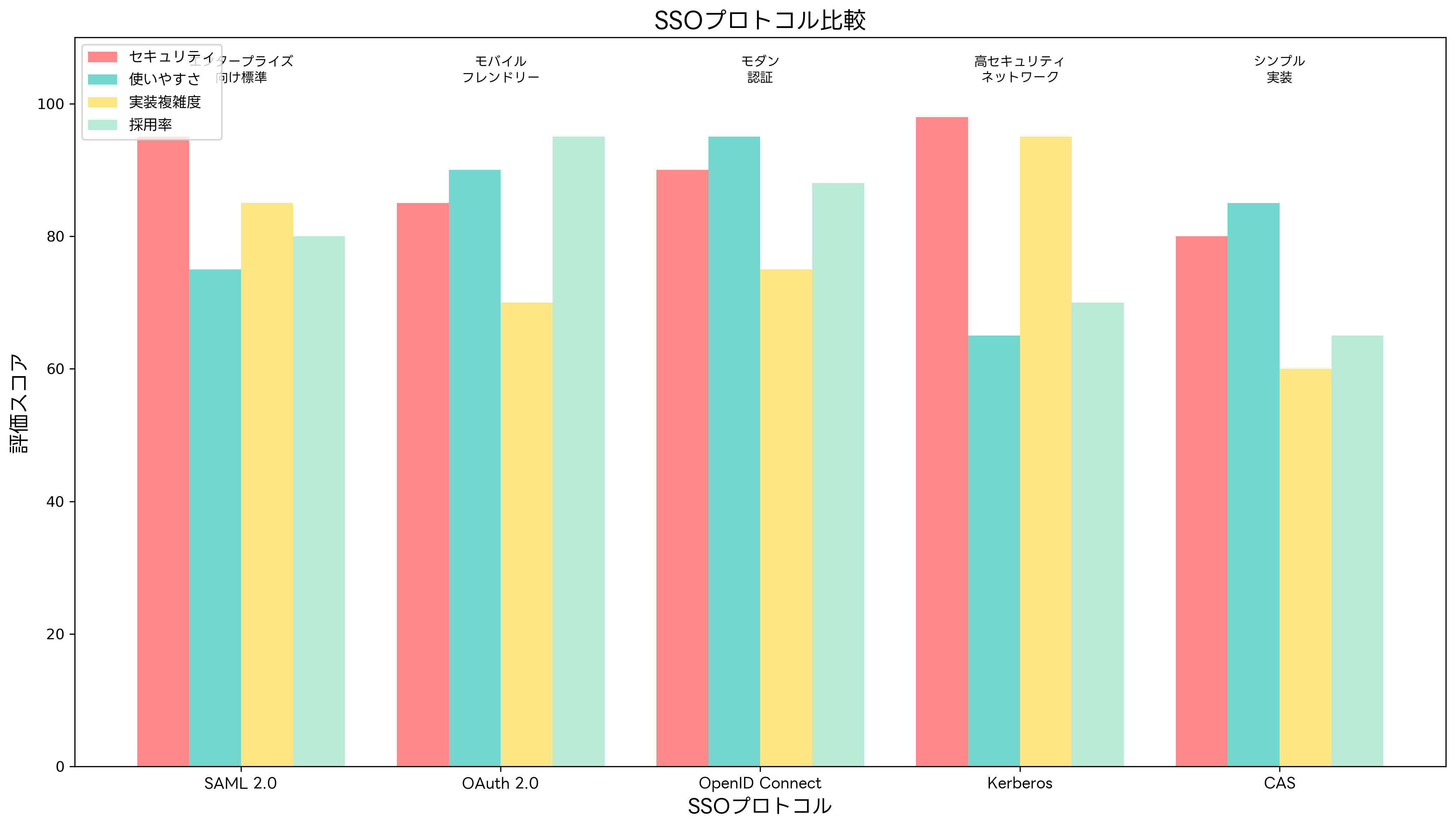

SSO実装において、適切なプロトコルの選択は成功の鍵となります。SAML、OAuth 2.0、OpenID Connect、Kerberos、CASなど、それぞれが異なる特徴と適用領域を持っています。

SAMLは、エンタープライズ環境での実績が豊富で、高いセキュリティレベルを提供します。XMLベースの複雑な仕様のため実装は困難ですが、エンタープライズSAMLプラットフォームを活用することで、この複雑さを軽減できます。特に、既存のエンタープライズシステムとの統合が重要な場合に適しています。

OAuth 2.0とOpenID Connectは、モダンなWebアプリケーションやモバイルアプリケーションに適しています。RESTful APIとの親和性が高く、API管理プラットフォームと組み合わせることで、マイクロサービスアーキテクチャでの認証・認可システムを構築できます。

Kerberosは、Windows Active Directory環境での統合認証において優れた性能を発揮します。ネットワークレベルでの認証を提供し、Windowsサーバー管理ツールと密接に統合されています。ただし、インターネット経由での利用には制限があり、主にイントラネット環境での利用に適しています。

組織の要件に応じて、複数のプロトコルを組み合わせるハイブリッド環境の構築も可能です。統合認証プラットフォームを活用することで、異なるプロトコルを一元管理し、シームレスなユーザーエクスペリエンスを提供できます。

導入コストと投資対効果分析

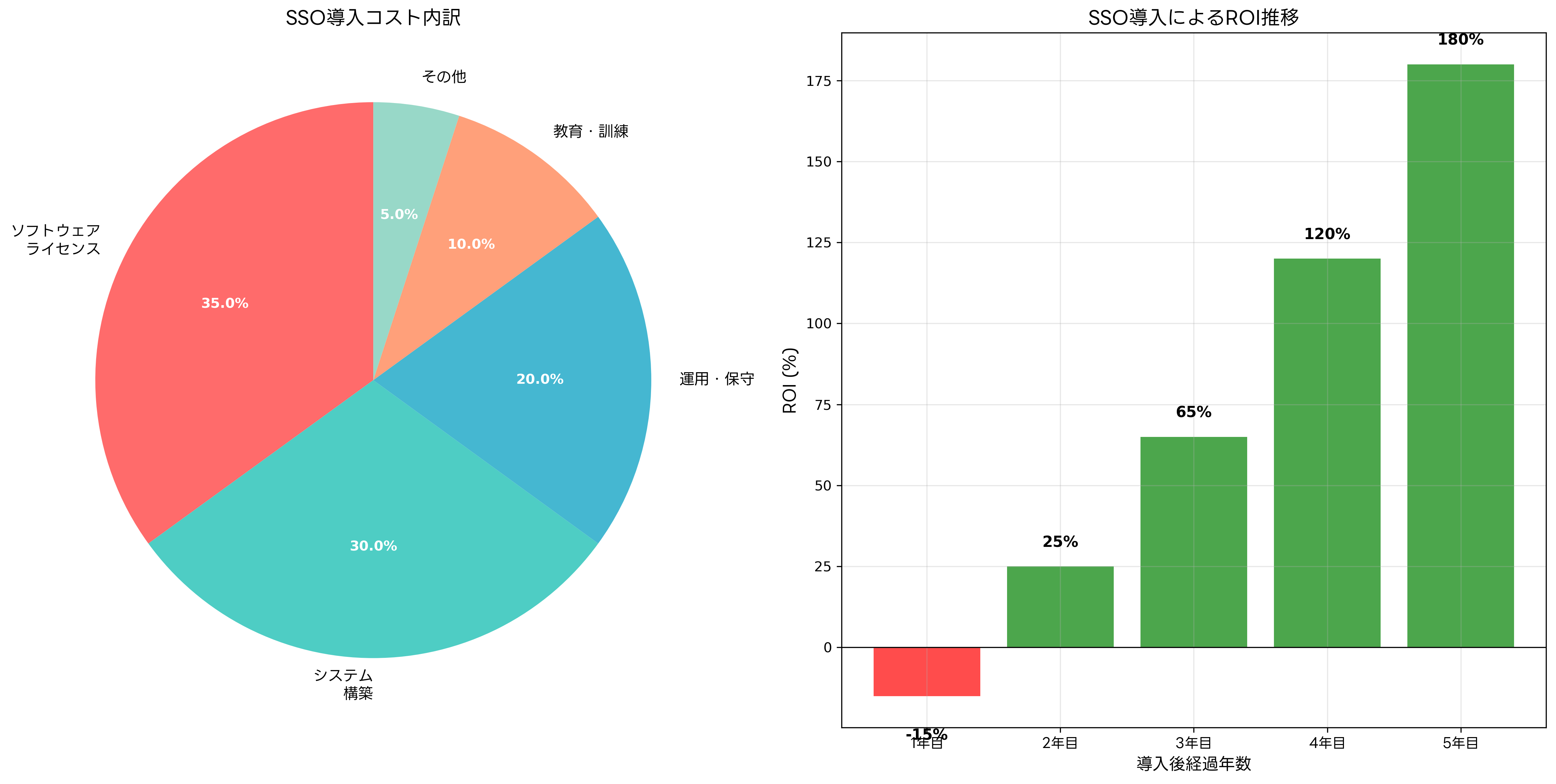

SSO導入における投資対効果(ROI)の評価は、プロジェクト成功の重要な指標です。初期投資には、ソフトウェアライセンス、システム構築、教育訓練などが含まれますが、長期的な運用コスト削減により、通常2〜3年で投資回収が可能です。

導入コストの最大要素は、通常ソフトウェアライセンス費用です。エンタープライズSSO製品の価格は、ユーザー数やアプリケーション数に応じて決定されます。オンプレミス型とクラウド型の選択により、初期投資額が大きく変わるため、組織の要件に応じた慎重な検討が必要です。

システム構築費用には、既存システムとの統合作業、カスタマイゼーション、テスト、移行作業などが含まれます。システム統合支援ツールを活用することで、これらの作業を効率化し、コストを削減できます。

運用・保守コストは、システム監視、アップデート、技術サポートなどが含まれます。クラウド型SSOサービスを選択することで、これらのコストを大幅に削減できます。クラウドSSO管理ツールにより、運用負荷を最小限に抑えることが可能です。

効果測定には、ヘルプデスクコスト削減、IT管理工数削減、ユーザー生産性向上、セキュリティインシデント削減などの定量的指標を使用します。ROI計算ツールを活用することで、正確な効果測定と継続的な改善が可能になります。

セキュリティリスクと対策

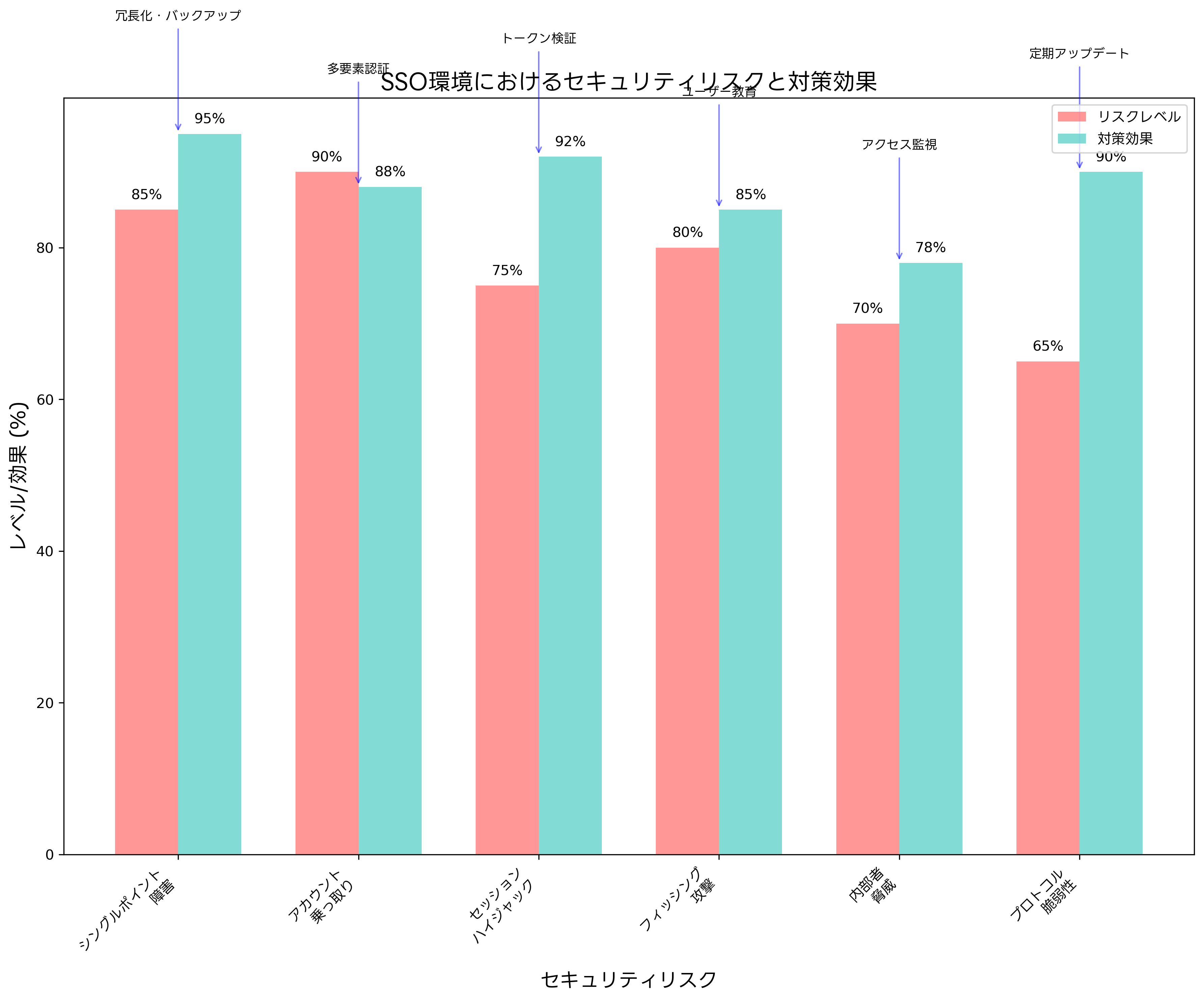

SSOの導入は多くのメリットをもたらしますが、同時に新たなセキュリティリスクも生じます。最も重要なリスクは、シングルポイント障害(SPOF)です。認証システムに障害が発生すると、すべてのアプリケーションにアクセスできなくなる可能性があります。

この問題に対処するため、高可用性IDプラットフォームの導入が重要です。複数のデータセンターにわたる冗長構成、自動フェイルオーバー機能、リアルタイム監視システムにより、システムの可用性を最大化します。

アカウント乗っ取りのリスクも深刻な問題です。一つのアカウントが侵害されると、そのユーザーがアクセス可能なすべてのシステムが危険にさらされます。このリスクを軽減するため、強力な多要素認証システムの実装が不可欠です。

セッションハイジャック攻撃への対策も重要です。セキュアなセッション管理、トークンの定期的な更新、セッション監視ツールの導入により、不正なセッション利用を防止できます。

フィッシング攻撃への対策には、ユーザー教育が重要な役割を果たします。セキュリティ意識向上プログラムを実施し、従業員のセキュリティリテラシーを向上させることで、ソーシャルエンジニアリング攻撃のリスクを軽減できます。

内部者脅威に対しては、特権アクセス管理(PAM)システムの導入が効果的です。管理者権限の適切な制御、アクセス履歴の詳細な監視、行動分析による異常検出などにより、内部からの脅威を早期に発見できます。

応用情報技術者試験での出題傾向

応用情報技術者試験では、SSOに関する問題が情報セキュリティ分野で頻繁に出題されています。特に、SSOの基本概念、プロトコルの特徴、セキュリティ上の考慮点などが重要なポイントとなっています。

午前問題では、SSOの定義、SAML・OAuth・OpenID Connectの違い、認証と認可の違い、セキュリティトークンの役割などが問われます。例えば、「SAMLアサーションに含まれる情報として適切でないものはどれか」といった具体的な技術仕様に関する問題が出題されます。

午後問題では、より実践的なシナリオでのSSO設計や運用に関する問題が出題されます。企業のシステム統合プロジェクトにおいて、適切なSSOアーキテクチャの選択、セキュリティリスクの評価、導入計画の策定などが問われます。

試験対策としては、応用情報技術者試験の専門参考書で基礎理論を学び、実践的なSSO技術書で具体的な実装方法を理解することが重要です。

実際の業務経験がある場合は、自社のSSO環境を分析し、改善点を考察することも効果的な学習方法です。SSO設計ガイドブックを参考に、理論と実践を結びつけた学習を進めることで、試験での応用問題にも対応できる力が身につきます。

実装ベストプラクティス

成功するSSO実装には、技術的側面だけでなく、プロジェクト管理、変更管理、ユーザー受容性などの総合的な考慮が必要です。段階的な導入アプローチを採用することで、リスクを最小化しながら効果的な実装が可能です。

最初に、パイロットプロジェクトとして小規模なユーザーグループで実装を開始し、問題点を洗い出します。プロジェクト管理ツールを活用して、進捗管理、課題管理、リスク管理を効率的に行います。

アプリケーションの統合優先順位の決定も重要です。使用頻度の高いアプリケーション、セキュリティリスクの高いシステム、統合が容易なアプリケーションから順次実装します。アプリケーション資産管理ツールにより、統合対象の分析と優先順位付けを効率的に実施できます。

ユーザートレーニングと変更管理も成功の鍵となります。ユーザー教育プラットフォームを活用して、新しい認証プロセスの理解促進と受容性向上を図ります。特に、セキュリティ意識の向上と新しいワークフローの習得に重点を置いた教育プログラムが必要です。

継続的な監視と改善も重要な要素です。システム監視ソリューションにより、認証システムのパフォーマンス、可用性、セキュリティ状態をリアルタイムで監視し、問題の早期発見と対応を実現します。

新技術との統合と将来展望

SSOの分野では、人工知能、機械学習、ブロックチェーンなどの新技術との統合が進んでいます。行動分析による異常検知、リスクベース認証、分散ID管理など、次世代の認証システムが登場しています。

ゼロトラストアーキテクチャとの統合も重要なトレンドです。ゼロトラストセキュリティプラットフォームにより、すべてのアクセスリクエストを検証し、継続的な認証・認可を実現します。これにより、従来の境界防御モデルを超えた、より堅牢なセキュリティモデルが構築できます。

クラウドネイティブ環境でのSSO実装も進化しています。コンテナオーケストレーション技術と統合されたSSO機能により、マイクロサービス間の認証・認可を自動化し、DevOpsプロセスとの統合を実現します。

モバイルファーストの認証体験も重要な発展分野です。モバイル認証ソリューションにより、生体認証、位置情報、デバイス特性などを組み合わせた多層的な認証システムが実現されています。

まとめ

シングルサインオンは、現代企業のデジタル変革において欠かせない技術基盤です。ユーザビリティの向上、セキュリティの強化、管理コストの削減など、多方面にわたるメリットを提供します。応用情報技術者試験においても重要なトピックであり、理論的理解と実践的応用能力の両方が求められます。

適切なプロトコルの選択、段階的な実装アプローチ、継続的な監視と改善により、成功するSSO環境を構築できます。新技術との統合により、さらに高度で安全な認証システムが実現可能です。組織の要件に応じたSSO戦略の策定と実装により、競争優位性を維持し、ビジネス成長を支援する情報システム基盤を構築することができます。

セキュリティとユーザビリティのバランスを保ちながら、継続的な技術革新に対応することで、将来にわたって価値を提供するSSO環境を実現できます。