現代の情報セキュリティにおいて、技術的な脆弱性を狙った攻撃と同様に深刻な脅威となっているのがソーシャルエンジニアリング攻撃です。この攻撃手法は、システムやソフトウェアの脆弱性ではなく、人間の心理的な弱点を巧妙に利用してセキュリティを突破しようとする手法です。応用情報技術者試験においても重要なトピックとして頻繁に出題され、現代のサイバーセキュリティ担当者にとって理解必須の概念となっています。

ソーシャルエンジニアリングは、人間の自然な反応や感情を利用して機密情報を入手したり、セキュリティシステムへの不正アクセスを実現したりする攻撃手法の総称です。攻撃者は被害者との信頼関係を構築し、権威や緊急性を演出することで、通常であれば警戒するような行動を取らせることに成功します。この手法の特徴は、高度な技術スキルを必要とせず、人間の心理学的な理解と社会的なスキルがあれば実行可能である点です。

フィッシング攻撃:最も一般的なソーシャルエンジニアリング手法

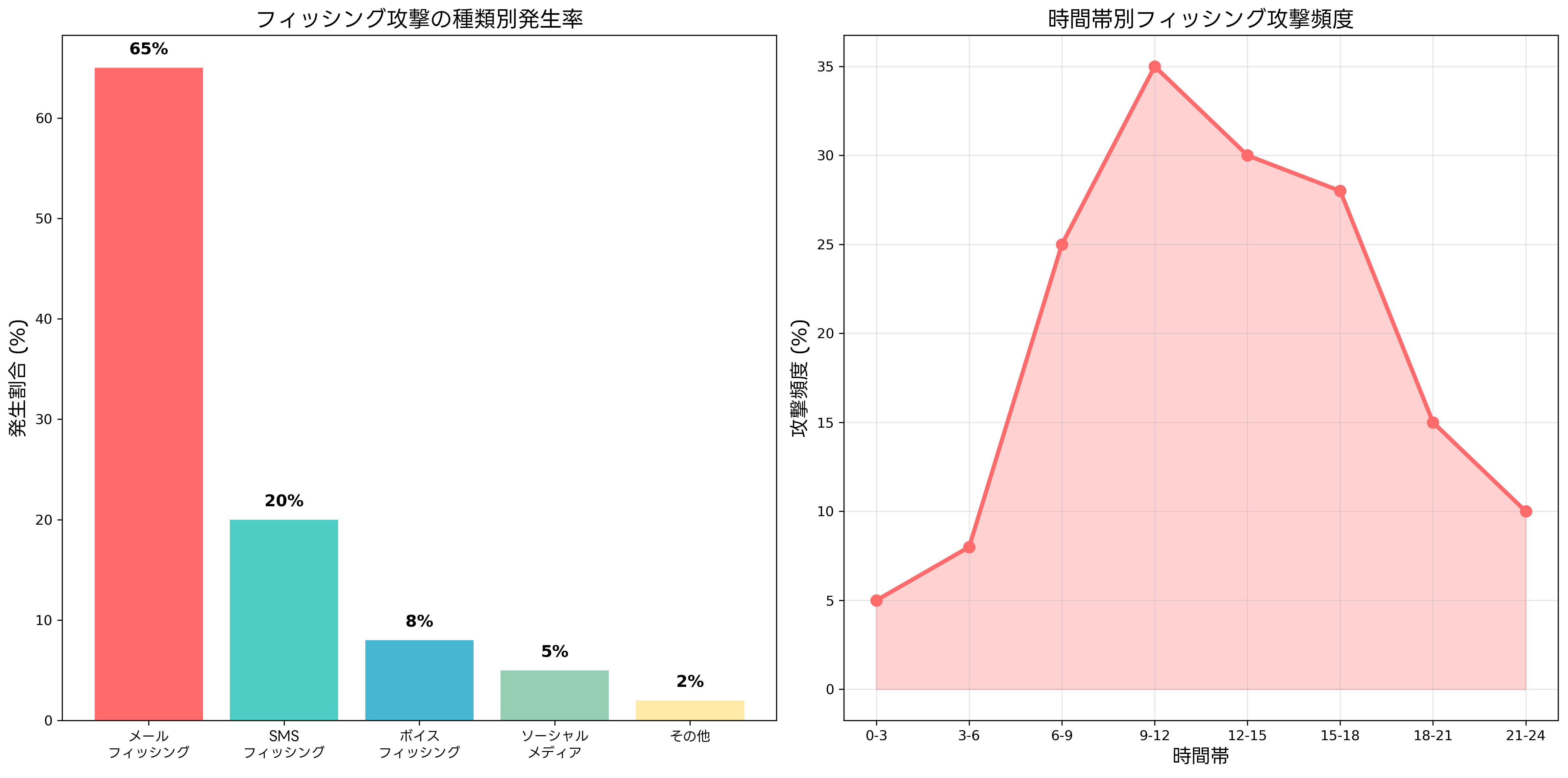

フィッシング攻撃は、ソーシャルエンジニアリングの中でも最も広く知られ、頻繁に発生する攻撃手法です。攻撃者は正規の組織や企業を装った偽のメールやWebサイトを作成し、被害者から機密情報を騙し取ろうとします。近年では、メールフィッシングが全体の65%を占めており、SMSフィッシングも20%と高い割合を示しています。

メールフィッシングでは、銀行、クレジットカード会社、オンラインサービス提供者などを装った偽メールが送信されます。これらのメールには「アカウントが凍結される」「不正アクセスが検出された」といった緊急性を演出する内容が含まれ、受信者に迅速な行動を促します。被害者がメール内のリンクをクリックすると、正規サイトと見分けがつかないほど精巧に作られた偽サイトに誘導され、ログイン情報やクレジットカード番号などの機密情報を入力してしまいます。

現代のフィッシング攻撃を防ぐためには、高性能なメールセキュリティソリューションの導入が効果的です。これらのソリューションは、AIを活用した機械学習により、新しいフィッシング手法も検出できる能力を持っています。

SMSフィッシング(スミッシング)は、携帯電話のSMSを利用したフィッシング攻撃です。宅配業者や金融機関を装ったSMSが送信され、偽のWebサイトへの誘導が行われます。特に、COVID-19パンデミック以降、オンラインショッピングの増加とともにこの手法の被害が急増しています。SMS認証システムを導入することで、正規のSMSと偽のSMSを区別する能力を向上させることができます。

ボイスフィッシング(ビッシング)は、電話を使用したフィッシング攻撃です。攻撃者は銀行員やIT担当者を装い、電話でセキュリティ上の問題があるとして個人情報の確認を求めます。この手法は高齢者を標的にすることが多く、被害者の警戒心を解くために親しみやすい対応を心がけます。企業では通話録音システムを導入し、不審な電話の記録と分析を行うことで対策を強化できます。

プリテキスト攻撃:偽装と演技による情報収集

プリテキスト攻撃は、攻撃者が特定の身分や立場を装い、被害者から情報を聞き出す手法です。この攻撃では、事前に標的となる組織や個人について詳細な調査が行われ、信憑性の高いシナリオが構築されます。攻撃者は内部の従業員、IT担当者、監査人、顧客サービス担当者などを装い、業務上の必要性を理由として機密情報の提供を求めます。

プリテキスト攻撃の成功率は、攻撃者の演技力と事前調査の質によって大きく左右されます。攻撃者は標的組織の組織図、業務プロセス、使用しているシステム、従業員の名前や役職などを詳細に調べ上げ、内部の人間であることを証明する情報を巧妙に使用します。企業情報管理システムを導入することで、機密情報へのアクセス履歴を管理し、不正なアクセスを早期に発見できます。

この攻撃手法に対する防御には、従業員教育が極めて重要です。特に、電話や対面での情報要求に対する適切な対応手順を確立し、本人確認の重要性を徹底することが必要です。従業員向けセキュリティ教育プラットフォームを活用することで、実践的なトレーニングを継続的に実施できます。

ベイティング攻撃:好奇心を利用した物理的攻撃

ベイティング攻撃は、人間の好奇心や欲望を利用してマルウェアに感染させたり、機密情報を盗み取ったりする手法です。最も典型的な例は、企業の駐車場や入口付近にマルウェアが仕込まれたUSBメモリを意図的に落とし、従業員がそれを拾って自分のコンピュータに接続することを狙う攻撃です。

USBベイティングでは、攻撃者は「重要文書」「給与情報」「機密資料」などの魅力的なラベルを付けたUSBメモリを作成します。これらのデバイスには、接続されたコンピュータに自動実行されるマルウェアが仕込まれており、ネットワークへの侵入経路を確立します。USBポート制御システムを導入することで、不正なUSBデバイスの接続を防ぐことができます。

オンライン上でのベイティングでは、無料ソフトウェア、映画、音楽などの魅力的なコンテンツを餌として使用し、ダウンロードさせることでマルウェアを拡散します。企業ではWebフィルタリングシステムを導入し、危険なサイトへのアクセスを制限することが重要です。

物理的なベイティング攻撃に対しては、セキュリティカメラシステムの設置により、不審な人物の監視を強化できます。また、従業員に対して不明なデバイスを発見した場合の報告手順を確立し、安全な処理方法を教育することが必要です。

心理的操作テクニックの理解と対策

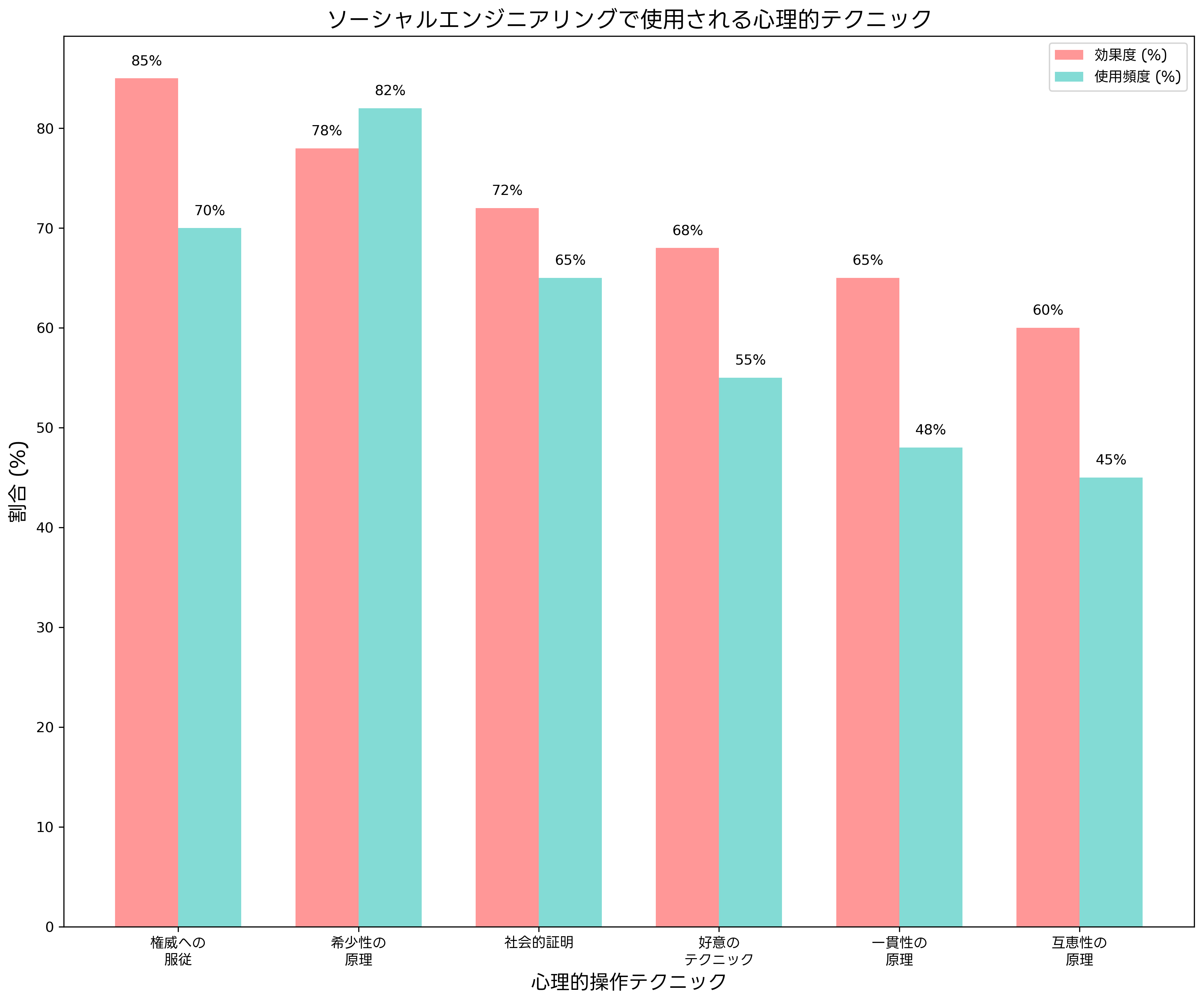

ソーシャルエンジニアリング攻撃の成功は、人間の心理的な弱点を巧妙に利用することにあります。攻撃者が使用する主要な心理的操作テクニックを理解することで、より効果的な防御策を構築できます。

権威への服従は、最も効果的な心理的操作テクニックの一つです。人間は権威ある立場の人からの指示に従う傾向があり、攻撃者はこの心理を利用して上司、IT管理者、監査人などの権威ある立場を装います。組織では、権威を主張する人物からの要求に対しても、適切な本人確認手順を実施することを徹底する必要があります。本人確認システムを導入し、多要素認証により確実な認証を実現できます。

希少性の原理は、限定性や緊急性を演出することで判断力を鈍らせる手法です。「今すぐ行動しないと重大な問題が発生する」「限定的な機会を逃してしまう」といった状況を作り出し、被害者に慎重な検討の時間を与えません。このような緊急性を主張する要求に対しては、必ず一度立ち止まって検証する習慣を身につけることが重要です。

社会的証明は、他の人も同じ行動を取っているという印象を与えることで、行動を促す手法です。「他の部署の皆さんも既に対応済みです」「多くのお客様が利用されています」といった表現により、安心感を与えて警戒心を解きます。セキュリティ意識向上ツールを活用し、従業員の批判的思考力を向上させることが効果的です。

好意のテクニックは、親しみやすさや共通点を強調することで信頼関係を構築する手法です。攻撃者は被害者との共通の知人、趣味、出身地などを話題にして親近感を演出し、警戒心を解きます。このような手法に対しては、親しみやすさと業務上の適切な手順は別物であることを認識する教育が必要です。

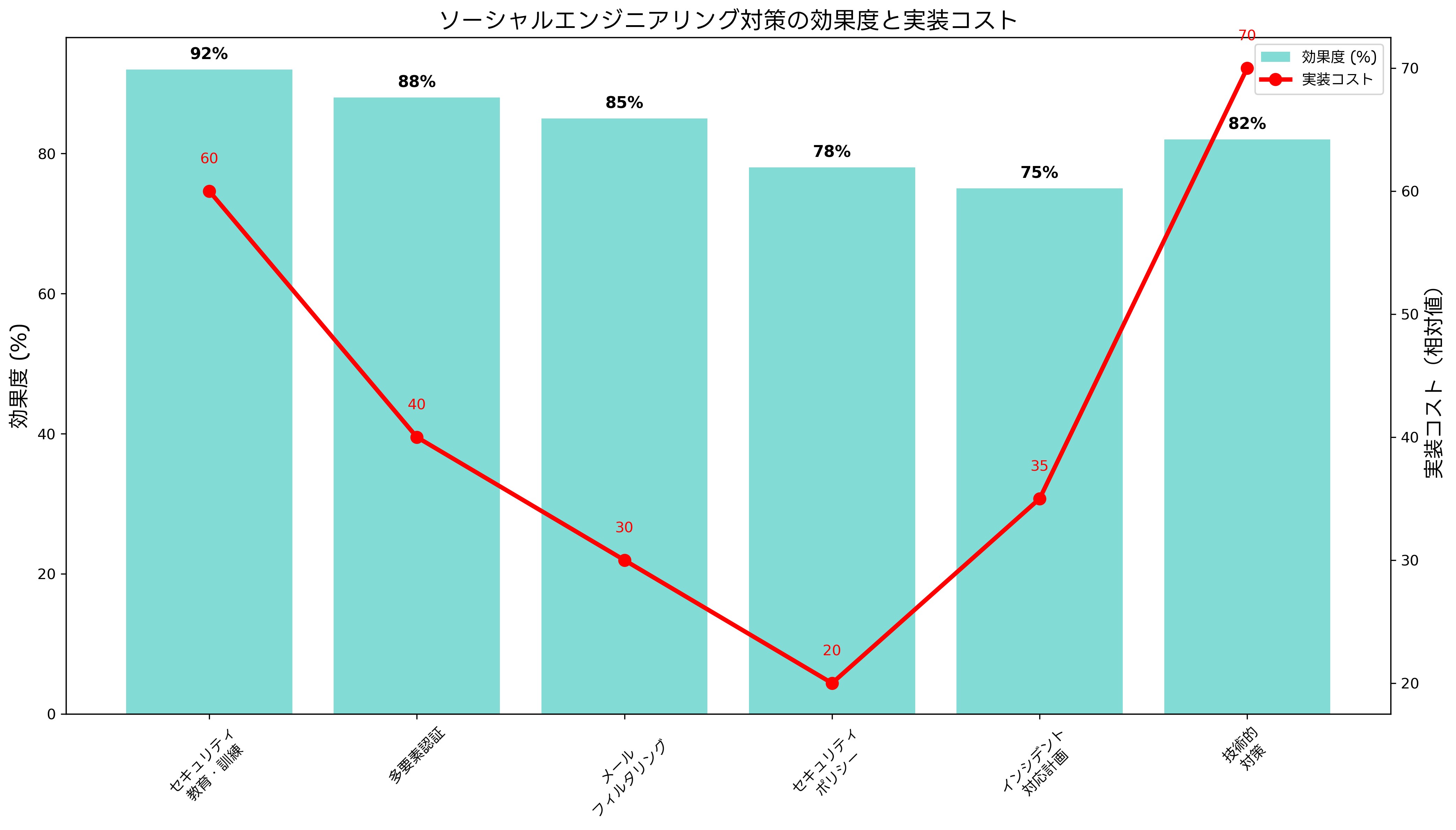

対策の効果度と実装戦略

ソーシャルエンジニアリング攻撃に対する防御策は、技術的対策と人的対策を組み合わせた多層防御アプローチが最も効果的です。各対策の効果度と実装コストを理解し、組織の状況に応じた最適な組み合わせを選択することが重要です。

セキュリティ教育・訓練は、最も高い効果度を示す対策として注目されています。従業員一人一人がソーシャルエンジニアリング攻撃の手法を理解し、適切な対応方法を身につけることで、攻撃の成功率を大幅に低下させることができます。包括的セキュリティ教育ソリューションを導入し、定期的なトレーニングプログラムを実施することが推奨されます。

多要素認証(MFA)の実装は、たとえ認証情報が盗まれても追加の認証要素により不正アクセスを防ぐ効果があります。パスワード、SMSコード、生体認証、ハードウェアトークンなどを組み合わせることで、セキュリティレベルを大幅に向上させることができます。エンタープライズ多要素認証システムの導入により、様々な認証方式に対応できます。

メールフィルタリングシステムは、フィッシングメールやマルウェア付きメールを事前に検出・遮断する技術的対策です。機械学習とAI技術を活用した次世代メールセキュリティゲートウェイにより、新しい攻撃手法にも対応できる防御能力を獲得できます。

セキュリティポリシーの策定と実施は、組織全体でのセキュリティ意識の統一と標準的な対応手順の確立に寄与します。情報の取り扱い方法、外部からの要求に対する対応手順、インシデント発生時の報告体制などを明文化し、全従業員に周知徹底することが重要です。ポリシー管理システムを活用し、ポリシーの配布、理解度確認、更新管理を効率化できます。

インシデント対応計画の策定は、攻撃が成功した場合の被害最小化と迅速な復旧を実現します。攻撃の検出、初期対応、被害拡大防止、復旧作業、事後分析といった一連の流れを事前に定義し、定期的な訓練により実行能力を向上させます。インシデント対応プラットフォームにより、効率的なインシデント管理を実現できます。

セキュリティ意識の向上と継続的改善

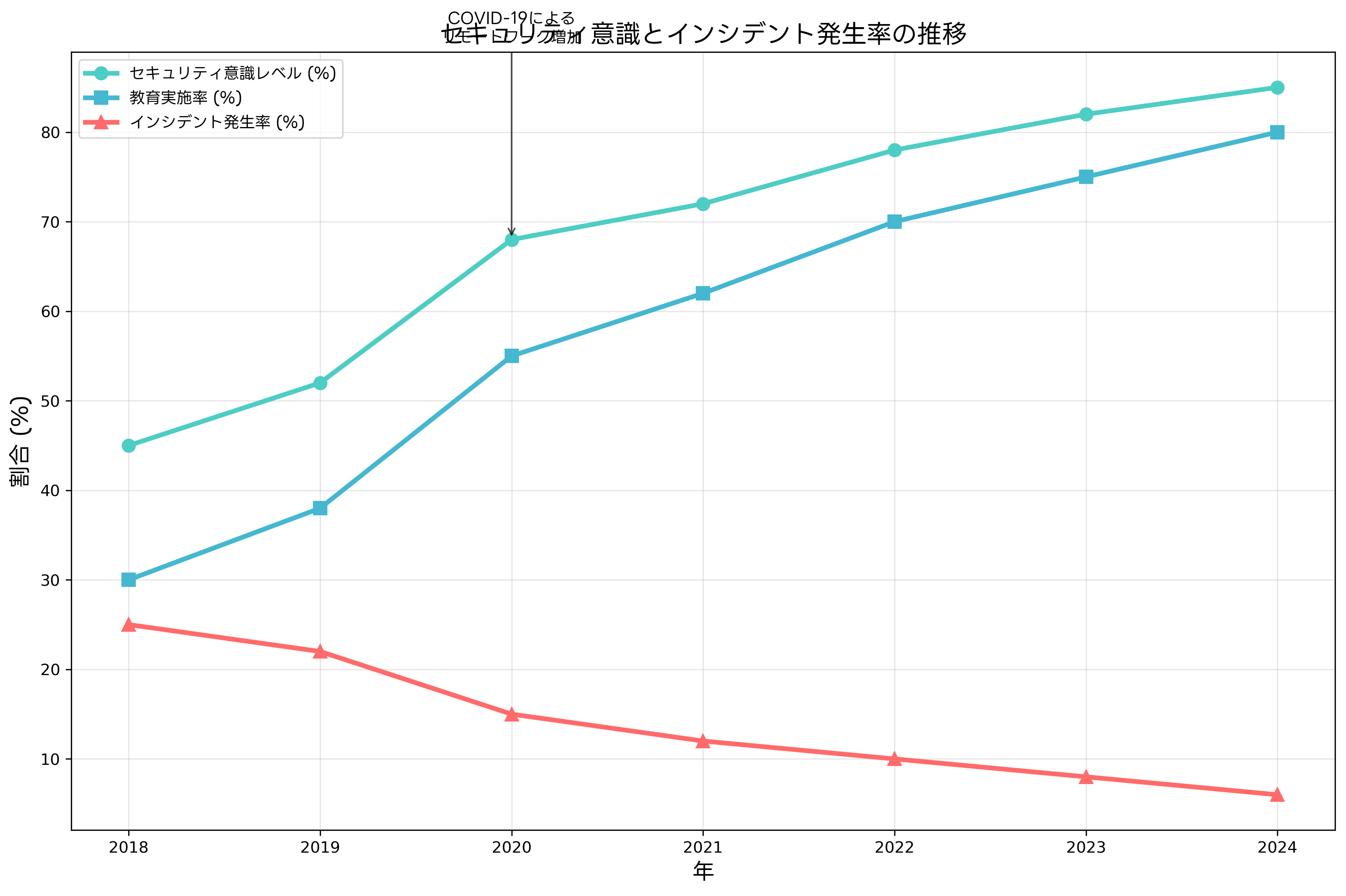

近年のセキュリティ意識レベルの向上は目覚ましく、特にCOVID-19パンデミックによるリモートワークの普及以降、企業と個人の両方でセキュリティへの関心が急激に高まっています。2020年には68%だったセキュリティ意識レベルが、2024年には85%まで向上し、同時にインシデント発生率も25%から6%まで大幅に減少しています。

セキュリティ教育の実施率も2018年の30%から2024年には80%まで向上し、組織的な取り組みの拡大を示しています。しかし、単発的な教育では効果が限定的であり、継続的な学習プログラムの実施が重要です。継続的セキュリティ教育プラットフォームを活用し、従業員のスキルレベルに応じたカスタマイズされた教育コンテンツを提供することが効果的です。

模擬フィッシング攻撃の実施は、従業員の実際の対応能力を測定し、弱点を特定するために極めて有効です。定期的に模擬攻撃を実施し、結果を分析することで、教育プログラムの改善点を明確にできます。模擬フィッシング攻撃プラットフォームにより、リアルな攻撃シナリオを安全な環境で再現し、従業員の対応能力を向上させることができます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、ソーシャルエンジニアリングに関する問題が情報セキュリティ分野で頻繁に出題されています。午前問題では、各攻撃手法の定義、特徴、対策方法に関する知識が問われ、午後問題では実際のケーススタディを通じてソーシャルエンジニアリング攻撃への対応能力が評価されます。

出題パターンとしては、フィッシング攻撃の種類と対策、心理的操作テクニックの識別、組織的な対策の有効性評価、インシデント対応手順の適切性などが挙げられます。応用情報技術者試験対策書を活用し、理論的な知識を体系的に学習することが重要です。

実務経験がある受験者は、自社のセキュリティインシデント事例や対策事例をソーシャルエンジニアリングの観点から分析し、試験問題への応用力を向上させることが効果的です。情報セキュリティマネジメント関連書籍により、実践的な知識を深めることができます。

過去問題の分析では、ソーシャルエンジニアリング攻撃のシナリオが詳細に描かれた問題が多く、攻撃者の手法と被害者の心理状態を正確に理解する能力が求められます。過去問題解説集を活用し、出題パターンと解答アプローチを習得することが合格への近道です。

新技術環境でのソーシャルエンジニアリング

クラウドコンピューティング、IoT、人工知能などの新技術の普及により、ソーシャルエンジニアリング攻撃の手法も進化しています。攻撃者はこれらの新技術を悪用し、より巧妙で検出困難な攻撃を仕掛けてきます。

ディープフェイク技術を利用した攻撃では、音声や映像を偽造して経営者や著名人になりすまし、従業員に不正な指示を出す手法が登場しています。このような攻撃に対しては、ディープフェイク検出システムの導入と、重要な指示については複数の確認手段を用いる手順の確立が必要です。

AIを活用したスピアフィッシング攻撃では、標的となる個人のSNS投稿や公開情報を自動分析し、個人の関心事や行動パターンに合わせたカスタマイズされた攻撃メールが生成されます。AI搭載脅威検出システムにより、このような高度な攻撃も検出できる防御能力を構築できます。

IoTデバイスを踏み台としたソーシャルエンジニアリング攻撃では、スマートホーム機器や産業用IoTデバイスが侵害され、内部ネットワークへの侵入経路として利用されます。IoTセキュリティ管理プラットフォームを導入し、IoTデバイスのセキュリティ状態を一元管理することが重要です。

国際的な動向と法的対応

ソーシャルエンジニアリング攻撃は国境を越えた国際的な問題となっており、各国政府や国際機関による対策強化が進められています。サイバーセキュリティ法制の整備、国際的な情報共有体制の構築、官民連携による対策推進などが重要な取り組みとして実施されています。

日本においても、サイバーセキュリティ基本法の改正、個人情報保護法の強化、不正アクセス禁止法の運用強化などにより、ソーシャルエンジニアリング攻撃への法的対応が強化されています。企業は法的コンプライアンス管理システムを導入し、関連法規への適切な対応を確保する必要があります。

国際的な脅威情報の共有により、新しい攻撃手法や攻撃者グループの情報がリアルタイムで配信されるようになっています。脅威インテリジェンスプラットフォームを活用し、最新の脅威情報を収集・分析することで、プロアクティブな防御策を構築できます。

まとめ

ソーシャルエンジニアリングは、技術的な防御策だけでは対処できない、人間の心理的弱点を狙った巧妙な攻撃手法です。フィッシング、プリテキスト、ベイティングなどの具体的な攻撃手法を理解し、権威への服従、希少性の原理、社会的証明などの心理的操作テクニックを認識することで、効果的な防御策を構築できます。

最も重要な対策は、継続的なセキュリティ教育により従業員の意識と対応能力を向上させることです。技術的対策と組み合わせた多層防御アプローチにより、組織全体のセキュリティレベルを向上させることが可能です。応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な応用能力の両方が求められます。

新技術の発展とともにソーシャルエンジニアリング攻撃の手法も進化し続けているため、最新の脅威動向を継続的に把握し、対策を更新していくことが重要です。組織と個人の両方で適切なセキュリティ意識を維持し、変化する脅威に対応できる能力を身につけることで、安全な情報社会の実現に貢献できます。