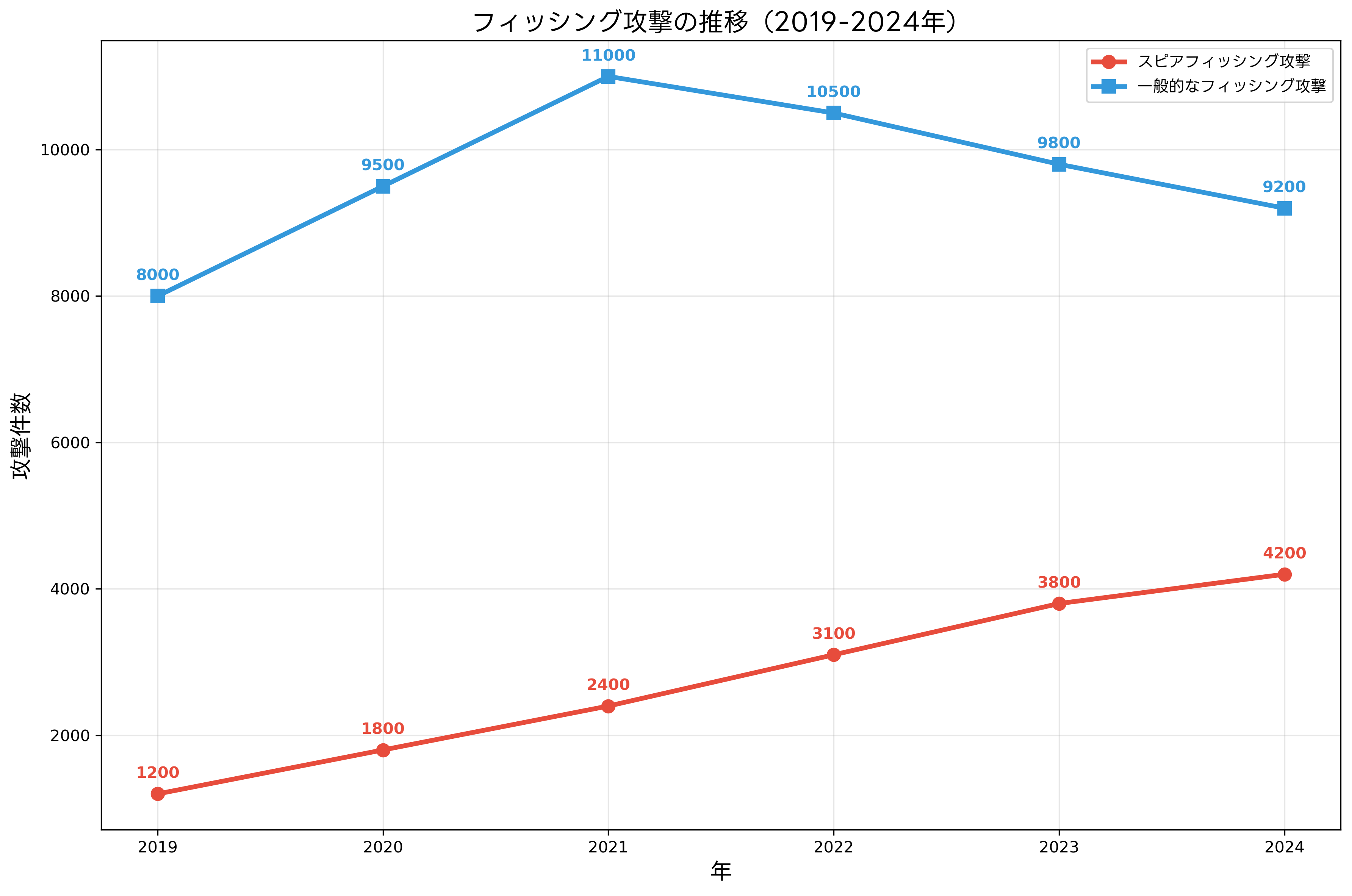

現代のサイバーセキュリティにおいて、最も深刻な脅威の一つとして注目されているのがスピアフィッシング攻撃です。この攻撃手法は、従来の無差別なフィッシング攻撃とは異なり、特定の組織や個人を狙い撃ちする高度な標的型攻撃として知られています。応用情報技術者試験においても重要なトピックであり、情報セキュリティの実務においても対策が急務となっている分野です。

スピアフィッシングは、「spear(槍)」と「phishing(フィッシング詐欺)」を組み合わせた造語で、槍のように特定の標的を狙い撃ちするメール攻撃を意味します。攻撃者は事前に標的となる組織や個人について詳細な情報収集を行い、その情報を基に非常に巧妙で信憑性の高い偽装メールを作成します。このような手法により、従来のセキュリティ対策では検知が困難な攻撃を実現しているのです。

スピアフィッシングの基本概念と特徴

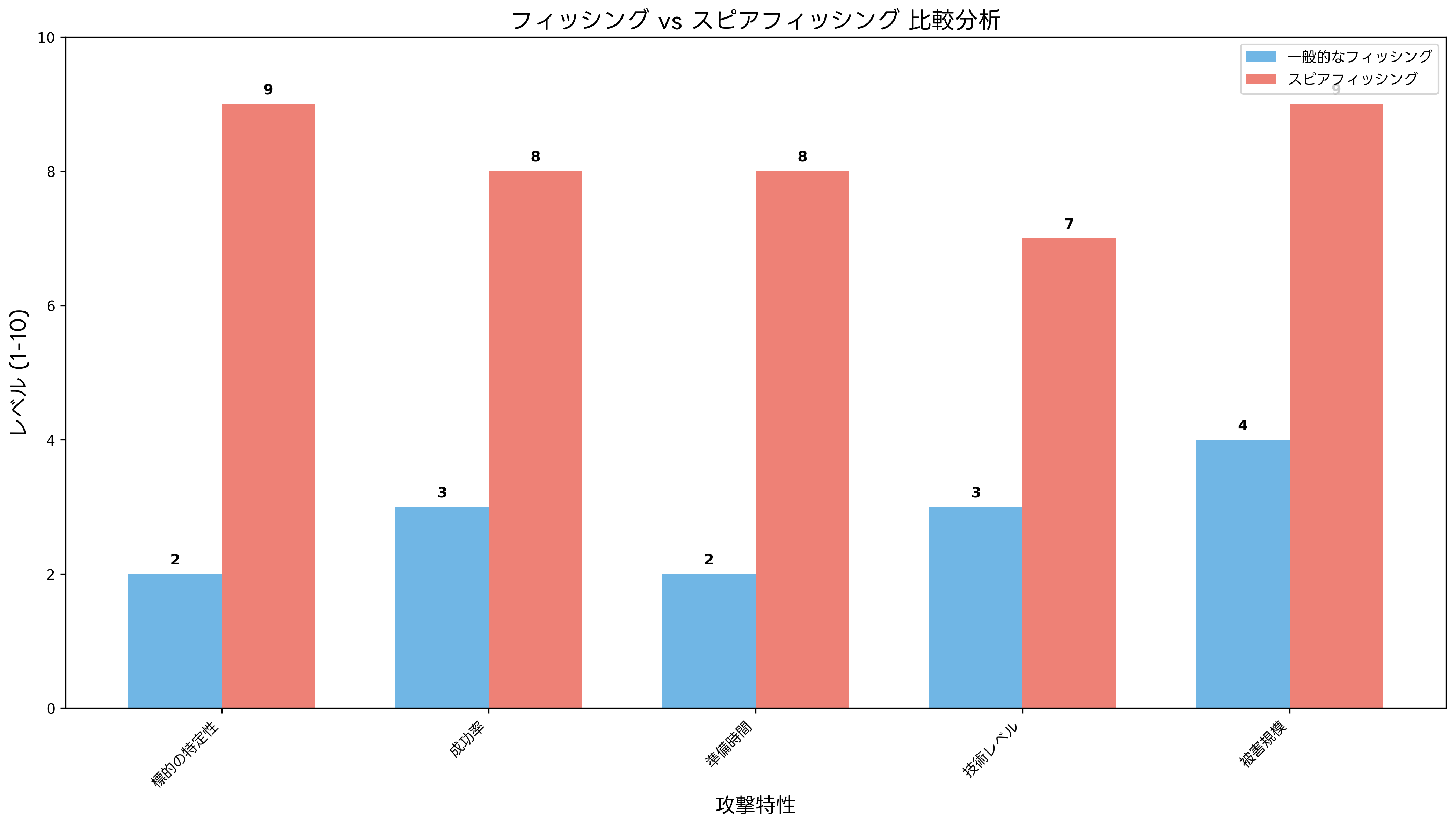

スピアフィッシング攻撃の最大の特徴は、その高い標的特定性にあります。攻撃者は標的組織の従業員、役職者、システム管理者などの特定の個人を対象として、その人物に関連する情報を巧妙に利用した偽装メールを送信します。例えば、標的となる企業のCEOを装って財務担当者に送金指示のメールを送る、取引先企業を装って機密情報の提供を求める、といった手法が用いられます。

一般的なフィッシング攻撃が大量の無関係な相手に同じ内容のメールを送信するのに対し、スピアフィッシングでは個々の標的に合わせて高度にカスタマイズされたメールが作成されます。このため、受信者は正規のメールと区別することが困難となり、攻撃の成功率が大幅に向上します。

スピアフィッシング攻撃では、ソーシャルエンジニアリングの技術が高度に活用されます。攻撃者は標的となる人物のSNS投稿、企業のWebサイト、プレスリリース、業界誌の記事などから情報を収集し、その人物の関心事、業務内容、人間関係などを詳細に分析します。この情報を基に、受信者が疑いを持たないような自然で説得力のあるメール内容を作成するのです。

現代のスピアフィッシング攻撃では、高度なメール偽装ツールを使用して、正規の差出人のメールアドレスやドメインを完全に偽装することが可能です。また、メールの文面も企業の公式文書のフォーマットを模倣し、ロゴや署名なども正確に再現されることがあります。このような高度な偽装技術により、従来のメールフィルタリング技術では検知が困難な攻撃が実現されています。

攻撃の手法と流れ

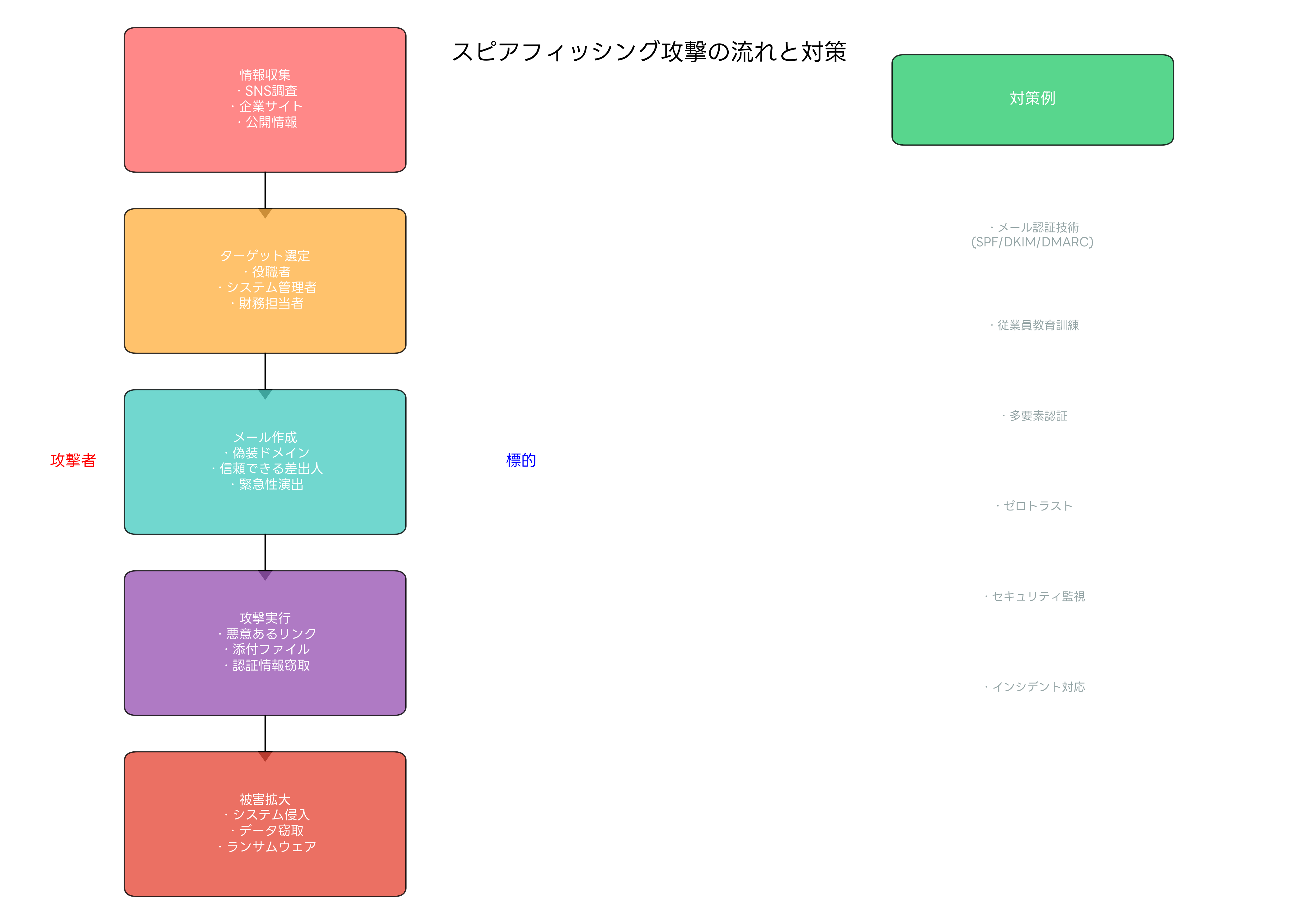

スピアフィッシング攻撃は、通常、段階的なプロセスを経て実行されます。最初の段階では、攻撃者は標的となる組織や個人について徹底的な情報収集を行います。この段階では、公開されている情報源を活用した合法的な調査活動が中心となります。企業のWebサイト、従業員のLinkedInプロファイル、SNSの投稿、業界のイベント情報、プレスリリース、求人情報などから、組織構造、業務内容、主要人物、取引先、使用している技術などの詳細な情報が収集されます。

次の段階では、収集した情報を基に攻撃の標的となる具体的な人物が選定されます。一般的には、高い権限を持つ役職者、システム管理者、財務担当者、人事担当者などが標的となることが多いです。これらの人物は、企業の重要な情報やシステムへのアクセス権限を持っているため、攻撃者にとって価値の高い標的となります。

攻撃メールの作成段階では、標的となる人物の特性に合わせて高度にパーソナライズされたメール内容が作成されます。メールの差出人は、標的が信頼する可能性の高い人物や組織を装います。例えば、上司、同僚、取引先、政府機関、金融機関、IT企業などです。メールの件名や本文は、標的の業務に関連する内容や、緊急性を演出する内容が用いられることが多いです。

攻撃の実行段階では、作成されたメールが標的に送信されます。メールには通常、悪意のあるWebサイトへのリンクや、マルウェアが仕込まれた添付ファイルが含まれています。リンクをクリックした場合、偽装されたログインページに誘導され、認証情報の入力を求められます。添付ファイルを開いた場合、マルウェアがシステムに感染し、攻撃者がシステムへの侵入を果たします。

攻撃が成功した場合、攻撃者は獲得した認証情報やシステムアクセス権限を利用して、さらなる攻撃を展開します。機密情報の窃取、システムの破壊、ランサムウェアの展開、他のシステムへの侵入など、様々な被害が発生する可能性があります。このような攻撃の連鎖により、初期の小さな侵入が組織全体に及ぶ大規模な被害へと拡大することがあります。

業界別の標的傾向と被害事例

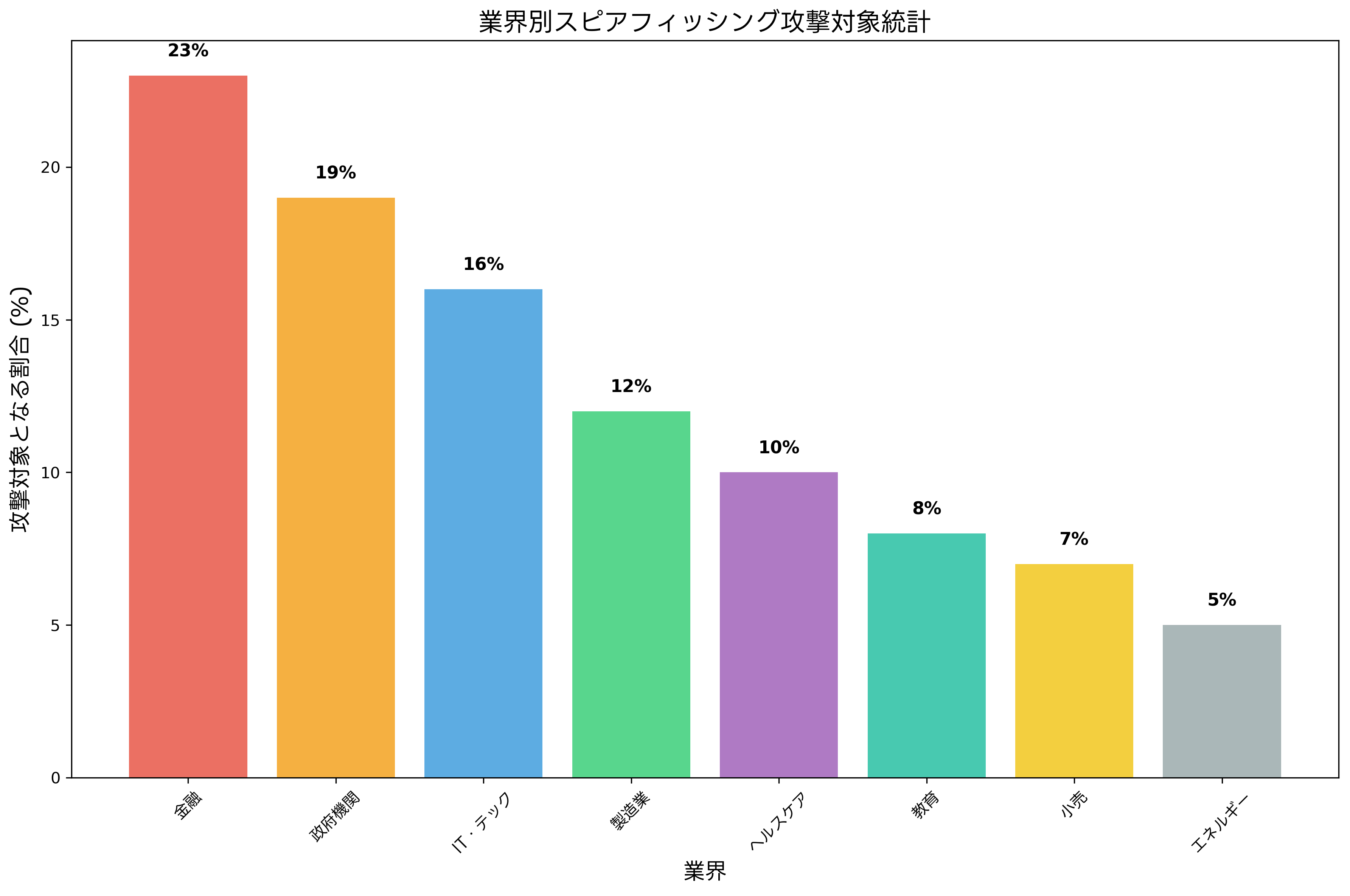

スピアフィッシング攻撃の標的となる業界には明確な傾向があります。最も標的となりやすいのは金融業界で、銀行、証券会社、保険会社などが頻繁に攻撃を受けています。これは、金融機関が扱う顧客の個人情報や金融データが非常に高い価値を持つためです。攻撃者は、金融機関向けセキュリティソリューションの導入が進んでいることを認識しながらも、人的要素を狙った攻撃により突破を図っています。

政府機関も重要な標的となっています。国家機密、政策情報、国民の個人情報などが攻撃者にとって高い価値を持つためです。特に、外国政府や組織犯罪グループによる国家レベルのスピアフィッシング攻撃が報告されており、国家安全保障の観点からも深刻な脅威となっています。政府機関では、高度なセキュリティ監視システムの導入により対策を強化していますが、攻撃の高度化に対応するため継続的な改善が必要です。

IT・テクノロジー業界では、知的財産、ソースコード、顧客データなどが標的となります。特に、クラウドサービスプロバイダーやソフトウェア開発企業は、多くの顧客企業のデータを預かっているため、攻撃者にとって魅力的な標的となっています。これらの企業では、統合セキュリティ管理プラットフォームを導入し、多層的なセキュリティ対策を実装しています。

製造業においても、設計図面、製造技術、顧客情報などを狙った攻撃が増加しています。特に、先端技術を持つ企業や防衛関連企業は、産業スパイ活動の一環としてスピアフィッシング攻撃を受けることがあります。製造業では、産業制御システム向けセキュリティソリューションの導入により、生産システムを含めた包括的なセキュリティ対策を実施しています。

ヘルスケア業界では、患者の個人情報や医療データが標的となります。これらの情報は、個人情報の悪用やアイデンティティ詐欺に利用される可能性があり、高い価値を持っています。医療機関では、医療機関向けセキュリティソリューションを導入し、患者情報の保護を強化しています。

技術的な攻撃手法と進化

現代のスピアフィッシング攻撃では、多様な技術的手法が組み合わせて使用されています。メールスプーフィングは最も基本的な手法の一つで、SPF、DKIM、DMARCなどのメール認証技術が普及しているにも関わらず、攻撃者はこれらの対策を回避する新たな手法を開発しています。例えば、正規のメールサービスを悪用してメールを送信したり、類似ドメインを使用してタイポスクワッティング攻撃を実行したりする手法が用いられています。

URLショートニングサービスの悪用も一般的な手法です。攻撃者は、bit.lyやtinyurlなどのサービスを使用して悪意のあるURLを短縮し、受信者が実際のリンク先を確認できないようにします。この手法により、従来のURLフィルタリング技術による検知を回避することができます。対策として、URLセキュリティ分析ツールの導入により、短縮URLの実際のリンク先を分析し、悪意のあるサイトへのアクセスを防ぐことが重要です。

ソーシャルメディアプラットフォームの情報を活用した攻撃も増加しています。攻撃者は、LinkedIn、Facebook、Twitter、InstagramなどのSNSから標的となる人物の詳細な情報を収集し、その情報を基に高度にパーソナライズされたメールを作成します。例えば、標的が最近参加したイベントや、投稿した写真の内容を参照してメールの内容を作成することで、受信者の信頼を獲得しやすくなります。

AI技術の悪用も新たな脅威として注目されています。自然言語処理技術を使用して、より自然で説得力のあるメール文面を自動生成する攻撃や、ディープフェイク技術を使用して音声や動画を偽造し、より巧妙な社会工学攻撃を実行するケースが報告されています。このような AI を活用した攻撃に対抗するため、AI ベースのセキュリティソリューションの導入により、攻撃の検知と防御を強化することが重要です。

検知と防御技術

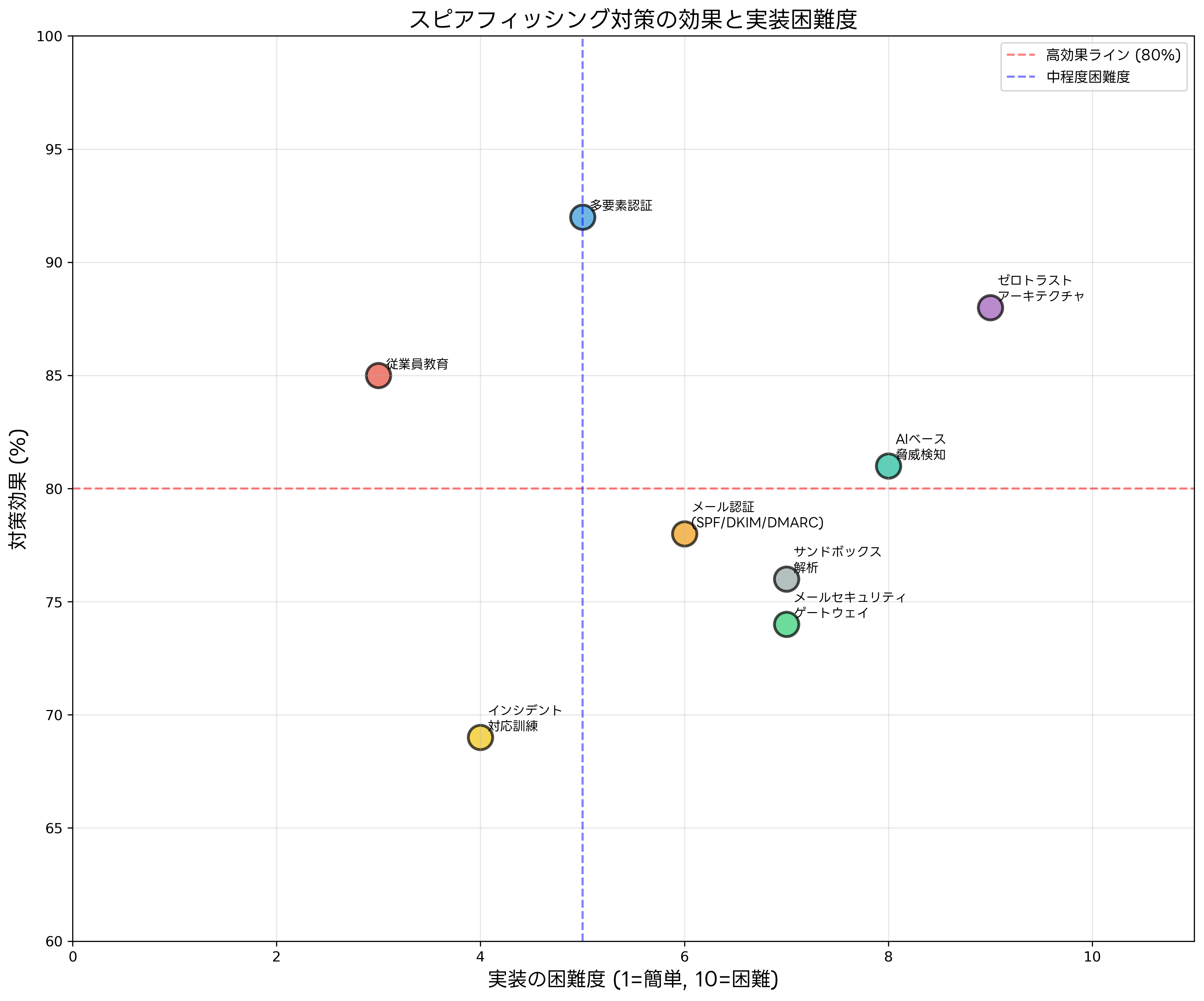

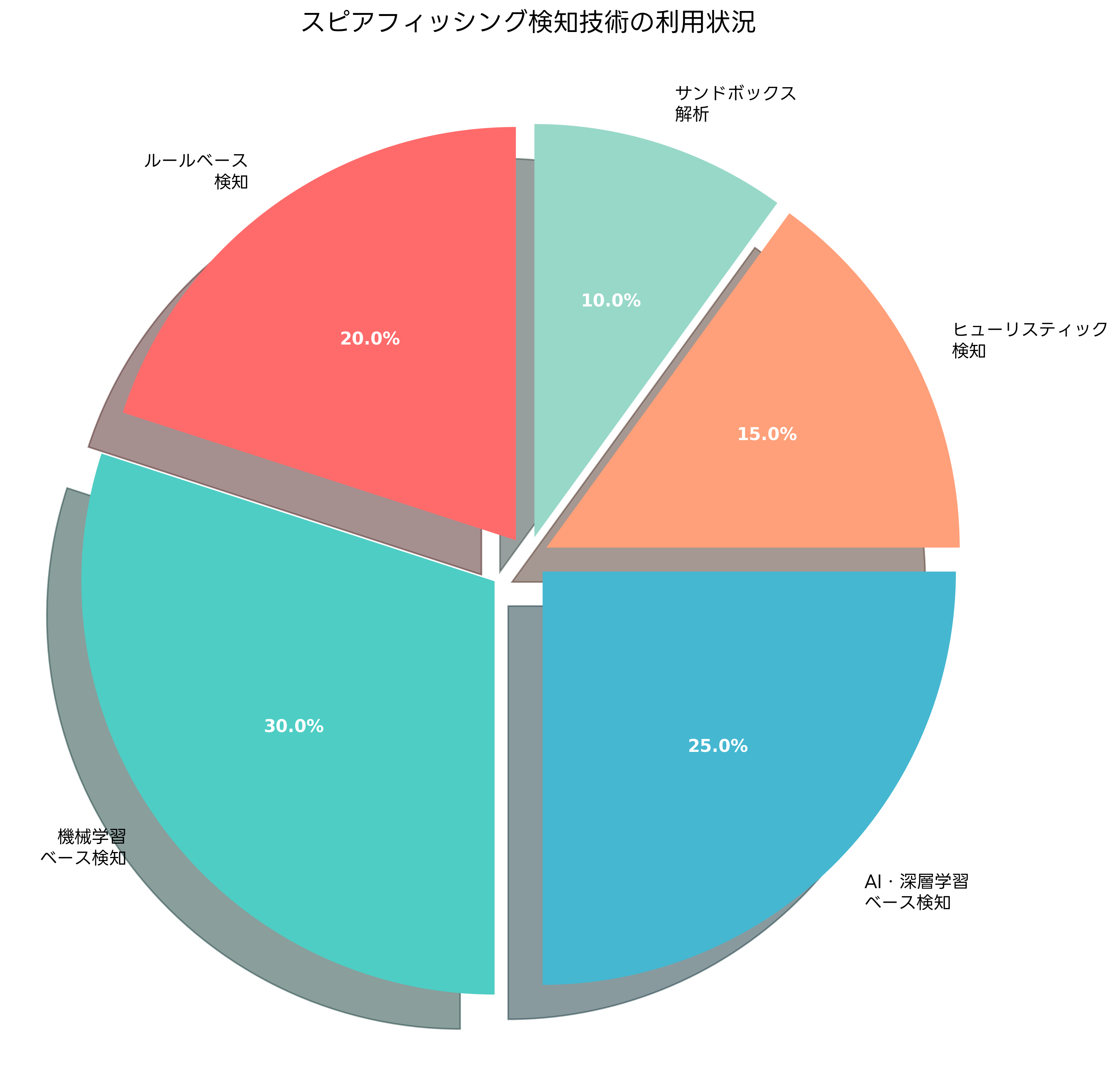

スピアフィッシング攻撃の検知には、従来のシグネチャベースの検知手法では限界があります。攻撃メールが高度にカスタマイズされており、既知の攻撃パターンとは異なる特徴を持つためです。そのため、現代のスピアフィッシング対策では、機械学習やAI技術を活用した行動分析ベースの検知手法が重要な役割を果たしています。

メール内容の意味解析技術により、メールの文脈や意図を分析し、不審な要求や異常な内容を検知することが可能です。例えば、緊急性を過度に強調する表現、金銭的な取引を要求する内容、機密情報の提供を求める内容などを自動的に識別し、アラートを発出します。このような技術を提供するコンテンツ解析セキュリティツールの導入により、高度な検知が可能になります。

送信者の認証とレピュテーション分析も重要な検知手法です。SPF、DKIM、DMARCなどのメール認証技術に加えて、送信者のIPアドレス、ドメインの履歴、過去の送信パターンなどを分析し、不審な送信者を識別します。また、メールレピュテーション管理システムにより、既知の悪意のある送信者からのメールをブロックすることができます。

リンクとURLの分析技術により、メールに含まれるリンクの安全性を評価します。動的URLスキャニング、サンドボックス解析、機械学習ベースのURL分類などの技術を組み合わせて、悪意のあるWebサイトへのリンクを検知します。URLスキャニングサービスを利用することで、リアルタイムでのURL安全性評価が可能になります。

添付ファイルの分析では、静的解析と動的解析を組み合わせた包括的な分析が行われます。ファイルの構造解析、既知のマルウェアシグネチャとの比較、サンドボックス環境での実行分析などにより、悪意のあるファイルを検知します。ファイル解析サンドボックスの導入により、未知のマルウェアの検知も可能になります。

従業員教育と意識向上

技術的な対策と並んで、従業員の教育と意識向上はスピアフィッシング対策の要となります。攻撃者が人的要素を狙った攻撃を行うため、従業員一人一人がセキュリティの最前線に立っているという認識を持つことが重要です。効果的な教育プログラムには、理論的な知識の提供だけでなく、実践的な訓練や模擬攻撃による体験学習が含まれます。

セキュリティ意識向上のための教育プログラムでは、スピアフィッシングの具体的な手法、最新の攻撃トレンド、実際の被害事例などを紹介し、従業員がリスクを具体的に理解できるようにします。また、セキュリティ教育eラーニングプラットフォームを活用することで、継続的で効果的な教育を実施できます。

模擬フィッシング攻撃の実施は、従業員の実際の反応を測定し、教育効果を評価する重要な手法です。組織内で安全な環境において偽装メールを送信し、従業員の反応を分析します。この結果を基に、個別の追加教育や組織全体の教育プログラムの改善を行います。フィッシングシミュレーションツールを使用することで、効果的な模擬攻撃を実施できます。

インシデント報告制度の確立も重要です。従業員が不審なメールを受信した場合に、迅速かつ容易に報告できる仕組みを構築します。報告を受けた場合は、速やかに分析を行い、必要に応じて組織全体への警告を発出します。また、報告を行った従業員に対しては感謝の意を示し、積極的な報告を奨励する文化を育成します。

継続的なコミュニケーションにより、セキュリティ意識を維持向上させます。定期的なニュースレター、セキュリティアラート、ベストプラクティスの共有などを通じて、従業員の意識を常に高い状態に保ちます。社内コミュニケーションツールを活用して、効果的な情報共有を実現できます。

組織的な対策とガバナンス

スピアフィッシング対策を効果的に実施するためには、組織全体でのガバナンス体制の構築が必要です。セキュリティポリシーの策定、責任体制の明確化、インシデント対応手順の確立などが重要な要素となります。特に、経営層のリーダーシップとコミットメントは、組織全体のセキュリティ文化の醸成に不可欠です。

セキュリティポリシーには、メールの取り扱いに関する具体的なガイドライン、疑わしいメールの識別方法、インシデント発生時の対応手順などを明記します。また、これらのポリシーは定期的に見直しを行い、最新の脅威に対応できるよう更新します。ポリシー管理システムを導入することで、効率的なポリシーの管理と配布が可能になります。

セキュリティインシデント対応チーム(CSIRT)の設置により、スピアフィッシング攻撃が発生した場合の迅速な対応を可能にします。チームには、IT部門、法務部門、広報部門、経営陣などの代表者を含め、多角的な視点から対応を行います。また、外部の専門機関との連携体制も構築し、高度な攻撃に対しても適切な対応ができるよう準備します。

リスク評価とマネジメントプロセスの確立により、組織固有のリスクを特定し、適切な対策を実施します。定期的なリスクアセスメントを実施し、脅威の変化に応じて対策を調整します。リスク管理プラットフォームを活用することで、体系的なリスク管理が可能になります。

サプライチェーンセキュリティの観点から、取引先や業務委託先のセキュリティ対策についても確認と管理を行います。スピアフィッシング攻撃は、しばしば取引先を装って実行されるため、サプライチェーン全体でのセキュリティレベル向上が重要です。

応用情報技術者試験での出題傾向

応用情報技術者試験において、スピアフィッシングに関する問題は情報セキュリティ分野で頻繁に出題されています。試験では、スピアフィッシングの定義、一般的なフィッシングとの違い、具体的な攻撃手法、効果的な対策などが問われます。特に、実際のビジネス環境での適用を想定した実践的な問題が多く出題される傾向があります。

午前問題では、スピアフィッシングの基本的な概念や特徴に関する選択問題が出題されます。例えば、「スピアフィッシングの説明として最も適切なものはどれか」といった定義問題や、「スピアフィッシング対策として有効な手法はどれか」といった対策問題が典型的です。これらの問題に対応するため、応用情報技術者試験対策書での学習が効果的です。

午後問題では、より実践的なケーススタディ形式での出題が多く見られます。企業における具体的なスピアフィッシング攻撃のシナリオが提示され、適切な対策の選択、インシデント対応手順の策定、セキュリティポリシーの改善などが問われます。このような問題に対応するためには、実務経験や事例研究による知識の深化が重要です。

試験対策としては、最新のスピアフィッシング攻撃事例や対策技術について継続的に学習することが重要です。情報セキュリティ専門書やサイバーセキュリティ技術書を活用して、理論と実践の両面から理解を深めることが推奨されます。

新技術と将来の展望

スピアフィッシング攻撃と対策技術は、継続的に進化を続けています。攻撃者は新しい技術や手法を取り入れて攻撃の高度化を図る一方、防御側も AI、機械学習、ブロックチェーンなどの先端技術を活用した対策を開発しています。この技術的な軍拡競争は今後も続くと予想され、継続的な技術革新と対策の改善が必要です。

人工知能技術の発展により、攻撃の自動化と大規模化が進む可能性があります。AI を使用したメール文面の自動生成、標的選定の最適化、攻撃タイミングの調整などにより、従来よりも効率的で効果的な攻撃が可能になります。一方、防御側でも AI を活用した高度な検知システムの開発が進んでおり、次世代AIセキュリティソリューションの導入により、より精密な脅威検知が可能になると期待されています。

ゼロトラストアーキテクチャの普及により、従来の境界防御中心のセキュリティモデルから、すべてのアクセスを検証する新しいセキュリティモデルへの移行が進んでいます。この変化により、スピアフィッシング攻撃が成功した場合でも、被害の拡大を最小限に抑えることが可能になります。ゼロトラストソリューションの導入により、包括的なセキュリティ対策を実現できます。

クラウドセキュリティの進化により、従来オンプレミスで実装していたセキュリティ機能をクラウド上で提供するSaaS型のセキュリティサービスが普及しています。これにより、中小企業でも大企業レベルのセキュリティ対策を導入することが可能になり、スピアフィッシング対策の底上げが期待されます。

まとめ

スピアフィッシングは、現代の企業や組織にとって最も深刻なサイバーセキュリティ脅威の一つです。攻撃の高度化と巧妙化により、従来のセキュリティ対策では対応が困難になっており、技術的対策と人的対策を組み合わせた包括的なアプローチが必要です。応用情報技術者試験においても重要なトピックであり、理論的理解と実践的対応能力の両方が求められます。

効果的なスピアフィッシング対策には、最新の検知技術の導入、従業員教育の継続的実施、組織的なガバナンス体制の構築、インシデント対応能力の向上などが必要です。また、攻撃手法の進化に対応するため、継続的な学習と対策の改善が重要です。

組織は、スピアフィッシング攻撃を完全に防ぐことは困難であるという前提のもと、攻撃を受けた場合の被害を最小限に抑え、迅速な復旧を可能にする総合的なセキュリティ戦略を構築する必要があります。技術の進歩とともに新しい対策手法も登場しており、これらを積極的に活用して組織のセキュリティレベルを向上させることが求められています。