SQLインジェクションは、Webアプリケーションにおける最も深刻なセキュリティ脆弱性の一つです。この攻撃手法は、悪意のあるSQL文をアプリケーションに注入することで、データベースへの不正アクセスを可能にします。応用情報技術者試験においても頻繁に出題される重要なトピックであり、現代のWebアプリケーション開発者にとって必須の知識となっています。

SQLインジェクション攻撃は、アプリケーションがユーザー入力を適切に検証せずにデータベースクエリに直接組み込む際に発生します。攻撃者は、入力フィールドに悪意のあるSQL文を注入することで、データベースの機密情報を窃取したり、データを改ざんしたり、場合によってはシステム全体を制御することも可能になります。この脅威の深刻さから、OWASP Top 10では常に上位にランクインしており、企業のセキュリティ対策において最優先で取り組むべき課題とされています。

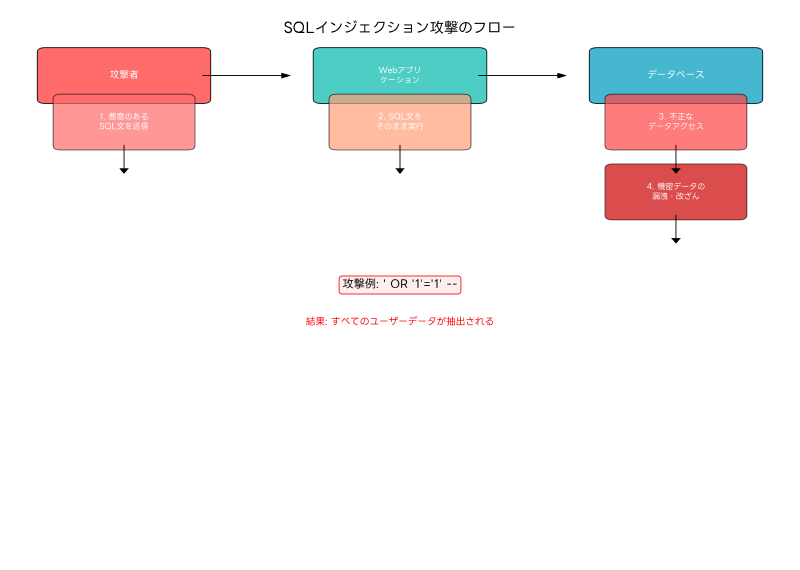

SQLインジェクションの基本的な仕組み

SQLインジェクションが成功する根本的な原因は、アプリケーションがユーザー入力を信頼し、SQL文の構築において適切な検証や無害化処理を行わないことにあります。通常、Webアプリケーションはユーザーからの入力を受け取り、それをSQL文に組み込んでデータベースに送信します。しかし、この過程で入力値が適切にエスケープされていない場合、攻撃者は意図しないSQL文を実行させることができます。

例えば、ログイン画面において、ユーザー名とパスワードを検証するための一般的なSQL文は以下のようになります:

SELECT * FROM users WHERE username = 'admin' AND password = 'password123'

しかし、攻撃者がユーザー名フィールドに「admin’ OR ‘1’=‘1’ –」と入力した場合、実際に実行されるSQL文は以下のようになります:

SELECT * FROM users WHERE username = 'admin' OR '1'='1' --' AND password = 'password123'

この場合、「‘1’=‘1’」は常に真となるため、パスワードの検証をバイパスして不正ログインが成功してしまいます。「–」はSQLにおけるコメント記号であり、それ以降の文字列は無視されるため、パスワード検証部分が無効化されます。

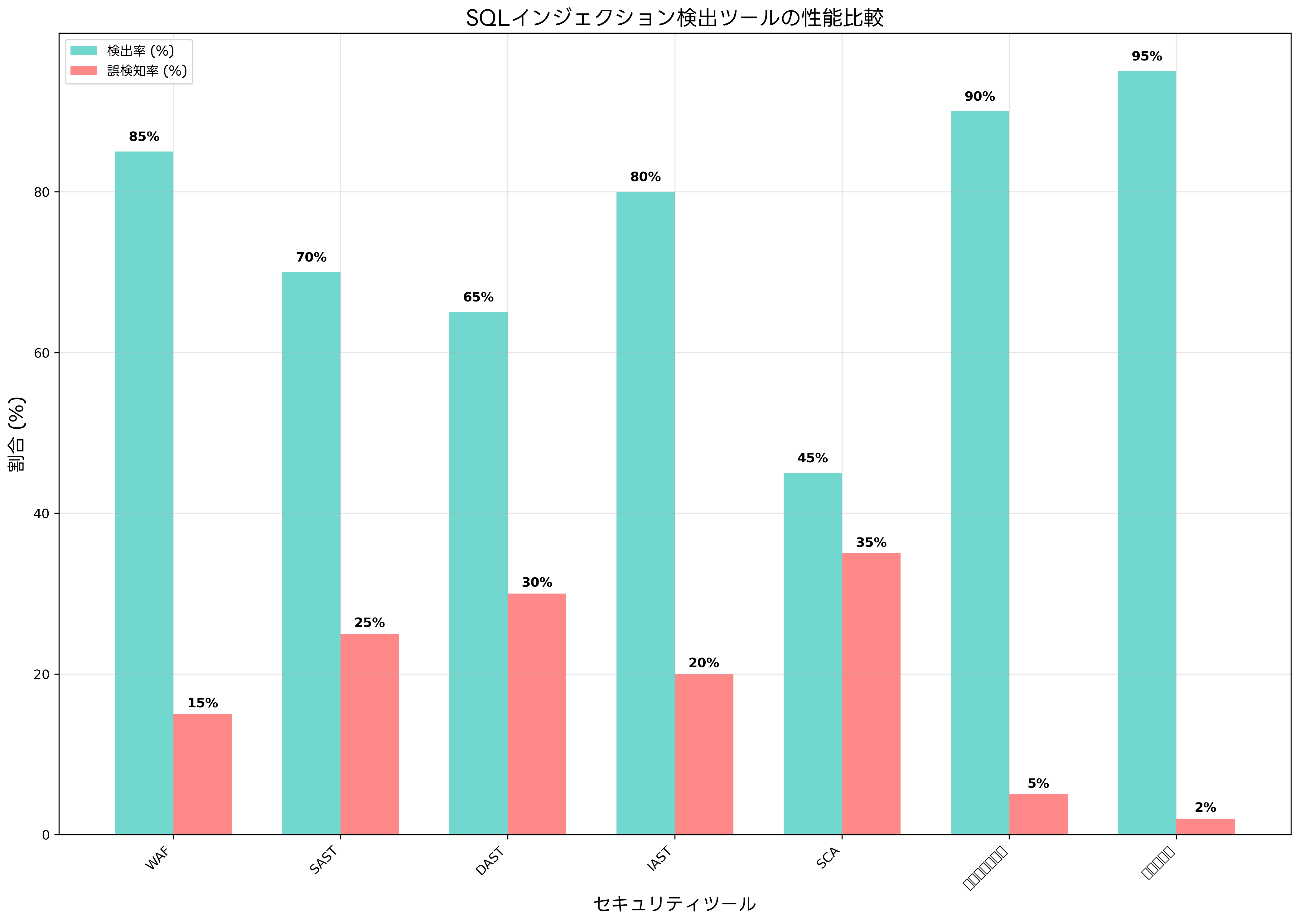

現代の開発現場では、このような脆弱性を防ぐためにSQLインジェクション対策ツールの導入が不可欠となっています。特に、静的解析ツールや動的解析ツールを組み合わせることで、開発段階から脆弱性を検出し、対策を講じることが重要です。

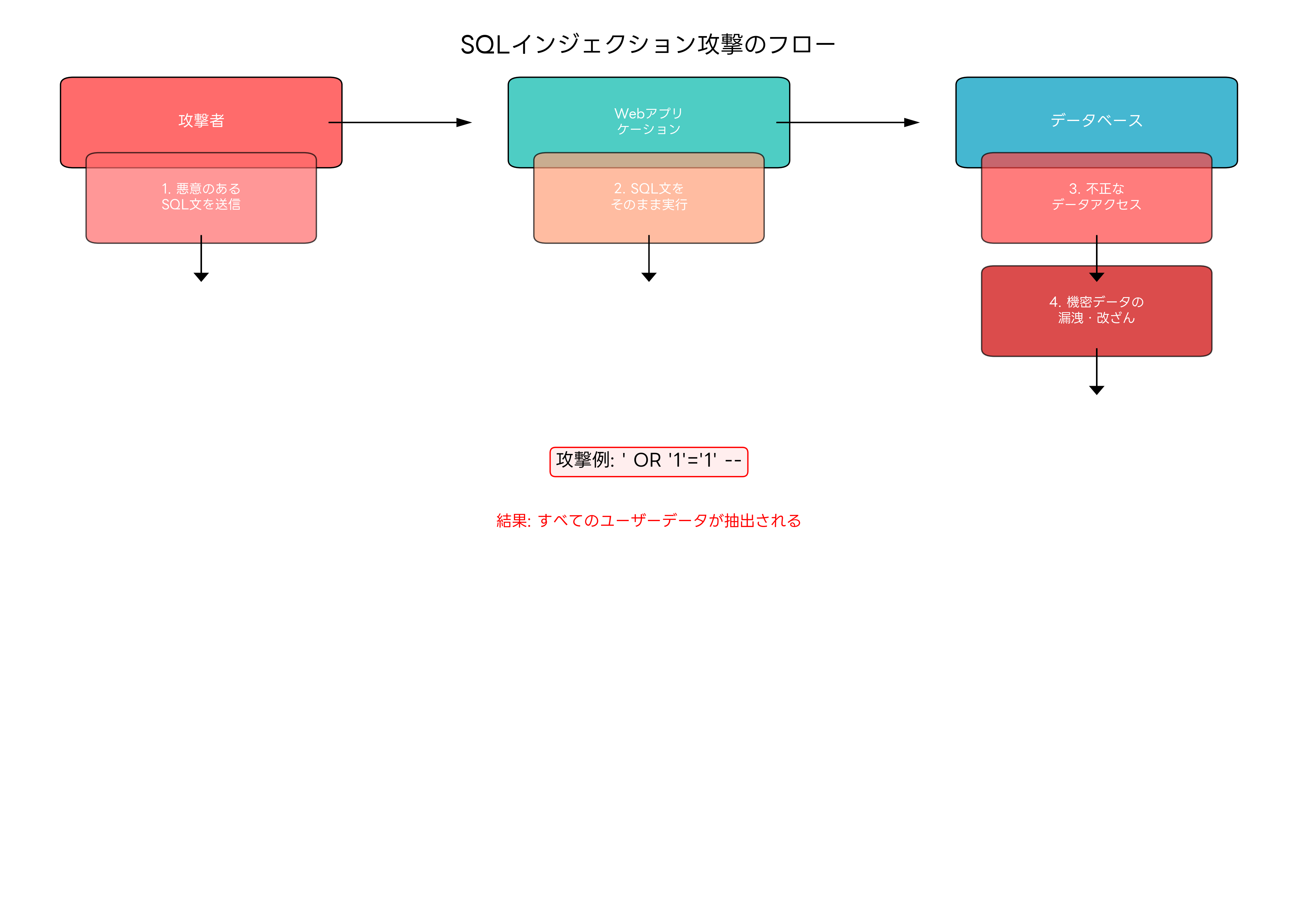

SQLインジェクションの種類と攻撃手法

SQLインジェクション攻撃には、その手法や目的に応じて複数の種類が存在します。それぞれの攻撃手法を理解することは、効果的な対策を講じるために不可欠です。

Union-based SQLインジェクションは最も一般的な攻撃手法の一つで、UNION演算子を使用して複数のテーブルからデータを取得します。攻撃者は、元のクエリに追加のSELECT文を結合させることで、本来アクセスできないテーブルの情報を取得できます。例えば、商品検索フォームに「’ UNION SELECT username, password FROM users –」と入力することで、ユーザーテーブルの情報を窃取できます。

Boolean-based Blind SQLインジェクションは、アプリケーションが詳細なエラー情報を返さない場合に使用される手法です。攻撃者は、真偽値を返すSQL文を構築し、アプリケーションの応答の違いからデータベースの構造や内容を推測します。この手法は時間がかかりますが、より隠密性が高く、検出が困難な特徴があります。

Time-based Blind SQLインジェクションでは、SQL文に時間遅延を発生させる関数(SLEEP、WAITFOR DELAYなど)を注入し、応答時間の違いから情報を抽出します。この手法は、アプリケーションが一切のエラー情報や結果の違いを表示しない場合でも有効です。

Error-based SQLインジェクションは、データベースのエラーメッセージから情報を取得する手法です。意図的にエラーを発生させ、エラーメッセージに含まれるデータベースの構造情報やデータを利用します。

これらの攻撃手法を検出し防御するために、多くの企業ではWebアプリケーションファイアウォール(WAF)を導入しています。WAFは、HTTPトラフィックを監視し、悪意のあるペイロードを検出してブロックする役割を果たします。

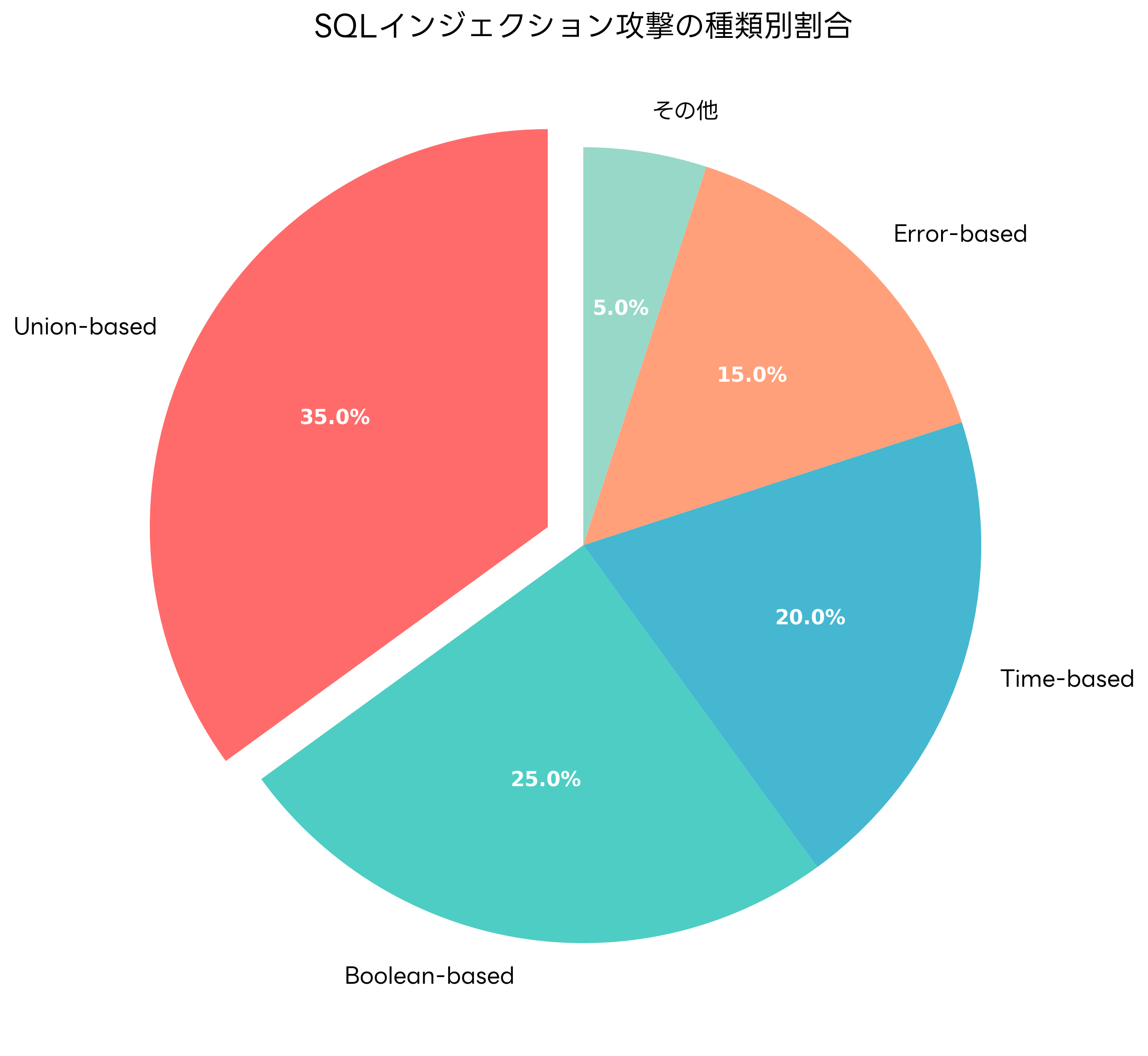

Webアプリケーション脆弱性における位置づけ

SQLインジェクションは、Webアプリケーションの脆弱性の中でも特に深刻度が高い脅威として位置づけられています。CVSS(Common Vulnerability Scoring System)スコアでは、多くの場合9.0以上の高スコアが付与されており、Critical レベルの脆弱性として分類されます。

この高い深刻度の理由は、SQLインジェクション攻撃が成功した場合の影響の大きさにあります。攻撃者は、データベース内の全ての情報にアクセスできる可能性があり、機密情報の窃取、データの改ざんや削除、さらには管理者権限の取得まで可能になります。特に、個人情報や金融情報を扱うシステムでは、一つのSQLインジェクション脆弱性が企業の存続に関わる重大な事故につながる可能性があります。

実際の被害事例を見ると、SQLインジェクション攻撃による情報漏洩は年々増加しており、企業の信頼失墜や法的責任、経済的損失などの深刻な結果をもたらしています。このような状況を受けて、多くの企業ではセキュリティ監査ツールを導入し、定期的な脆弱性診断を実施しています。

また、開発チームではセキュアコーディングガイドラインに従った開発を行い、コードレビューやペネトレーションテストを通じて脆弱性の早期発見と修正に取り組んでいます。

効果的な対策手法とその実装

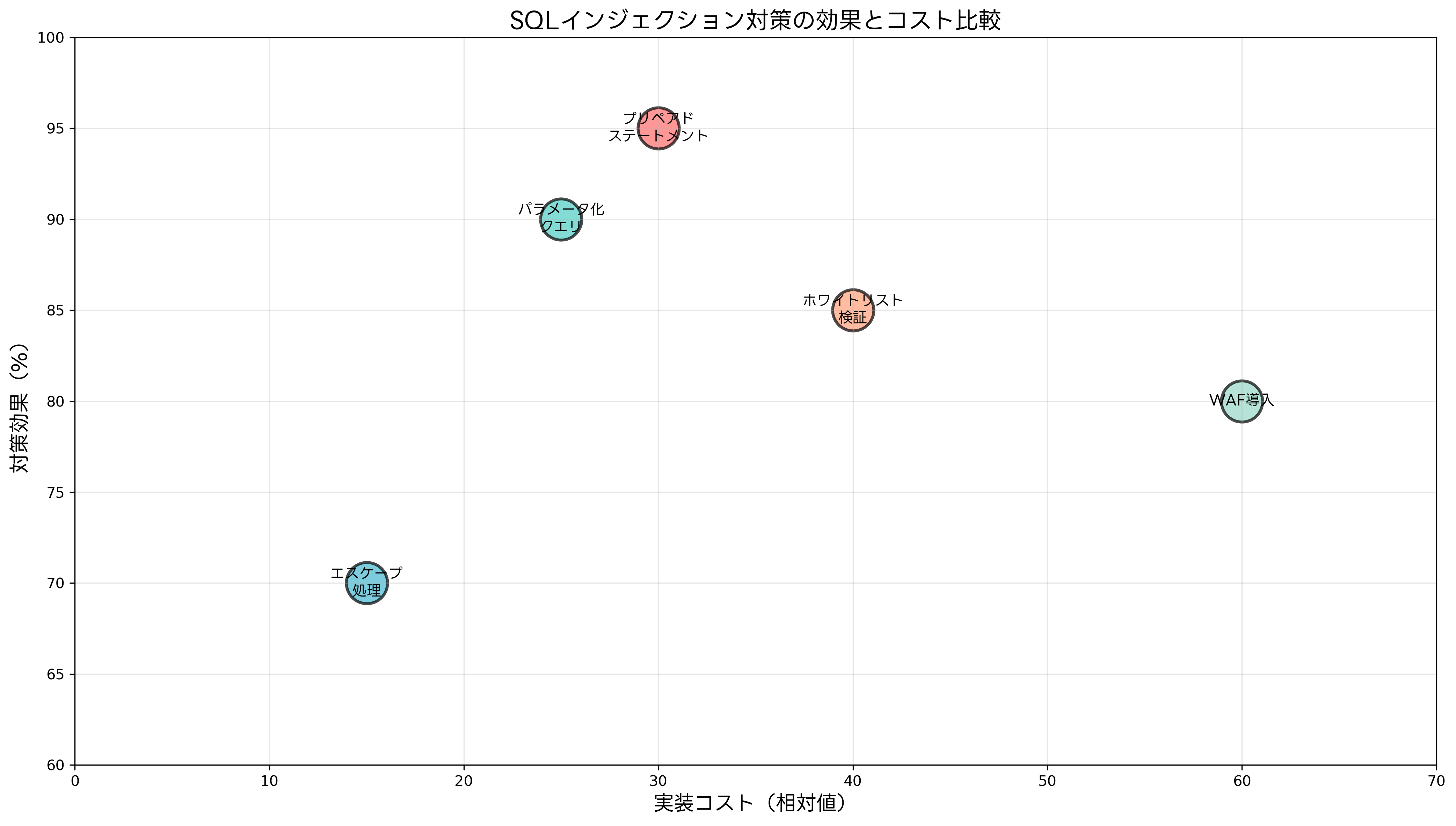

SQLインジェクション攻撃を防ぐためには、複数の対策を組み合わせた多層防御のアプローチが重要です。最も効果的な対策は、プリペアドステートメント(パラメータ化クエリ)の使用です。

プリペアドステートメントは、SQL文の構造を事前に定義し、ユーザー入力をパラメータとして分離する仕組みです。これにより、ユーザー入力がSQL文の構造を変更することを防ぎます。例えば、Javaの場合:

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement stmt = connection.prepareStatement(sql);

stmt.setString(1, username);

stmt.setString(2, password);

ResultSet rs = stmt.executeQuery();

この方法では、ユーザー入力がパラメータとして扱われるため、SQL文の構造が変更されることはありません。

パラメータ化クエリも同様の効果を持つ対策です。.NET FrameworkのEntity FrameworkやPHPのPDOなど、多くのプログラミング環境でパラメータ化クエリがサポートされています。開発者は、これらの機能を活用するためにプログラミング言語別のセキュリティ実装ガイドを参考にすることが推奨されます。

入力値検証(バリデーション)は、プリペアドステートメントと組み合わせて使用することで、より強固な防御を実現できます。ホワイトリスト方式による入力検証では、許可された文字や形式のみを受け入れ、それ以外はすべて拒否します。正規表現や型チェックを使用して、入力値が期待される形式に合致することを確認します。

エスケープ処理は、特殊文字を無害化する手法です。しかし、この方法は実装が複雑で、漏れが発生しやすいため、プリペアドステートメントが使用できない場合の補完的な対策として位置づけられます。

最小権限の原則も重要な対策の一つです。データベースユーザーには、アプリケーションの動作に必要最小限の権限のみを付与します。例えば、読み取り専用の機能には読み取り権限のみを付与し、管理機能以外では管理者権限を使用しません。

WAF(Webアプリケーションファイアウォール)の導入は、アプリケーションレベルでの防御を強化します。エンタープライズ級のWAFソリューションは、機械学習を活用した高度な攻撃検知機能を提供し、既知および未知の攻撃パターンに対応できます。

被害統計と業界動向

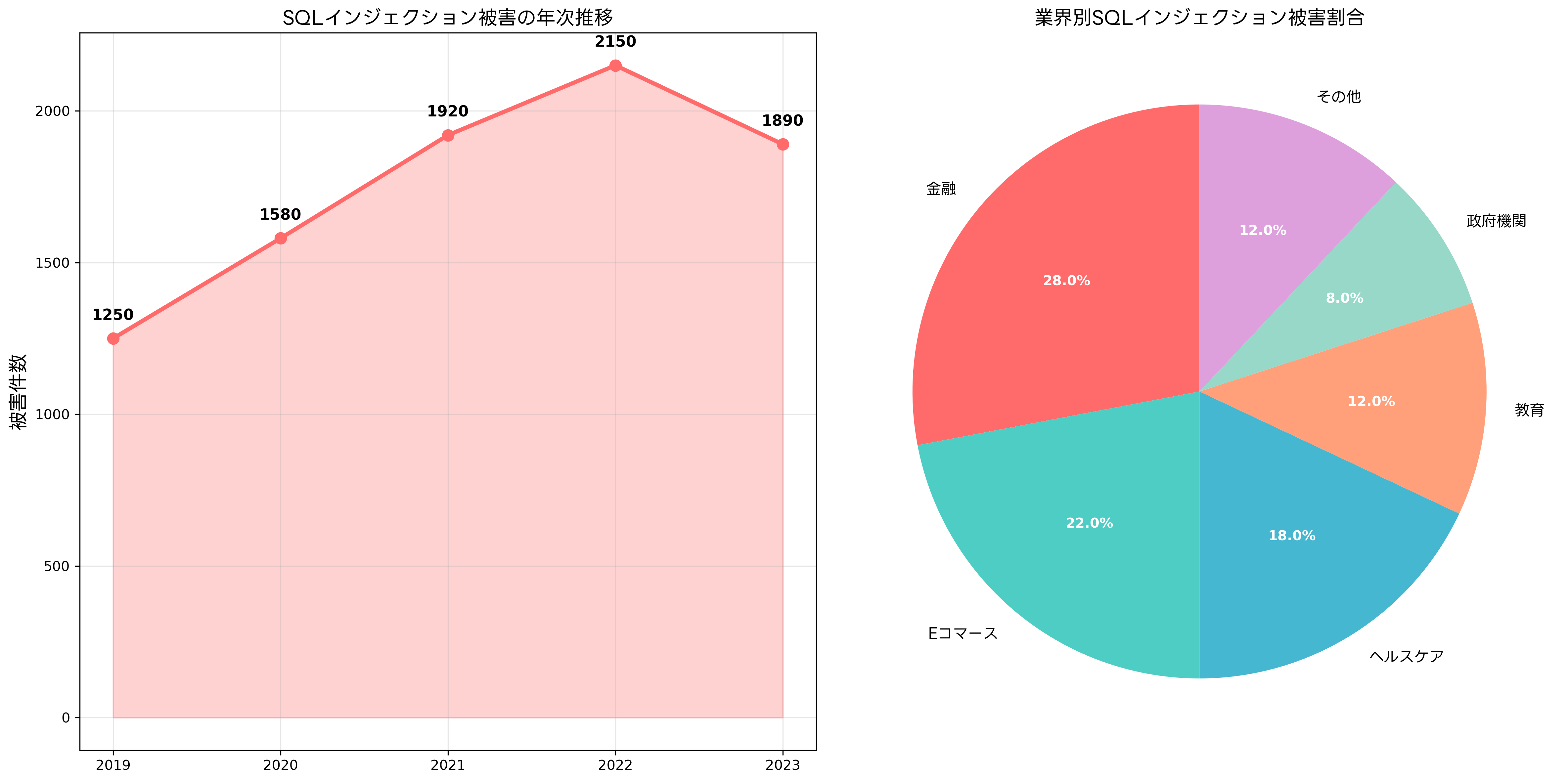

SQLインジェクション攻撃による被害は、年々増加傾向にあります。特に、新型コロナウイルスの影響でデジタル化が急速に進む中、セキュリティ対策が不十分なWebアプリケーションが増加し、攻撃の標的となっています。

業界別の被害状況を見ると、金融業界が最も多くの攻撃を受けています。これは、金融機関が取り扱う情報の価値が高く、攻撃者にとって魅力的な標的となるためです。金融機関では、金融業界向けセキュリティソリューションを導入し、多重のセキュリティ対策を実装しています。

Eコマース業界も高い被害率を示しています。オンラインショッピングサイトでは、顧客の個人情報やクレジットカード情報が狙われるため、PCI DSS準拠のセキュリティツールの導入が必須となっています。

ヘルスケア業界では、患者の医療情報という極めて機密性の高い情報が標的となります。HIPAA(Health Insurance Portability and Accountability Act)などの法規制に対応するため、ヘルスケア業界専用のセキュリティソリューションの需要が高まっています。

教育機関においても、学生の個人情報や成績情報などが攻撃の対象となっており、限られた予算の中でセキュリティ対策を実装する必要があります。多くの教育機関では、教育機関向けセキュリティパッケージを活用して、コストパフォーマンスの高いセキュリティ対策を実現しています。

セキュリティツールの効果測定と選択指針

SQLインジェクション対策において、適切なセキュリティツールの選択は極めて重要です。各ツールには特徴があり、組織の要件や予算に応じて最適な組み合わせを選択する必要があります。

SAST(Static Application Security Testing)ツールは、ソースコードを静的に解析してSQL インジェクション脆弱性を検出します。開発の早い段階で脆弱性を発見できるため、修正コストを抑えることができます。しかし、誤検知率が高い傾向があるため、高精度なSASTツールの選択が重要です。

DAST(Dynamic Application Security Testing)ツールは、実行中のアプリケーションに対して実際の攻撃を模擬して脆弱性を検出します。実環境での動作を確認できるため、実用的な脆弱性を発見できますが、網羅性に課題があります。

IAST(Interactive Application Security Testing)は、SASTとDASTの利点を組み合わせた新しいアプローチです。アプリケーションの実行時にコードの実行パスを監視し、より精度の高い脆弱性検出を実現します。

SCA(Software Composition Analysis)ツールは、オープンソースライブラリの脆弱性を検出します。現代のWebアプリケーション開発では多くのオープンソースコンポーネントが使用されているため、包括的なSCAツールの導入が不可欠です。

手動でのコードレビューとペネトレーションテストは、自動化ツールでは検出できない複雑な脆弱性を発見できます。経験豊富なセキュリティエンジニアによる専門的なセキュリティコンサルティングサービスを活用することで、総合的なセキュリティ評価を実施できます。

これらのツールを効果的に活用するためには、DevSecOps(Development, Security, Operations)の考え方を取り入れ、開発プロセス全体にセキュリティを組み込むことが重要です。DevSecOps実装ガイドを参考に、継続的なセキュリティテストとモニタリングを実現することで、SQLインジェクション脆弱性の早期発見と迅速な対応が可能になります。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験におけるSQLインジェクションの出題は、年々増加傾向にあります。午前問題では、SQLインジェクションの基本的な仕組み、攻撃手法の分類、対策技術の効果などが問われます。

典型的な出題パターンとしては、「次のSQL文において、SQLインジェクション攻撃を防ぐために最も適切な対策はどれか」といった選択問題があります。プリペアドステートメント、エスケープ処理、入力値検証、WAFなどの選択肢から正解を選ぶ問題が頻出します。

午後問題では、より実践的な場面でのSQLインジェクション対策が問われます。Webアプリケーションの設計・開発・運用の各段階での対策について、具体的なシナリオに基づいて解答する問題が多く見られます。

試験対策としては、理論的な知識の習得に加えて、実際のコードを使った演習が効果的です。応用情報技術者試験のセキュリティ分野対策書を活用し、SQLインジェクションに関する問題を重点的に学習することが推奨されます。

また、SQLインジェクション対策の実習環境を構築し、実際に脆弱なアプリケーションに対して攻撃を試行し、対策の効果を確認することで、理解を深めることができます。

最新の攻撃動向と対策技術の進歩

近年のSQLインジェクション攻撃は、より高度化・巧妙化しています。従来の単純な攻撃パターンに加えて、AI技術を活用した自動化攻撃ツールの登場により、大規模かつ効率的な攻撃が可能になっています。

NoSQL データベースに対するインジェクション攻撃も増加しており、MongoDB、CouchDB、Cassandraなどの非リレーショナルデータベースも攻撃の標的となっています。これらのデータベースに対しては、従来のSQL対策とは異なるアプローチが必要であり、NoSQLセキュリティ対策ツールの導入が重要になっています。

機械学習を活用した攻撃検知技術も急速に発達しています。AI搭載型WAFは、従来のシグネチャベースの検知では発見できない新しい攻撃パターンを検出し、リアルタイムで防御することが可能です。

クラウド環境でのSQLインジェクション対策も重要な課題となっています。AWS、Azure、Google Cloud Platformなどのクラウドサービスでは、クラウドネイティブなセキュリティソリューションを活用することで、スケーラブルで効果的な対策を実装できます。

API セキュリティも注目されている分野です。RESTful APIやGraphQL APIに対するSQLインジェクション攻撃が増加しており、API専用のセキュリティゲートウェイの導入が推奨されています。

組織的なセキュリティ対策とガバナンス

SQLインジェクション対策は、技術的な実装だけでなく、組織全体でのセキュリティガバナンスが重要です。経営層のコミットメント、セキュリティポリシーの策定、従業員教育、インシデント対応体制の構築などが必要です。

セキュリティポリシーにおいては、SQLインジェクション対策を明確に規定し、開発標準やコーディング規約に反映させることが重要です。セキュリティポリシー策定ガイドを参考に、組織の特性に合わせたポリシーを作成することが推奨されます。

開発者向けのセキュリティ教育では、SQLインジェクションの仕組みと対策について実践的な研修を実施します。開発者向けセキュリティ教育プログラムを活用し、継続的なスキル向上を図ることが重要です。

インシデント対応では、SQLインジェクション攻撃を検知した際の迅速な対応手順を整備します。インシデント対応マニュアルを作成し、定期的な訓練を実施することで、実際の攻撃に対する対応能力を向上させることができます。

また、サードパーティベンダーとの連携も重要です。外部開発会社や運用会社に対しても、同レベルのセキュリティ要求を課し、契約書にセキュリティ要件を明記することが必要です。

まとめ

SQLインジェクションは、Webアプリケーションセキュリティにおける最重要脅威の一つです。その攻撃手法は多様化・高度化しており、組織は継続的な対策の見直しと強化が必要です。プリペアドステートメントやパラメータ化クエリなどの基本的な対策から、AI技術を活用した高度な検知システムまで、多層防御のアプローチが重要です。

応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な応用能力の両方が求められます。技術的な対策だけでなく、組織的なガバナンスやプロセスの整備も含めた包括的なアプローチにより、SQLインジェクション攻撃から組織の情報資産を守ることができます。

セキュリティは継続的な取り組みが必要な分野です。新しい攻撃手法や対策技術の動向を常に把握し、組織のセキュリティレベルを向上させ続けることで、変化する脅威に対応できる強靭なシステムを構築することが可能になります。