現代のインターネット社会において、SSL(Secure Sockets Layer)およびTLS(Transport Layer Security)は、ウェブブラウジング、オンラインショッピング、電子メール、その他のデジタル通信を安全に保護する基盤技術として不可欠な存在となっています。応用情報技術者試験においても、これらの暗号化技術は重要な出題分野であり、情報セキュリティの理解において中核的な知識として位置づけられています。

SSL/TLSは、クライアントとサーバー間の通信を暗号化し、データの機密性、完全性、および真正性を保証するプロトコルです。これらの技術により、第三者による盗聴、改ざん、なりすましなどの脅威からデータを保護することができます。特に、個人情報や機密データを扱うウェブサイトでは、SSL/TLSの実装が法的要件となっている場合も多く、ビジネスの信頼性確保において重要な役割を果たしています。

SSL/TLSの歴史と発展

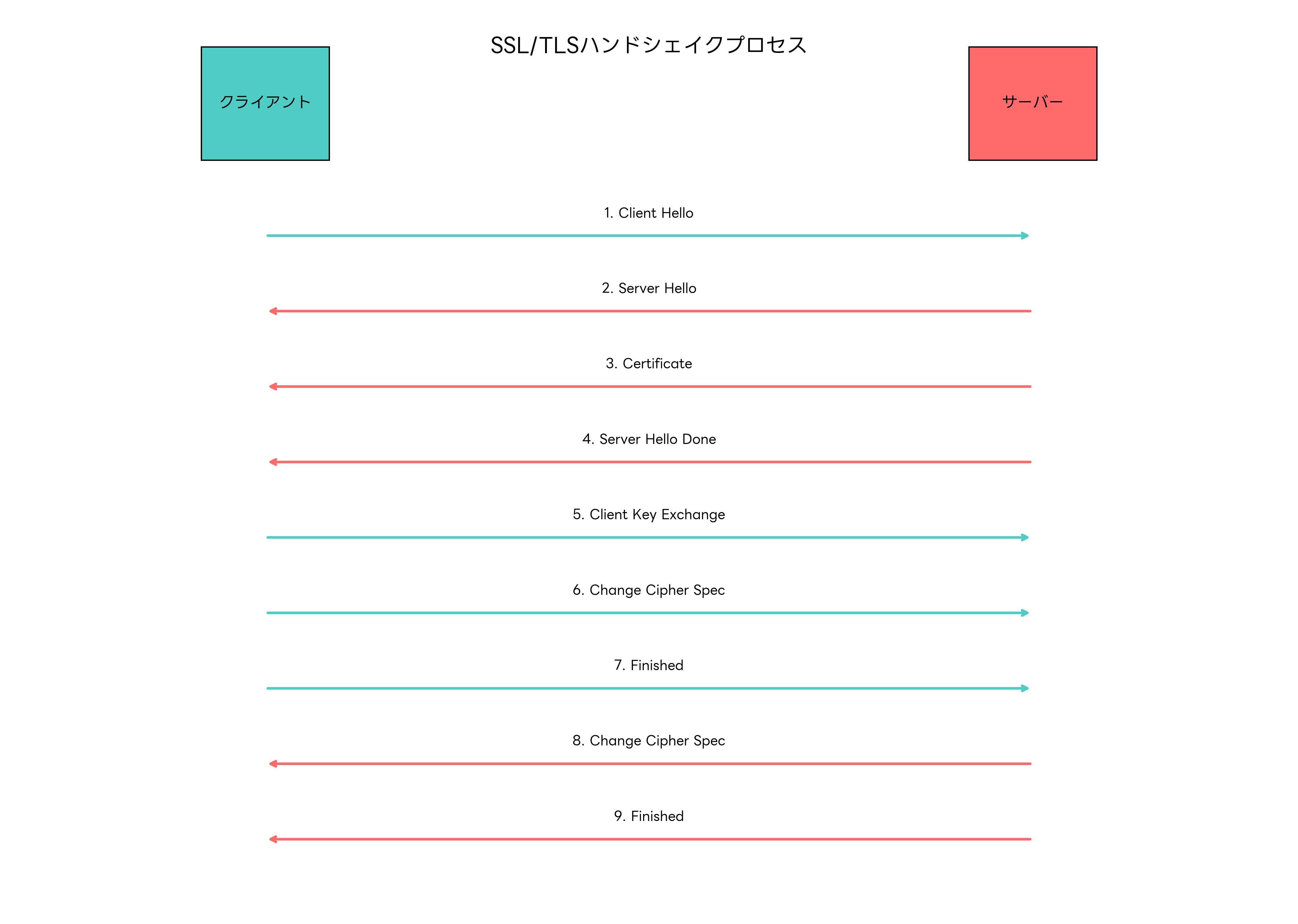

SSL/TLSプロトコルの歴史は、インターネット商用化の初期にさかのぼります。最初のSSL 1.0は1994年にNetscape Communications社によって開発されましたが、深刻なセキュリティ上の欠陥により公開されることはありませんでした。その後、SSL 2.0が1995年に公開されましたが、これも多くの脆弱性を抱えており、現在では完全に非推奨となっています。

SSL 3.0は1996年にリリースされ、前バージョンの問題点を大幅に改善しました。しかし、2014年に発見されたPOODLE攻撃により、SSL 3.0も使用すべきでないプロトコルとなりました。このような背景から、インターネット技術標準化機構(IETF)がSSLの後継として開発したのがTLSプロトコルです。

TLS 1.0は1999年にRFC 2246として標準化され、SSL 3.0の改良版として位置づけられました。その後、TLS 1.1(2006年)、TLS 1.2(2008年)、TLS 1.3(2018年)と順次改良が重ねられ、セキュリティの強化とパフォーマンスの向上が図られています。現在、多くの組織では、最新のTLS対応ネットワーク機器を導入し、古いプロトコルの使用を禁止する方針を採用しています。

SSL/TLSの技術的基盤と暗号化技術

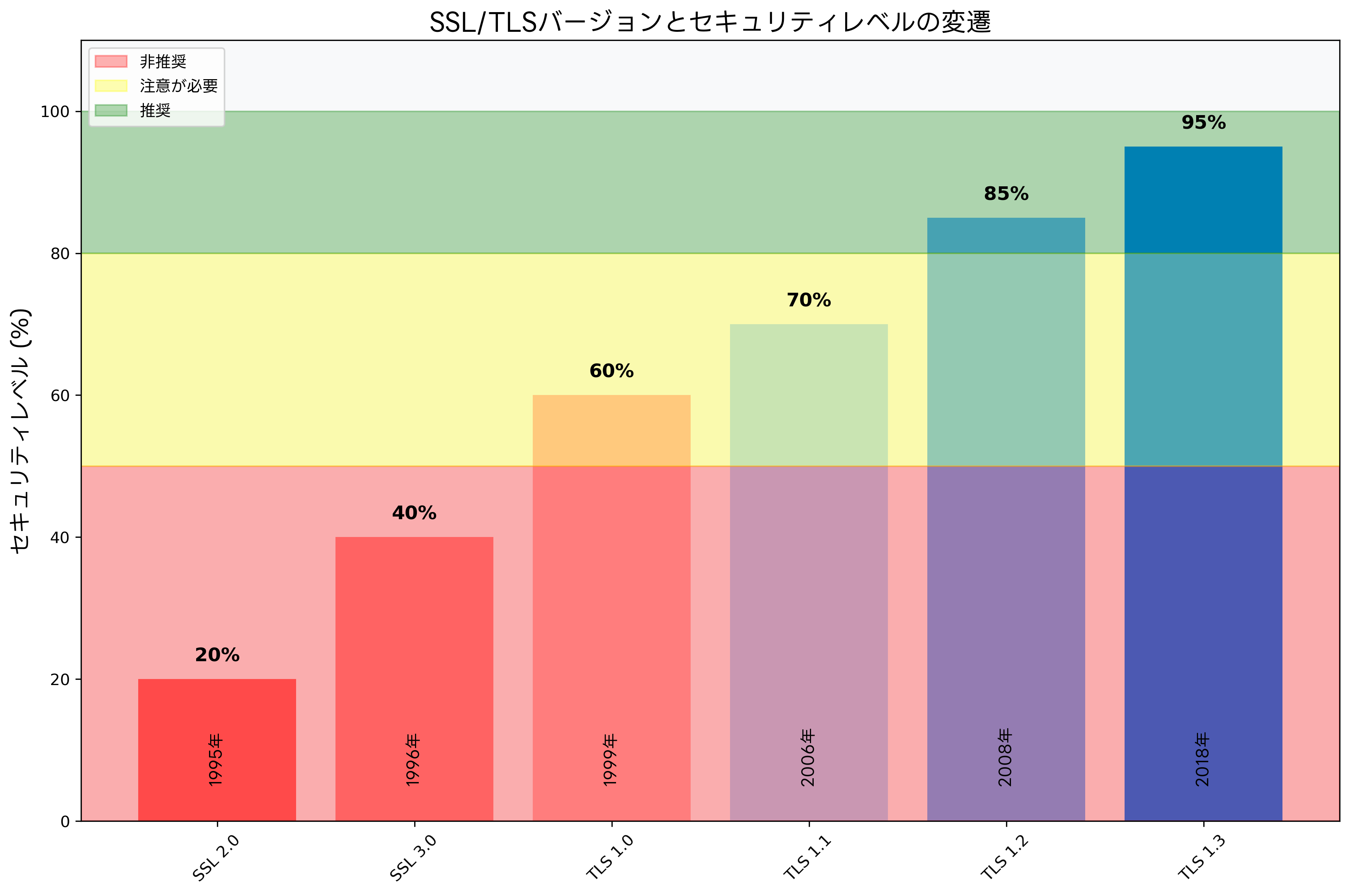

SSL/TLSプロトコルは、複数の暗号化技術を組み合わせて包括的なセキュリティを提供します。主要な構成要素には、対称暗号化、非対称暗号化、ハッシュ関数、デジタル署名が含まれます。これらの技術が協調して動作することで、通信の全体的なセキュリティが確保されます。

対称暗号化では、送信者と受信者が同じ暗号鍵を使用してデータの暗号化と復号化を行います。SSL/TLSでは、AES(Advanced Encryption Standard)が標準的に使用され、特にAES-256は高度なセキュリティを提供します。企業環境では、AES対応ハードウェア暗号化装置を導入することで、大量のデータを高速に暗号化処理することが可能です。

非対称暗号化は、公開鍵と秘密鍵のペアを使用する暗号化方式で、SSL/TLSハンドシェイク時の鍵交換で重要な役割を果たします。RSA、ECDSA(Elliptic Curve Digital Signature Algorithm)、EdDSAなどのアルゴリズムが使用され、それぞれ異なる特性と利点を持っています。現代のシステムでは、計算効率とセキュリティのバランスを考慮して、楕円曲線暗号対応のセキュリティモジュールの採用が増加しています。

ハッシュ関数は、データの完全性を検証するために使用されます。SHA-256、SHA-384、SHA-512などの暗号学的ハッシュ関数により、データが改ざんされていないことを確認できます。特に重要なシステムでは、ハードウェアベースのハッシュ計算装置を使用して、高速かつ安全なハッシュ計算を実現しています。

PKI(公開鍵基盤)とデジタル証明書

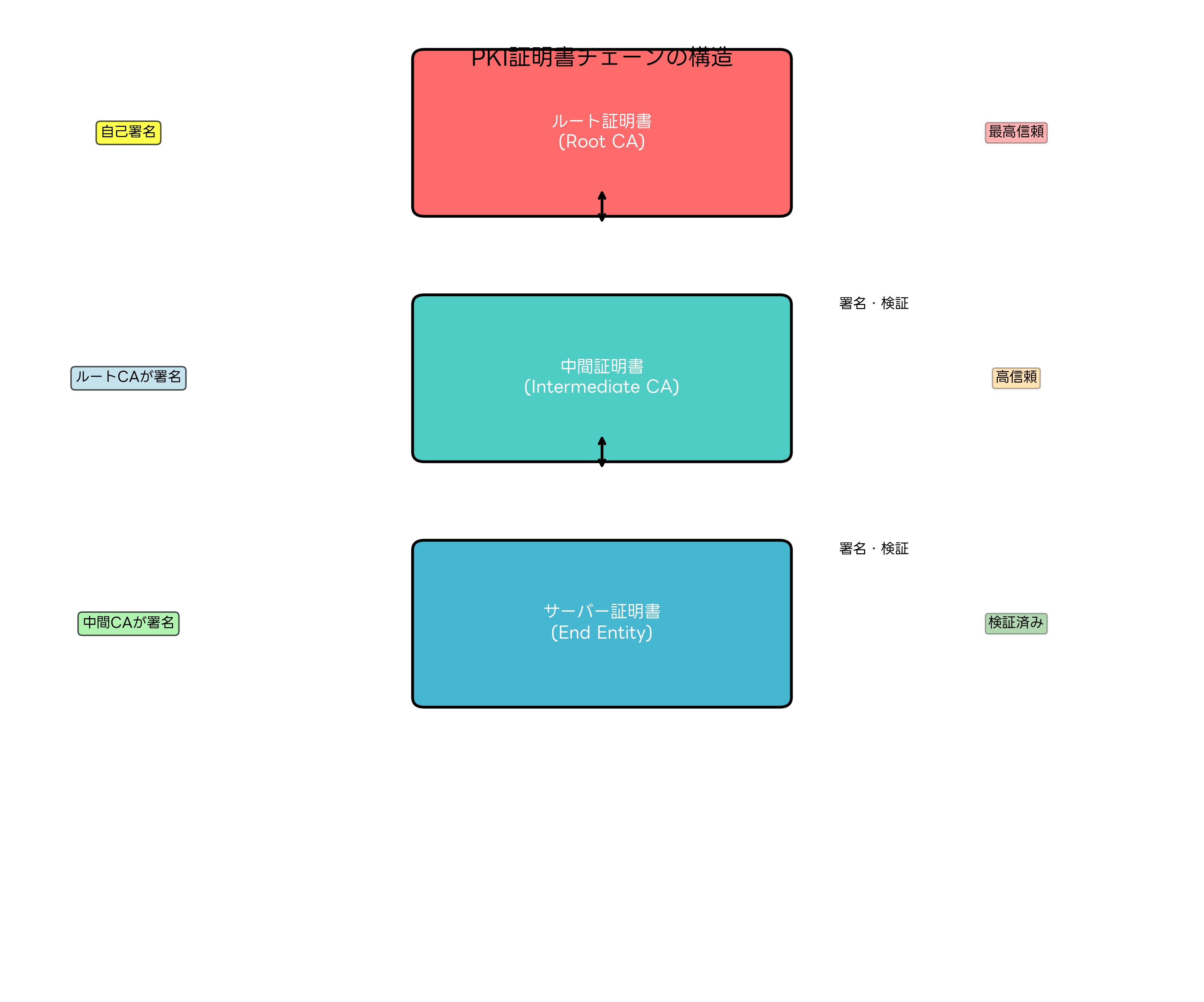

SSL/TLSの信頼性は、PKI(Public Key Infrastructure)と呼ばれる公開鍵基盤に依存しています。PKIは、デジタル証明書の発行、管理、検証を行う包括的なフレームワークであり、インターネット上での身元確認と信頼関係の構築を可能にします。

デジタル証明書は、公開鍵とその所有者の身元情報を結びつける電子的な文書です。信頼できる第三者機関である認証局(CA:Certificate Authority)によって署名され、証明書の真正性が保証されます。証明書チェーンは、エンドエンティティ証明書から中間CA証明書を経てルートCA証明書に至る信頼の連鎖を形成し、階層的な信頼構造を実現しています。

企業内でのPKI運用には、エンタープライズ証明書管理システムの導入が効果的です。これらのシステムにより、大量の証明書の自動発行、更新、失効管理が可能になり、運用コストの削減とセキュリティの向上を同時に実現できます。また、ハードウェアセキュリティモジュール(HSM)を使用することで、秘密鍵の安全な保管と暗号化処理の高速化が実現できます。

証明書の種類には、ドメイン検証(DV)証明書、組織検証(OV)証明書、拡張検証(EV)証明書があり、それぞれ異なるレベルの身元確認と信頼性を提供します。EV証明書では、厳格な審査プロセスを経て組織の法的実在性が確認され、ブラウザのアドレスバーに組織名が表示されるなど、最高レベルの信頼性表示が提供されます。

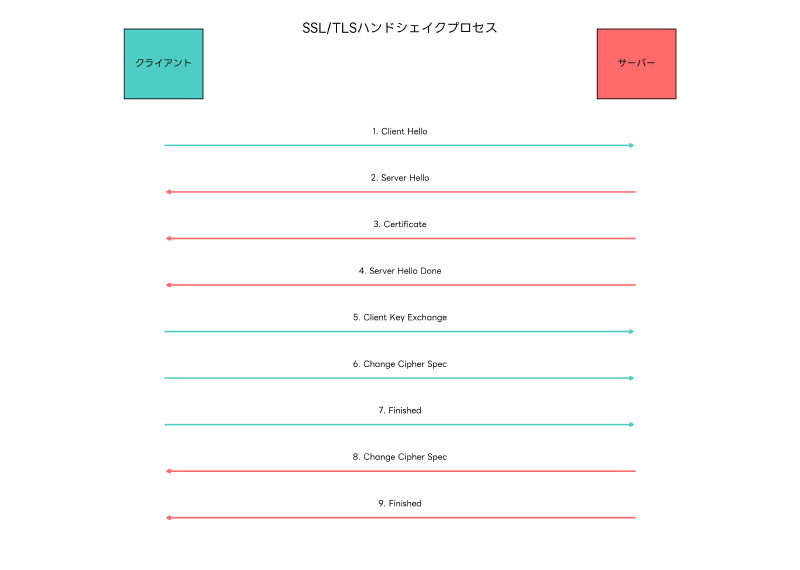

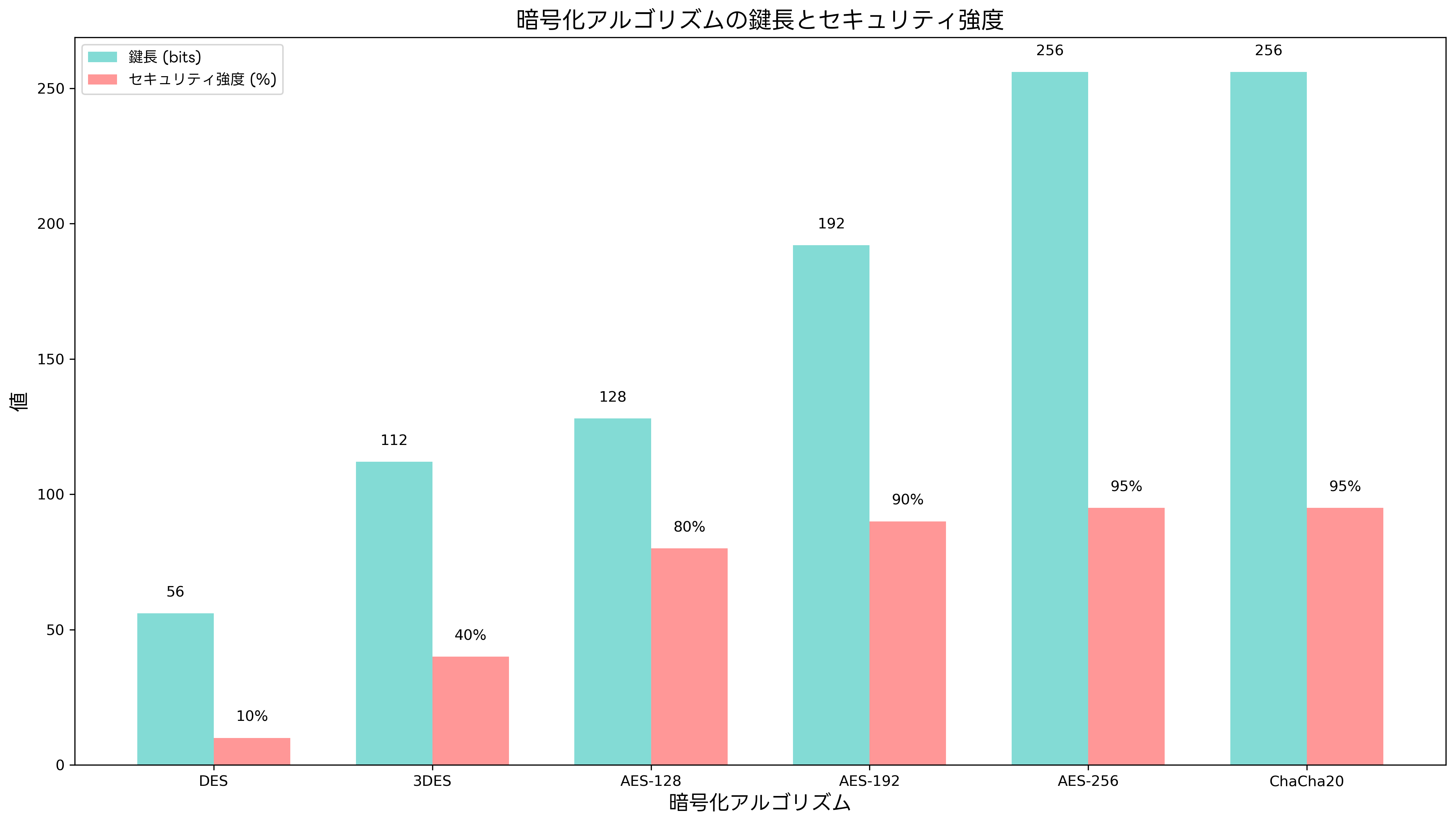

SSL/TLSハンドシェイクプロセスの詳細

SSL/TLSハンドシェイクは、クライアントとサーバー間で安全な通信チャネルを確立するための複雑なプロセスです。このプロセスでは、暗号化アルゴリズムの合意、証明書の交換と検証、セッション鍵の生成と交換が行われます。ハンドシェイクの各段階は、通信の安全性を確保するために重要な役割を果たしています。

ハンドシェイクは、クライアントがServer Helloメッセージを送信することから始まります。このメッセージには、サポートする暗号化スイート、TLSバージョン、ランダムデータなどが含まれます。サーバーは、これらの情報を基に適切な暗号化設定を選択し、Server Hello、証明書、Server Hello Doneメッセージを返信します。

証明書検証段階では、クライアントがサーバーの証明書チェーンを検証し、サーバーの身元を確認します。この過程で、証明書の有効期限、署名の検証、失効状態の確認などが行われます。証明書検証の自動化には、証明書検証ライブラリやOCSP対応セキュリティツールの活用が効果的です。

鍵交換段階では、クライアントが事前共有マスターシークレットを生成し、サーバーの公開鍵で暗号化してClient Key Exchangeメッセージで送信します。両者がこの情報を基にセッション鍵を導出し、以降の通信で使用します。最新のTLS 1.3では、この過程がより効率化され、ラウンドトリップ時間の短縮が実現されています。

SSL/TLSの脅威と対策

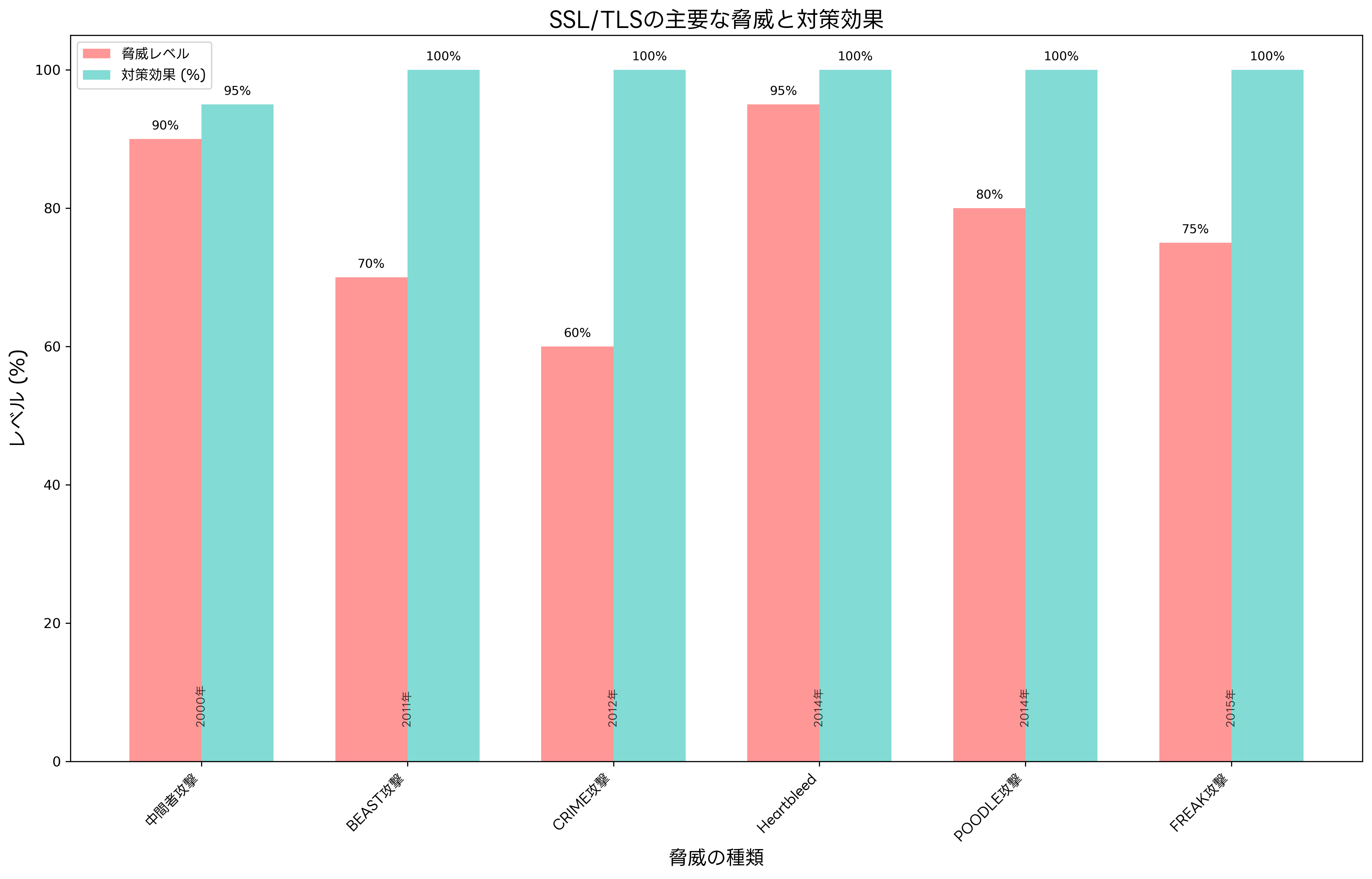

SSL/TLSプロトコルは、その発展過程で様々な攻撃手法に対応してきました。これらの脅威を理解し、適切な対策を講じることは、安全な通信環境を維持するために不可欠です。主要な攻撃手法には、中間者攻撃、プロトコル固有の攻撃、実装上の脆弱性を悪用した攻撃などがあります。

中間者攻撃(MITM:Man-in-the-Middle Attack)は、攻撃者がクライアントとサーバーの間に介入し、通信を傍受または改ざんする攻撃です。この攻撃を防ぐためには、証明書の適切な検証、証明書ピニング、HTTP Strict Transport Security(HSTS)の実装などが効果的です。企業環境では、統合脅威管理(UTM)システムを導入することで、包括的な中間者攻撃対策を実現できます。

BEAST攻撃、CRIME攻撃、POODLE攻撃などは、特定のTLSバージョンや暗号化アルゴリズムの脆弱性を悪用した攻撃です。これらの攻撃に対しては、古いプロトコルの無効化、安全な暗号化スイートの選択、定期的なソフトウェア更新が重要です。ネットワークセキュリティスキャナーを使用することで、システムの脆弱性を定期的に検査し、適切な対策を講じることができます。

Heartbleed攻撃は、OpenSSLライブラリの実装上の脆弱性を悪用した深刻な攻撃でした。この事件は、オープンソースソフトウェアのセキュリティ監査の重要性を浮き彫りにし、継続的なセキュリティ評価の必要性を示しました。現在では、自動脆弱性管理ツールにより、ライブラリやコンポーネントの脆弱性を継続的に監視できます。

パフォーマンスとセキュリティのバランス

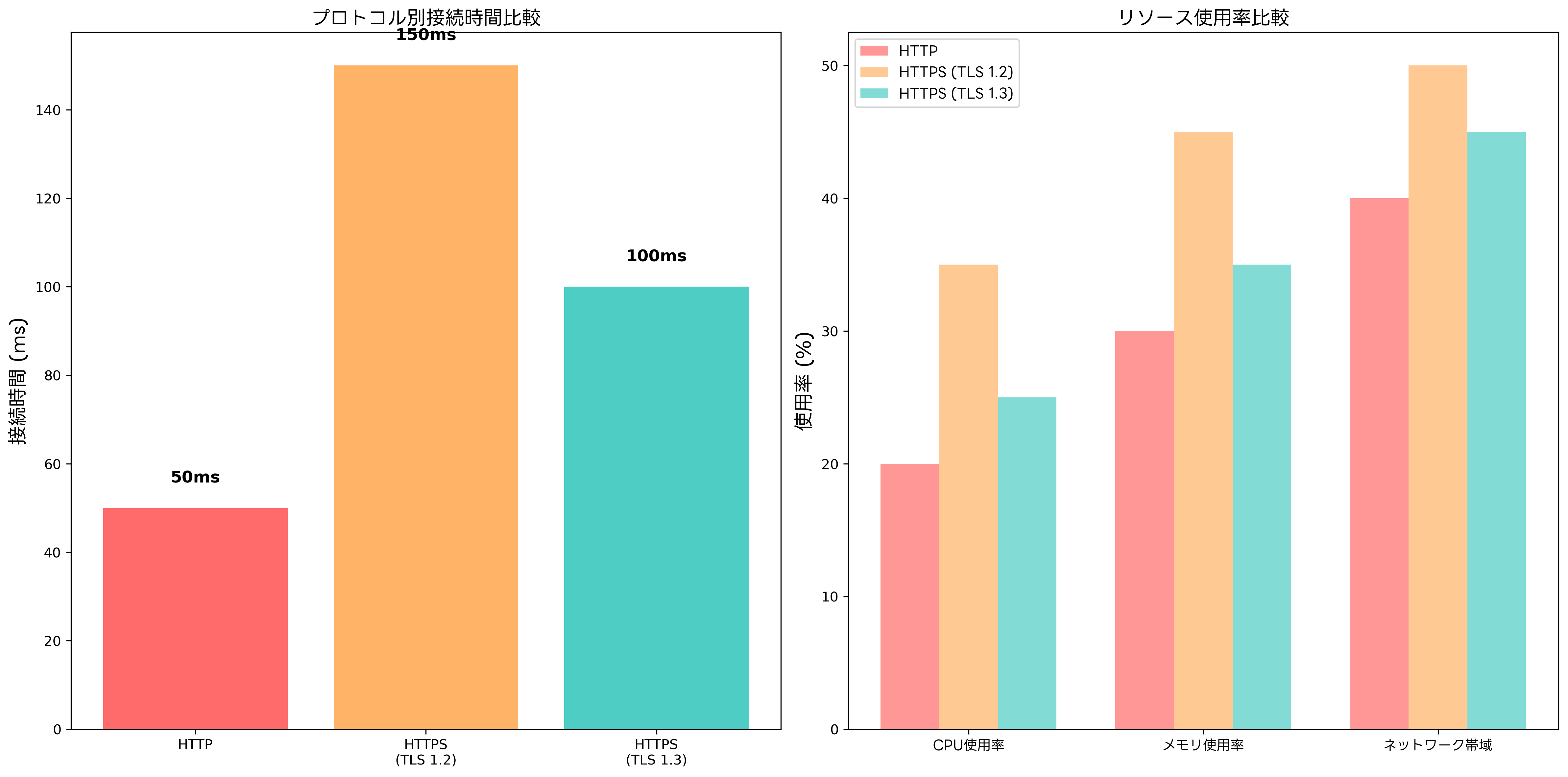

SSL/TLSの実装において、セキュリティとパフォーマンスのバランスを取ることは重要な課題です。暗号化処理にはCPUリソースが必要であり、ハンドシェイクプロセスはネットワーク遅延を増加させる可能性があります。しかし、適切な最適化技術により、セキュリティを維持しながらパフォーマンスの向上を図ることができます。

SSL/TLSパフォーマンスの最適化には、複数のアプローチがあります。ハードウェアレベルでは、SSL/TLSアクセラレーションカードを使用することで、暗号化処理をCPUから専用ハードウェアにオフロードし、システム全体のパフォーマンスを向上させることができます。また、ロードバランサー内蔵のSSL終端機能により、複数のサーバーに暗号化処理を分散することも効果的です。

ソフトウェアレベルでは、セッション再利用、OCSP Stapling、HTTP/2の活用などの技術により、ハンドシェイクの頻度を削減し、全体的なレスポンス時間を改善できます。TLS 1.3では、0-RTT(Zero Round Trip Time)機能により、特定の条件下でハンドシェイクの遅延をほぼゼロにすることが可能です。

キャッシュ戦略も重要な最適化要素です。高性能SSL/TLSプロキシサーバーを使用することで、SSL/TLS処理を前段で実行し、バックエンドサーバーの負荷を軽減できます。また、CDN(Content Delivery Network)を活用することで、地理的に分散した環境での SSL/TLS性能を向上させることができます。

応用情報技術者試験でのSSL/TLS

応用情報技術者試験において、SSL/TLSは情報セキュリティ分野の重要な出題領域として位置づけられています。試験では、プロトコルの基本概念、暗号化技術、PKI、セキュリティ脅威、実装上の考慮事項などが幅広く問われます。理論的な知識と実践的な応用能力の両方が評価されるため、包括的な理解が必要です。

午前問題では、SSL/TLSの基本概念、各バージョンの特徴、暗号化アルゴリズム、証明書の種類と用途などに関する選択問題が出題されます。例えば、「TLS 1.3の特徴として最も適切なものはどれか」「PKI証明書チェーンの検証プロセスで正しいものはどれか」といった問題が典型的です。

午後問題では、より実践的なシナリオでのSSL/TLS活用が問われます。企業のウェブサイトセキュリティ設計、電子商取引システムの暗号化要件、セキュリティインシデント対応などの文脈で、SSL/TLSの知識を応用する能力が評価されます。

試験対策としては、応用情報技術者試験のセキュリティ専門書で理論的基礎を固め、暗号化技術の実習書で実践的なスキルを身につけることが効果的です。また、ネットワークセキュリティシミュレーターを使用して、SSL/TLSの動作を実際に体験することで、理解を深めることができます。

企業でのSSL/TLS実装戦略

企業環境でのSSL/TLS実装には、技術的要件だけでなく、運用管理、コンプライアンス、コスト効率なども考慮する必要があります。包括的なSSL/TLS戦略により、組織全体のセキュリティレベルを向上させ、ビジネスリスクを最小化することができます。

証明書管理は、企業SSL/TLS戦略の中核的要素です。大規模な組織では、数百から数千の証明書を管理する必要があり、手動管理では限界があります。エンタープライズ証明書管理プラットフォームを導入することで、証明書のライフサイクル管理、自動更新、監査証跡の記録などを自動化できます。

セキュリティポリシーの策定では、許可する暗号化スイート、最小TLSバージョン、証明書検証要件などを明確に定義する必要があります。セキュリティポリシー管理ツールにより、組織全体で一貫したポリシーの適用と監視が可能になります。

監視と分析は、SSL/TLS環境の健全性を維持するために不可欠です。SSL/TLS監視ソリューションにより、証明書の有効期限監視、プロトコル使用状況の分析、異常な通信パターンの検出などを自動化できます。

クラウドとモバイル環境でのSSL/TLS

クラウドコンピューティングとモバイルデバイスの普及により、SSL/TLSの実装環境は大きく変化しています。これらの新しい環境では、従来のオンプレミス環境とは異なる考慮事項と最適化手法が必要です。

クラウド環境では、クラウドネイティブSSL/TLSサービスを活用することで、スケーラビリティと管理性を大幅に向上させることができます。また、マルチクラウド環境では、統合SSL/TLS管理プラットフォームにより、複数のクラウドプロバイダー間で一貫したセキュリティポリシーを適用できます。

モバイル環境では、バッテリー消費、ネットワーク帯域幅、計算リソースの制約を考慮する必要があります。モバイル最適化SSL/TLSライブラリを使用することで、これらの制約下でも効率的なSSL/TLS通信を実現できます。

将来の技術動向と進化

SSL/TLS技術は、新しい脅威と技術進歩に対応して継続的に進化しています。量子コンピューティングの実用化に備えた耐量子暗号化アルゴリズムの研究、IoTデバイス向けの軽量SSL/TLSプロトコル、人工知能を活用したセキュリティ分析など、多様な方向での発展が進んでいます。

耐量子暗号化は、将来の量子コンピューターによる既存暗号化アルゴリズムの破綻に備えた重要な技術領域です。量子耐性暗号研究ツールを使用して、組織は将来のセキュリティ要件に備えることができます。

IoT環境では、リソース制約のあるデバイスでも効率的にSSL/TLS通信を実現するための技術開発が進んでいます。IoT専用セキュリティモジュールにより、小型デバイスでも高度なセキュリティ機能を実装できるようになっています。

まとめ

SSL/TLSは、現代のデジタル社会における情報セキュリティの基盤技術として、あらゆる分野で重要な役割を果たしています。応用情報技術者試験においても中核的な知識領域であり、理論と実践の両面での理解が求められます。技術の進歩とともに新しい脅威と対策手法が生まれ続ける中で、継続的な学習と最新動向への対応が不可欠です。

企業や組織がSSL/TLSを効果的に活用するためには、技術的な実装だけでなく、運用管理、ポリシー策定、監視体制の構築など、包括的なアプローチが必要です。適切なツールとサービスを活用し、組織の要件に最適化されたSSL/TLS環境を構築することで、安全で効率的なデジタルビジネスの実現が可能になります。

SSL/TLSの進化は今後も続き、新しい技術と脅威に対応したより高度なセキュリティソリューションが開発されていくでしょう。この変化に対応するため、基礎的な知識の習得と実践的なスキルの向上を継続的に行い、情報セキュリティの専門家として成長していくことが重要です。