現代のネットワークセキュリティにおいて、従来の静的なパケットフィルタリングでは対応できない複雑な脅威が増加しています。この課題を解決するために開発されたのがステートフルインスペクション技術です。応用情報技術者試験においても重要な出題領域であり、ネットワークセキュリティの専門知識として必須の概念となっています。

ステートフルインスペクション(Stateful Inspection)は、ネットワーク通信の文脈と状態を理解し、それに基づいて通信の可否を判定する高度なファイアウォール技術です。単純なパケットの送信元・宛先情報だけでなく、通信セッション全体の流れを把握することで、より精密で安全なアクセス制御を実現します。

従来のパケットフィルタリングの限界

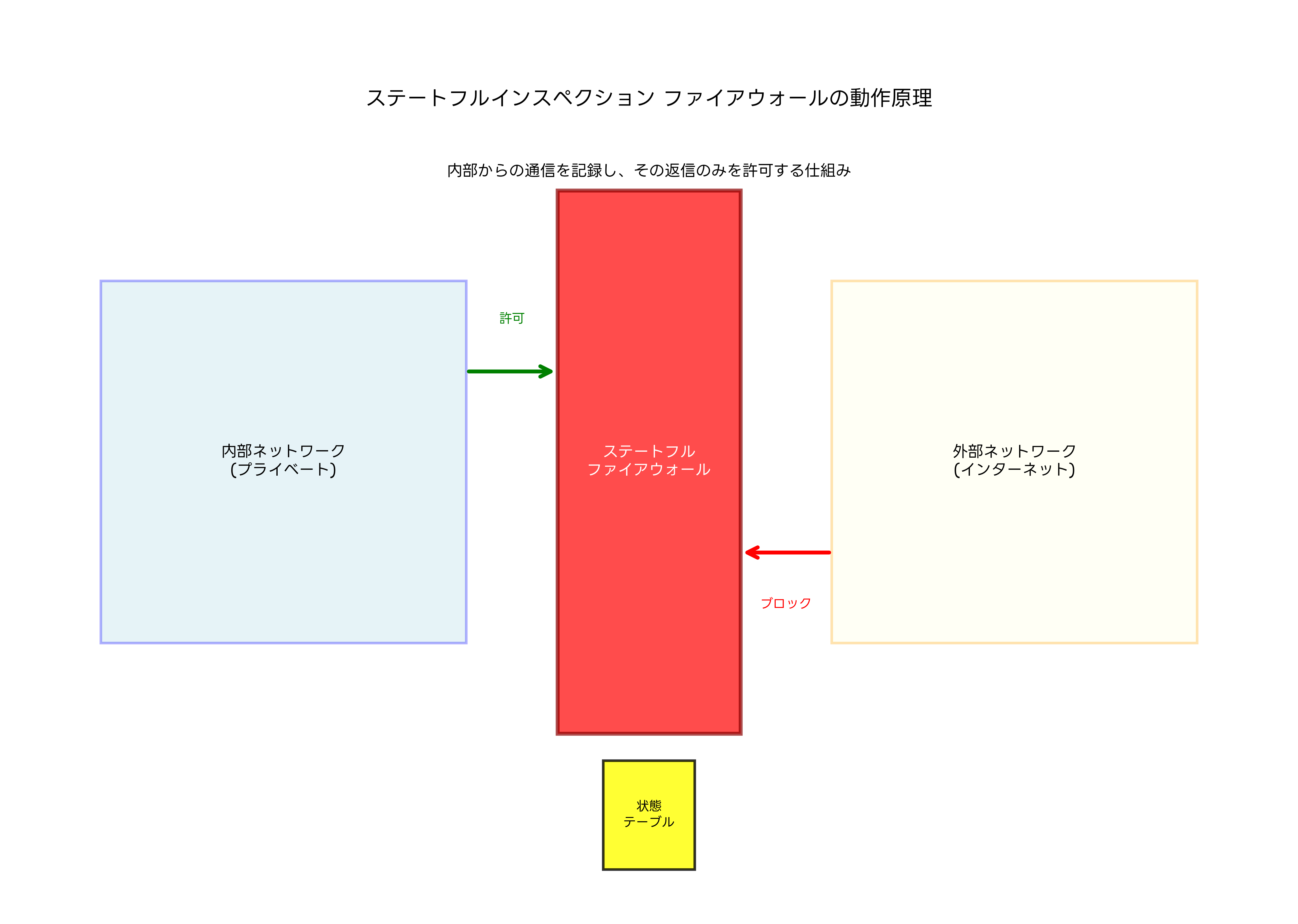

従来のステートレスパケットフィルタリングは、各パケットを個別に検査し、事前に定義されたルールに基づいて通信を許可または拒否する仕組みでした。この方式では、送信元IPアドレス、宛先IPアドレス、ポート番号、プロトコルタイプなどの基本的な情報のみを検査対象としていました。

しかし、この手法には根本的な問題がありました。パケット単体での判定では、通信の前後関係を理解できないため、正当な通信の返信パケットと不正な侵入パケットを区別することが困難でした。例えば、内部ネットワークから外部のWebサーバーにHTTPリクエストを送信した場合、その返信パケットを受け取るためには、外部から内部への通信を許可するルールが必要でした。しかし、このルールは同時に外部からの不正なアクセスの経路としても悪用される可能性がありました。

この問題を解決するため、企業や組織では高度なネットワークセキュリティ機器の導入を検討することが重要になりました。特に、UTM(統合脅威管理)装置の需要が高まり、包括的なセキュリティソリューションが求められるようになりました。

ステートレスフィルタリングのもう一つの限界は、動的ポート割り当てを使用するアプリケーションへの対応が困難であることでした。FTPのデータ転送やリアルタイム通信プロトコルなど、動的にポート番号を変更するアプリケーションでは、事前にすべてのポートを開放する必要があり、セキュリティリスクが増大していました。

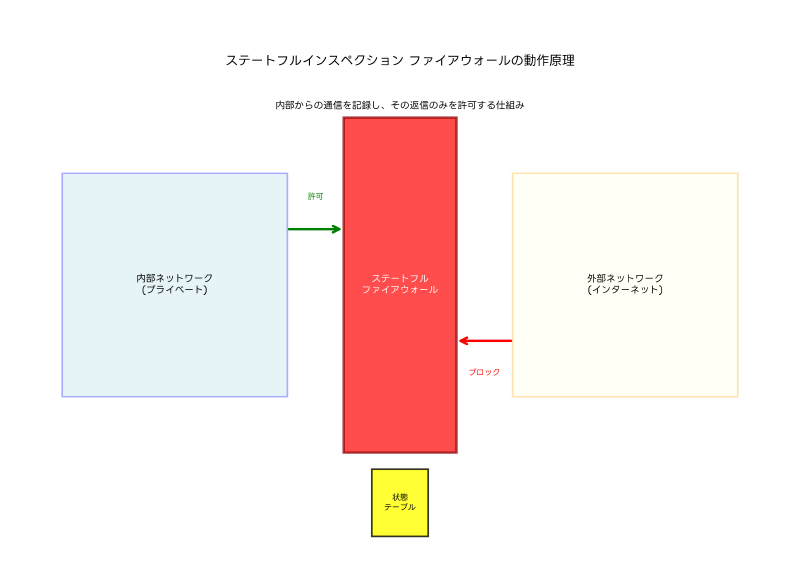

ステートフルインスペクションの動作原理

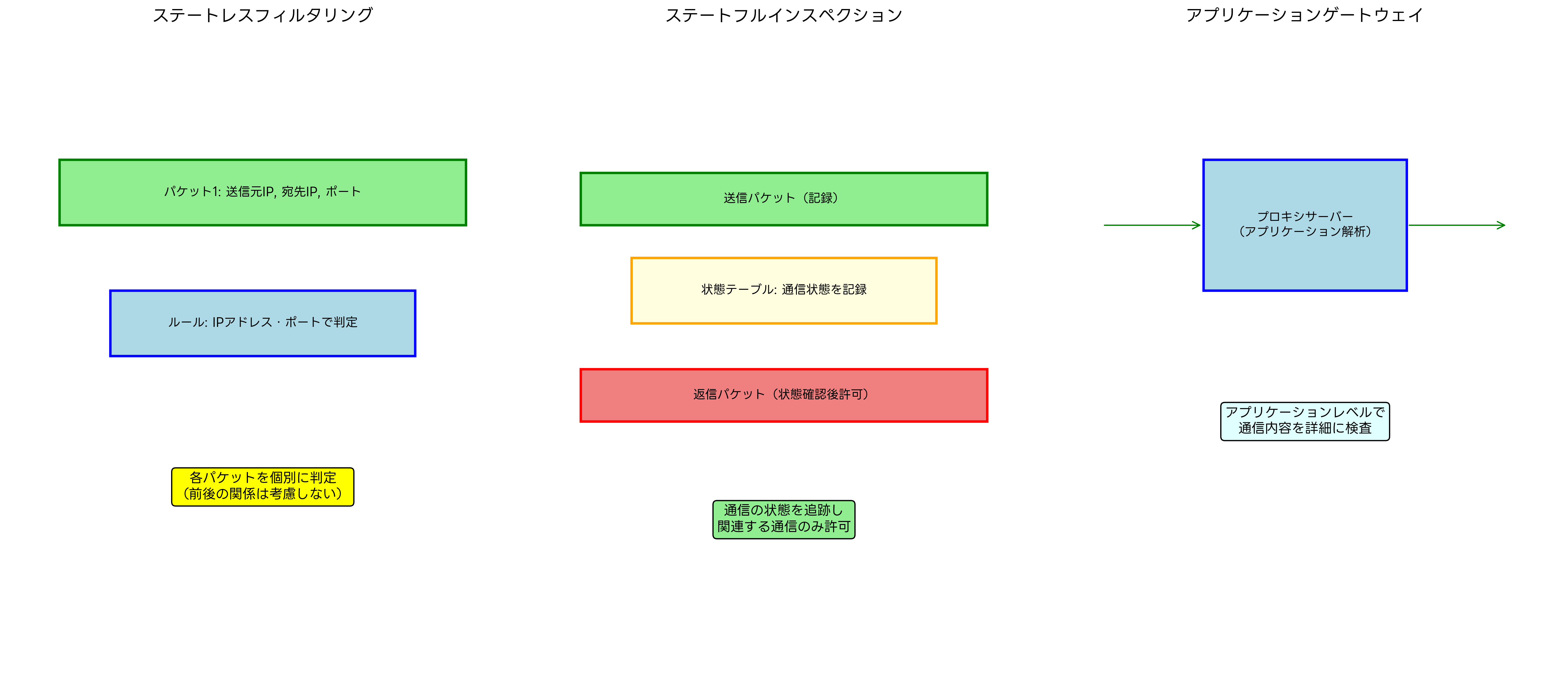

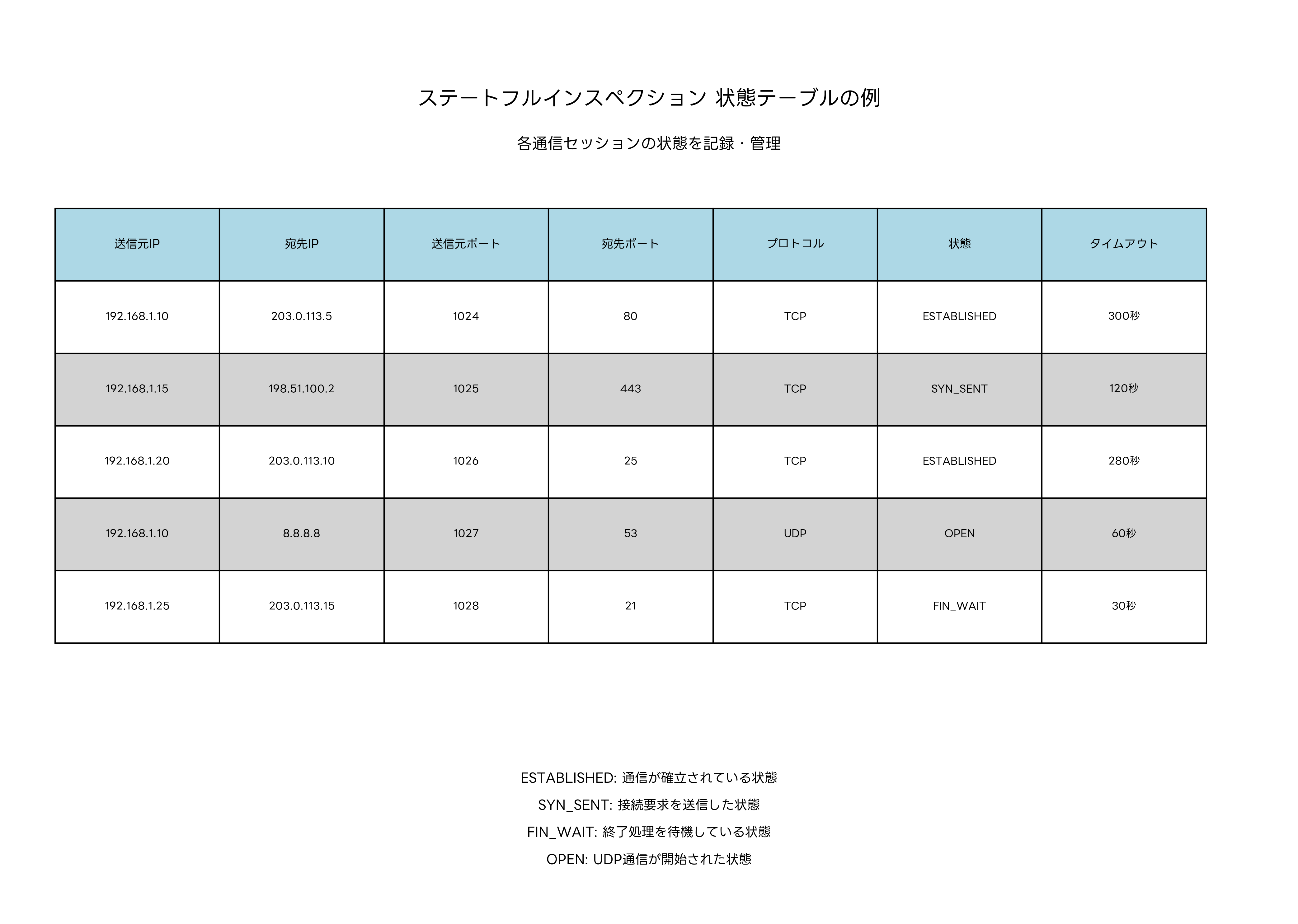

ステートフルインスペクションは、通信の状態(State)を追跡することで、これらの問題を解決します。この技術の核心は、ネットワーク通信における各セッションの状態情報を記録・管理する「状態テーブル」にあります。

状態テーブルには、各通信セッションに関する詳細な情報が記録されます。具体的には、送信元IPアドレス、宛先IPアドレス、送信元ポート番号、宛先ポート番号、使用プロトコル、接続状態、タイムアウト時間などが含まれます。この情報により、ファイアウォールは各パケットが既存の通信セッションに属するものか、新たな通信の開始なのかを正確に判定できます。

通信の流れは次のようになります。内部ネットワークから外部への通信が開始されると、ステートフルファイアウォールはその通信情報を状態テーブルに記録します。外部から内部への返信パケットが到着した際、ファイアウォールは状態テーブルを参照し、そのパケットが既存の通信セッションの返信であることを確認できれば、通信を許可します。一方、状態テーブルに対応する記録がない外部からのパケットは、不正なアクセスとして拒否されます。

この仕組みにより、次世代ファイアウォールでは従来よりも高度なセキュリティを実現できるようになりました。企業のネットワーク管理者は、ファイアウォール管理ソフトウェアを活用して、複雑な状態管理を効率的に行うことができます。

TCP接続の状態管理

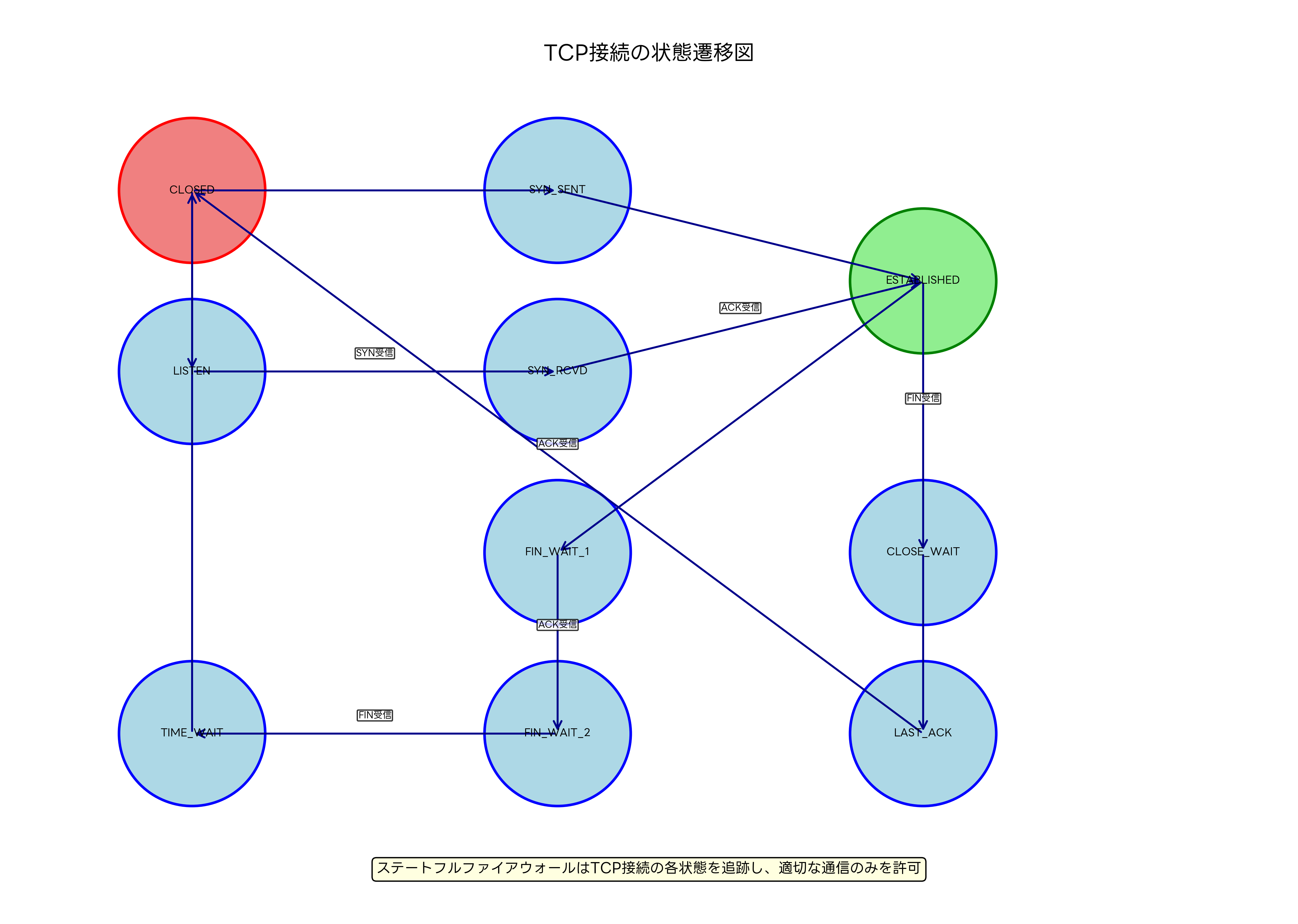

ステートフルインスペクションにおいて特に重要なのは、TCP接続の状態管理です。TCPは接続指向のプロトコルであり、通信の確立から終了まで明確な状態遷移を持ちます。ステートフルファイアウォールは、この状態遷移を詳細に追跡することで、より精密なアクセス制御を実現します。

TCP接続では、CLOSED、LISTEN、SYN_SENT、SYN_RCVD、ESTABLISHED、FIN_WAIT_1、FIN_WAIT_2、CLOSE_WAIT、LAST_ACK、TIME_WAITなどの状態が存在します。ステートフルファイアウォールは、各接続について現在の状態を把握し、その状態に応じて適切なパケットのみを通過させます。

例えば、ESTABLISHED状態の接続では、データパケットとFINパケットが期待されますが、新たなSYNパケットは異常として扱われます。このような細かな制御により、TCPシーケンス番号攻撃やセッションハイジャック攻撃などの高度な脅威を防ぐことができます。

TCP状態管理の実装には、高性能なネットワーク処理ハードウェアが必要になります。特に、大量の同時接続を処理する企業環境では、エンタープライズグレードのファイアウォールの導入が推奨されます。

UDPやICMPなどのコネクションレス型プロトコルについても、ステートフルインスペクションでは疑似的な状態管理を行います。UDPの場合、送信されたパケットに対する返信パケットを一定時間許可し、その後は自動的にエントリを削除することで、不正なUDPパケットの侵入を防ぎます。

セキュリティレベルとパフォーマンスの比較

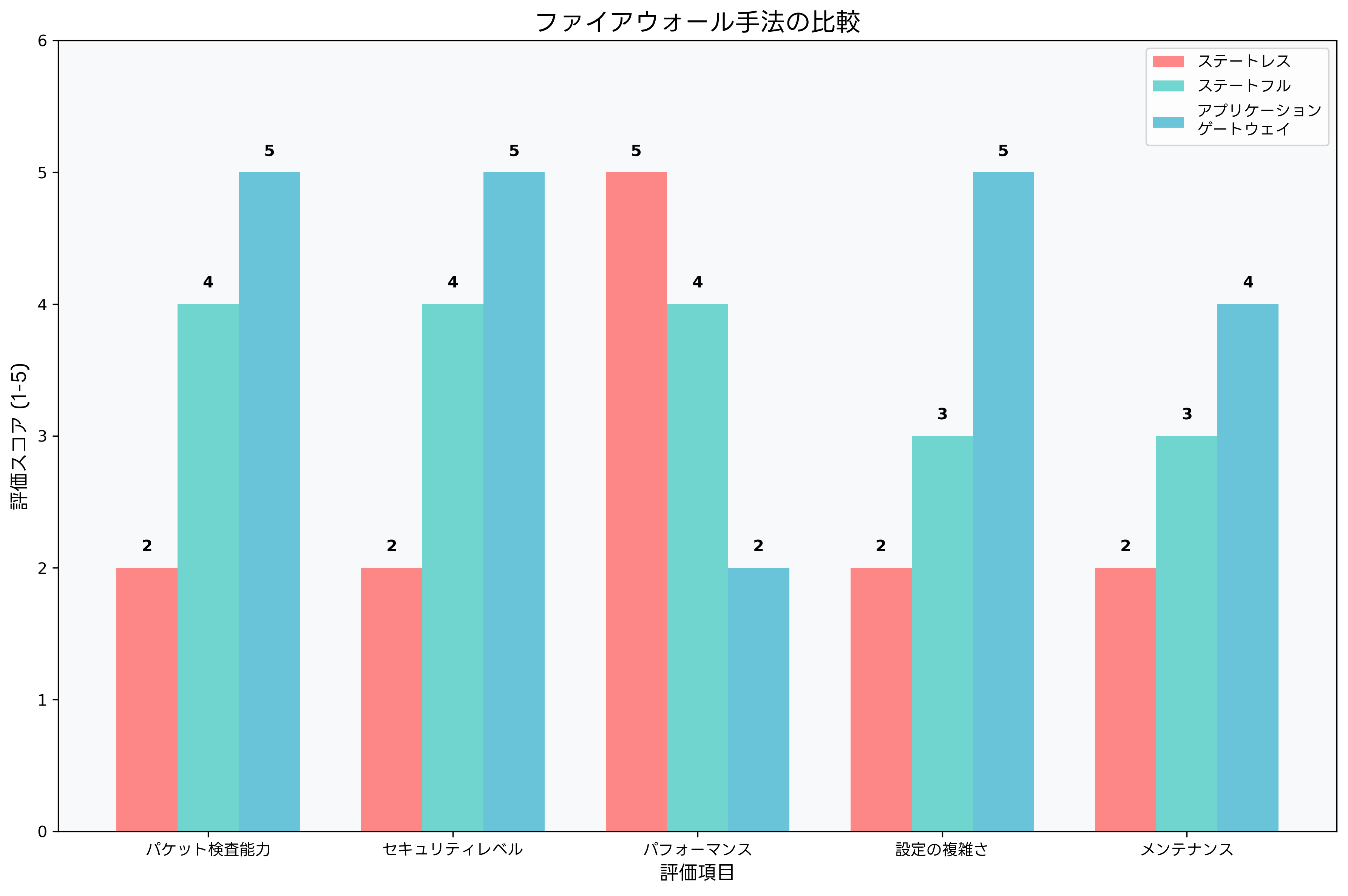

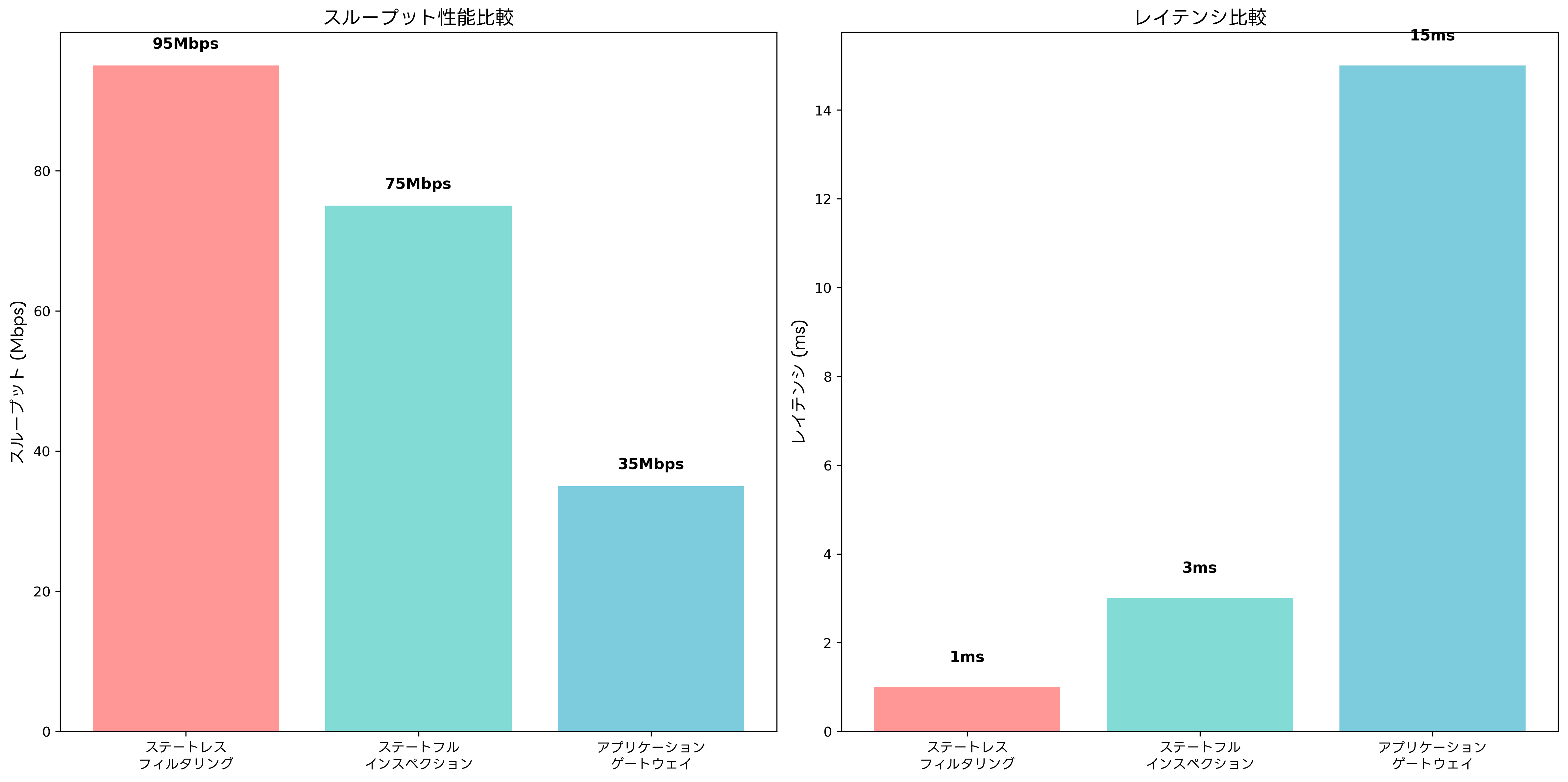

ステートフルインスペクションは、セキュリティレベルとパフォーマンスのバランスを取った技術として評価されています。従来のステートレスフィルタリングと比較して高いセキュリティを提供する一方、アプリケーションゲートウェイほどの処理負荷は発生しません。

セキュリティ面では、ステートフルインスペクションは通信の文脈を理解できるため、より精密な攻撃検知が可能です。特に、接続の乗っ取り攻撃、なりすまし攻撃、DoS攻撃などの検知において優れた能力を発揮します。しかし、アプリケーション層の攻撃については限定的な対応となるため、Webアプリケーションファイアウォール(WAF)との併用が推奨されます。

パフォーマンス面では、状態テーブルの維持とパケット検査処理により、わずかなオーバーヘッドが発生します。しかし、現代の高速ネットワーク処理装置では、このオーバーヘッドは実用上問題とならないレベルまで最小化されています。

実際の導入においては、組織のセキュリティ要件と性能要求を総合的に評価し、適切なソリューションを選択することが重要です。ネットワーク性能監視ツールを活用して、導入後の性能を継続的に監視することも必要です。

実装上の課題と対策

ステートフルインスペクションの実装には、いくつかの技術的課題があります。最も重要な課題の一つは、状態テーブルのメモリ使用量とパフォーマンスの管理です。大規模なネットワーク環境では、数十万から数百万の同時接続が発生する場合があり、それらすべての状態情報を効率的に管理する必要があります。

状態テーブルのメモリ効率化には、適切なデータ構造の選択とガベージコレクション機能が重要です。ハッシュテーブルやバイナリツリーなどの高速検索が可能なデータ構造を使用し、期限切れのエントリを定期的に削除することで、メモリ使用量を適切な範囲に維持します。

また、状態テーブルを狙ったDoS攻撃への対策も重要な課題です。攻撃者が大量の偽装接続を発生させることで状態テーブルを満杯にし、正常な通信を妨害する攻撃が存在します。この対策として、DDoS対策機能付きファイアウォールの導入や、接続数制限、異常検知機能の実装が有効です。

高可用性の確保も重要な実装課題です。ファイアウォールが単一障害点となることを避けるため、冗長化ファイアウォールシステムの構築が必要です。アクティブ・パッシブ構成やアクティブ・アクティブ構成により、システムの可用性を向上させることができます。

応用情報技術者試験での出題傾向

応用情報技術者試験においては、ステートフルインスペクションに関する問題が、ネットワークセキュリティ分野で頻繁に出題されています。特に、午前問題では基本概念の理解、午後問題では実践的な設計・運用場面での応用が問われます。

午前問題では、ステートフルインスペクションとステートレスフィルタリングの違い、状態テーブルの役割、TCP状態遷移などの基本的な知識が出題されます。また、他のファイアウォール技術との比較問題も頻出です。試験対策としては、応用情報技術者試験のネットワーク専門書やネットワークセキュリティの技術書を活用した学習が効果的です。

午後問題では、企業ネットワークのセキュリティ設計において、ステートフルファイアウォールの配置位置、ルール設定、性能要件などが問われます。実務経験がない場合でも、ネットワーク設計の実践書を読むことで、実践的な知識を身につけることができます。

過去問の分析から、DMZ(非武装地帯)の設計、VPNとの連携、負荷分散との組み合わせなど、複合的なネットワーク構成での出題が増加している傾向があります。過去問題集を反復して解くことで、出題パターンを把握することが重要です。

新技術との統合と将来展望

近年、ステートフルインスペクション技術は、人工知能(AI)や機械学習(ML)技術との統合により、さらなる進化を遂げています。従来の静的なルールベースの判定に加えて、AIによる異常検知や行動分析が可能になっています。

AI搭載次世代ファイアウォールでは、正常な通信パターンを学習し、それから逸脱した異常な通信を自動的に検知することができます。これにより、従来は検知困難だった高度持続的脅威(APT)や、ゼロデイ攻撃の検知精度が大幅に向上しています。

クラウドネイティブなアプローチも重要なトレンドです。クラウド対応ファイアウォールサービスにより、オンプレミス環境だけでなく、パブリッククラウド、プライベートクラウド、ハイブリッドクラウド環境での一貫したセキュリティ管理が可能になっています。

SDN(Software-Defined Networking)との統合により、ネットワークの動的な制御も実現されています。SDN対応セキュリティソリューションでは、脅威を検知した瞬間に自動的にネットワーク構成を変更し、攻撃の拡散を防ぐことができます。

実装のベストプラクティス

効果的なステートフルインスペクションの実装には、以下のベストプラクティスの遵守が重要です。まず、適切なサイジングと容量計画が基本となります。予想される同時接続数、スループット要件、将来の成長を考慮したエンタープライズクラスのファイアウォールの選定が必要です。

ログ管理と監視体制の構築も重要な要素です。セキュリティ情報・イベント管理(SIEM)システムと連携し、ファイアウォールの動作状況とセキュリティイベントを一元的に管理することで、効果的な脅威対応が可能になります。

定期的なルールの見直しと最適化も欠かせません。ファイアウォールルール分析ツールを使用して、使用されていないルールの削除、重複ルールの統合、処理順序の最適化を行うことで、性能と管理性の向上を図ることができます。

災害復旧とバックアップ戦略も重要な考慮事項です。設定情報のバックアップ、障害時の切り替え手順、復旧手順を文書化し、バックアップ・復旧ソリューションと組み合わせることで、事業継続性を確保できます。

セキュリティポリシーとの統合

ステートフルインスペクションの効果を最大化するためには、組織のセキュリティポリシーとの適切な統合が必要です。技術的な制御だけでなく、管理的統制と物理的統制を組み合わせた多層防御戦略の一環として位置づけることが重要です。

セキュリティポリシーの策定においては、情報セキュリティポリシー策定ガイドを参考にし、組織の事業要件とリスク評価に基づいたアクセス制御ルールを定義します。ステートフルファイアウォールの設定は、このポリシーを技術的に実装する手段として機能します。

インシデント対応計画においても、ステートフルインスペクション技術の特性を考慮した手順を整備する必要があります。インシデントレスポンス計画書テンプレートを活用し、ファイアウォールログの分析手順、緊急時のルール変更手順、フォレンジック調査での状態テーブル情報の活用方法などを文書化します。

まとめ

ステートフルインスペクションは、現代のネットワークセキュリティにおいて不可欠な技術として確立されています。通信の状態を追跡することで、従来のステートレスフィルタリングでは実現できなかった高度なセキュリティ制御を可能にし、多様化する脅威に対する効果的な防御を提供します。

応用情報技術者試験の観点からは、基本概念の理解から実践的な応用まで、幅広い知識が求められる重要な分野です。技術の進歩とともに、AI、クラウド、SDNなどの新技術との統合も進んでおり、継続的な学習が必要な領域でもあります。

企業や組織においては、適切な製品選定、実装計画、運用体制の構築により、ステートフルインスペクション技術の恩恵を最大限に活用することができます。セキュリティポリシーとの統合、他のセキュリティ技術との連携を通じて、包括的なネットワークセキュリティ体制を構築することが、現代のサイバー脅威に対する最も効果的な対策となります。

技術の理解と実践的な応用能力を身につけることで、情報システムの安全性と信頼性を向上させ、組織の競争力強化に貢献することができるでしょう。