トロイの木馬は、現代のサイバーセキュリティにおいて最も危険で巧妙な脅威の一つです。その名前は古代ギリシャの伝説「トロイア戦争」に登場する木馬の計略に由来し、正当なソフトウェアやファイルに偽装して被害者のシステムに侵入する悪意のあるプログラムを指します。応用情報技術者試験においても重要な出題分野であり、情報セキュリティの理解に欠かせない概念です。

トロイの木馬は、ウイルスやワームとは異なり、自己複製機能を持たないものの、被害者を騙して実行させることで侵入し、システムの制御権を奪取したり、機密情報を盗取したりする危険な脅威です。その巧妙さと潜在的な被害の深刻さから、企業や個人にとって重大なリスクとなっています。

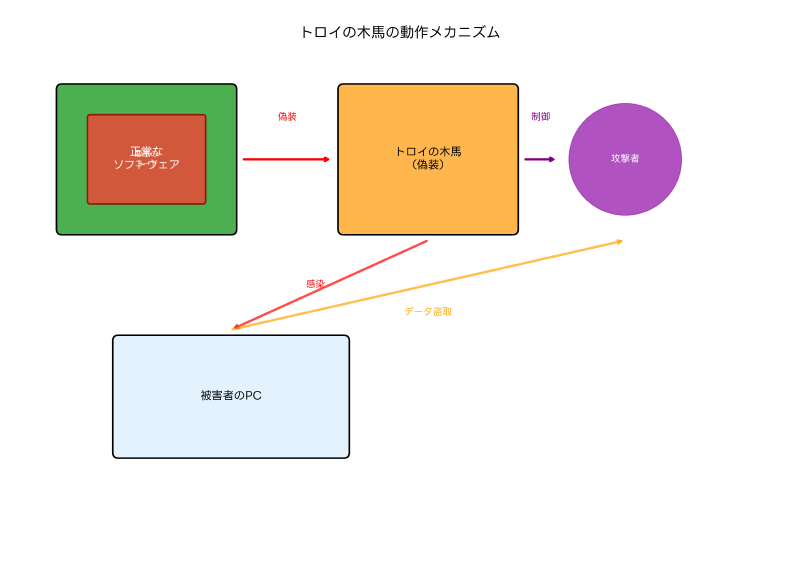

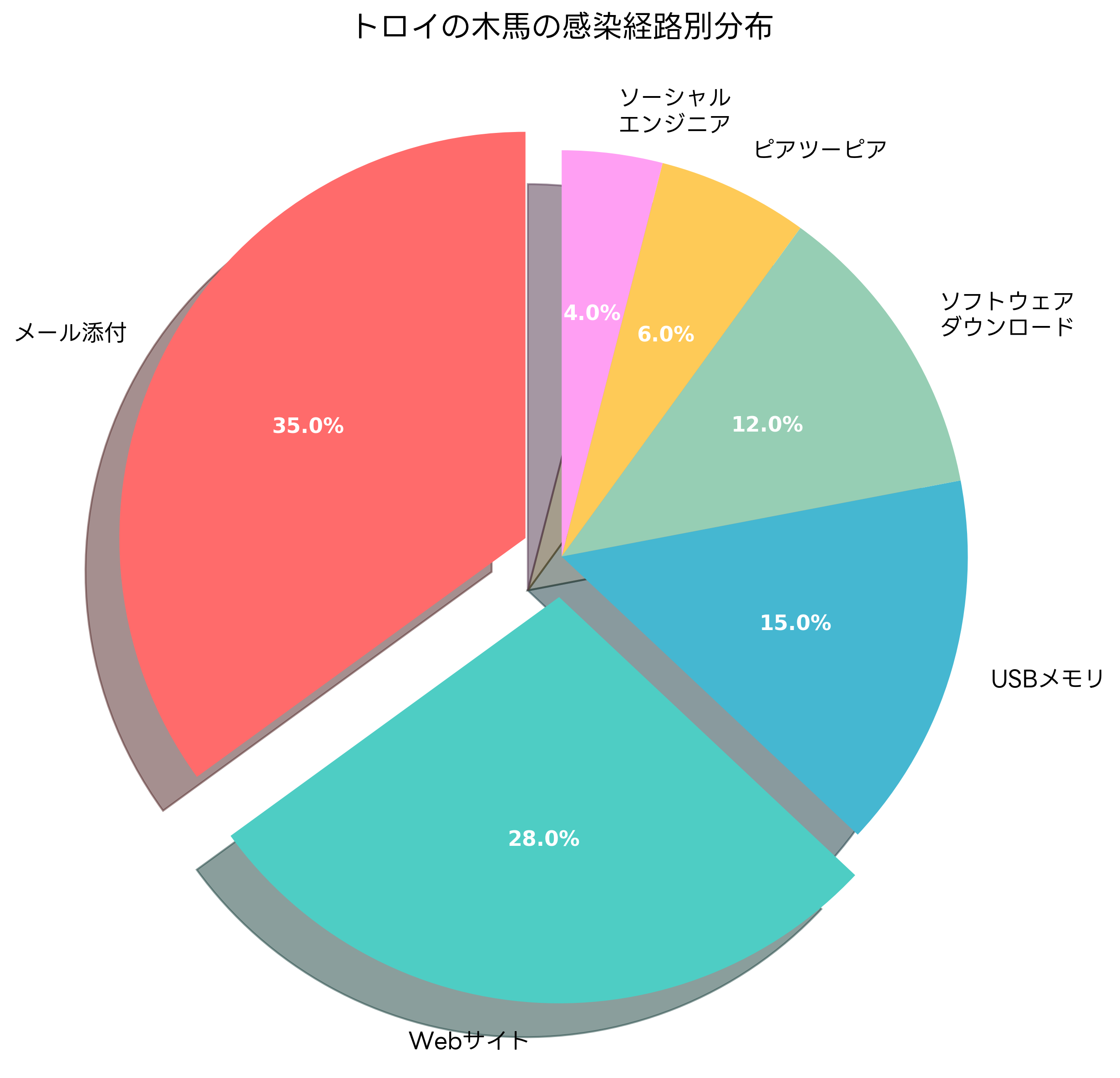

トロイの木馬の基本概念と動作原理

トロイの木馬は、表面上は正常で有用なソフトウェアとして見せかけながら、実際には悪意のある機能を隠し持つマルウェアです。この欺瞞的な性質こそが、トロイの木馬の最大の特徴であり、多くのユーザーが騙されて実行してしまう理由です。

トロイの木馬の動作プロセスは、まず被害者が偽装されたソフトウェアを自発的にダウンロードし、実行することから始まります。一見すると正常なアプリケーションとして動作するため、ユーザーは感染に気づかないことが多く、その間に攻撃者は被害者のシステムに不正アクセスを行い、機密情報の窃取やシステムの破壊活動を実行します。

現代のサイバー犯罪者は、高度なソフトウェア開発ツールを悪用してより巧妙なトロイの木馬を作成しており、従来の検出手法では発見が困難な亜種も数多く確認されています。これらの脅威に対抗するため、最新のセキュリティソフトウェアの導入と定期的な更新が必要不可欠です。

トロイの木馬は、感染後にバックドアを作成してリモートアクセスを可能にしたり、キーロガー機能でパスワードやクレジットカード情報を盗取したり、ボットネットの一部として他のサイバー攻撃に利用されるなど、多様な悪意のある活動を実行します。これらの機能により、被害者は金銭的損失、プライバシーの侵害、企業機密の漏洩などの深刻な被害を受ける可能性があります。

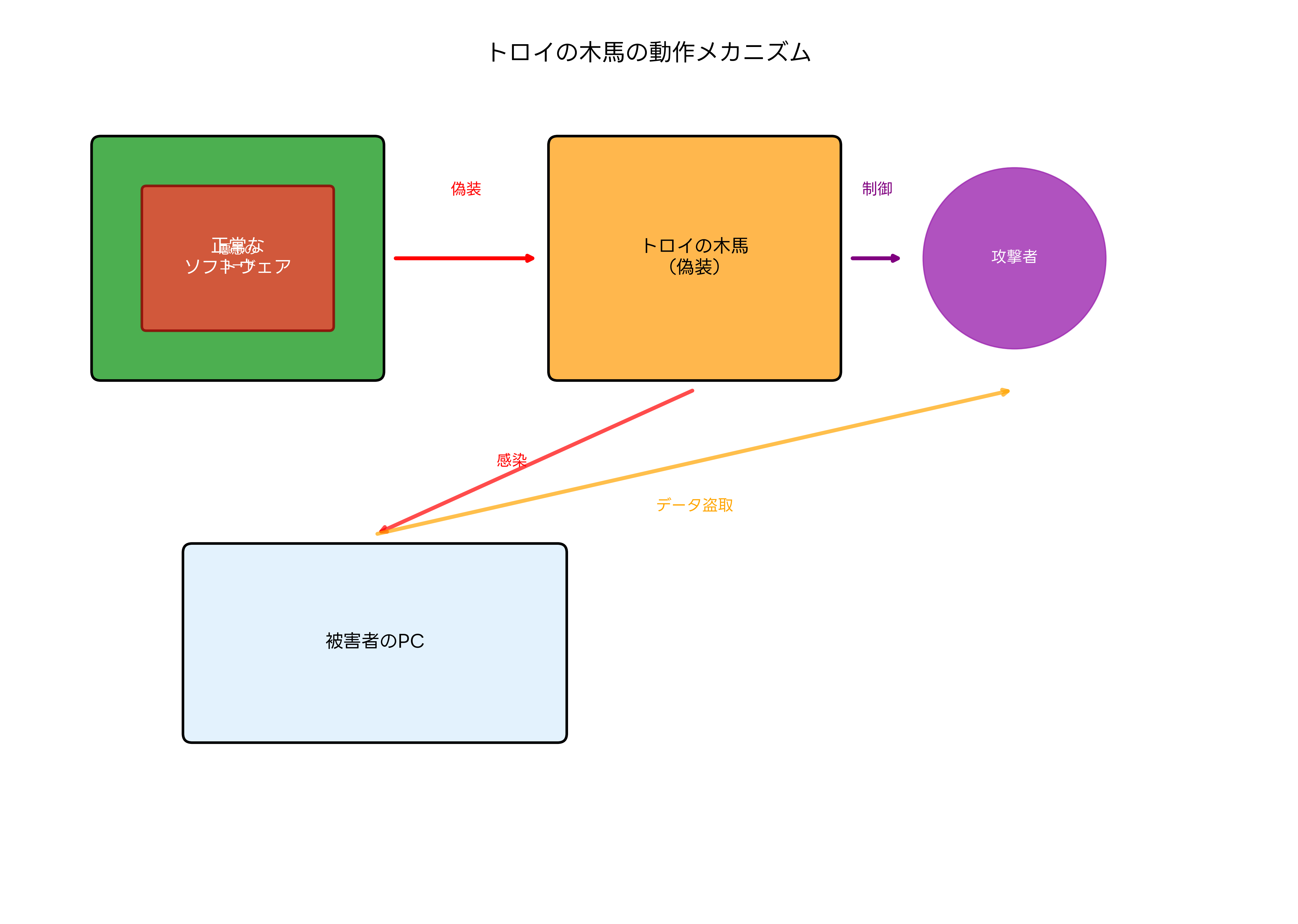

トロイの木馬の分類と特徴

トロイの木馬は、その機能や目的によって複数の種類に分類されます。それぞれが異なる手法で攻撃を実行し、独特の被害をもたらすため、各種類の特徴を理解することが重要です。

バックドア型トロイの木馬は、最も基本的で広く使用されている種類の一つです。感染後にシステムに秘密の入り口を作成し、攻撃者が遠隔からシステムにアクセスできるようにします。この種のトロイの木馬は、企業のネットワークに長期間潜伏し、継続的にデータを盗取したり、他の攻撃の足がかりとして利用されることが多く、ネットワーク監視ツールによる継続的な監視が必要です。

スパイウェア型トロイの木馬は、被害者の行動を密かに監視し、個人情報や機密データを収集することに特化しています。ウェブブラウジング履歴、パスワード、クレジットカード情報、企業の機密文書などを盗取し、攻撃者に送信します。このタイプの脅威から身を守るため、プライバシー保護ソフトウェアの導入が効果的です。

ボットネット型トロイの木馬は、感染したコンピュータを攻撃者の制御下に置き、大規模な分散型攻撃ネットワークの一部として利用します。感染したコンピュータは「ゾンビ」と呼ばれ、DDoS攻撃、スパム送信、仮想通貨マイニングなどの悪意のある活動に利用されます。企業では、エンドポイント保護ソリューションを導入して、このような脅威を早期に検出し、対処することが重要です。

バンキング型トロイの木馬は、金融機関のオンラインサービスを標的とした高度な脅威です。正当な銀行のウェブサイトを装った偽のログインページを表示したり、リアルタイムで送金内容を改ざんしたりすることで、被害者の資金を盗取します。金融機関では、多要素認証システムの導入により、このような攻撃のリスクを軽減しています。

ランサムウェア型トロイの木馬は、近年急速に増加している深刻な脅威です。被害者のファイルを暗号化し、復号のための身代金を要求します。企業や個人にとって重要なデータが人質に取られるため、甚大な被害をもたらします。この脅威に対する最も効果的な対策は、自動バックアップシステムによる定期的なデータバックアップです。

キーロガー型トロイの木馬は、ユーザーのキーボード入力を記録し、パスワードやクレジットカード番号などの機密情報を盗取します。このタイプの脅威は検出が困難で、長期間にわたって情報を収集することが可能です。仮想キーボードソフトウェアの使用により、物理的なキーボード入力を回避し、キーロガーの脅威を軽減できます。

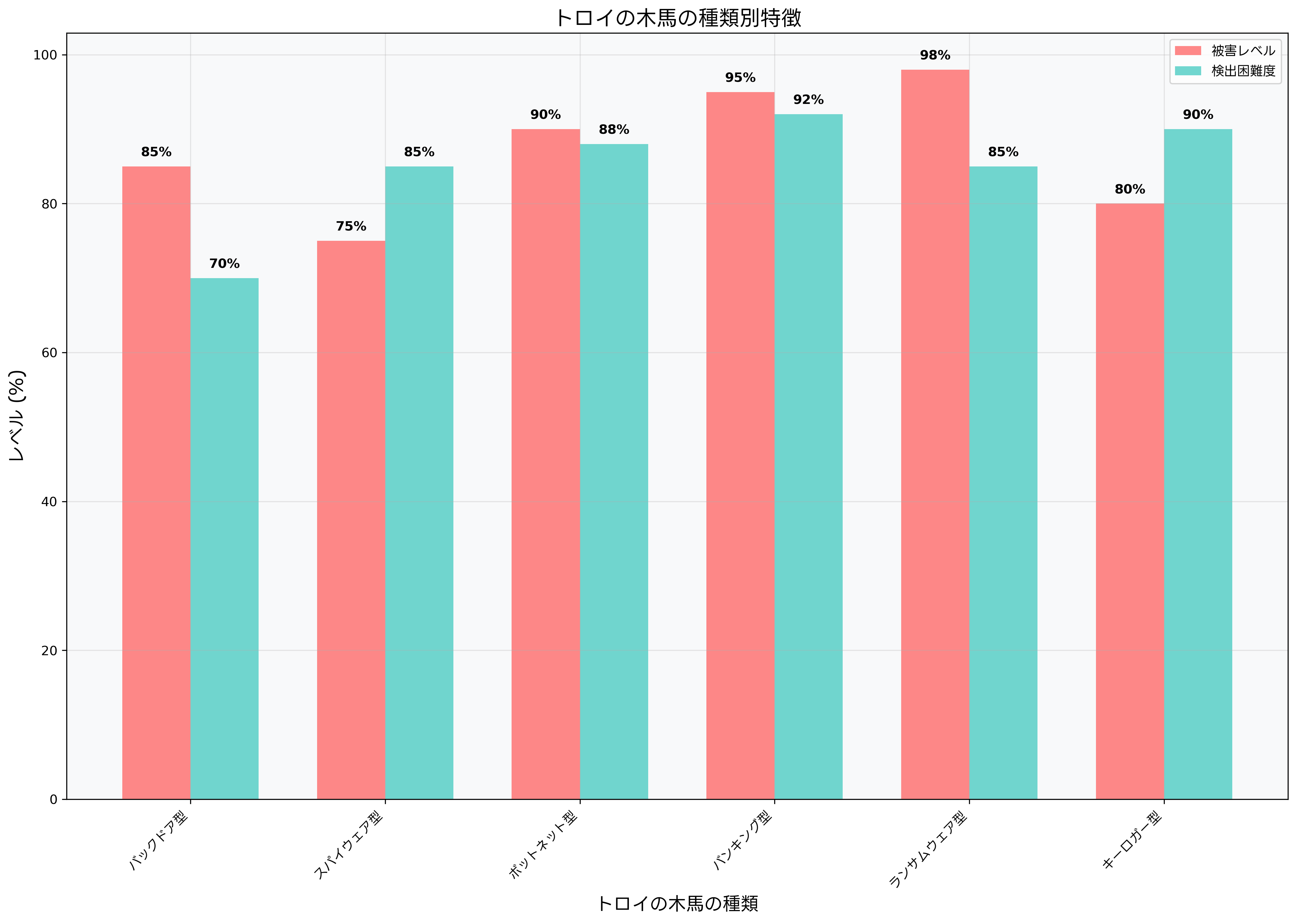

感染経路と侵入手法

トロイの木馬の感染経路は多岐にわたり、攻撃者は被害者の油断を突く巧妙な手法を用います。最も一般的な感染経路を理解することで、適切な予防策を講じることができます。

電子メールの添付ファイルは、トロイの木馬の最も一般的な感染経路の一つです。攻撃者は、信頼できる送信者を装い、業務上重要な文書や魅力的なコンテンツを添付したメールを送信します。これらの添付ファイルには、実行可能ファイル、マクロ付きOffice文書、PDF、画像ファイルなどが含まれ、開くとトロイの木馬が起動します。高度なメールセキュリティソリューションの導入により、悪意のある添付ファイルを事前に検出し、ブロックすることができます。

悪意のあるウェブサイトからのダウンロードも重要な感染経路です。攻撃者は正当なソフトウェアのダウンロードサイトを偽装し、人気の高いアプリケーション、ゲーム、メディアファイルにトロイの木馬を仕込んで配布します。特に、違法なコンテンツや無料の有料ソフトウェアを提供するサイトは高いリスクを持ちます。Webフィルタリングソフトウェアを使用して、危険なサイトへのアクセスを制限することが効果的です。

USBメモリやその他のリムーバブルメディアを介した感染も依然として重要な脅威です。攻撃者は、駐車場やカフェなどに意図的にトロイの木馬が仕込まれたUSBメモリを放置し、好奇心旺盛な被害者がそれを拾ってコンピュータに接続することを狙います。また、信頼できる相手から受け取ったUSBメモリであっても、その相手のコンピュータが既に感染している場合があります。USBセキュリティツールの導入により、外部メディアからの脅威を軽減できます。

ソフトウェアのダウンロードや更新プロセスを狙った攻撃も増加しています。攻撃者は、正当なソフトウェアの更新通知を偽装し、偽の更新プログラムをダウンロードさせます。また、人気の高いフリーソフトウェアにトロイの木馬を仕込み、正当なダウンロードサイトを装って配布することもあります。ソフトウェア更新管理ツールを使用して、信頼できるソースからのみソフトウェアを更新することが重要です。

ピアツーピア(P2P)ファイル共有ネットワークも、トロイの木馬の重要な感染経路です。映画、音楽、ソフトウェアなどの違法コンテンツを求めるユーザーが、実際にはトロイの木馬が仕込まれたファイルをダウンロードしてしまうケースが多く報告されています。P2Pネットワークでは、ファイルの真正性を確認することが困難であり、高いリスクを伴います。

ソーシャルエンジニアリング手法を組み合わせた攻撃も巧妙化しています。攻撃者は、ソーシャルメディアや電話を通じて被害者との信頼関係を築き、その後でトロイの木馬を含むファイルを送信したり、悪意のあるリンクをクリックさせたりします。セキュリティ意識向上トレーニング教材を活用して、従業員の警戒心を高めることが効果的です。

被害の実態と経済的影響

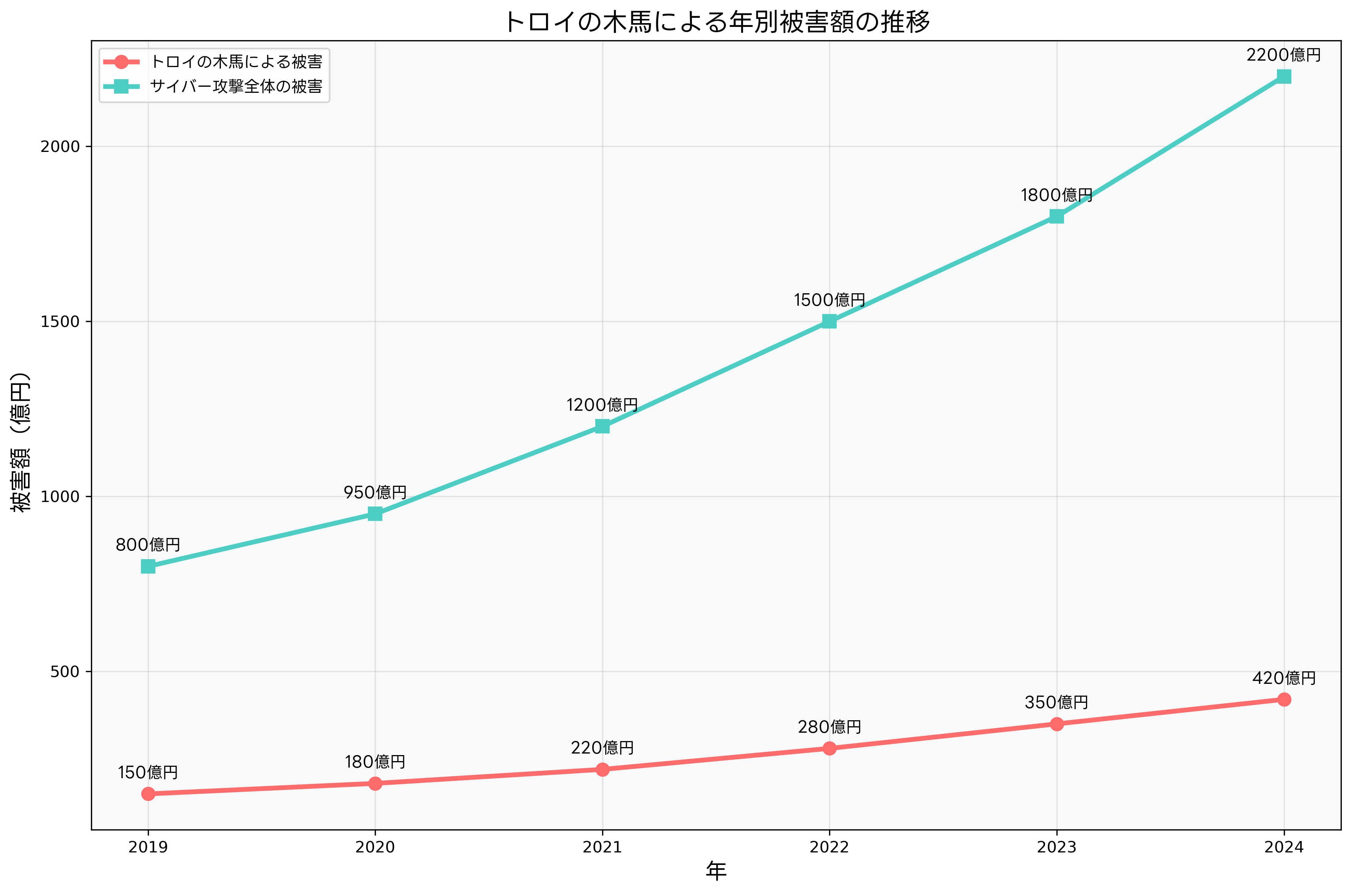

トロイの木馬による被害は年々深刻化しており、個人から大企業まで幅広い層に甚大な経済的損失をもたらしています。被害の実態を正確に把握することで、適切な投資とリスク管理の重要性を理解できます。

個人レベルでの被害では、銀行口座からの不正送金、クレジットカードの不正利用、仮想通貨の盗取、個人情報の悪用による二次被害などが報告されています。特に、オンラインバンキングを標的としたトロイの木馬による被害は深刻で、一回の攻撃で数百万円の損失を被るケースも珍しくありません。個人ユーザーは、個人向けセキュリティソフトの導入と、オンライン詐欺対策ツールの活用により、これらのリスクを軽減できます。

企業における被害は、さらに複雑で広範囲にわたります。顧客情報の漏洩による法的責任、業務停止に伴う収益損失、システム復旧コスト、ブランドイメージの悪化などが複合的に発生します。大規模なデータ侵害事件では、被害額が数十億円に達することもあり、企業の存続に関わる深刻な問題となっています。企業向け統合セキュリティソリューションへの投資は、もはや選択肢ではなく必須要件となっています。

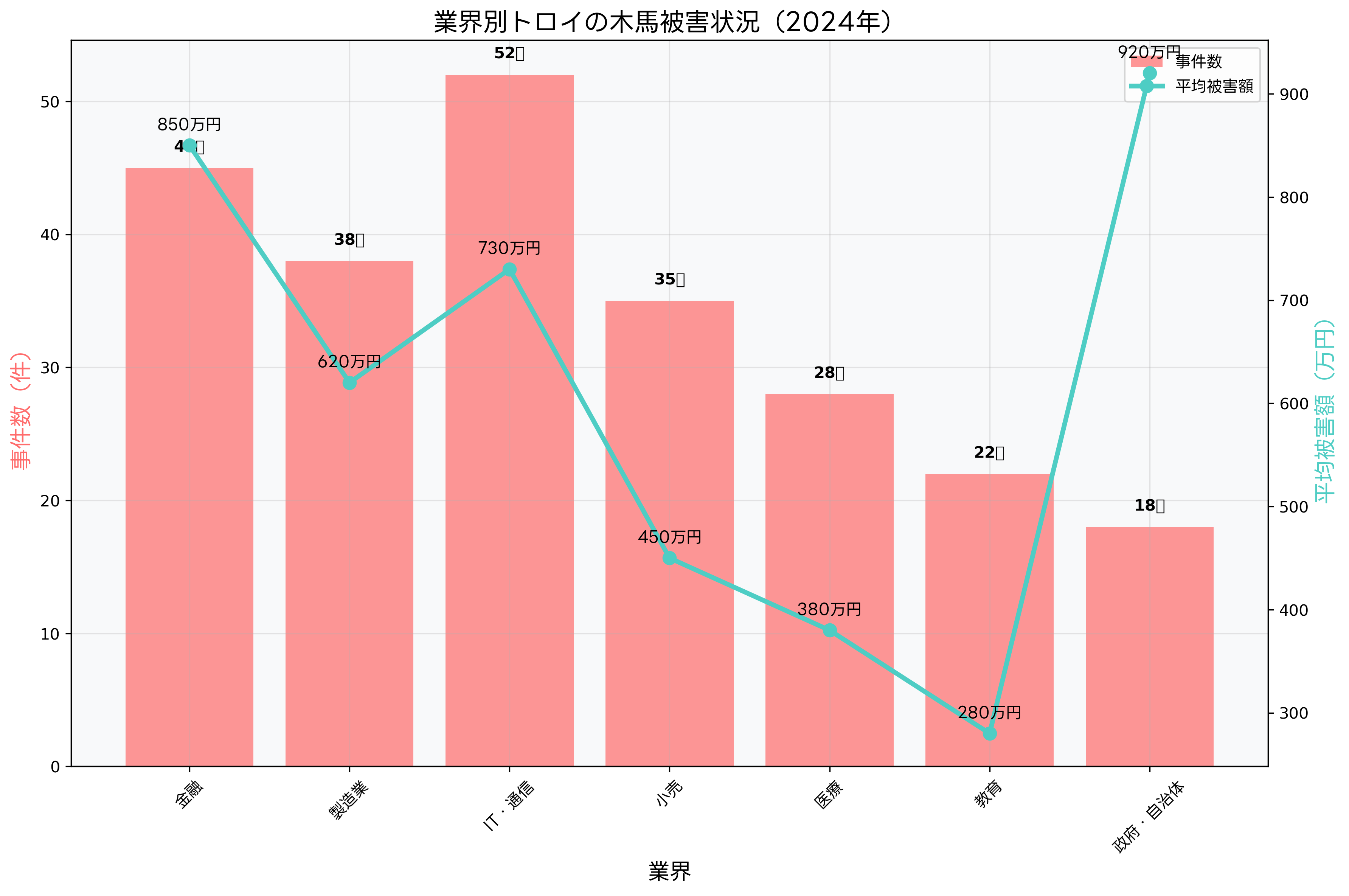

業界別の被害状況を見ると、金融業界が最も深刻な被害を受けています。銀行、証券会社、保険会社などは、顧客の金融情報を大量に保有しているため、攻撃者にとって魅力的な標的となっています。金融機関では、金融業界特化型セキュリティソリューションの導入と、厳格なセキュリティ監査の実施が求められています。

製造業では、産業制御システム(ICS)やSCADAシステムを標的としたトロイの木馬による攻撃が増加しています。これらの攻撃は、生産ラインの停止、品質問題、安全上の事故を引き起こす可能性があり、物理的な被害にまで発展することがあります。産業用セキュリティシステムの導入により、重要インフラの保護が可能になります。

IT・通信業界は、攻撃者にとって高い価値を持つ技術情報や顧客データを保有しているため、頻繁に攻撃の標的となります。また、これらの企業が提供するサービスが攻撃の中継点として利用されることもあり、二次的な被害の拡大を防ぐためにも厳重なセキュリティ対策が必要です。

小売業界では、クレジットカード情報や顧客の個人情報を狙った攻撃が多く、PCI DSSなどの業界標準に準拠したセキュリティ対策が求められています。POS端末セキュリティソリューションの導入により、店舗レベルでのセキュリティを強化できます。

医療業界では、患者の医療情報や研究データが攻撃の標的となり、プライバシーの侵害や医療サービスの停止といった深刻な被害が発生しています。医療業界向けセキュリティソリューションは、規制要件への準拠と患者データの保護を両立する重要なツールです。

対策と防御技術

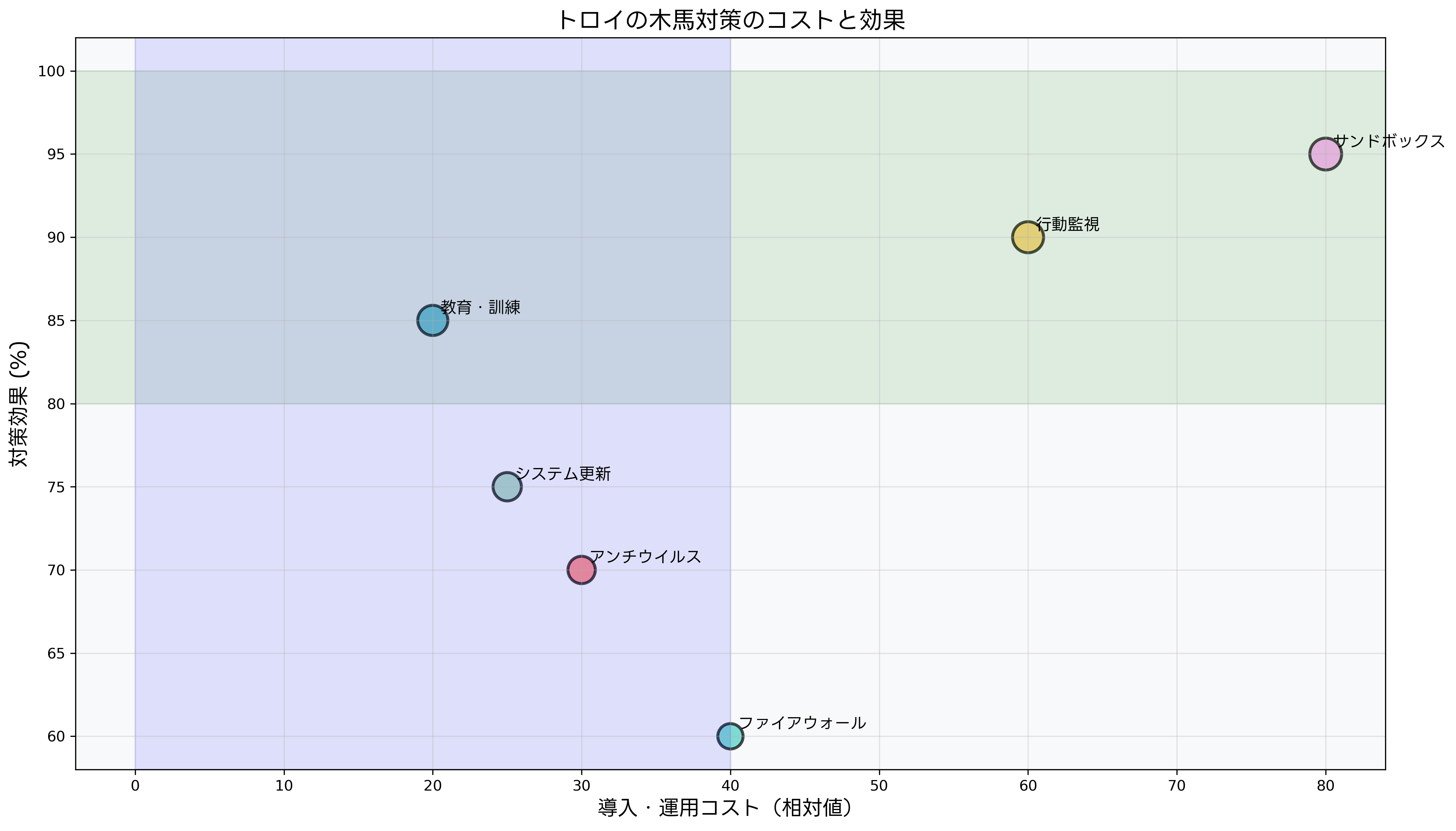

トロイの木馬に対する効果的な防御には、複数の層からなる包括的なセキュリティ戦略が必要です。技術的対策、運用的対策、そして人的対策を組み合わせることで、攻撃のリスクを大幅に軽減できます。

技術的対策の中核となるのは、高度なマルウェア検出技術です。従来のシグネチャベースの検出に加えて、振る舞い検知、機械学習、人工知能を活用した次世代アンチウイルスソフトウェアの導入が効果的です。これらのソリューションは、未知のトロイの木馬や亜種も検出できる高度な能力を持っています。

エンドポイント検知・対応(EDR)技術は、トロイの木馬の感染後の活動を監視し、迅速な対応を可能にします。EDRソリューションは、異常な動作を検出した際に自動的に隔離や削除を実行し、被害の拡大を防ぎます。また、フォレンジック機能により、攻撃の詳細な分析と証跡の保全も可能です。

ネットワークレベルでの防御も重要です。次世代ファイアウォール(NGFW)や侵入防止システム(IPS)により、ネットワーク上でのトロイの木馬の通信を検出し、ブロックします。統合脅威管理(UTM)アプライアンスを導入することで、複数のセキュリティ機能を一元的に管理できます。

サンドボックス技術は、疑わしいファイルを隔離された環境で実行し、その動作を分析することで、トロイの木馬を安全に検出します。サンドボックスセキュリティソリューションは、特に高度な脅威に対して効果的で、ゼロデイ攻撃の検出にも有効です。

運用的対策では、定期的なセキュリティ更新とパッチ管理が基本となります。オペレーティングシステム、アプリケーション、セキュリティソフトウェアを常に最新の状態に保つことで、既知の脆弱性を悪用した攻撃を防げます。パッチ管理ツールを使用して、組織全体のシステムを効率的に管理することが重要です。

バックアップとリカバリ戦略も重要な対策の一つです。定期的なデータバックアップと復旧テストにより、ランサムウェア型トロイの木馬による攻撃を受けても、業務を継続できます。エンタープライズバックアップソリューションは、自動化されたバックアップと迅速な復旧機能を提供します。

人的対策としては、従業員のセキュリティ意識向上が不可欠です。フィッシングメール、怪しいダウンロード、USBメモリの取り扱いなどに関する定期的な教育とトレーニングにより、人的ミスによる感染を防げます。セキュリティ教育プラットフォームを活用して、効果的な教育プログラムを実施できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、トロイの木馬は情報セキュリティ分野の重要なトピックとして頻繁に出題されています。試験では、トロイの木馬の基本概念、動作原理、対策技術、事例分析などが幅広く問われます。

午前問題では、トロイの木馬の定義や特徴に関する基本的な知識が問われることが多く、ウイルスやワームとの違い、感染経路、被害の種類などが出題範囲となります。例えば、「トロイの木馬の特徴として最も適切なものはどれか」といった選択問題や、「トロイの木馬とウイルスの違いを説明せよ」といった記述問題が出題されます。

午後問題では、より実践的な場面でのトロイの木馬対策が問われます。企業のセキュリティインシデント対応、ネットワークセキュリティの設計、リスクアセスメントの実施などの文脈で、トロイの木馬の知識を活用する能力が評価されます。

試験対策としては、応用情報技術者試験対策書を活用して、理論的な知識を体系的に学習することが重要です。特に、情報セキュリティマネジメントの章では、トロイの木馬を含む各種脅威と対策について詳しく解説されています。

実際の事例を通じた学習も効果的です。サイバーセキュリティ事例集を読むことで、トロイの木馬による実際の攻撃手法と被害状況を理解し、試験での事例問題に対応できる実践的な知識を身につけられます。

過去問演習は試験対策の核心です。応用情報技術者試験過去問題集を繰り返し解くことで、出題パターンを理解し、時間配分のスキルも向上できます。特に、午後問題では長文の事例を読み解く能力が求められるため、継続的な練習が必要です。

新技術とトロイの木馬の進化

テクノロジーの進歩とともに、トロイの木馬も絶えず進化し続けています。新しい技術環境における脅威の変化を理解することで、将来的なリスクに備えることができます。

クラウドコンピューティングの普及により、クラウド環境を標的としたトロイの木馬が増加しています。従来のオンプレミス環境とは異なるセキュリティモデルが必要であり、クラウドセキュリティソリューションの導入が重要になっています。

IoT(Internet of Things)デバイスの急速な普及により、新たな攻撃対象が生まれています。IoTデバイスは、従来のコンピュータとは異なるアーキテクチャを持ち、セキュリティ対策が不十分な場合が多いため、トロイの木馬の新たな標的となっています。IoTセキュリティソリューションにより、これらのデバイスを保護することが可能です。

人工知能と機械学習技術は、攻撃と防御の両面で活用されています。攻撃者は、AIを使用してより巧妙で検出困難なトロイの木馬を作成する一方、防御側もAI技術を活用したAI搭載セキュリティシステムにより、高度な脅威検出を実現しています。

モバイルデバイスの普及により、スマートフォンやタブレットを標的としたトロイの木馬も急増しています。これらのデバイスには、個人情報、位置情報、連絡先、決済情報などの機密データが保存されているため、攻撃者にとって魅力的な標的となっています。モバイルセキュリティソリューションの導入により、モバイル環境のセキュリティを強化できます。

組織的対応と危機管理

トロイの木馬による攻撃に対する効果的な対応には、技術的対策だけでなく、組織全体での取り組みが必要です。インシデント対応計画の策定、危機管理体制の構築、関係者間の連携などが重要な要素となります。

インシデント対応計画では、トロイの木馬の感染が発覚した際の初期対応、影響範囲の調査、システムの隔離、証跡の保全、復旧作業、事後分析などの手順を明確に定義します。インシデント対応管理システムを導入することで、これらの手順を効率的に実行できます。

危機管理体制では、経営層、IT部門、法務部門、広報部門などの関係者の役割と責任を明確にし、迅速な意思決定と対応を可能にします。また、外部の専門機関やコンサルタントとの連携も重要で、フォレンジック調査サービスなどの専門的支援を受けることで、より詳細な原因分析と対策立案が可能になります。

まとめ

トロイの木馬は、現代のサイバー空間における最も危険で巧妙な脅威の一つです。その偽装能力と多様な攻撃手法により、個人から大企業まで幅広い層に深刻な被害をもたらしています。応用情報技術者試験においても重要な出題分野であり、情報セキュリティの理解に欠かせない概念です。

効果的な対策には、最新の技術的防御手段、適切な運用手順、そして従業員の意識向上を組み合わせた包括的なアプローチが必要です。また、新技術の普及に伴い、トロイの木馬の脅威も絶えず進化しているため、継続的な学習と対策の更新が不可欠です。

組織レベルでは、明確なインシデント対応計画と危機管理体制を構築し、全社的なセキュリティ文化の醸成に取り組むことが重要です。技術の進歩とともに脅威も高度化していく中で、常に最新の情報を収集し、適切な投資と対策を継続することで、トロイの木馬による被害を最小限に抑えることができます。