現代のWebアプリケーションは、企業のビジネス活動において中核的な役割を果たしています。しかし、その一方で、Webアプリケーションを狙った攻撃は年々巧妙化し、従来のネットワークファイアウォールだけでは対応できない脅威が増加しています。このような状況において、ウェブアプリケーションファイアウォール(WAF)は、Webアプリケーションを保護する重要なセキュリティ対策として注目されています。応用情報技術者試験でも頻出のトピックであり、現代のセキュリティエンジニアにとって必須の知識です。

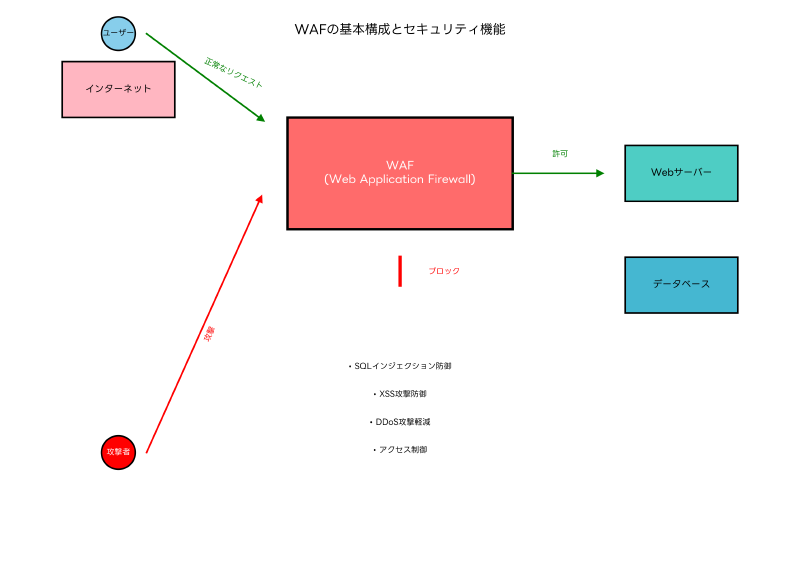

WAFは、従来のネットワークレベルのファイアウォールとは異なり、アプリケーションレイヤー(OSI参照モデルの第7層)で動作し、HTTPとHTTPSトラフィックの内容を詳細に検査します。これにより、SQLインジェクション、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF)などの高度なWebアプリケーション攻撃を効果的に防御できます。

WAFの基本概念と動作原理

ウェブアプリケーションファイアウォールは、Webサーバーとクライアント間の通信を監視し、悪意のあるリクエストをブロックするセキュリティデバイスまたはサービスです。WAFは、事前に定義されたセキュリティルールセットに基づいて、HTTPリクエストとレスポンスを分析し、攻撃パターンを検出します。

WAFの動作は大きく三つのモードに分類されます。まず、モニタリングモードでは、すべてのトラフィックを通過させながら攻撃パターンを検出し、ログに記録します。このモードは、WAFの導入初期段階での誤検知の確認や、既存のアプリケーションへの影響を評価するために使用されます。次に、ブロッキングモードでは、検出された攻撃を実際にブロックし、悪意のあるリクエストがWebサーバーに到達することを防ぎます。最後に、ハイブリッドモードでは、特定の攻撃タイプや重要度に応じて、モニタリングとブロッキングを使い分けることができます。

現代のWAFシステムでは、高性能なネットワークセキュリティアプライアンスを基盤として、機械学習やAI技術を活用した高度な攻撃検知機能が実装されています。これにより、従来のシグネチャベースの検知だけでなく、未知の攻撃パターンや変異型攻撃の検出も可能になっています。

WAFが防御する主要な脅威

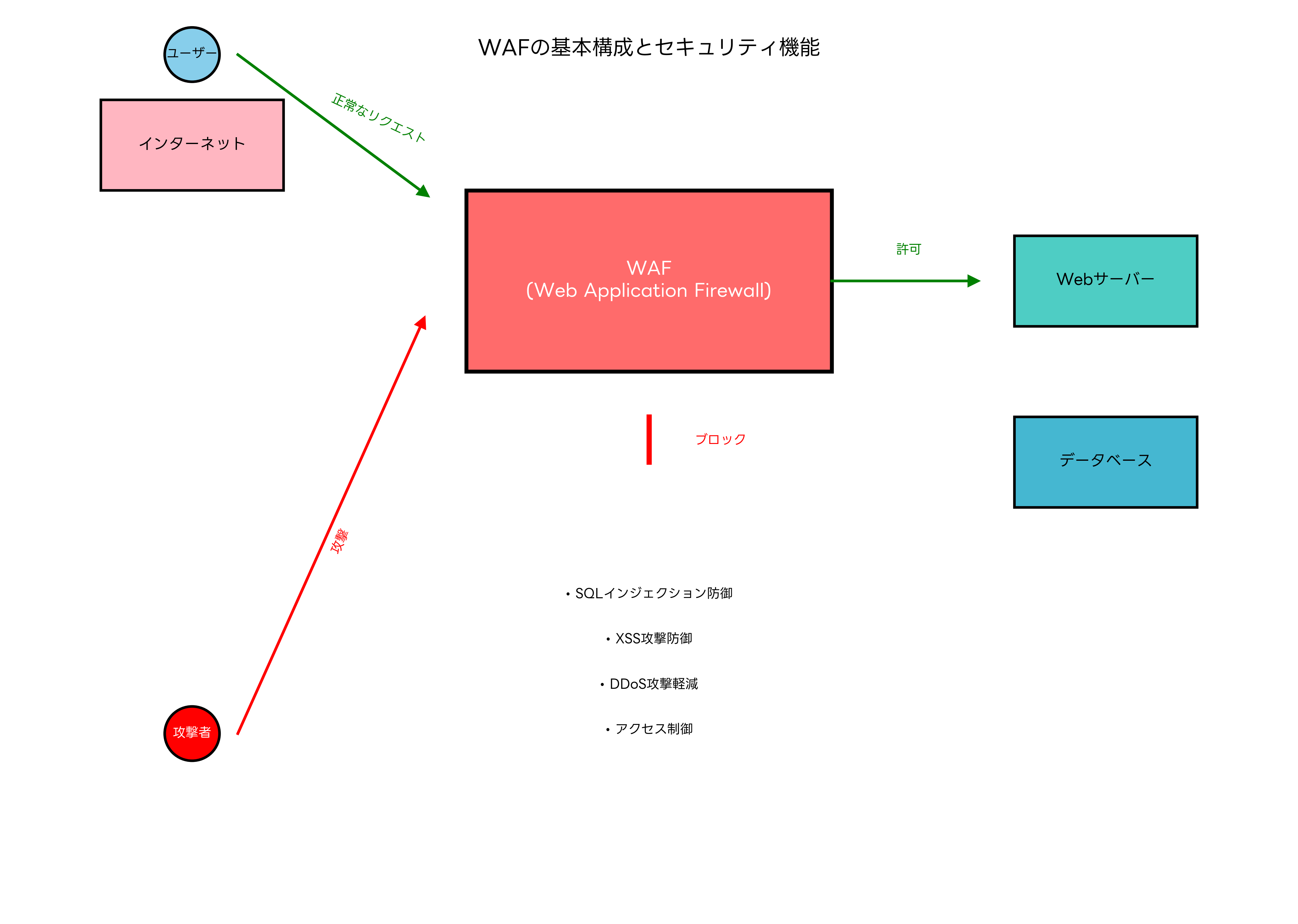

WAFは、OWASP Top 10に代表される様々なWebアプリケーション脅威に対する防御機能を提供します。最も重要な脅威の一つがSQLインジェクション攻撃です。この攻撃では、攻撃者が悪意のあるSQLコードをWebアプリケーションの入力フィールドに挿入し、データベースの機密情報を取得したり、データを改ざんしたりします。WAFは、HTTPリクエストパラメータ内のSQLキーワードや特殊文字を検査し、SQLインジェクション攻撃を検出してブロックします。

クロスサイトスクリプティング(XSS)攻撃も重要な脅威です。この攻撃では、攻撃者が悪意のあるJavaScriptコードをWebページに埋め込み、他のユーザーのブラウザで実行することで、セッション情報の窃取やアカウントの乗っ取りを行います。WAFは、HTMLタグやJavaScriptコードの挿入を検出し、XSS攻撃を防御します。

DDoS攻撃に対する防御も重要な機能です。分散型サービス拒否攻撃では、多数のコンピュータから大量のリクエストを送信し、Webサーバーを過負荷状態にしてサービスを停止させます。WAFは、トラフィックパターンの分析やレート制限機能により、DDoS攻撃を軽減します。このような攻撃に対抗するため、DDoS攻撃対策専用機器と連携したソリューションも提供されています。

パストラバーサル攻撃では、攻撃者が「../」などの特殊な文字列を使用して、Webサーバーの想定外のディレクトリにアクセスし、機密ファイルを取得しようとします。WAFは、このような不正なパスを含むリクエストを検出し、ブロックします。

コマンドインジェクション攻撃では、攻撃者がWebアプリケーションの脆弱性を悪用してOSコマンドを実行し、システムを制御しようとします。WAFは、HTTPリクエスト内のOSコマンドパターンを検出し、このような攻撃を防御します。

WAFの導入形態と選択基準

WAFの導入には、主に三つの形態があります。クラウドベースのWAFは、サービスプロバイダーが提供するクラウドサービスとして利用する形態です。この形態の最大の利点は、導入の簡便性と運用コストの低さです。DNS設定を変更するだけで導入でき、ハードウェアの購入や維持管理が不要です。また、サービスプロバイダーが最新の脅威情報に基づいてルールを自動更新するため、常に最新の保護を受けることができます。クラウドセキュリティサービスの普及により、中小企業でも手軽にWAF機能を利用できるようになりました。

オンプレミス型WAFは、企業のデータセンターやサーバールームに物理的に設置するハードウェア型またはソフトウェア型のソリューションです。この形態の利点は、完全なコントロールとカスタマイズ性です。企業固有の要件に合わせたルール設定や、他のセキュリティシステムとの密接な連携が可能です。また、機密性の高いデータを外部のクラウドサービスに委ねることなく、内部で完結した保護が実現できます。エンタープライズ向けセキュリティアプライアンスを導入することで、大規模な組織でも十分な性能とセキュリティを確保できます。

ハイブリッド型WAFは、クラウドとオンプレミスの両方の利点を活用する形態です。通常のトラフィックはクラウドWAFで処理し、機密性の高いアプリケーションはオンプレミスWAFで保護するといった使い分けが可能です。また、DDoS攻撃のような大規模な攻撃はクラウドで吸収し、より精密な検査が必要な攻撃はオンプレミスで処理するといった階層的な防御も実現できます。

WAFの選択においては、組織の要件、予算、技術的リソース、コンプライアンス要件などを総合的に考慮する必要があります。例えば、金融機関や医療機関のように高度なコンプライアンス要件がある組織では、オンプレミス型やプライベートクラウド型のWAFが適している場合があります。一方、スタートアップ企業や中小企業では、導入コストと運用負荷の観点からクラウド型WAFが適している場合が多いです。

WAFの性能とチューニング

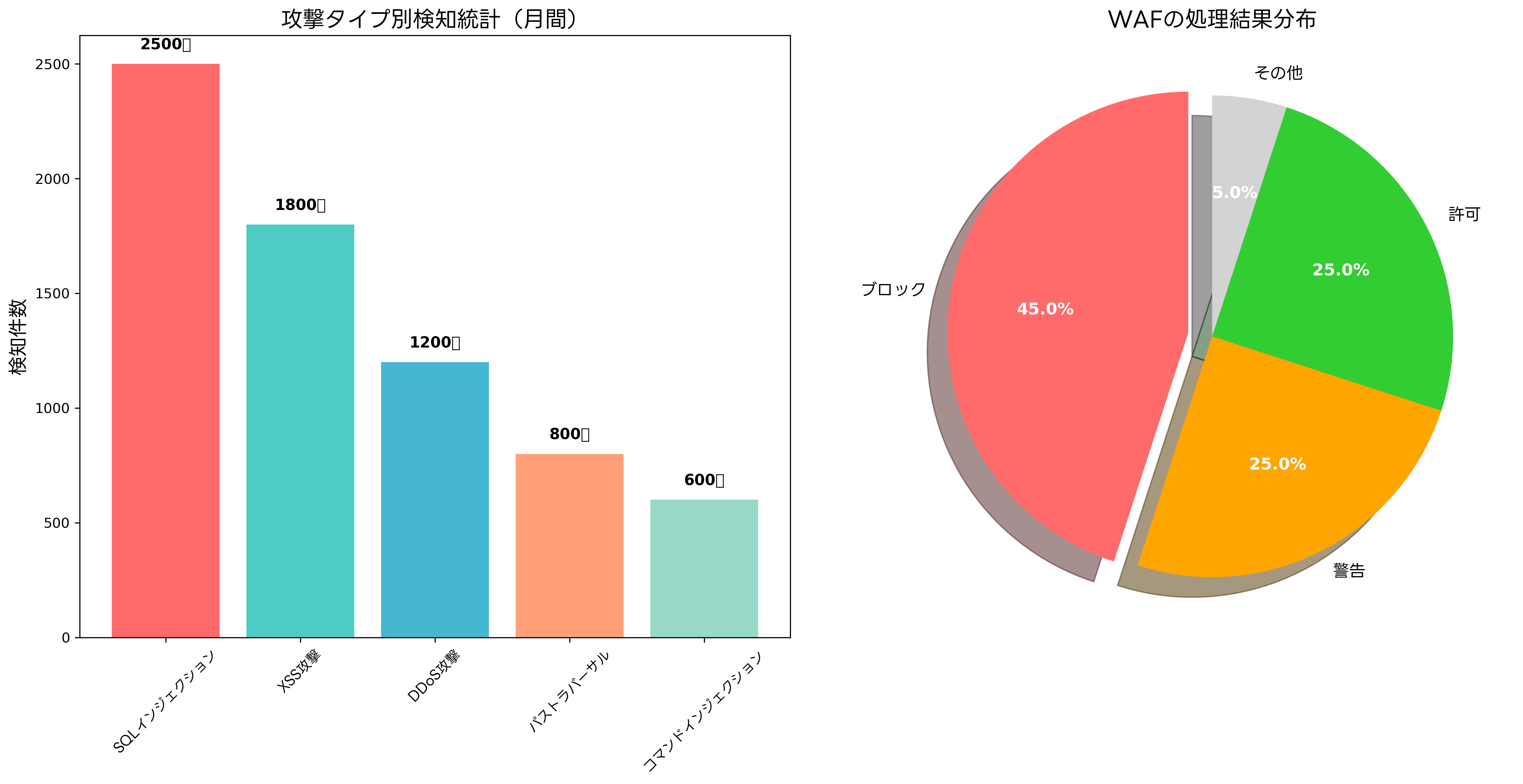

WAFの導入において重要な考慮事項の一つが、アプリケーションの性能への影響です。WAFは、すべてのHTTPトラフィックを検査するため、適切に設定されていない場合、レスポンス時間の増加やスループットの低下を引き起こす可能性があります。

レスポンス時間への影響は、WAFの設定と検査の深度によって大きく異なります。軽量設定では、基本的な攻撃パターンのみを検査するため、レスポンス時間への影響は最小限に抑えられます。標準設定では、OWASP Top 10の脅威に対する包括的な保護を提供しつつ、実用的な性能を維持します。高セキュリティ設定では、詳細な検査と高度な攻撃検出を行うため、性能への影響は大きくなりますが、最高レベルの保護を提供します。

スループットの観点では、WAFのハードウェア性能やソフトウェアの最適化が重要な要素となります。高性能ネットワーク処理装置を使用することで、大量のトラフィックを処理しながらも高いセキュリティレベルを維持できます。

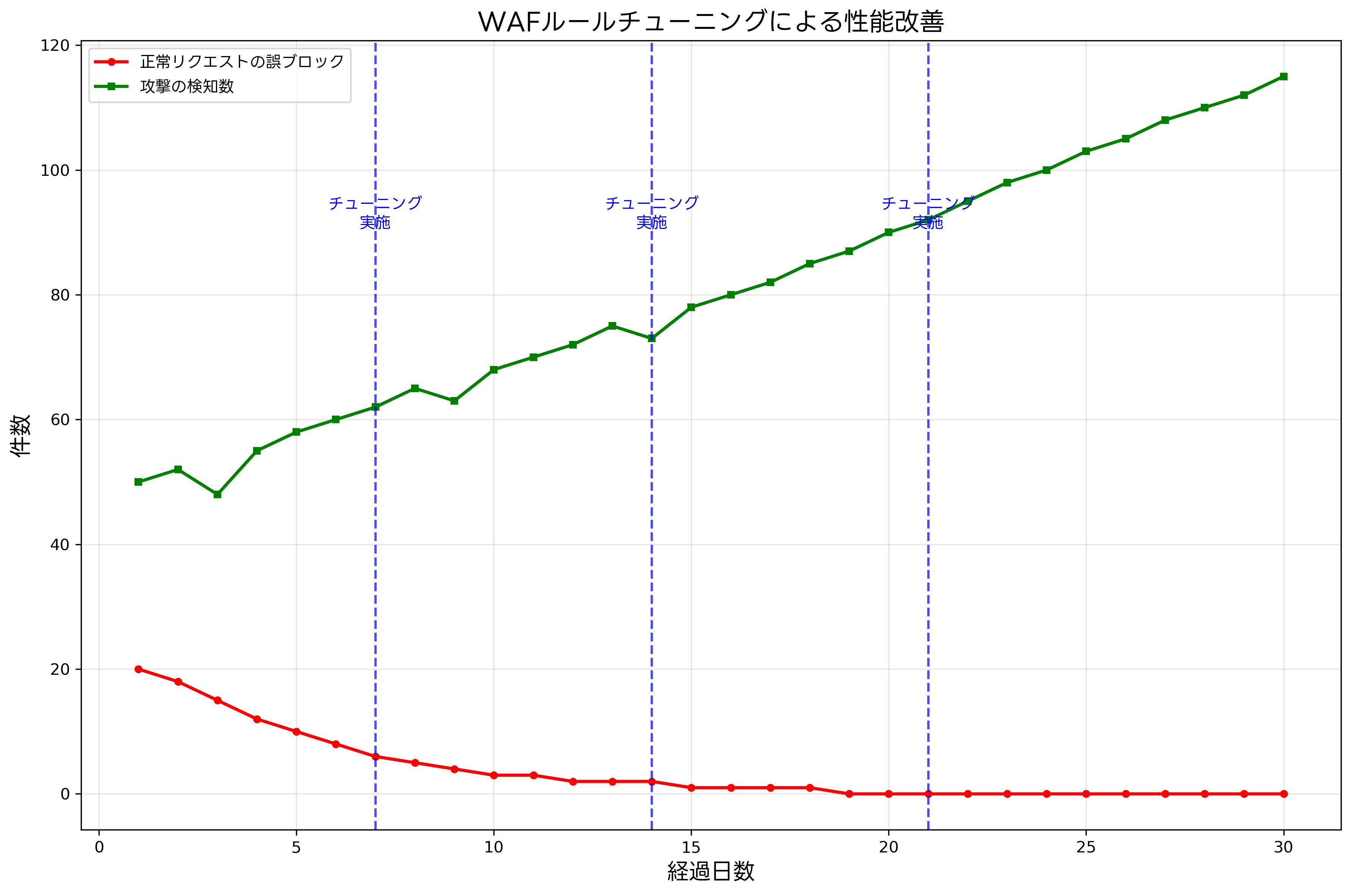

誤検知率の管理も重要な課題です。WAFの設定が厳しすぎると、正常なリクエストを攻撃として誤検知し、ビジネス運営に支障をきたす可能性があります。逆に、設定が緩すぎると、実際の攻撃を見逃すリスクが高まります。適切なバランスを見つけるためには、継続的なチューニングと監視が必要です。

WAFのチューニングプロセスは、通常、学習期間、調整期間、本格運用期間の三段階に分かれます。学習期間では、WAFをモニタリングモードで運用し、アプリケーションの正常なトラフィックパターンを学習させます。調整期間では、学習結果に基づいてルールを微調整し、誤検知を最小化します。本格運用期間では、ブロッキングモードで運用しつつ、継続的な監視と調整を行います。

効果的なチューニングには、ログ分析ツールやセキュリティ情報・イベント管理(SIEM)システムの活用が重要です。これらのツールにより、WAFのログを詳細に分析し、誤検知のパターンや新たな攻撃傾向を把握できます。

WAFと他のセキュリティ技術の連携

WAFは単独で使用されることは稀で、通常は他のセキュリティ技術と組み合わせて多層防御システムを構築します。ネットワークファイアウォールとの連携では、ネットワークレベルの脅威はネットワークファイアウォールで、アプリケーションレベルの脅威はWAFで対処することで、包括的な保護を実現します。

侵入検知システム(IDS)・侵入防止システム(IPS)との連携では、ネットワークトラフィックの異常を検知し、WAFのルールを動的に調整することが可能です。また、攻撃の検知情報を共有することで、より精密な脅威分析が可能になります。統合セキュリティ管理プラットフォームを使用することで、これらのシステム間の連携を効率的に管理できます。

アンチウイルス・アンチマルウェアシステムとの連携では、WAFがブロックした攻撃の詳細情報を共有し、マルウェアの検出精度を向上させることができます。また、マルウェア感染が検知された場合、WAFのルールを一時的に強化して、関連する攻撃を防御することも可能です。

セキュリティオーケストレーション・自動化・対応(SOAR)プラットフォームとの連携では、WAFの検知情報を基に自動的な対応を実行できます。例えば、特定の攻撃パターンが検知された場合、自動的に攻撃元のIPアドレスをブラックリストに追加したり、関連するセキュリティチームに警告を送信したりできます。

クラウドセキュリティとの統合も重要な要素です。クラウドセキュリティポスチャー管理(CSPM)ツールと連携することで、クラウド環境全体のセキュリティ設定を一元管理し、WAFの設定と整合性を保つことができます。

WAFの導入計画と実装

WAFの成功的な導入には、詳細な計画と段階的な実装が重要です。まず、現状分析フェーズでは、保護対象のWebアプリケーションの特徴、トラフィックパターン、既存のセキュリティ対策を詳細に調査します。この段階で、脆弱性診断ツールを使用してアプリケーションの脆弱性を特定し、優先度を設定します。

要件定義フェーズでは、組織のセキュリティ要件、コンプライアンス要件、性能要件を明確に定義します。また、予算、運用体制、技術的制約も考慮に入れます。この段階で、WAFの導入形態(クラウド、オンプレミス、ハイブリッド)を決定します。

設計フェーズでは、WAFのアーキテクチャ、ルール設定、運用手順を詳細に設計します。また、他のセキュリティシステムとの連携方法、監視体制、インシデント対応手順も定義します。ネットワーク設計ツールを活用することで、最適なアーキテクチャを設計できます。

テストフェーズでは、本番環境と同等のテスト環境でWAFの動作を検証します。正常なアプリケーション機能への影響、攻撃に対する防御効果、性能への影響を詳細に測定します。また、各種攻撃シナリオを用いたペネトレーションテストツールでWAFの効果を検証します。

導入フェーズでは、段階的にWAFを本番環境に導入します。最初はモニタリングモードで運用し、アプリケーションへの影響と攻撃検知の精度を確認します。その後、段階的にブロッキング機能を有効化し、最終的に完全な保護モードで運用します。

運用監視と継続的改善

WAFの効果的な運用には、継続的な監視と改善が不可欠です。日常的な監視では、攻撃の検知状況、誤検知の発生状況、システムの性能指標を定期的にチェックします。セキュリティ監視ダッシュボードを使用することで、リアルタイムでWAFの状況を把握できます。

ログ分析は、WAF運用において最も重要な活動の一つです。WAFが生成する大量のログから、攻撃パターン、誤検知の原因、性能問題の兆候を分析し、継続的な改善に活用します。ビッグデータ分析プラットフォームを活用することで、大規模なログデータの分析が可能になります。

脅威インテリジェンスの活用も重要です。外部の脅威情報フィードから最新の攻撃情報を取得し、WAFのルールを定期的に更新します。これにより、新たな攻撃手法に対する防御力を維持できます。

定期的なルール見直しでは、アプリケーションの変更、ビジネス要件の変化、新たな脅威の出現に応じてWAFの設定を調整します。また、誤検知を減らすためのホワイトリスト設定の見直しも重要です。

応用情報技術者試験での出題傾向

応用情報技術者試験におけるWAF関連の問題は、主に情報セキュリティ分野で出題されます。午前問題では、WAFの基本概念、動作原理、他のセキュリティ技術との違い、主要な防御対象となる攻撃タイプなどが問われます。

特に頻出するのは、WAFとネットワークファイアウォールの違いに関する問題です。ネットワークファイアウォールがネットワーク層(第3層)とトランスポート層(第4層)で動作するのに対し、WAFはアプリケーション層(第7層)で動作することを理解しておくことが重要です。

午後問題では、より実践的な場面でのWAF活用が問われます。企業のWebアプリケーションセキュリティ戦略の一環としてWAFをどのように導入し、運用するかという観点から出題されることが多いです。

応用情報技術者試験対策書籍や情報セキュリティ専門書を活用して、理論と実践の両面から理解を深めることが重要です。

WAFの将来展望と新技術

WAF技術は、AIと機械学習の進歩により大きく進化しています。従来のシグネチャベースの検知に加えて、行動分析や異常検知により、未知の攻撃や変化する攻撃パターンにも対応できるようになっています。AI搭載セキュリティソリューションの導入により、より高度で自動化された脅威検知が実現されています。

エッジコンピューティングの普及により、WAFの配置場所も多様化しています。従来の中央集権的な配置に加えて、エッジロケーションでのWAF機能により、レイテンシの低減と分散型攻撃への対応が可能になっています。

APIセキュリティの重要性が高まる中、WAFもAPI専用の保護機能を強化しています。REST APIやGraphQL APIに特化した検査機能、API仕様書に基づく自動ルール生成機能などが実装されています。

ゼロトラストアーキテクチャとの統合も進んでいます。従来の境界防御モデルから、すべてのトラフィックを検証するモデルへの移行に伴い、WAFもより細かなアクセス制御と継続的な検証機能を提供するように進化しています。

コンテナ化とマイクロサービス化の進展により、WAFも動的で柔軟な配置が求められています。コンテナセキュリティソリューションと連携し、アプリケーションのライフサイクルに応じた動的な保護を提供します。

クラウドネイティブ環境では、サーバーレスアーキテクチャやFunction as a Service(FaaS)に対応したWAF機能も開発されています。これにより、従来のサーバーベースのアプリケーションだけでなく、クラウドネイティブなアプリケーションも包括的に保護できます。

まとめ

ウェブアプリケーションファイアウォール(WAF)は、現代のWebセキュリティにおいて不可欠な技術です。SQLインジェクション、XSS、DDoS攻撃などの多様な脅威からWebアプリケーションを保護し、ビジネスの継続性と信頼性を確保します。適切な導入形態の選択、継続的なチューニング、他のセキュリティ技術との連携により、効果的な多層防御システムを構築できます。

応用情報技術者試験においても重要なトピックであり、理論的理解と実践的応用能力の両方が求められます。技術の進歩とともにWAFも進化し続けており、AI、機械学習、エッジコンピューティング、APIセキュリティなどの新技術との統合により、より高度で効率的な保護を提供しています。

組織の情報資産を守り、顧客の信頼を維持するために、WAFの適切な理解と活用は現代のITプロフェッショナルにとって必須のスキルです。継続的な学習と実践により、変化する脅威環境に対応できる能力を身につけることが重要です。