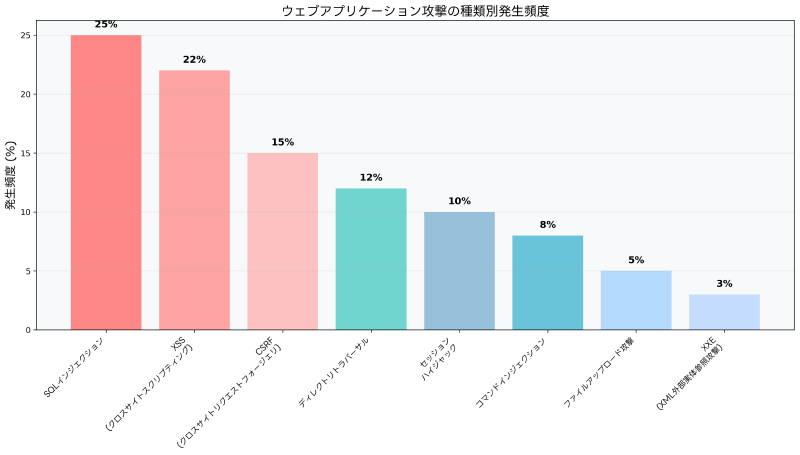

インターネットが社会インフラとして不可欠となった現代において、ウェブアプリケーション攻撃は企業や個人にとって深刻な脅威となっています。応用情報技術者試験においても重要な出題領域であり、情報セキュリティの専門知識として必須の概念です。本記事では、ウェブアプリケーション攻撃の種類、手法、対策について詳細に解説し、実践的なセキュリティ対策の知識を提供します。

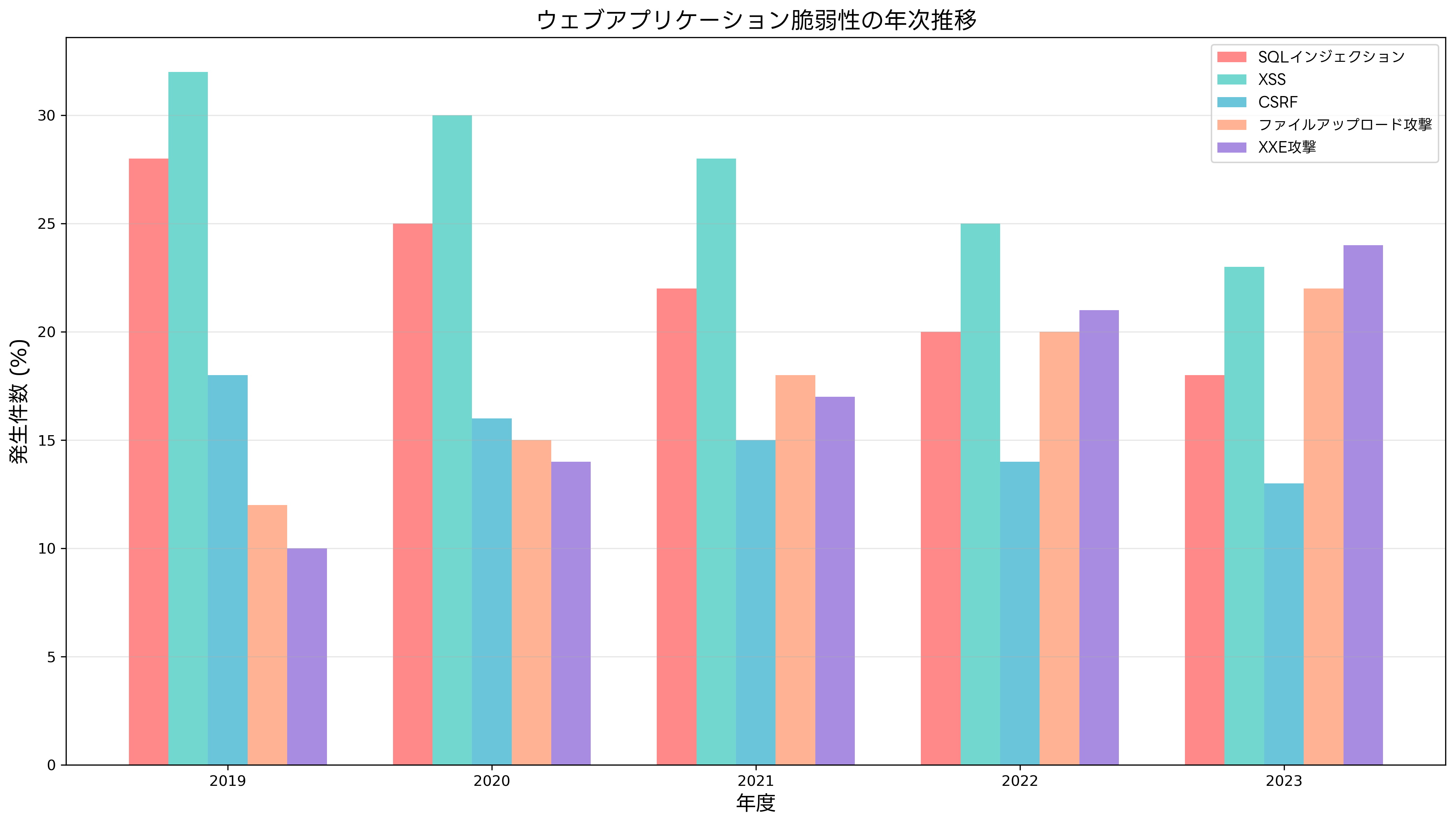

ウェブアプリケーション攻撃とは、ウェブサイトやウェブアプリケーションの脆弱性を悪用して、不正なアクセスやデータの窃取、システムの破壊を行う攻撃手法の総称です。これらの攻撃は年々巧妙化しており、従来のネットワークレベルでのセキュリティ対策だけでは防ぐことが困難になっています。

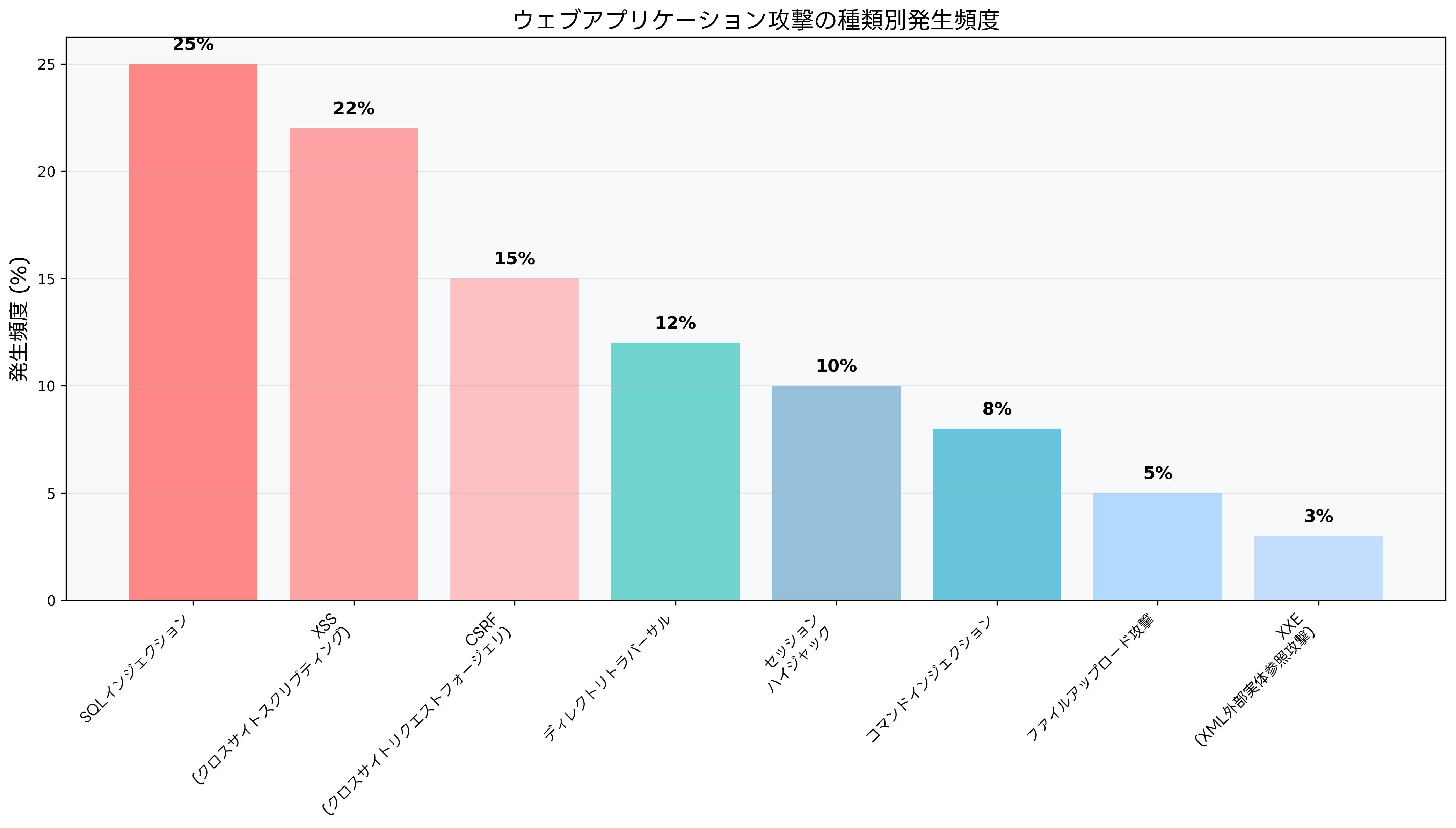

SQLインジェクション攻撃:データベースへの不正侵入

SQLインジェクション攻撃は、ウェブアプリケーションの入力フィールドに悪意のあるSQL文を注入することで、データベースへの不正アクセスを行う攻撃手法です。この攻撃は、入力値の検証が不十分なアプリケーションに対して極めて効果的であり、機密情報の漏洩や改ざん、システムの完全な制御権奪取につながる可能性があります。

攻撃者は通常、ログインフォームや検索ボックスなどの入力フィールドを標的とします。例えば、ユーザー認証の際に「admin’ OR ‘1’=‘1’ –」といった文字列を入力することで、パスワードの検証を回避し、管理者権限でシステムにアクセスできる場合があります。このような攻撃を防ぐため、開発者はセキュアプログラミング教本を参考に、適切な入力値検証とパラメータ化クエリの実装を学ぶ必要があります。

SQLインジェクション対策の基本は、入力値の適切な検証とエスケープ処理です。特に、データベースクエリを動的に生成する際には、プリペアードステートメントやストアドプロシージャを使用することが重要です。また、データベースセキュリティ監視ツールを導入することで、不正なクエリの実行を検知し、即座に対応することが可能になります。

さらに、データベースサーバーのアクセス権限を最小限に制限し、アプリケーションからのアクセスには専用のデータベースユーザーを使用することも重要な対策です。エンタープライズデータベース管理システムを導入することで、詳細なアクセス制御と監査ログの記録が可能になり、セキュリティレベルを大幅に向上させることができます。

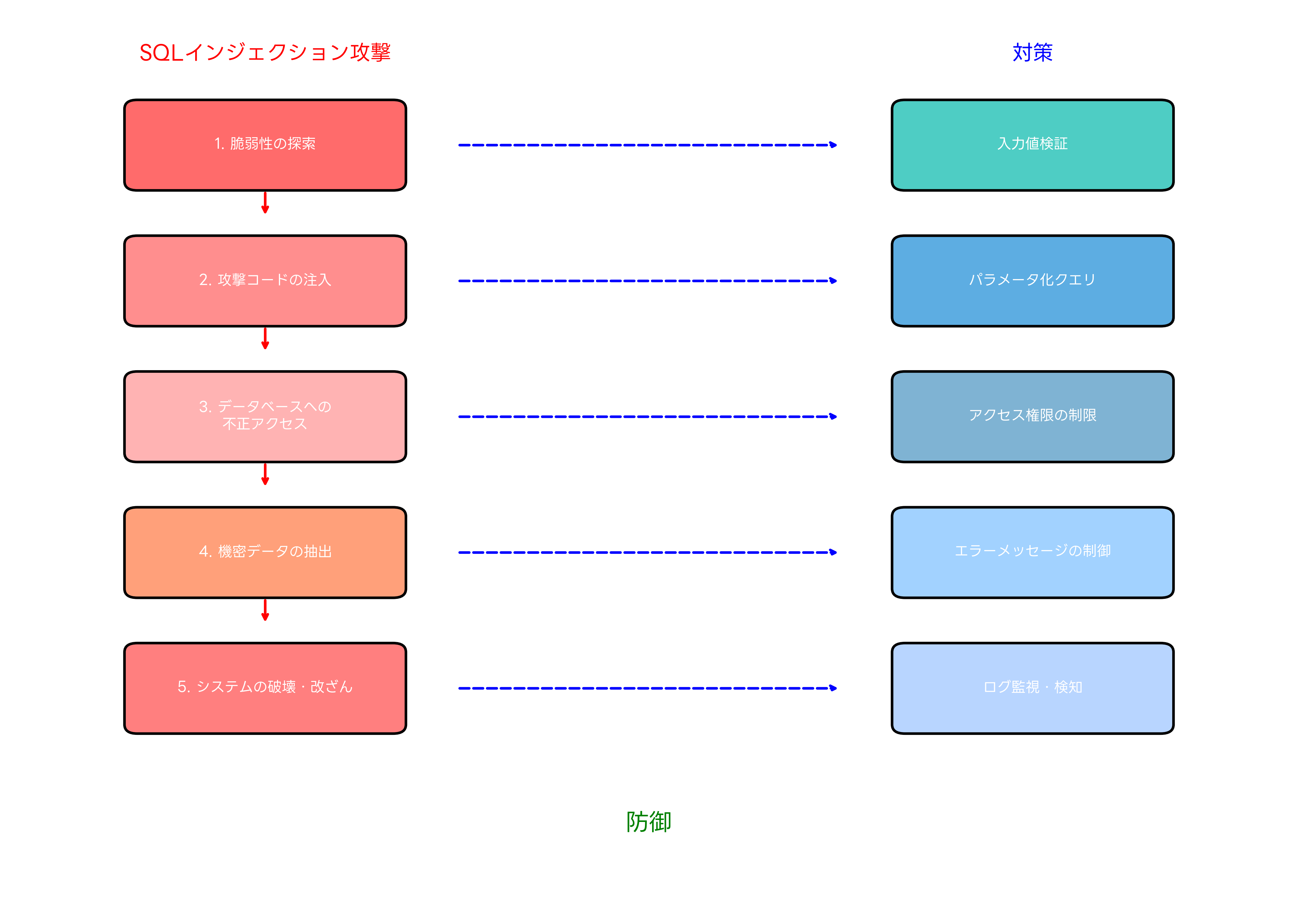

クロスサイトスクリプティング(XSS):ブラウザを狙った悪意のある攻撃

クロスサイトスクリプティング(XSS)攻撃は、ウェブページに悪意のあるスクリプトを埋め込み、そのページを訪問したユーザーのブラウザで実行させる攻撃手法です。この攻撃により、セッション情報の窃取、フィッシング攻撃、マルウェアの配布などが可能になります。

XSS攻撃は、その実行方法によって反射型XSS、格納型XSS、DOM型XSSの3つに分類されます。反射型XSSは、攻撃者が作成した悪意のあるURLをユーザーにクリックさせることで実行されます。格納型XSSは、掲示板やコメント欄などにスクリプトを投稿し、そのページを訪問した他のユーザーに対して攻撃を実行します。DOM型XSSは、JavaScriptによるDOM操作の際に発生する脆弱性を悪用した攻撃です。

XSS攻撃を防ぐためには、入力値の適切なサニタイゼーションとエスケープ処理が不可欠です。特に、HTMLタグやJavaScriptコードを含む可能性のある入力については、Webアプリケーションセキュリティテストツールを使用して、徹底的な検証を行うことが重要です。

Content Security Policy(CSP)の実装も効果的な対策の一つです。CSPを適切に設定することで、許可されていないスクリプトの実行を防ぐことができます。Webセキュリティヘッダー設定ガイドを参考に、適切なセキュリティヘッダーの設定を行うことで、XSS攻撃のリスクを大幅に軽減できます。

クロスサイトリクエストフォージェリ(CSRF):ユーザーの意図しない操作を強制

CSRF攻撃は、ユーザーが信頼するサイトにログインした状態で、攻撃者が用意した悪意のあるページを訪問させることで、ユーザーの意図しない操作を実行させる攻撃手法です。この攻撃により、パスワードの変更、資金の送金、アカウントの削除などの重要な操作が不正に実行される可能性があります。

CSRF攻撃の特徴は、正当なユーザーのセッション情報を悪用することです。攻撃者は、ユーザーがログイン中であることを前提として、隠しフォームや画像タグなどを使用して、ターゲットサイトに対してリクエストを送信します。Webアプリケーション脆弱性診断ツールを使用することで、このような脆弱性を事前に発見し、対策を講じることができます。

CSRF攻撃への対策として最も有効なのは、CSRFトークンの実装です。CSRFトークンは、フォーム送信の際に、セッション固有のランダムな値を含めることで、正当なリクエストかどうかを判断する仕組みです。また、重要な操作については、追加の認証を要求するステップアップ認証を実装することも効果的です。

SameSite Cookieの設定も重要な対策の一つです。SameSite属性を適切に設定することで、クロスサイトリクエストでのCookie送信を制限し、CSRF攻撃のリスクを軽減できます。モダンWebセキュリティ実装ガイドには、これらの対策の詳細な実装方法が記載されており、開発者にとって貴重な参考資料となります。

ディレクトリトラバーサル攻撃:ファイルシステムへの不正アクセス

ディレクトリトラバーサル攻撃(パストラバーサル攻撃とも呼ばれる)は、ウェブアプリケーションのファイルアクセス機能を悪用して、本来アクセスできないディレクトリやファイルにアクセスする攻撃手法です。攻撃者は「../」などの文字列を使用して、ディレクトリ階層を遡り、システムファイルや設定ファイルへのアクセスを試みます。

この攻撃が成功すると、パスワードファイル、設定ファイル、ログファイルなどの機密情報が漏洩する可能性があります。特に、Linuxシステムの「/etc/passwd」ファイルやWindowsシステムの「boot.ini」ファイルなどが標的になることが多く、これらの情報を基にさらなる攻撃が実行される可能性があります。

対策としては、ファイルパスの適切な検証と正規化が重要です。入力されたパスに「../」や絶対パスが含まれていないかを確認し、許可されたディレクトリ内のファイルのみにアクセスを制限する必要があります。サーバーセキュリティ強化ツールを使用することで、ファイルシステムレベルでのアクセス制御を強化し、このような攻撃を防ぐことができます。

セッションハイジャック:ユーザーセッションの乗っ取り

セッションハイジャック攻撃は、正当なユーザーのセッション情報を不正に取得し、そのセッションを乗っ取ってシステムにアクセスする攻撃手法です。この攻撃により、攻撃者は被害者になりすましてシステムを操作できるようになります。

セッションハイジャックの手法には、セッションID推測攻撃、セッション固定攻撃、セッションIDの盗聴などがあります。特に、暗号化されていない通信(HTTP)でセッションIDが送信される場合、ネットワーク上でセッション情報が傍受される可能性が高くなります。

対策としては、HTTPS通信の強制、セッションIDの適切な管理、セッションタイムアウトの設定などが重要です。SSL/TLS証明書管理システムを導入することで、常に暗号化された通信を確保し、セッション情報の傍受を防ぐことができます。

また、セッション生成時には十分にランダムなセッションIDを生成し、定期的にセッションIDを更新することも重要です。認証システム強化ツールを活用することで、高度なセッション管理機能を実装し、セキュリティレベルを向上させることができます。

コマンドインジェクション攻撃:システムコマンドの不正実行

コマンドインジェクション攻撃は、ウェブアプリケーションが外部コマンドを実行する際の脆弱性を悪用して、攻撃者が任意のシステムコマンドを実行する攻撃手法です。この攻撃が成功すると、サーバーの完全な制御権を奪われる可能性があります。

攻撃者は、入力フィールドに「; rm -rf /」や「& format c:」などのシステムコマンドを注入し、アプリケーションがこれらのコマンドを実行するよう誘導します。特に、ファイルアップロード機能や画像処理機能など、外部プログラムを呼び出す機能が標的になりやすい傾向があります。

対策としては、外部コマンドの実行を可能な限り避け、やむを得ない場合は入力値の厳格な検証とサニタイゼーションを実装することが重要です。アプリケーションセキュリティ監視ソリューションを導入することで、不正なコマンド実行を検知し、即座に対応することが可能になります。

ファイルアップロード攻撃:悪意のあるファイルの実行

ファイルアップロード攻撃は、ウェブアプリケーションのファイルアップロード機能を悪用して、悪意のあるスクリプトファイルをサーバーにアップロードし、実行させる攻撃手法です。この攻撃により、ウェブシェルの設置、マルウェアの配布、システムの乗っ取りなどが可能になります。

攻撃者は通常、PHPファイルやJSPファイルなどの実行可能なスクリプトファイルをアップロードし、直接アクセスすることでサーバー上でコードを実行させます。また、画像ファイルに偽装した悪意のあるファイルをアップロードすることもあります。

対策としては、アップロードファイルの拡張子制限、ファイル内容の検証、アップロードファイルの実行権限の削除などが重要です。ファイルセキュリティ検査ツールを使用することで、アップロードされたファイルの安全性を自動的に検証し、悪意のあるファイルの実行を防ぐことができます。

XXE(XML外部実体参照)攻撃:XMLパーサーの悪用

XXE攻撃は、XMLパーサーの外部実体参照機能を悪用して、サーバー上のファイルを読み取ったり、内部ネットワークへの攻撃を行ったりする手法です。この攻撃は、XMLを処理するウェブアプリケーションで発生する可能性があり、近年その脅威が増大しています。

攻撃者は、XMLデータに悪意のある外部実体定義を含め、XMLパーサーがこれを処理する際にサーバー上のファイルを読み取らせたり、内部システムへのリクエストを送信させたりします。この攻撃により、設定ファイルの漏洩、内部ネットワークの探査、サービス拒否攻撃などが可能になります。

対策としては、XMLパーサーの外部実体参照機能を無効化することが最も効果的です。また、XML入力の検証と、信頼できないXMLデータの処理を制限することも重要です。XMLセキュリティ検証ライブラリを使用することで、安全なXML処理を実装し、XXE攻撃のリスクを軽減できます。

ウェブアプリケーションファイアウォール(WAF)による包括的防御

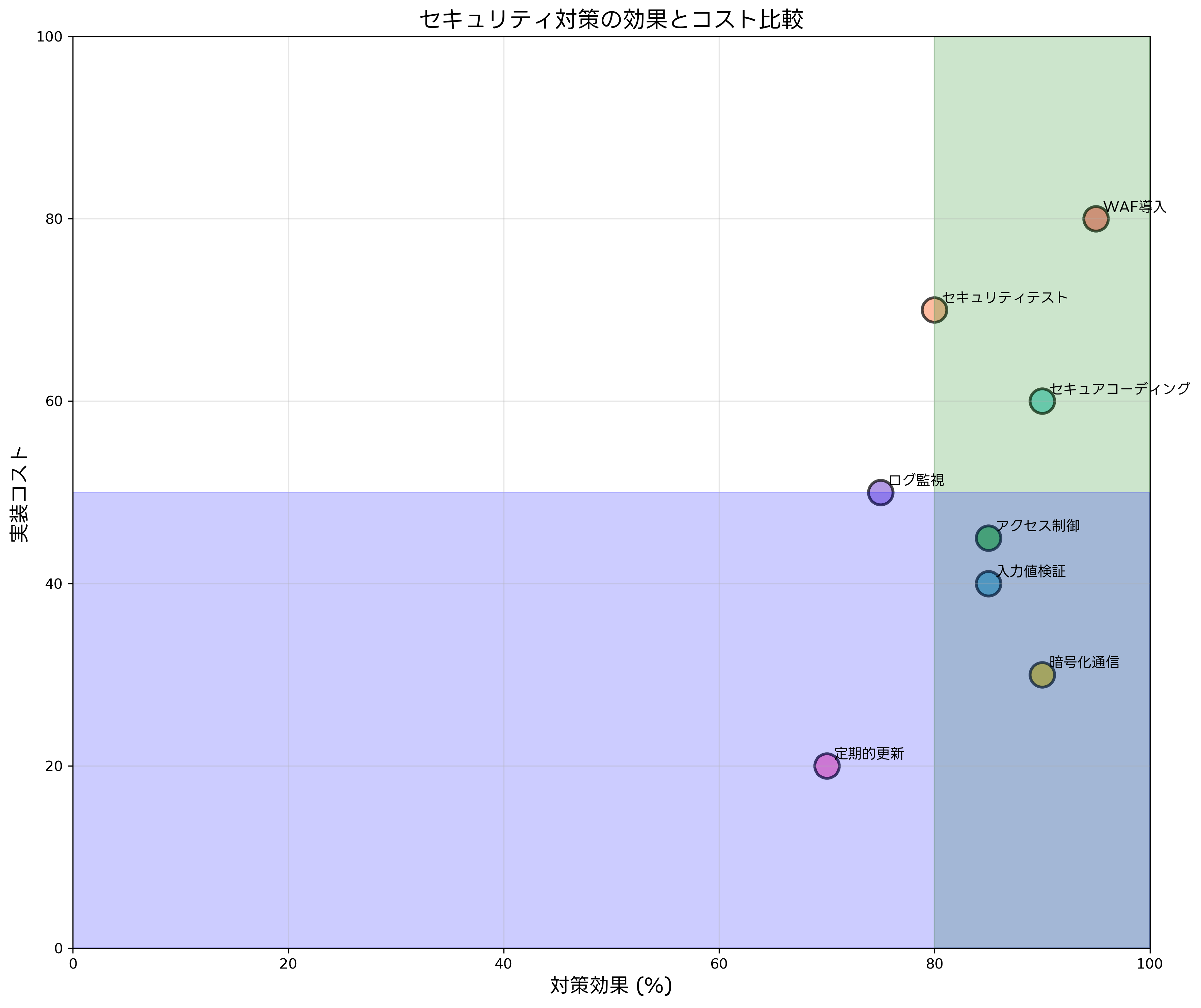

ウェブアプリケーション攻撃に対する包括的な防御策として、WAF(Web Application Firewall)の導入が極めて効果的です。WAFは、HTTPトラフィックを解析し、悪意のあるリクエストをブロックすることで、様々な攻撃からウェブアプリケーションを保護します。

WAFは、シグネチャベース検知、異常検知、機械学習による攻撃検知などの機能を組み合わせて、既知の攻撃パターンだけでなく、新しい攻撃手法にも対応できます。エンタープライズWAFソリューションを導入することで、高度な攻撃検知機能と自動対応機能を実現し、セキュリティ運用の効率化を図ることができます。

クラウドベースのWAFサービスも普及しており、導入コストを抑えながら高度なセキュリティ機能を利用できます。クラウドWAFサービスを活用することで、常に最新の攻撃パターンに対応し、グローバルな脅威インテリジェンスを活用した防御が可能になります。

セキュアコーディングによる根本的対策

ウェブアプリケーション攻撃への最も根本的な対策は、開発段階でのセキュアコーディングの実践です。OWASP(Open Web Application Security Project)が提供するセキュリティガイドラインに従い、安全なコーディング手法を適用することが重要です。

入力値検証、出力エスケープ、認証・認可の適切な実装、エラーハンドリングの強化などが基本的な対策となります。セキュアコーディング教材を活用して、開発チーム全体のセキュリティスキルを向上させることが、長期的なセキュリティ確保につながります。

静的アプリケーションセキュリティテスト(SAST)と動的アプリケーションセキュリティテスト(DAST)を開発プロセスに組み込むことも重要です。統合セキュリティテストツールを使用することで、開発段階で脆弱性を発見し、リリース前に対策を講じることができます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、ウェブアプリケーション攻撃に関する問題は午前問題、午後問題ともに頻繁に出題されています。特に、セキュリティ分野では、各攻撃手法の特徴、対策、実装方法に関する理解が求められます。

午前問題では、SQLインジェクション、XSS、CSRFなどの基本的な攻撃手法の定義や特徴に関する問題が多く出題されます。また、各攻撃手法に対する適切な対策を選択する問題や、セキュリティヘッダーの役割に関する問題も頻出です。

午後問題では、より実践的な文脈でのセキュリティ対策の設計や評価が問われます。企業のウェブアプリケーションに対するセキュリティ監査、脆弱性診断の結果に基づく対策立案、インシデント対応計画の策定などが主要なテーマとなります。

試験対策としては、応用情報技術者試験セキュリティ分野対策書や情報セキュリティ技術解説書を活用して、理論的な知識を深めることが重要です。また、セキュリティ演習問題集を繰り返し解くことで、実践的な問題解決能力を身につけることができます。

新興技術とウェブアプリケーションセキュリティ

人工知能(AI)と機械学習の発展により、ウェブアプリケーションセキュリティの分野でも新たな可能性が生まれています。AIを活用した攻撃検知システムは、従来のシグネチャベース検知では発見困難な未知の攻撃パターンも検出できるようになっています。

AI搭載セキュリティプラットフォームを導入することで、リアルタイムでの攻撃検知と自動対応が可能になり、セキュリティインシデントの影響を最小限に抑えることができます。また、機械学習アルゴリズムは、正常なトラフィックパターンを学習し、異常な挙動を高精度で検出できます。

一方で、攻撃者もAI技術を悪用した新たな攻撃手法を開発しており、AI対AIの攻防が激化しています。このような状況に対応するため、次世代セキュリティソリューションの導入と継続的なセキュリティ技術の更新が不可欠となっています。

ゼロトラストアーキテクチャとウェブアプリケーションセキュリティ

従来の境界防御型セキュリティモデルから、ゼロトラストアーキテクチャへの移行が進んでいます。ゼロトラストモデルでは、ネットワークの内外を問わず、すべてのアクセスを検証し、最小権限の原則に基づいてアクセス制御を行います。

ウェブアプリケーションにおけるゼロトラストの実装には、多要素認証、継続的な認証、リスクベースアクセス制御などの技術が活用されます。ゼロトラストセキュリティフレームワークを導入することで、内部からの脅威も含めた包括的なセキュリティ対策が可能になります。

インシデント対応とフォレンジック調査

ウェブアプリケーション攻撃が発生した際の適切な対応は、被害の拡大防止と迅速な復旧のために極めて重要です。インシデント対応計画には、攻撃の検知、初期対応、証拠保全、影響範囲の特定、復旧作業、再発防止策の検討などが含まれます。

インシデント対応管理プラットフォームを導入することで、インシデント発生時の対応プロセスを標準化し、効率的な対応が可能になります。また、デジタルフォレンジックツールを活用することで、攻撃の手法や影響範囲を詳細に分析し、法的証拠として活用できる情報を収集できます。

継続的セキュリティ監視とSOC運用

ウェブアプリケーションのセキュリティを長期的に維持するためには、継続的な監視と分析が不可欠です。セキュリティオペレーションセンター(SOC)の構築により、24時間365日の監視体制を確立し、リアルタイムでの脅威検知と対応が可能になります。

SIEM(Security Information and Event Management)システムを導入することで、複数のセキュリティツールからのログを統合分析し、包括的な脅威検知が実現できます。また、脅威インテリジェンスサービスを活用することで、最新の攻撃情報を収集し、予防的な対策を講じることができます。

規制遵守とセキュリティガバナンス

企業のウェブアプリケーションは、GDPR、PCI DSS、SOX法などの各種規制要件を満たす必要があります。これらの規制は、個人情報保護、データセキュリティ、内部統制などの観点から、厳格なセキュリティ対策の実装を要求しています。

コンプライアンス管理ソリューションを導入することで、複数の規制要件に対する統一的な管理が可能になり、監査対応の効率化も図れます。また、セキュリティガバナンス構築ガイドを参考に、組織全体でのセキュリティ意識向上と責任体制の明確化を図ることが重要です。

まとめ

ウェブアプリケーション攻撃は、現代の情報社会における最も深刻な脅威の一つです。SQLインジェクション、XSS、CSRF、ディレクトリトラバーサルなどの主要な攻撃手法を理解し、適切な対策を講じることが、安全なウェブサービスの提供には不可欠です。

技術的な対策だけでなく、開発プロセスへのセキュリティの組み込み、継続的な監視と改善、組織全体でのセキュリティ意識向上が重要です。応用情報技術者試験においても、これらの知識は重要な評価項目となっており、理論と実践の両面からの理解が求められます。

新興技術の活用とゼロトラストアーキテクチャの導入により、より高度なセキュリティ対策が可能になっています。継続的な学習と実践を通じて、変化し続ける脅威に対応できる能力を身につけることが、情報セキュリティ専門家としての成長につながります。