現代社会において、ウェブアプリケーションは私たちの生活やビジネスに欠かせない存在となっています。オンラインショッピング、ソーシャルメディア、電子政府サービス、企業の基幹システムまで、あらゆる分野でウェブ技術が活用されています。しかし、その利便性の裏には常にセキュリティリスクが潜んでおり、適切な対策を講じなければ重大な被害を受ける可能性があります。応用情報技術者試験においても、ウェブセキュリティは頻出の重要分野であり、IT専門家として必須の知識といえます。

ウェブセキュリティとは、ウェブアプリケーションやウェブサイトを様々な脅威から保護するための技術、手法、および対策の総称です。これには、データの機密性、完全性、可用性を維持し、ユーザーの信頼を確保することが含まれます。近年のサイバー攻撃の巧妙化と多様化により、ウェブセキュリティの重要性はますます高まっています。

ウェブセキュリティの基本概念と重要性

ウェブセキュリティを理解するためには、まずウェブアプリケーションの構造と動作原理を把握することが重要です。ウェブアプリケーションは、クライアント側(ブラウザ)、サーバー側(Webサーバー、アプリケーションサーバー)、データベース層という多層構造で構成されています。この各層において、それぞれ異なるセキュリティリスクが存在し、包括的な対策が必要です。

ウェブセキュリティの脅威は、外部からの攻撃だけでなく、内部の脆弱性からも発生します。開発段階でのセキュアコーディングの欠如、設定ミス、古いソフトウェアの使用、適切なアクセス制御の不備などが主な原因となります。これらの問題を解決するためには、包括的なWebセキュリティツールの導入と継続的な監視が不可欠です。

ウェブセキュリティの経済的影響も深刻です。データ漏洩やサイバー攻撃による損失は、直接的な金銭的被害だけでなく、企業の信頼失墜、法的責任、復旧費用など多岐にわたります。そのため、事前の投資によるセキュリティ対策は、長期的なコスト削減の観点からも重要です。

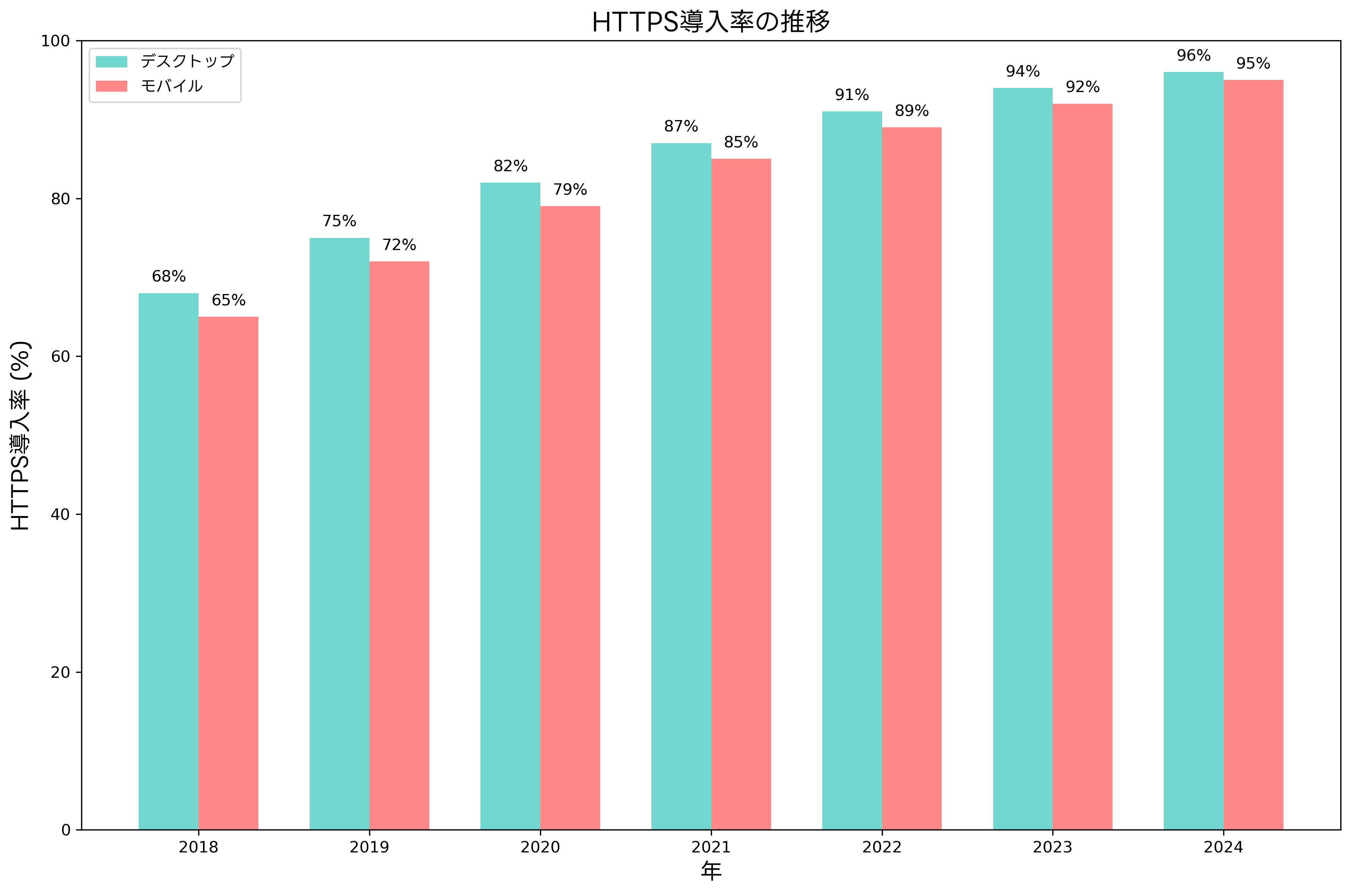

HTTPS化とSSL/TLS暗号化の重要性

現代のウェブセキュリティにおいて、HTTPS化は最も基本的かつ重要な対策の一つです。HTTPSは、HTTP通信をSSL/TLS暗号化によって保護するプロトコルであり、データの盗聴、改ざん、なりすましを防ぐ役割を果たします。

HTTPS化の利点は多岐にわたります。まず、通信の暗号化により、第三者によるデータの盗聴を防ぐことができます。特に、ログイン情報、個人データ、決済情報などの機密情報を扱う場合には必須です。また、サーバー証明書による認証機能により、ユーザーは正当なサイトにアクセスしていることを確認できます。

SSL/TLS証明書の選択には、用途に応じた適切な判断が必要です。ドメイン認証(DV)証明書は基本的な暗号化を提供し、組織認証(OV)証明書は組織の実在性も証明します。拡張認証(EV)証明書は最高レベルの認証を提供し、ブラウザのアドレスバーに組織名が表示されます。高品質なSSL証明書の導入により、ユーザーの信頼を獲得できます。

近年では、Let’s Encryptのような無料の証明書発行機関により、HTTPS化のハードルが大幅に下がりました。しかし、企業や組織のウェブサイトでは、商用SSL証明書を選択することで、より高い信頼性とサポートを得ることができます。

HTTPS化を実装する際には、Mixed Content(混在コンテンツ)の問題に注意が必要です。HTTPSページ内でHTTPリソースを読み込むと、セキュリティ警告が表示され、ユーザー体験が損なわれます。Webサイト監査ツールを使用して、Mixed Contentの有無を定期的にチェックすることが重要です。

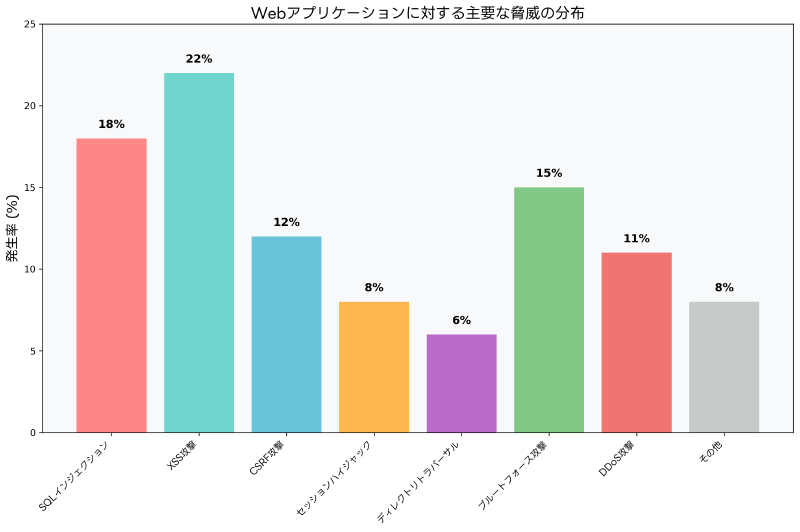

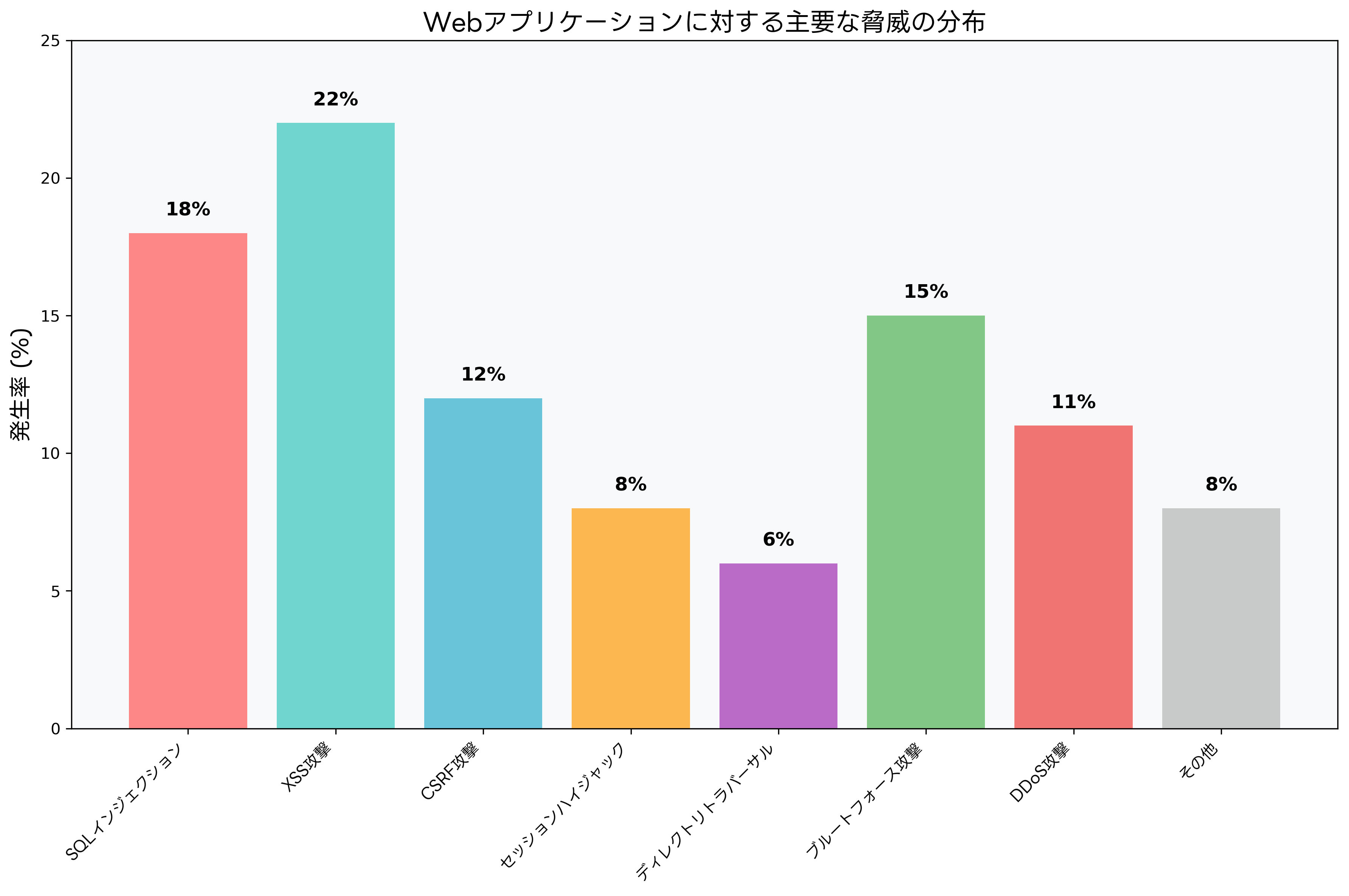

主要なウェブ攻撃手法とその対策

SQLインジェクション攻撃

SQLインジェクション攻撃は、ウェブアプリケーションの入力フィールドに悪意のあるSQL文を挿入することで、データベースに不正アクセスする攻撃手法です。この攻撃により、機密データの窃取、データの改ざん、システムの破壊などが可能になります。

対策としては、パラメータ化クエリ(プリペアドステートメント)の使用が最も効果的です。入力値をSQL文の一部として直接結合するのではなく、パラメータとして分離することで、SQLインジェクションを根本的に防ぐことができます。また、データベースセキュリティソフトウェアを導入することで、異常なクエリの検出と防御が可能になります。

入力値の検証と無効化(サニタイゼーション)も重要な対策です。特殊文字のエスケープ処理、文字数制限、データ型の検証などを適切に実装することで、攻撃の成功率を大幅に下げることができます。セキュアコーディング支援ツールを活用することで、開発段階から脆弱性を予防できます。

クロスサイトスクリプティング(XSS)攻撃

XSS攻撃は、ウェブページに悪意のあるスクリプトを埋め込み、他のユーザーのブラウザで実行させる攻撃手法です。この攻撃により、セッションハイジャック、個人情報の窃取、フィッシング攻撃などが可能になります。

XSS攻撃は、Stored XSS、Reflected XSS、DOM-based XSSの3つのタイプに分類されます。Stored XSSは、攻撃スクリプトがサーバー側に保存され、後にアクセスしたユーザーに影響を与えます。Reflected XSSは、攻撃スクリプトがURLパラメータなどを通じて即座に反映されます。DOM-based XSSは、クライアント側のJavaScriptの脆弱性を悪用します。

対策としては、出力時のHTMLエスケープ処理が基本となります。ユーザー入力をHTML出力する際に、<、>、&、“などの特殊文字を適切にエスケープすることで、スクリプトの実行を防ぐことができます。XSS防御ライブラリを活用することで、より確実な対策が可能です。

Content Security Policy(CSP)の実装も効果的な対策です。CSPにより、実行可能なスクリプトのソースを制限し、インラインスクリプトの実行を防ぐことができます。適切に設定されたCSPは、XSS攻撃の成功率を大幅に下げることができます。

クロスサイトリクエストフォージェリ(CSRF)攻撃

CSRF攻撃は、ユーザーが知らない間に、認証済みのウェブアプリケーションに対して意図しない操作を実行させる攻撃手法です。この攻撃により、パスワード変更、商品購入、データ削除などの操作が不正に実行される可能性があります。

対策として最も効果的なのは、CSRFトークンの実装です。フォームやAjaxリクエストに一意のトークンを含め、サーバー側で検証することで、正当なリクエストかどうかを判断できます。CSRF防御フレームワークを使用することで、トークン管理を効率化できます。

SameSite Cookieの設定も重要な対策です。SameSite属性をStrictまたはLaxに設定することで、クロスサイトリクエストでのCookie送信を制限し、CSRF攻撃を防ぐことができます。この設定は、モダンブラウザでは標準的にサポートされています。

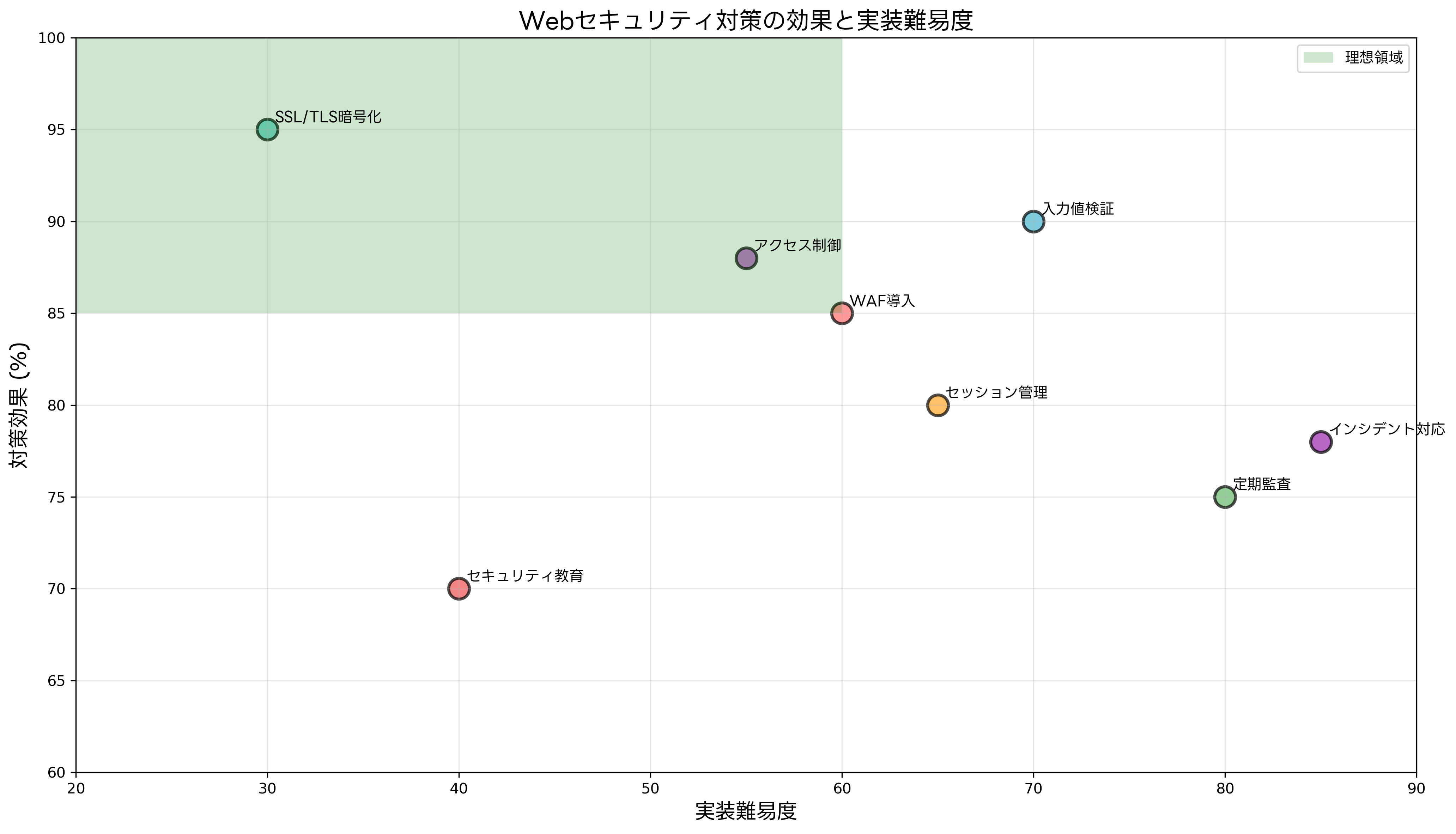

ウェブアプリケーションファイアウォール(WAF)の活用

WAFは、ウェブアプリケーションの前段に配置され、HTTPトラフィックを監視・フィルタリングするセキュリティ対策です。アプリケーション層の攻撃を検出・遮断し、ウェブアプリケーションを保護します。

WAFの利点は、既存のアプリケーションを変更することなく、セキュリティレベルを向上させることができる点です。SQLインジェクション、XSS、CSRF攻撃などの一般的な攻撃パターンを自動的に検出し、リアルタイムで遮断できます。エンタープライズ級WAFソリューションを導入することで、高度な脅威検出が可能になります。

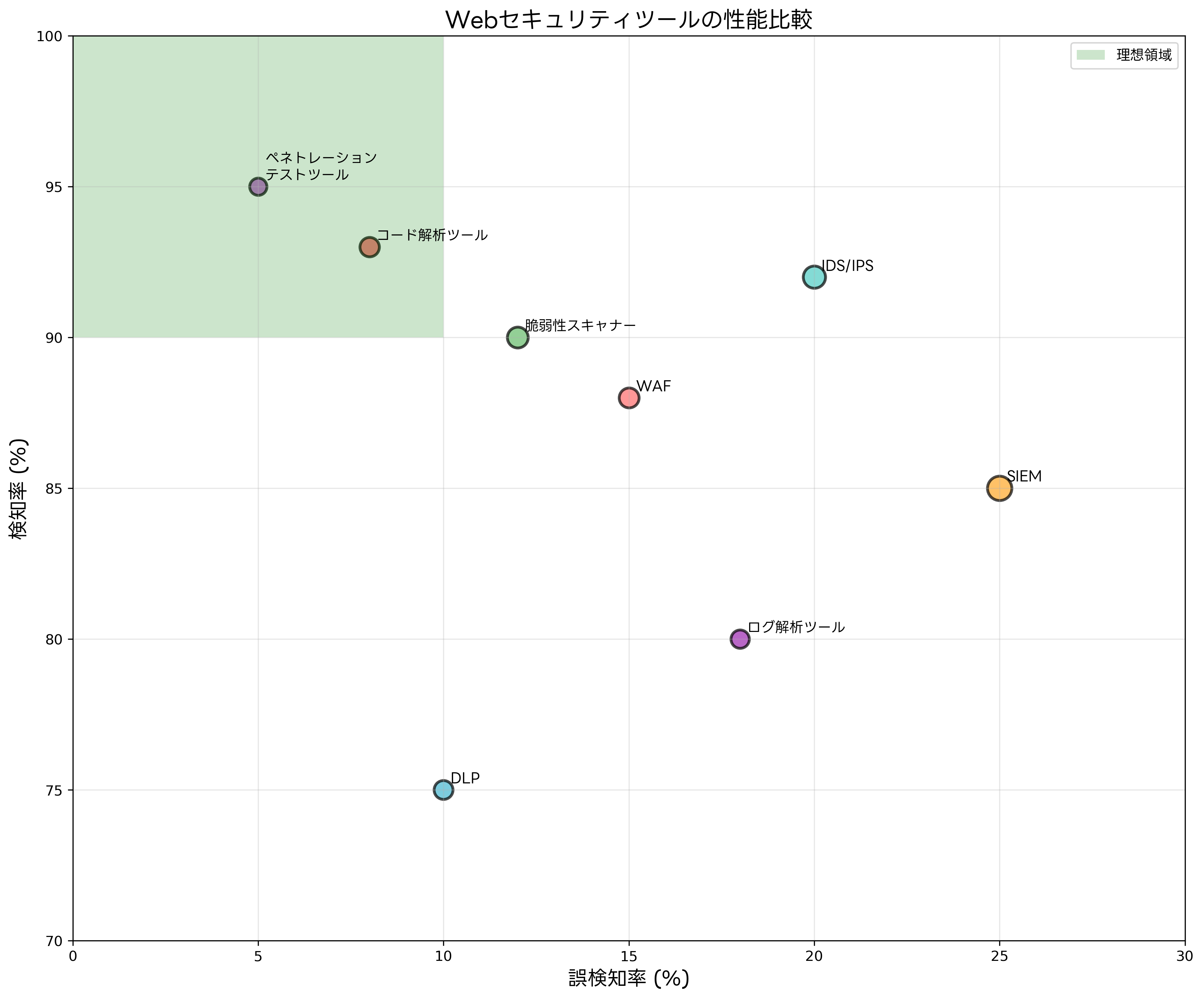

WAFの運用では、誤検知(False Positive)と検知漏れ(False Negative)のバランスが重要です。厳しすぎる設定では正常な通信も遮断してしまい、緩すぎる設定では攻撃を見逃す可能性があります。WAF管理ツールを活用することで、効率的なルール調整が可能です。

クラウドベースのWAFサービスも普及しており、初期導入コストを抑えながら高度なセキュリティ機能を利用できます。AWSのWAF、CloudflareのWAF、Microsoft AzureのApplication Gatewayなど、主要クラウドプロバイダーが提供するサービスを活用することで、スケーラブルなセキュリティ対策が実現できます。

脆弱性管理とペネトレーションテスト

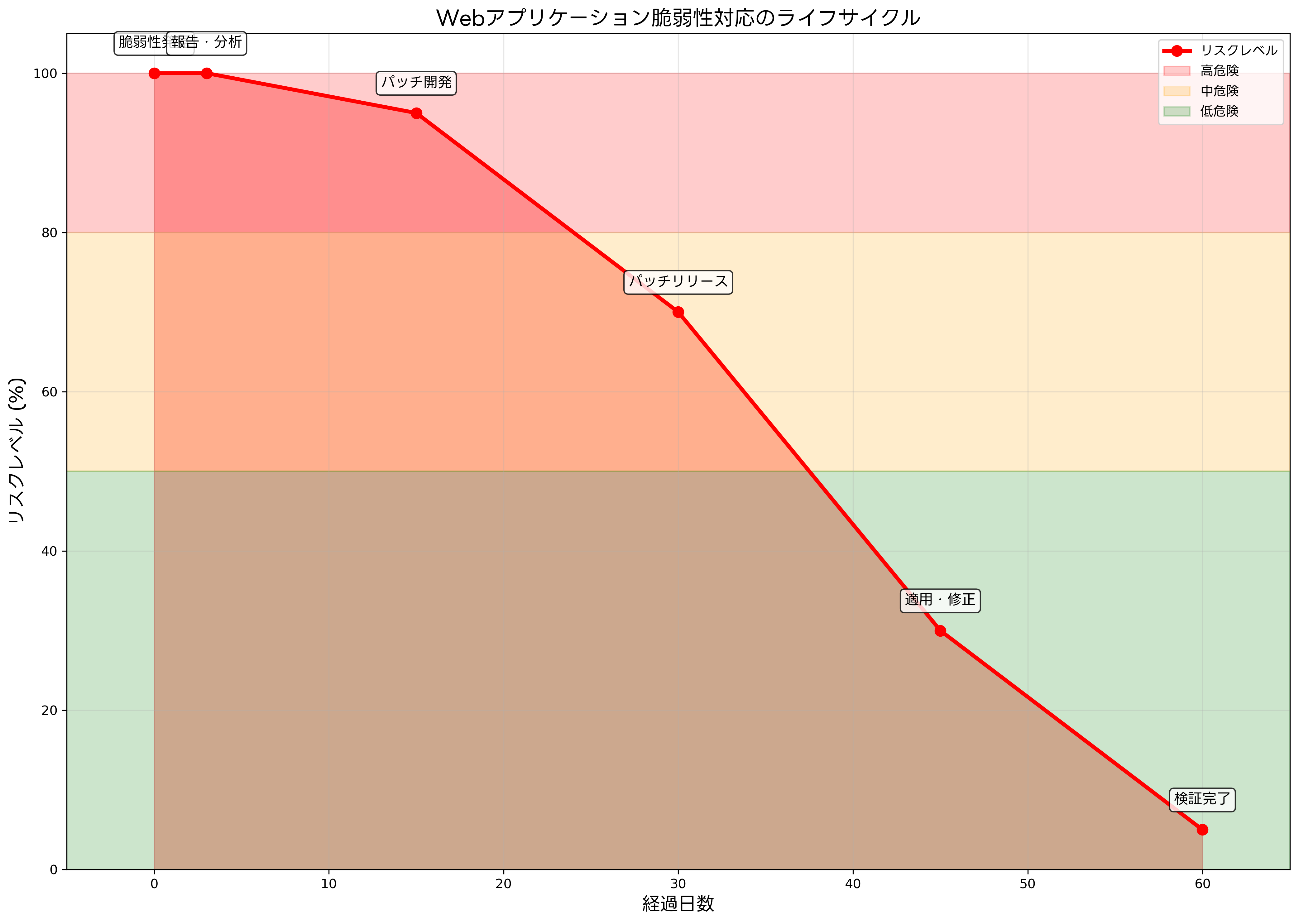

ウェブアプリケーションの脆弱性管理は、継続的なセキュリティ維持のために不可欠です。脆弱性の発見から修正まで、体系的なプロセスを確立することが重要です。

脆弱性スキャナーは、自動的にウェブアプリケーションの脆弱性を検出するツールです。定期的なスキャンにより、既知の脆弱性やセキュリティ設定の不備を早期に発見できます。商用脆弱性スキャナーを導入することで、包括的な脆弱性評価が可能になります。

ペネトレーションテストは、実際の攻撃手法を用いてシステムの脆弱性を評価する手法です。自動化されたスキャンでは発見できない論理的な脆弱性や複合的な攻撃パスを特定できます。ペネトレーションテストツールを活用することで、より実践的なセキュリティ評価が実施できます。

バグバウンティプログラムも効果的な脆弱性発見手法です。外部のセキュリティ研究者に報奨金を支払い、脆弱性の報告を奨励することで、幅広い視点からのセキュリティ評価が可能になります。このような取り組みにより、内部テストでは発見できない脆弱性を特定できる場合があります。

セキュリティツールの比較と選択

現代のウェブセキュリティには、多種多様なツールが利用されています。それぞれの特徴と適用場面を理解し、組織のニーズに応じた最適な組み合わせを選択することが重要です。

侵入検知システム(IDS)と侵入防止システム(IPS)は、ネットワークレベルでの脅威検出に特化しています。IDSは攻撃を検出して警告を発し、IPSは攻撃を検出して自動的に遮断します。統合IDS/IPSソリューションを導入することで、リアルタイムでの脅威対応が可能になります。

データ損失防止(DLP)ツールは、機密データの外部流出を防ぐためのソリューションです。ファイル転送、メール送信、Webアップロードなどの経路を監視し、機密データの不正な外部流出を検出・遮断します。エンタープライズDLPソリューションにより、包括的なデータ保護が実現できます。

セキュリティ情報・イベント管理(SIEM)システムは、様々なセキュリティツールからのログを収集・分析し、統合的なセキュリティ監視を提供します。複数のセキュリティイベントを関連付けることで、高度な攻撃パターンの検出が可能になります。クラウド型SIEMサービスを活用することで、導入・運用コストを削減できます。

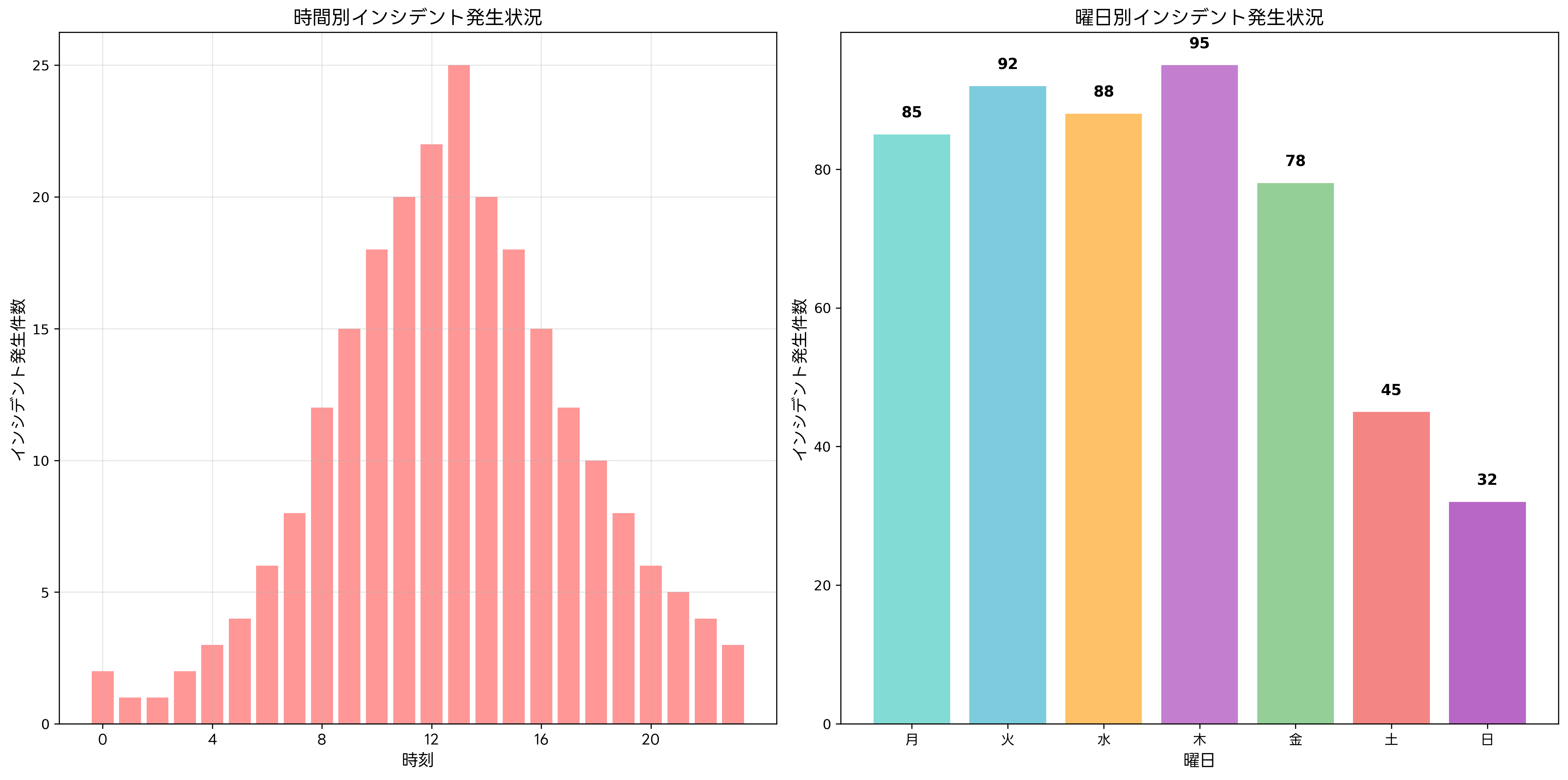

ログ管理とインシデント対応

ウェブセキュリティにおいて、適切なログ管理は事後分析と継続的改善の基盤となります。アクセスログ、エラーログ、セキュリティログなどを体系的に収集・保管し、分析可能な形で管理することが重要です。

ログ分析により、攻撃パターンの特定、異常な活動の検出、インシデントの根本原因分析が可能になります。機械学習を活用したログ分析ツールにより、人間では発見困難な異常パターンの検出も可能です。

インシデント対応計画の策定と定期的な訓練も重要です。セキュリティインシデントが発生した際の初動対応、エスカレーション手順、復旧プロセスを明確に定義し、組織全体で共有することが必要です。インシデント対応管理システムを導入することで、効率的なインシデント管理が実現できます。

フォレンジック調査の準備も重要な要素です。セキュリティインシデントが発生した場合、証拠保全と詳細な分析が必要になります。デジタルフォレンジックツールを事前に準備し、適切な手順を確立しておくことで、迅速で確実な調査が可能になります。

API セキュリティとマイクロサービス保護

現代のウェブアプリケーションでは、API(Application Programming Interface)の利用が一般的になっています。RESTful API、GraphQL、WebSocketなど、様々なAPI技術が使用されており、それぞれに特有のセキュリティ課題があります。

API認証とアクセス制御は、APIセキュリティの基盤となります。OAuth 2.0、OpenID Connect、JWT(JSON Web Token)などの標準的な認証・認可プロトコルを適切に実装することが重要です。API管理プラットフォームを活用することで、統一的なAPIセキュリティポリシーの適用が可能です。

APIレート制限とスロットリングも重要な対策です。過度なAPI呼び出しを制限することで、DDoS攻撃やリソース枯渇攻撃を防ぐことができます。また、APIの使用状況を監視し、異常なパターンを検出することで、不正利用の早期発見が可能になります。

マイクロサービス アーキテクチャでは、サービス間通信のセキュリティが重要な課題となります。Service Mesh技術を活用することで、暗号化通信、相互認証、トラフィック制御を統一的に管理できます。[Service Meshソリューション](https://www.amazon.co.jp/s?k=Service Meshソリューション&tag=amazon-product-items-22)により、複雑なマイクロサービス環境でのセキュリティ管理が簡素化されます。

コンテナとクラウドネイティブセキュリティ

コンテナ技術とクラウドネイティブ アプリケーションの普及により、新たなセキュリティ課題が生まれています。Docker、Kubernetes環境では、従来のセキュリティ対策だけでは不十分な場合があります。

コンテナイメージの脆弱性管理は、コンテナセキュリティの基本です。ベースイメージの選択、定期的な更新、脆弱性スキャンの実施により、セキュアなコンテナ環境を維持できます。コンテナセキュリティスキャナーを開発パイプラインに組み込むことで、継続的なセキュリティ検証が可能です。

Kubernetesクラスターのセキュリティ設定も重要な要素です。RBAC(Role-Based Access Control)の適切な設定、ネットワークポリシーの実装、Pod Security Standardsの適用により、クラスター全体のセキュリティを強化できます。Kubernetesセキュリティツールを活用することで、効率的なセキュリティ管理が実現できます。

セキュリティ自動化とDevSecOps

開発ライフサイクル全体にセキュリティを組み込むDevSecOpsの概念が注目されています。セキュリティを後付けで追加するのではなく、設計・開発段階から組み込むことで、より効果的で効率的なセキュリティ対策が可能になります。

静的アプリケーションセキュリティテスト(SAST)と動的アプリケーションセキュリティテスト(DAST)を開発パイプラインに統合することで、継続的なセキュリティ検証が実現できます。統合セキュリティテストプラットフォームにより、多様なテスト手法を効率的に実行できます。

Infrastructure as Code(IaC)のセキュリティも重要な考慮事項です。Terraform、CloudFormation、Ansibleなどのツールで定義されるインフラストラクチャ設定にセキュリティ要件を組み込み、自動的に適用することで、一貫したセキュリティレベルを維持できます。

応用情報技術者試験でのウェブセキュリティ

応用情報技術者試験において、ウェブセキュリティは情報セキュリティ分野の重要な出題領域です。午前問題では、各種攻撃手法の特徴、対策技術、セキュリティプロトコルなどの基礎知識が問われます。

午後問題では、より実践的なシナリオでのセキュリティ対策の選択や、インシデント対応の手順、リスク評価などが出題されます。実際の業務経験がある場合は、自社のセキュリティ対策を試験の観点から整理することで、理解を深めることができます。

試験対策としては、応用情報技術者試験のセキュリティ専門書を活用し、理論と実践の両面から学習することが重要です。また、セキュリティ関連の技術書により、最新の脅威と対策についても理解を深めることが推奨されます。

実習環境での学習も効果的です。セキュリティ学習環境構築キットを活用することで、安全な環境で実際の攻撃手法と対策を体験できます。

新しい脅威と将来の展望

ウェブセキュリティの脅威は常に進化しており、新しい攻撃手法が次々と登場しています。AI・機械学習を悪用した攻撃、IoTデバイスを標的とした攻撃、量子コンピューティングによる暗号破綻の可能性など、従来の対策では対応困難な脅威が増加しています。

これらの新しい脅威に対抗するため、AI・機械学習を活用したセキュリティソリューションも発展しています。AI搭載セキュリティシステムにより、従来では検出困難だった高度な攻撃の早期発見が可能になっています。

ゼロトラストアーキテクチャの採用も加速しており、「信頼しない、検証する」の原則に基づいたセキュリティモデルが主流になりつつあります。ゼロトラストセキュリティソリューションの導入により、内部・外部の区別なく包括的なセキュリティ対策が実現できます。

組織的なセキュリティ体制の構築

技術的な対策だけでなく、組織的なセキュリティ体制の構築も重要です。セキュリティポリシーの策定、従業員教育、インシデント対応体制の整備、定期的な監査など、多面的なアプローチが必要です。

セキュリティ意識向上のための継続的な教育プログラムは、組織全体のセキュリティレベル向上に不可欠です。セキュリティ教育プラットフォームを活用することで、効果的で継続的な教育が実現できます。

第三者によるセキュリティ監査も重要な要素です。内部では発見困難な脆弱性や問題点を客観的に評価し、改善につなげることができます。セキュリティ監査支援ツールにより、効率的な監査プロセスの実現が可能です。

まとめ

ウェブセキュリティは、現代のデジタル社会における重要な防壁であり、適切な対策なしには安全なオンライン環境を維持することはできません。SQLインジェクション、XSS、CSRF攻撃などの伝統的な脅威から、AI を悪用した新しい攻撃まで、幅広い脅威に対する包括的な対策が必要です。

技術的な対策として、HTTPS化、WAFの導入、脆弱性管理、適切な認証・認可の実装などが基本となります。さらに、DevSecOpsの採用、コンテナセキュリティ、API セキュリティなど、現代の開発・運用環境に適応した対策も重要です。

組織的な取り組みとして、セキュリティポリシーの策定、継続的な教育、インシデント対応体制の整備が不可欠です。また、最新の脅威情報の収集と対策の継続的な見直しにより、変化する脅威環境に適応する必要があります。

応用情報技術者試験においても、ウェブセキュリティは重要な出題分野であり、理論的な知識と実践的な応用能力の両方が求められます。継続的な学習と実践により、安全で信頼性の高いウェブ環境の構築に貢献できる技術者を目指すことが重要です。