情報セキュリティの分野において、ウォーム(Worm)は最も危険なマルウェアの一つです。その名前は生物学的な蠕虫に由来し、システムからシステムへと這い回るように感染を拡散する特性を持っています。応用情報技術者試験でも頻繁に出題される重要なトピックであり、現代のサイバーセキュリティを理解する上で欠かせない知識です。

ウォームは1988年のモリスワーム事件以来、インターネットの歴史とともに進化を続けており、現在でもサイバー攻撃の主要な手段として使用されています。その自己複製能力と自律的な拡散能力により、短時間で膨大な数のシステムに感染し、甚大な被害をもたらす可能性があります。

ウォームの基本概念と定義

ウォームとは、コンピュータネットワークを通じて自己複製し、他のシステムに感染を拡散する悪意のあるプログラムです。ウォームの最も重要な特徴は、ウイルスとは異なり、ホストファイルに依存することなく単独で動作できることです。この自律性により、人間の介入なしに自動的に感染を拡散させることができます。

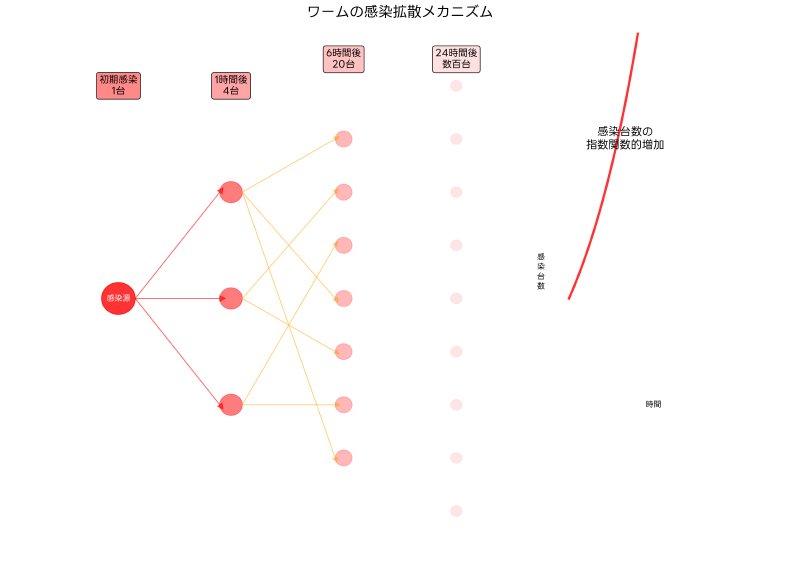

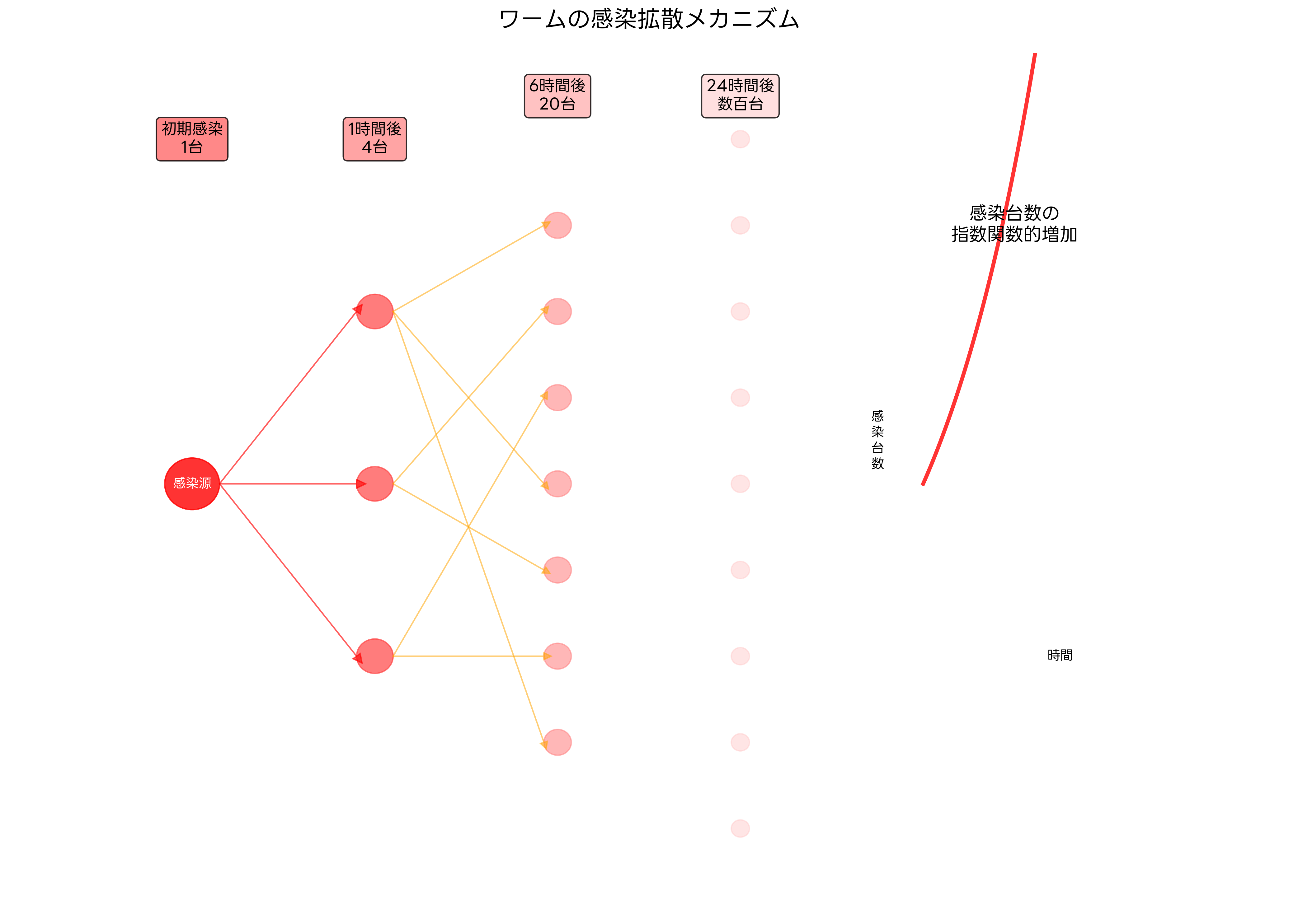

ウォームは通常、システムの脆弱性を悪用してネットワーク経由で他のコンピュータに侵入し、自分自身のコピーを作成します。感染したシステムでは、ウォームは新たな感染先を探すためにネットワークスキャンを実行し、脆弱なシステムを発見すると攻撃を仕掛けます。このプロセスが繰り返されることで、指数関数的な感染拡散が発生します。

現代のサイバーセキュリティ対策において、ウォーム対策は必須の要素となっています。高性能なネットワークセキュリティ機器や統合セキュリティプラットフォームの導入により、多層防御によるウォーム対策が実装されています。

ウォームの動作原理を理解するためには、感染メカニズム、拡散手法、ペイロード実行の3つの段階を把握することが重要です。感染メカニズムでは、標的システムの脆弱性を特定し、それを悪用して不正アクセスを獲得します。拡散手法では、感染したシステムから他のシステムへの感染経路を確立し、自分自身のコピーを送信します。ペイロード実行では、感染が成功した後に本来の攻撃目的を実行します。

ウォームの種類と分類

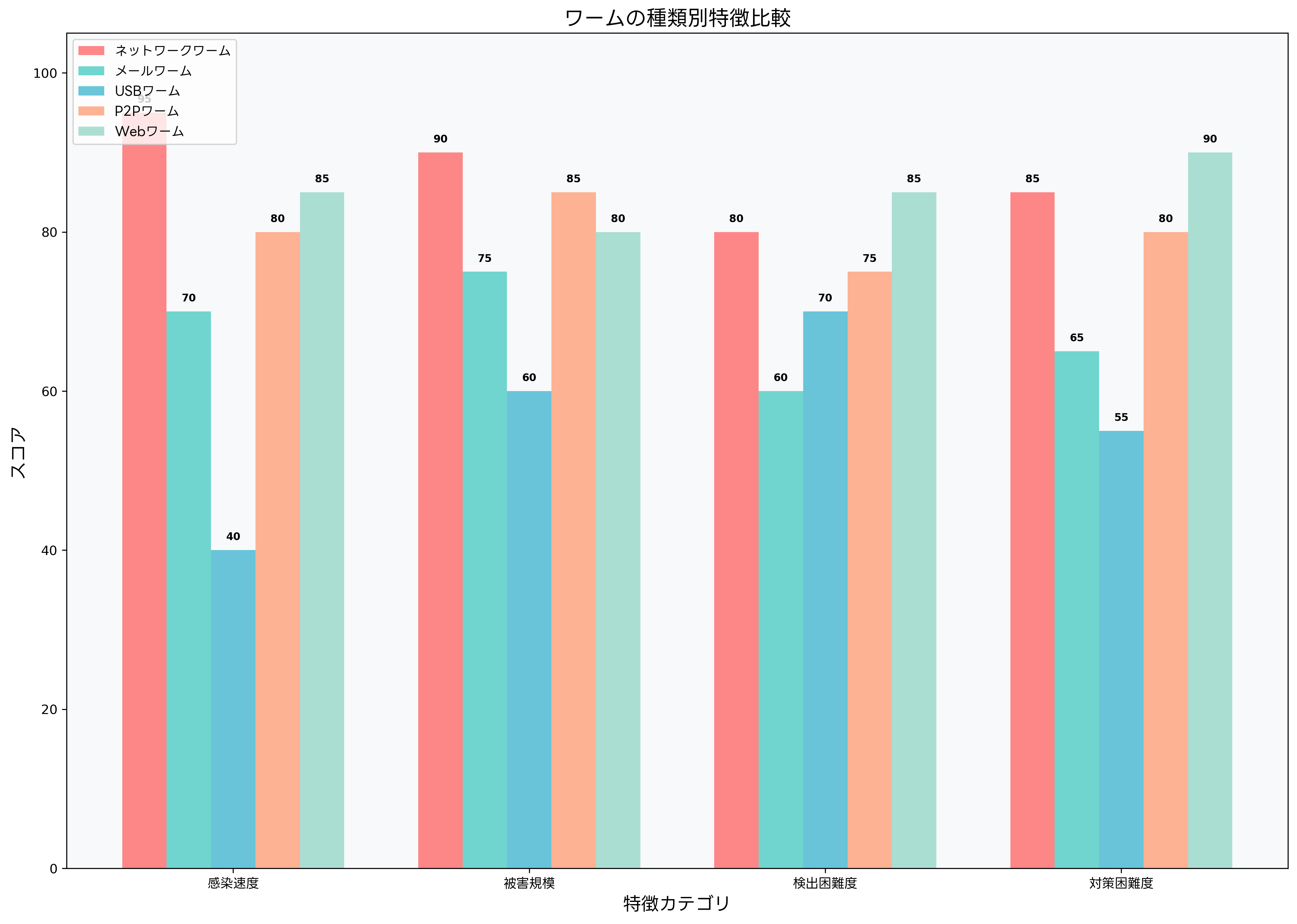

ウォームは感染経路や標的システムによって様々な種類に分類されます。主要な分類として、ネットワークワーム、メールワーム、USBワーム、P2Pワーム、Webワームなどがあります。それぞれが異なる感染手法と特徴を持っており、対策方法も異なります。

ワームは感染経路や標的システムによって複数のタイプに分類されます。ネットワークワームは、ネットワークサービスの脆弱性を悪用して感染を拡大します。例えば、WebサーバーやDNSサーバー、メールサーバーなどの脆弱性を突いて侵入し、同じ脆弱性を持つ他のサーバーを自動的に探して感染を拡大します。この種のワームは感染速度が極めて速く、数分から数時間で数万台のシステムに感染することがあります。

メールワームは電子メールシステムを利用して拡散します。感染したコンピュータのアドレス帳から連絡先を取得し、自分自身のコピーを添付ファイルとして送信します。受信者が添付ファイルを開くことで感染が成立し、その後同様のプロセスで拡散を続けます。高度なメールセキュリティソリューションを導入することで、悪性な添付ファイルの検出と隔離が可能になります。

USBワームは、USBメモリやその他のリムーバブルメディアを通じて感染を拡大します。感染したコンピュータにUSBメモリを接続すると、ワームがUSBメモリに複製され、そのUSBメモリを他のコンピュータに接続することで感染が拡大します。このタイプのワームは、ネットワークに接続されていない空調システムでも感染する可能性があり、エンドポイント保護ソフトウェアによる監視が重要です。

P2Pワームは、ピアツーピアファイル共有ネットワークを利用して拡散します。人気のある音楽ファイルや動画ファイルに偽装してP2Pネットワークに流布され、ダウンロードされることで感染が拡大します。このようなワームに対しては、P2P通信制御システムにより、企業ネットワーク内でのP2P通信を監視・制御することが効果的です。

Webワームは、Webアプリケーションの脆弱性を悪用して感染を拡大します。SQLインジェクションやクロスサイトスクリプティング(XSS)などの脆弱性を突いてWebサイトに感染し、そのWebサイトを訪問したユーザーのコンピュータに感染を拡大します。Webアプリケーションファイアウォール(WAF)の導入により、このような攻撃を防御することができます。

歴史的に重要なワーム事件

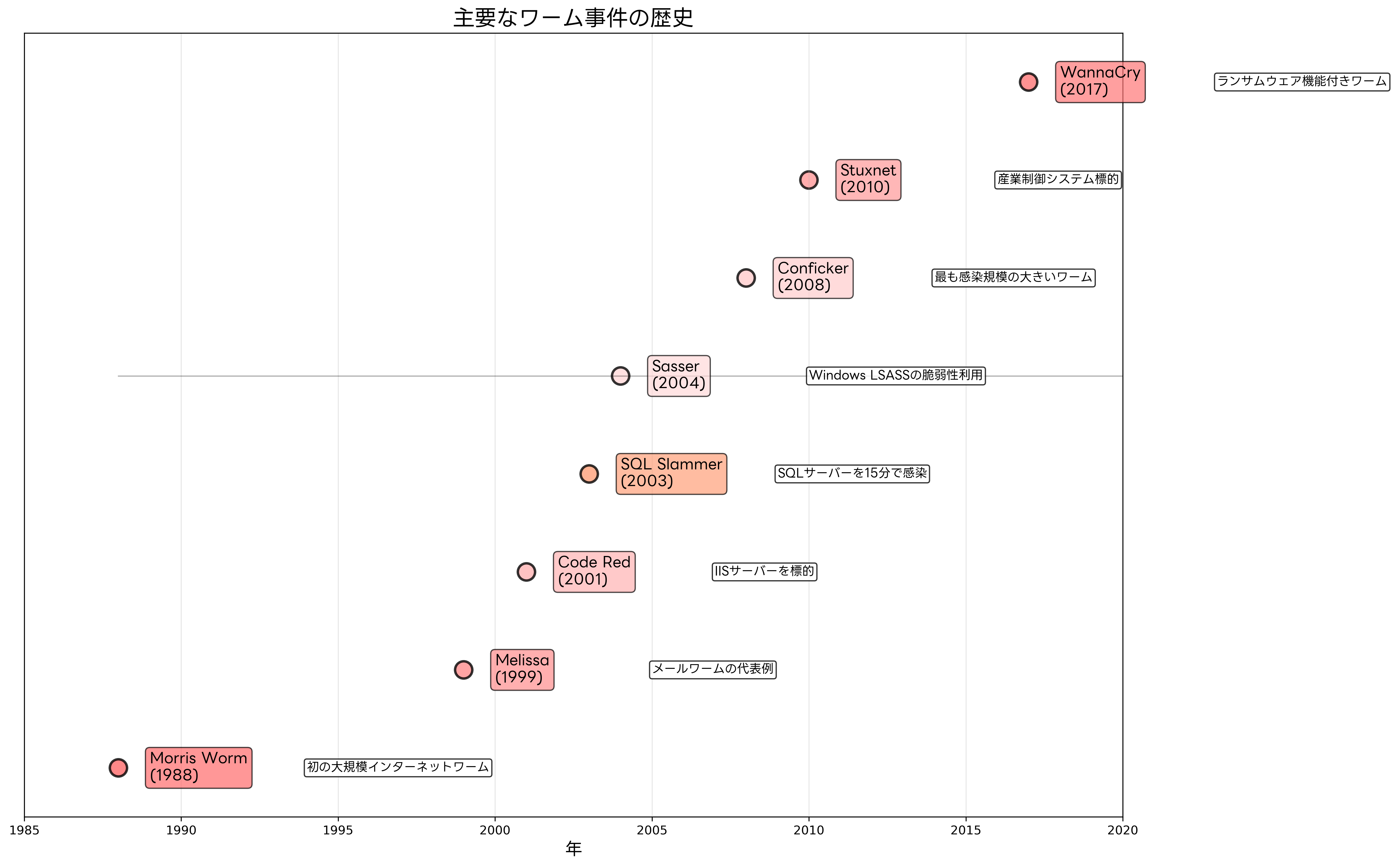

ワームの歴史を振り返ると、1988年のMorris Wormが最初の大規模なインターネットワームとして知られています。このワームは、当時のインターネットに接続されていたコンピュータの約10%に感染し、数千台のシステムを機能停止に追い込みました。この事件により、インターネットセキュリティの重要性が広く認識されるようになりました。

1999年のMelissaワームは、Microsoft Wordのマクロ機能を悪用したメールワームの代表例です。感染したコンピュータから大量の電子メールが送信され、多くの企業のメールサーバーが機能停止に陥りました。この事件を受けて、マクロセキュリティ管理ツールの重要性が認識されるようになりました。

2001年のCode Redワームは、Microsoft IISサーバーの脆弱性を悪用したワームです。このワームは感染したWebサーバーのWebページを改ざんし、さらに他のIISサーバーを攻撃して感染を拡大しました。全世界で約35万台のサーバーが感染し、経済的損失は26億ドルに達したと推定されています。

2003年のSQL Slammerワームは、Microsoft SQL Serverの脆弱性を悪用し、わずか15分間で全世界に拡散した史上最速のワームです。このワームにより、韓国のインターネットサービスが数時間にわたって麻痺し、航空便の予約システムや銀行ATMにも影響が出ました。データベースセキュリティ監視システムの重要性が再認識された事件でした。

2004年のSasserワームは、Windows LSASSサービスの脆弱性を悪用し、インターネットに接続しただけで感染する極めて危険なワームでした。このワームは世界中で数百万台のコンピュータに感染し、多くの企業や政府機関のシステムを停止させました。

2008年のConfickerワームは、これまでに発見された中で最も感染規模の大きいワームの一つです。最盛期には全世界で1500万台以上のコンピュータが感染し、巨大なボットネットを構築しました。このワームは複数の感染経路を持ち、パッチが適用されていないシステムの脆弱性、ネットワーク共有、USBメモリなどを通じて感染を拡大しました。

2010年のStuxnetワームは、従来のワームとは異なり、産業制御システム(SCADA)を標的とした高度なワームです。このワームは特定の産業制御システムを標的とし、物理的な破壊を目的として設計されました。サイバー戦争の時代の到来を象徴する事件として、産業制御システムセキュリティソリューションの重要性が高まりました。

2017年のWannaCryは、ランサムウェア機能を持つワームとして大きな注目を集めました。Windows SMBサービスの脆弱性を悪用して感染を拡大し、感染したコンピュータのファイルを暗号化して身代金を要求しました。世界中で30万台以上のコンピュータが感染し、医療機関、政府機関、企業などに深刻な被害をもたらしました。

ワームが与える被害と影響

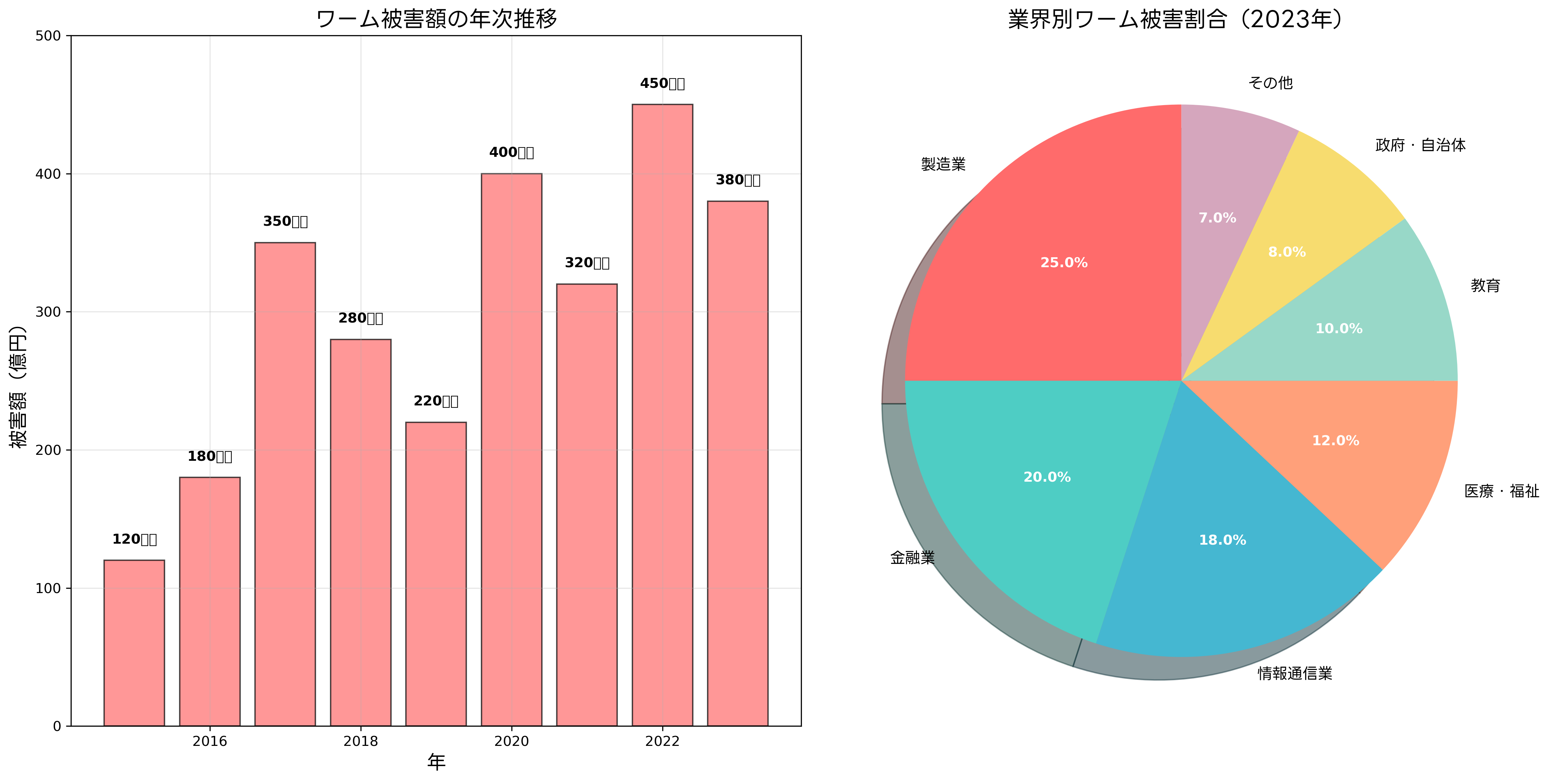

ワームによる被害は多岐にわたり、その影響は計り知れません。直接的な被害としては、システムの機能停止、データの破損や削除、ネットワーク帯域の消費、復旧作業に要する時間とコストなどがあります。間接的な被害としては、業務停止による機会損失、顧客の信頼失墜、ブランドイメージの悪化、法的責任の発生などが挙げられます。

製造業では、ワーム感染により生産ラインが停止し、数億円規模の損失を被る事例が報告されています。このような状況を防ぐため、産業用ネットワークセキュリティシステムの導入が急速に進んでいます。

金融業界では、ワーム感染によりオンラインバンキングサービスが停止し、顧客サービスに重大な影響を与える事例があります。金融機関では、金融業界向けセキュリティソリューションを導入し、24時間365日の監視体制を構築しています。

医療業界では、ワーム感染により電子カルテシステムや医療機器が停止し、患者の生命に関わる深刻な事態が発生する可能性があります。医療機関では、医療情報システムセキュリティソリューションにより、患者データの保護と継続的なサービス提供を確保しています。

教育機関では、ワーム感染により学習管理システムや研究データが影響を受け、教育活動に支障をきたす事例が増加しています。教育機関向けには、教育機関向けネットワークセキュリティシステムの導入により、安全な学習環境の確保が進められています。

ワーム対策の基本戦略

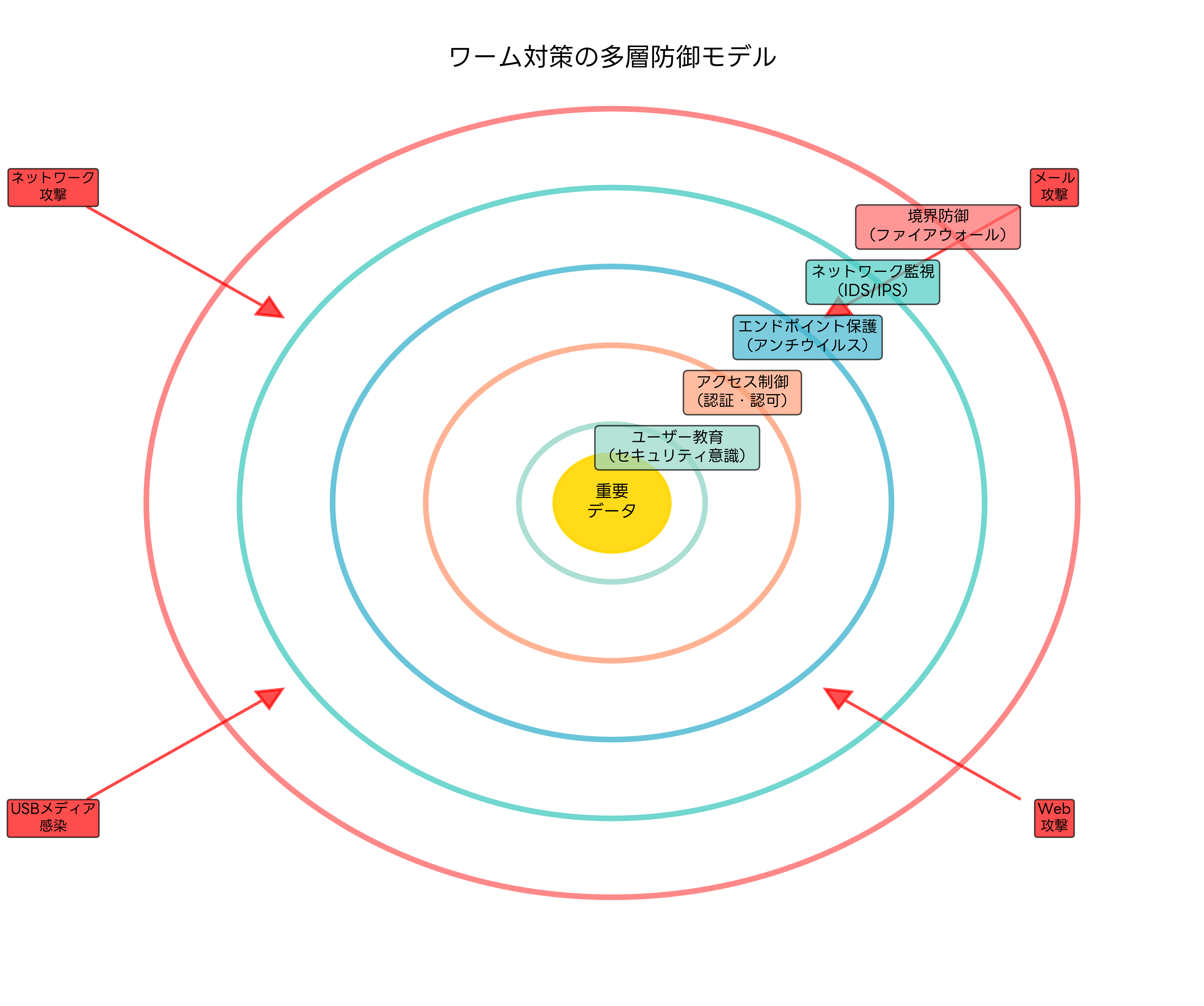

効果的なワーム対策には、多層防御の考え方が重要です。単一の対策だけでは完全な防御は困難であり、複数の防御層を組み合わせることで、包括的なセキュリティを実現します。

境界防御では、ファイアウォールとIDS/IPSの組み合わせにより、ネットワークレベルでのワーム侵入を防ぎます。次世代ファイアウォール(NGFW)は、従来のポートベースのフィルタリングに加えて、アプリケーション識別、ユーザー識別、コンテンツ検査などの高度な機能を提供します。

ネットワーク監視では、IDS(侵入検知システム)とIPS(侵入防止システム)により、ワームの活動パターンを検出し、自動的にブロックします。AI搭載型IDS/IPSシステムは、機械学習により未知のワームも検出できる可能性があります。

エンドポイント保護では、各コンピュータにアンチウイルスソフトウェアやEDR(Endpoint Detection and Response)ソリューションを導入します。次世代エンドポイント保護プラットフォームは、シグネチャベースの検出に加えて、行動分析や機械学習による検出機能を提供します。

アクセス制御では、最小権限の原則に基づいてユーザーやアプリケーションのアクセス権限を制限します。特権アクセス管理(PAM)システムにより、管理者権限の不正使用を防ぎ、ワームの権限昇格を阻止します。

パッチ管理とアップデート戦略

ワーム対策において最も重要な要素の一つがパッチ管理です。多くのワームは既知の脆弱性を悪用するため、適切なパッチ適用により感染を防ぐことができます。しかし、パッチ適用には計画的なアプローチが必要です。

脆弱性評価では、CVSSスコアやCVE情報を基に、パッチの優先順位を決定します。脆弱性管理プラットフォームを使用することで、組織全体の脆弱性を一元的に管理し、効率的なパッチ適用計画を策定できます。

テスト環境での検証は、本番環境へのパッチ適用前に必須です。パッチが既存システムに悪影響を与えないことを確認するため、パッチテスト自動化ツールを活用して効率的なテストを実施します。

自動パッチ配布システムにより、承認されたパッチを組織全体に迅速かつ確実に配布します。エンタープライズパッチ管理システムは、数千台のコンピュータに対する一元的なパッチ管理を可能にします。

ネットワークセグメンテーションによる封じ込め

ワームの拡散を抑制するため、ネットワークセグメンテーションが重要な役割を果たします。ネットワークを適切に分割することで、一つのセグメントでワーム感染が発生しても、他のセグメントへの拡散を防ぐことができます。

VLAN(Virtual LAN)技術により、物理的なネットワークインフラを論理的に分割し、トラフィックを制御します。管理型スイッチを使用することで、柔軟で効果的なネットワークセグメンテーションが実現できます。

マイクロセグメンテーションでは、ワークロード単位での細かなネットワーク制御を行います。ソフトウェア定義ネットワーク(SDN)ソリューションにより、動的で柔軟なセグメンテーションが可能になります。

インシデント対応とフォレンジック

ワーム感染が発生した場合の迅速な対応は、被害を最小限に抑えるために重要です。事前に策定されたインシデント対応計画に基づいて、組織的な対応を実施します。

初期対応では、感染の範囲を特定し、拡散を防ぐための措置を講じます。ネットワーク隔離システムにより、感染したシステムを自動的に隔離し、他のシステムへの拡散を防ぎます。

フォレンジック調査では、感染経路、被害範囲、データの損失状況などを詳細に分析します。デジタルフォレンジックツールを使用して、証拠の保全と分析を行い、将来の対策改善に活用します。

応用情報技術者試験での出題傾向

応用情報技術者試験では、ワームに関する問題が情報セキュリティ分野で頻出されています。出題内容は、ワームの定義、特徴、感染経路、対策手法、実際の事例などが中心となります。

午前問題では、ワームとウイルスの違い、具体的な対策技術、セキュリティポリシーの策定などが問われます。例えば、「ワームの特徴として最も適切なものはどれか」といった基本概念の理解を問う問題や、「ワーム対策として最も効果的な手法はどれか」といった実践的な問題が出題されます。

午後問題では、組織のセキュリティ戦略策定、インシデント対応計画の作成、リスク評価の実施などの文脈で、ワームに関する知識の応用が求められます。応用情報技術者試験対策書を活用して、理論と実践の両面から理解を深めることが重要です。

次世代ワームの脅威と対策

近年のワームは、AI技術、機械学習、暗号化技術などを悪用してより高度化しています。これらの次世代ワームに対抗するため、防御側も同様に先進技術を活用した対策が必要です。

AI駆動型ワームは、標的環境に応じて自動的に攻撃手法を変更し、従来の検出手法を回避します。このような脅威に対しては、AI搭載セキュリティプラットフォームによる動的な脅威検出と対応が効果的です。

ファイルレスワームは、ディスク上にファイルを残さずにメモリ上でのみ動作するため、従来のファイルベースの検出手法では発見が困難です。メモリフォレンジックツールや行動分析システムにより、このような高度な脅威を検出します。

組織的な対策とセキュリティ文化の醸成

技術的な対策だけでなく、組織全体でのセキュリティ意識向上とセキュリティ文化の醸成も重要です。従業員の教育訓練、セキュリティポリシーの策定と徹底、定期的な監査とレビューなどが必要です。

セキュリティ教育では、ワームの脅威、感染経路、対策手法について従業員に正しい知識を提供します。セキュリティ教育プラットフォームを活用して、インタラクティブで効果的な教育を実施します。

まとめ

ワームは、現代のサイバーセキュリティにおいて最も深刻な脅威の一つです。自己増殖能力により短時間で大規模な被害をもたらす可能性があり、組織は包括的で多層的な防御戦略を構築する必要があります。技術的な対策、組織的な取り組み、継続的な教育とトレーニングを組み合わせることで、ワームの脅威から組織を効果的に保護することができます。

応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な対策手法の両方を身につけることが求められます。常に進化するワームの脅威に対応するため、最新の技術動向とセキュリティ情報を継続的に学習し、組織のセキュリティレベルを向上させることが重要です。