XSS(Cross-Site Scripting)は、現代のWebアプリケーションにおいて最も深刻で広範囲にわたる脆弱性の一つです。応用情報技術者試験においても、XSSに関する理解は情報セキュリティ分野の核心的な知識として位置づけられており、Webアプリケーションセキュリティの基礎から高度な対策技術まで幅広い理解が求められます。

XSSの基本概念と脅威の本質

XSS(Cross-Site Scripting)は、悪意のあるスクリプトコードをWebページに注入し、他のユーザーのブラウザ上で実行させる攻撃手法です。この攻撃は「Cross-Site」という名前が示すように、異なるサイト間でのスクリプト実行を可能にし、同一オリジンポリシーを回避することで深刻なセキュリティ侵害を引き起こします。

XSS攻撃の本質は、Webアプリケーションが外部からの入力データを適切に検証やエスケープ処理せずにHTMLページに出力することにあります。攻撃者は、この処理の不備を悪用して、HTMLやJavaScriptコードを含む悪意のあるデータを送信し、それが他のユーザーのブラウザで実行されるようにします。

この攻撃により、セッションハイジャック、個人情報の窃取、マルウェアの配布、フィッシング攻撃、Webサイトの改ざんなど、多岐にわたる被害が発生する可能性があります。特に、現代のWebアプリケーションが持つ豊富な機能性とインタラクティブ性により、XSS攻撃の影響範囲と深刻さは年々増大しています。

Webセキュリティ関連書籍を参考にすることで、XSSを含むWebアプリケーション脆弱性の全体像を体系的に理解することができます。特に応用情報技術者試験では、技術的な知識だけでなく、実際のビジネス環境での影響や対策の重要性についても理解が求められます。

XSSの分類と攻撃手法

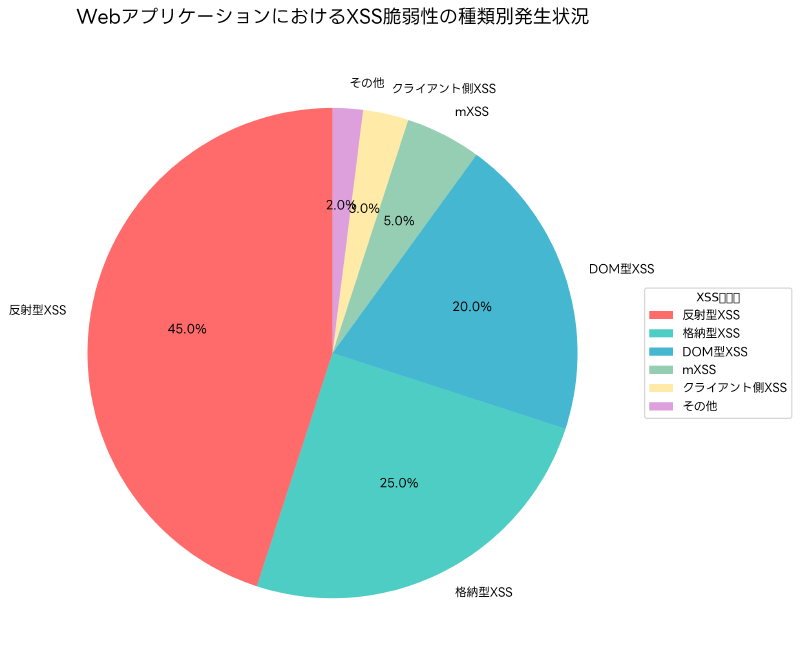

XSS攻撃は、その実行メカニズムと攻撃パターンに基づいて、主に反射型XSS、格納型XSS、DOM型XSSの三つの主要なカテゴリに分類されます。それぞれの攻撃手法には独特の特徴があり、対策も異なるアプローチが必要となります。

反射型XSS(Reflected XSS)

反射型XSSは、最も一般的で理解しやすいXSS攻撃の形態です。この攻撃では、悪意のあるスクリプトがHTTPリクエストパラメータに含まれ、サーバーがそのパラメータを適切な検証やエスケープ処理なしにHTMLレスポンスに直接反射(reflect)して出力することで発生します。

攻撃者は通常、検索クエリ、エラーメッセージ、フォームの入力値など、ユーザーの入力がそのままページに表示される機能を悪用します。具体的な攻撃手順として、攻撃者は悪意のあるJavaScriptコードを含むURLを作成し、そのURLを標的となるユーザーに送信します。ユーザーがそのURLをクリックすると、悪意のあるスクリプトが実行され、セッションクッキーの窃取や個人情報の盗取などが行われます。

反射型XSSの典型的な例として、検索機能における脆弱性があります。検索結果ページで「○○の検索結果」として検索キーワードをそのまま表示する場合、検索パラメータに悪意のあるスクリプトを含めることで、そのスクリプトがページ上で実行されます。

Webアプリケーション開発書籍を活用することで、セキュアなWebアプリケーション開発の基礎から実践的な手法まで学習することができます。

格納型XSS(Stored XSS)

格納型XSSは、悪意のあるスクリプトがサーバー側のデータベースやファイルシステムに永続的に保存され、その後他のユーザーがページを閲覧する際に実行される攻撃手法です。この攻撃は反射型XSSと比較して、より深刻で広範囲な被害をもたらす可能性があります。

格納型XSSは、掲示板、コメント機能、プロフィール編集、ブログ投稿など、ユーザーが作成したコンテンツが他のユーザーに表示される機能において発生します。攻撃者は、これらの機能を通じて悪意のあるスクリプトを投稿し、それがサーバーに保存されます。その後、他のユーザーがそのコンテンツを含むページを閲覧すると、保存されたスクリプトが自動的に実行されます。

この攻撃の特に危険な点は、攻撃者が直接的な関与なしに継続的に被害を与えることができることです。一度悪意のあるスクリプトが保存されると、そのコンテンツを閲覧するすべてのユーザーが攻撃の対象となります。さらに、管理者やサイト運営者も攻撃の対象となる可能性があり、より高い権限を持つユーザーが攻撃を受けることで、より深刻な被害が発生する恐れがあります。

データベースセキュリティ関連書籍を参考にすることで、格納型XSSを含むデータ保存に関わるセキュリティ問題について深く理解することができます。

DOM型XSS(DOM-based XSS)

DOM型XSSは、従来のサーバーサイドでの処理に起因するXSSとは異なり、クライアントサイドのJavaScriptコードにおけるDOM操作の不備により発生する攻撃手法です。この攻撃では、悪意のあるスクリプトがサーバーを経由することなく、ブラウザ上で直接実行されます。

DOM型XSSは、JavaScriptがURLフラグメント(#以降の部分)、document.referrer、window.name、postMessageなどのクライアントサイド情報を処理する際に発生します。これらの情報が適切な検証やエスケープ処理なしにDOMに挿入されることで、攻撃者が制御可能な悪意のあるスクリプトが実行されます。

この攻撃の特徴は、HTTPリクエストには悪意のあるペイロードが含まれないため、従来のサーバーサイドログでは検出が困難であることです。また、Single Page Application(SPA)やAjaxを多用する現代のWebアプリケーションにおいて、DOM型XSSの脅威は増大しています。

具体的な攻撃例として、JavaScriptがlocation.hashの値を使用してページのコンテンツを動的に変更する機能において、hashに悪意のあるスクリプトを含めることでXSS攻撃が成立します。

JavaScript セキュリティ関連書籍を活用することで、クライアントサイドセキュリティの詳細な知識を身につけることができます。

XSS攻撃による具体的な被害

XSS攻撃により発生する被害は多岐にわたり、個人ユーザーから企業、そして社会全体に深刻な影響を与える可能性があります。これらの被害を理解することは、適切な対策の重要性を認識するために不可欠です。

セッションハイジャックとアカウント乗っ取り

XSS攻撃の最も一般的で直接的な被害の一つは、セッションハイジャックです。攻撃者は悪意のあるスクリプトを使用して、被害者のセッションクッキーを窃取し、そのクッキーを使用して被害者のアカウントになりすますことができます。

このような攻撃により、攻撃者は被害者の個人情報にアクセスし、アカウント設定を変更し、被害者の名前で不正な行為を行うことができます。特に、銀行やクレジットカード会社などの金融機関のWebサイトにおいてセッションハイジャックが発生した場合、直接的な金銭的被害につながる可能性があります。

企業のイントラネットシステムにおいてXSS攻撃が成功した場合、攻撃者は内部システムにアクセスし、機密情報の窃取や内部システムの破壊を行う可能性があります。これにより、企業の競争力低下、法的責任、顧客信頼の失墜などの深刻な結果を招く恐れがあります。

サイバーセキュリティ関連書籍を参考にすることで、セッションハイジャックを含む様々な攻撃手法とその対策について包括的に学習できます。

個人情報の窃取と不正利用

XSS攻撃を通じて、攻撃者は被害者の個人情報を直接的に窃取することができます。悪意のあるスクリプトは、フォームに入力された情報、ページ上に表示されている個人情報、ブラウザに保存されているデータなどにアクセスし、それらを攻撃者が制御するサーバーに送信することができます。

特に、パスワード、クレジットカード情報、社会保障番号、住所、電話番号などの機密性の高い個人情報が窃取された場合、身元詐欺、金融詐欺、プライバシー侵害などの深刻な被害が発生する可能性があります。

また、企業の従業員が標的となった場合、業務上の機密情報、顧客データ、企業戦略情報などが漏洩し、企業全体に重大な損害を与える可能性があります。このような情報漏洩は、法的責任、規制当局からの制裁、顧客からの損害賠償請求などの深刻な結果をもたらす恐れがあります。

個人情報保護関連書籍を活用することで、個人情報保護の法的要件と技術的対策について詳しく理解することができます。

マルウェアの配布とシステム侵害

XSS攻撃は、マルウェアの配布手段としても悪用されます。攻撃者は悪意のあるスクリプトを使用して、被害者のブラウザを制御し、マルウェアのダウンロードやインストールを実行させることができます。

このような攻撃により、被害者のコンピュータがマルウェアに感染し、キーロガー、ランサムウェア、ボットネットの一部として悪用される可能性があります。特に、企業ネットワーク内のコンピュータが感染した場合、マルウェアが横展開し、ネットワーク全体に影響を与える恐れがあります。

また、XSS攻撃を起点として、より高度な攻撃(APT攻撃など)が実行される可能性もあります。攻撃者は初期侵入の足がかりとしてXSSを利用し、その後システムの権限昇格、内部ネットワークの偵察、重要データの窃取などを段階的に実行することができます。

マルウェア対策関連書籍を参考にすることで、マルウェアの種類、感染経路、検出・駆除方法について詳しく学習できます。

XSS対策の基本原則と技術

XSS攻撃を効果的に防御するためには、多層防御のアプローチを採用し、複数の対策技術を組み合わせることが重要です。これらの対策は、入力時の検証、出力時の処理、ブラウザレベルでの制御など、異なる段階で実装されます。

入力値検証とサニタイゼーション

入力値検証は、XSS対策の第一線となる重要な防御メカニズムです。すべての外部入力データに対して、厳格な検証とサニタイゼーション処理を実装することで、悪意のあるスクリプトの侵入を防ぐことができます。

有効な入力値検証では、ホワイトリスト方式を採用し、許可された文字、形式、長さの範囲内でのみ入力を受け入れます。この方式は、予期しない入力を包括的に排除するため、ブラックリスト方式よりも安全性が高いとされています。具体的には、英数字のみ許可、特定の記号の制限、文字列長の制限、正規表現による形式チェックなどを実装します。

サニタイゼーション処理では、危険な文字や文字列を無害化または除去します。HTMLタグ、JavaScriptキーワード、SQL文で使用される特殊文字などを検出し、適切に処理することで、攻撃者が悪意のあるコードを注入することを防ぎます。ただし、サニタイゼーションだけに依存することは推奨されず、出力エスケープと組み合わせることが重要です。

セキュアプログラミング関連書籍を活用することで、安全な入力処理の実装方法について詳しく学習することができます。

出力エスケープ処理

出力エスケープ処理は、XSS対策において最も重要で効果的な技術の一つです。この処理では、HTMLページに出力される動的コンテンツに含まれる特殊文字を、HTMLエンティティまたは安全な文字列に変換することで、ブラウザがそれらをスクリプトコードとして解釈することを防ぎます。

基本的なHTMLエスケープでは、「<」を「<」、「>」を「>」、「&」を「&」、「"」を「"」、「’」を「'」に変換します。これにより、攻撃者が挿入したHTMLタグやJavaScriptコードが、単なるテキストとしてブラウザに表示され、実行されることがなくなります。

コンテキストに応じた適切なエスケープ処理も重要です。HTMLコンテンツ、HTMLタグの属性値、JavaScript文字列、CSSスタイル、URLなど、出力される場所によって適切なエスケープ方法が異なります。各コンテキストに特化したエスケープライブラリを使用することで、より安全で効果的な対策を実装できます。

現代のWebフレームワークの多くは、デフォルトで自動エスケープ機能を提供しており、開発者が明示的にエスケープ処理を無効にしない限り、自動的に安全な出力が行われます。ただし、開発者はこれらの機能の動作を正確に理解し、適切に活用することが重要です。

Web開発フレームワーク関連書籍を参考にすることで、各種フレームワークでのセキュリティ機能の活用方法について学習できます。

Content Security Policy(CSP)の実装

Content Security Policy(CSP)は、XSS攻撃を効果的に軽減する強力なブラウザセキュリティ機能です。CSPを適切に実装することで、たとえXSS脆弱性が存在しても、攻撃の影響を大幅に制限することができます。

CSPは、HTTPレスポンスヘッダーまたはHTMLのmetaタグを通じて、ブラウザに対してコンテンツの読み込み元を指定します。これにより、許可されていないソースからのスクリプト、スタイルシート、画像、フォントなどの読み込みを防ぐことができます。特に、インラインスクリプトの実行を禁止することで、多くのXSS攻撃を効果的に防ぐことができます。

効果的なCSPポリシーでは、‘unsafe-inline’や’unsafe-eval’ディレクティブの使用を避け、可能な限り厳格な制限を設定します。具体的には、‘self’ディレクティブを使用して同一オリジンからのリソースのみを許可し、必要に応じて信頼できる外部ドメインを個別に指定します。

nonce値やhash値を使用することで、特定のインラインスクリプトのみを許可する高度なCSP実装も可能です。これらの技術により、動的なWebアプリケーションにおいても強力なXSS防御を実現できます。

CSP実装関連書籍を活用することで、CSPの詳細な設定方法と実装のベストプラクティスについて学習できます。

高度なXSS対策技術

基本的な対策技術に加えて、より高度で包括的なXSS防御を実現するための技術も開発されています。これらの技術は、従来の対策では防げない高度な攻撃や、複雑なWebアプリケーション環境での防御に有効です。

HttpOnlyクッキーの活用

HttpOnlyクッキーは、XSS攻撃によるセッションハイジャックを防ぐ効果的な技術です。HttpOnly属性が設定されたクッキーは、JavaScriptからアクセスできないため、たとえXSS攻撃が成功しても、攻撃者がセッションクッキーを窃取することができません。

この技術は実装が簡単で、既存のWebアプリケーションにも容易に適用できるという利点があります。セッション管理においてHttpOnlyクッキーを使用することで、XSS攻撃の最も一般的な被害の一つであるセッションハイジャックを効果的に防ぐことができます。

ただし、HttpOnlyクッキーはJavaScriptからのアクセスを防ぐだけであり、XSS攻撃そのものを防ぐわけではありません。そのため、他の対策技術と組み合わせて使用することが重要です。また、Secure属性も併用することで、HTTPS通信でのみクッキーが送信されるようになり、さらなるセキュリティ向上が図れます。

Cookie セキュリティ関連書籍を参考にすることで、クッキーを使用したセキュアなセッション管理について詳しく学習できます。

Web Application Firewall(WAF)の導入

Web Application Firewall(WAF)は、Webアプリケーションレイヤーでの攻撃を検出・遮断する専用のセキュリティソリューションです。WAFは、HTTPトラフィックを解析し、XSS攻撃を含む様々なWebアプリケーション攻撃を検出・防御します。

高度なWAFシステムは、機械学習や行動分析を活用して、新しい攻撃パターンや0-day攻撃に対しても効果的な防御を提供します。また、仮想パッチング機能により、アプリケーションコードの修正が困難な場合でも、迅速に脆弱性を保護することができます。

クラウドベースのWAFサービスも広く利用されており、管理の簡素化、スケーラビリティの向上、最新の脅威インテリジェンスの活用などの利点があります。これらのサービスは、継続的に更新される攻撃パターンデータベースを活用し、新たな脅威に対してもリアルタイムで対応します。

WAF導入関連書籍を活用することで、WAFの選定から運用まで実践的な知識を身につけることができます。

Subresource Integrity(SRI)の実装

Subresource Integrity(SRI)は、外部リソースの完全性を検証するWebセキュリティ機能です。SRIを実装することで、Content Delivery Network(CDN)や外部ライブラリが改ざんされた場合でも、悪意のあるコードの実行を防ぐことができます。

SRIでは、HTMLタグにintegrity属性を追加し、リソースの期待されるハッシュ値を指定します。ブラウザは、ダウンロードしたリソースのハッシュ値を計算し、指定された値と比較することで、リソースの完全性を検証します。ハッシュ値が一致しない場合、リソースの読み込みは拒否され、攻撃を防ぐことができます。

この技術は、Supply Chain Attack(サプライチェーン攻撃)に対する効果的な防御手段として注目されています。特に、多くの外部ライブラリやサードパーティリソースを使用する現代のWebアプリケーションにおいて、SRIの重要性は増大しています。

リソース完全性関連書籍を参考にすることで、SRIを含むリソース保護技術について詳しく学習できます。

モダンWebアプリケーションでのXSS対策

Single Page Application(SPA)、Progressive Web App(PWA)、モバイルWebアプリケーションなど、現代のWebアプリケーション技術の発展に伴い、XSS対策も進化し続けています。これらの新しい技術環境では、従来の対策だけでは不十分な場合があり、新しいアプローチが必要となります。

SPAにおけるDOM型XSS対策

Single Page Application(SPA)では、クライアントサイドでの動的なDOM操作が頻繁に行われるため、DOM型XSSのリスクが高まります。React、Angular、Vue.jsなどの現代的なフレームワークは、デフォルトでXSS防御機能を提供していますが、開発者が適切に活用することが重要です。

Reactでは、JSXの自動エスケープ機能により、デフォルトで安全な出力が行われます。ただし、dangerouslySetInnerHTMLを使用する場合は、開発者が明示的にセキュリティを考慮する必要があります。Angularでは、テンプレートの自動サニタイゼーション機能により、XSS攻撃を防ぎます。Vue.jsでも同様に、テンプレートレベルでの自動エスケープが実装されています。

これらのフレームワークを使用する際も、開発者はセキュリティのベストプラクティスを理解し、フレームワークの安全機能を適切に活用することが重要です。また、サードパーティライブラリの使用においても、セキュリティを考慮した選択と実装が必要です。

SPAセキュリティ関連書籍を活用することで、現代的なWebアプリケーション開発におけるセキュリティ対策について学習できます。

APIセキュリティとXSS防御

RESTful APIやGraphQL APIを使用するWebアプリケーションでは、API層でのXSS対策も重要です。APIレスポンスに含まれるデータが適切にエスケープされていない場合、クライアントアプリケーションでXSS脆弱性が発生する可能性があります。

API設計において、JSON形式のレスポンスでもHTMLエンティティエンコーディングを実装することで、クライアント側での安全なデータ処理を支援できます。また、APIレスポンスにContent-Typeヘッダーを適切に設定することで、ブラウザによる誤った解釈を防ぐことができます。

GraphQLにおいては、クエリインジェクション攻撃やDenial of Service攻撃に加えて、XSS攻撃も考慮する必要があります。GraphQLスキーマの設計段階から、セキュリティを考慮した実装を行うことが重要です。

APIセキュリティ関連書籍を参考にすることで、API層でのセキュリティ対策について包括的に学習できます。

マイクロサービスアーキテクチャでのXSS対策

マイクロサービスアーキテクチャでは、複数のサービス間でのデータ交換が頻繁に行われるため、XSS対策もより複雑になります。各サービスが独立してセキュリティ対策を実装する必要があり、サービス間通信においてもセキュリティを考慮する必要があります。

APIゲートウェイレベルでのセキュリティ制御により、統一的なXSS対策を実装することができます。また、各マイクロサービスにおいても、独立したセキュリティ対策を実装し、多層防御を実現することが重要です。

コンテナ化されたマイクロサービスでは、イメージのセキュリティスキャン、ランタイムセキュリティ監視、ネットワークセグメンテーションなどの追加的なセキュリティ対策も併用することで、包括的な防御を実現できます。

マイクロサービスセキュリティ関連書籍を活用することで、分散システムアーキテクチャでのセキュリティ対策について詳しく学習できます。

XSS脆弱性の検出と評価

効果的なXSS対策を実装するためには、まず既存のシステムにおけるXSS脆弱性を正確に検出し、評価することが重要です。様々な検査手法とツールを組み合わせることで、包括的な脆弱性評価を実施できます。

自動脆弱性スキャンツール

自動脆弱性スキャンツールは、Webアプリケーションに対して系統的なテストを実行し、XSS脆弱性を効率的に検出するソリューションです。これらのツールは、大規模なアプリケーションでも短時間で包括的なスキャンを実行できるという利点があります。

商用のスキャンツールには、Burp Suite Professional、OWASP ZAP、AppScan、WebInspectなどがあります。これらのツールは、様々なXSS攻撃パターンを自動的に実行し、脆弱性の有無を検出します。また、最新の攻撃手法に対応するため、定期的にシグネチャが更新されます。

オープンソースのツールも多数利用可能で、Niktо、SQLmap、w3afなどが代表的です。これらのツールは無料で使用でき、カスタマイズも可能ですが、商用ツールと比較すると機能が限定的な場合があります。

ただし、自動ツールにも限界があり、複雑なビジネスロジックやDOM型XSSなど、一部の脆弱性は検出が困難な場合があります。そのため、手動テストと組み合わせることが重要です。

脆弱性スキャンツール関連書籍を参考にすることで、効果的なツール選択と運用方法について学習できます。

手動侵入テスト

手動侵入テストは、人間の専門知識と創造性を活用して、自動ツールでは検出できない高度なXSS脆弱性を発見する重要な手法です。経験豊富なセキュリティエンジニアが実施する手動テストにより、アプリケーション固有の脆弱性や複雑な攻撃シナリオを検証できます。

手動テストでは、アプリケーションの機能やビジネスロジックを深く理解し、攻撃者の視点からシステムを評価します。これにより、自動ツールでは検出できないDOM型XSS、mXSS(Mutation XSS)、コンテキスト固有のXSSなどの高度な脆弱性を発見できます。

また、手動テストでは、脆弱性の実際の悪用可能性と影響度を正確に評価できます。これにより、修正優先度の適切な判断と、効果的な対策の立案が可能になります。

ペネトレーションテストの一環として手動XSSテストを実施することで、実際の攻撃シナリオに近い条件での評価を行うことができます。これにより、理論的な脆弱性だけでなく、実際の脅威レベルを把握できます。

ペネトレーションテスト関連書籍を活用することで、効果的な手動テスト手法について詳しく学習できます。

ソースコード静的解析

ソースコード静的解析は、アプリケーションのソースコードを直接解析してXSS脆弱性を検出する手法です。この手法により、実行前の段階で脆弱性を発見し、開発プロセスの早期に修正することができます。

静的解析ツールは、データフロー解析、テイント解析、パターンマッチングなどの技術を使用して、外部入力から出力までのデータの流れを追跡し、適切なエスケープ処理が実装されているかを検証します。

代表的な静的解析ツールには、SonarQube、Checkmarx、Veracode、Fortifyなどがあります。これらのツールは、様々なプログラミング言語に対応し、IDE統合や継続的インテグレーション(CI/CD)パイプラインとの連携も可能です。

静的解析の利点は、全てのコードパスを網羅的に検査できることと、false positiveを除けば確実に脆弱性を検出できることです。ただし、動的な処理や外部ライブラリの使用において限界があるため、他の検査手法と組み合わせることが重要です。

静的解析ツール関連書籍を参考にすることで、効果的な静的解析の実装と運用について学習できます。

応用情報技術者試験でのXSS出題傾向

応用情報技術者試験では、XSSに関する問題が情報セキュリティ分野の重要な構成要素として頻繁に出題されます。試験では、技術的な知識だけでなく、実務での対策方法や業務への影響についても理解が求められます。

午前問題での出題パターン

午前問題では、XSSの基本概念、攻撃手法の分類、対策技術の特徴などが出題されます。特に、反射型XSS、格納型XSS、DOM型XSSの違いと特徴について正確に理解していることが重要です。

技術的な問題では、HTMLエスケープの具体的な方法、CSPディレクティブの設定、HttpOnlyクッキーの効果などが問われます。これらの問題では、各技術の原理と実装方法を正確に理解している必要があります。

計算問題や判定問題では、具体的なHTMLコードやJavaScriptコードが示され、XSS脆弱性の有無や攻撃の成功可能性を判断する問題が出題されます。これらの問題では、コードの動作を正確に理解し、セキュリティの観点から評価する能力が求められます。

また、XSSと他の脆弱性(SQLインジェクション、CSRF、セッション管理の問題など)との組み合わせ問題も出題される傾向があります。

応用情報技術者試験対策書籍を活用することで、効率的な試験対策を進めることができます。

午後問題での実践的出題

午後問題では、具体的なWebアプリケーションの設計や運用場面を想定した実践的な問題が出題されます。これらの問題では、XSS脆弱性の分析、対策の立案、実装方法の選択などが求められます。

システム設計問題では、Webアプリケーションのアーキテクチャが示され、XSS対策をどの層で、どのような方法で実装するかを問う問題が出題されます。多層防御の観点から、複数の対策を組み合わせた包括的なセキュリティ設計が求められます。

インシデント対応問題では、XSS攻撃が発生した場合の対応手順、影響範囲の特定、再発防止策の立案などが出題されます。これらの問題では、技術的な対策だけでなく、組織的な対応や法的要件についても理解が必要です。

セキュリティ監査問題では、既存システムのXSS脆弱性を評価し、リスクレベルの判定と対策の優先順位付けを行う問題が出題されます。

セキュリティマネジメント関連書籍を参考にすることで、実務的なセキュリティ対策について包括的に学習できます。

最新のXSS攻撃動向と対策

XSS攻撃は技術の進歩とともに継続的に進化しており、新しい攻撃手法や回避技術が開発されています。最新の動向を把握し、適切な対策を講じることが重要です。

AI・機械学習を活用した攻撃と防御

人工知能と機械学習技術の発展により、XSS攻撃と防御の両方でこれらの技術が活用されるようになっています。攻撃者は機械学習を使用してWAFやXSSフィルターを回避する高度なペイロードを生成し、従来の防御手法では検出が困難な攻撃を実行しています。

一方、防御側でも機械学習を活用した異常検知システムが開発されており、従来のシグネチャベースの検出では発見できない新しいXSS攻撃パターンを検出することが可能になっています。これらのシステムは、Webトラフィックの行動分析を行い、正常なユーザー行動からの逸脱を検出することで、攻撃を識別します。

深層学習を使用したコンテンツ分析により、文脈に応じた高精度なXSS検出も実現されています。これらの技術は、従来の単純なパターンマッチングでは検出できない巧妙なXSS攻撃に対しても効果的です。

AI セキュリティ関連書籍を活用することで、人工知能を活用したセキュリティ対策について最新の知識を学習できます。

クラウドネイティブ環境でのXSS対策

クラウドネイティブアプリケーションの普及により、コンテナ化、マイクロサービス、サーバーレスアーキテクチャなどの新しい技術環境でのXSS対策が重要になっています。これらの環境では、従来のセキュリティアプローチでは対応が困難な場合があります。

Kubernetesなどのコンテナオーケストレーションプラットフォームでは、セキュリティポリシーの自動化、ランタイムセキュリティ監視、イメージスキャニングなどの技術を組み合わせてXSS対策を実装します。

サーバーレス環境では、Function as a Service(FaaS)の特性を活用した新しいセキュリティアプローチが開発されています。イベント駆動型のアーキテクチャにおいて、各ファンクションレベルでのセキュリティ制御を実装することで、細かなXSS対策が可能になります。

クラウドセキュリティ関連書籍を参考にすることで、クラウド環境での包括的なセキュリティ対策について学習できます。

IoTとWebアプリケーションの連携セキュリティ

Internet of Things(IoT)デバイスとWebアプリケーションの連携が増加する中で、新しいタイプのXSS攻撃が発生しています。IoTデバイスが生成するデータがWebアプリケーションで表示される際に、適切な検証とエスケープが行われていない場合、XSS脆弱性が発生する可能性があります。

エッジコンピューティング環境では、デバイスに近い場所でデータ処理が行われるため、従来のサーバーサイドセキュリティ対策だけでは不十分な場合があります。エッジノードでのセキュリティ機能実装と、中央管理システムでの包括的な監視を組み合わせた多層防御が必要です。

5Gネットワークの普及により、IoTデバイスとWebアプリケーション間の通信速度と容量が大幅に向上する一方で、新しい攻撃ベクターも生まれています。これらの新しい脅威に対応するため、ネットワークレベルでのセキュリティ対策も重要になっています。

IoTセキュリティ関連書籍を活用することで、IoT環境での包括的なセキュリティ対策について学習できます。

まとめ

XSS(クロスサイトスクリプティング)は、現代のWebアプリケーションセキュリティにおいて最も重要で広範囲にわたる脅威の一つです。応用情報技術者試験においても、XSSに関する深い理解は情報セキュリティ分野の核心的な知識として位置づけられており、技術的な詳細から実務での対策方法まで包括的な理解が求められています。

XSS攻撃の多様性と進化し続ける攻撃手法に対応するためには、入力値検証、出力エスケープ、CSP、HttpOnlyクッキー、WAFなどの複数の対策技術を組み合わせた多層防御が不可欠です。また、モダンWebアプリケーション技術の発展に伴い、SPAやマイクロサービスアーキテクチャなどの新しい環境でのセキュリティ対策も重要になっています。

最新の技術動向として、AI・機械学習を活用した攻撃と防御、クラウドネイティブ環境でのセキュリティ、IoTとWebアプリケーションの連携セキュリティなど、新しい課題と対策が継続的に発展しています。これらの動向を理解し、適切な対策を講じることで、効果的なXSS防御を実現できます。

応用情報技術者として、XSSの技術的な詳細を理解するだけでなく、実際のビジネス環境での影響と対策の重要性を認識し、包括的なセキュリティ戦略の立案と実装ができる能力を身につけることが重要です。継続的な学習と実践を通じて、進化し続けるXSS脅威に対応できる専門知識と実務能力を習得することができます。