現代の情報システムにおいて、サイバー攻撃の脅威は日々増大しており、組織の重要な情報資産を保護するためには、システムの脆弱性を事前に特定し、適切な対策を講じることが不可欠です。脆弱性診断は、このような情報セキュリティ戦略の中核を成す重要な技術であり、応用情報技術者試験においても頻出の重要テーマとして位置づけられています。

脆弱性診断とは、情報システムやWebアプリケーション、ネットワーク機器などに存在するセキュリティ上の弱点を体系的に発見し、評価するプロセスです。この診断により、攻撃者が悪用する可能性のある脆弱性を事前に把握し、適切な対策を実施することで、サイバー攻撃による被害を未然に防ぐことができます。

脆弱性診断の基本概念と重要性

脆弱性診断の本質は、システムを攻撃者の視点から評価することにあります。この診断を通じて、組織は自らのシステムがどのような攻撃に対して脆弱であるかを理解し、優先度に基づいた効果的なセキュリティ対策を実施できます。診断の結果は、単なる技術的な問題の指摘にとどまらず、組織全体のリスク管理戦略の基盤となる重要な情報を提供します。

脆弱性診断の実施には、高度な専門知識と豊富な経験が必要です。診断を担当するセキュリティエンジニアは、最新の攻撃手法や脆弱性情報を常に把握し、専門的なセキュリティ書籍やセキュリティ技術資料を活用して知識を継続的に更新する必要があります。

診断対象となるシステムは多岐にわたります。Webアプリケーション、データベースサーバー、ネットワーク機器、クラウドサービス、モバイルアプリケーションなど、組織が保有するあらゆるITリソースが対象となります。それぞれの対象に応じて、適切な診断手法と専門的な診断ツールを選択し、効果的な診断を実施することが重要です。

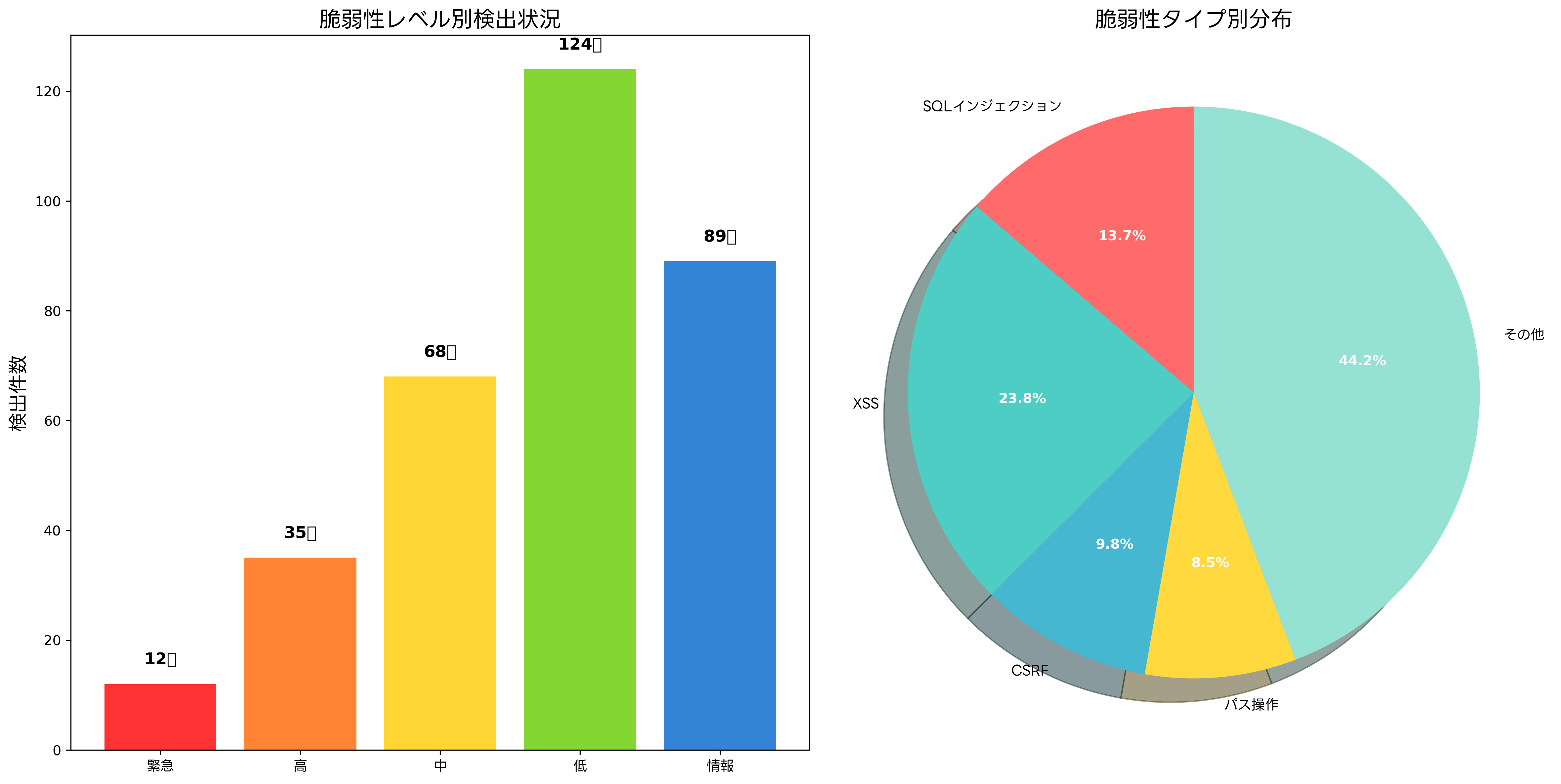

脆弱性診断の手法と分類

脆弱性診断には、様々な手法が存在し、診断の目的や対象システムの特性に応じて適切な手法を選択する必要があります。主要な診断手法として、自動スキャン、手動テスト、ソースコードレビュー、ペネトレーションテストなどがあります。

自動スキャンは、専用のスキャナーツールを使用して、既知の脆弱性パターンを効率的に検出する手法です。この手法の利点は、短時間で大量のシステムを診断できることですが、未知の脆弱性や複雑な論理的欠陥を見逃す可能性があります。一方で、手動テストは人間の知識と経験に基づいて詳細な分析を行う手法であり、自動スキャンでは発見できない高度な脆弱性を発見できる反面、時間とコストがかかります。

ソースコードレビューは、アプリケーションのソースコードを直接分析することで、設計段階から存在する脆弱性を発見する手法です。この手法では、静的解析ツールを活用して効率的な分析を行い、コーディング規約違反やセキュリティ上の問題を体系的に特定します。

ペネトレーションテストは、実際の攻撃シナリオを想定して、システムに対する侵入テストを実施する高度な診断手法です。この手法では、ペネトレーションテスト専用ツールを使用して、攻撃者の行動を模擬し、システムの防御能力を総合的に評価します。

診断の実施方法による分類では、ブラックボックステスト、ホワイトボックステスト、グレーボックステストがあります。ブラックボックステストは、システムの内部構造を知らない状態で外部から診断を行う手法であり、実際の攻撃者の視点に近い評価が可能です。ホワイトボックステストは、システムの詳細な内部情報を把握した状態で診断を行う手法であり、より包括的で詳細な評価が可能です。

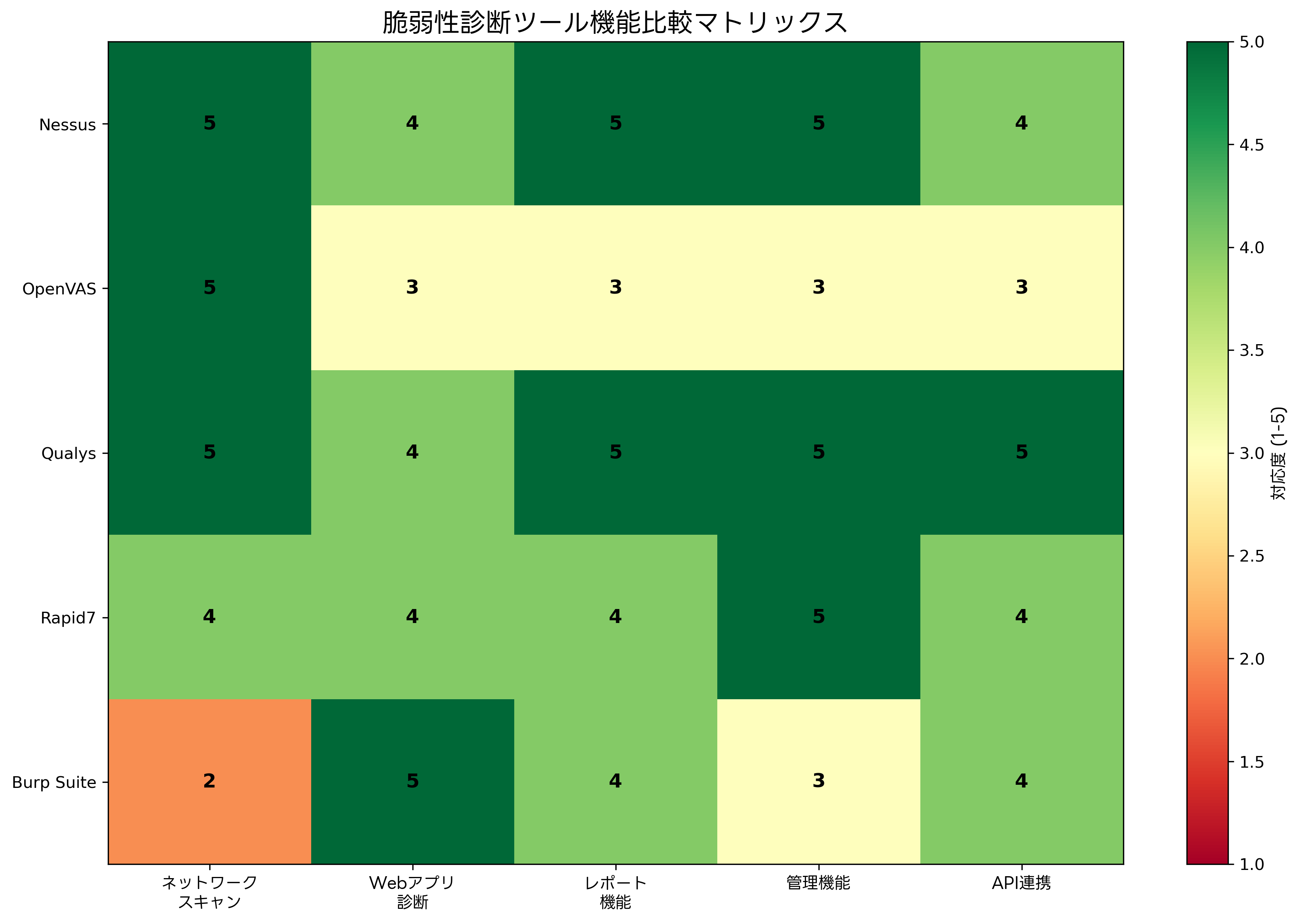

脆弱性診断ツールの種類と特徴

脆弱性診断において、適切なツールの選択と活用は診断の品質と効率を大きく左右します。市場には多様な診断ツールが存在し、それぞれ異なる特徴と機能を持っています。

ネットワーク脆弱性スキャナーとしては、Nessus、OpenVAS、Qualys VMDRなどが広く利用されています。これらのツールは、ネットワーク上の機器やサービスの脆弱性を自動的に検出し、詳細なレポートを提供します。商用スキャナーソフトウェアは高度な機能と充実したサポートを提供する一方で、オープンソース診断ツールはコスト効率に優れた選択肢となります。

Webアプリケーション診断ツールとしては、Burp Suite、OWASP ZAP、Acunetixなどが代表的です。これらのツールは、SQLインジェクション、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF)などのWebアプリケーション固有の脆弱性を効果的に検出します。統合Webセキュリティ解析ツールを導入することで、包括的な診断が可能になります。

静的解析ツールは、ソースコードを実行せずに分析することで、コーディング段階での脆弱性を発見します。SonarQube、Checkmarx、Veracodeなどのツールが代表的であり、ソースコード解析ソフトウェアとして多くの開発組織で活用されています。

動的解析ツールは、実際にアプリケーションを実行した状態で脆弱性を検出するツールです。これらのツールは、ランタイム環境での動作を監視し、実行時にのみ発生する脆弱性を発見できます。動的セキュリティテストツールの導入により、開発段階から本番環境まで継続的なセキュリティ評価が可能になります。

クラウド環境の診断には、AWS Security Hub、Azure Security Center、Google Cloud Security Command Centerなどのクラウド固有のツールが重要な役割を果たします。これらのツールは、クラウドセキュリティ監視システムとして、クラウドリソースの設定不備や権限管理の問題を検出します。

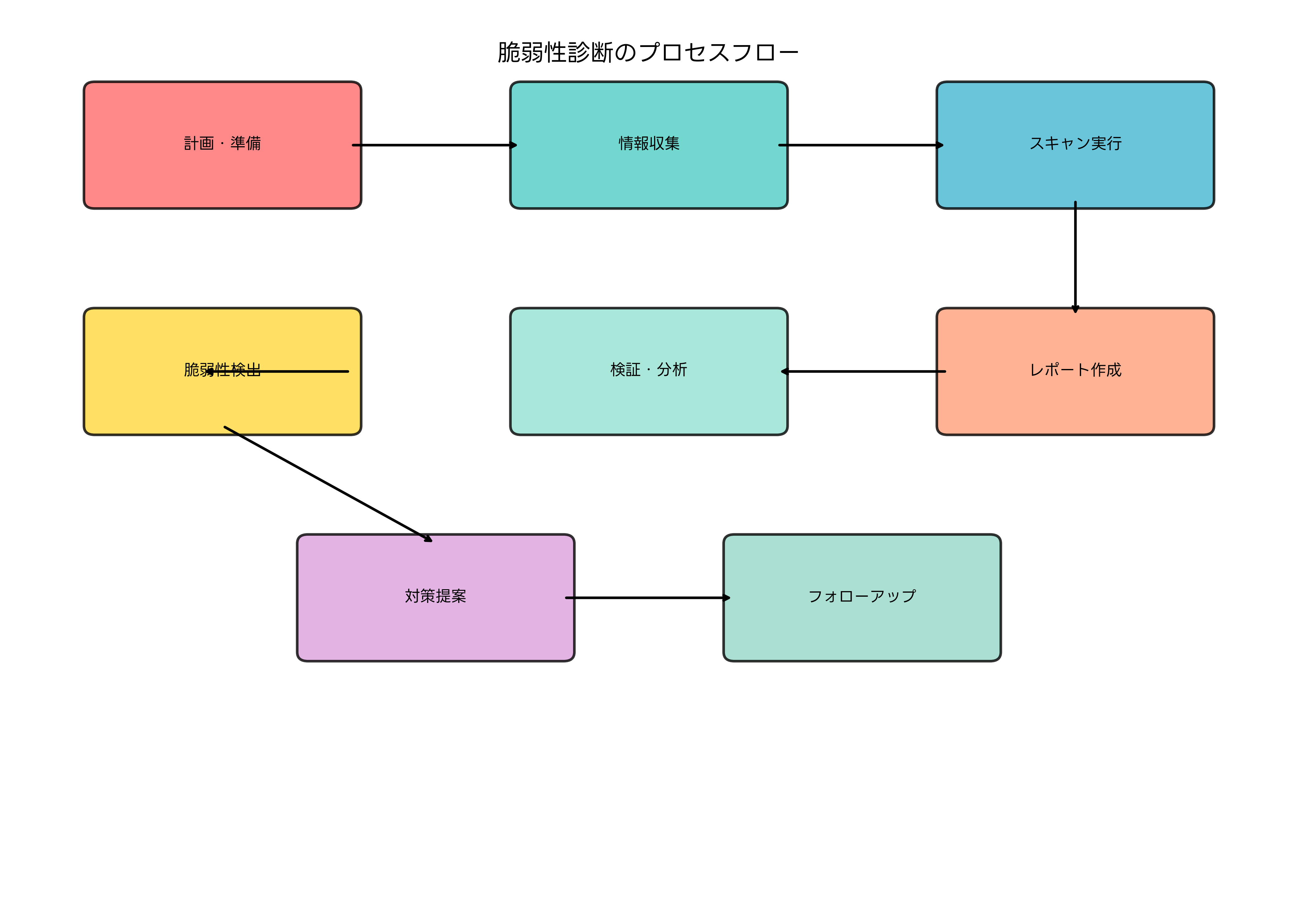

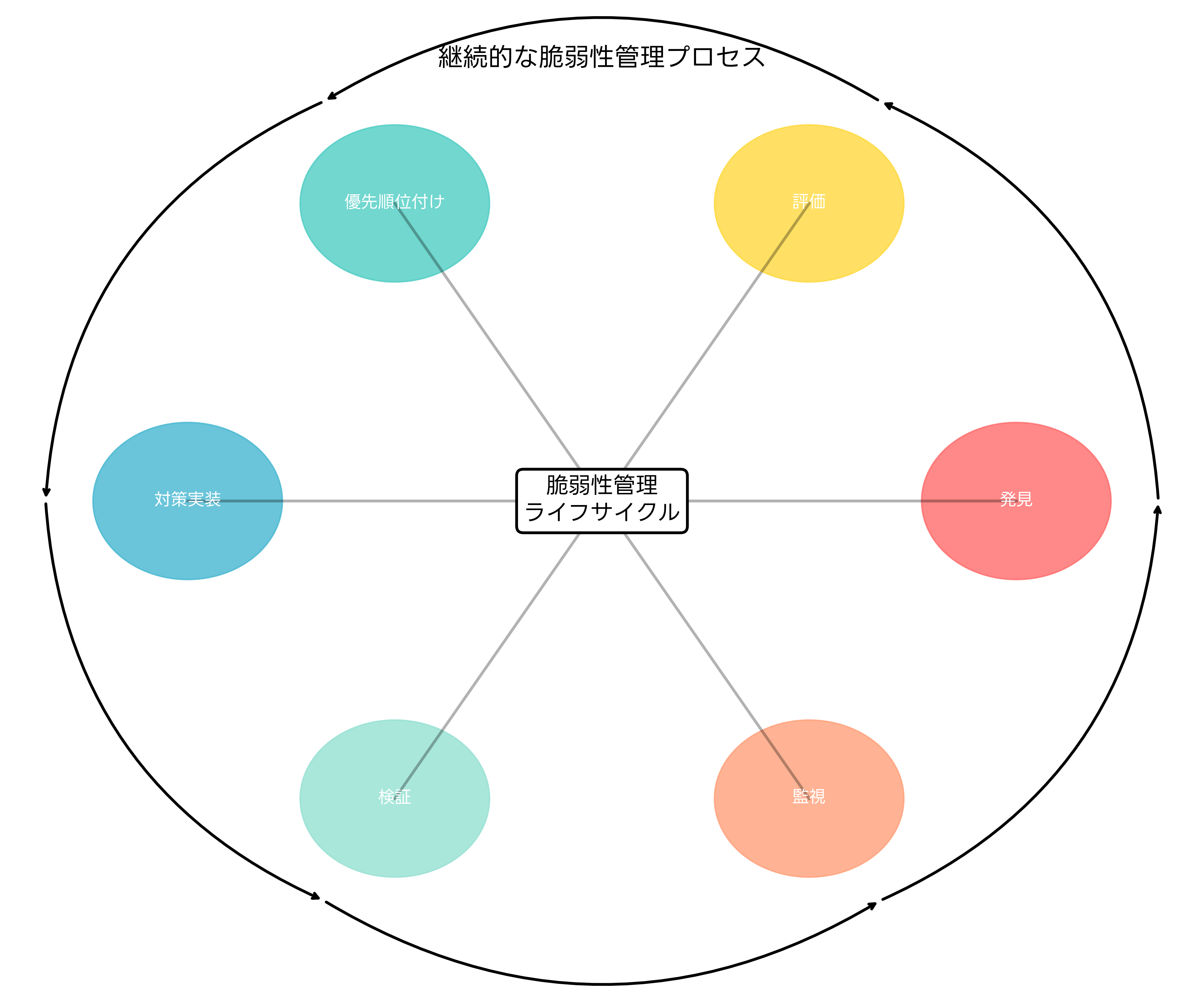

脆弱性評価と優先順位付け

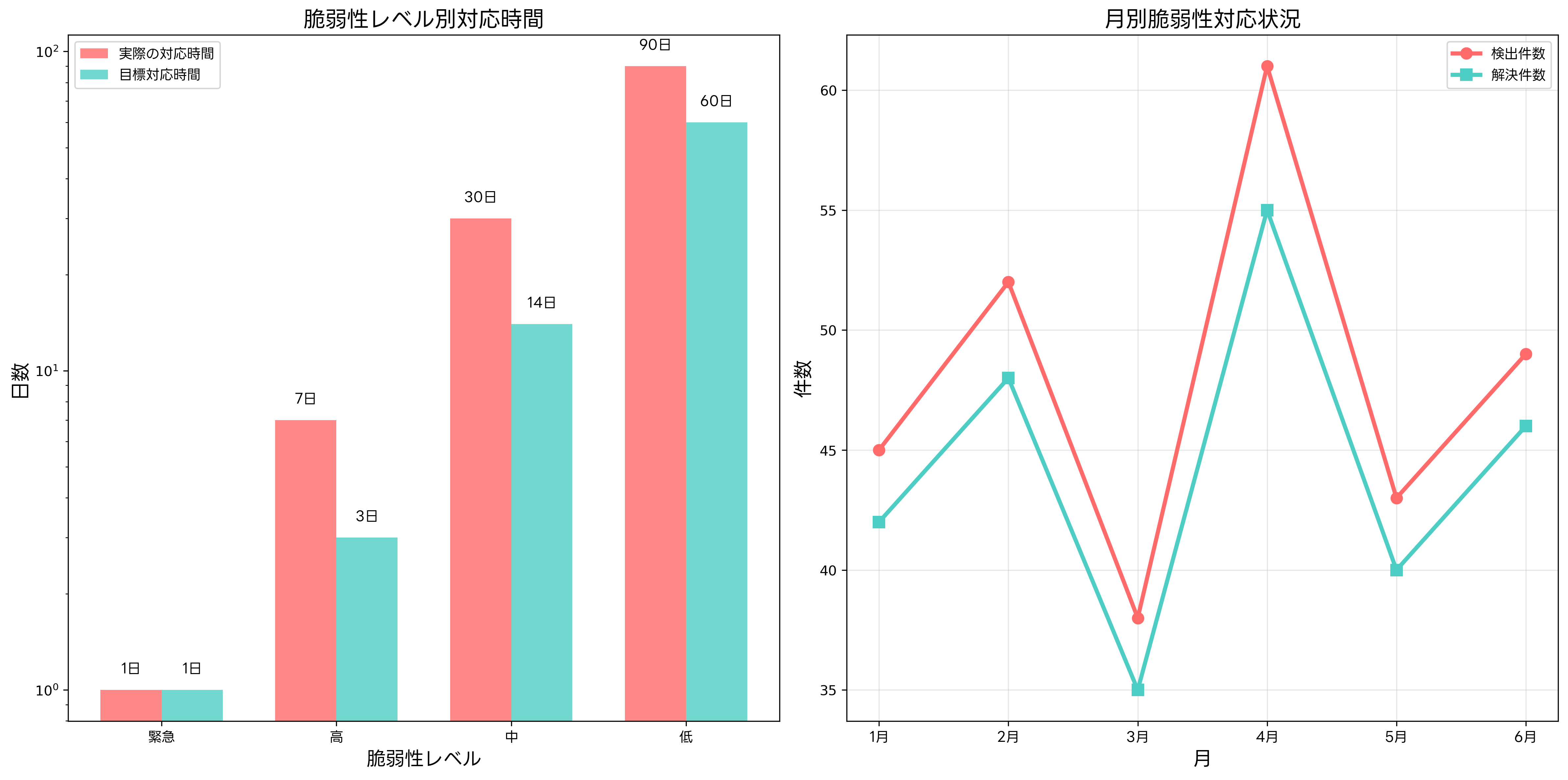

脆弱性診断において発見された脆弱性は、適切に評価し、優先順位を付けて対応することが重要です。この評価プロセスでは、脆弱性の深刻度、悪用の容易さ、影響範囲、組織の業務への影響などを総合的に考慮します。

脆弱性の深刻度評価には、CVSS(Common Vulnerability Scoring System)が広く利用されています。CVSSは、脆弱性の特性を定量的に評価するための標準的な指標であり、基本評価、現状評価、環境評価の三つの要素から構成されます。脆弱性評価ツールを活用することで、効率的で一貫性のある評価が可能になります。

優先順位付けにおいては、組織のリスク許容度、業務の重要性、利用可能なリソースなどを考慮して、対応の順序を決定します。緊急度の高い脆弱性については即座に対応し、中長期的な対策が必要な脆弱性については計画的に対応を進める必要があります。リスク管理ソフトウェアを導入することで、体系的な優先順位管理が実現できます。

脆弱性情報の管理には、脆弱性データベースの活用が重要です。NVD(National Vulnerability Database)、JVN(Japan Vulnerability Notes)、CVE(Common Vulnerabilities and Exposures)などの公的なデータベースから最新の脆弱性情報を収集し、自組織のシステムへの影響を評価します。脆弱性情報管理プラットフォームを活用することで、効率的な情報収集と分析が可能になります。

対応計画の策定においては、技術的な修正だけでなく、回避策や代替手段も含めた包括的なアプローチが必要です。パッチ適用、設定変更、アクセス制御の強化、監視体制の強化など、複数の対策を組み合わせることで、効果的なリスク軽減が実現できます。

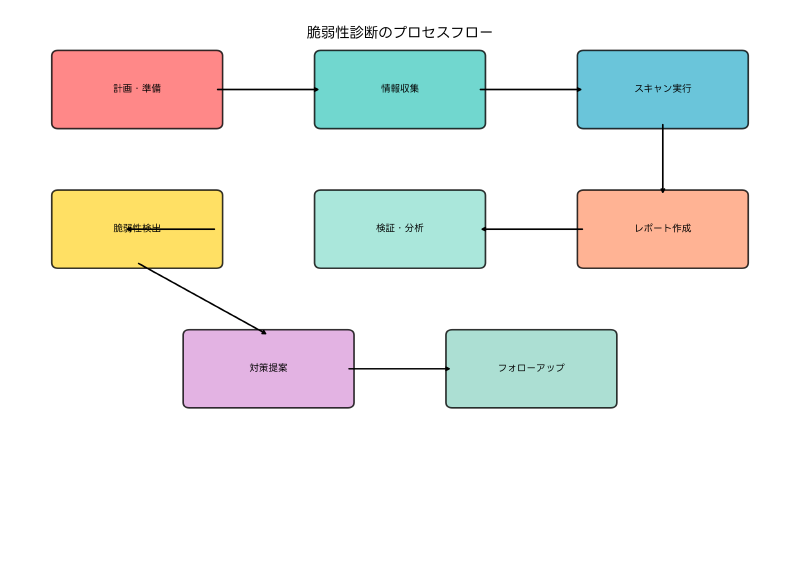

脆弱性診断の実施プロセス

効果的な脆弱性診断を実施するためには、体系的なプロセスに従って進めることが重要です。診断プロセスは、計画立案、事前調査、診断実行、結果分析、報告書作成、フォローアップの各段階から構成されます。

計画立案段階では、診断の目的、範囲、手法、スケジュール、体制などを明確に定義します。また、診断対象システムの業務への影響を最小限に抑えるため、実施時期や実施方法について関係者と十分に調整します。プロジェクト管理ツールを活用することで、効率的な計画管理が可能になります。

事前調査段階では、診断対象システムの技術的な情報を収集し、診断戦略を策定します。システム構成、使用技術、ネットワーク構成、セキュリティ対策の現状などを把握し、最適な診断手法とツールを選択します。ネットワーク探査ツールを使用して、効率的な情報収集を実施します。

診断実行段階では、計画に従って実際の診断を実施します。自動スキャンと手動テストを組み合わせ、包括的な脆弱性検出を行います。診断中は、システムの動作状況を監視し、異常が発生した場合には即座に対応します。システム監視ツールを併用することで、安全な診断実施が可能になります。

結果分析段階では、診断結果を詳細に分析し、発見された脆弱性の妥当性を検証します。偽陽性の除去、脆弱性の影響度評価、攻撃シナリオの検討などを行い、実用的な診断結果を作成します。脆弱性分析ソフトウェアを活用することで、効率的で正確な分析が実現できます。

報告書作成と成果物

脆弱性診断の成果物として作成される診断報告書は、組織の経営層から技術者まで、様々なステークホルダーに対して診断結果を効果的に伝える重要な文書です。報告書は、経営サマリー、技術詳細、対策提案、改善ロードマップなどの要素から構成され、読み手のレベルに応じた情報を提供する必要があります。

経営サマリーでは、診断結果の概要、主要なリスク、対策の優先順位、必要な投資額などを、経営層が理解しやすい形で提示します。技術詳細では、発見された脆弱性の具体的な内容、再現手順、影響範囲、技術的な対策方法などを詳細に記載します。技術文書作成ソフトウェアを活用することで、効率的で品質の高い報告書作成が可能になります。

対策提案では、発見された脆弱性に対する具体的な修正方法、回避策、改善策を提示します。技術的な対策だけでなく、運用面やプロセス面での改善提案も含めることで、包括的なセキュリティ向上が実現できます。セキュリティ対策立案ツールを使用することで、体系的な対策検討が可能になります。

改善ロードマップでは、短期・中期・長期の視点で対策の実施計画を提示します。緊急性の高い脆弱性への即座の対応から、システム全体のセキュリティアーキテクチャの見直しまで、段階的な改善プロセスを明確に示します。

診断報告書には、再診断の必要性や継続的な監視の重要性についても言及し、一回限りの診断ではなく、継続的なセキュリティ改善プロセスの一環として位置づけることが重要です。継続監視システムの導入により、診断後の継続的な安全性確保が実現できます。

組織体制と人材育成

効果的な脆弱性診断を実施するためには、適切な組織体制の構築と専門人材の育成が不可欠です。診断チームは、セキュリティエンジニア、システムエンジニア、プロジェクトマネージャーなどの多様な専門家から構成され、それぞれが専門性を活かして協力する必要があります。

セキュリティエンジニアには、最新の攻撃手法、脆弱性情報、診断技術に関する深い知識が求められます。継続的な学習と実践経験を通じて、高度な診断能力を身につける必要があります。セキュリティ専門書籍や技術トレーニング教材を活用した継続的な能力向上が重要です。

診断チームの能力向上には、実践的な演習環境の構築が効果的です。セキュリティ演習プラットフォームを活用して、様々な攻撃シナリオや診断手法の練習を行うことで、実務能力の向上が図れます。

外部の専門組織との連携も重要な要素です。セキュリティベンダー、コンサルティング会社、研究機関などとの協力により、最新の技術情報や専門的な知見を取得できます。また、業界団体やコミュニティへの参加により、他組織との情報共有や経験交流が可能になります。

法的・倫理的考慮事項

脆弱性診断の実施において、法的および倫理的な配慮は極めて重要です。診断活動が不正アクセス行為等の禁止に関する法律などの法的制約に抵触しないよう、適切な手続きと文書化が必要です。

診断実施前には、診断対象システムの所有者から明示的な許可を取得し、診断の範囲、手法、期間などを明確に合意する必要があります。法的文書テンプレートを活用することで、適切な契約関係の構築が可能になります。

診断中に発見された脆弱性情報の取り扱いには、特に注意が必要です。機密情報の適切な管理、情報漏洩の防止、第三者への開示制限などを徹底し、診断結果の悪用を防ぐ必要があります。情報管理セキュリティツールの導入により、診断データの安全な管理が実現できます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、脆弱性診断に関する問題は情報セキュリティ分野の重要なテーマとして頻繁に出題されています。試験では、診断手法の理解、ツールの特徴、脆弱性の分類、対策手法などが問われます。

午前問題では、脆弱性診断の基本概念、主要な診断手法の特徴、代表的な脆弱性の種類とその対策などが選択問題として出題されます。例えば、「Webアプリケーションの脆弱性診断で最も効果的な手法はどれか」といった問題や、「SQLインジェクション攻撃を検出するための診断技術はどれか」といった具体的な技術に関する問題が見られます。

午後問題では、より実践的な場面での脆弱性診断の活用が問われます。企業のセキュリティ戦略立案、インシデント対応計画での診断活用、セキュリティ監査での診断結果の評価などの文脈で、診断技術の理解と応用能力が評価されます。

試験対策としては、応用情報技術者試験対策書や情報セキュリティ技術解説書を活用して、理論的な知識を体系的に学習することが重要です。また、過去問題解説集を繰り返し解くことで、出題パターンの理解と実践的な問題解決能力の向上が図れます。

最新技術動向とトレンド

脆弱性診断の分野では、技術の進歩とともに新たな手法やツールが継続的に開発されています。人工知能(AI)と機械学習の活用により、従来の手法では発見が困難だった複雑な脆弱性の検出が可能になりつつあります。

AI搭載診断ツールは、大量のセキュリティデータから学習し、未知の攻撃パターンや脆弱性の特徴を自動的に識別できます。AI搭載セキュリティ診断システムの導入により、診断精度の向上と効率化が実現されています。

クラウドネイティブ環境の普及に伴い、コンテナ、マイクロサービス、サーバーレスアーキテクチャなどの新しい技術基盤に対応した診断手法が重要になっています。クラウドネイティブセキュリティツールを活用することで、動的で複雑なクラウド環境での効果的な診断が可能になります。

DevSecOpsの概念の浸透により、開発プロセスに組み込まれた継続的な脆弱性診断が注目されています。CI/CDパイプラインに統合された自動診断により、開発段階から本番環境まで一貫したセキュリティ評価が実現できます。DevSecOps統合プラットフォームの活用により、効率的で継続的なセキュリティ確保が可能になります。

まとめ

脆弱性診断は、現代の情報セキュリティ戦略において中核的な役割を果たす重要な技術です。組織の情報資産を様々な脅威から保護するためには、体系的で継続的な診断プロセスの確立が不可欠です。応用情報技術者試験においても重要なテーマとして位置づけられており、理論的な理解と実践的な応用能力の両方が求められます。

効果的な脆弱性診断の実現には、適切な手法の選択、高度な診断ツールの活用、専門人材の育成、組織体制の構築などが重要な要素となります。また、法的・倫理的な配慮を踏まえた適切な実施プロセスの確立も欠かせません。

技術の進歩とともに、AI活用診断、クラウドネイティブ対応、DevSecOps統合など、新たな診断手法が継続的に発展しています。これらの最新動向を把握し、組織のニーズに応じた最適な診断戦略を策定することで、変化する脅威環境に対応できる強靭なセキュリティ体制を構築することができます。

継続的な学習と実践を通じて脆弱性診断の専門性を高め、組織全体のセキュリティレベル向上に貢献することが、現代のITプロフェッショナルに求められる重要な責務といえるでしょう。