ゼロデイ攻撃は、現代のサイバーセキュリティにおいて最も恐れられている脅威の一つです。この攻撃手法は、ソフトウェアの脆弱性が発見されてからパッチが開発・配布されるまでの期間を狙い撃ちにするため、従来のセキュリティ対策では防御が極めて困難とされています。応用情報技術者試験においても重要なトピックであり、情報セキュリティの専門家として理解しておくべき必須知識です。

ゼロデイ攻撃の「ゼロデイ」という名称は、脆弱性が公になってから修正されるまでの日数が「ゼロ日」、つまり対策を講じる時間がまったくないことに由来しています。攻撃者は秘密裏に脆弱性を発見し、その脆弱性を悪用するエクスプロイトコードを開発して攻撃を実行します。被害者や開発者がその脆弱性の存在を知るのは、実際に攻撃が発生してからという場合が多く、これがゼロデイ攻撃の最大の脅威となっています。

ゼロデイ攻撃の基本概念と特徴

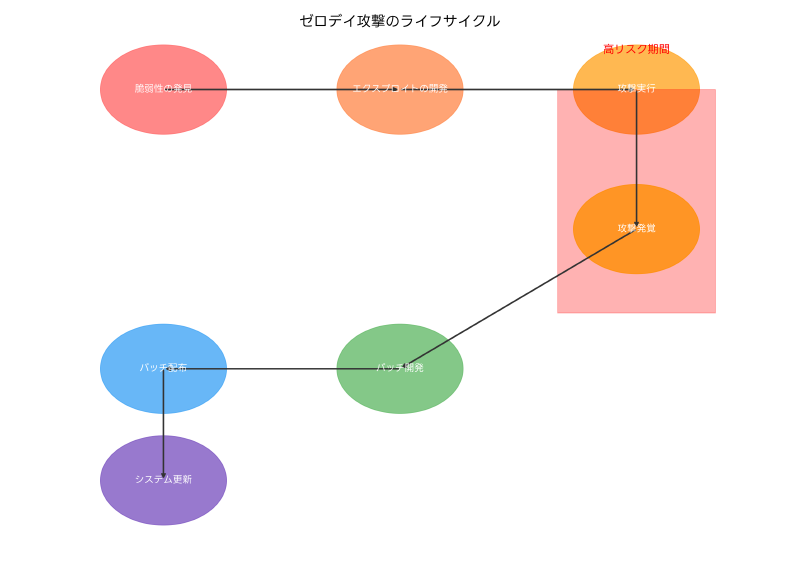

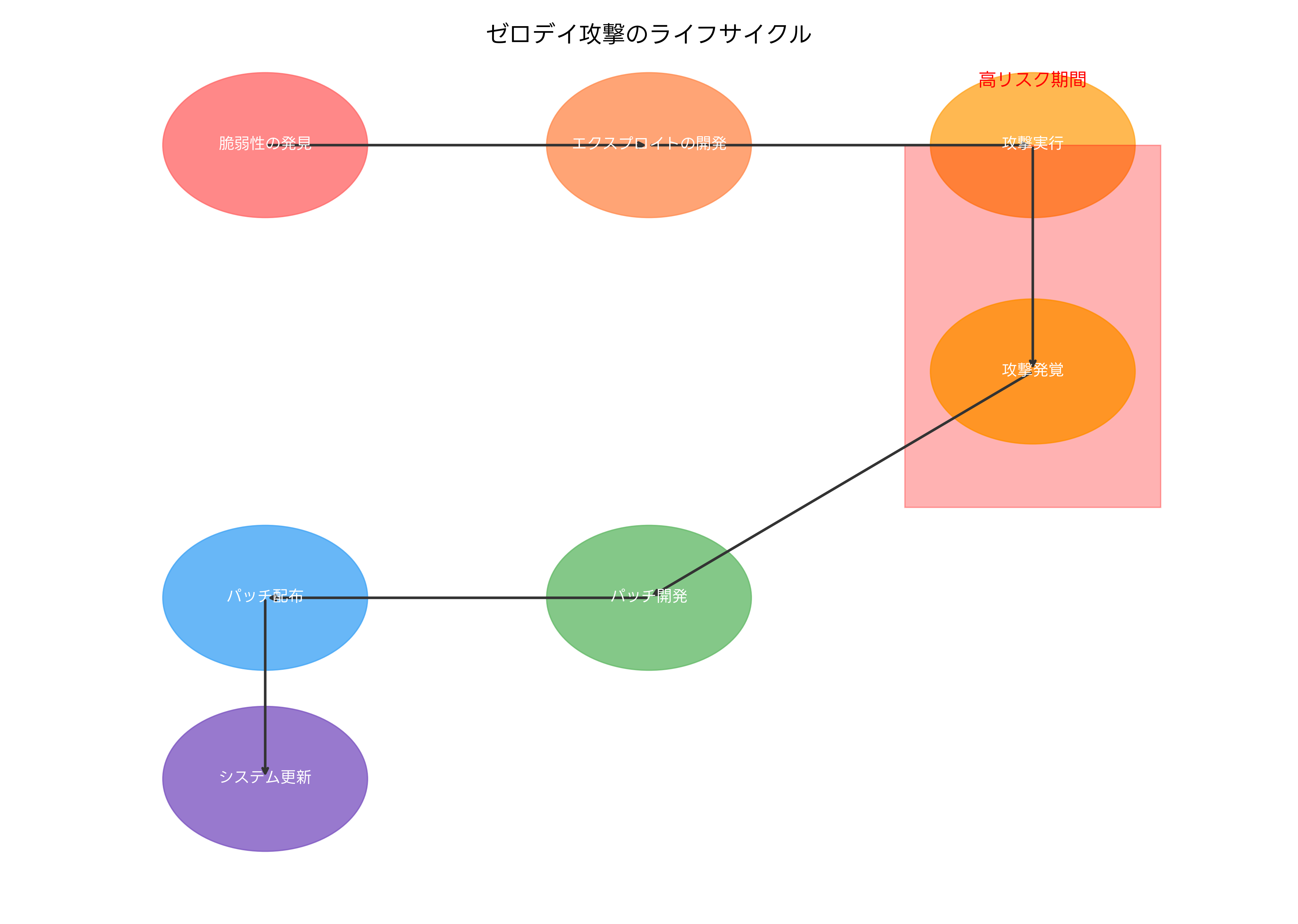

ゼロデイ攻撃を理解するためには、まず脆弱性のライフサイクルを把握することが重要です。一般的に、ソフトウェアの脆弱性は発見され、報告され、修正パッチが開発され、そのパッチが配布・適用されるという流れを辿ります。しかし、ゼロデイ攻撃では、この通常のプロセスが悪意のある攻撃者によって悪用されます。

攻撃者は脆弱性を発見した後、それを秘密にしたまま攻撃コードを開発します。この段階では、ソフトウェアベンダーも一般ユーザーも脆弱性の存在を知らないため、対策を講じることができません。攻撃者はこの「情報の非対称性」を最大限に活用し、防御側が対応策を講じる前に攻撃を実行します。

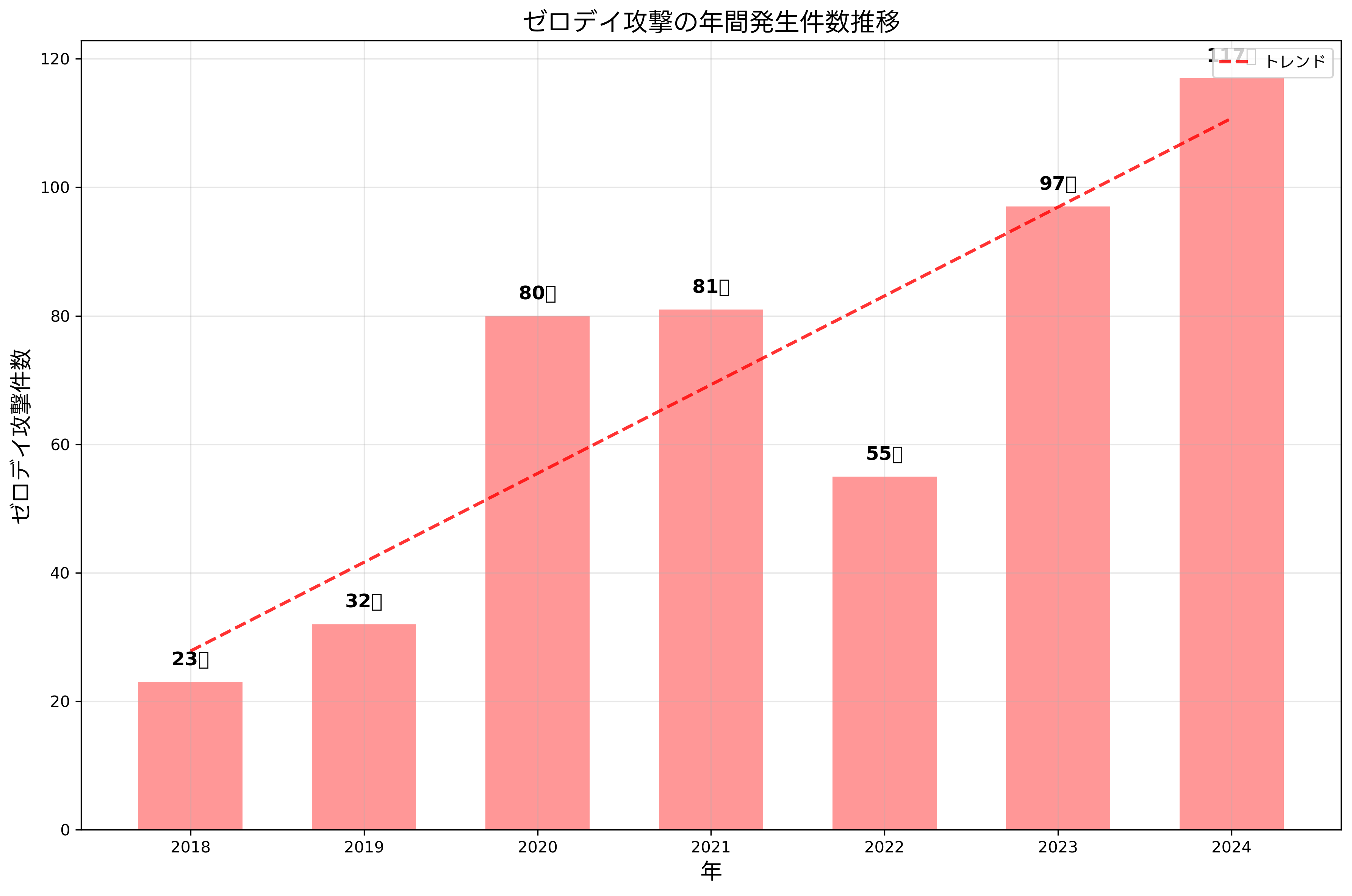

近年、ゼロデイ攻撃の件数は急激に増加しており、その背景には複数の要因があります。まず、ソフトウェアの複雑化により、新たな脆弱性が生まれやすい環境が作られています。また、高度な脆弱性分析ツールの普及により、攻撃者が脆弱性を発見しやすくなっているという側面もあります。

ゼロデイ攻撃の特徴として、その検知の困難さが挙げられます。従来のシグネチャベースの検知システムでは、既知の攻撃パターンしか検知できないため、未知の攻撃手法であるゼロデイ攻撃は素通りしてしまいます。このため、振る舞い検知機能を持つセキュリティソリューションの導入が重要になっています。

ゼロデイ攻撃は標的型攻撃によく使用されます。攻撃者は特定の組織や個人を狙い、その環境に特化したカスタムメイドの攻撃コードを開発することがあります。これにより、攻撃の成功率が大幅に向上し、長期間にわたって発覚を免れることが可能になります。

攻撃手法と技術的な詳細

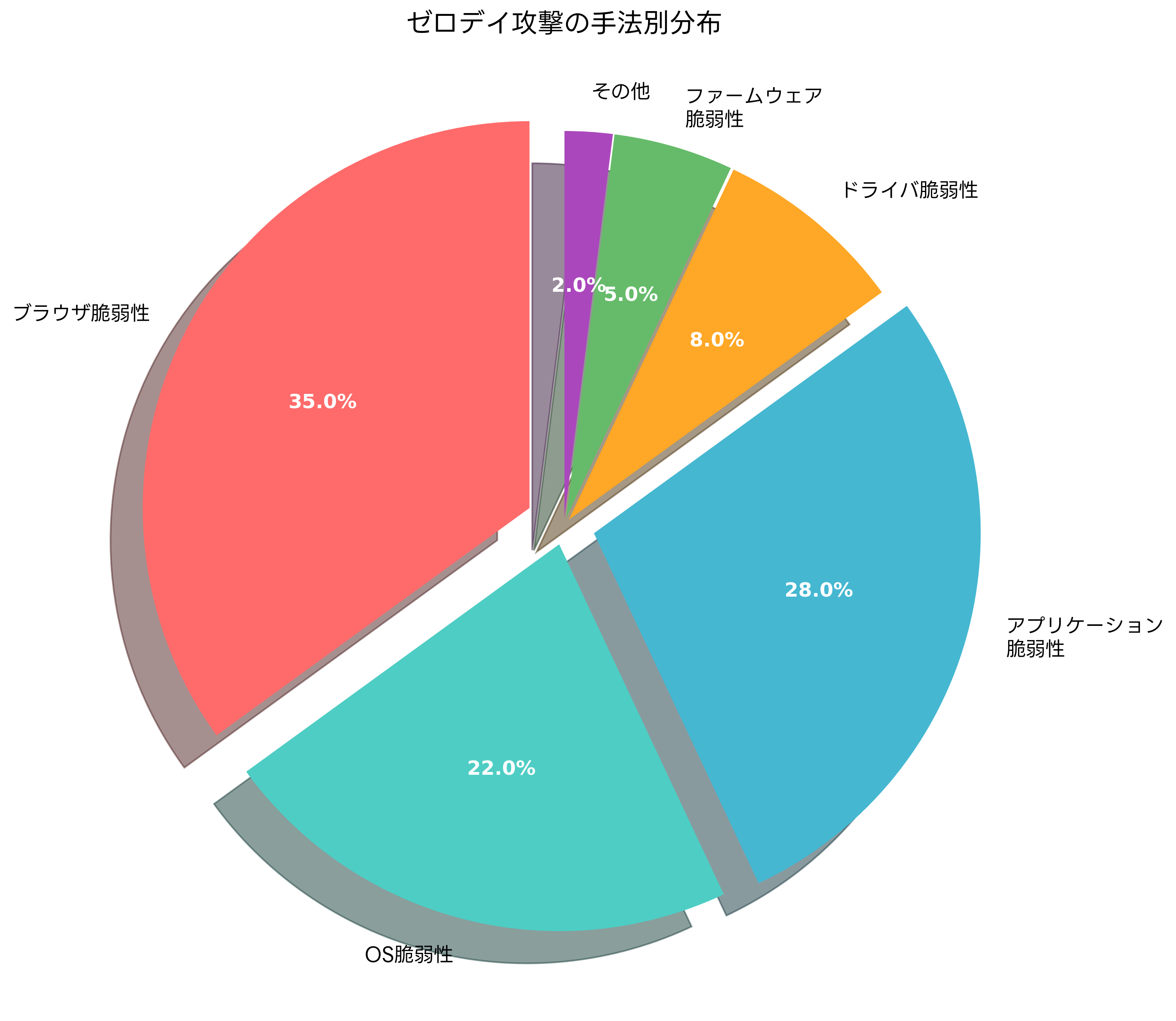

ゼロデイ攻撃で悪用される脆弱性は多岐にわたります。最も一般的なのは、バッファオーバーフロー、メモリ破損、入力検証の不備、権限昇格などの脆弱性です。これらの脆弱性は、プログラムの設計や実装の段階で生じるもので、完全に防ぐことは困難とされています。

ブラウザの脆弱性を狙ったゼロデイ攻撃は特に多く見られます。Webブラウザは日常的に使用されるソフトウェアであり、インターネットを通じて外部からの入力を受け取るため、攻撃者にとって魅力的なターゲットとなります。攻撃者は悪意のあるWebサイトを構築し、そこに訪問したユーザーのブラウザの脆弱性を悪用してマルウェアを感染させます。

OSレベルのゼロデイ攻撃は、システム全体に深刻な影響を与える可能性があります。カーネルレベルの脆弱性が悪用されると、攻撃者はシステムの完全な制御権を獲得し、セキュリティ機能を無効化することができます。このような攻撃に対抗するため、エンドポイント保護プラットフォームの導入が重要になります。

アプリケーションレベルの脆弱性も重要な攻撃ベクターです。特に、企業で広く使用されているオフィスソフトウェアやPDFリーダーなどのアプリケーションの脆弱性は、攻撃者にとって価値の高いターゲットとなります。メールの添付ファイルやダウンロードしたファイルを開くだけで感染する攻撃手法は、ソーシャルエンジニアリングと組み合わせることで高い成功率を誇ります。

近年注目されているのは、ファームウェアレベルのゼロデイ攻撃です。ハードウェアの制御を行うファームウェアの脆弱性が悪用されると、OSレベルのセキュリティ対策を迂回して攻撃を実行することができます。このような攻撃は検知が特に困難で、ハードウェアベースのセキュリティソリューションの重要性が高まっています。

業界別の被害状況と影響

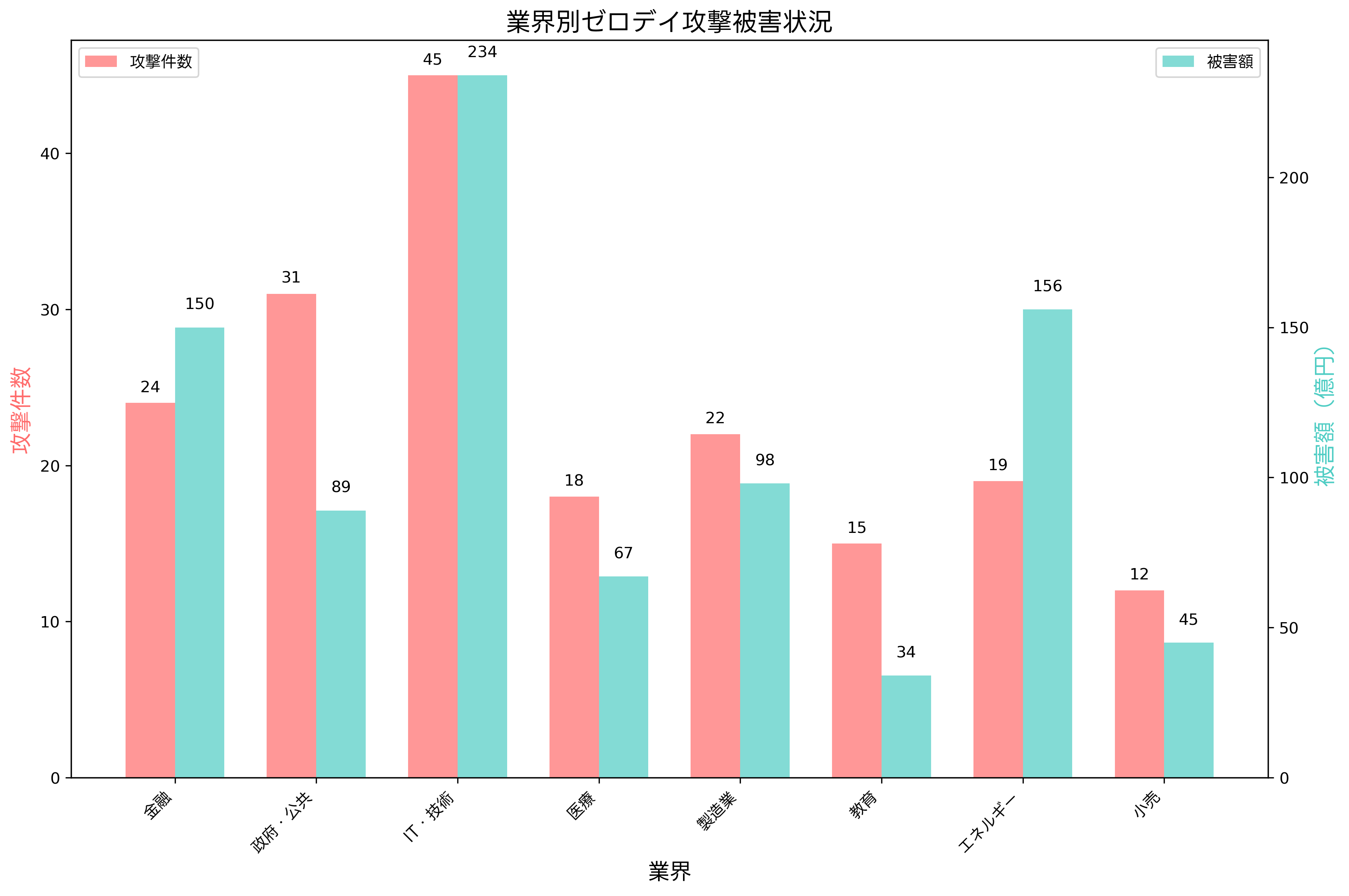

ゼロデイ攻撃の被害は業界によって大きく異なります。特に、機密性の高い情報を扱う業界や、社会インフラを支える業界では、深刻な被害が報告されています。

金融業界は、ゼロデイ攻撃の主要なターゲットの一つです。銀行や証券会社のシステムには膨大な資金情報や個人情報が保存されており、攻撃者にとって非常に魅力的なターゲットとなります。また、金融取引システムの可用性は極めて重要であり、攻撃によってシステムが停止すると、経済全体に大きな影響を与える可能性があります。そのため、金融機関では高度な脅威分析システムの導入が進んでいます。

政府機関や公共機関も重要なターゲットです。国家機密や市民の個人情報、重要インフラの制御システムなど、国家安全保障に関わる重要な情報や機能が攻撃対象となります。国家レベルの攻撃者(APT:Advanced Persistent Threat)によるゼロデイ攻撃も多く報告されており、国家レベルのセキュリティ対策が必要とされています。

IT・技術業界では、自社の技術情報や顧客データが攻撃対象となります。特に、クラウドサービスプロバイダーやソフトウェア開発企業では、一つの攻撃が数百万人のユーザーに影響を与える可能性があります。また、攻撃者が企業のソフトウェア開発環境に侵入し、正規のソフトウェアにマルウェアを埋め込むサプライチェーン攻撃のリスクも高まっています。

医療業界では、患者の個人情報や医療記録が攻撃対象となります。医療機器のIoT化が進む中、医療機器自体がゼロデイ攻撃の対象となるケースも増えています。人命に関わるシステムが攻撃されるリスクがあるため、医療機器専用のセキュリティソリューションの導入が急務となっています。

製造業では、産業制御システム(ICS)やSCADA(Supervisory Control and Data Acquisition)システムが攻撃対象となります。これらのシステムが攻撃されると、生産ラインの停止や品質問題、さらには安全上の問題が発生する可能性があります。産業制御システム専用のセキュリティソリューションにより、OT(Operational Technology)環境の保護が重要になっています。

対策技術と防御戦略

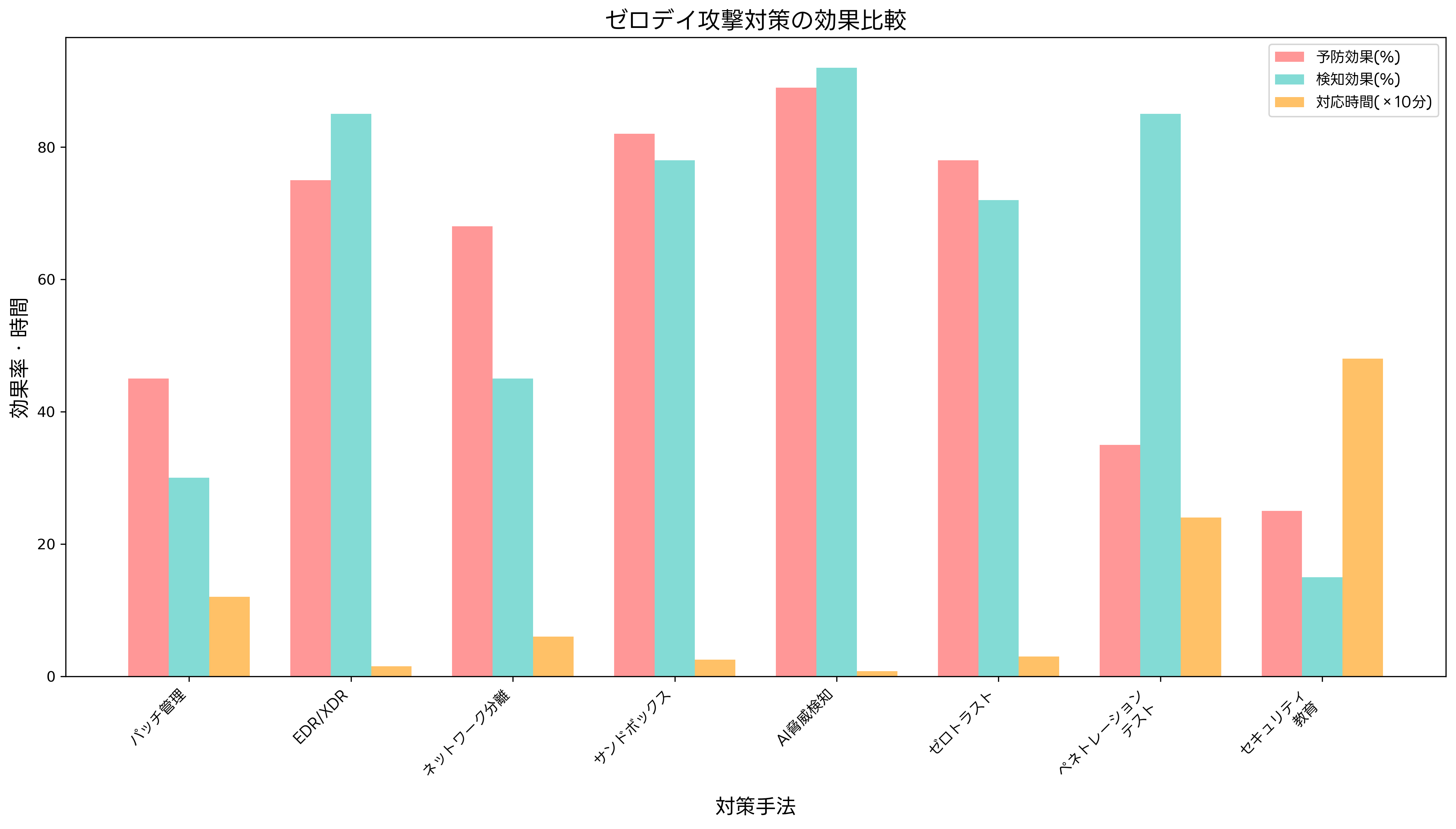

ゼロデイ攻撃に対する防御は、従来のシグネチャベースの対策では限界があるため、より高度で包括的なアプローチが必要です。現代の防御戦略は、予防、検知、対応の多層的なアプローチに基づいています。

エンドポイント検知・対応(EDR)とその発展形である拡張検知・対応(XDR)は、ゼロデイ攻撃対策の中核技術となっています。これらのソリューションは、エンドポイントの行動を継続的に監視し、異常な活動を検知して自動的に対応を実行します。[次世代EDR/XDRソリューション](https://www.amazon.co.jp/s?k=次世代EDR XDRソリューション&tag=amazon-product-items-22)では、機械学習と人工知能を活用して、未知の攻撃パターンも検知できるようになっています。

サンドボックス技術は、疑わしいファイルやプログラムを隔離された環境で実行し、その挙動を分析する技術です。ゼロデイ攻撃で使用されるマルウェアは既知のシグネチャに該当しないため、従来のアンチウイルスソフトでは検知できませんが、サンドボックス内での実際の動作を観察することで悪意のある活動を特定できます。高度なサンドボックスソリューションは、仮想環境での回避技術にも対応しています。

AI・機械学習ベースの脅威検知システムは、大量のデータから異常なパターンを学習し、ゼロデイ攻撃の兆候を早期に発見します。これらのシステムは、ネットワークトラフィック、システムログ、ユーザーの行動パターンなどを総合的に分析し、従来の手法では検知できない微細な異常も察知できます。AI搭載脅威検知プラットフォームの導入により、検知精度の向上と誤検知の削減が実現されています。

ゼロトラストアーキテクチャは、「信頼しない、常に検証する」という原則に基づく新しいセキュリティモデルです。すべてのユーザー、デバイス、アプリケーションを潜在的な脅威として扱い、アクセスごとに認証・認可を実行します。これにより、ゼロデイ攻撃によってシステムに侵入された場合でも、被害の拡大を最小限に抑えることができます。包括的ゼロトラストソリューションにより、統合的なセキュリティ管理が可能になります。

ネットワーク分離(マイクロセグメンテーション)は、ネットワークを小さなセグメントに分割し、セグメント間の通信を制御する技術です。攻撃者がネットワークに侵入しても、重要なシステムや データへの横移動を防ぐことができます。ネットワークマイクロセグメンテーションソリューションを導入することで、攻撃の影響範囲を限定できます。

パッチ管理とベンダー対応

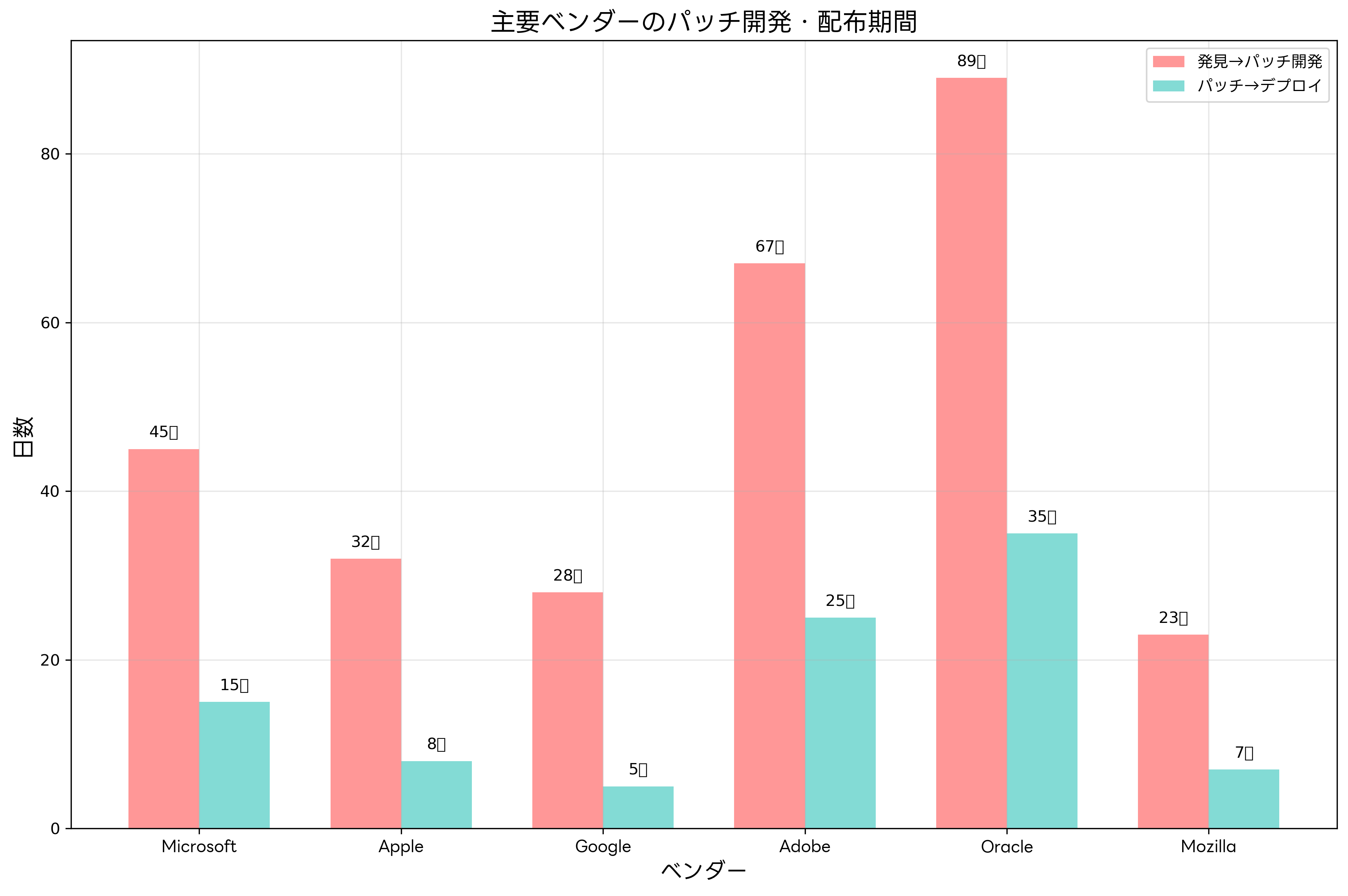

ゼロデイ攻撃の根本的な解決策は、脆弱性を修正するパッチの迅速な開発と配布です。しかし、パッチの開発には時間がかかり、その間システムは脆弱な状態にさらされ続けます。

主要ソフトウェアベンダーは、ゼロデイ脆弱性の報告を受けた際の対応プロセスを標準化しています。責任ある脆弱性報告(Responsible Disclosure)という仕組みにより、セキュリティ研究者が発見した脆弱性をベンダーに報告し、パッチが準備されるまで公表を控えることで、攻撃者による悪用を防いでいます。しかし、悪意のある攻撃者が独自に脆弱性を発見した場合、この仕組みは機能しません。

パッチ管理の自動化は、ゼロデイ攻撃対策の重要な要素です。統合パッチ管理システムを導入することで、新しいパッチのリリースを自動的に検知し、テスト環境での検証を経て本番環境に適用するプロセスを自動化できます。これにより、パッチ適用までの時間を大幅に短縮できます。

緊急時パッチ配布システムも重要です。ゼロデイ攻撃が発生している状況では、通常のパッチ配布プロセスを短縮し、迅速に修正を適用する必要があります。緊急パッチ配布プラットフォームにより、組織全体への同時配布と適用状況の監視が可能になります。

仮想パッチングという技術も注目されています。これは、実際のソフトウェアパッチが利用可能になる前に、ネットワークレベルやアプリケーションレベルで脆弱性の悪用を防ぐ技術です。仮想パッチングソリューションにより、パッチが利用可能になるまでの期間も保護を継続できます。

脅威インテリジェンスと情報共有

ゼロデイ攻撃に効果的に対処するためには、脅威に関する最新情報の収集と分析が不可欠です。脅威インテリジェンスは、攻撃者の手法、標的、使用するツールなどの情報を体系的に収集・分析し、防御戦略の策定に活用する手法です。

国際的な脅威インテリジェンス共有の枠組みが構築されており、政府機関、セキュリティベンダー、研究機関、企業間で脅威情報の共有が行われています。MITRE ATT&CKフレームワークなどの標準化された脅威分類システムにより、組織間での情報共有が効率化されています。脅威インテリジェンスプラットフォームを導入することで、これらの情報を効果的に活用できます。

業界固有の情報共有組織(ISAC:Information Sharing and Analysis Center)も重要な役割を果たしています。同じ業界の企業間で脅威情報を共有することで、業界全体のセキュリティレベルの向上を図っています。業界別セキュリティ情報共有システムにより、リアルタイムでの情報交換が可能になっています。

ダークウェブ監視も重要な情報源です。攻撃者はダークウェブ上でゼロデイ脆弱性の売買やエクスプロイトコードの共有を行うことがあります。ダークウェブ監視サービスにより、このような活動を早期に発見し、対策を講じることができます。

応用情報技術者試験での出題傾向

応用情報技術者試験においては、ゼロデイ攻撃に関する問題が情報セキュリティ分野で頻繁に出題されています。試験では、理論的な知識だけでなく、実際のシナリオでの対応能力も問われます。

午前問題では、ゼロデイ攻撃の定義、特徴、対策技術に関する基本的な知識が問われます。「ゼロデイ攻撃の特徴として最も適切なものはどれか」といった選択問題や、「ゼロデイ攻撃に最も効果的な対策技術はどれか」といった問題が出題されます。

午後問題では、より実践的なシナリオでの対応が問われます。企業のセキュリティインシデント対応計画の策定、ゼロデイ攻撃を受けた際の緊急対応手順、被害範囲の特定と拡大防止策などが問題として出題されます。また、ゼロデイ攻撃の検知システムの設計や、多層防御戦略の立案なども重要なトピックです。

試験対策としては、応用情報技術者試験の専門参考書で基礎知識を固めることが重要です。また、セキュリティインシデント対応の実践書を読むことで、実際のインシデント対応の流れを理解できます。

最新の脅威動向を把握するため、サイバーセキュリティ関連の技術雑誌やセキュリティカンファレンスの資料集も参考になります。実際の攻撃事例を学ぶことで、試験問題への対応力も向上します。

組織的な対応とガバナンス

ゼロデイ攻撃に対する効果的な防御には、技術的な対策だけでなく、組織的な体制整備も重要です。経営レベルでのセキュリティ意識の向上と、全社的なセキュリティガバナンスの確立が必要です。

CISO(Chief Information Security Officer)の設置と権限強化は、ゼロデイ攻撃対策の組織的な取り組みにおいて重要な要素です。CISOは技術的な専門知識と経営的な視点を併せ持ち、組織全体のセキュリティ戦略を統括します。CISO向けセキュリティ管理ツールにより、組織のセキュリティ状況を可視化し、適切な意思決定を支援できます。

セキュリティ教育・訓練プログラムも欠かせません。ゼロデイ攻撃はしばしばソーシャルエンジニアリングと組み合わせて実行されるため、従業員のセキュリティ意識向上が重要です。包括的セキュリティ教育プラットフォームにより、定期的な教育と習熟度評価を実施できます。

インシデント対応チーム(CSIRT:Computer Security Incident Response Team)の設置と強化も重要です。ゼロデイ攻撃が発生した場合、迅速かつ適切な対応が被害の拡大を防ぐ鍵となります。インシデント対応支援ツールにより、対応プロセスの標準化と効率化を図ることができます。

新技術との関係と将来展望

人工知能(AI)と機械学習の発展は、ゼロデイ攻撃の検知と防御に革命をもたらしています。従来の手法では検知が困難だった未知の攻撃パターンも、AIの学習能力により発見できるようになってきました。一方で、攻撃者もAI技術を悪用してより巧妙な攻撃を開発しており、AIを活用した攻防戦が激化しています。

クラウドコンピューティングの普及は、ゼロデイ攻撃の対策にも大きな影響を与えています。クラウドベースのセキュリティサービスにより、最新の脅威情報と対策技術を迅速に展開できるようになりました。クラウドベース統合セキュリティプラットフォームにより、組織の規模に関係なく高度なセキュリティ機能を利用できます。

IoT(Internet of Things)デバイスの急速な普及は、新たなゼロデイ攻撃の攻撃対象を生み出しています。多くのIoTデバイスは十分なセキュリティ機能を持たず、パッチの適用も困難な場合が多いため、深刻なセキュリティリスクとなっています。IoT専用セキュリティソリューションにより、IoT環境の包括的な保護が可能になります。

量子コンピューティングの実用化は、現在のセキュリティ技術に大きな変革をもたらす可能性があります。量子コンピュータの計算能力により、現在の暗号技術が無効化される可能性がある一方で、量子暗号などの新しいセキュリティ技術も開発されています。量子セキュリティ対応ソリューションの研究開発が進んでいます。

まとめ

ゼロデイ攻撃は、現代のサイバーセキュリティにおいて最も深刻な脅威の一つです。従来の防御手法では対応が困難なこの攻撃に対処するためには、多層的で包括的なセキュリティ戦略が必要です。技術的な対策だけでなく、組織的な体制整備、人材育成、情報共有など、様々な側面からの取り組みが重要です。

応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な対応能力の両方が求められます。技術の進歩とともに攻撃手法も高度化していますが、同時に防御技術も進化しています。最新の技術動向を継続的に学習し、組織のセキュリティレベルを向上させることで、ゼロデイ攻撃のリスクを最小化することができます。

ゼロデイ攻撃の脅威は今後も続くと予想されますが、適切な対策と継続的な改善により、その影響を最小限に抑えることが可能です。組織全体でセキュリティ文化を醸成し、技術と人の両面からセキュリティを強化することが、ゼロデイ攻撃に対する最も効果的な防御策となります。