現代のIT環境において、企業のセキュリティ対策は従来のアプローチでは限界に達しています。リモートワークの普及、クラウドサービスの利用拡大、そして巧妙化するサイバー攻撃により、従来の「境界防御」モデルは既に破綻していると言えるでしょう。そこで注目されているのが「ゼロトラスト」というセキュリティアプローチです。

ゼロトラストの基本概念

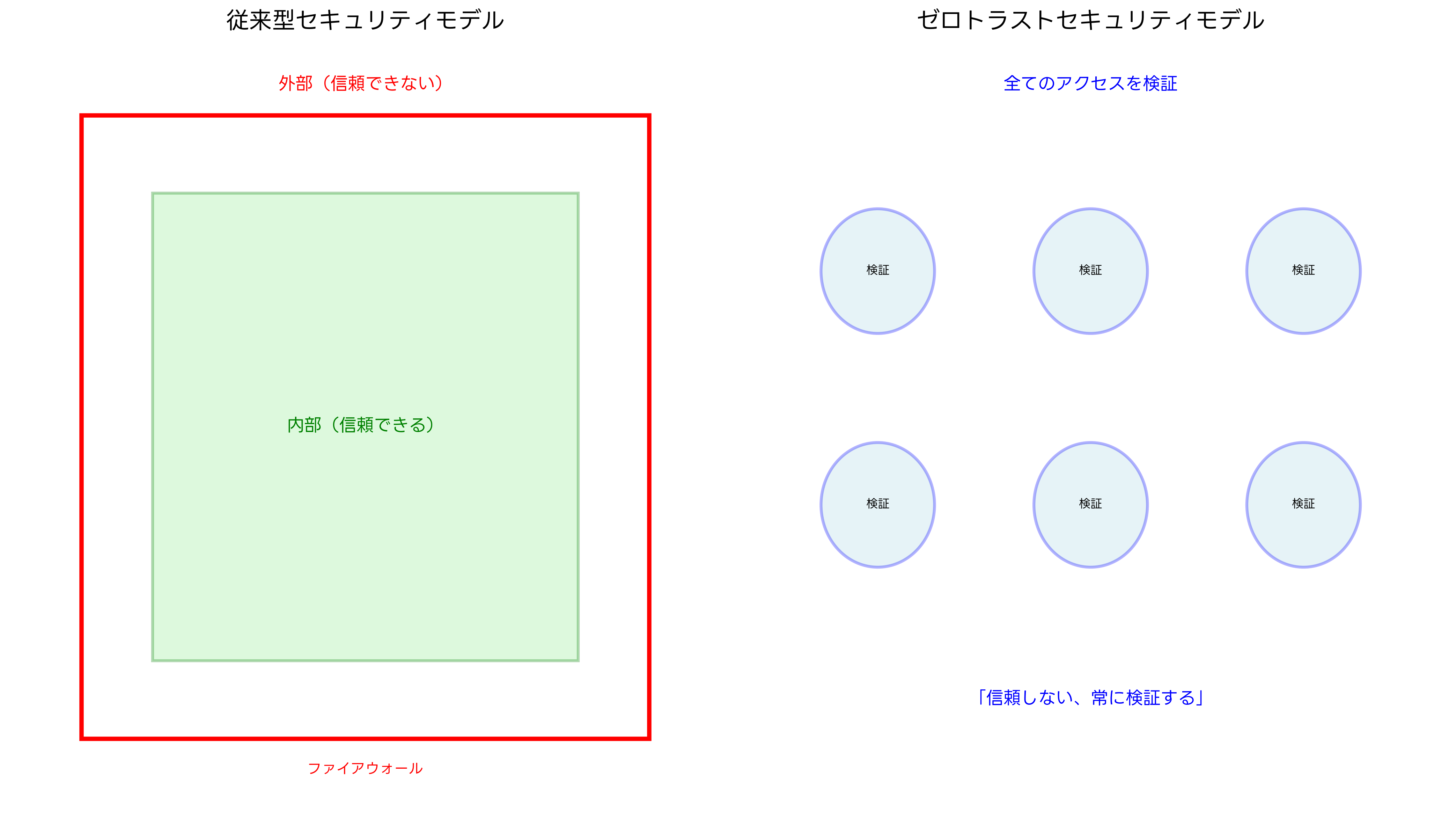

ゼロトラストは「Trust Nothing, Verify Everything(何も信頼せず、すべてを検証する)」という基本原則に基づいたセキュリティモデルです。このアプローチは、2010年にフォレスター・リサーチのアナリストであるジョン・キンダーバーグによって提唱されました。従来のセキュリティモデルでは、社内ネットワークを「信頼できる安全な領域」として扱い、外部からの侵入を防ぐことに重点を置いていました。しかし、ゼロトラストでは、社内外を問わず、すべてのアクセス要求を潜在的な脅威として扱い、厳格な認証と認可を求めます。

この概念が生まれた背景には、現代の企業ITインフラの複雑化があります。従業員は様々なデバイスから、様々な場所でクラウドサービスにアクセスし、データは複数のプラットフォームに分散しています。また、サイバー攻撃者は内部ネットワークへの侵入を果たした後、横展開によって被害を拡大させる手法を多用しています。セキュリティ関連の専門書籍では、このような環境変化に対応するための新しいセキュリティパラダイムとしてゼロトラストが詳しく解説されています。

ゼロトラストの主要原則

ゼロトラストセキュリティは以下の6つの主要原則に基づいて構築されています。

1. 信頼しない、常に検証する 最も重要な原則であり、ゼロトラストの名前の由来でもあります。従来のセキュリティモデルでは、一度認証されたユーザーやデバイスは社内ネットワーク内では信頼されていました。しかし、ゼロトラストでは、アクセスの度に身元確認を行い、アクセス権限を動的に評価します。この継続的な検証プロセスにより、内部脅威や横展開攻撃のリスクを大幅に軽減できます。

2. 最小権限の原則 ユーザーやデバイスには、業務遂行に必要な最小限のアクセス権限のみを付与します。この原則により、仮に認証情報が漏洩したとしても、攻撃者がアクセスできるリソースを限定することができます。権限の管理には、アクセス制御システムの導入が効果的です。

3. 侵害を前提とした設計 完璧なセキュリティ対策は存在しないという前提に立ち、侵害が発生した場合でも被害を最小限に抑えるための設計を行います。これには、セグメンテーション、暗号化、監査ログの強化などが含まれます。

4. 継続的な監視と分析 すべてのアクセスとアクティビティを24時間365日監視し、異常な行動パターンを検出します。機械学習や人工知能技術を活用することで、従来の静的なルールベースの検知では見逃されていた脅威を発見できます。セキュリティ監視ツールの選定と運用は、この原則を実現するために重要です。

5. データ中心のセキュリティ データそのものを保護の中心に据え、データの分類、ラベリング、暗号化を徹底します。データがどこにあっても、誰がアクセスしても、適切なセキュリティ対策が適用されるようにします。

6. アイデンティティ管理 ユーザー、デバイス、アプリケーションのアイデンティティを厳格に管理し、それぞれに適切なアクセス権限を付与します。多要素認証(MFA)の導入は、この原則を実現するための基本的な要件です。

ゼロトラストが注目される背景

近年のサイバーセキュリティの脅威は、従来のセキュリティモデルでは対処が困難なレベルに達しています。特に、2020年以降のコロナ禍によるリモートワークの急速な普及は、従来の「境界防御」モデルの限界を露呈させました。

統計データによると、セキュリティ侵害の25%は内部脅威によるものであり、これは従来の境界防御モデルでは防ぐことができない脅威です。また、データ漏洩の平均コストは年々増加しており、2023年のグローバル平均では445万ドルに達しています。日本においても416万ドルという高額なコストが発生しており、企業にとって深刻な経営課題となっています。

このような状況において、サイバーセキュリティ対策の書籍でも頻繁に言及されるように、ゼロトラストは現代の脅威に対応するための必須のアプローチとして位置づけられています。

ゼロトラスト実装の段階的アプローチ

ゼロトラストの実装は一朝一夕に完成するものではありません。段階的なアプローチを取ることで、既存のシステムへの影響を最小限に抑えながら、効果的にゼロトラストセキュリティを構築できます。

第1段階:現状分析と可視化 まず、現在のIT環境における資産、ユーザー、アクセスパターンを詳細に把握します。どのユーザーがどのリソースにアクセスしているか、どのようなデータフローが存在するかを可視化することで、セキュリティリスクを特定できます。この段階では、ネットワーク監視ツールの導入が有効です。

第2段階:アイデンティティ管理強化 ユーザーアイデンティティの管理を強化し、多要素認証(MFA)やシングルサインオン(SSO)を導入します。これにより、不正アクセスのリスクを大幅に軽減できます。また、特権アカウントの管理も重要な要素となります。

第3段階:デバイス管理とエンドポイント保護 すべてのデバイスを管理対象とし、デバイス証明書によるデバイス認証を実装します。また、エンドポイント保護ソフトウェアを導入し、デバイスレベルでのセキュリティを強化します。エンドポイント保護ソリューションの選定は、この段階での重要な検討事項です。

第4段階:ネットワークセグメンテーション ネットワークをマイクロセグメントに分割し、横展開攻撃を防止します。ソフトウェア定義境界(SDP)技術を活用することで、動的なネットワークセグメンテーションを実現できます。

第5段階:アプリケーション保護 アプリケーションレベルでのアクセス制御を強化し、APIセキュリティを実装します。アプリケーション間の通信も暗号化し、データの機密性を保護します。

第6段階:データ保護とガバナンス データの分類、ラベリング、暗号化を徹底し、データ損失防止(DLP)機能を導入します。また、データアクセスに関する監査ログを強化します。

第7段階:継続的監視と改善 SIEM(Security Information and Event Management)システムを活用し、リアルタイムでの脅威検出と対応を行います。また、定期的なセキュリティアセスメントを実施し、継続的な改善を図ります。

ゼロトラストの技術的要素

ゼロトラストの実装には、様々な技術的要素が必要です。主要な技術要素を詳しく解説します。

多要素認証(MFA) 従来のパスワードベースの認証に加えて、追加の認証要素を要求するセキュリティ手法です。生体認証、ハードウェアトークン、SMSベースの認証コードなどが利用されます。多要素認証デバイスの導入により、なりすましによる不正アクセスを防げます。

ソフトウェア定義境界(SDP) 従来の固定的なネットワーク境界に代わり、動的にアクセス制御を行う技術です。ユーザーの属性、デバイスの状態、アクセス先のリソースに応じて、最適なネットワーク接続を提供します。

エンドポイント検出・対応(EDR) エンドポイント上での異常な活動を検出し、自動的に対応するセキュリティ技術です。マルウェアの検出だけでなく、正常なプログラムの異常な動作も検出できます。

ユーザー・エンティティ行動分析(UEBA) ユーザーやエンティティの通常の行動パターンを学習し、異常な行動を検出する技術です。機械学習アルゴリズムを活用することで、従来の静的なルールでは検出できない脅威を発見できます。

データ損失防止(DLP) 機密データの不正な外部流出を防ぐ技術です。データの内容を分析し、機密情報が含まれている場合は、自動的にアクセスを制限したり、暗号化を適用したりします。

暗号化技術 データの機密性を保護するための基本的な技術です。保存時の暗号化、転送時の暗号化、そして使用時の暗号化など、データのライフサイクル全体を通じて保護を提供します。暗号化ソフトウェアの適切な選定と運用が重要です。

ゼロトラスト導入の効果と利点

ゼロトラストの導入により、企業は多くの利点を享受できます。実際の調査結果によると、ゼロトラストを導入した企業の75%でセキュリティインシデントが削減され、82%の企業でリモートワークのセキュリティが強化されています。

セキュリティインシデントの削減 継続的な検証と最小権限の原則により、不正アクセスや内部脅威によるインシデントを大幅に削減できます。特に、横展開攻撃の防止に効果的です。

コンプライアンス要件への対応 GDPR、HIPAA、SOX法などの規制要件に対応するためのセキュリティ統制を強化できます。監査ログの充実により、コンプライアンス監査への対応も容易になります。

運用効率の改善 自動化されたセキュリティ制御により、セキュリティ運用の効率が向上します。また、インシデント発生時の対応時間も短縮できます。

リモートワークの安全性確保 場所やデバイスに依存しない安全なアクセス環境を提供できます。これにより、働き方改革や事業継続計画(BCP)の実現にも寄与します。

総所有コスト(TCO)の削減 初期投資は必要ですが、長期的にはセキュリティインシデントによる損失やコンプライアンス違反のペナルティを削減できるため、TCOの削減につながります。

実装時の課題と対策

ゼロトラストの実装には、いくつかの課題が存在します。これらの課題を理解し、適切な対策を講じることが成功の鍵となります。

レガシーシステムとの統合 多くの企業では、古いシステムが重要な業務を支えています。これらのシステムは、ゼロトラストのセキュリティ要件を満たさない場合があります。段階的な移行計画を策定し、必要に応じてシステム更新のための機器を導入することが重要です。

ユーザー体験の悪化 頻繁な認証要求や複雑なセキュリティ手順は、ユーザーの生産性を低下させる可能性があります。シングルサインオン(SSO)やリスクベース認証の導入により、セキュリティと利便性のバランスを取る必要があります。

初期投資の負担 ゼロトラストの実装には、新しいセキュリティツールやインフラストラクチャへの投資が必要です。しかし、これらの投資は長期的なセキュリティリスクの軽減とコスト削減につながります。

スキルギャップ ゼロトラストの実装と運用には、専門的なスキルが必要です。社内でのトレーニングや外部からの専門家の支援を検討する必要があります。セキュリティ研修教材を活用することで、スキルギャップを解消できます。

業界別のゼロトラスト活用事例

金融業界 金融機関では、顧客データの保護と規制要件への対応が最優先課題です。ゼロトラストにより、特権アカウントの管理を強化し、内部脅威のリスクを軽減しています。また、リアルタイム監視により、不正取引の検出精度が向上しています。

ヘルスケア業界 医療機関では、患者データの機密性保護が重要です。ゼロトラストにより、医療スタッフの役割に応じたアクセス制御を実現し、HIPAA規制への対応を強化しています。また、IoT医療機器のセキュリティ管理も改善されています。

製造業界 製造業では、産業制御システム(ICS)やSCADAシステムの保護が重要です。ゼロトラストにより、IT環境とOT環境の統合的なセキュリティ管理を実現しています。産業用セキュリティソリューションの導入により、製造プロセスの継続性を確保できます。

教育機関 教育機関では、学生と教職員の多様なアクセスニーズに対応する必要があります。ゼロトラストにより、役割ベースのアクセス制御を実現し、学習管理システムや研究データの保護を強化しています。

政府機関とゼロトラスト

世界各国の政府機関もゼロトラストの導入を進めています。米国では、2021年に大統領令によりゼロトラストの導入が義務化されました。日本でも、デジタル庁を中心として政府情報システムのゼロトラスト化が推進されています。

政府機関におけるゼロトラストの特徴は、高度な脅威に対する防御能力と、国民の個人情報保護への配慮です。また、緊急時の業務継続性確保も重要な要素となっています。

クラウドとゼロトラスト

クラウドサービスの普及により、企業のIT環境はハイブリッドクラウドやマルチクラウドが主流となっています。このような環境では、従来の境界防御モデルが機能しないため、ゼロトラストが特に重要になります。

クラウドセキュリティの課題 クラウド環境では、データとアプリケーションが様々な場所に分散しており、従来のセキュリティ統制が適用しにくい状況があります。また、クラウドプロバイダーとの責任分界点の明確化も重要な課題です。

クラウドネイティブなゼロトラスト 現代のクラウドプラットフォームでは、ゼロトラストの原則を組み込んだセキュリティサービスが提供されています。これらのサービスを活用することで、効率的にゼロトラストセキュリティを実現できます。クラウドセキュリティソリューションの選定と運用により、クラウド環境でのセキュリティを強化できます。

IoTとゼロトラスト

IoT(Internet of Things)デバイスの普及により、企業ネットワークに接続されるデバイスの数は爆発的に増加しています。これらのデバイスは、従来のセキュリティ統制の対象外となることが多く、新たなセキュリティリスクを生み出しています。

IoTセキュリティの課題 IoTデバイスの多くは、限られた計算資源しか持たないため、従来のセキュリティソフトウェアを実行できません。また、デフォルトのパスワードが変更されていない場合や、セキュリティアップデートが適用されていない場合があります。

IoTにおけるゼロトラスト ゼロトラストの原則をIoTデバイスに適用することで、これらのリスクを軽減できます。デバイス認証、ネットワークセグメンテーション、異常検知などの技術により、IoTデバイスのセキュリティを強化できます。IoTセキュリティソリューションの導入により、IoTデバイスの安全な運用を実現できます。

人工知能とゼロトラスト

人工知能(AI)と機械学習(ML)技術の進歩により、ゼロトラストセキュリティの効果が大幅に向上しています。これらの技術は、従来の静的なルールベースの検知では発見できない脅威を特定できます。

AIによる脅威検出 機械学習アルゴリズムを活用することで、ユーザーの行動パターンを学習し、異常な活動を自動的に検出できます。これにより、内部脅威や高度な持続的脅威(APT)の検出精度が向上します。

自動化されたセキュリティ応答 AIを活用したセキュリティオーケストレーション・自動化・応答(SOAR)システムにより、脅威の検出から対応までのプロセスを自動化できます。これにより、インシデント対応時間を大幅に短縮できます。

プライバシーとゼロトラスト

ゼロトラストの実装において、プライバシーの保護は重要な考慮事項です。継続的な監視と分析により、従業員のプライバシーが侵害される可能性があります。

プライバシーバイデザイン ゼロトラストシステムの設計時から、プライバシー保護を組み込むことが重要です。必要最小限の情報の収集、データの匿名化、適切なアクセス制御などの手法を活用します。

規制要件への対応 GDPR、個人情報保護法などの規制要件に対応するため、データ処理の透明性と個人の権利保護を確保する必要があります。プライバシー管理ソリューションの導入により、プライバシーとセキュリティの両立を図れます。

ゼロトラストの将来展望

ゼロトラストセキュリティは、今後も進化し続けると予想されます。新しい技術の登場や脅威の高度化に対応するため、継続的な改善が必要です。

量子コンピューティングの影響 量子コンピューティングの実用化により、現在の暗号化技術が脆弱になる可能性があります。量子耐性暗号の開発と実装が重要な課題となります。

5Gとエッジコンピューティング 5G通信とエッジコンピューティングの普及により、ネットワークの構造が大きく変化します。これらの新しい技術環境に対応したゼロトラストアーキテクチャの開発が必要です。

サステナビリティの考慮 セキュリティシステムの運用における環境負荷の軽減も重要な課題です。エネルギー効率の高いセキュリティソリューションの開発と導入が求められています。

導入を支援するツールとソリューション

ゼロトラストの実装を支援するため、多くのベンダーが専門的なツールとソリューションを提供しています。これらのツールを適切に選定し、組み合わせることで、効果的なゼロトラストセキュリティを構築できます。

アイデンティティ・アクセス管理(IAM)ソリューション ユーザーとデバイスのアイデンティティを統合的に管理し、適切なアクセス権限を付与するためのソリューションです。シングルサインオン(SSO)、多要素認証(MFA)、特権アカウント管理(PAM)などの機能を提供します。

セキュリティ情報イベント管理(SIEM)システム 様々なセキュリティデータを統合的に分析し、脅威を検出するためのシステムです。リアルタイム監視、相関分析、インシデント対応などの機能を提供します。SIEMソリューションの選定は、効果的な脅威検出のために重要です。

ネットワークアクセス制御(NAC)ソリューション ネットワークへのアクセスを制御し、セキュリティポリシーを適用するためのソリューションです。デバイス認証、ネットワークセグメンテーション、動的なアクセス制御などの機能を提供します。

中小企業におけるゼロトラスト

ゼロトラストは大企業だけでなく、中小企業にとっても重要なセキュリティアプローチです。中小企業では、限られた予算と人的リソースの中で、効果的なセキュリティ対策を実現する必要があります。

中小企業向けのアプローチ 中小企業では、段階的な導入と優先順位の明確化が重要です。最も重要な資産とリスクを特定し、限られたリソースを効果的に配分する必要があります。中小企業向けセキュリティソリューションの活用により、コストを抑えながら効果的なセキュリティを実現できます。

クラウドサービスの活用 中小企業では、オンプレミスでのセキュリティインフラの構築が困難な場合があります。クラウドベースのセキュリティサービスを活用することで、初期投資を抑えながらゼロトラストセキュリティを実現できます。

教育とトレーニング

ゼロトラストの成功には、技術的な実装だけでなく、組織全体のセキュリティ意識の向上が重要です。従業員のセキュリティ教育とトレーニングは、ゼロトラストの効果を最大化するために不可欠です。

セキュリティアウェアネストレーニング 従業員に対するセキュリティ意識向上のためのトレーニングです。フィッシング攻撃の見分け方、強いパスワードの作成方法、社会工学攻撃への対処法などを学習します。

技術者向けトレーニング セキュリティ技術者やIT管理者向けの専門的なトレーニングです。ゼロトラストの実装方法、セキュリティツールの運用、インシデント対応手順などを学習します。セキュリティ専門書籍を活用することで、深い知識を身につけることができます。

まとめ

ゼロトラストは、現代のサイバーセキュリティ環境において不可欠なアプローチです。従来の境界防御モデルでは対応できない脅威に対して、包括的で効果的なセキュリティを提供します。

実装には時間と投資が必要ですが、その効果は多岐にわたります。セキュリティインシデントの削減、コンプライアンス要件への対応、リモートワークの安全性確保など、企業の競争力向上に直結する利益をもたらします。

また、ゼロトラストは一度実装すれば完了するものではありません。継続的な改善と最新の脅威への対応が必要です。技術の進歩とともに、ゼロトラストアーキテクチャも進化し続けています。

企業がゼロトラストの導入を検討する際は、自社の現状を正確に把握し、段階的なアプローチを取ることが重要です。また、セキュリティコンサルティングサービスを活用することで、専門的な知見を得ることができます。

ゼロトラストセキュリティの実装は、単なる技術的な取り組みではなく、組織全体のセキュリティ文化の変革を意味します。この変革により、企業は現代のサイバー脅威に対する強固な防御を構築し、持続可能な成長を実現できるでしょう。